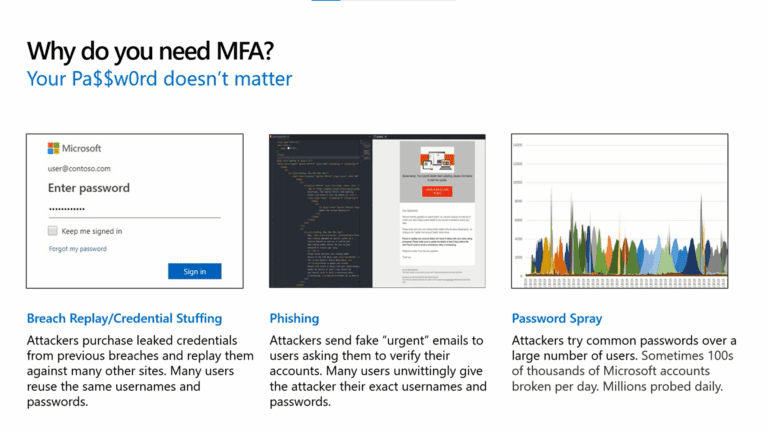

Stel Azure Conditional Access + Multi Factor Authentication MFA in. De cyberdreigingsomgeving van vandaag verandert voortdurend. Een tijdje geleden was het veilig om aan te nemen dat uw account veilig was met een wachtwoord. Niet meer. Cybercriminaliteit heeft zich ontwikkeld en cybercriminelen hebben nieuwe, geavanceerde methoden bedacht om wachtwoorden te stelen, waardoor hun gebruik onvoldoende is geworden, en bedrijven hebben dit opgemerkt.

Daarom is het Conditional Access-beleid in Azure AD ontworpen als tegenzet om u in staat te stellen Microsoft 365-apps te beschermen op basis van verschillende omstandigheden en criteria. Het beleid stelt u in staat om gebruikers te vragen om multifactor-authenticatie wanneer ze zich onder bepaalde omstandigheden aanmelden.

Dit artikel is een uitgebreide analyse van de conditional access- en multi factor authenticatie-beleidsregels in Microsoft Azure en hoe u deze beleidsregels kunt instellen voor uw account.

Afbeeldingbron: Thecloudcomputing

Wat zijn voorwaardelijke toegangsbeleid in Azure?

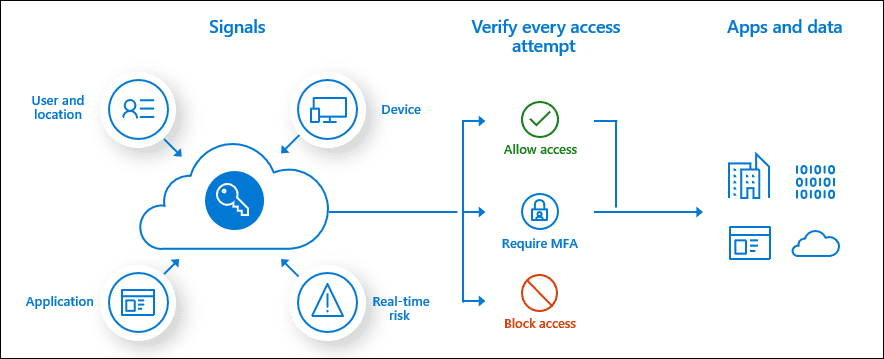

Het gebied van moderne veilige systemen omvat nu niet alleen het netwerk maar ook de identiteiten van gebruikers en hun apparaten. Als veiligheidsmaatregel baseren veel organisaties tegenwoordig hun toegangscontrole beslissingen op identiteitsgerichte signalen. Daarom is Azure hier een uitstekend voorbeeld van. Azure AD Voorwaardelijke Toegang integreert signalen voor besluitvorming en beleidsuitvoering.

I’d phrase Conditional Access policies as a statement: if a certain user wants to access a certain resource, then they need to pass a security measure. For example, if a user wants to access their account in Azure, then they need to do multi factor authentication to access it.

Het is belangrijk op te merken dat beleidsregels voor voorwaardelijke toegang worden afgedwongen nadat de eerste factor authenticatie is voltooid. Afhankelijk van of de gebruiker de eerdere voorwaarde heeft doorstaan of niet, worden de beleidsregels voor voorwaardelijke toegang ofwel verleend of hebben toegang geblokkeerd.

De meest voorkomende beleidsregels voor voorwaardelijke toegang omvatten:

- Het vereisen van multi-factor authenticatie voor beheerdersgebruikers.

- Het blokkeren van aanmelding van apparaten die verdacht gedrag vertonen.

- Het vereisen van multi-factor authenticatie voor Azure-beheertaken.

- Beperken of toegang toestaan vanuit specifieke locaties.

- Het vereisen van vertrouwde locaties voor Azure AD Multi-Factor Authentication-registratie.

Wat is Multi-Factor Authentication?

Hier is een interessante statistiek: cybercriminelen hebben bijna 15 miljard vertrouwelijke referenties gestolen uit onveilige systemen. Als ze die van jou bemachtigen, kan dat leiden tot verlies van vertrouwelijke gegevens en aanzienlijke financiële en reputatieschade voor je bedrijf. Daarom wordt multi-factor authenticatie ingeschakeld.

Kort gezegd is multi-factor authenticatie ontworpen met het idee om de verdediging van je systeem te versterken om dergelijke aanvallen te voorkomen.

Het inbouwen van multi-factor authenticatie elimineert niet gebruikersnamen en wachtwoorden. In plaats daarvan voegt het een laag toe aan een andere verificatiemethode om ervoor te zorgen dat alleen geautoriseerde personen toegang krijgen en dat fraudeurs buiten gehouden worden.

Bovendien is multi-factor authenticatie bewezen erg effectief in het voorkomen van hacks. Volgens Microsoft blokkeert MFA bijna 100 procent van de account hacks. Het is simpel, maar zeer effectief.

Meer dan 55% van de organisaties gebruiken multi-factor authenticatie om hun systemen te beschermen, en dit aantal neemt jaar na jaar toe. Steeds meer organisaties erkennen de belangrijkheid van de implementatie ervan en het zal geen verrassing zijn dat Microsoft Azure hierin aan de leiding staat.

Hoe werkt het?

Multi-factorauthenticatie versterkt de verdediging van een systeem door ten minste twee afzonderlijke factoren te combineren. Een daarvan is iets waar je bekend mee bent, zoals je e-mailadres of gebruikersnaam en wachtwoord. En dan is de andere factor ofwel:

Iets wat je bent (iris scans, vingerafdrukken, of andere biometrische gegevens) of iets wat je hebt (je telefoon, sleutelkaart, of zelfs je USB)

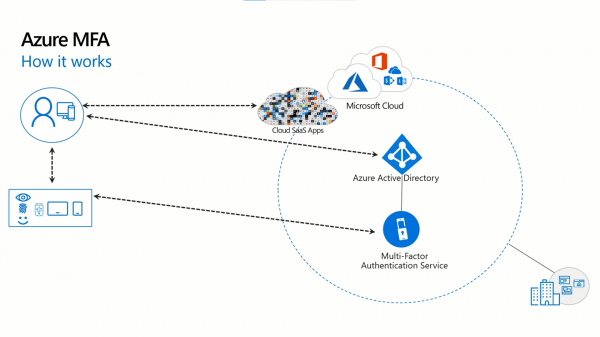

A typical MFA process in Azure has the following sequence of events:

- Registratie: Een persoon koppelt iets aan het systeem, bijvoorbeeld hun telefoonnummer.

- Inloggen: De gebruiker typt vervolgens hun gebruikersnaam en wachtwoord in om het systeem binnen te komen.

- Verificatie: Het systeem maakt vervolgens verbinding met het geregistreerde item. Er wordt vervolgens een verificatiecode naar het telefoonnummer van de gebruiker gestuurd. Als de gebruiker een authenticator-app gebruikt, toont het systeem een QR-code die, wanneer gescand, de gebruiker een verificatiecode geeft.

- Toegang verkrijgen: De gebruiker voert vervolgens de verificatiecode in die aan hen is gestuurd en ze krijgen toegang.

Verbeteren van uw Active Directory-beveiliging & Azure AD door toegangsbeleid + MFA toe te voegen

Probeer ons uit voor Gratis, Toegang tot alle functies. – 200+ AD-rapportagetemplates beschikbaar. Maak gemakkelijk uw eigen AD-rapporten aan.

Het maken van een voorwaardelijk toegangsbeleid en Multi-Factor Authentication

De volgende stappen zijn nodig om een nieuw voorwaardelijk toegangsbeleid te maken dat van toepassing is op leden van een beveiligingsgroep in Azure.

- De eerste stap is toegang te krijgen tot het Azure Active Directory blad door in te loggen op het Azure-portal met behulp van een account van een globale beheerder.

- Vervolgens om toegang te krijgen tot de beveiligingsinstellingen van Azure Active Directory, ga naar Beheren > Beveiliging aan de linkerkant van het venster.

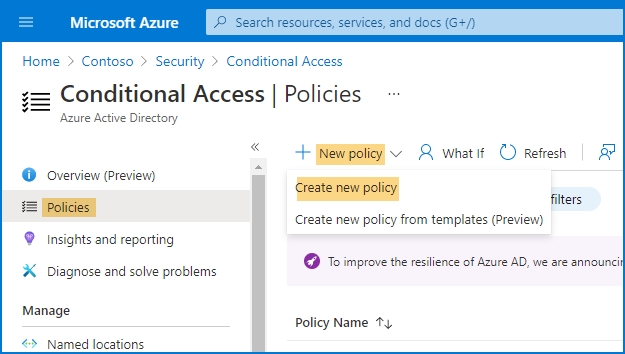

- Kies Voorwaardelijke toegang onder het Bescherm-tabblad in de linkernavigatiebalk van de Beveiligingspagina.

- Selecteer Nieuwe beleidsregel toevoegen en vervolgens Nieuw beleid maken op de pagina Voorwaardelijke toegangsbeleidsregels.

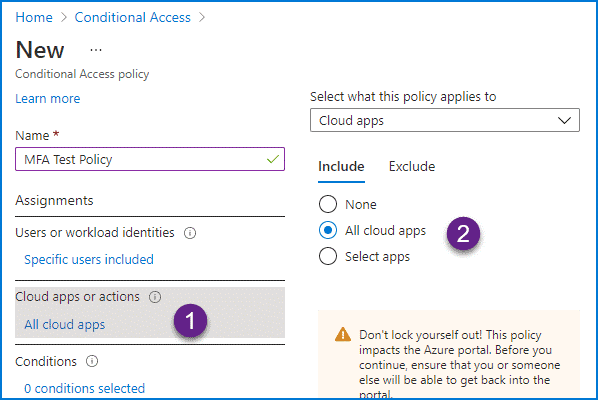

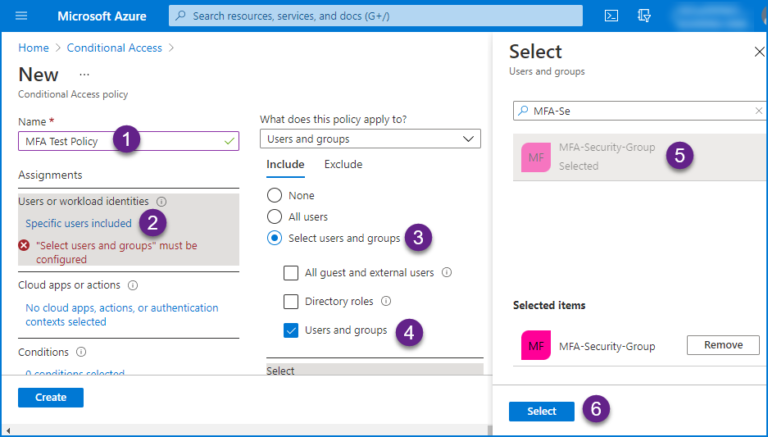

- Zodra dat is gedaan voer een naam in voor het nieuwe beleid (bijvoorbeeld: MFA Testbeleid).

- De volgende stap is om Gebruikers of werkbelastingidentiteiten te kiezen. Om dit te doen, ga naar Toewijzingen en vervolgens selecteer gebruikers en groepen radioknop.

- Klik vervolgens op het Gebruikers en groepen selectievakje en selecteer gebruikers of groepen waarop u uw beleid wilt toepassen.

- Zoek naar uw beveiligingsgroep en klik vervolgens op de selectieknop (bijvoorbeeld, MFA-Beveiligings-Groep).

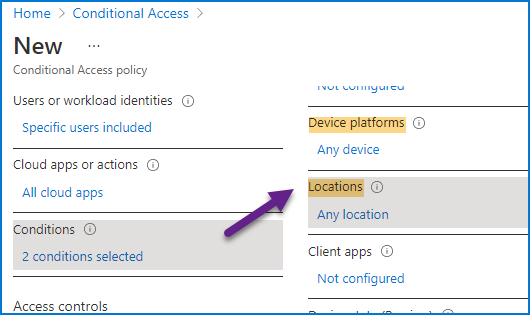

- Selecteer Alle cloudapps van Cloudapps of acties. Hier kunt u individuele apps kiezen of specifieke apps uitsluiten van het beleid indien nodig.

- Onder Voorwaarden, geef uw voorkeursconfiguratie op. Ik heb hier een willekeurig apparaat onder Apparaatplatforms geselecteerd en een willekeurige locatie geselecteerd om voor dit beleid te gelden. U kunt de instelling hier aanpassen aan uw voorkeuren.

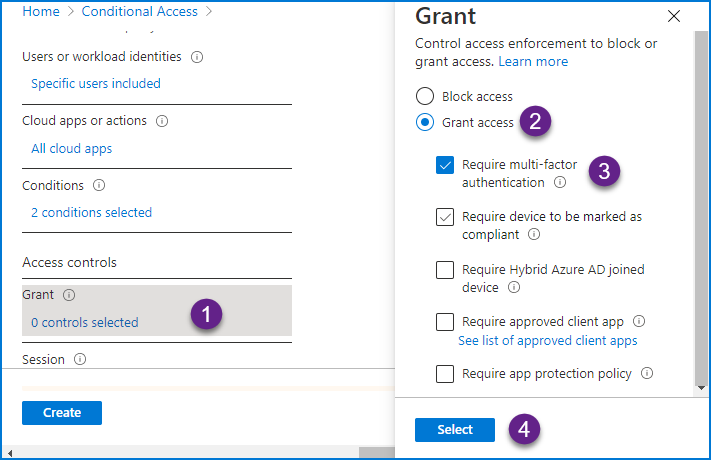

- Onder Toegang beheer, selecteer Machtig toegang, controleer het selectievakje Vereisen multi-factor authenticatie, en klik vervolgens op de Selecteer-knop.

- Klik op het Inschakelen beleid schakelknop en zet het op aan.

- Klik tenslotte op de Maak knop.

Zodra dit is gedaan, zou je voorwaardelijke toegangsbeleid actief moeten zijn. Om je beleid te testen en te verifiëren, kun je een testgebruikersaccount aanmaken en kijken naar de prompt voor multi-factor authenticatie.

Controleer je Multi-factor Authenticatie

De volgende stap na het instellen van je multi-factor authenticatie-aanmelding is het verifiëren ervan met een testgebruikersaccount. Om dit te doen, volg de onderstaande stappen:

- Maak een nieuw profiel in je browser of open een nieuw venster in InPrivate of Incognito-modus en maak het daar aan.

- Open de Multi-factor Verificatiepagina of meld je aan bij een van je Microsoft 365 online apps.

- Meld u aan met het testgebruiker account dat u hebt aangemaakt en toegewezen aan de testbeveiligingsgroep.

- In het volgende venster wordt u gevraagd om Multi-Factor Authentication in te schakelen via verschillende opties.

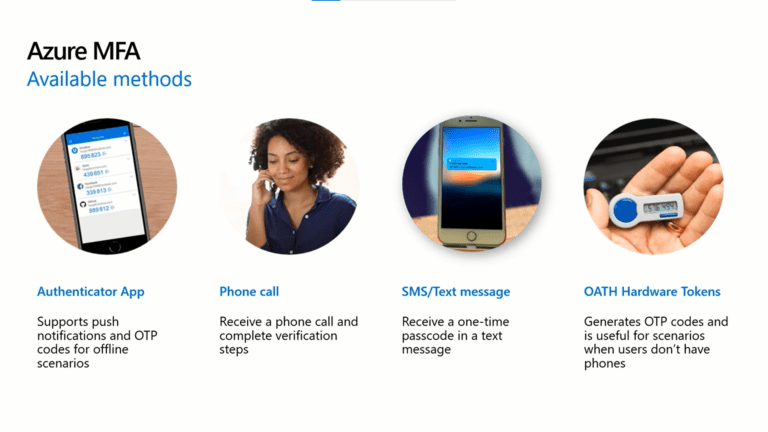

- Selecteer de methoden die bij u passen. Bijvoorbeeld via telefooncode of een authenticator-app. Ga vervolgens verder met de aanvullende stappen die van toepassing zijn op uw gekozen authenticatiemethode om uw verificatie te voltooien.

Zodra dit is voltooid, kunt u nu zeker zijn dat multi-factor authentication succesvol is geverifieerd voor uw systeem.

Nu u uw multi-factor authentication hebt geverifieerd, laten we dit verder uitdiepen door naar de verschillende multi-factor authentication-instellingen te kijken die beschikbaar zijn in Azure AD.

Azure AD Multi-Factor Authentication-instellingen

Bijzonder is dat Azure AD Multi-Factor Authentication u de mogelijkheid biedt de gebruikerservaring aan te passen door opties in te stellen zoals accountvergrendelingsdrempels en fraudewaarschuwingen en meldingen. Sommige instellingen voor Azure Active Directory (Azure AD) bevinden zich in de Azure-portal en sommige in een afzonderlijke portal voor Azure AD Multi-Factor Authentication.

In de Azure-portal stelt u de volgende Multi-Factor Authentication-instellingen in voor Azure AD:

- Accountvergrendeling

- Gebruikers blokkeren/onbruikbaar maken

- Fraudewaarschuwing

- Meldingen

- OATH-tokens

- Telefoongesprek-instellingen

Lees ook Bekijk Azure AD-bewakingsinstrument

1. Accountvergrendeling

Het instellen van een maximum aantal mislukte MFA-pogingen voordat een account wordt opgesloten voor een bepaalde tijd, helpt afschrikken van aanvallen die vertrouwen op het herhaaldelijk proberen toegang te krijgen tot een gebruikersaccount. Deze account lockout-instellingen gaan alleen in werking nadat een pincode is ingevoerd voor de MFA-promp.

U kunt de volgende configuraties instellen om dit in te schakelen:

- Het maximaal toegestane aantal mislukte MFA-pogingen voordat een account wordt opgesloten.

- Het aantal minuten tot de timer voor de account lockout wordt gereset.

- Het aantal minuten tot het account automatisch wordt ontgrendeld.

2. Gebruikers blokkeren/ontblokeren

Deze instelling wordt gebruikt om te blokkeren Azure AD multi-factor authenticatiepogingen voor een account nadat het apparaat van de gebruiker is verloren of gestolen. Wanneer deze instelling wordt gebruikt, worden alle pogingen tot multi-factor authenticatie voor de verboden gebruiker automatisch geweigerd.

Na een gebruiker geblokkeerd is, is multi-factor authenticatie voor hun account tijdens een periode van 90 dagen verboden.

3. Fraud alert

Deze functie is handig voor gebruikers bij melding van mogelijke fraude die hun accounts betreft. Met deze optie kan de gebruiker een onbekende en verdachte MFA-poging melden met behulp van de Microsoft Authenticator-app of hun telefoon.

Voor deze instelling kunt u de volgende configuratie-opties hebben:

Een instelling maken om gebruikers die fraude melden automatisch te blokkeren

Als een gebruiker fraude meldt op hun account, wordt het account uitgesloten van Azure AD Multi-Factor Authentication voor 90 dagen, of totdat het account wordt ontgrendeld door een beheerder.

Deze functie biedt ook een aanmeldingsrapport, waarmee een beheerder aanmeldingsactiviteit kan controleren en eventueel correctief optreden kan ondernemen om verdere fraude te voorkomen. De beheerder beslist vervolgens of het account van de gebruiker wel of niet wordt ontgrendeld.

Configureer een telefooncode om fraude te melden

Gebruikers bevestigen meestal hun aanmelding door op # te drukken wanneer ze daartoe gevraagd worden tijdens een multi-factor authenticatie telefoongesprek. Meestal moet de gebruiker eerst een code invoeren voordat hij op # drukt om fraude te melden.

De standaardwaarde van deze code is 0, hoewel u deze aanpassen kunt. U kunt de instelling configureren om automatische blokkering in te schakelen. Gebruikers kunnen gevraagd worden om op 1 te drukken als ze hun account willen blokkeren nadat ze op 0 hebben gedrukt om fraude te melden op hun account.

4. Meldingen

U kunt deze instelling configureren om ervoor te zorgen dat Azure AD e-mailmeldingen verstuurt wanneer gebruikers fraude melden waarschuwingen. Meestal, omdat de referenties van de gebruiker waarschijnlijk zijn aangetast, worden deze waarschuwingen normaal gesproken gericht op identiteitsbeheerders.

5. OATH tokens

Met deze instelling kunt u OATH tokens beheren voor gebruikers in Azure AD Multi Factor Authentication omgevingen die zijn gebaseerd in de cloud.

Toepassingen zoals Microsoft’s Authenticator-app en anderen dienen als voorbeelden van software-OATH-tokens. De geheime sleutel of het zaad dat wordt gebruikt om elke OTP te produceren, wordt gegenereerd door Azure AD en vervolgens in de app ingevoerd.

Wanneer ingesteld voor pushmeldingen, zal de Authenticator-app codes op het gebruikersapparaat genereren, waardoor ze een tweede authenticatiemethode hebben, zelfs als hun smartphone offline is. Codes kunnen ook gegenereerd worden met behulp van een externe programma, mits het gebruik maakt van OATH TOTP.

6. Telefoonoproepinstellingen

U kunt deze instelling gebruiken om de ervaring van gebruikers in te stellen wanneer ze telefoongesprekken ontvangen voor MFA-prompts. Bijvoorbeeld, u kunt de oproeper ID configureren of de stem van de begroeting instellen die ze horen.

Bedankt voor het lezen van Setup Azure Conditional Access + Multi Factor Authentication MFA. We zullen dit artikel afsluiten.

Setup Azure Conditional Access + Multi Factor Authentication Conclusie

Azure Conditional Access in combinatie met Multi Factor Authentication is een ander hulpmiddel dat is ontwikkeld in de voortdurende strijd tussen cybercriminelen en cyberbeveiligingsdeskundigen. Microsoft Azure AD beleidsregels voor voorwaardelijke toegang met multi-factor authenticatie hebben bewezen voldoende te zijn voor organisaties wiens voornaamste zorg is om hun gebruikers te beschermen tegen fraude met aanmeldingen.

Cyberbeveiliging experts zijn het erover eens dat een gebruikersnaam en wachtwoord vaak onvoldoende bescherming bieden tegen de meest geavanceerde cyberaanvallen. In Microsoft Azure moet u voorwaardelijke toegangsbeleid instellen en multi-factor authenticatie toevoegen als een extra laag om uw systeem te beveiligen en het veilig te maken.

Om meer van onze bloginhoud te lezen en meer te weten te komen over cyberbeveiliging, ga hierheen. Voor Azure-informatie en meer inhoud kunt u hier klikken.

Source:

https://infrasos.com/setup-azure-conditional-access-multi-factor-authentication-mfa/