Top 10 Beste Threat Hunting Tools in Cybersecurity (Voor- en Nadelen). In deze post tonen we enkele van de beste dreigingsjachtgereedschappen in cyberbeveiliging, met hun voor- en nadelen.

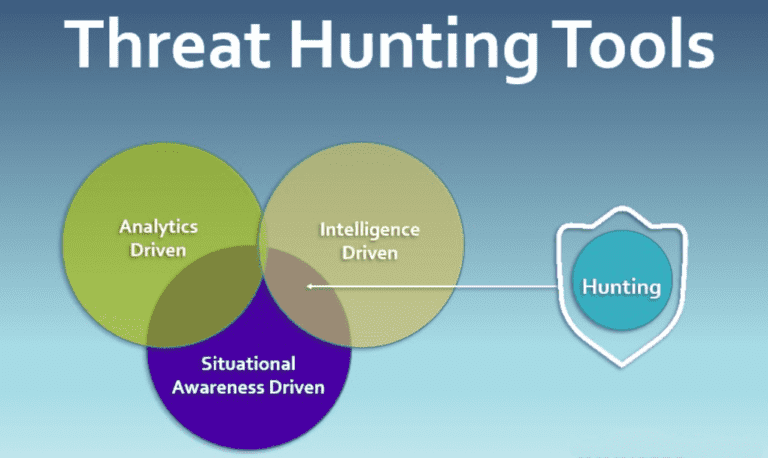

Dreigingsjacht is het proces van proactief zoeken naar kwetsbaarheden in systemen en applicaties om te voorkomen dat ze worden misbruikt door aanvallers. Bovendien voeren analisten dreigingsjacht handmatig uit of met behulp van informatiebeveiligingsgereedschappen.

De beste praktijken over hoe te jagen op dreigingen evolueren voortdurend naarmate nieuwe soorten aanvallen opkomen. Daarom is de juiste strategie voor dreigingsjacht om netwerken te ontdekken op zoek naar gevaren en deze te isoleren. Verder elimineert het ze voordat conventionele waarschuwingssystemen zelfs maar alarm slaan.

Al met al zijn er ook verschillende soorten dreigingsjachten:

- Reactieve jachten (reageren op een aanval).

- Proactieve jachten (voorkomen van een aanval).

In deze post hebben we een lijst opgesteld van enkele van de beste bedreigingsjachtgereedschappen die IT-beveiligingsanalisten of iedereen die op zoek is naar bedreigingen op hun netwerk, kan gebruiken. Met behulp van deze bedreigingsjachtsoftware kunt u uw gegevens veilig houden.

Zullen we het artikel Top 10 Beste Bedreigingsjachtgereedschappen in Cyber Security (Voordelen en nadelen) starten.

Top 10 Beste Bedreigingsjachtgereedschappen in Cyber Security

Afbeeldingbron: Eduba

Allereerst is een bedreigingsjachtgereedschap een software die veel organisaties gebruiken om bedreigingen in het netwerk te vinden. Dus met behulp van deze uitstekende oplossingen detecteren organisaties bedreigingen in het netwerk, verzamelen inlichtingenen bieden bewijs. Hieronder staan enkele van de top bedreigingsjachtgereedschappen die op de markt beschikbaar zijn, bekijk ze en vergelijk ze alsjeblieft.

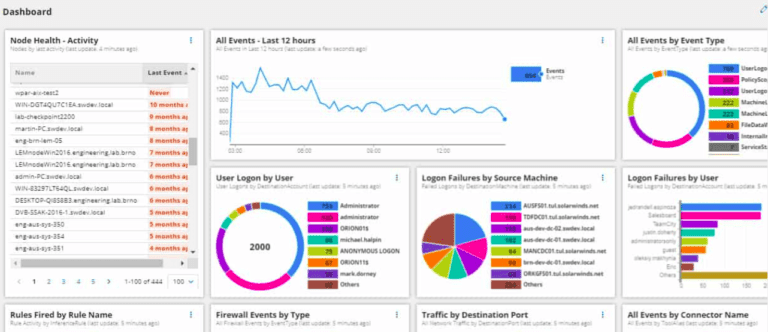

1. SolarWinds Security Event Manager

SolarWinds Security Event Manager is een beveiligingsgebeurtenis beheer-systeem dat een geünificeerd beeld biedt van alle soorten gebeurtenissen. Het verzamelt in feite informatie uit meerdere bronnen en voert analyses uit. Bovendien biedt het een enkel dashboard voor beveiligings-operaties en helpt het bij het monitoren van beveiligingsgebeurtenissen in realtime.

De software verkent ook elk ander eindpunt op het netwerk terwijl het op uw server draait. Verder heeft het de mogelijkheid om alerts te genereren wanneer bepaalde criteria worden gehaald of overschreden door een gebeurtenis. Met behulp van deze tools kunt u proactieve stappen ondernemen en eventuele potentiële aanvallen vermijden voordat ze ernstige problemen worden.

Bovendien ondersteunt het integratie met andere tools zoals ticketingsystemen en helpdesks.

Kenmerken

- Monitoren Bestandsintegriteit.

- IT DISA STIG Compliance.

Gebeurtenislogboek -analysator.Gebruikers Activiteits Monitoring. - Gebeurtenislogboek Analyzer.

- Gebruikeractiviteitbewaking.

- Netwerkbeveiligingbewaking.

- USB Beveiligingsanalyzer.

- Firewall Beveiligingsbeheer.

- Voorziet inDDoS-aanvallen.

- Botnetdetectie.

- SIEM Logbewaking.

- Bedreigingsverdediging.

- Compliancrapportage.

- SQL-inbrekeraanvalbescherming.

- Geautomatiseerde responsen.

Voordelen van SolarWinds Security Event Manager

- Het softwareprogramma stelt organisaties in staat om hun logbestanden te beheren en analyses uit te voeren.

- Het geeft direct melding bij het detecteren van eventueleverdachteactiviteit.

- Staat gebruikers toe om inzichtelijke rapporten te maken en te plannen.

- Omvat managementmogelijkheden en SIEM tools die helpen bij het voorkomen van beveiligingsrisico’s.

Nadelen van SolarWinds Security Event Manager

- Het gebruikersinterface zou gebruiksvriendelijker moeten zijn.

- SolarWinds Security Event Manager ondersteunt niet de cloud-versie.

- De query builder is vervelend om te gebruiken

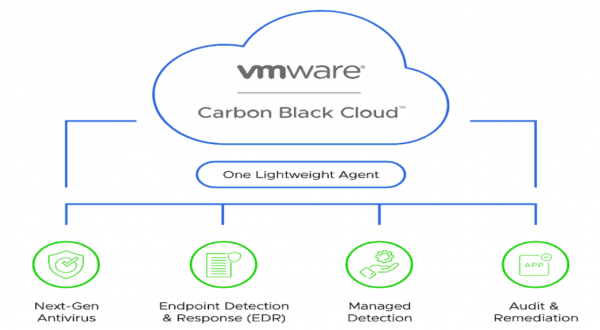

2. VMWare Carbon Black Endpoint

VMWare Carbon Black Endpoint is een ander populair dreigingsjacht hulpmiddel dat wordt gebruikt door de meeste organisaties voor meerdere eindpuntbescherming. Bovendien heeft elk eindpunt een agent die communiceert met Carbon Black’s gegevensverwerker en helpt om sneller te werken.

Het softwareprogramma helpt bij het bijhouden van miljarden systeemgebeurtenissen en stopt aanvallers van het misbruik maken van legitieme hulpmiddelen. Zeker, het helpt ook je onderzoekswerkproces te automatiseren zodat je snel kunt reageren.

The software omvat ook een bedreigingsdetectiesysteem dat detecteert en onmiddellijk een waarschuwing stuurt naar het SOAR-systeem. Met deze tool verlaagt u de reactietijd op incidenten en stelt u belangrijke CPU-cycli terug beschikbaar voor het bedrijf.

Functies

- Geautomatiseerde respons.

- Bedreigingsinformatie feed.

- SOAR systeemondersteuning.

- Snelle bedreigingsdetectie.

- Ransomwarebescherming.

- Antivirus voor ondernemingen.

- Cloudgebaseerde endpointbeveiliging.

Voordelen van VMWare Carbon Black Endpoint

- Voorziet bedreigingen in real-time en minimaliseert uitvaltijd.

- VMWare Carbon Black Endpoint toont duidelijk hoe de infectie zich in de loop van de tijd over verschillende systemen heeft verspreid.

- Om problemen op te lossen en te bepalen of Carbon Black de hoofdschuldige is, kunnen gebruikers ook gemakkelijk een werkstation of server in bypass-modus zetten.

Nadelen van VMWare Carbon Black Endpoint

- Het is niet mogelijk om afzonderlijke bestanden te scannen.

- Het kan moeilijk zijn om de software te implementeren met behulp van SCCM.

- De logmanager is niet beschikbaar.

3. Phishing Catcher

Phishing Catcher is een specifiek type phishing beschermingsinstrument dat helpt websites te beschermen tegen hacken. Tegelijkertijd maakt het gebruik van informatie over verdacht uitgegeven TLS-certificaten.

Met de Phishing catcher wordt dit meestal gemaakt door de website te scannen en na te gaan of er op de site kwetsbaarheden zijn. Bij het ontdekken van kwetsbaarheden, blokkeert het de aanval automatisch en voorkomt dat hackers toegang krijgen tot de website.

Vandaag de dag gebruiken veel organisaties open source tools voor het detecteren van phishingdomeinen en bedreigingspreventie. Bovendien biedt Phishing Catcher beoordelingen op basis van specifieke normen, waardoor jachtteams zich kunnen concentreren op echte bedreigingen.

Kenmerken

- Geautomatiseerd werkproces.

- Gebruikt AI voor het schrijven van codes.

- Detecteert kwetsbaarheden in real time.

- Code verandering beheer.

- Samenwerking.

Voordelen van Phishing Catcher

- Staat gebruikers toe om phishingdomeinen in real time te ontdekken.

- Richt zich op verdachte termen en jaagt op echte bedreigingen.

Nadelen van Phishing Catcher

- Geen nadelen gevonden voor phishing catcher.

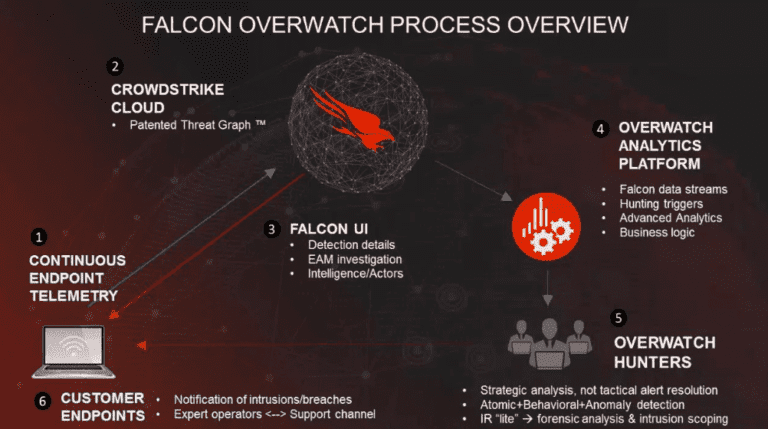

4. CrowdStrike Falcon Overwatch

CrowdStrike Falcon Overwatch is een platform dat wordt aangedreven door AI en biedt real-time bescherming tegen cyberaanvallen. Daarnaast biedt het een geïntegreerde endpointbeveiliging, netwerkbeveiliging en bedreigingsinlichtingen.

De CrowdStrike Falcon Overwatch kan aanvallers identificeren voordat ze toeslaan, aanvallen in uitvoering stoppen en de schade herstellen. Het gebruikt ook AI om malwarefamilies en varianten en ransomware in real-time te identificeren.

Evenzo, de CrowdStrike Falcon Overwatch is een eindpuntbeschermingsplatform dat volledige zichtbaarheid biedt op het aanvalsoppervlak en malware en onbekende bedreigingen blokkeert. Het stelt gebruikers verder in staat om te volgen alle activiteiten op een apparaat. Zowel gegevens, apps, processen, netwerkverbindingen, bestandsopnamen/downloads of command line argumenten, je kunt alles erop volgen.

Functies

- Bedreigingjacht.

- Continue waakzaamheid.

- Onmiddellijke waarschuwingen.

- Gepersonaliseerde opstart.

- Verdedigingsreacties.

- Threat intelligence feed.

- SOAR-systeem.

- Detecteert geavanceerde aanvallen.

- Wereldwijde bedreigingszichtbaarheid.

- Slijmerige communicatie.

Voordelen van CrowdStrike Falcon Overwatch

- CrowdStrike Falcon Overwatch helpt overhead, complexiteit en kosten te verminderen met zijn uitstekende functies.

- Staat gebruikers toe om in realtime gegevens te verkennen om inbraken te detecteren.

- Minder of geen gebruik van rekenkracht.

- Geïntegreerde Threat Intelligence met Threat Severity Assessment.

- Volledige zichtbaarheid op het gebruik van USB-apparaten met Falcon Device Control

Nadelen van CrowdStrike Falcon Overwatch.

- Apparaatbeheer vereist een uitgebreidere aanpak.

- Migratieonderdeel kan verbetering gebruiken.

- A few features may take time to assess or run.

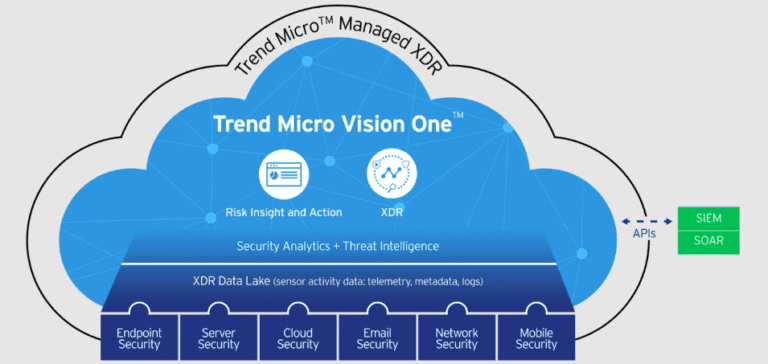

5. Trend Micro Managed XDR

Trend Micro Managed XDR is een nieuw product van Trend Micro dat een volledig pakket beveiligingsoplossingen voor de cloud biedt. Helpt bedrijven en dienstverleners hun klanten te beschermen tegen steeds geavanceerdere, volhardende en wijdverbreide bedreigingen.

Met name Trend Micro Managed XDR is een beveiligingsoplossing die meerlagige bescherming biedt tegen gerichte bedreigingen. Biedt bescherming tegen gerichte aanvallen door middel van een ingebouwde intelligentie die kwaadwillige activiteiten detecteert en blokkeert.

Met Trend Micro Managed XDR biedt ook bescherming tegen ransomware en andere malware-aanvallen, evenals verdediging tegen datalekken. Verder helpt het organisaties om hun gegevens te beschermen tegen diefstal door hackers. Bovendien voorkomt het onbevoegde toegang tot gevoelige informatie door buitenstaanders.

Functies

- Bedrijfsbrede dreiging jacht.

- Zero Trust Risk Insight.

- Handmatige dreiging jacht.

- Compliance rapportage.

- Dreigingsreactie en detectie.

- Visualiseert het volledige aanvalsverhaal.

- Geavanceerde dreigingscorrelatie.

- Ondersteunt MITRE ATT&CK tactieken.

- Identiteitstoegangsbeheer.

- Integratievriendelijk.

Voordelen van Trend Micro Managed XDR

- Het is de beste keuze voor bedrijven zonder beveiligingsexperts in dienst.

- Biedt end-to-end zichtbaarheid, detecteert kwetsbaarheden in real time en genereert haalbare rapporten.

- Het heeft het vermogen om de beveiliging voor verschillende sites te beheren en bedreigingen in real time te detecteren.

Nadelen van Trend Micro Managed XDR

- De meeste gebruikers vinden Trend Micro Managed XDR een dure oplossing.

- Er werden vertragingen gemeld.

- Het agentensysteem is erg traag, het moet zijn prestaties verbeteren.

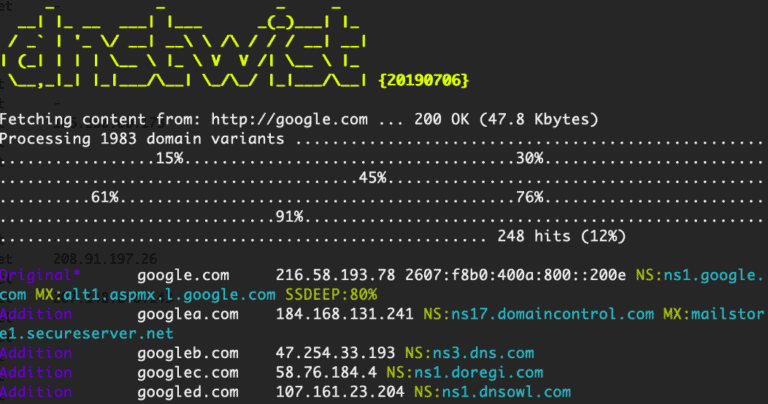

6. DNSTwist

Verder stelt het organisaties in staat om verkeerd gespelde domeinen, homoglyphen of internationale domeinnamen (IDN) te volgen. Bovendien kan het ook de locatie van alle bevindingen geolocaliseren en levende phishingpagina’s detecteren om vreemde uitschieters te vinden.

Kenmerken

- Unicode-domeinnamen (IDN).

- Detectie van levende phishingpagina’s.

- GeoIP-locatie.

- Export rapporten.

- Detectie van valse MX-hosts.

Voordelen van DNSTwist

- Gebruikt algoritmes om verdachte en verkeerd gespelde domeinen te ontdekken

- Het heeft het vermogen om levende phishingpagina’s te ontdekken.

Nadelen van DNSTwist

- Geen nadelen gevonden voor DNSTwist.

7. Cynet 360 AutoXDR Platform

Cynet 360 is een bedrijfsniveau cybersecurity aanbieder die een reeks oplossingen biedt om de digitale activa van zijn klanten te beschermen. Het bedrijf is al vele jaren op de markt. Het heeft meer dan 2000+ organisaties geholpen, waaronder Fortune 500 bedrijven en overheidsinstanties, om hun digitale activa te beschermen.

Bovendien biedt het een reeks diensten aan, waaronder kwetsbaarheid evaluatie, penetratietests en digitale forensie. Het softwarepakket heeft ook een functie om potentiële bedreigingen voor de netwerk beveiliging van een bedrijf te identificeren.

Kenmerken

- Gevaar opsporen en sandboxen.

- Geheugen forensie.

- Ondersteunt honingpot-systeem.

- Autonoom Breach Protection.

- Gebruikers- en entiteitgedraganalyse (UEBA).

- Eindpuntdetectie en -respons.

- Beveiligingslekbeheer.

- Autonoom breekbeveiliging.

Voordelen van Cynet 360 AutoXDR Platform

- Geautomatiseerde bedreigingsanalyse en -herstel in uw hele omgeving.

- Biedt betere zichtbaarheid en helpt bij het detecteren van bedreigingen in de hele omgeving.

- Staat gebruikers toe om te zien of SaaS toepassingen enige beveiligingsrisico’s opleveren.

Nadelen van Cynet 360 AutoXDR Platform

- De Log manager is niet beschikbaar.

- Problemen met het detecteren van verdachte verbonden diensten en ervaren enige vertraging.

8. Gnuplot

Gnuplot is een ander open source hulpmiddel dat afwijkingen in de gegevens kan detecteren. Bovendien heeft Gnuplot veel toepassingsgebieden, zoals afwijkingsdetectie in netwerkverkeer, bestandsysteemactiviteit, en toepassingslogs. Gebruik het ook voor het genereren van grafieken van de resultaten van een simulatie of modelleren.

Blijkbaar is Gnuplot een vertrouwd bedreigingsjacht, gegevensvisualisatie- en analysehulpmiddel dat wordt gebruikt voor het detecteren van afwijkingen in de gegevens. De eerste stap bij het gebruik van Gnuplot is het instellen van uw werkmap. Dit is de plek waar u uw invoergegevensbestanden en uitvoerbestanden opslaat.

Kenmerken

- Ondersteunt webscripting.

- Gebruikt plotengine.

- Ondersteunt verschillende soorten uitvoer.

- Opdrachtregelgereedschap.

Voordelen van Gnuplot

- Het opensource-softwareprogramma maakt het mogelijk om gegevens in twee en drie dimensies te plotten.

- Gebruikt gegevensvisualisatietools om statistische uitschieters te monitoren en te ontdekken.

- Met behulp van het opdrachtregelgereedschap kunnen jagers gnuplot enorme hoeveelheden gescheiden gegevens aanvoeren en onmiddellijke resultaten krijgen.

Nadelen van Gnuplot

- Webinterface niet beschikbaar.

9. Exabeam Fusion

Exabeam is een data analytics bedrijf dat producten levert aan overheids- en particuliere sector organisaties. Het helpt bij het detecteren van insider threats, voorkomen van cyber aanvallen en risico beheer. Exabeam heeft meer dan een decennium ervaring in de zoektocht naar insider threats.

Exabeam’s vlaggenschip product is Exabeam Fusion – een enkele oplossing die inhoudsanalyse combineert met machine learning om risicovolle medewerkers te identificeren op basis van hun digitale voetafdrukken en gedrag.

Kenmerken

- Bedreigingsdetectie, onderzoek en respons (TDIR).

- Compliance rapportage.

- Logbestand beheer.

- Gedragsanalyse.

- Ondersteuning voor integratie.

- SaaS productiviteitsapplicaties.

- Vooraf gebouwde grafiektypen.

- Geïntegreerde bedreigings intelligentie.

Voordelen van Exabeam Fusion

- Verzamelt gegevens met betrekking tot zijn activiteiten uit applicaties en onderzoekt logbestanden.

- Biedt volledige dekking en helpt bij het bereiken van succes in beveiligingsoperaties.

- Ondersteunt 500+ integraties en vooraf gebouwde grafiektypen.

Nadelen van Exabeam Fusion

- Als een eindpunt geen verbinding heeft met het netwerk, is het niet veilig.

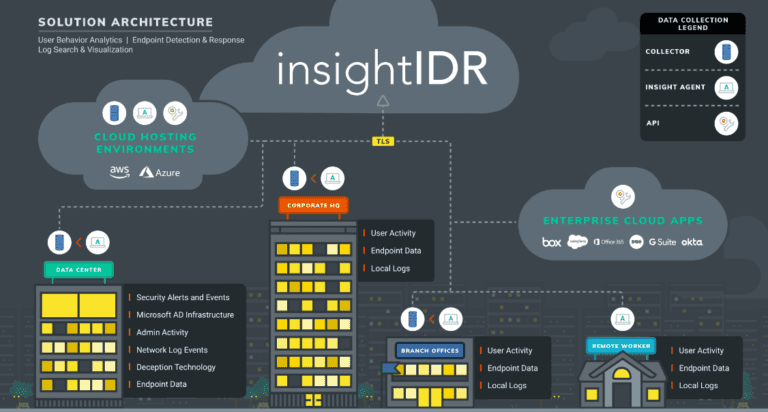

10. Rapid7 InsightIDR

Rapid7 InsightIDR is een cyber-intelligentieproduct dat door organisaties wordt gebruikt om cyberdreigingen te identificeren. Het product gebruikt machine learning om de meest waarschijnlijke dreiging te identificeren en biedt actuele inzichten. De inzichten geven aan wat de dreiging doet, hoe het zich verspreidt en wie het aanvalt.

Rapid7 InsightIDR detecteert automatisch onbekend malware met behulp van heuristische analyse van bestanden op een gebruikersmachine of op een netwerkdeel. Het detecteert ook nieuw malware door wijzigingen in het bestandssysteem te monitoren.

Kenmerken

- Threat intelligence.

- Anomalie-gebaseerde dreigingsdetectie.

- Handtekening-gebaseerde dreigingsdetectie.

- Incidentdetectie en -respons.

- Gebruikers- en entiteitengedraganalyse.

- Lichtgewicht, cloud-native oplossing.

- Geautomatiseerde respons.

- Kwetsbaarheidsbeheer.

Voordelen van Rapid7 InsightIDR

- Investeringen en resultaten evalueren in dagen in plaats van maanden.

- Verhoog je productiviteit om meer tijd in je dag vrij te maken.

- De cloud-native oplossing biedt gekoesterde, kant-en-klaar gedetecteerde waarschuwingen.

Nadelen van Rapid7 InsightIDR

- Gebruikers moeten extra betalen voor SOAR.

- De indicatoren van compromis zijn complex om te analyseren.

- Het uitvoeren van systeemscans verbruikt veel netwerkbandbreedte en vertraagt processen.

Bedankt voor het lezen van de Top 10 Beste Threat Hunting Tools in Cyber Security. We zullen nu afronden.

Top 10 Beste Threat Hunting Tools in Cyber Security (Voor- en nadelen) Conclusie

Threat hunting is het proces van het identificeren en verwijderen van bedreigingen die niet zijn gedetecteerd door eenbeveiligingssysteem. Het opsporen van bedreigingen is een tijdrovende taak en ook zeer belangrijk voor de beveiliging van het bedrijf. Met een threat hunting-tool wordt het veel eenvoudiger om bedreigingen te vinden. De tool kan verschillende technieken gebruiken, zoals data mining, analyse van netwerkverkeer, enz. De meeste organisaties vertrouwen op deze threat hunting-tools om malware te vinden in netwerken of in inkomende of uitgaande e-mails.

Source:

https://infrasos.com/top-10-best-threat-hunting-tools-in-cyber-security/