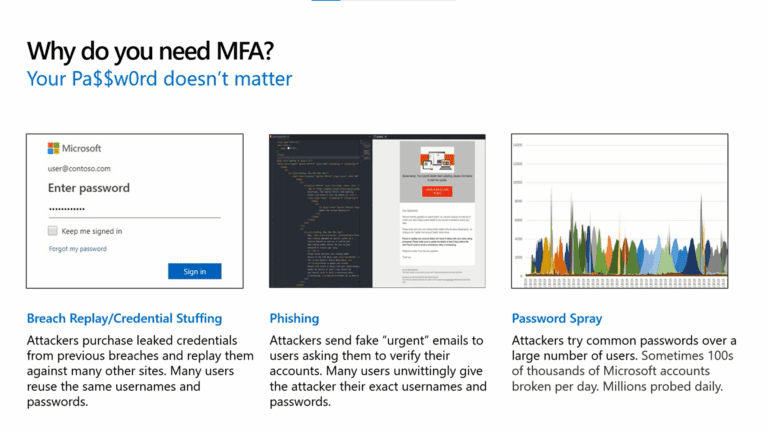

התקן Azure Conditional Access + Multi Factor Authentication MFA. סביבת איום סייברני היום מתפתחת תמיד. לפני זמן מה, הייתה מנחה להניח שהחשבון שלך מאובטח עם סיסמה. כבר לא. הפשע הסייברני התפתח והפושעים הסייברניים פיתחו שיטות חדשות ומתוחכמות כדי לגנוב סיסמאות, להפוך את שימושן ללא מספיק, וחברות הבחינו בכך.

לכן, מדיניות הגישה המותנית ב־Azure AD נועדה כסימן נגד כך שתאפשר לך להגן על יישומים של Microsoft 365 בהתבסס על תנאים וקריטריונים שונים. המדיניות מאפשרת לך להעניק למשתמשים אימות מרובה גורמים כאשר הם נכנסים בתנאים מסוימים.

מאמר זה הוא ניתוח מקיף של הגישה המותנית ושל אימות מרובה גורמים במדיניות של Microsoft Azure וכיצד להגדיר את המדיניות הללו עבור החשבון שלך.

מקור התמונה: Thecloudcomputing

מהם מדיניות הגבלת הגישה ב-Azure?

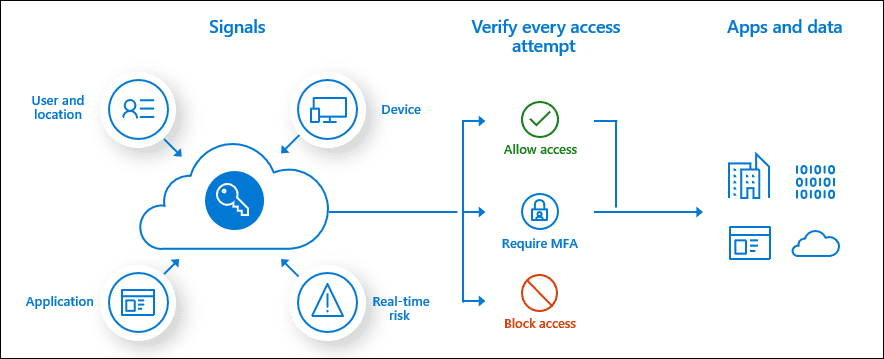

הפרימטר של מערכת אבטחה מודרנית כולל כיום לא רק את הרשת אלא גם את הזהויות של המשתמשים ושל המכשירים שלהם. כמדיניות אבטחה, רבות מהארגונים מבססים היום את הגבלת הגישה שלהם על איתותים מונחים על ידי זהות. זו הסיבה ש-Azure הוא דוגמא מצוינת לכך. Azure AD גישה מותנית משלבת איתותים לקבלת החלטות ואיסוף מדיניות.

I’d phrase Conditional Access policies as a statement: if a certain user wants to access a certain resource, then they need to pass a security measure. For example, if a user wants to access their account in Azure, then they need to do multi factor authentication to access it.

חשוב לציין כי מדיניות גישה מותנית מתבצעת לאחר שהושלם הגורם הראשון אימות. בהתבסס על האם המשתמש עבר את התנאי הקודם או לא, מדיניות הגישה המותנית מותרת או חסומה.

המדיניות המותנית הנפוצות ביותר כוללות:

- דרישת אימות רב-גורמים למשתמשים מנהלים.

- חסימת כניסה ממכשירים שמציגים התנהגות חשודה.

- דרישת אימות רב-גורמים למשימות ניהול Azure.

- הגבלה או אישור גישה ממיקומים מסוימים.

- דרישת מיקומים מאובטחים לAzure AD הרשיון רב-גורמים.

מהי אימות רב-גורמים?

הנה סטטיסטיקה מעניינת: פושעים מחשביים גנבו כמעט 15 ביליון רישומים סודיים ממערכות לא מאובטחות. אם הם ישיגו את שלכם, זה עלול לגרום לאבדן מידע סודי כמו גם נזק כספי ורושם חברתי משמעותי לחברה שלכם. זו הסיבה שבגללה מופעלת אימות רב-גורמים.

בכלליות, אימות רב-גורמים מתוכנן עם הרעיון לחזק את ההגנות של מערכתכם כדי למנוע פגיעות מסוג זה.

שילוב אוטורנטיקציה רב-גורמים אינו מבטלשמות משתמשים וסיסמאות. במקום זאת, הוא מוסיף שכבה על שיטת אימות נוספת כדי להבטיח שרק אנשים מורשים יקבלו גישה ושחקנים מזויפים יודחנו.

בנוסף, אוטורנטיקציה רב-גורמים הוכיחה כיעילה מאוד במניעת פיגועים. לפי מיקרוסופט, MFA היא כה יעילה שהיא חוסמת כמעט 100 אחוז מפיגועי החשבון. זה פשוט אך מאוד יעיל.

יותר מ55% מהארגונים משתמשים באוטורנטיקציה רב-גורמים כדי להגן על המערכות שלהם, וספירת הארגונים שמשתמשים בזה גדלה משנה לשנה. ככל הנראה, יותר ויותר ארגונים מכירים בחשיבות השימוש בזה ואין זה מפתיע שמיקרוסופט אזור נמצאת בחזית זה.

איך זה עובד?

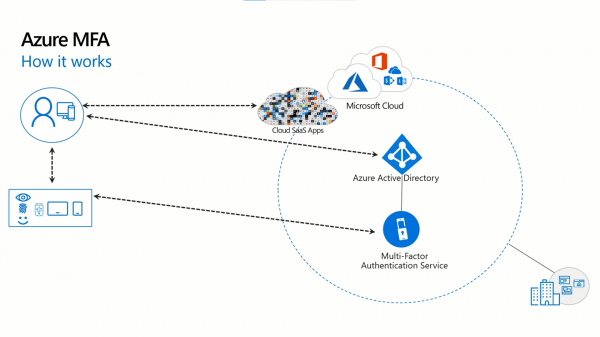

אימות רב-גורמים מחזק את ההגנות של מערכת על ידי שילוב לפחות שני גורמים נפרדים. אחד הוא משהו שאתה מכיר, כמו כתובת הדואר האלקטרוני שלך או שם משתמש וסיסמה. ואז הגורם האחר הוא או:

משהו שאתה (סריקות האישון, אצבעות, או כל מידע ביומטרי אחר) או משהו שיש לך (הטלפון שלך, כרטיס מפתח, או אפילו ה-USB שלך)

A typical MFA process in Azure has the following sequence of events:

- רישום:אדם מחבר משהו למערכת, למשל, מספר הטלפון שלהם.

- התחברות:המשתמש אז מקליד את שם המשתמש והסיסמה שלו כדי להיכנס למערכת.

- אימות: המערכת מתחברת אל הפריט שהוקם. משובץ קוד אימות מועבר אל הטלפון של המשתמש. אם המשתמש משתמש באפליקציית אותנטיקטור, אז המערכת מציגה קוד QR שכאשר יושר, זה נותן למשתמש קוד אימות.

- השגת גישה: המשתמש אז מקליד את קוד האימות שנשלח אליהם, והם מוסרת גישה.

שפר את האבטחה של Active Directory ו- Azure AD על ידי הוספת מדיניות גישה + MFA

נסה אותנו בשביל חינם, גישה לכל התכונות. – 200+ תבניות דו"ח AD זמינות. להתאים בקלות את הדוחות שלך באופן משלך.

שקול גם לקרוא מהי ממגמת האבטחה הסייבר של NIST? (נושאים טובים)

יצירת מדיניות גישה מותנית ואימות רב-שלבי

השלבים הבאים הם הנחוצים כדי ליצור מדיניות גישה מותנית חדשה החלה על חברי קבוצת אבטחה ב- Azure.

- שלב הראשון הוא לגשת ללוח של Azure Active Directory על-ידי כניסה ל- פורטל Azure באמצעות חשבון מנהל גלובלי.

- לאחר מכן, כדי לגשת להגדרות הביטחון של Azure Active Directory, יש ללכת ל- ניהול > ביטחון בצד שמאל של החלון.

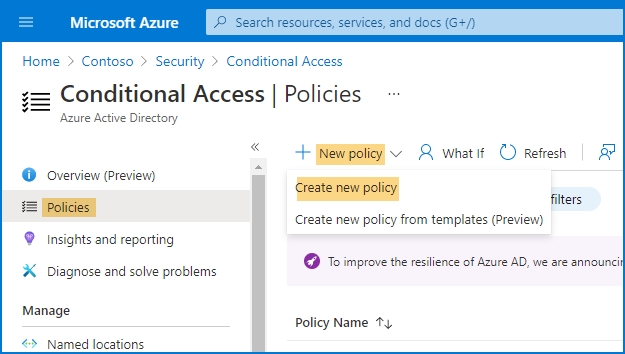

- בחרו ב- גישה מותנית מתחת לסרגליית הגנה בדף הביטחון.

- בחרו ב- הוספת מדיניות חדשה ואז יצירת מדיניות חדשה בדף מדיניות גישה מותנית.

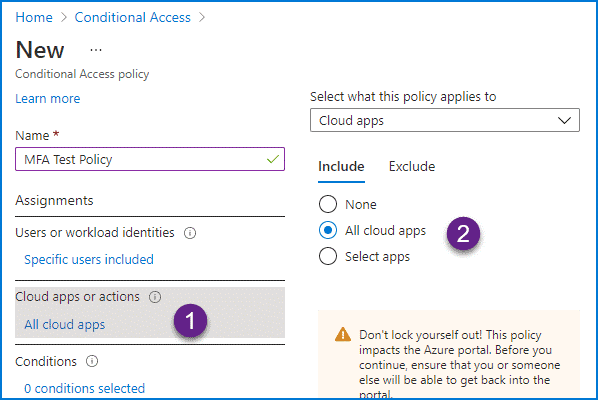

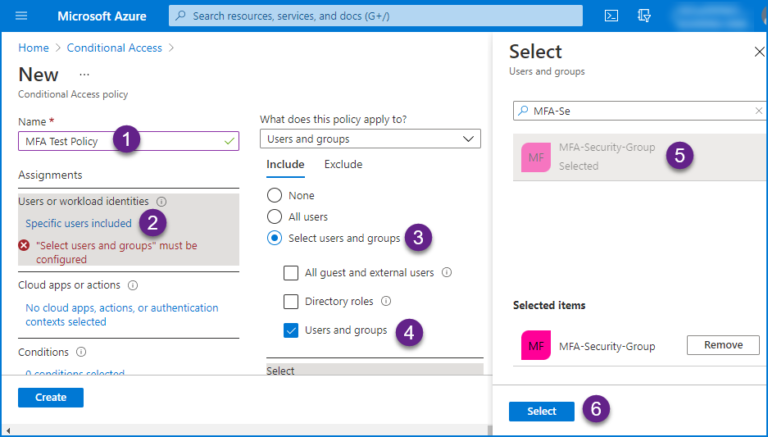

- לאחר שזה נעשה הזינו שם למדיניות החדשה (לדוגמה: מדיניות מבחן MFA).

- השלב הבא הוא לבחור משתמשים או זהויות עבודה. כדי לעשות זאת, עברו ל- הקצאות ואז בחרו בכפתור משתמשים וקבוצות.

- לאחר מכן, לחצו על התיבה משתמשים וקבוצות ובחרו משתמשים או קבוצות שאליהם אתם רוצים להחיל את המדיניות.

- חפשו את קבוצת הביטחון שלכם ואז לחצו על כפתור ה- בחירה (לדוגמה, MFA-Security-Group).

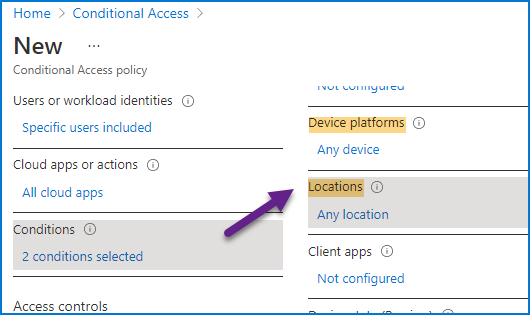

- בחרו בכל האפליקציות בענן מ- אפליקציות בענן או פעולות. כאן אתם יכולים לבחור אפליקציות יחידות או לפרק מספר אפליקציות מהמדיניות אם נדרש.

- מתחת ל- תנאים, נא לציין את התצורה המועדפת. בחרתי בכל מכשיר תחת מסגרות המכשיר

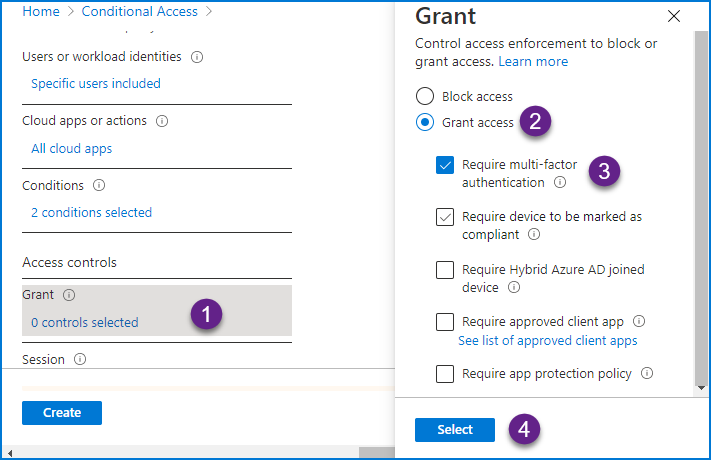

- בתחילת בקרה, בחרו ב הענקת גישה, סמן את האפשרות דרוש הזדהות רב-משתנה, ואז לחץ על כפתור הבחירה.

- לחץ על תמורת המדגם אפשר פוליסה והגדר אותה כ פעיל.

- לבסוף, לחץ על כפתור ה יצירה.

לאחר שזה נעשה, יש לך פוליסת גישה תנאית פעילה. כדי לבדוק ולאשר את הפוליסה שלך, אתה יכול ליצור חשבון משתמש לבדיקה ולבדוק אם מופיעה הודעת הזדהות רב-משתנה.

אשר את ההזדהות הרב-משתנה שלך

השלב הבא אחרי הגדרת הכניסה של ההזדהות הרב-משתנה שלך הוא לאשר אותה עם חשבון משתמש לבדיקה. כדי לעשות זאת, בבקשה עקבו אחרי השלבים הבאים:

- יצירת פרופיל חדש בדפדפן שלך או פתיחת חלון חדש במצב InPrivate או Incognito ויצירתו שם.

- פתיחת דף האימות הרב-משתנה או כניסה לאחד מיישומי Microsoft 365 ברשת.

- התחבר באמצעות חשבון משתמש בדיקה שיצרת והכנסת לקבוצת בטיחות בדיקה.

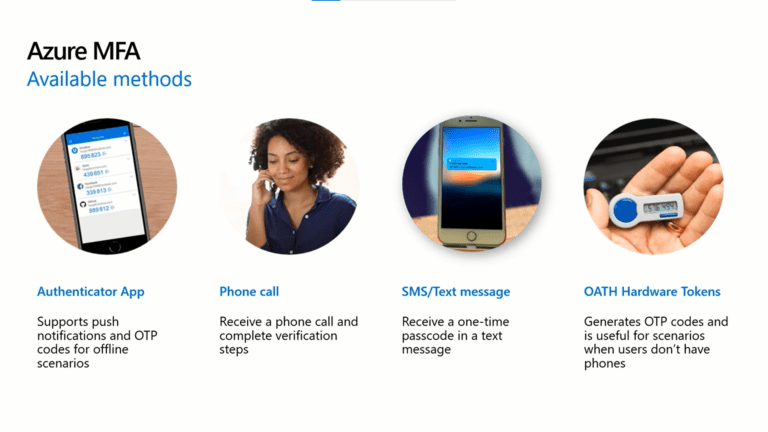

- בחלון הבא, יתבקש להפעיל אימות מרוב-משתנים באמצעות אפשרויות שונות.

- בחרו באמצעי האימות המתאימים לכם. לדוגמה, באמצעות קוד טלפון או אפליקציית אימות. ולבסוף, תמשיכו עם השלבים הבאים הכרוכים באמצעי האימות שבחרתם כדי להשלים את האימות.

לאחר שזה נעשה, כעת תוכלו לוודא שאימות מרוב-משתנים בוצע בהצלחה במערכת שלכם.

כעת שהצלחתם לאמת את אימות המרוב-משתנים, בואו נסקור על זה על-ידי בדיקה במערכות אימות המרוב-משתנים הזמינות בAzure AD.

הגדרות אימות מרוב-משתנים ב Azure AD

באופן משמעותי, Azure AD Multi Factor Authentication מאפשר לך להתאים את חווית המשתמש הסופי על ידי כך שתוכל להגדיר אפשרויות כמו סף נעילת חשבונות, התראות והודעות לשימוש ברמה. חלק מההגדרות של Azure Active Directory (Azure AD) נמצאות בפורטל Azure, וחלק אחר בפורטל נפרד ל Azure AD Multi Factor Authentication.

בפורטל Azure, תוכל להגדיר את ההגדרות הבאות של Multi Factor Authentication עבור Azure AD:

- נעילת חשבון

- חסימת/ביטול חסימה של משתמשים

- התראת שימוש ברמה

- הודעות

- אסימוני OATH

- הגדרות שיחות טלפון

גם קראו בדוק את כלי עיקוב Azure AD

1. נעילת חשבון

קביעת מספר מקסימלי של ניסיונות כשליי MFA לפני נעילת החשבון לזמן מסוים תעזור למנוע תקיפות שמסתמכות על ניסיון חוזר על עצמו לגשת לחשבון של המשתמש. הגדרות נעילת החשבון האלו תקפות רק לאחר הזנת קוד PIN בעקבות הפקודה MFA.

ניתן לקבוע את ההגדרות הבאות כדי לאפשר זאת:

- המספר המקסימלי של ניסיונות MFA שכשלו לפני נעילת החשבון.

- מספר הדקות עד שמתאפס טיימר לנעילת החשבון.

- מספר הדקות עד שהחשבון יובלח באופן אוטומטי.

2. חסימה/ביטול חסימה של משתמשים

הגדרה זו משמשת לחסימת נסיונות אימות רב-שלבי Azure AD לחשבון לאחר אבדון או גניבה של המכשיר של המשתמש. כשמשתמשים בהגדרה זו, כל ניסיון של אימות רב-שלבי עבור המשתמש החסום נדחה אוטומטית.

לאחר שמשתמש נחסם, אימות רב-שלבי נאסר עבור חשבונו למשך 90 ימים.

3. התראת הונאה

תכונה זו שימושית עבור משתמשים כאשר הם מדווחים על הונאה פוטנציאלית הקשורה לחשבונותיהם. אפשרות זו מאפשרת למשתמש לדווח על ניסיון MFA לא ידוע וחשוד באמצעות אפליקציית Microsoft Authenticator או הטלפון שלהם.

באפשרותך להגדיר את ההגדרות הבאות עבור אפשרות זו:

צור הגדרה לחסום אוטומטית משתמשים המדווחים על הונאה

אם משתמש מדווח על הונאה בחשבונו, החשבון ייחסם מ-Azure AD Multi-Factor Authentication למשך 90 ימים, או עד שהמנהל ישחרר את החשבון.

תכונה זו מציעה גם דוח כניסות, המאפשר למנהל לעיין בפעילות הכניסה ולנקוט בפעולות מתקנות לפי הצורך כדי למנוע פעילות הונאה נוספת. לאחר מכן, המנהל מחליט האם לשחרר את חשבון המשתמש או לא.

הגדר קוד שיחת טלפון לדיווח על הונאה

משתמשים בדרך כלל מאשרים את ההתחברות שלהם על ידי לחיצה על # כאשר מתבקשים לעשות זאת במהלך שיחת טלפון לאימות רב-שלבי. בדרך כלל, כדי לדווח על הונאה, המשתמש חייב תחילה להזין קוד לפני לחיצה על #.

ערך ברירת המחדל של קוד זה הוא 0, אם כי ניתן להתאים אותו אישית. ניתן להגדיר את ההגדרה כדי לאפשר חסימה אוטומטית. ניתן לתת למשתמשים הנחיה ללחוץ על 1 אם הם רוצים לחסום את חשבונותיהם לאחר לחיצה על 0 כדי לדווח על הונאה בחשבונותיהם.

4. התראות

ניתן להגדיר הגדרה זו כדי להבטיח ש-Azure AD ישלח התראות בדוא"ל כאשר משתמשים מדווחים על התראות הונאה. בדרך כלל, מכיוון שייתכן שאישורי ההתחברות של המשתמש נפרצו, התראות אלו מופנות בדרך כלל למנהלי זהויות.

5. אסימוני OATH

עם הגדרה זו, ניתן לנהל אסימוני OATH עבור משתמשים בסביבות אימות רב-שלבי של Azure AD המבוססות על הענן.

אפליקציות כמו אפליקציית האותנטיקטור של מיקרוסופט ואחרות משמשות כדוגמאות לתוכנת OATH tokens. מפתח הסוד, או ה-seed, המשמש להפקת כל OTP נוצר על ידי Azure AD ואז מוזן לאפליקציה.

כאשר מוגדר להודעות דחיפה, אפליקציית האותנטיקטור תיצור קודים מטעם המשתמש, ותספק להם שיטת אימות נוספת גם אם הסמארטפון שלהם לא מקוון. ניתן גם ליצור קודים באמצעות תוכנית צד שלישי, בתנאי שהיא משתמשת ב-OATH TOTP לשם כך.

6. הגדרות שיחות טלפון

תוכל להשתמש בהגדרה זו כדי להגדיר את חוויות המשתמשים בכל פעם שהם מקבלים שיחות טלפון לאימות רב-גורמי. לדוגמה, תוכל להגדיר את זיהוי המתקשר או להגדיר את קול הברכה שהם שומעים.

תודה שקראתם את התקנת Azure Conditional Access + Multi Factor Authentication MFA. נסיים את מאמר הבלוג הזה.

התקנת Azure Conditional Access + Multi Factor Authentication סיכום

אזור גישה תנאית Azure בשילוב עם אימות מרובה גורמים הוא כלי נוסף שנוצר בקרב התקפות סייבר ומומחים בתחום האבטחת מידע. מדיניות גישה תנאית של Microsoft Azure AD עם אימות מרובה גורמים הוכיחו להיות כלים מספקים עבור ארגונים שמעניינים העיקרי הוא להגן על המשתמשים שלהם מהתחברויות מזויפות.

מומחים בתחום אבטחת מידע מסכימים כי שם משתמש וסיסמה לרוב אינם מספיקים כדי להגן מפני התקפות סייבר מתוחכמות ביותר. ב-Microsoft Azure, עליך להגדיר מדיניות גישה תנאית ולהוסיף אימות מרובה גורמים כשכבה נוספת כדי להבטיח את המערכת שלך ולהגן עליה.

כדי לקרוא עוד תוכן בבלוג שלנו ולקרוא עוד על אבטחת מידע, יש ל התנוודד לכאן. עבור מידע על Azure ועוד תוכן יש ל לחץ כאן.

Source:

https://infrasos.com/setup-azure-conditional-access-multi-factor-authentication-mfa/