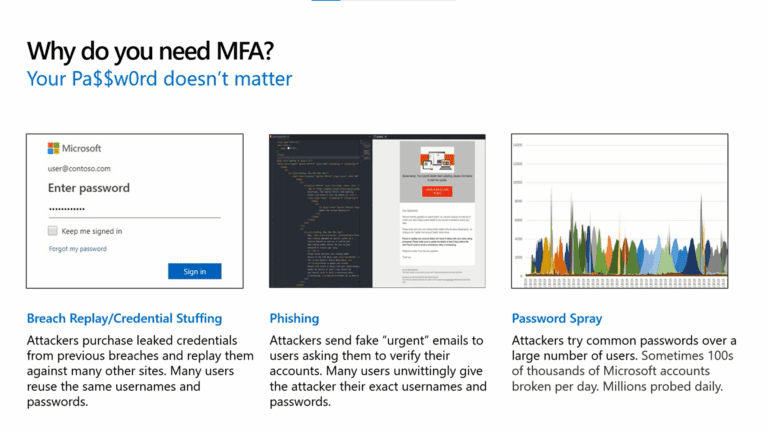

Richten Sie Azure Conditional Access + Multi-Faktor-Authentifizierung MFA ein. Die heutige Cyberbedrohungsumgebung entwickelt sich ständig weiter. Vor einiger Zeit war es sicher anzunehmen, dass Ihr Konto mit einem Passwort sicher war. Nicht mehr. Cyberkriminalität hat sich weiterentwickelt, und Cyberkriminelle haben neue, raffinierte Methoden entwickelt, um Passwörter zu stehlen, ihre Verwendung unzureichend zu machen, und Unternehmen haben dies bemerkt.

Daher wurde die Conditional Access-Richtlinie in Azure AD als Gegenmaßnahme entwickelt, um es Ihnen zu ermöglichen, Microsoft 365-Apps basierend auf verschiedenen Bedingungen und Kriterien zu schützen. Die Richtlinie ermöglicht es Ihnen, Benutzer unter bestimmten Umständen zur Mehr-Faktor-Authentifizierung aufzufordern, wenn sie sich anmelden.

Dieser Artikel ist eine umfassende Analyse der bedingten Zugriffs- und Mehr-Faktor-Authentifizierungsrichtlinien in Microsoft Azure und wie Sie diese Richtlinien für Ihr Konto festlegen können.

Bildquelle: Thecloudcomputing

Was sind bedingte Zugriffsrichtlinien in Azure?

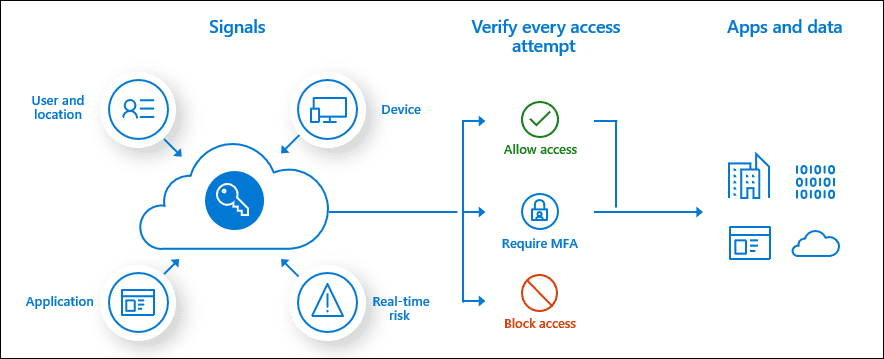

Die Perimeter eines modernen sicheren Systems erstreckt sich heute nicht nur auf das Netzwerk, sondern auch auf die Identitäten von Benutzern und ihre Geräte. Als Sicherheitsmaßnahme basieren viele Organisationen heute ihre Zugriffskontrolle auf identitätsgesteuerten Signalen. Deshalb ist Azure ein ausgezeichnetes Beispiel dafür. Azure AD Bedingter Zugriff integriert Signale zur Entscheidungsfindung und zur Durchsetzung von Richtlinien.

I’d phrase Conditional Access policies as a statement: if a certain user wants to access a certain resource, then they need to pass a security measure. For example, if a user wants to access their account in Azure, then they need to do multi factor authentication to access it.

Es ist wichtig zu bemerken, dass bedingte Zugriffsrichtlinien erst nach Abschluss der ersten Faktor Authentifizierung durchgesetzt werden. Abhängig davon, ob der Benutzer die vorherige Bedingung bestanden hat oder nicht, werden die bedingten Zugriffsrichtlinien entweder gewährt oder der Zugang wird blockiert.

Die häufigsten bedingten Zugriffsrichtlinien umfassen:

- Die Anforderung einer Multi-Faktor-Authentifizierung für Administratoren.

- Das Blockieren des Anmeldevorgangs von Geräten, die verdächtiges Verhalten zeigen.

- Die Anforderung einer Multi-Faktor-Authentifizierung für Azure-Verwaltungsaufgaben.

- Das Einschränken oder Zulassen des Zugriffs von bestimmten Standorten.

- Die Anforderung vertrauenswürdiger Standorte für die Azure AD Multi-Faktor-Authentifizierungsregistrierung.

Was ist Multi-Faktor-Authentifizierung?

Hier ist eine interessante Statistik: Cyberkriminelle haben fast 15 Milliarden vertrauliche Zugangsdaten aus unsicheren Systemen gestohlen. Wenn sie deine erhalten, kann dies zu einem Verlust vertraulicher Daten sowie zu erheblichen finanziellen und reputationsbedenken Schäden für dein Unternehmen führen. Deshalb kommt die mehrstufige Authentifizierung ins Spiel.

Grundsätzlich ist die mehrstufige Authentifizierung so konzipiert, dass sie die Verteidigung deines Systems stärkt, um solche Angriffe zu verhindern.

Die Implementierung von Multi-Faktor-Authentifizierung eliminiert nicht Benutzernamen und Passwörter. Stattdessen fügt sie einer weiteren Verifizierungsmethode eine Schicht hinzu, um sicherzustellen, dass nur autorisierte Personen Zugang erhalten und Betrüger ferngehalten werden.

Darüber hinaus hat sich die mehrstufige Authentifizierung als sehr wirksam bei der Verhinderung von Hacks erwiesen. Laut Microsoft blockiert MFA fast 100 Prozent aller Account-Hacks. Es ist einfach, aber sehr effektiv.

Mehr als 55% der Organisationen verwenden Multi-Faktor-Authentifizierung, um ihre Systeme zu schützen, und diese Zahl steigt von Jahr zu Jahr. Immer mehr Organisationen erkennen die Bedeutung der Implementierung und es sollte keine Überraschung sein, dass Microsoft Azure hierfür an vorderster Front steht.

Wie funktioniert es?

Die mehrstufige Authentifizierung stärkt die Verteidigung eines Systems durch die Kombination mindestens zweier unterschiedlicher Faktoren. Ein Faktor ist etwas, mit dem Sie vertraut sind, wie z.B. Ihre E-Mail-Adresse oder Benutzername und Passwort. Der andere Faktor ist entweder:

Etwas, das Sie sind (Iris-Scans, Fingerabdrücke oder andere biometrische Daten) oder etwas, das Sie besitzen (Ihr Telefon, eine Chipkarte oder sogar ein USB-Stick)

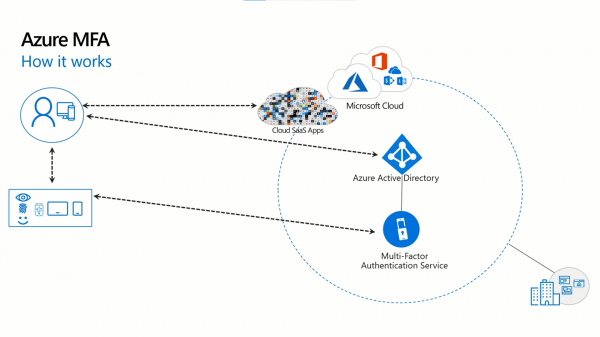

A typical MFA process in Azure has the following sequence of events:

- Registrierung:Eine Person verbindet etwas mit dem System, z.B. ihre Telefonnummer.

- Anmeldung:Der Benutzer gibt dann seinen Benutzernamen und sein Passwort ein, um das System zu betreten.

- Verifikation: Das System stellt dann eine Verbindung mit dem registrierten Element her. Ein Verifikationscode wird dann an das Telefon des Benutzers gesendet. Wenn der Benutzer eine Authentifizierungs-App verwendet, zeigt das System einen QR-Code an, der, wenn er gescannt wird, dem Benutzer einen Verifikationscode gibt.

- Zugang gewähren: Der Benutzer gibt dann den Verifikationscode ein, der ihnen gesendet wurde, und sie erhalten Zugang.

Verbessern Sie Ihre Active Directory-Sicherheit & Azure AD, indem Sie Zugriffsrichtlinien +MFA hinzufügen

Probieren Sie uns aus für kostenlos, Zugang zu allen Funktionen. – 200+ AD-Berichtsvorlagen verfügbar. Erstellen Sie ganz einfach Ihre eigenen AD-Berichte.

Lesen Sie auch Was ist das NIST Cybersecurity Framework? (Best Practices)

Erstellen einer bedingten Zugriffsrichtlinie und Zwei-Faktor-Authentifizierung

Die folgenden Schritte sind erforderlich, um eine neue bedingte Zugriffsrichtlinie zu erstellen, die für Mitglieder einer Sicherheitsgruppe in Azure gilt.

- Der erste Schritt besteht darin, das Azure Active Directory-Blade über den Login in das Azure-Portal mit einem Konto eines globalen Administrators zu erreichen.

- Um dann zu den Sicherheitseinstellungen des Azure Active Directory zu gelangen, gehen Sie zu Verwalten > Sicherheit auf der linken Seite des Fensters.

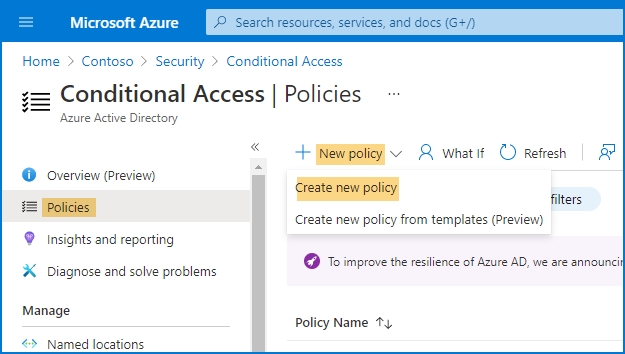

- Wählen Sie Bedingter Zugriff unter dem Schutz-Tab auf der linken Seitenleiste der Sicherheitsseite.

- Wählen Sie Neue Richtlinie hinzufügen und dann Neue Richtlinie erstellen auf der Seite für bedingten Zugriff.

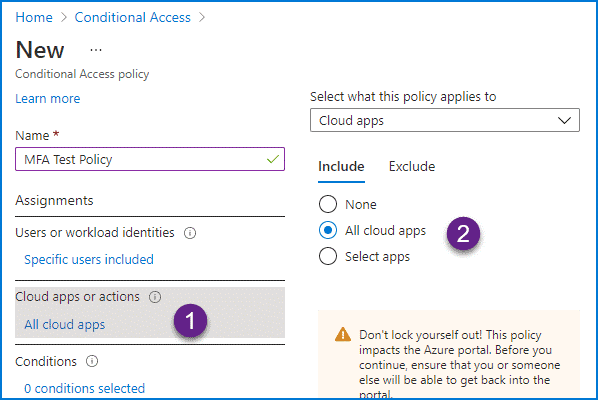

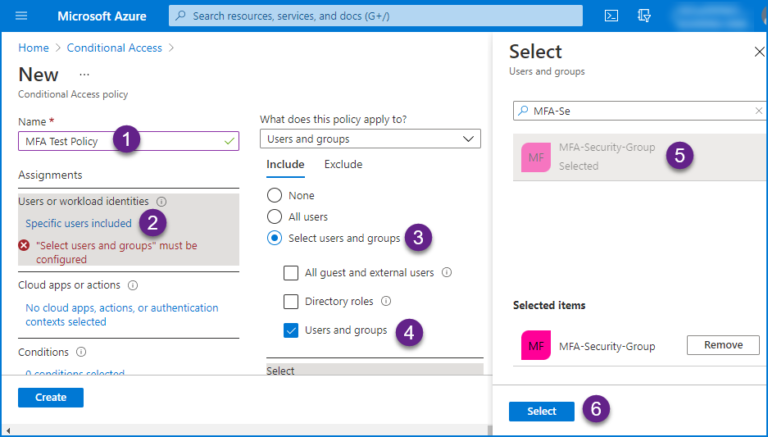

- Sobald dies erledigt ist, geben Sie einen Namen für die neue Richtlinie ein (z.B.: MFA-Test-Richtlinie).

- Der nächste Schritt besteht darin, Benutzer oder Workload-Identitäten auszuwählen. Gehen Sie dazu zu Zuweisungen und dann zum Benutzer- und Gruppen-Auswahl-Radio-Button.

- Klicken Sie dann auf das Benutzer- und Gruppen-Kontrollkästchen und wählen Sie die Benutzer oder Gruppen aus, auf die Ihre Richtlinie angewendet werden soll.

- Suchen Sie nach Ihrer Sicherheitsgruppe und klicken Sie dann auf die Auswahl-Schaltfläche (z.B. MFA-Sicherheits-Gruppe).

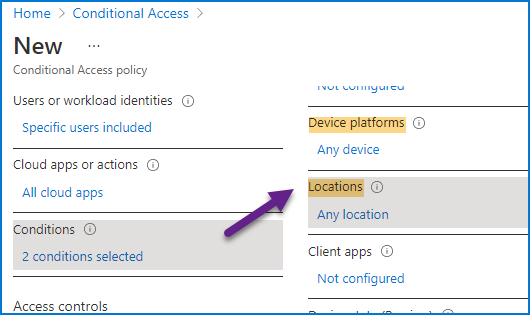

- Wählen Sie Alle Cloud-Apps aus Cloud-Apps oder Aktionen. Hier können Sie einzelne Apps auswählen oder bestimmte Apps von der Richtlinie ausschließen, falls notwendig.

- Unter Bedingungen stellen Sie bitte Ihre bevorzugte Konfiguration ein. Ich habe hier unter Geräteplattformen alle Geräte ausgewählt und alle Standorte ausgewählt, um diese Richtlinie anzuwenden. Sie können die Einstellungen hier nach Ihren Vorlieben anpassen.

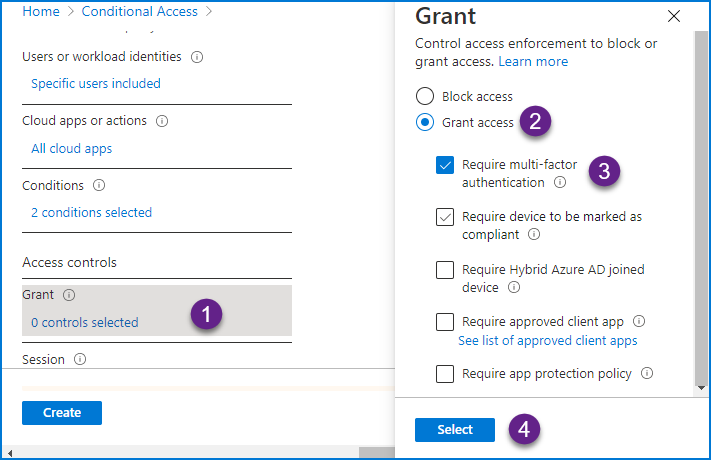

- Unter Zugriff Steuerelemente, wählen Sie Zugriff gewähren, aktivieren Sie die Option Mehrstufige Authentifizierung erforderlich und klicken Sie dann auf die Schaltfläche Auswählen.

- Klicken Sie auf das Richtlinie aktivieren Umschalten und stellen Sie es auf ein.

- Schließlich klicken Sie auf die Erstellen-Taste.

Sobald dies erledigt ist, sollte Ihre bedingte Zugriffsrichtlinie aktiv sein. Um Ihre Richtlinie zu testen und zu überprüfen, können Sie ein Testbenutzerkonto erstellen und nach dem Hinweis für die mehrstufige Authentifizierung suchen.

Überprüfen Sie Ihre mehrstufige Authentifizierung

Der nächste Schritt nach dem Einrichten Ihrer mehrstufigen Authentifizierung bei der Anmeldung ist, sie mit einem Testbenutzerkonto zu überprüfen. Um dies zu tun, bitte folgen Sie den folgenden Schritten:

- Erstellen Sie ein neues Profil in Ihrem Browser oder öffnen Sie ein neues Fenster im InPrivate oder Incognito-Modus und erstellen Sie es dort.

- Öffnen Sie die Mehrstufige Verifikationsseite oder melden Sie sich bei einem Ihrer Microsoft 365 Online-Apps an.

- Melden Sie sich mit dem Testbenutzer -Konto an, das Sie erstellt und der Sicherheitsgruppe für Tests zugewiesen haben.

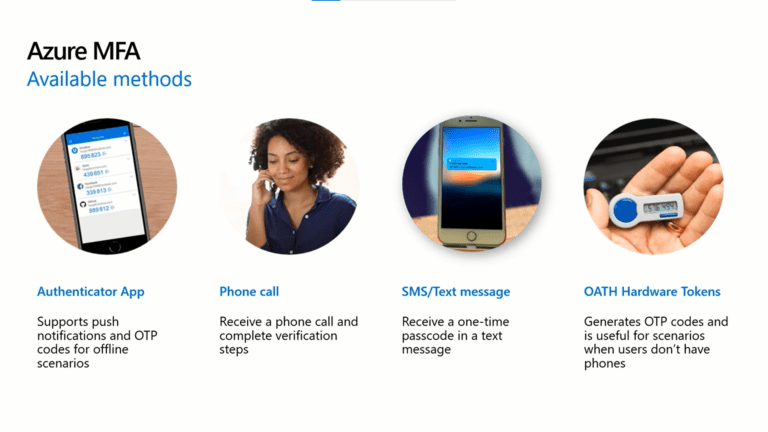

- Im nächsten Fenster werden Sie aufgefordert, die Multi-Faktor-Authentifizierung über verschiedene Optionen zu aktivieren.

- Wählen Sie diejenigen aus, die Ihnen am besten gefallen. Zum Beispiel entweder per Telefoncode oder per Authentifizierungs-App. Fahren Sie dann schließlich mit den nachfolgenden Schritten fort, die für Ihre ausgewählte Authentifizierungsmethode gelten, um Ihre Verifizierung abzuschließen.

Wenn dies erledigt ist, können Sie jetzt sicher sein, dass die Multi-Faktor-Authentifizierung für Ihr System erfolgreich verifiziert wurde.

Nun, da Sie Ihre Multi-Faktor-Authentifizierung erfolgreich verifiziert haben, schauen wir uns das genauer an, indem wir uns die verschiedenen Multi-Faktor-Authentifizierungseinstellungen in Azure AD ansehen.

Azure AD Multi-Faktor-Authentifizierungseinstellungen

Signifikant ermöglicht Azure AD Multi-Factor Authentication Ihnen, die Endbenutzerumgebung zu personalisieren, indem Sie Optionen für Dinge wie Kontosperrschwellenwerte und Betrugsalarme und -benachrichtigungen festlegen. Einige Einstellungen für Azure Active Directory (Azure AD) befinden sich im Azure-Portal, und einige befinden sich in einem separaten Portal für Azure AD Multi-Factor Authentication.

Im Azure-Portal richten Sie die folgenden Multi-Factor Authentication-Einstellungen für Azure AD ein:

- Kontosperrung

- Blockieren/Entblocken von Benutzern

- Betrugsalarm

- Benachrichtigungen

- OATH-Tokens

- Telefonanruf-Einstellungen

Lesen Sie auch Schauen Sie sich das Azure AD-Überwachungstool an

1. Kontosperrung

Die Festlegung einer maximalen Anzahl von fehlgeschlagenen MFA-Versuchen, bevor ein Konto für eine bestimmte Zeit gesperrt wird, hilft Angriffe abzuwehren, die davon abhängen, immer wieder versuchen, auf ein Benutzerkonto zuzugreifen. Diese Kontosperr-Einstellungen treten erst nach Eingabe eines PIN-Codes für die MFA-Aufforderung in Kraft.

Sie können die folgenden Konfigurationen einrichten, um dies zu ermöglichen:

- Die maximal zulässige Anzahl von fehlgeschlagenen MFA-Versuchen vor der Kontosperrung.

- Anzahl der Minuten, bis der Timer für die Kontosperrung zurückgesetzt wird.

- Die Anzahl der Minuten, bis das Konto automatisch entsperrt wird.

2. Benutzer sperren/entsperren

Diese Einstellung wird verwendet, um Azure AD-Multi-Faktor-Authentifizierungsversuche für ein Konto zu sperren, nachdem das Gerät des Benutzers verloren gegangen oder gestohlen wurde. Wenn diese Einstellung verwendet wird, werden alle Versuche der Mehrfaktorauthentifizierung für den verbotenen Benutzer automatisch abgelehnt.

Nachdem ein Benutzer blockiert wurde, ist die Mehrfaktor-Authentifizierung für deren Konto für einen Zeitraum von 90 Tagen untersagt.

3. Betrugswarnung

Diese Funktion ist für Benutzer nützlich, wenn sie Meldungen über potentielle Betrugsfälle betreffend ihre Konten einreichen. Mit dieser Option kann der Benutzer einen unbekannten und verdächtigen MFA-Versuch melden, indem er die Microsoft Authenticator-App oder sein Telefon verwendet.

Sie können für diese Einstellung die folgenden Konfigurationsoptionen haben:

Erstellen einer Einstellung zur automatischen Sperrung von Benutzern, die Betrug melden

Wenn ein Benutzer Betrug an seinem Konto meldet, wird das Konto für 90 Tage aus der Azure AD Multi-Factor Authentication gesperrt oder bis das Konto von einem Administrator entsperrt wird.

Diese Funktion bietet auch einen Anmeldebericht, der es einem Administrator ermöglicht, Anmeldeaktivitäten zu überprüfen und gegebenenfalls Korrekturmaßnahmen zu ergreifen, um weitere betrügerische Aktivitäten zu vermeiden. Der Administrator entscheidet dann, ob das Konto des Benutzers entsperrt werden soll.

Einrichten eines Telefonanruf-Codes zur Meldung von Betrug

Benutzer bestätigen in der Regel ihre Anmeldung durch Drücken von #, wenn sie während eines Telefonanrufs zur mehrstufigen Authentifizierung dazu aufgefordert werden. Normalerweise müssen Benutzer zuerst einen Code eingeben, bevor sie # drücken, um Betrug zu melden.

Der Standardwert dieses Codes ist 0, kann jedoch angepasst werden. Sie können die Einstellung so konfigurieren, dass eine automatische Sperrung aktiviert wird. Benutzer können aufgefordert werden, 1 zu drücken, wenn sie ihre Konten nach dem Drücken von 0 blockieren möchten, um Betrug bei ihren Konten zu melden.

4. Benachrichtigungen

Sie können diese Einstellung so konfigurieren, dass Azure AD E-Mail-Benachrichtigungen sendet, wenn Benutzer Betrugswarnungen melden. Normalerweise, da die Anmeldeinformationen des Benutzers wahrscheinlich kompromittiert wurden, werden diese Warnungen normalerweise an Identitätsadministratoren gerichtet.

5. OATH-Token

Mit dieser Einstellung können Sie OATH-Token für Benutzer in Azure AD Multi-Factor Authentication-Umgebungen verwalten, die in der Cloud basieren.

Anwendungen wie Microsofts Authenticator-App und andere dienen als Beispiele für Software-OATH-Token. Der geheime Schlüssel oder der Seed, der verwendet wird, um jedes OTP zu erzeugen, wird von Azure AD generiert und dann in die App eingegeben.

Wenn für Push-Benachrichtigungen konfiguriert, erstellt die Authenticator-App auf Wunsch des Benutzers Codes und bietet ihnen damit eine zweite Authentifizierungsmethode, auch wenn ihr Smartphone offline ist. Codes können auch mit Hilfe eines Drittanbieterprogramms generiert werden, solange es OATH TOTP verwendet.

6. Telefonanruf-Einstellungen

Mit dieser Einstellung können Sie die Erfahrungen von Benutzern konfigurieren, wenn sie Telefonanrufe für MFA-Prompts erhalten. Sie können beispielsweise die Rufnummer der Anrufer ID oder die Stimme des Grußes konfigurieren, den sie hören.

Vielen Dank, dass Sie sich die Anleitung zur Einrichtung von Azure Conditional Access + Multi-Factor Authentication (MFA) angesehen haben. Wir werden diesen Artikel abschließen.

Setup Azure Conditional Access + Multi-Factor Authentication – Schlussfolgerung

Azure Conditional Access gepaart mit Multi-Faktor-Authentifizierung ist ein weiteres Werkzeug, das im immerwährenden Kampf zwischen Cyberkriminellen und Cybersecurity-Experten entwickelt wurde. Cybersecurity-Experten sind der Meinung, dass Benutzername und Passwort oft keine ausreichende Verteidigung gegen die raffiniertesten Cyberangriffe darstellen. In Microsoft Azure müssen Sie bedingten Zugriff einstellen und Multi-Faktor-Authentifizierung als weitere Sicherheitsebene hinzufügen, um Ihr System zuverlässig abzusichern.

Cybersicherheits-Experten sind sich einig, dass Benutzername und Passwort oft keine ausreichende Verteidigung gegen die raffiniertesten Cyberangriffe darstellen. In Microsoft Azure müssen Sie bedingten Zugriff einstellen und Multi-Faktor-Authentifizierung als weitere Sicherheitsebene hinzufügen, um Ihr System zuverlässig abzusichern.

Source:

https://infrasos.com/setup-azure-conditional-access-multi-factor-authentication-mfa/