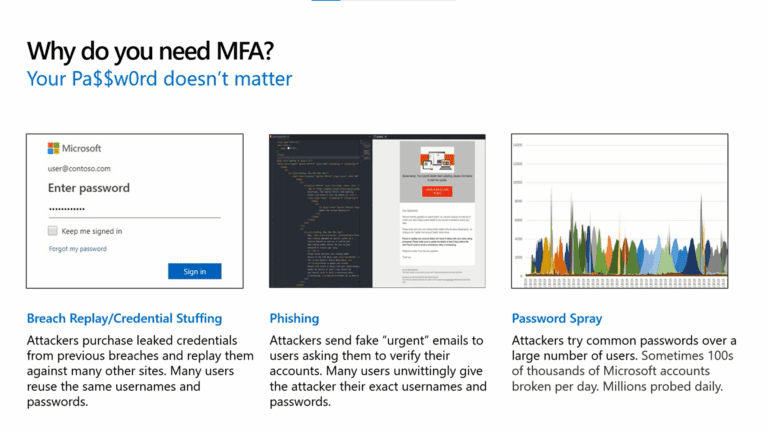

設置 Azure 條件式存取 + 多重身分驗證 MFA。今天的網絡威脅環境不斷演變。不久之前,可以假定您的帳戶使用密碼是安全的。不再是這樣。網絡犯罪已經發展,網絡罪犯已經設計出新的、複雜的方法來竊取密碼,使其使用不足,公司已經注意到。

因此,Azure AD 中的條件式存取政策被設計為一種對策,讓您根據不同的條件和標準來保護 Microsoft 365 應用程式。該政策允許您在特定情況下提示用戶進行多重身分驗證。

本文是對 Microsoft Azure 中條件式存取和多重身分驗證政策的全面分析,以及如何為您的帳戶設置這些政策。

圖片來源:Thecloudcomputing

什麼是Azure中的條件存取政策?

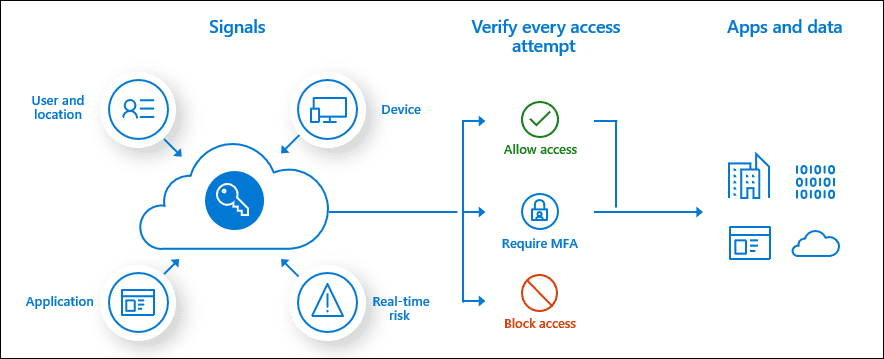

現代安全系統的邊界現在不僅包括網絡,還包括用戶的設備及其身份。作為一種安全措施,許多組織今天基於身份驅動的信號來做出存取控制的決定。這就是為什麼,Azure是這方面的優秀例子。Azure AD條件存取將信號整合到決策和政策執行中。

I’d phrase Conditional Access policies as a statement: if a certain user wants to access a certain resource, then they need to pass a security measure. For example, if a user wants to access their account in Azure, then they need to do multi factor authentication to access it.

必須注意,條件式存取原則是在完成第一因素驗證後才執行的。根據用戶是否通過了前述條件,條件式存取原則將授予或阻止存取。

最常見的條件式存取原則包括:

什麼是多因素驗證?

這裡有一個有趣的統計數據:網絡犯罪分子已經從不安全的系統中竊取了將近150億個機密憑證。如果他們獲得了您的憑證,可能會導致機密數據的丟失,以及對您的公司造成重大的財務和聲譽損害。這就是為什麼多因素認證應運而生。

整合多因素身份驗證並不會消除用戶名和密碼。相反,它是在另一種驗證方法上添加一層,以確保只有授權的人員才能獲得訪問權限,而詐騙者則被拒之門外。

此外,多因素身份驗證已被證明在防止黑客攻擊方面非常有效。根據微軟的說法,MFA如此有效,以至於它幾乎可以100%阻止帳戶被黑。它簡單但非常有效。

超過55%的組織使用多因素身份驗證來保護他們的系統,而且這一數字每年都在增加。越來越多的組織認識到實施它的重要性,因此微軟Azure在這方面處於領先地位也就不足為奇了。

它是如何工作的?

多因素認證通過結合至少兩個不同的因素來加強系統的防禦。一個是你熟悉的,比如你的電子郵件地址或用戶名和密碼。然後另一個因素是:

你擁有的東西(你的手機、鑰匙卡,甚至是你的USB)

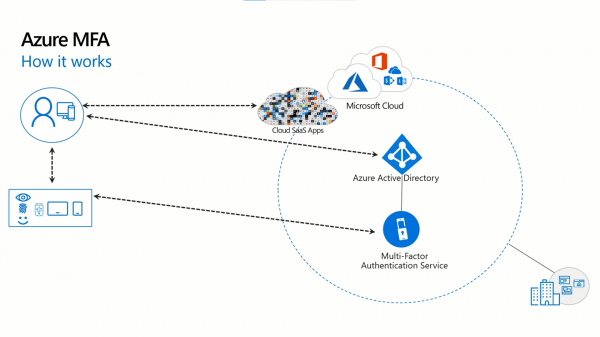

A typical MFA process in Azure has the following sequence of events:

- 註冊:一個人將某物鏈接到系統,例如,他們的電話號碼。

- 登錄:用戶然後輸入他們的用戶名和密碼以進入系統。

- 驗證:系統然後連接到已註冊的物品。隨後,將驗證碼發送到用戶的手機。如果用戶正在使用驗證器應用程序,則系統會顯示一個QR碼,當掃描時,它會給用戶一個驗證碼。

- 獲取訪問權限:用戶然後輸入發送給他們的驗證碼,他們將被授予訪問權限。

通過添加訪問策略+MFA提高您的Active Directory安全性和Azure AD

試用我們,免費訪問所有功能。 – 200多個AD報告模板可供使用。輕鬆自定義您自己的AD報告。

創建條件訪問策略和多因素身份驗證

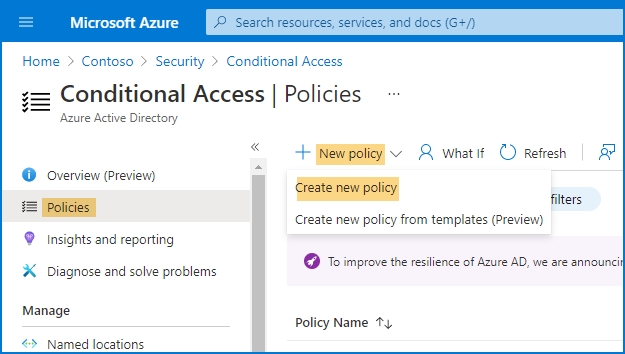

要創建適用於Azure中安全組成員的新條件訪問策略,需要執行以下步驟。

- 第一步是透過使用全域管理員帳戶登入Azure 入口網站來存取 Azure Active Directory刀鋒。

- 然後,要存取 Azure Active Directory安全設定,請在視窗左側前往管理 > 安全性。

- 在安全性頁面的左側欄中,選擇條件式存取下方的保護標籤。

- 選取新增原則,然後在條件式存取原則頁面上建立新原則。

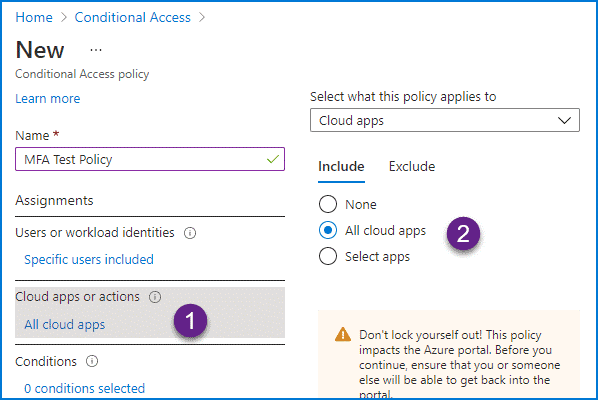

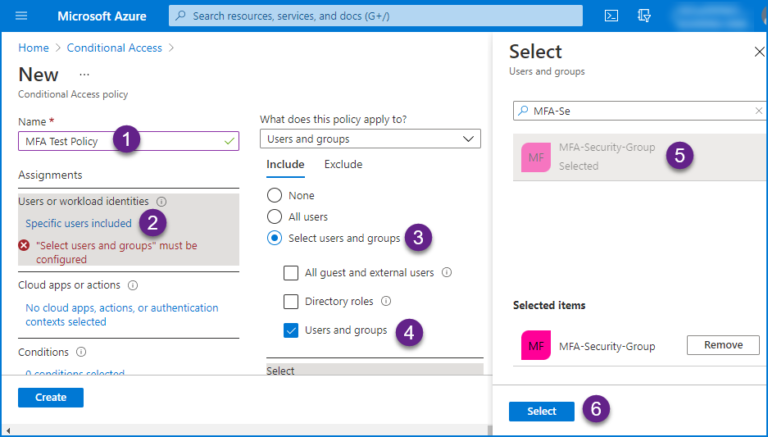

- 完成後,輸入新原則的名稱(例如:MFA 測試原則)。

- 下一步是選擇使用者或工作負載身分。為此,請前往指派,然後選擇使用者和群組單選按鈕。

- 然後點擊使用者和群組核取方塊,並選擇您希望原則適用的使用者或群組。

- 搜尋您的安全性群組,然後點擊選擇按鈕(例如,MFA-Security-Group)。

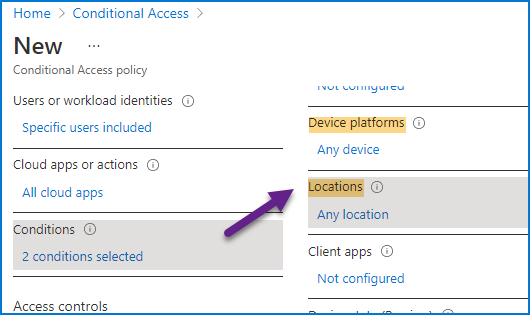

- 從雲端應用程式或動作中選擇所有雲端應用程式。在此,您可以選擇個別應用程式,或在必要時從原則中排除特定應用程式。

- 在條件下,請給予您偏好的配置。我選擇了任何裝置下的裝置平台,並選擇了任何位置來應用此原則。您可以在此根據您的偏好調整設定。

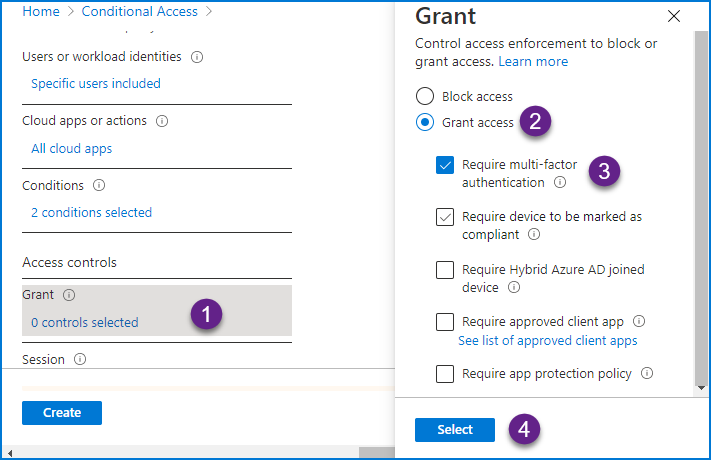

- 在存取控制下,選擇授予存取權,勾選選項需要多因素驗證,然後點擊選擇按鈕。

- 點擊啟用策略開關並將其設置為開啟。

- 最後,點擊創建按鈕。

完成這些步驟後,您的條件式存取策略應該就會生效。為了測試和驗證您的策略,您可以創建一個測試用戶帳戶,並檢查是否出現多因素驗證提示。

另請閱讀部署Office 365用戶報告

驗證您的多因素驗證

設置多因素驗證登錄後的下一步是使用測試用戶帳戶進行驗證。請按照以下步驟操作:

- 在瀏覽器中創建一個新配置文件或在InPrivate或Incognito模式下打開一個新窗口並在那裡創建它。

- 打開多因素驗證頁面或登錄到您的任何Microsoft365在線應用。

- 使用您建立並指派給測試安全群組的測試用戶帳戶登入。

- 在下一個視窗中,系統會提示您透過各種選項啟用多因素驗證。

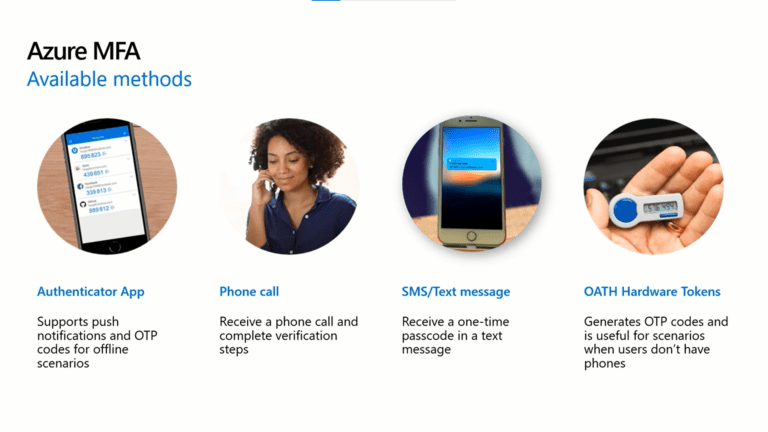

- 選擇適合您的方法。例如,可以透過電話代碼或驗證器應用程式。然後,按照適用於您選擇的驗證方法的後續步驟完成驗證。

完成這些步驟後,您現在可以確定多因素驗證已成功為您的系統驗證。

既然您已成功驗證多因素驗證,讓我們進一步了解Azure AD中可用的各種多因素驗證設定。

Azure AD多因素驗證設定

顯著地,Azure AD多重要素驗證允許您通過設置選項來自定義終端用戶體驗,例如帳戶鎖定閾值、欺詐警報和通知。Azure Active Directory (Azure AD)的一些設置位於Azure門戶中,而Azure AD多重要素驗證的一些設置則位於單獨的門戶中。

在Azure門戶中,您可以為Azure AD設置以下多重要素驗證設置:

- 帳戶鎖定

- 阻止/取消阻止用戶

- 欺詐警報

- 通知

- OATH令牌

- 電話呼叫設置

另請閱讀查看Azure AD監控工具

1. 帳戶鎖定

設定在鎖定帳戶前允許的最大多重要素驗證(MFA)嘗試失敗次數,並在一定時間內鎖定帳戶,將有助於阻止攻擊,這些攻擊依賴於反復嘗試存取用戶的帳戶。這些帳戶鎖定設置僅在輸入MFA提示的PIN碼後生效。

您可以設置以下配置來啟用此功能:

- 在帳戶鎖定前允許的最大MFA嘗試失敗次數。

- 帳戶鎖定計時器重置前的分鐘數。

- 帳戶自動解除鎖定的分鐘數。

2. 封鎖/解除封鎖用戶

3. 詐騙警報

當用戶報告與其帳戶相關的潛在詐騙時,此功能對用戶非常有用。此選項允許用戶通過使用Microsoft Authenticator應用程序或他們的手機來報告未知的和可疑的MFA嘗試。

對於此設置,您可以有以下配置選項:

創建一個設置,自動封鎖報告詐騙的用戶

設定一個報告詐騙的電話代碼

用戶通常在多因素驗證電話中被提示時,通過按#來確認他們的登錄。通常,為了報告詐騙,用戶必須先輸入一個代碼,然後再按#。

這個代碼的默認值是0,儘管您可以自定義它。您可以配置該設置以啟用自動阻止。用戶可以被提示在按0報告帳戶詐騙後,如果他們希望阻止他們的帳戶,可以按1。

4. 通知

5. OATH令牌

使用此設置,您可以在基於雲的Azure AD多因素驗證環境中管理用戶的OATH令牌。

應用程式如Microsoft的Authenticator應用程式和其他應用程式是軟體OATH令牌的例子。用於生成每個OTP的秘密密鑰或種子由Azure AD生成,然後輸入到應用程式中。

當配置為推送通知時,Authenticator應用程式將代表用戶生成代碼,即使他們的智能手機處於離線狀態,也為他們提供第二種身份驗證方法。還可以使用第三方程序生成代碼,只要它使用OATH TOTP來實現。

6. 電話呼叫設置

您可以使用此設置來配置用戶在接收MFA提示的電話呼叫時的體驗。例如,您可以配置呼叫者ID或設置他們聽到的問候語的聲音。

感謝您閱讀設置Azure條件訪問+多因素身份驗證MFA。我們將結束這篇文章博客。

設置Azure條件訪問+多因素身份驗證結論

Azure條件式存取搭配多重要素驗證是網路犯罪分子與網路安全專家之間不斷演進的戰鬥中設計的另一種工具。Microsoft Azure AD條件式存取政策與多重要素驗證已證明對於主要關注保護用戶免受欺詐性登入的組織來說是足夠的工具。

網路安全專家一致認為,使用者名稱和密碼通常不足以防禦最複雜的網路攻擊。在Microsoft Azure中,您需要設定條件式存取政策,並將多重要素驗證作為另一層來確保您的系統安全。

Source:

https://infrasos.com/setup-azure-conditional-access-multi-factor-authentication-mfa/