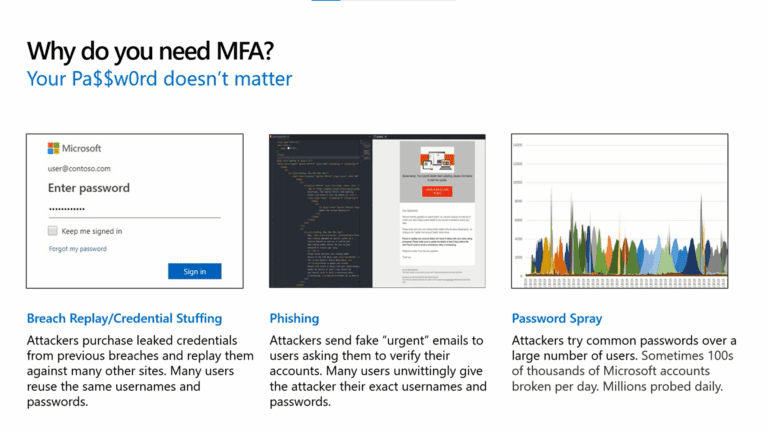

Установите условный доступ Azure + многофакторную аутентификацию MFA. Сегодняшняя киберугроза постоянно развивается. Некоторое время назад можно было считать, что ваша учетная запись защищена паролем. Не сейчас. Киберпреступность эволюционировала, и киберпреступники разработали новые, сложные методы для кражи паролей , сделали их использование недостаточным, и компании обратили на это внимание.

Поэтому политика условного доступа в Azure AD была разработана как контрмера, позволяющая вам защитить приложения Microsoft 365 на основе различных условий и критериев. Эта политика позволяет вам запрашивать у пользователей многофакторную аутентификацию при определенных обстоятельствах.

Эта статья представляет собой комплексный анализ условного доступа и многофакторной аутентификации в Microsoft Azure и способов настройки этих политик для вашей учетной записи.

Источник изображения: Thecloudcomputing

Что такое Политики условного доступа в Azure?

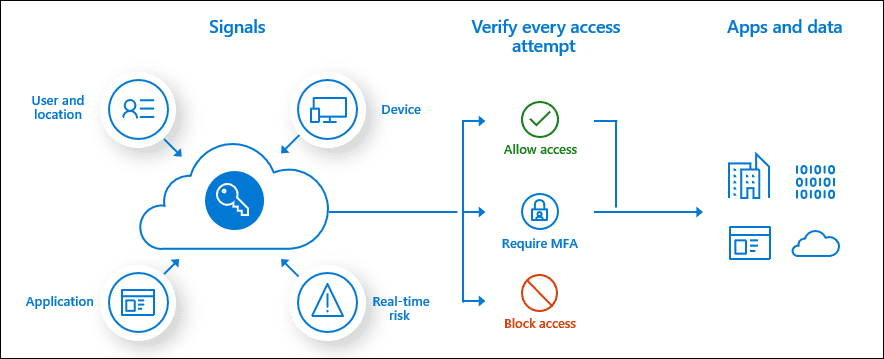

Границы современных защищенных систем теперь включают не только сеть, но и идентификаторы пользователей и их устройств. В качестве меры безопасности многие организации сегодня основывают свои решения по контролю доступа на сигналах, связанных с идентичностью. Вот почему Azure является отличным примером этого. Azure AD Условный доступ интегрирует сигналы для принятия решений и обеспечения соблюдения политики.

I’d phrase Conditional Access policies as a statement: if a certain user wants to access a certain resource, then they need to pass a security measure. For example, if a user wants to access their account in Azure, then they need to do multi factor authentication to access it.

Важно отметить, что политики условного доступа применяются после завершения первого фактора аутентификации. В зависимости от того, прошёл ли пользователь предыдущее условие или нет, политики условного доступа либо предоставляют доступ, либо блокируют его.

Наиболее распространённые политики условного доступа включают:

- Требование многофакторной аутентификации для административных пользователей.

- Блокирование входа с устройств, демонстрирующих подозрительное поведение.

- Требование многофакторной аутентификации для задач управления Azure.

- Ограничение или предоставление доступа из указанных локаций.

- Требование надежных локаций для Azure AD регистрации Многофакторной Аутентификации.

Что такое Многофакторная Аутентификация?

Вот интересная статистика: киберпреступники украли почти 15 миллиардов конфиденциальных учетных записей из незащищенных систем. Если они получат ваши, это может привести к потере конфиденциальных данных, а также значительному финансовому и репутационному ущербу для вашей компании. Вот почему в игру вступает многофакторная аутентификация.

По сути, многофакторная аутентификация разработана с идеей укрепления ваших системных защит для предотвращения таких атак.

Включение многофакторной аутентификации не лишает имена пользователей и пароли. Вместо этого, оно добавляет дополнительный уровень к другому методу проверки, чтобы обеспечить, чтобы только уполномоченные лица получали доступ, а мошенники были отстранены.

Кроме того, многофакторная аутентификация доказала свою эффективность в предотвращении взломов. По данным Microsoft, MFA настолько эффективна, что блокирует почти 100 процентов взломов учетных записей. Это просто, но очень действенно.

Более чем 55% организаций используют многофакторную аутентификацию для защиты своих систем, и этот показатель растет с каждым годом. Все больше и больше организаций осознают важность ее внедрения, и не должно быть сюрпризом, что Microsoft Azure стоит у истоков этого.

Как это работает?

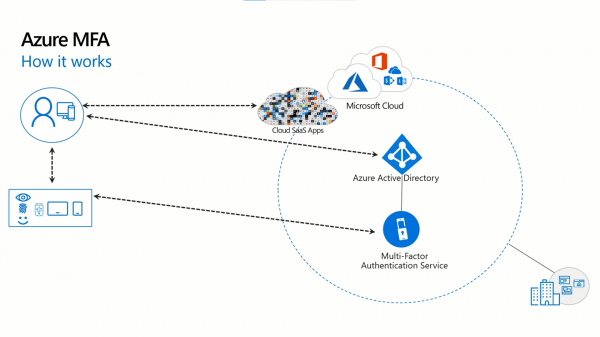

Многофакторная аутентификация укрепляет защиту системы путем объединения по крайней мере двух отдельных факторов. Один из них – то, что вы знаете, например, ваш адрес электронной почты или имя пользователя и пароль. И затем другой фактор либо:

То, кто вы есть (сканирование радужной оболочки, отпечатки пальцев или любые другие биометрические данные) или то, что у вас есть (ваш телефон, ключ-карта или даже ваш USB)

A typical MFA process in Azure has the following sequence of events:

- Регистрация: Человек связывает что-то с системой, например, свой номер телефона.

- Вход: Пользователь затем вводит свое имя пользователя и пароль, чтобы войти в систему.

- Верификация: Система затем подключается к зарегистрированному предмету. Затем на телефон пользователя отправляется код верификации. Если пользователь использует приложение-аутентификатор, то система отображает QR-код, который при сканировании дает пользователю код верификации.

- Получение доступа: Пользователь затем вводит код верификации, отправленный им, и им предоставляется доступ.

Улучшите безопасность Active Directory и Azure AD, добавив Политики доступа +МФА

Попробуйте нас для бесплатно, доступ ко всем функциям. – Более 200 шаблонов отчетов AD доступны. Легко настраивайте свои собственные отчеты AD.

Создание Политики условного доступа и Многофакторной аутентификации

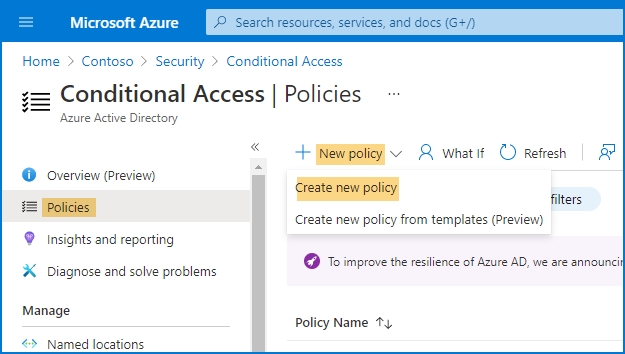

Следующие шаги необходимы для создания новой условной политики доступа, применимой к членам группы безопасности в Azure.

- Первым шагом является доступ к вкладке Azure Active Directory, войдя в портал Azure с использованием учетной записи глобального администратора.

- Затем для доступа к параметрам безопасности Azure Active Directory, перейдите к Управление > Безопасность в левой части окна.

- Выберите Условное доступ под вкладкой Защита в боковой панели на странице безопасности.

- Выберите Добавить новую политику и затем Создать новую политику на странице политик условного доступа.

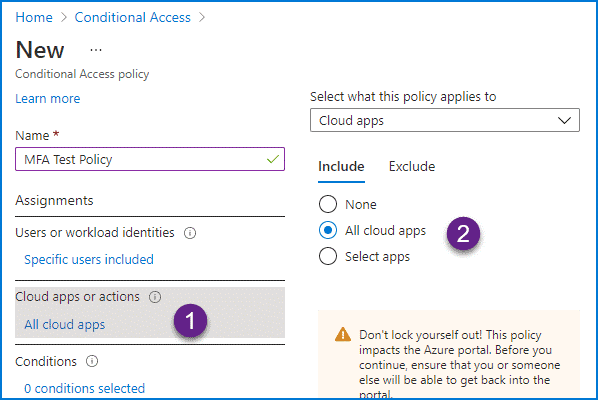

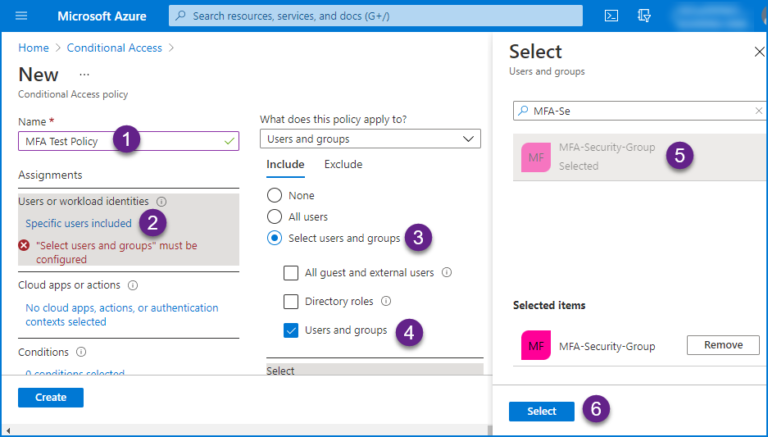

- После этого введите имя для новой политики (например: MFA Test Policy).

- Следующим шагом является выбор Пользователей или удостоверений рабочей нагрузки. Для этого перейдите к Назначениям и затем выберите пользователей и группы радио-кнопку.

- Затем нажмите чекбокс Пользователи и группы и выберите пользователей или группы, к которым вы хотите применить свою политику.

- Найдите свою группу безопасности и затем нажмите кнопку выбрать (например, MFA-Security-Group).

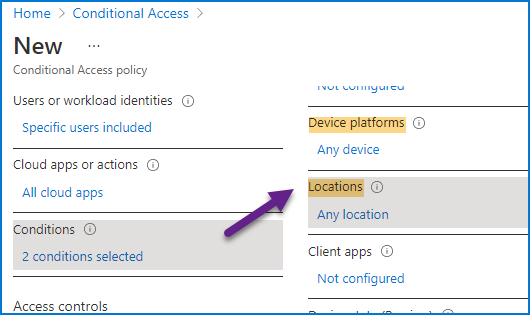

- Выберите Все облачные приложения из Облачные приложения или действия. Здесь вы можете выбрать отдельные приложения или исключить определенные приложения из политики, если это необходимо.

- Под Условиями, пожалуйста, дайте свое предпочтительное настройки. Я выбрал Любое устройство под Платформы устройств и выбрал Любую локацию для применения этой политики. Вы можете настроить настройки здесь в соответствии с вашими предпочтениями.

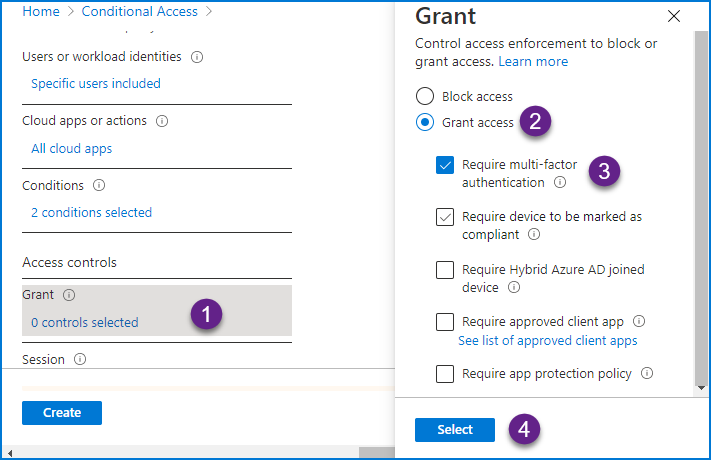

- Под Access controls выберите Grant access, установите флажок Require multi-factor authentication и нажмите кнопку Select.

- Нажмите на переключатель Enable policy и установите его в положение on.

- Наконец, нажмите кнопку Create button.

После выполнения этого действия, ваша политика условного доступа должна быть активной. Чтобы протестировать и подтвердить вашу политику, вы можете создать тестовую учетную запись пользователя и проверить запрос на многофакторную аутентификацию.

Также читайте Deploy Office 365 User Reports

Проверьте свою многофакторную аутентификацию

Следующим шагом после настройки входа с многофакторной аутентификацией является проверка ее с помощью тестовой учетной записи пользователя. Для этого следуйте следующим шагам:

- Создайте новый профиль в вашем браузере или откройте новое окно в режиме InPrivate или Incognito и создайте его там.

- Откройте страницу Multi-factor Verification page или войдите в любую из ваших онлайн-приложений Microsoft 365.

- Войдите с учетной записью тестового пользователя, которую вы создали и назначили тестовой группе безопасности.

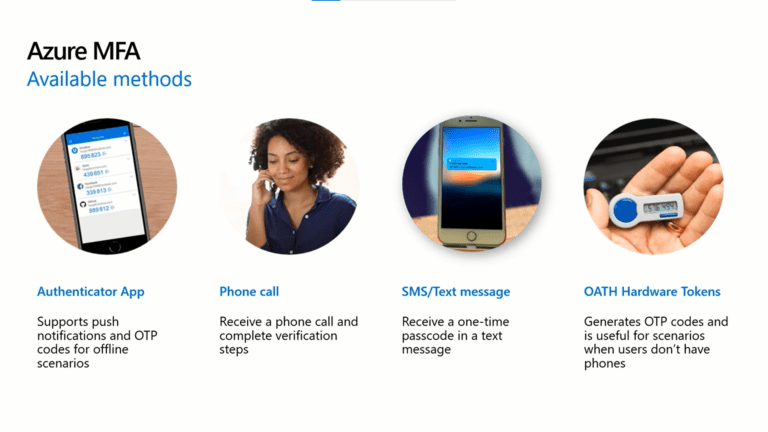

- На следующем экране вам будет предложено включить Многофакторную аутентификацию с помощью различных вариантов.

- Выберите те методы, которые подходят вам. Например, либо через код телефона, либо через приложение-аутентификатор. Затем, наконец, продолжите с последующими шагами, которые применяются к вашему выбранному методу аутентификации, чтобы завершить проверку.

Как только это будет сделано, теперь вы можете быть уверены, что многофакторная аутентификация успешно проверена для вашей системы.

Теперь, когда вы успешно проверили свою многофакторную аутентификацию, давайте расширим это, изучив различные настройки многофакторной аутентификации, доступные в Azure AD.

Настройки Многофакторной аутентификации Azure AD

Значительно, Azure AD Multi Factor Authentication позволяет настраивать опыт конечного пользователя, предоставляя возможность устанавливать параметры, такие как пороги блокировки учетных записей и предупреждения о мошенничестве и уведомления. Некоторые настройки для Azure Active Directory (Azure AD) находятся на портале Azure, а некоторые – на отдельном портале для Azure AD Multi Factor Authentication.

На портале Azure вы устанавливаете следующие настройки Multi Factor Authentication для Azure AD:

- Блокировка учетной записи

- Блокировка/разблокировка пользователей

- Предупреждение о мошенничестве

- Уведомления

- Токены OATH

- Настройки телефонного звонка

Также читайте Проверьте инструмент мониторинга Azure AD

1. Блокировка учетной записи

Установка максимального количества неудачных попыток МФА (многофакторной аутентификации) перед блокировкой учетной записи на определенный период времени поможет сдерживать атаки, которые основываются на повторных попытках получить доступ к учетной записи пользователя. Эти настройки блокировки учетных записей вступают в силу только после ввода кода PIN для запроса МФА.

Вы можете установить следующие конфигурации для включения этой функции:

- Максимально допустимое количество неудачных попыток МФА перед блокировкой учетной записи.

- Количество минут до сброса таймера блокировки учетной записи.

- Количество минут до автоматического разблокирования учетной записи.

2. Блокировка/разблокировка пользователей

Эта настройка используется для блокировки Azure AD попыток многофакторной аутентификации для учетной записи после того, как устройство пользователя было утеряно или украдено. При использовании этой настройки любые попытки многофакторной аутентификации для запрещенного пользователя автоматически отклоняются.

После того как пользователь блокируется, для их учетной записи запрещается многофакторная аутентификация на срок 90 дней.

3. Сигнал о мошенничестве

Эта функция очень полезна для пользователей при сообщении о потенциальном мошенничестве, связанном с их учетными записями. Этот вариант позволяет пользователю сообщить о неизвестном и подозрительном попытке MFA с использованием приложения Microsoft Authenticator или своего телефона.

Для этого параметра можно задать следующие настройки:

Создать настройку для автоматической блокировки пользователей, которые сообщают о мошенничестве

Если пользователь сообщает о мошенничестве на своей учетной записи, учетная запись будет заблокирована от Azure AD Multi-Factor Authentication на 90 дней или до тех пор, пока учетная запись не будет разблокирована администратором.

Эта функция также предлагает отчет о входе, который позволяет администратору просмотреть активность входа и предпринять корректирующие действия при необходимости, чтобы предотвратить любую дальнейшую мошенническую активность. Затем администратор решает, следует ли разблокировать учетную запись пользователя.

Настройте код звонка для сообщения о мошенничестве

Пользователи обычно подтверждают свой вход нажатием # при запросе во время телефонного звонка многофакторной аутентификации. Обычно для сообщения о мошенничестве пользователь должен сначала ввести код, прежде чем нажать #.

Значение по умолчанию для этого кода – 0, хотя вы можете настроить его. Вы можете настроить этот параметр для автоматического блокирования. Пользователям можно предложить нажать 1, если они хотят заблокировать свои учетные записи после нажатия 0 для сообщения о мошенничестве в своих учетных записях.

4. Уведомления

Вы можете настроить этот параметр, чтобы гарантировать, что Azure AD отправляет электронные уведомления, когда пользователи сообщают о мошеннических предупреждениях. Обычно, поскольку учетные данные пользователя вероятно были скомпрометированы, эти предупреждения обычно направляются администраторам идентификаторов.

5. Токены OATH

С помощью этого параметра вы можете управлять токенами OATH для пользователей в средах Azure AD Multi Factor Authentication, основанных в облаке.

Приложения, такие как приложение Authenticator от Microsoft и другие, служат примерами программных токенов OATH. Секретный ключ или семя, используемое для создания каждого OTP, генерируется Azure AD, а затем вводится в приложение.

При настройке для push-уведомлений приложение Authenticator будет создавать коды от имени пользователя, обеспечивая вторичный метод аутентификации даже если смартфон пользователя находится в автономном режиме. Коды также могут быть сгенерированы с использованием сторонней программы, при условии, что она использует OATH TOTP для этого.

6. Настройки телефонного звонка

Вы можете использовать этот параметр для настройки опыта пользователей каждый раз, когда они получают телефонные звонки для подсказок MFA. Например, вы можете настроить идентификатор вызывающего абонента или установить голос приветствия, который они слышат.

Спасибо за прочтение “Настройка Azure Conditional Access + Многофакторная аутентификация (MFA) MFA”. Мы завершим эту статью-блог.

Заключение по настройке Azure Conditional Access + Многофакторная аутентификация

Условный доступ Azure в паре с многофакторной аутентификацией – еще один инструмент, разработанный в постоянно развивающейся борьбе между киберпреступниками и экспертами по кибербезопасности. Политики условного доступа Microsoft Azure AD с многофакторной аутентификацией доказали свою эффективность как инструменты для организаций, чья основная забота – защитить своих пользователей от мошеннических входов в систему.

Эксперты по кибербезопасности соглашаются, что имя пользователя и пароль часто являются недостаточной защитой от самых сложных кибератак. В Microsoft Azure необходимо установить политики условного доступа и добавить многофакторную аутентификацию как еще один слой для обеспечения безопасности вашей системы.

Чтобы прочитать больше нашего контента в блоге и узнать больше о кибербезопасности, пожалуйста, перейдите сюда. Для получения информации о Azure и другого контента, пожалуйста, нажмите здесь.

Source:

https://infrasos.com/setup-azure-conditional-access-multi-factor-authentication-mfa/