Azure Security Best Practices – Voor naleving (Checklist). Microsoft Azure is de basis van de cloud infrastructuur van veel bedrijven over de hele wereld. Het handhaven van naleving is een belangrijk onderdeel van Azure cloud beveiliging en het is cruciaal om zekerheid te bieden over de bescherming van uw gegevens. Daarom is het cruciaal voor bedrijven om een grondig bewustzijn te hebben van de beste beveiligingspraktijken van Azure en nalevingsnormen.

Daarom zijn er een paar dingen die u moet doen om dit te bereiken.

Dus, wat is het eerste dat u moet doen?

Allereerst moet u uw nalevingsdoelstellingen definiëren. Welke normen en voorschriften (bijvoorbeeld, PCI-DSS, ISO 27001 en HIPAA) zijn van toepassing op uw organisatie? Het duidelijk beantwoorden van deze vraag en ervoor zorgen dat uw nalevingsdoelstellingen duidelijk zijn gedefinieerd, is altijd de eerste stap.

Er zijn verschillende compliance standaarden en regelgevingen als het gaat om Azure. Deze standaarden en regelgevingen zijn afhankelijk van uw nichemarkt – bijvoorbeeld financiële dienstverlening, gezondheidszorg en levensdiensten – en uw regio. Er zijn ook nalevingsnormen die ervoor zorgen dat uw bedrijf voldoet aan verschillende Amerikaanse overheidsvoorschriften.

In dit artikel zou u moeten leren hoe u het Azure-regelgevingsconformiteitsdashboard kunt gebruiken om uw regelgevende naleving te evalueren en de beste beveiligingspraktijken te waarborgen om ervoor te zorgen dat u aan de meeste compliance-controlelijsteisen voldoet.

8 beste beveiligingspraktijken voor naleving in Azure

Ondanks de vele Azure-nalevingsstandaarden die beschikbaar zijn, zijn er controlelijstvereisten die aanwezig zijn in de meeste standaarden. Hier is een uitgebreide analyse van de beste praktijken om na te leven om ervoor te zorgen dat u in naleving bent.

1. Voer regelmatige tests uit van uw beveiligingssystemen en -processen

Elkebeveiligingsprofessional zal u adviseren om een regelmatigbedreigingsscanschema te hebben voor al uw machines. Dit is een belangrijke controlelijstvereiste voor een breed scala aan nalevingsstandaarden, waaronderPCIDSS,ISO27001,HIPAA,SOC2 en andere nalevingsstandaarden.

Kwetsbaarheden worden voortdurend ontdekt door kwaadwillende individuen en onderzoekers. In deze huidige bedreigings-omgeving is het altijd verstandig om aan te nemen dat geen enkele machine onkwetsbaar is voor aanvallen, en daarom moet een regelmatige test- en scanstrategie worden geïmplementeerd om veiligheid te waarborgen.

Het is daarom raadzaam om ervoor te zorgen dat de volgende praktijken worden geïmplementeerd in uw beveiligingsstrategie:

- Zorg ervoor dat alle externe IP’s en domeinen regelmatig worden gescand. Bijvoorbeeld, de PCI DSS standaard vereist dat alle externe IP’s en domeinen die blootgesteld zijn in de CDE minstens elk kwartaal worden gescand door een PCI Goedgekeurde Scanning Leverancier (ASV).

Zorg ervoor dat alle externe IP’s en domeinen worden onderworpen aan uitgebreide, regelmatige applicatie- en netwerk penetratietests . - Zorg ervoor dat alle externe IP-adressen en domeinnamen onderworpen zijn aan uitgebreide, regelmatige applicatie- en netwerkpenetratietests.

- Heeft een robuust strategie voor hetbewakenvan bestanden. Zorg ervoor dat uw systeem regelmatige bestandsvergelijkingen uitvoert om wijzigingen te detecteren die anders onopgemerkt zouden blijven.

2. Heeft een consistent strategie voor patchbeheer

Dit is een veelvoorkomend controlelijstje dat moet worden afgevinkt omcompatibelte zijn met verschillendeAzurenormen en -regelgeving. Oudere besturingssystemen zijn zeer kwetsbaar voormisbruiken aanvallen. Daarom zijn ze immers verouderd!

Softwarebedrijven brengen regelmatig nieuwe patches uit voor besturingssystemen zodra kwetsbaarheden worden ontdekt. Zorg er dus voor dat u automatische systeemupdates voor uw virtuele machines hebt ingesteld of een regelmatig manueel patchschema hebt.

3. Gebruik en regelmatig bijwerken van antivirussoftware met een sterk firewallbeleid

Dit is een belangrijk controlelijstje voor de meeste Azure-nalevingsnormen. Deze controlelijst vereist de bescherming van het systeem tegen alle soorten malware.

Om ervoor te zorgen dat u aan de nalevingsvereisten voldoet, moet u ervoor zorgen dat alle systemen zijn uitgerust met een antivirusoplossing. Dit omvat werkplekken, laptops en mobiele apparaten die medewerkers kunnen gebruiken om het systeem lokaal en remote te benaderen.

Om er zeker van te zijn dat het anti-virusprogramma effectief is, moet u ook zorgen dat de anti-virus- of anti-malwareprogramma’s regelmatig worden bijgewerkt.

Zorg er altijd voor dat uw anti-virusmechanismen altijd actief zijn, audittabel logboeken genereren en de nieuwste signaturen gebruiken.

Als het gaat om het hebben van een robuust beleid voor firewall, wordt altijd aanbevolen om administratieve poorten altijd te sluiten. Toegang tot SSH, RDP, WinRM en andere administratieve poorten moet worden beperkt, tenzij absoluut noodzakelijk. Dit is essentieel om uw virtuele machines te beschermen.

4. Gebruik Geschikte Encryptieprocedures

Zelfs de grootste bedrijven met de grootste cyberbeveiligings budgetten zijn slachtoffer van gegevensinbreuken. Daarom kan de betekenis van encryptie niet worden overschat. Vaak vinden man-in-the-middle aanvallen plaats door het exploiteren van slechte of niet-bestaande encryptiebeleidsregels.

In Azure, versleuteling is van cruciaal belang voor elke onderneming vandaag, omdat het hen in staat stelt om gevoelige gegevens te beschermen door ze om te zetten in cijfertekst, die onleesbaar is zonder een versleutelingssleutel. Dit staat bekend als “codering.”

Omdat alleen degenen met een versleutelingssleutel de gegevens kunnen ontcijferen en de ware informatie onthullen, maakt versleuteling het bijna onmogelijk voor cybercriminelen of andere onbevoegde partijen om de gegevens te stelen en te misbruiken.

Dus, om ervoor te zorgen dat deze compliance checklist is afgevinkt, moet je ervoor zorgen dat je:

- Alleen de nieuwste moderne versleutelingsprotocollen toepast om je gegevens te beschermen.

- Zorg ervoor dat je TLS gebruikt boven SSL, aangezien SSL verschillende uitneembare kwetsbaarheden bevat.

- Zorg ervoor dat je eindpunten ook zijn versleuteld. Ja, zelfs gegevens die al veilig zijn opgeslagen, versleutelen. Dit maakt het nutteloos voor aanvallers in het geval dat de gegevens gestolen worden.

5. Hou strikte informatiegeheimhouding

Confidentiële informatie verwijst naar elke informatie die als gevoelig wordt beschouwd vanwege zijn persoonlijke aard. Informatiegeheimhouding is een belangrijke checklistvereiste voor SOC 2, PCI DSS enandere compliance normen.

Om aan deze compliance vereiste te voldoen, moeten verschillende beveiligingsmaatregelen worden geïmplementeerd. Als uw bedrijf bijvoorbeeld gevoelige informatie verzamelt, moet u:

- De toestemming van het onderwerp verkrijgen.

- Zo veel mogelijk het aantal privé-informatie beperken dat u verzamelt en het alleen op legale wijze verzamelen.

- Gebruik de gegevens alleen voor de doeleinden waarvoor ze zijn verzameld en vernietig ze aan het einde van een bepaalde gegevensretentieperiode.

- Om lekken en gegevensverlies te voorkomen, beperk toegang tot die informatie tot zo weinig mogelijk geautoriseerde medewerkers.

6. Gebruik krachtige en complexe wachtwoorden en schakel Multi-Factor Authentication (MFA) in

Afbeeldingbron: Itro

Dit is altijd van cruciaal belang, vooral als er inkomend verkeer is naar uw virtuele machines voor commercieel gebruik. Bijvoorbeeld, dit is een belangrijke nalevingsvereiste voor bedrijven die financiële diensten aanbieden en zich aan de Payment Card Industry Data Security Standard (PCI DSS) moeten houden.

Ook,SOC 2en andere nalevingsstandaarden vereisen ten minste het inschakelen van twee-factor authenticatie voor uw systemen. Om ervoor te zorgen dat deze controlevraag op de checklist is afgevinkt, moet u ervoor zorgen dat elke gebruikersaccount die toegang heeft tot uw virtuele machines een complexe combinatie van gebruikersnaam en wachtwoord heeft.

Als uw virtuele machine ook aan een domein is gekoppeld, moet u ervoor zorgen dat elke account die toegang heeft tot uw virtuele machine deze beveiligingsprocedure volgt en ook multi-factor authenticatie heeft.

7. Heb altijd een back-up van uw gegevens

Het is altijd aan te raden om een back-up van uw gegevens te hebben om u te beschermen tegen gegevensverlies. Gegevens kunnen verloren gaan door onbedoelde gegevensbehandeling of zelfs een systeeminbraak door aanvallers.

De schade die dit kan aanrichten aan uw bedrijf, zowel financieel als in termen van reputatie, kan enorm zijn. Daarom vereisen de meeste Azure nalevingsnormen dat u altijd een betrouwbare back-up van uw gegevens hebt.

Gelukkig is dit in Azure slechts een klik verwijderd. Bovendien biedt Azure gebruikers een gegevens back-up dienst die ze kunnen gebruiken. Om deze te gebruiken, hoeft u alleen maar de Azure Backup-service in te schakelen.

8. Zorg ervoor dat uw systemen altijd beschikbaar zijn

Het begrip beschikbaarheid in computing verwijst naar de garantie dat een computersysteem altijd toegankelijk is voor een geautoriseerde gebruiker wanneer ze het nodig hebben. Een hoge graad van beschikbaarheid van een systeem garandeert dat het zal functioneren zoals verwacht wanneer het wordt opgeroepen.

Het is dan ook geen verrassing dat dit bovenaan de compliance-checklist staat voor veel Azure AD normen.

Er zijn twee belangrijke bedreigingen voor de beschikbaarheid van een systeem, namelijk een denial of service of een verlies van gegevensverwerkingscapaciteiten. Om altijd in overeenstemming te zijn, is het daarom aan te raden om de verdediging van je systeem en netwerkinfrastructuur te versterken om ervoor te zorgen dat je systeem geen downtime ondervindt vanwege dit.

Om dit te doen, zorg er dan voor dat je:

- Contingentieplannen hebt in geval van downtime.

- Zorg ervoor dat routinematige onderhoudswerkzaamheden op het systeem worden uitgevoerd wanneer het verkeer laag is en altijd een alternatief systeem hebt dat tijdelijk kan worden gebruikt.

- Voorkom menselijke fout (wat vaker voorkomt) door meerdere mensen betrokken te laten zijn bij het nemen van belangrijke beslissingen die van invloed zijn op je systeem.

Volgende met Azure Security Best Practices – Voor Compliance is om de Azure Regulatory Compliance Dashboard uit te leggen.

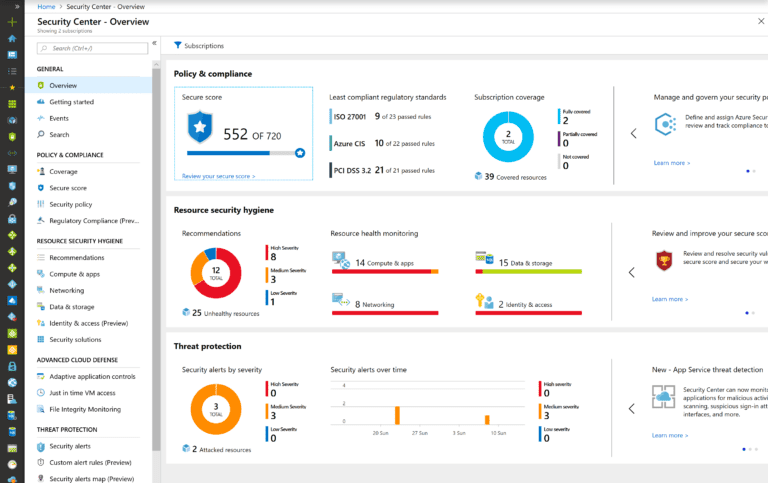

De Azure Regulatory Compliance Dashboard

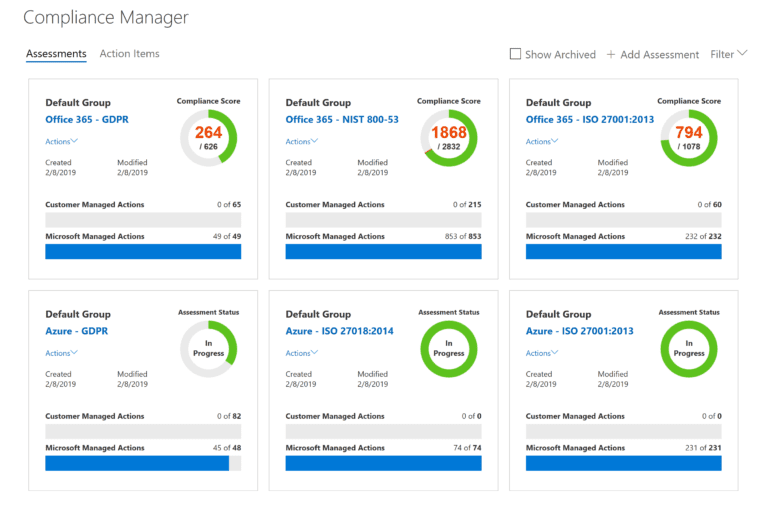

Om ervoor te zorgen dat gebruikers voldoen aan verschillende nalevingsnormen, heeft Azure een regelgevend nalevingsdashboard geïmplementeerd, zodat ze hun regelgevende naleving kunnen evalueren en ervoor kunnen zorgen dat ze voldoen.

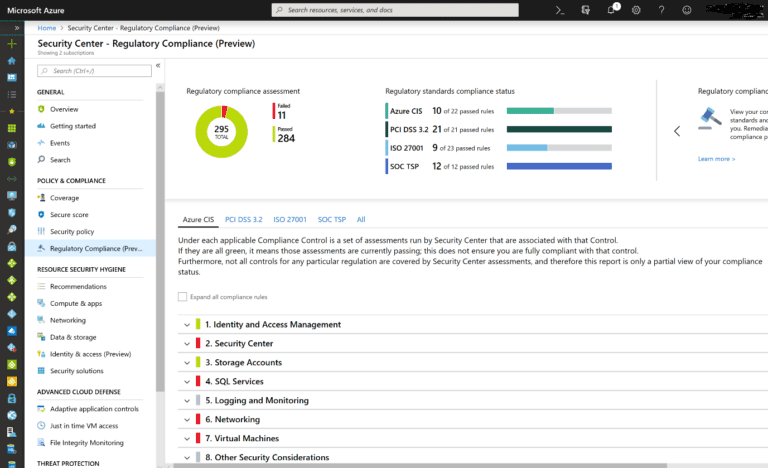

Het Reguleringsnalevingsdashboard in Azure biedt inzicht in de positie van uw Azure-omgeving ten opzichte van de momenteel ondersteunde beveiligingsnormen: Azure CIS, SOC TSP, ISO 27001 en PCI DSS 3.2.

Hier is een kijkje in het Azure Compliance Dashboard:

Bedieningselementen en Resolutie van het Dashboard

De functie voor naleving van wet- en regelgeving in Azure voert beoordelingen uit om uw nalevingsstatus te bepalen. Het dashboard geeft de nalevingsscore van de regelgeving weer als aantal mislukte en geslaagde beoordelingen en een percentage als u boven de kleuren van de grafiek zweeft.

De nalevingsstatus van regelgevende normen en het aantal regels dat de beoordeling heeft doorstaan, verschijnen naast de totaalscore.

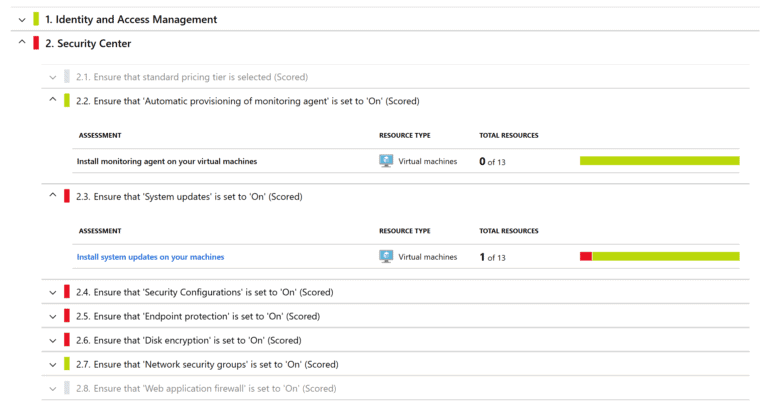

Alle regels in de groene controle van het dashboard zijn regels die de beoordeling hebben doorstaan. De rode controle van het dashboard geeft aan dat minstens één regel is mislukt voor de beoordeling.

Als u een regel uitvouwt, ziet u de afzonderlijke beoordelingen, het type bron, het totale aantal bronnen en een grafische weergave van de beoordelingen.

De derde kleur, grijs, geeft aan dat de nalevingsbeoordeling ofwel niet van toepassing is of nog niet wordt ondersteund. Om dit dashboard verder te verbeteren, zorgt Microsoft ervoor dat de gegevens van het ASC Regulatory Compliance Dashboard beschikbaar zijn in de Compliance Manager.

Resolutie

Om een probleem op te lossen, klik je gewoon op de naam van de beoordeling en word je doorverwezen naar een pagina waar je het kunt oplossen. De problemen die moeten worden opgelost, kunnen bijvoorbeeld het bepalen zijn van welke virtuele machines moeten worden bijgewerkt en het installeren van de benodigde updates of het installeren van een monitoringsagent op een virtuele machine.

De Compliance Manager verzamelt gegevens van Office 365 en Azure omgevingen op één plek, van waaruit je gegevensbescherming en naleving verbetert door de aanbevelingen te volgen. Het is goed om op te merken dat Microsoft updates uitrolt naar het dashboard en binnenkort nalevingsrapportagefuncties (een zeer nuttige functionaliteit) zullen worden opgenomen.

Bedankt voor het lezen van Azure Security Best Practices – Voor naleving (Checklist). We zullen dit artikel afronden.

Azure Security Best Practices – Voor naleving (Checklist) Conclusie

Als gebruiker van Microsoft Azure is het altijd belangrijk om te voldoen aan verschillende nalevingsnormen en regelgevingen. Gelukkig is deze gids er om u een uitgebreide analyse te geven van de beste beveiligingspraktijken van Azure om ervoor te zorgen dat u voldoet aan de meeste nalevingsnormen.

Microsoft Azure heeft ook een nalevings- en regelgevingsdashboard uitgerold dat u kunt gebruiken om ervoor te zorgen dat u voldoet aan de beste beveiligingspraktijken.

Het niet naleven van de beste beveiligingspraktijken van Azure kan leiden tot boetes en juridische sancties en het verlies van zakelijke kansen. Het kan er ook toe leiden dat uw systeem kwetsbaar wordt voor cyberaanvallen, wat kostbaar kan zijn voor uw bedrijf.

Volg de bovenstaande praktijken, maak gebruik van het Nalevingsdashboard in Azure en informeer uzelf over de Azure-nalevingsnormen en -regelgeving die specifiek zijn voor uw situatie om aan de veilige kant te zijn.

Source:

https://infrasos.com/azure-security-best-practices-for-compliance-checklist/