Configure o Azure Conditional Access + Autenticação Multifator MFA. O ambiente de ameaças cibernéticas de hoje está em constante evolução. Há algum tempo, era seguro presumir que sua conta estava protegida com uma senha. Não mais. O cibercrime evoluiu e os criminosos cibernéticos criaram novos métodos sofisticados para roubar senhas, tornando seu uso insuficiente, e as empresas perceberam isso.

Portanto, a política de Acesso Condicional no Azure AD foi projetada como uma contramedida para permitir que você proteja aplicativos Microsoft 365 com base em diferentes condições e critérios. A política permite que você solicite aos usuários autenticação multifator quando eles fizerem login em determinadas circunstâncias.

Este artigo é uma análise abrangente dos acessos condicionais e políticas de autenticação multifator no Microsoft Azure e como definir essas políticas para sua conta.

Fonte da imagem: Thecloudcomputing

O que são Políticas de Acesso Condicional no Azure?

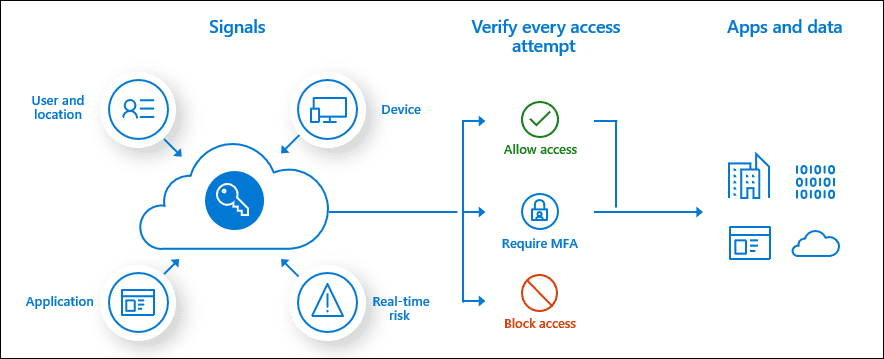

A fronteira de um moderno sistema seguro agora abrange não apenas a rede mas também as identidades de usuários e seus dispositivos. Como medida de segurança, muitas organizações hoje baseiam suas determinações de controle de acesso em sinais orientados por identidade. É por isso que Azure é um excelente exemplo disso. Azure AD Acesso Condicional integra sinais para a tomada de decisões e a imposição de políticas.

I’d phrase Conditional Access policies as a statement: if a certain user wants to access a certain resource, then they need to pass a security measure. For example, if a user wants to access their account in Azure, then they need to do multi factor authentication to access it.

É importante notar que as políticas de acesso condicional são aplicadas após a conclusão da primeira etapa de autenticação. Com base em se o usuário passou ou não pela condição anterior, as políticas de acesso condicional são concedidas ou bloqueiam o acesso.

As políticas de acesso condicional mais comuns incluem:

- Requerimento de autenticação multifator para usuários administrativos.

- Bloqueio do login em dispositivos que apresentam comportamento suspeito.

- Requerimento de autenticação multifator para tarefas de gerenciamento do Azure.

- Restrição ou permitindo acesso de locais específicos.

- Requerimento de locais confiáveis para registro de Azure AD Autenticação Multifator.

O que é Autenticação Multifator?

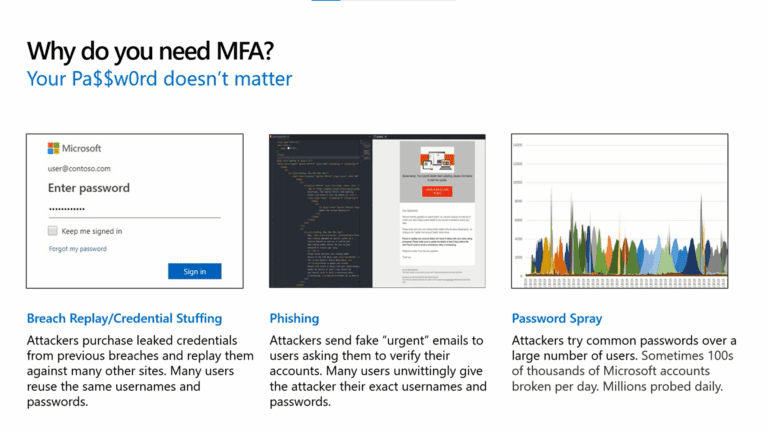

Aqui está uma estatística interessante: cibercriminosos roubaram quase 15 bilhões de credenciais confidenciais de sistemas inseguros. Se eles obtiverem as suas, isso pode resultar na perda de dados confidenciais, bem como em danos financeiros e à reputação para a sua empresa. É por isso que a autenticação multifatorial autenticação entra em jogo.

Basicamente, a autenticação multifatorial é projetada com a ideia de reforçar suas defesas do sistema para impedir tais ataques.

A incorporação de autenticação multifator não elimina nomes de usuário e senhas. Em vez disso, adiciona uma camada a outro método de verificação para garantir que apenas pessoas autorizadas tenham acesso e que os fraudadores sejam impedidos.

Além disso, a autenticação multifator provou ser muito eficaz na prevenção de ataques. De acordo com a Microsoft, a MFA é tão eficaz que bloqueia quase 100 por cento dos hacks de contas. É simples, mas muito eficaz.

Mais de 55% das organizações utilizam a autenticação multifator para proteger seus sistemas, e esse número está aumentando ano após ano. Cada vez mais organizações estão reconhecendo a importância de implementá-la e não deve ser surpresa que a Microsoft Azure esteja à frente disso.

Como funciona?

A autenticação multifator reforça as defesas de um sistema combinando pelo menos dois fatores separados. Um é algo que você conhece, como seu endereço de email ou nome de usuário e senha. E então o outro fator é:

Algo que você é (escaneamentos de iris, impressões digitais, ou qualquer outro dado biométrico) ou algo que você possui (seu telefone, cartão de chave, ou até mesmo seu USB)

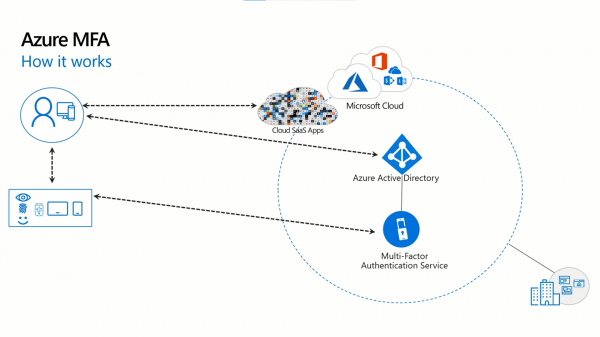

A typical MFA process in Azure has the following sequence of events:

- Registro:Uma pessoa vincula algo ao sistema, por exemplo, seu número de telefone.

- Login:O usuário, então, digita seu nome de usuário e senha para entrar no sistema.

- Verificação: O sistema então se conecta com o item que foi registrado. Um código de verificação é então enviado ao telefone do usuário. Se o usuário estiver usando um aplicativo de autenticador, então o sistema exibe um código QR que, quando escaneado, fornece ao usuário um código de verificação.

- Ganhar Acesso: O usuário então digita o código de verificação enviado a eles, e eles são concedidos acesso.

Melhore sua Segurança do Active Directory e Azure AD adicionando Políticas de Acesso +MFA

Experimente-nos para Grátis, Acesso a todos os recursos. – Mais de 200 modelos de relatórios do AD disponíveis. Personalize facilmente seus próprios relatórios do AD.

Criando uma Política de Acesso Condicional e Autenticação Multifator

Os seguintes passos são necessários para criar uma nova política de acesso condicional aplicável a membros de um grupo de segurança no Azure.

- O primeiro passo é acessar a lâmina do Azure Active Directory, fazendo login no portal do Azure usando uma conta de administrador global.

- Em seguida, para acessar as configurações de segurança do Azure Active Directory, vá para Gerenciar > Segurança no lado esquerdo da janela.

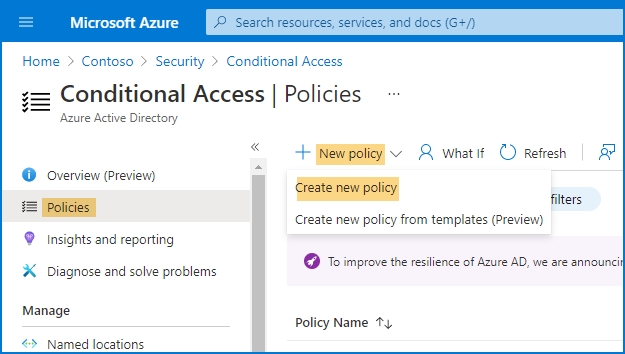

- Escolha Acesso Condicional na guia Proteger na barra lateral esquerda da página de segurança.

- Selecione Adicionar Nova Política e então Criar Nova Política na página de políticas de Acesso Condicional.

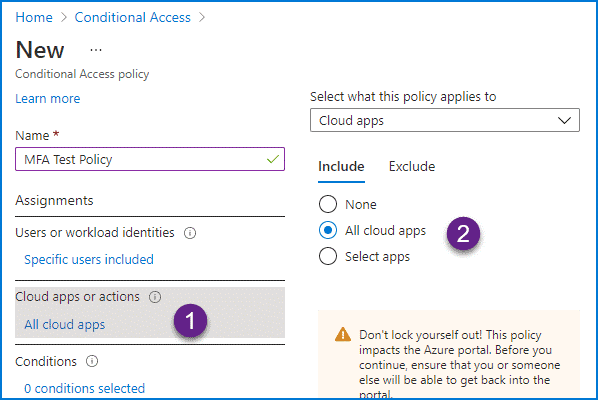

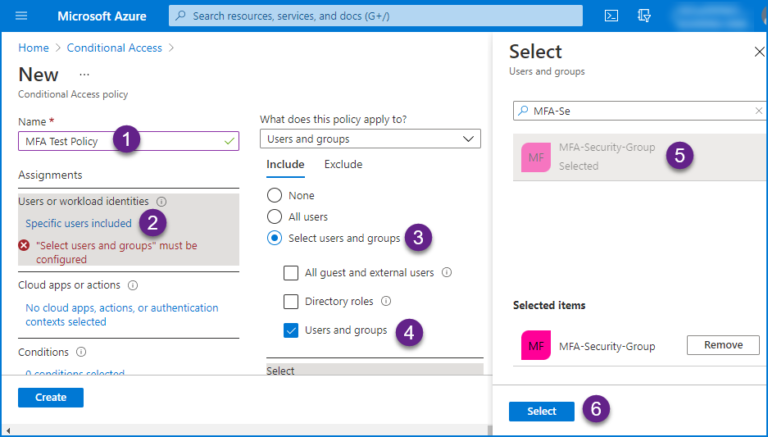

- Uma vez feito isso insira um nome para a nova política (por exemplo: Política de Teste de MFA).

- O próximo passo é escolher Usuários ou Identidades de Trabalho. Para fazer isso, vá para Atribuições e então selecione usuários e grupos botão de opção.

- Em seguida, clique na caixa de seleção Usuários e grupos e selecione usuários ou grupos que você deseja que a política se aplique.

- Pesquise pelo seu grupo de segurança e clique no botão selecionar (por exemplo, MFA-Security-Group).

- Selecione Aplicativos em nuvem de Aplicativos em nuvem ou ações. Aqui, você pode escolher aplicativos individuais ou excluir aplicativos específicos da política, se necessário.

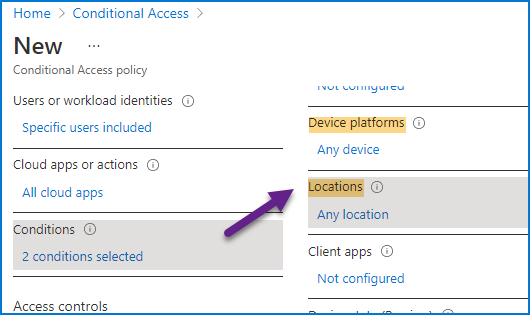

- Em Condições, configure sua configuração preferida. Eu selecionei Qualquer dispositivo nas plataformas de dispositivo e selecionei Qualquer local para aplicar a essa política. Você pode ajustar a configuração aqui de acordo com suas preferências.

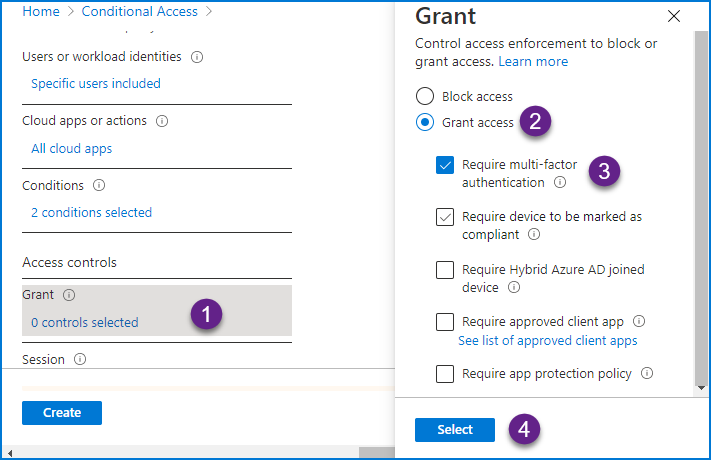

- Sob os controles Acesso, selecione Conceder acesso, marque a opção Exigir autenticação multifator e, em seguida, clique no botão Selecionar.

- Clique na alternância Habilitar política e defina-a como ligado.

- Por fim, clique no botão Criar.

Uma vez feito isso, sua política de acesso condicional deve estar ativa. Para testar e verificar sua política, você pode criar uma conta de usuário de teste e verificar se há um prompt de autenticação multifator.

Leia também Implantar Relatórios de Usuários do Office 365

Verifique sua Autenticação Multifator

O próximo passo após configurar seu logon de autenticação multifator é verificá-lo com uma conta de usuário de teste. Para isso, siga os seguintes passos:

- Crie um novo perfil em seu navegador ou abra uma nova janela no modo InPrivate ou Incognito e crie-o lá.

- Abra a Página de Verificação em Duas Etapas ou faça login em qualquer um dos seus aplicativos online do Microsoft 365.

- Faça login com a conta de usuário de teste que você criou e atribuiu ao grupo de segurança de teste.

- Na próxima janela, você será solicitado a habilitar a Autenticação Multifator por meio de várias opções.

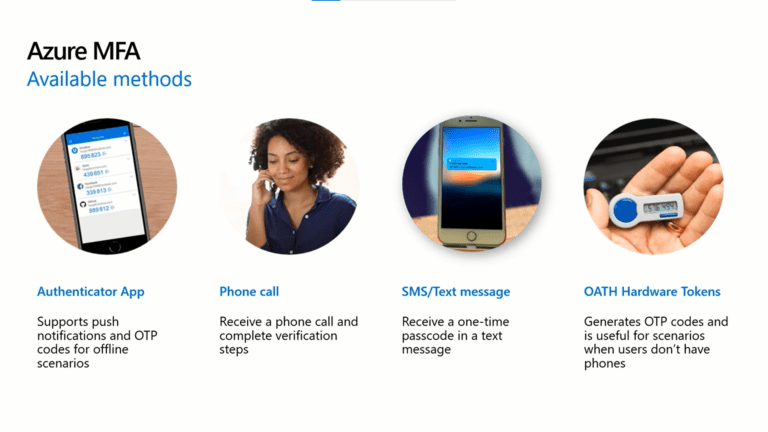

- Selecione os métodos que você preferir. Por exemplo, por meio de código de telefone ou aplicativo de autenticador. Em seguida, prossiga com os próximos passos que se aplicam ao método de autenticação selecionado para concluir sua verificação.

Uma vez concluído, agora você pode ter certeza de que a autenticação multifatorial foi verificada com sucesso para o seu sistema.

Agora que você verificou com sucesso a sua autenticação multifatorial, vamos aprofundar isso analisando as várias configurações de autenticação multifatorial disponíveis no Azure AD.

Configurações de Autenticação Multifatorial do Azure AD

Significativamente, a Autenticação Multifator do Azure AD permite personalizar a experiência do usuário final ao permitir que você defina opções para coisas como limites de bloqueio de conta e alertas e notificações de fraude. Algumas configurações para Azure Active Directory (Azure AD) estão no portal do Azure, e algumas estão em um portal separado para Azure AD Autenticação Multifator.

No portal do Azure, você configura as seguintes configurações de Autenticação Multifator para Azure AD:

- Bloqueio de conta

- Bloquear/desbloquear usuários

- Alerta de fraude

- Notificações

- Tokens OATH

- Configurações de chamada telefônica

1. Bloqueio de conta

Definir um número máximo de tentativas falhas de MFA antes de bloquear uma conta por um determinado período de tempo ajudará a deter ataques que dependem de tentar repetidamente acessar a conta de um usuário. Essas configurações de bloqueio de conta só entram em vigor após a entrada de um código PIN para o prompt de MFA.

Você pode definir as seguintes configurações para habilitar isso:

- O número máximo permitido de tentativas falhas de MFA antes do bloqueio de conta.

- Número de minutos até que o temporizador para o bloqueio de conta seja redefinido.

- O número de minutos até que a conta seja desbloqueada automaticamente.

2. Bloquear/desbloquear usuários

Esta configuração é usada para bloquear Azure AD tentativas de autenticação multifator de uma conta após o dispositivo do usuário ser perdido ou roubado. Quando essa configuração é usada, quaisquer tentativas de autenticação multifator para o usuário proibido são automaticamente negadas.

Depois que um usuário é bloqueado, a autenticação multifator é proibida para sua conta por um período de 90 dias.

3. Alerta de fraude

Essa funcionalidade é útil para os usuários ao denunciar possível fraude que envolva suas contas. Essa opção permite que o usuário relate uma tentativa desconhecida e suspeita de AMF usando o aplicativo Microsoft Authenticator ou seu telefone.

Você pode ter as seguintes opções de configuração para esta configuração:

Crie uma configuração para bloquear automaticamente os usuários que relatam fraude

Se um usuário relatar fraude em sua conta, a conta será bloqueada do Azure AD Multi-Factor Authentication por 90 dias, ou até que a conta seja desbloqueada por um administrador.

Essa funcionalidade também oferece um relatório de entrada, que permite a um administrador revisar atividade de login e tomar ações corretivas conforme necessário para evitar qualquer atividade fraudulenta adicional. O administrador, então, decide se desbloqueia ou não a conta do usuário.

Configurar um código de chamada para denunciar fraude

Os usuários geralmente confirmam seu login pressionando # quando solicitado a fazê-lo durante uma chamada de autenticação multifator. Geralmente, para denunciar fraude, o usuário deve primeiro inserir um código antes de pressionar #.

O valor padrão desse código é 0, embora você possa personalizá-lo. Você pode configurar a opção para habilitar o bloqueio automático. Os usuários podem receber um aviso para pressionar 1 se desejarem bloquear suas contas após pressionar 0 para denunciar fraude em suas contas.

4. Notificações

Você pode configurar essa opção para garantir que o Azure AD envie notificações por e-mail quando os usuários relatam alertas de fraude. Geralmente, como as credenciais do usuário provavelmente foram comprometidas, essas alertas são normalmente direcionados a administradores de identidade.

5. Tokens OATH

Com essa configuração, você pode gerenciar tokens OATH para usuários em ambientes de Autenticação Multifator do Azure AD baseados na nuvem.

Aplicativos como o Microsoft Authenticator e outros servem como exemplos de tokens de software OATH. A chave secreta, ou semente, que é usada para produzir cada OTP é gerada pelo Azure AD e, em seguida, inserida no aplicativo.

Quando configurado para notificações por push, o aplicativo Authenticator criará códigos em nome do usuário, fornecendo-lhes um método secundário de autenticação mesmo que seu smartphone esteja offline. Os códigos também podem ser gerados com o uso de um programa de terceiros, desde que ele use o OATH TOTP para fazê-lo.

6. Configurações de chamada telefônica

Você pode usar esta configuração para configurar as experiências dos usuários sempre que recebem chamadas telefônicas para prompts de MFA. Por exemplo, você pode configurar o identificador do chamador ou definir a voz do aviso que eles ouvem.

Obrigado por ler a Configuração do Azure Conditional Access + Multi Factor Authentication MFA. Vamos concluir este artigo de blog.

Conclusão da Configuração do Azure Conditional Access + Multi Factor Authentication

O Azure Conditional Access emparelhado com Autenticação Multifator é outra ferramenta desenvolvida na batalha em constante evolução entre cibercriminosos e especialistas em cibersegurança. As políticas de acesso condicional do Microsoft Azure AD com autenticação multifator têm se mostrado ferramentas suficientes para organizações cuja principal preocupação é proteger seus usuários contra logins fraudulentos.

Os especialistas em cibersegurança concordam que um nome de usuário e senha muitas vezes são defesas insuficientes contra os ataques cibernéticos mais sofisticados. No Microsoft Azure, é necessário configurar políticas de acesso condicional e adicionar autenticação multifator como outra camada para tornar seu sistema à prova de falhas e seguro.

Para ler mais conteúdo do nosso blog e saber mais sobre cibersegurança, por favor navegue aqui. Para informações sobre o Azure e mais conteúdo, por favor clique aqui.

Source:

https://infrasos.com/setup-azure-conditional-access-multi-factor-authentication-mfa/