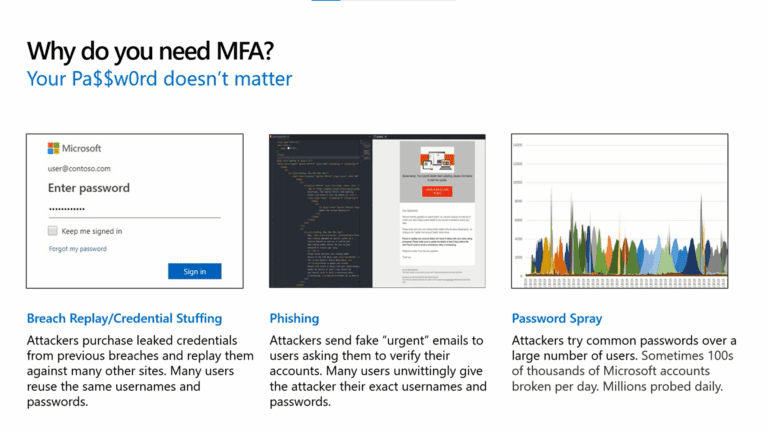

قم بإعداد الوصول الشرطي إلى Azure + المصادقة المتعددة العوامل MFA. يتطور بيئة التهديد السيبرانية اليوم. كان من الآمن أن نفترض منذ فترة أن حسابك آمن مع كلمة مرور. لم يعد الأمر كذلك. تطورت الجريمة السيبرانية وصمم الجناة السيبرانيون أساليب جديدة ومعقدة لسرقة كلمات المرور، وجعل استخدامها غير كافٍ، ولقد لاحظت الشركات ذلك.

لذا، تم تصميم السياسة الشرطية للوصول في Azure AD كتدابير احترازية للسماح لك بحماية تطبيقات Microsoft 365 استنادًا إلى شروط ومعايير مختلفة. تتيح السياسة لك إشعار المستخدمين بالمصادقة المتعددة العوامل عند تسجيل الدخول في ظروف معينة.

هذه المقالة تحليل شامل للوصول الشرطي والمصادقة المتعددة العوامل في Microsoft Azure وكيفية تعيين هذه السياسات لحسابك.

مصدر الصورة: Thecloudcomputing

ماهي سياسات الوصول الشرطيفي Azure؟

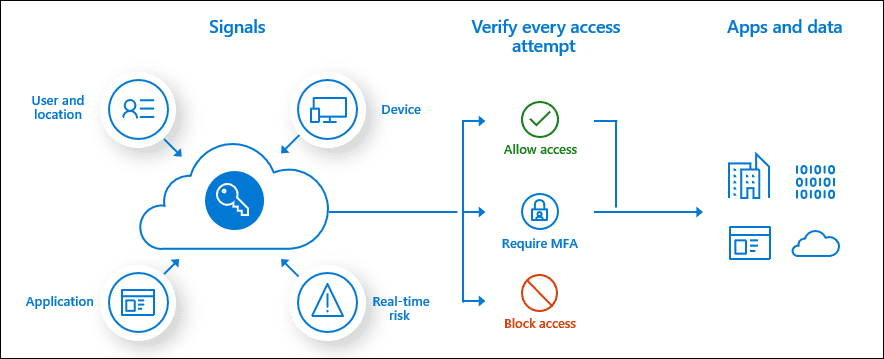

أصبحت حدود النظام الآمن الحديث الآنلا تشملفقط الشبكة ولكن أيضًاهويات المستخدمين وأجهزتهم.كإجراء أمني، تعتمد العديد من المؤسسات اليوم على إشارات محددة بواسطة الهوية لاتخاذقرارات التحكمفي الوصول.لهذا السبب، Azure مثال جيد على ذلك. Azure AD الوصول الشرطييدمج الإشاراتلاتخاذ القرارات وفرض السياسات.

I’d phrase Conditional Access policies as a statement: if a certain user wants to access a certain resource, then they need to pass a security measure. For example, if a user wants to access their account in Azure, then they need to do multi factor authentication to access it.

من المهم الإشارة إلى أن سياسات الوصول الشرطييتم تطبيقها بعد الانتهاء من التحقق بالعامل الأساسي التوثيق. استنادًا إلى ما إذاكان المستخدمقد تمر بالشرط السابق أملا ،يتم منح سياسات الوصول الشرطي أو حظر الوصول.

أكثر سياسات الوصول الشرطي شيوعًا تشمل:

- التطوعفي التحقق المتعدد العواملللمستخدمين الإداريين.

- حظر تسجيل الدخول من أجهزة تظهر سلوكًا مشبوهًا.

- التطوعفي التحقق المتعدد العوامللمهام إدارة Azure.

- تقييد أو السماح بالوصول من المواقع المحددة.

- التطوعفي المواقع الموثوقة لـ Azure AD تسجيل التحقق المتعدد العوامل.

ماهو التحقق المتعدد العوامل؟

هنا إحصائية مثيرة للاهتمام: خارقو الأمن السيبراني سرقوا تقريبًا 15 مليار شخصية سرية من الأنظمة غير الآمنة. إذا حصلوا على معلوماتك الشخصية،قديؤدي ذلك إلىفقدان البيانات السرية بالإضافة إلى ضرر مالي وسيء السمعة لشركتك.لهذا السببيأتي تأييد المصادقة المتعدد العوامل التوثيقفي المكان.

في الأساس، تم تصميم التوثيق المتعدد العوامل بفكرة تصاعد حماية دفاعات النظاملمنع مثلهذه الهجمات.

تضمين التحقق المتعدد العوامللايلغي أسماء المستخدمين و كلمات المرور. بدلاً من ذلك،فإنهيضيف طبقة إلى طريقة تحقق أخرىللتأكد من أنهيتم منح الوصولفقطللـ أشخاص المصرحلهم وإبعاد المحتالين.

إلى جانب ذلك، ثبت أن التحقق المتعدد العواملفعالللغاية في منع القرصنة. ووفقاًلـ Microsoft،فإن التحقق المتعدد العواملفعاللدرجة أنهيمنع تقريباً100% منقرصنة الحسابات. إنه بسيط ولكنهفعالللغاية.

أكثر من 55% من المنظماتيستخدمون التحقق المتعدد العوامللحماية أنظمتهم، وهذا الرقميتزايد سنة بعد سنة.يتعرف المزيد والمزيد من المنظمات على أهمية التنفيذ ولاينبغي أنيكون من المستغرب أن Microsoft Azureيكونفي المقدمة لهذا الأمر.

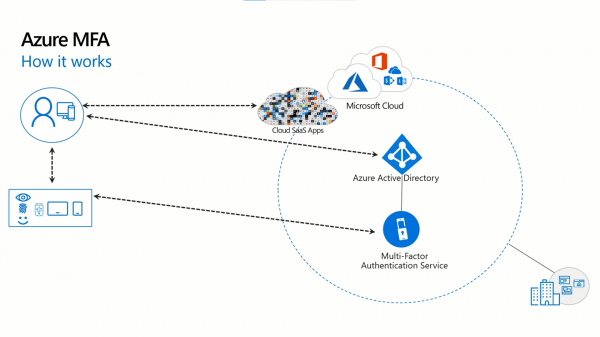

كيفيعمل؟

تعزز التحقق المتعدد العوامل الدفاعات الخاصة بالنظام عن طريق الجمع بين عاملين على الأقل.يوجد أحدهم شيء تعرفه، مثل عنوان بريدك الإلكتروني أو اسم المستخدم وكلمة المرور. ثميكون العامل الآخر إما:

شيء أنت عليه (فحص العين، بصمات الأصابع، أو أي بيانات بيولوجية أخرى) أو شيء تمتلكه (هاتفك، بطاقة المفتاح، أو حتى المحرك اللوحي)

A typical MFA process in Azure has the following sequence of events:

- التسجيل: يربط الشخص شيئًا بالنظام، مثل رقمهاتفهم.

- تسجيل الدخول: يكتب المستخدم بعد ذلك اسم المستخدم وكلمة المرورللدخول إلى النظام.

- التحقق:يتصل النظام بعد ذلك بالعنصر الذي تم تسجيله.يتم إرسال رمز التحقق إلىهاتف المستخدم. إذاكان المستخدميستخدم تطبيق مصدق،فإن النظاميعرض رمز QR ، عندمايتم مسحه،يمنح المستخدم رمز التحقق.

- الحصول على الوصول:يدخل المستخدم بعد ذلك رمز التحقق الذي تم إرساله إليهم، ويتم منحهم الوصول.

تحسين أمان Active Directory الخاص بك و Azure AD عن طريق إضافة سياسات الوصول +MFA

جربنا مجانًا ، وصول إلى جميع الميزات. -200+قوالب تقارير AD متاحة. بسهولة تخصيص تقارير AD الخاصة بك.

إنشاء سياسة الوصول المشروطة و التحقق المتعدد العوامل

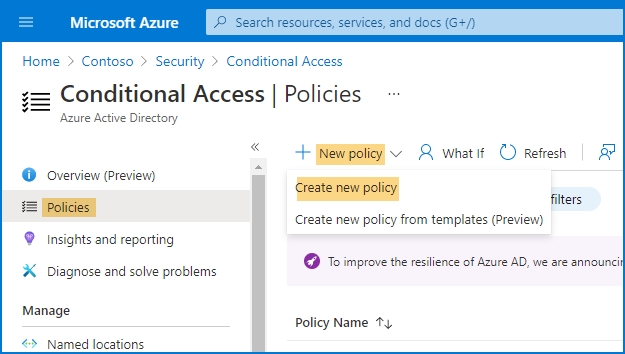

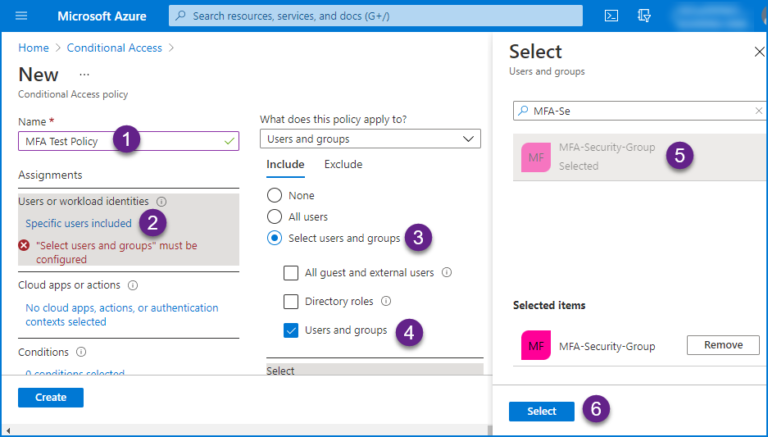

تلك الخطوات التالية ضرورية لإنشاء سياسة جديدة للوصول المشروطة مطبقة على أعضاء مجموعة الأمانفي Azure.

- الخطوة الأولى هي الوصول إلى لوحة أزيرو الدليل النشط، عن طريق تسجيل الدخول إلى بوابة أزيرو باستخدام حساب مدير عام.

- ثم الوصول إلى إعدادات أمان دليل أزيرو النشط، عن طريق الذهاب إلى إدارة > الأمان على الجانب الأيسر من النافذة.

- اختر الوصول الشرطي تحت علامة التبويب حماية في الشريط الجانبي الأيسر من صفحة الأمان.

- حدد إضافة سياسة جديدة ومن ثم إنشاء سياسة جديدة في صفحة سياسات الوصول الشرطي.

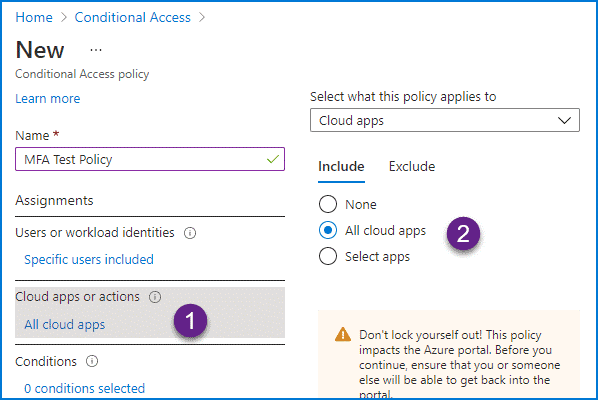

- بمجرد الانتهاء من ذلك أدخل اسما للسياسة الجديدة (على سبيل المثال: سياسة اختبار MFA).

- الخطوة التالية هي اختيار المستخدمين أو هويات العمل. لفعل ذلك، اذهب إلى التخصيصات ومن ثم حدد زر الراديو المستخدمون والمجموعات.

- ثم انقر فوق مربع المستخدمون والمجموعات وحدد المستخدمين أو المجموعات التي تريد تطبيق سياستك عليها.

- ابحث عن مجموعة الأمان الخاصة بك ومن ثم انقر فوق الزر اختيار (على سبيل المثال، MFA-Security-Group).

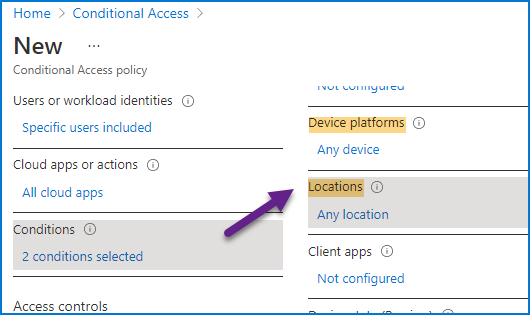

- حدد جميع تطبيقات السحاب من تطبيقات السحاب أو الإجراءات. هنا يمكنك اختيار تطبيقات منفردة أو استبعاد تطبيقات محددة من السياسة إذا كان ذلك ضرورياً.

- تحت الشروط، من فضلك أعطي التكوين المفضل لديك. لقد حددت أي جهاز تحت منصات الجهاز وحددت أي موقع لتطبيق هذه السياسة. يمكنك تغيير الإعداد هنا وفقاً لتفضيلاتك.

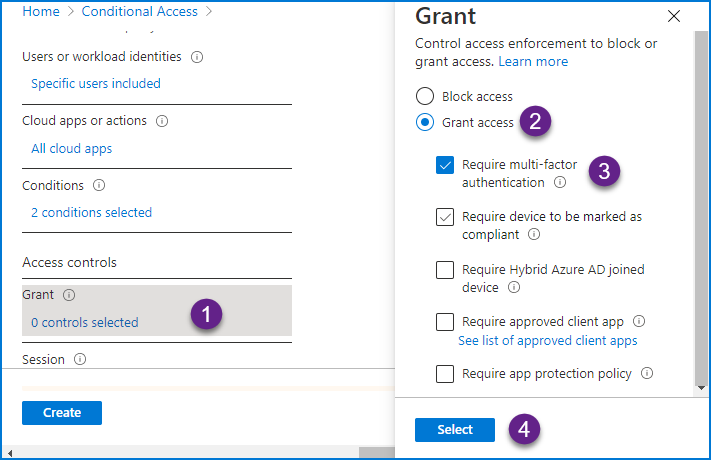

- أدر في تحكمات الوصول، اختر منح الوصول، وحدد خيار تحتاج إلى التحقق من مؤهلين، ومن ثم انقر فوق الزر الاختيار.

- انقر فوق تغيير تفعيل السياسة وقم بتعيينه على مفعل.

- أخيرًا، انقر فوق الزر إنشاء.

بمجرد إنجاز هذا، يجب أن تكون سياسة الوصول الشرطي فعالة. لاختبار وتحقق سياستك يمكنك إنشاء حساب مستخدم للاختبار والتحقق من عرض التحقق من مؤهلين.

أيضًا اقرأ تنفيذ تقارير مستخدمي أوفيس 365

تحقق من التحقق المؤهلين

الخطوة التالية بعد تعيين تسجيل الدخول بتحقق مؤهلين هي التحقق منها بواسطة حساب مستخدم للاختبار. لفعل ذلك، الرجاء تتبع الخطوات التالية:

- إنشاء ملف جديد في المتصفح الخاص بك أو فتح نافذة جديدة في وضعية InPrivate أو Incognito وإنشائها هناك.

- افتح صفحة التحقق المؤهلين أو تسجيل الدخول في أي من تطبيقات مايكروسوفت 365 على الإنترنت.

- تسجيل الدخول باستخدام حساب المستخدم التجريبي الذي أنشأته وتعينته إلى مجموعة الأمان التجريبية.

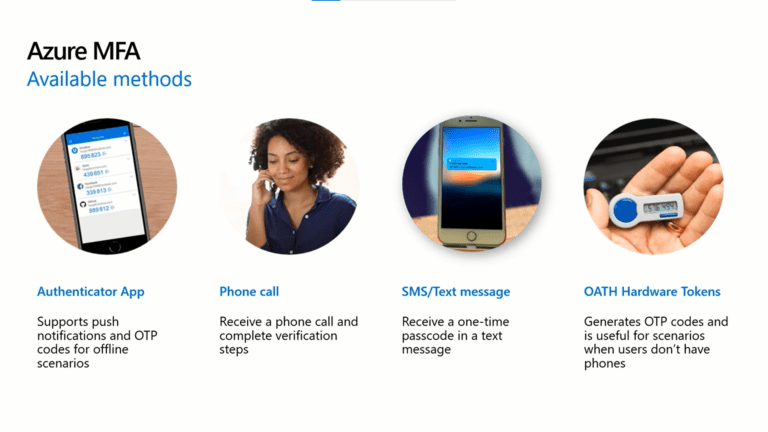

- في النافذة التالية، سيطلب منك تمكين التحقق المتعدد الأقسام من خلال خيارات متعددة.

- اختر أي طرق تناسبك. على سبيل المثال، سواء من خلال رمز الهاتف أو تطبيق المصادق. ثم أكمل بخطوات التالية التي ينطبق عليها طريقة التحقق التي اخترتها لإكمال التحقق.

بمجرد إنجاز هذا، يمكنك الآن التأكد من أن التحقق المتعدد الأقسام تم التحقق منه بنجاح في نظامك.

الآن وبمجرد أن قمت بتحقق تحققك المتعدد الأقسام بنجاح، دعونا نوسع على هذا بالنظر إلى الإعدادات المتعددة الأقسام المتاحة في Azure AD.

إعدادات التحقق المتعدد الأقسام لـ Azure AD

بشكل ملحوظ، تتيح لك Azure AD تكرير التحقق من أكثر من عامل تخصيص تجربة المستخدم النهائي بإمكانك ضبط الخيارات لأشياء مثل حدود إغلاق الحساب وإشعارات الاحتيال والإخطارات. بعض إعدادات Azure Active Directory (Azure AD) موجودة في واجهة Azure، وبعضها في واجهة منفصلة لـ Azure AD تكرير التحقق من أكثر من عامل.

في واجهة Azure، تقوم بإعداد التكرير التحقق من أكثر من عامل التالية لـ Azure AD:

- إغلاق الحساب

- حظر/إلغاء حظر المستخدمين

- إشعار الاحتيال

- الإخطارات

- رموز OATH

- إعدادات الاتصال الهاتفي

اقرأ أيضًا تحقق من أداة مراقبة Azure AD

1. إغلاق الحساب

تحديد العدد الأقصى لمحاولات MFA الفاشلة قبل حجب الحساب لفترة معينة سيساعد على منع الهجمات التي تعتمد على المحاولة مرارًا وتكرارًا للوصول إلى حساب المستخدم. إعدادات حجب الحساب تأخذ مؤثرًا فقط بعد إدخال رقم التعريف الشخصي لإشارة MFA.

يمكنك تعيين التّهيئة التالية لتفعيل هذا:

- الحد الأقصى للمحاولات الفاشلة لـ MFA قبل حجب الحساب.

- عدد الدقائق حتى يتم إعادة ضبط ساعة حجب الحساب.

- عدد الدقائق حتى يتم الغاء حجب الحساب تلقائيًا.

2. حجب/إلغاء حجب المستخدمين

تستخدم هذه الإعدادات لحجب محاولات تأكيد الهوية المتعددة الأعضاء لـ Azure AD للحساب بعد فقد الجهاز للمستخدم أو سرقته. عند استخدام هذا الإعداد، يتم رفض تأكيد الهوية المتعددة الأعضاء لـ المستخدم الممنوع تلقائيًا.

بعد حظر المستخدم، يتم منع تأكيد هوية متعددة الخوارزميات على حسابه لمدة 90 يومًا.

3. تنبيه الغش

تكون هذه الخاصية مفيدة للمستخدمين عندما يبلغون عن فريد محتمل يتضمن حساباتهم. يتيح هذا الخيار للمستخدم التبليغ عن محاولة غير معروفة ومشكوك في التأكيد الثنائي.

يمكنك الحصول على خيارات التكوين التالية لهذا الإعداد:

إنشاء إعداد للحظر التلقائي للمستخدمين الذين يبلغون عن الغش

إذا قام المستخدم بالبلاغ عن غش على حسابه، سيتم حظر حسابه من تأكيد هوية متعددة الخوارزميات في Azure AD لمدة 90 يومًا، أو حتى يتم فتحه بواسطة المشرف.

تقدم هذه الخاصية أيضًا تقرير الدخول، الذي يتيح للمشرف مراجعة نشاط الدخول واخذ الإجراءات الصحيحة اللازمة لتجنب أي نشاط غشائي أخر. يقرر المشرف بعد ذلك ما إذا كان سيفتح حساب المستخدم أو لا.

قم بتكوين رمز مكالمة هاتفية للإبلاغ عن الاحتيال

عادةً ما يؤكد المستخدمون تسجيل الدخول عن طريق الضغط على # عندما يُطلب منهم ذلك أثناء مكالمة هاتفية للمصادقة متعددة العوامل. عادةً، للإبلاغ عن الاحتيال، يجب على المستخدم إدخال رمز أولاً قبل الضغط على #.

القيمة الافتراضية لهذا الرمز هي 0، على الرغم من أنه يمكنك تخصيصه. يمكنك تكوين الإعداد لتمكين الحظر التلقائي. يمكن للمستخدمين الحصول على مطالبة بالضغط على 1 إذا أرادوا حظر حساباتهم بعد الضغط على 0 للإبلاغ عن الاحتيال على حساباتهم.

4. الإشعارات

يمكنك تكوين هذا الإعداد لضمان أن Azure AD يرسل إشعارات بالبريد الإلكتروني عند قيام المستخدمين بالإبلاغ عن تنبيهات الاحتيال. عادةً، نظرًا لاحتمالية تعرض بيانات اعتماد المستخدم للخطر، فإن هذه التنبيهات توجه عادةً إلى مسؤولي الهوية.

5. رموز OATH

من خلال هذا الإعداد، يمكنك إدارة رموز OATH للمستخدمين في بيئات مصادقة متعددة العوامل Azure AD التي تعتمد على السحابة.

تطبيقات مثل تطبيق Microsoft Authenticator وغيرها تعد أمثلة على برامج رموز OATH. يتم إنشاء المفتاح السري، أو البذرة، التي تُستخدم لإنتاج كل OTP بواسطة Azure AD ثم يتم إدخالها في التطبيق.

عند تكوينه للإشعارات الفورية، سيقوم تطبيق Authenticator بإنشاء رموز نيابة عن المستخدم، مما يوفر لهم طريقة ثانوية للمصادقة حتى إذا كان هاتفهم الذكي غير متصل بالإنترنت. يمكن أيضًا إنشاء الرموز باستخدام برنامج تابع لجهة خارجية، بشرط أن يستخدم OATH TOTP للقيام بذلك.

6. إعدادات المكالمات الهاتفية

يمكنك استخدام هذا الإعداد لتكوين تجارب المستخدمين كلما تلقوا مكالمات هاتفية للحصول على مطالبات MFA. على سبيل المثال، يمكنك تكوين معرف المتصل أو تعيين صوت التحية الذي يسمعونه.

شكرًا لقراءة إعداد Azure Conditional Access + Multi Factor Authentication MFA. سنختتم هذه المقالة المدونة.

إعداد Azure Conditional Access + Multi Factor Authentication الخاتمة

تم تطوير Azure Conditional Access بالاقتران مع Multi Factor Authentication كأداة أخرى في المعركة المستمرة بين المجرمين السيبرانية وخبراء الأمان السيبراني. سياسات الوصول الشرطي Microsoft Azure AD مع المصادقة متعددة العوامل قد ثبتت أنها أدوات كافية للمنظمات التي تهتم بحماية مستخدميها من تسجيلات الدخول الاحتيالية.

يتفق خبراء الأمان السيبراني على أن اسم المستخدم وكلمة المرور غالبًا ما تكونا ضعيفتين ضد أكثر الهجمات السيبرانية التطورًا. في Microsoft Azure ، تحتاج إلى تعيين سياسات الوصول الشرطي وإضافة المصادقة متعددة العوامل كطبقة أخرى لجعل نظامك آمنًا بشكل لا يقاوم.

لقراءة المزيد من محتوى مدونتنا ومعرفة المزيد عن الأمان السيبراني ، يرجى الانتقال هنا. لمزيد من المعلومات حول Azure والمزيد من المحتوى ، يرجى النقر هنا.

Source:

https://infrasos.com/setup-azure-conditional-access-multi-factor-authentication-mfa/