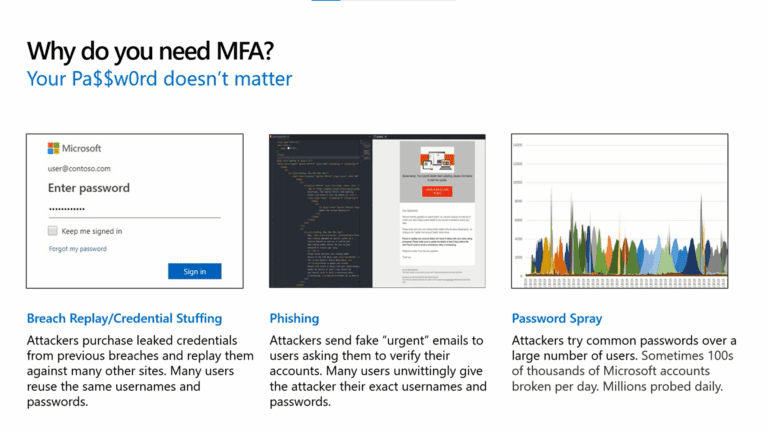

サイバー脅威環境が常に変化しています。以前は、パスワードでアカウントが安全であると想定することができましたが、もはやそのようなことはありません。サイバー犯罪は進化し、犯罪者は新しい、洗練された方法でパスワードを盗むようになり、企業もこれに気づいています。

そのため、Azure ADの条件付きアクセスポリシーは、異なる条件や基準に基づいてMicrosoft 365アプリを保護するための対策として設計されました。このポリシーでは、特定の状況でサインインする際にユーザーに多要素認証を求めることができます。

この記事では、Microsoft Azureでの条件付きアクセスと多要素認証ポリシーの包括的な分析と、これらのポリシーをアカウントに設定する方法について説明します。

画像ソース:Thecloudcomputing

Azureの条件付きアクセスポリシーとは何ですか?

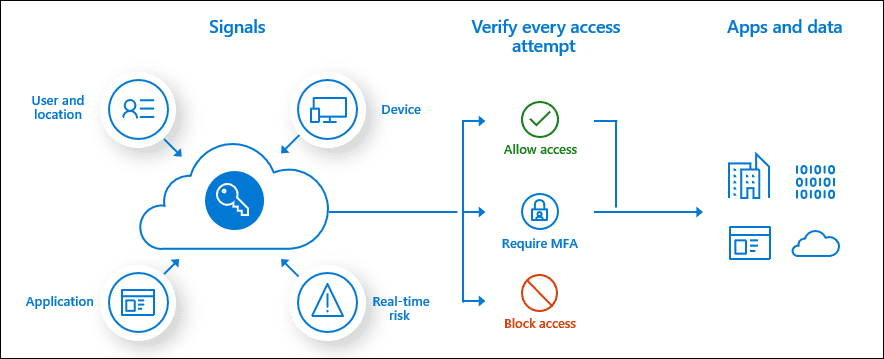

現代のセキュアシステムのパーティションは、ネットワークだけでなく、ユーザーのアイデンティティとそのデバイスを含んでいます。そのため、多くの組織は今日、アイデンティティ駆動型のシグナルに基づいてアクセス制御の決定を行っています。それが、Azureがこのような例である理由です。Azure ADの条件付きアクセスは、シグナルを統合して意思決定とポリシーの適用を行います。

I’d phrase Conditional Access policies as a statement: if a certain user wants to access a certain resource, then they need to pass a security measure. For example, if a user wants to access their account in Azure, then they need to do multi factor authentication to access it.

条件付きアクセスポリシーが第一の要因認証が完了した後に適用されることに注意することが重要です。ユーザーが前の条件を合格したかどうかに基づいて、条件付きアクセスポリシーがアクセスを許可またはブロックされます。

最も一般的な条件付きアクセスポリシーには、以下が含まれます。

- 管理者ユーザーに対して多要素認証を要求する。

- 疑わしい挙動を示すデバイスからのサインインをブロックする。

- Azure管理タスクに対して多要素認証を要求する。

- 特定の場所からのアクセスを制限または許可する。

- Azure AD多要素認証登録のために信頼できる場所を要求する。

多要素認証とは何ですか?

ここに興味深い統計があります:サイバー犯罪者は、150億件の機密情報を安全でないシステムから盗み取りました。彼らがあなたの資格情報を入手した場合、機密データの喪失だけでなく、会社に対する重大な財政的および名誉的損害につながる可能性があります。これが、マルチファクター認証が登場する理由です。

基本的に、マルチファクタ認証は、このような攻撃を防ぐために、あなたのシステムの防御を強化するアイデアで設計されています。

マルチファクタ認証の導入は、ユーザー名やパスワードの使用を排除するものではありません。その代わりに、承認されたユーザーのみがアクセスを許可され、不正利用者が排除されることを確実にするために、別の検証方法に対して追加の層を追加します。

さらに、マルチファクタ認証は、ハッキングを防止するために非常に効果的であることが証明されています。マイクロソフトによると、MFAは非常に効果的であるため、アカウントハッキングのほぼ100%を阻止しています。非常にシンプルですが、非常に効果的です。

そして、55%の組織は、マルチファクタ認証を使用してシステムを保護しており、この数字は年を追うごとに増加しています。ますます多くの組織がその実装の重要性を認識しており、マイクロソフトAzureがこの分野の最前線にあることは驚くことではありません。

それはどのように機能しますか?

多要素認証は、少なくとも2つの異なる要素を組み合わせることでシステムの防御を強化します。1つはあなたが知っているもの、例えばあなたのメールアドレスやユーザー名とパスワードです。そして、もう1つの要素は次のいずれかです:

あなたがあるもの(虹彩スキャン、指紋、または他のバイオメトリックデータ)またはあなたが持っているもの(あなたの携帯電話、キーカード、またはUSBメモリ)

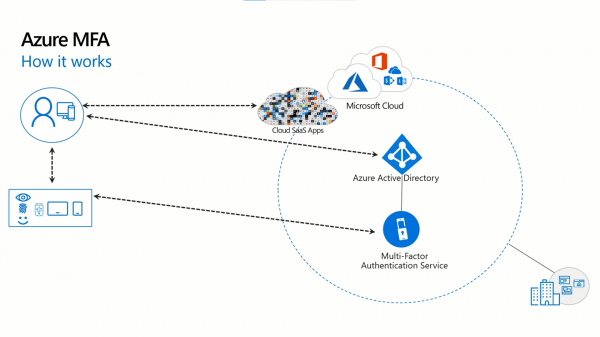

A typical MFA process in Azure has the following sequence of events:

- 登録:人がシステムに何かをリンクします、例えば、彼らの電話番号です。

- ログイン:ユーザーは、システムにログインするためにユーザー名とパスワードを入力します。

- 検証: システムは、登録されたアイテムに接続します。次に、ユーザーの携帯電話に検証コードが送信されます。ユーザーが認証アプリを使用している場合、システムは、スキャンするとユーザーに検証コードを提供するQRコードを表示します。

- アクセスの獲得: ユーザーは送信された検証コードを入力し、アクセスが許可されます。

Active DirectoryセキュリティとAzure ADをアクセスポリシー+MFAを追加して強化

私たちを試してみてください 無料で、すべての機能にアクセス。 – 200以上のADレポートテンプレートが利用可能。簡単に独自のADレポートをカスタマイズできます。

条件付きアクセスポリシーと多要素認証の作成

Azure内のセキュリティグループのメンバーに適用される新しい条件付きアクセスポリシーを作成するために必要な手順は以下の通りです。

- 最初のステップは、グローバル管理者アカウントを使用してAzure portalにログインし、Azure Active Directoryブレードにアクセスすることです。

- 次に、Azure Active Directoryのセキュリティ設定にアクセスするには、ウィンドウの左側にある管理>セキュリティに移動します。

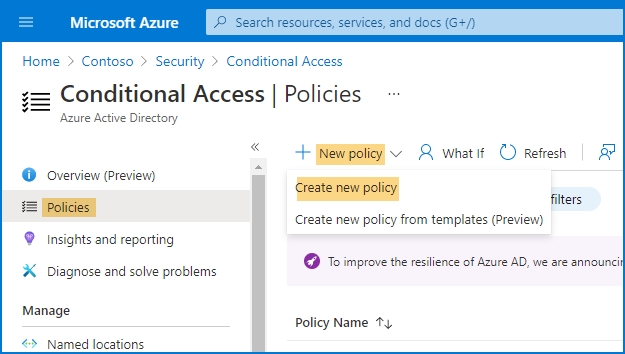

- セキュリティページの左サイドバーの保護タブの下の条件付きアクセスを選択します。

- 次に、新しいポリシーを追加を選択し、条件付きアクセスポリシーページで新しいポリシーを作成します。

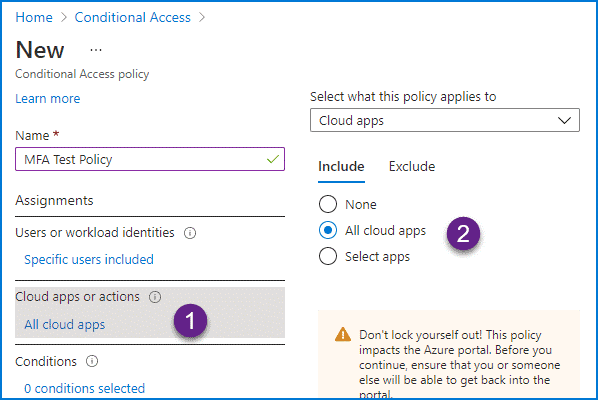

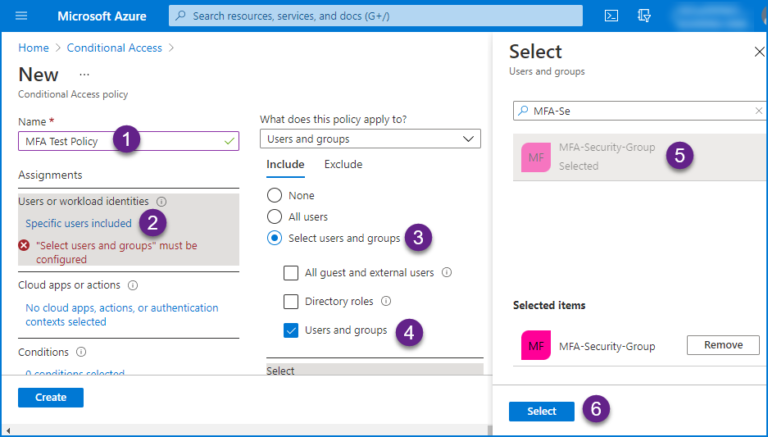

- その後、新しいポリシーに名前を入力します(例:MFAテストポリシー)。

- 次のステップは、ユーザーまたはワークロードIDを選択することです。そのために、割り当てに移動し、ユーザーとグループを選択ラジオボタンを選択します。

- 次に、ユーザーとグループチェックボックスをクリックし、ポリシーが適用されるユーザーやグループを選択します。

- セキュリティグループを検索し、選択ボタンをクリックします(例:MFA-Security-Group)。

- クラウドアプリまたはアクションからすべてのクラウドアプリを選択します。ここで、個々のアプリを選択するか、必要に応じて特定のアプリをポリシーから除外できます。

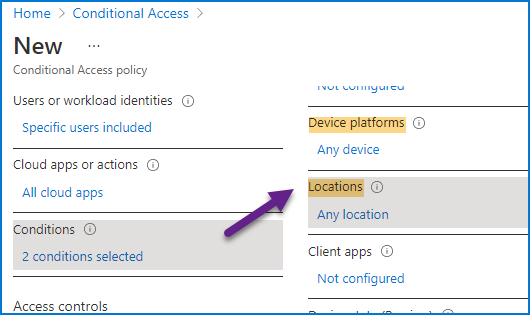

- 条件の下で、お気に入りの構成を設定してください。このポリシーに適用するデバイスプラットフォームとしてAny deviceを選択し、Any locationを選択しました。ここで設定を調整して、お好みの設定に合わせてください。

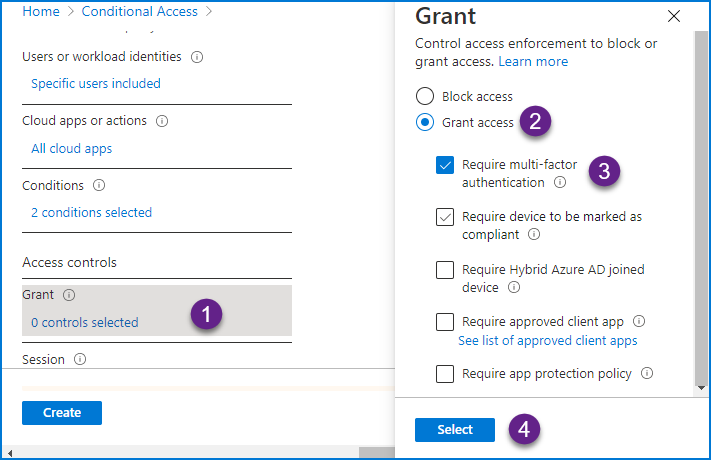

- アクセス制御の下で、アクセスを選択し、オプションアクセスを許可をチェックし、オプション多要素認証を要求を選択してから、選択ボタンをクリックします。

- 次に、ポリシーを有効にするトグルをクリックし、それをオンに設定します。

- 最後に、作成ボタンをクリックします。

これを行うと、あなたの条件付きアクセスポリシーが有効になります。ポリシーをテストして確認するために、テストユーザーアカウントを作成し、多要素認証プロンプトが表示されるか確認してください。

関連記事 Office 365 ユーザー報告の展開

多要素認証の確認

多要素認証のサインインを設定した後の次のステップは、テストユーザーアカウントでそれを確認することです。以下の手順に従ってください:

- ブラウザで新しいプロファイルを作成するか、InPrivateまたはIncognitoモードで新しいウィンドウを開いて作成してください。

- 開く 多要素認証ページ または、Microsoft 365 オンラインアプリのいずれかにログインしてください。

- テストセキュリティグループに割り当てた作成したテストユーザーアカウントでログインしてください。

- 次のウィンドウで、さまざまなオプションを通じてマルチファクタ認証を有効にするように求められます。

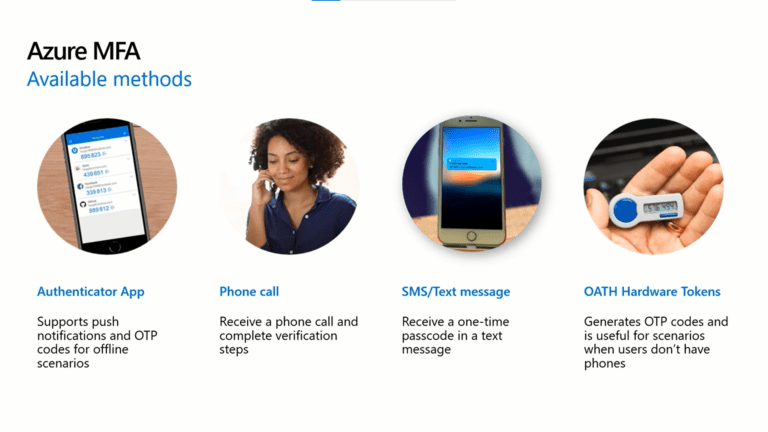

- お好みの方法を選択してください。たとえば、電話コードまたは認証アプリを使用することができます。そして、選択した認証方法に応じた追加の手順を実行して、検証を完了してください。

これが完了すると、マルチファクタ認証がシステムで正常に検証されたことが確認できます。

マルチファクタ認証の検証が正常に完了したので、Azure ADで利用可能なさまざまなマルチファクタ認証設定について詳しく見ていきましょう。

Azure ADマルチファクタ認証設定

著しく、Azure AD Multi Factor Authenticationを使用すると、アカウントロックアウトのしきい値や不正アラートおよび通知などのオプションを設定することで、エンドユーザーのエクスペリエンスをカスタマイズできます。Azure Active Directory (Azure AD)の一部の設定はAzureポータルにあり、他の一部はAzure AD Multi Factor Authenticationのための別のポータルにあります。

Azureポータルでは、Azure ADの次のMulti Factor Authentication設定を設定します。

- アカウントロックアウト

- ユーザーのブロック/アンブロック

- 不正アラート

- 通知

- OATHトークン

- 電話会議の設定

さらに読む Azure AD監視ツールをチェック

1. アカウントロックアウト

アカウントが一定期間ロックされるまでのMFA(多要素認証)試行の最大数を設定することで、ユーザーのアカウントに繰り返しアクセスしようとする攻撃を阻止することができます。これらのアカウントロックアウト設定は、MFAプロンプトのPINコードを入力した後にのみ有効になります。

これを有効にするために設定できる以下の設定があります:

- アカウントロックアウト前の許可されるMFA試行の最大数。

- アカウントロックアウトのタイマーがリセットされるまでの分。

- アカウントが自動的にアンブロックされるまでの分。

2. ユーザーのブロック/アンブロック

3. 詐欺アラート

この機能は、ユーザーがアカウントに関連する潜在的な詐欺を報告する際に役立ちます。このオプションにより、ユーザーはMicrosoft Authenticatorアプリや携帯電話を使用して、不明であるかどうかわからないが、怪しいMFA試みを報告できます。

この設定のための次のような構成オプションがあります:

詐欺を報告するユーザーを自動的にブロックする設定を作成する

ユーザーがアカウントで詐欺を報告すると、アカウントはAzure AD Multi-Factor Authenticationから90日間ロックアウトされます。または、管理者によってアカウントがロック解除されるまで。

この機能は、管理者がログインアクティビティを確認し、さらなる不正行為を回避するために必要な修正措置を講じることができるサインインレポートも提供しています。その後、管理者はユーザーのアカウントをブロック解除するかどうかを決定します。

不正行為について報告するための電話コードを設定します

ユーザーは通常、マルチファクタ認証の電話で促されたときに#を押してサインインを確認します。通常、不正行為を報告するために、ユーザーはコードを入力してから#を押す必要があります。

このコードのデフォルト値は0ですが、カスタマイズできます。自動ブロッキングを有効にする設定を構成できます。不正行為を報告するために0を押した後、アカウントをブロックしたい場合は1を押すようユーザーに促すことができます。

4. 通知

5. OATHトークン

この設定を使用すると、クラウドベースのAzure AD Multi Factor Authentication環境のユーザーのOATHトークンを管理できます。

マイクロソフトのオーセンティカイザーのようなアプリケーションや他のものは、ソフトウェアOATHトークンの例として機能します。各OTPを生成するために使用される秘密鍵、またはシードは、Azure ADによって生成され、その後アプリに入力されます。

プッシュ通知で設定すると、Authenticatorアプリはユーザーの代わりにコードを作成し、スマートフォンがオフラインの場合でも、2つ目の認証方法を提供します。OATH TOTPを使用している限り、コードを生成するためにサードパーティのプログラムを使用することもできます。

6.電話通話設定

この設定を使用して、MFAプロンプトの電話がかかってきたときのユーザーのエクスペリエンスを構成できます。たとえば、発信者IDを構成したり、聞こえる挨拶の音声を設定したりできます。

Azure条件付きアクセス+ Multi Factor Authentication MFAの設定に関する読書をありがとうございます。この記事ブログを締めくくります。

Azure条件付きアクセス+ Multi Factor Authenticationの結論

Microsoft Azureの条件付きアクセスとマルチファクタ認証は、サイバー犯罪者とサイバーセキュリティの専門家との間で進化し続ける戦いで作られた別のツールです。マイクロソフトのAzure AD条件付きアクセスポリシーとマルチファクタ認証は、不正なサインインからユーザーを保護することを最優先とする組織にとって十分なツールであることが証明されています。

サイバーセキュリティの専門家は、ユーザー名とパスワードだけでは最も高度なサイバー攻撃に対して十分な防御手段ではないと同意しています。Microsoft Azureでは、条件付きアクセスポリシーを設定し、マルチファクタ認証を追加してシステムを完全に保護し、セキュリティを確保する必要があります。

Source:

https://infrasos.com/setup-azure-conditional-access-multi-factor-authentication-mfa/