Configura Azure Conditional Access + Multi Factor Authentication MFA. L’ambiente di minaccia informatica di oggi è in continua evoluzione. Un po’ di tempo fa, si poteva presumere che il tuo account fosse al sicuro con una password. Non più. Il crimine informatico si è evoluto e i criminali informatici hanno ideato nuovi metodi sofisticati per rubare password, rendendo il loro utilizzo insufficiente, e le aziende ne hanno preso nota.

Pertanto, la politica di Accesso Condizionale in Azure AD è stata progettata come contromisura per permetterti di proteggere le app Microsoft 365 in base a diverse condizioni e criteri. La politica consente di richiedere agli utenti l’autenticazione a fattori multipli quando effettuano l’accesso in determinate circostanze.

Questo articolo è un’analisi approfondita degli accessi condizionali e dell’autenticazione a fattori multipli in Microsoft Azure e come impostare tali politiche per il tuo account.

Fonte immagine: Thecloudcomputing

Cosa sono le Policy di Accesso Condizionale in Azure?

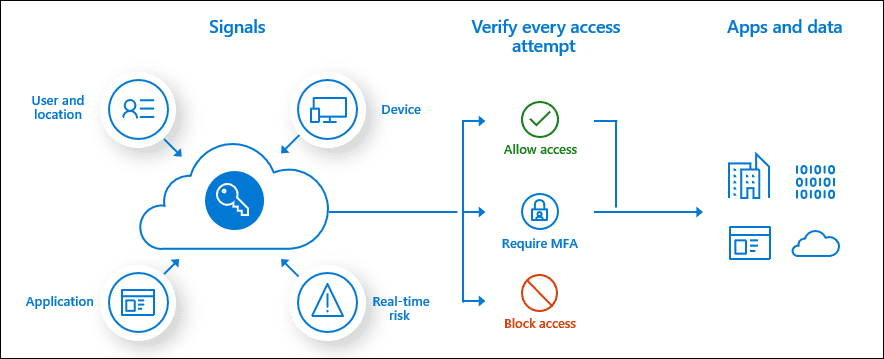

Il perimetro di un moderno sistema sicuro ora comprende non solo il rete ma anche le identità dei utenti e i loro dispositivi. Come misura di sicurezza, molte organizzazioni oggi basano le loro controllo di accesso decisioni su segnali guidati dall’identità. Ecco perché, Azure è un eccellente esempio di questo. Azure AD Conditional Access integra i segnali per la decisione e l’applicazione delle politiche.

I’d phrase Conditional Access policies as a statement: if a certain user wants to access a certain resource, then they need to pass a security measure. For example, if a user wants to access their account in Azure, then they need to do multi factor authentication to access it.

È importante notare che le politiche di accesso condizionale vengono applicate dopo che il autenticazione primo fattore è completato. In base a se l’utente ha superato o meno la condizione precedente, le politiche di accesso condizionale vengono concessi o bloccato l’accesso.

Le politiche di accesso condizionale più comuni includono:

- Richiedere autenticazione multi-fattore per gli utenti amministrativi.

- Bloccare l’accesso da dispositivi che mostrano un comportamento sospeitoso.

- Richiedere autenticazione multi-fattore per le attività di gestione di Azure.

- Limitare o consentire l’accesso da posizioni specificate.

- Richiedere posizioni affidabili per la registrazione di Azure AD Multi Factor Authentication.

Cos’è l’autenticazione multi-fattore?

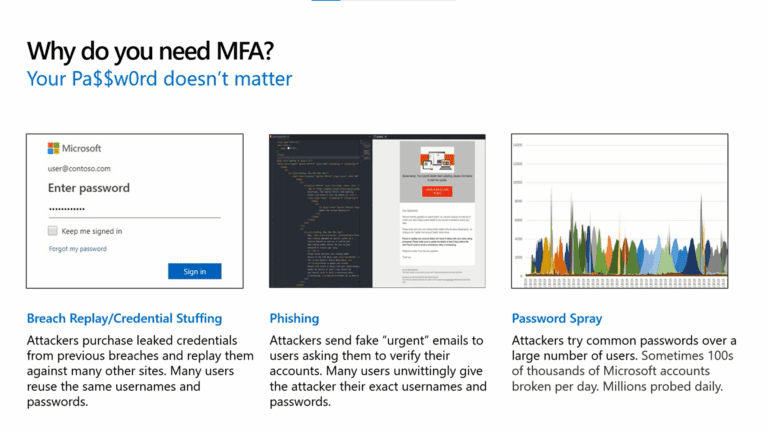

Ecco una statistica interessante: i cibercriminali hanno rubato quasi 15 miliardi di credenziali confidenziali da sistemi non sicuri. Se ottengono le tue, potrebbe comportare la perdita di dati confidenziali e danni finanziari e reputazionali significativi per la tua azienda. Questo è il motivo per cui entra in gioco l’autenticazione a più fattori autenticazione.

Fondamentalmente, l’autenticazione a più fattori è progettata con l’idea di rinforzare le tue difese del sistema per prevenire tali attacchi.

L’adozione dell’autenticazione a più fattori non elimina i nomi utente e le password. Piuttosto, aggiunge uno strato di verifica supplementare per garantire che solo persone autorizzate ottengano l’accesso e che i truffatori siano tenuti fuori.

Inoltre, l’autenticazione a più fattori si è dimostrata molto efficace nella prevenzione degli hacker. Secondo Microsoft, l’MFA è così efficace che blocca quasi il 100 percento degli hacker di account. È semplice ma molto efficace.

Oltre a il 55% delle organizzazioni utilizza l’autenticazione a più fattori per proteggere i propri sistemi, e questo numero aumenta anno dopo anno. Sempre più organizzazioni stanno riconoscendo l’importanza di implementarlo e non dovrebbe sorprendere che Microsoft Azure sia in prima linea in questo senso.

Come funziona?

L’autenticazione a più fattori rafforza le difese del sistema combinando almeno due fattori separati. Uno è qualcosa che conosci, come il tuo indirizzo email o nome utente e password. E poi l’altro fattore è uno dei seguenti:

Qualcosa che sei (scansioni dell’iride, impronte digitali, o qualsiasi altro dato biometrico) o qualcosa che possiedi (il tuo telefono, tessera magnetica, o persino il tuo USB)

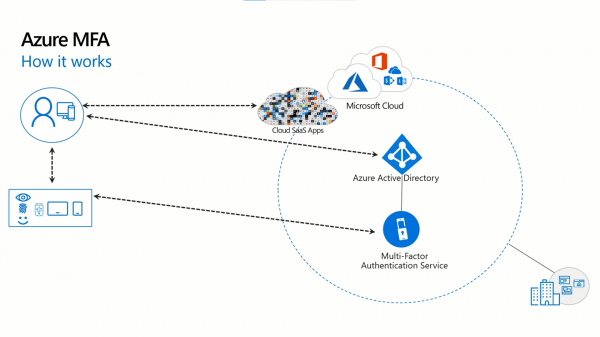

A typical MFA process in Azure has the following sequence of events:

- Registrazione:Una persona collega qualcosa al sistema, ad esempio, il loro numero di telefono.

- Accesso: L’utente digita quindi il proprio nome utente e password per accedere al sistema.

- Verifica: Il sistema si collega all’oggetto che è stato registrato. Viene quindi inviato un codice di verifica al telefono dell’utente. Se l’utente sta utilizzando un’app autenticatore, il sistema visualizza un codice QR che, una volta scansionato, fornisce all’utente un codice di verifica.

- Ottenere l’accesso: L’utente inserisce quindi il codice di verifica inviato a loro e viene concesso l’accesso.

Migliora la tua sicurezza di Active Directory e Azure AD aggiungendo Politiche di Accesso +MFA

Provaci per Gratis, Accesso a tutte le funzionalità. – 200+ modelli di report AD disponibili. Personalizza facilmente i tuoi report AD personali.

Creare una Politica di Accesso Condizionale e Autenticazione a più fattori

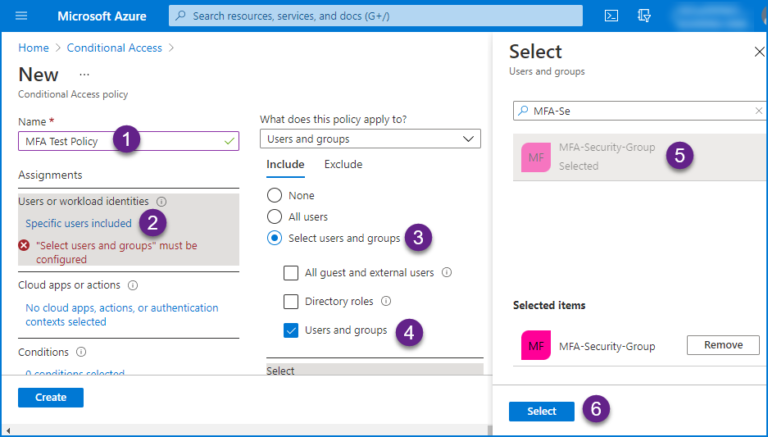

Le seguenti fasi sono necessarie per creare una nuova politica di accesso condizionale applicabile ai membri di un gruppo di sicurezza in Azure.

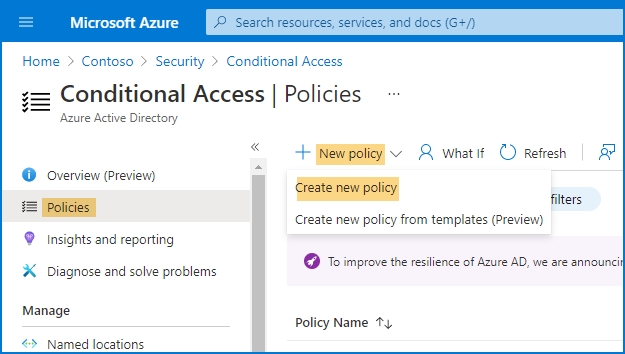

- Il primo passo è accedere alla scheda Azure Active Directory, effettuando l’accesso al portale Azure utilizzando un account amministratore globale.

- Quindi, per accedere alle impostazioni di sicurezza di Azure Active Directory, vai a Gestisci > Sicurezza sul lato sinistro della finestra.

- Scegli Accesso condizionale sotto la scheda Proteggi nella barra laterale della pagina Sicurezza.

- Seleziona Aggiungi nuova politica e poi Crea nuova politica sulla pagina delle politiche di accesso condizionale.

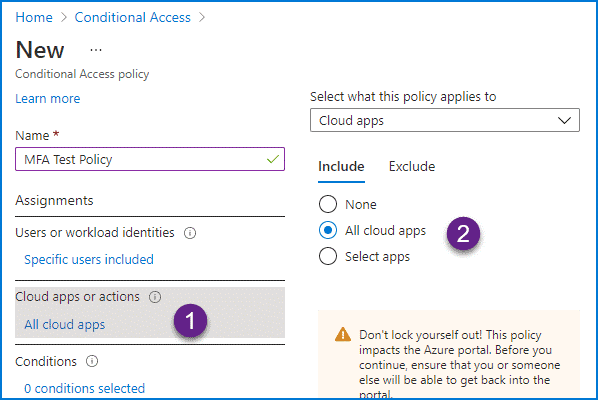

- Una volta fatto ciò, inserisci un nome per la nuova politica (ad esempio: Politica di prova MFA).

- Il passo successivo è scegliere Utenti o identità del carico di lavoro. Per farlo, vai a Assegnazioni e poi seleziona utenti e gruppi pulsante radio.

- Quindi fai clic sulla casella Utenti e gruppi e seleziona gli utenti o i gruppi a cui desideri applicare la tua politica.

- Cerca il tuo gruppo di sicurezza e poi fai clic sul pulsante seleziona (ad esempio, Gruppo-Sicurezza-MFA).

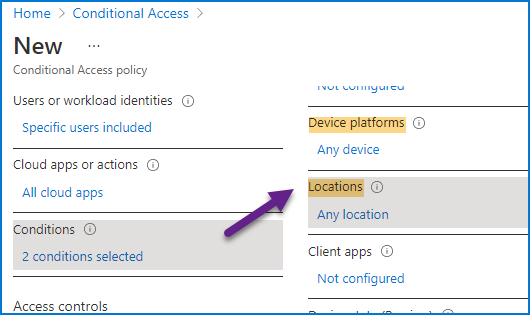

- Seleziona Tutti gli app cloud da App cloud o azioni. Qui, puoi scegliere app individuali o escludere specifiche app dalla politica se necessario.

- Sotto Condizioni, si prega di fornire la configurazione preferita. Ho selezionato Qualsiasi dispositivo nelle piattaforme del dispositivo e selezionato Qualsiasi posizione per applicare questa politica. Puoi modificare la configurazione qui in base alle tue preferenze.

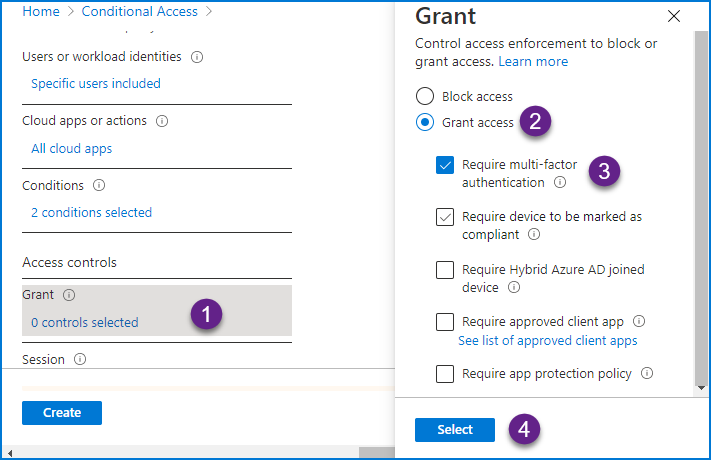

- Sotto Controlli di accesso, selezionare Concedi accesso, controllare l’opzione Richiedi autenticazione a più fattori e quindi fare clic sul pulsante Seleziona.

- Fare clic sull’interruttore Abilita politica e impostarlo su on.

- Infine, fare clic sul pulsante Crea.

Una volta fatto ciò, la tua politica di accesso condizionale dovrebbe essere attiva. Per testare e verificare la tua politica, puoi creare un account utente di prova e controllare la richiesta di autenticazione a più fattori.

Leggi anche Distribuisci Report Utenti Office 365

Verifica la tua Autenticazione a più fattori

Il passaggio successivo dopo aver configurato l’accesso con autenticazione a più fattori è verificarlo con un account utente di prova. Per farlo, seguire i seguenti passaggi:

- Crea un nuovo profilo nel tuo browser o apri una nuova finestra in modalità InPrivate o Incognito e crea lì il profilo.

- Apri il Pagina di verifica multi-fattore o accedi a uno qualsiasi dei tuoi app online Microsoft 365.

- Accedi con l’account utente di prova che hai creato e assegnato al gruppo di sicurezza di prova.

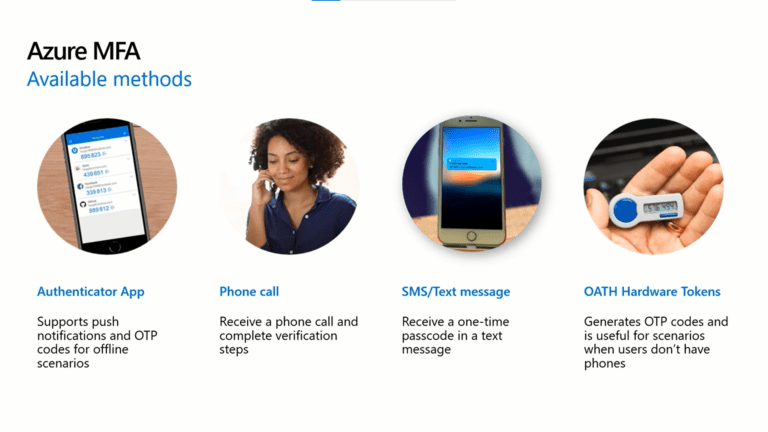

- Nella finestra successiva, ti verrà richiesto di abilitare l’autenticazione a più fattori attraverso varie opzioni.

- Scegli le modalità che ti convengono. Ad esempio, tramite codice telefonico o un’app autenticatore. Quindi, procedi con i passaggi successivi che si applicano al metodo di autenticazione selezionato per completare la tua verifica.

Una volta fatto questo, ora puoi essere sicuro che l’autenticazione a più fattori sia stata verificata con successo per il tuo sistema.

Ora che hai verificato con successo la tua autenticazione a più fattori, approfondiamo questo argomento esaminando le varie impostazioni di autenticazione a più fattori disponibili in Azure AD.

Impostazioni di autenticazione a più fattori di Azure AD

Significativamente, Azure AD Multi Factor Authentication ti consente di personalizzare l’esperienza dell’utente finale consentendoti di impostare opzioni per cose come i limiti di blocco dell’account e gli avvisi e le notifiche di frode. Alcune impostazioni per Azure Active Directory (Azure AD) si trovano nel portale di Azure, e alcune in un portale separato per Azure AD Multi Factor Authentication.

Nel portale di Azure, configuri le seguenti impostazioni di Multi Factor Authentication per Azure AD:

- Blocco account

- Blocca/sblocca utenti

- Avviso di frode

- Notifiche

- Token OATH

- Impostazioni chiamata telefonica

1. Blocco account

Impostare un numero massimo di tentativi di MFA falliti prima di bloccare un account per un certo periodo di tempo aiuterà a scoraggiare gli attacchi che si basano sull’effettuare ripetutamente tentativi di accesso a un account utente. Queste impostazioni di blocco dell’account entrano in vigore solo dopo l’inserimento di un codice PIN per la richiesta di MFA.

È possibile impostare le seguenti configurazioni per abilitare questa funzione:

- Il numero massimo consentito di tentativi di MFA falliti prima del blocco dell’account.

- Numero di minuti necessari affinché il timer per il blocco dell’account venga resettato.

- Il numero di minuti necessari affinché l’account venga sbloccato automaticamente.

2. Blocco/sblocco degli utenti

Questa impostazione viene utilizzata per bloccare Azure AD tentativi di autenticazione a più fattori per un account dopo che il dispositivo dell’utente è andato perso o rubato. Quando viene utilizzata questa impostazione, qualsiasi tentativo di autenticazione a più fattori per il utente proibito viene automaticamente negato.

Dopo che un utente è bloccato, l’autenticazione a più fattori è vietata per il loro account per un periodo di 90 giorni.

3. Avviso di frode

Questa funzionalità si rivela utile per gli utenti quando segnalano potenziali frodi che coinvolgono i loro account. Questa opzione consente all’utente di segnalare un tentativo di MFA sconosciuto e sospetto utilizzando l’app Microsoft Authenticator o il loro telefono.

È possibile avere le seguenti opzioni di configurazione per questa impostazione:

Crea un’impostazione per bloccare automaticamente gli utenti che segnalano frodi

Se un utente segnala frode sul suo account, l’account verrà bloccato dall’Azure AD Multi-Factor Authentication per 90 giorni, o fino a quando l’account non viene sbloccato da un amministratore.

Questa funzionalità offre anche un rapporto di accesso, che consente a un amministratore di rivedere l’attività di accesso e intraprendere azioni correttive se necessario per evitare qualsiasi ulteriore attività fraudolenta. L’amministratore quindi decide se sbloccare o meno l’account dell’utente.

Configura un codice di chiamata telefonica per segnalare frodi

Gli utenti di solito confermano il loro accesso premendo # quando viene loro richiesto di farlo durante una chiamata telefonica di autenticazione a più fattori. Di solito, per segnalare frodi, l’utente deve prima inserire un codice prima di premere #.

Il valore predefinito di questo codice è 0, anche se è possibile personalizzarlo. È possibile configurare la funzione per abilitare il blocco automatico. Gli utenti possono ricevere un promemoria di premere 1 se desiderano bloccare i loro account dopo aver premuto 0 per segnalare frodi sui loro account.

4. Notifiche

È possibile configurare questa funzione per garantire che Azure AD invii notifiche via e-mail quando gli utenti segnalano allarmi di frode. Di solito, poiché le credenziali dell’utente sono probabilmente state compromesse, questi avvisi sono normalmente indirizzati agli amministratori dell’identità.

5. Token OATH

Con questa funzione, è possibile gestire i token OATH per gli utenti negli ambienti di Azure AD Multi Factor Authentication basati su cloud.

Applicazioni come l’app Authenticator di Microsoft e altre servono come esempi di token software OATH. La chiave segreta, o seme, che viene utilizzata per produrre ogni OTP è generata da Azure AD e poi inserita nell’app.

Quando configurata per le notifiche push, l’app Authenticator creerà codici per conto dell’utente, dando loro un metodo di autenticazione secondario anche se il loro smartphone è offline. I codici possono anche essere generati con l’uso di un programma di terze parti, a condizione che utilizzi OATH TOTP per farlo.

6. Impostazioni di chiamata telefonica

È possibile utilizzare questa impostazione per configurare l’esperienza degli utenti ogni volta che ricevono telefonate per promemoria MFA. Ad esempio, è possibile configurare il numero ID dell’appuntamento o impostare la voce del saluto che sentono.

Grazie per aver letto la configurazione di Azure Conditional Access + Multi Factor Authentication MFA. Concluderemo questo articolo blog.

Conclusione della configurazione di Azure Conditional Access + Multi Factor Authentication

Azure Conditional Access abbinato all’autenticazione multifattore è un altro strumento ideato nella sempre crescente battaglia tra i criminali informatici e gli esperti di sicurezza informatica. Le politiche di accesso condizionale di Microsoft Azure AD con l’autenticazione multifattore si sono dimostrate strumenti sufficienti per le organizzazioni il cui principale obiettivo è proteggere i propri utenti da accessi fraudolenti.

Gli esperti di sicurezza informatica concordano sul fatto che nome utente e password sono spesso una difesa insufficiente contro gli attacchi informatici più sofisticati. In Microsoft Azure, è necessario impostare delle politiche di accesso condizionale e aggiungere l’autenticazione multifattore come ulteriore livello per rendere il sistema sicuro al massimo.

Source:

https://infrasos.com/setup-azure-conditional-access-multi-factor-authentication-mfa/