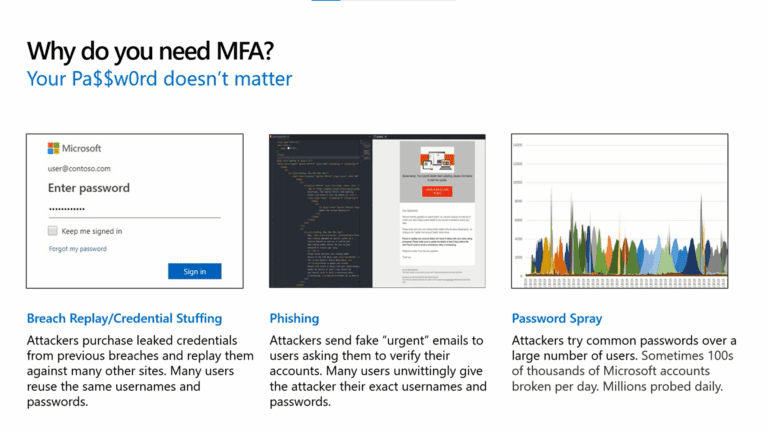

Configura Azure Conditional Access + Autenticación Multifactor MFA. El entorno de ciberamenazas de hoy está en constante evolución. Hace algún tiempo, era seguro asumir que tu cuenta estaba protegida con una contraseña. Ya no. El cibercrimen ha evolucionado y los ciberdelincuentes han ideado nuevos métodos sofisticados para robar contraseñas, hacer insuficiente su uso, y las empresas se han dado cuenta.

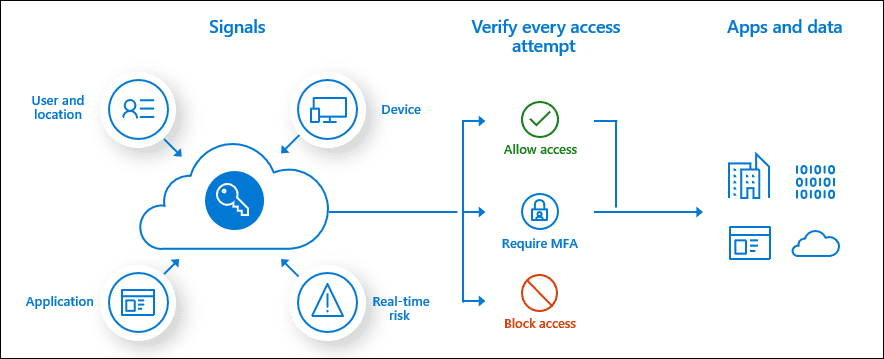

Por lo tanto, la política de Acceso Condicional en Azure AD fue diseñada como medida contraria para permitirte proteger las aplicaciones de Microsoft 365 basadas en diferentes condiciones y criterios. La política te permite solicitar a los usuarios la autenticación multifactor cuando inicien sesión bajo ciertas circunstancias.

Este artículo es un análisis exhaustivo de los accesos condicionales y las políticas de autenticación multifactor en Microsoft Azure y cómo configurar estas políticas para tu cuenta.

Fuente de imagen: Thecloudcomputing

¿Qué son las Políticas de Acceso Condicional en Azure?

El perímetro de un moderno sistema seguro ahora abarca no solo la red sino también las identidades de usuarios y sus dispositivos. Como medida de seguridad, muchas organizaciones hoy en día basan sus determinaciones de control de acceso en señales impulsadas por la identidad. Por eso, Azure es un excelente ejemplo de esto. Azure AD El Acceso Condicional de Azure integra señales para la toma de decisiones y la aplicación de políticas.

I’d phrase Conditional Access policies as a statement: if a certain user wants to access a certain resource, then they need to pass a security measure. For example, if a user wants to access their account in Azure, then they need to do multi factor authentication to access it.

Es importante tener en cuenta que las políticas de acceso condicional se aplican después de que se completa el primer factor autenticación. En función de si el usuario ha pasado o no la condición previa, las políticas de acceso condicional se conceden o bloquean el acceso.

Las políticas de acceso condicional más comunes incluyen:

- Requerir autenticación multifactor para usuarios administrativos.

- Bloquear el inicio de sesión desde dispositivos que muestran comportamiento sospechoso.

- Requerir autenticación multifactor para tareas de administración de Azure.

- Restringir o permitir el acceso desde ubicaciones especificadas.

- Requerir ubicaciones confiables para Azure AD registro de autenticación multifactor.

¿Qué es la autenticación multifactor?

Aquí hay una estadística interesante: cibercriminales han robado casi 15 mil millones de credenciales confidenciales de sistemas inseguros. Si obtienen las suyas, puede resultar en la pérdida de datos confidenciales, así como en daños financieros y de reputación significativos para su empresa. Por eso es que la autenticación multifactor autenticación entra en juego.

Básicamente, la autenticación multifactor está diseñada con la idea de reforzar las defensas de su sistema para prevenir tales ataques.

La incorporación de la autenticación multifactor no elimina nombres de usuario y contraseñas. En cambio, agrega una capa a otro método de verificación para garantizar que solo personas autorizadas tengan acceso y que los estafadores queden excluidos.

Además, la autenticación multifactor ha demostrado ser muy efectiva para prevenir hacks. Según Microsoft, la AMF es tan efectiva que bloquea casi el 100 por ciento de los hacks de cuentas. Es simple pero muy eficaz.

Más de 55% de las organizaciones utilizan la autenticación multifactor para proteger sus sistemas, y este número está aumentando año tras año. Cada vez más organizaciones reconocen la importancia de implementarlo y no debería sorprender que Microsoft Azure esté a la vanguardia de esto.

¿Cómo funciona?

La autenticación multifactor fortalece las defensas del sistema combinando al menos dos factores separados. Uno es algo con lo que estás familiarizado, como tu dirección de correo electrónico o nombre de usuario y contraseña. Y luego el otro factor es:

Algo que eres (escaneos de iris, huellas dactilares, u otra información biométrica) o algo que tienes (tu teléfono, tarjeta de acceso, o incluso tu USB)

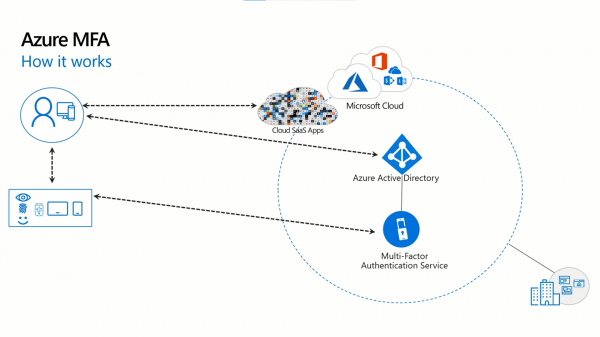

A typical MFA process in Azure has the following sequence of events:

- Registro: Una persona vincula algo al sistema, por ejemplo, su número de teléfono.

- Inicio de sesión: El usuario luego escribe su nombre de usuario y contraseña para acceder al sistema.

- Verificación: El sistema se conecta entonces con el artículo que ha sido registrado. Se envía un código de verificación al teléfono del usuario. Si el usuario está utilizando una aplicación de autenticador, entonces el sistema muestra un código QR que, cuando se escanea, le proporciona al usuario un código de verificación.

- Obtener acceso: El usuario luego introduce el código de verificación enviado a ellos, y se les otorga acceso.

Mejore su Seguridad de Active Directory y Azure AD agregando Políticas de Acceso + MFA

Pruébenos para Gratis, Acceso a todas las características. – 200+ Plantillas de informes de AD disponibles. Personalice fácilmente sus propios informes de AD.

Creación de una Política de Acceso Condicional y Autenticación Multifactor

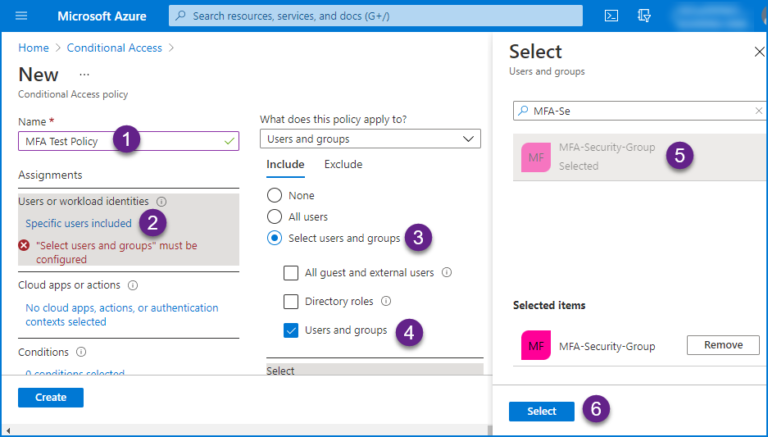

Los siguientes pasos son necesarios para crear una nueva política de acceso condicional que sea aplicable a los miembros de un grupo de seguridad en Azure.

- El primer paso es acceder al panel de Azure Active Directory mediante el inicio de sesión en el portal de Azure con una cuenta de administrador global.

- Luego, para acceder a la configuración de seguridad de Azure Active Directory, vaya a Administrar > Seguridad en el lado izquierdo de la ventana.

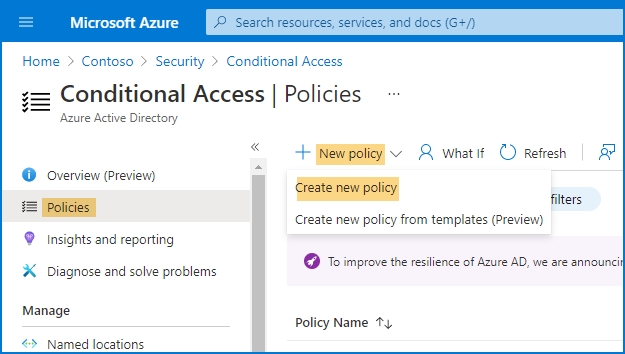

- Elija Acceso Condicional en la pestaña Proteger en la barra lateral izquierda de la página de seguridad.

- Seleccione Agregar nueva directiva y luego Crear nueva directiva en la página de directivas de Acceso Condicional.

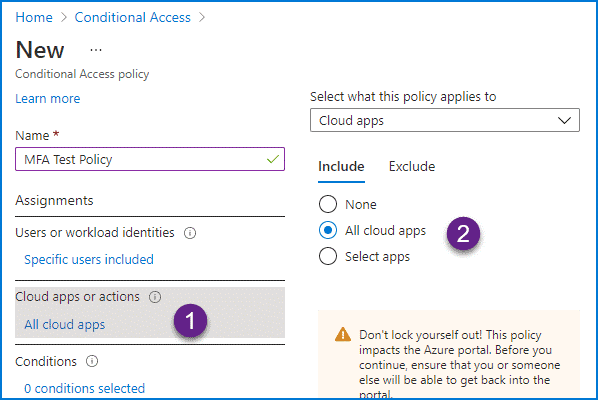

- Una vez hecho esto, ingrese un nombre para la nueva directiva (por ejemplo: Política de Prueba de MFA).

- El siguiente paso es elegir Usuarios o identidades de trabajo. Para hacerlo, vaya a Asignaciones y luego seleccione el botón de radio usuarios y grupos.

- Luego, haga clic en el cuadro de verificación Usuarios y grupos y seleccione los usuarios o grupos a los que desea aplicar su directiva.

- Busque su grupo de seguridad y luego haga clic en el botón seleccionar (por ejemplo, Grupo de Seguridad de MFA).

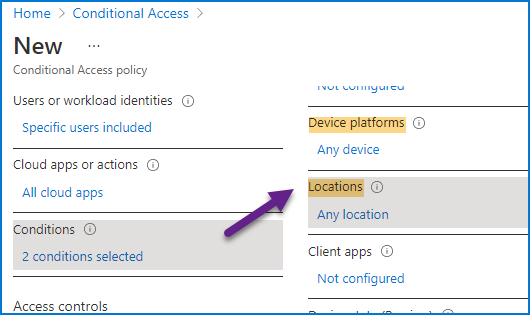

- Seleccione Aplicaciones en la nube de Aplicaciones en la nube o acciones. Aquí, puede elegir aplicaciones individuales o excluir aplicaciones específicas de la directiva si es necesario.

- En Condiciones, configure su configuración preferida. He seleccionado Dispositivo cualquiera en Plataformas de dispositivos y seleccionado Cualquier ubicación para aplicar esta directiva. Puede ajustar la configuración aquí según sus preferencias.

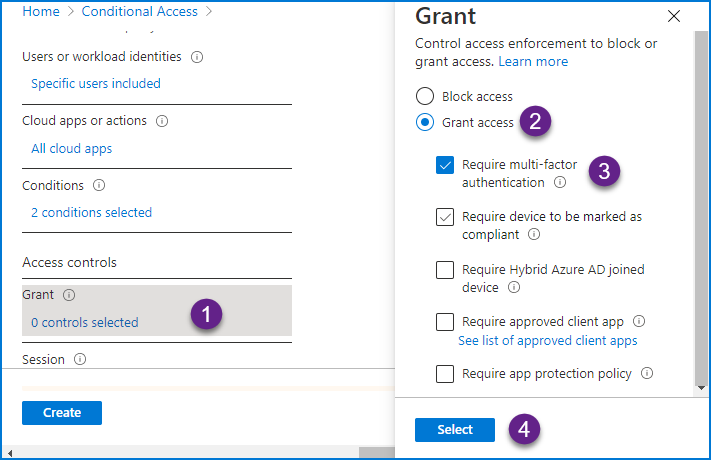

- Bajo los controles de Acceso, seleccione Conceder acceso, marque la opción Requerir autenticación multifactor, y luego haga clic en el botón Seleccionar.

- Haga clic en el interruptor Habilitar política y configúrelo en encendido.

- Finalmente, haga clic en el botón Crear.

Una vez hecho esto, su política de acceso condicional debería estar activa. Para probar y verificar su política, puede crear una cuenta de usuario de prueba y verificar si aparece la solicitud de autenticación multifactor.

También lea Implementar Informes de Usuarios de Office 365

Verificar su Autenticación Multifactor

El siguiente paso después de configurar su inicio de sesión de autenticación multifactor es verificarlo con una cuenta de usuario de prueba. Para hacerlo, siga los siguientes pasos:

- Cree un perfil nuevo en su navegador o abra una ventana nueva en modo InPrivate o Incognito y créelo allí.

- Abra la página de Verificación Multifactor o inicie sesión en cualquiera de sus aplicaciones en línea de Microsoft 365.

- Inicie sesión con la cuenta de usuario de prueba que creó y asignó al grupo de seguridad de prueba.

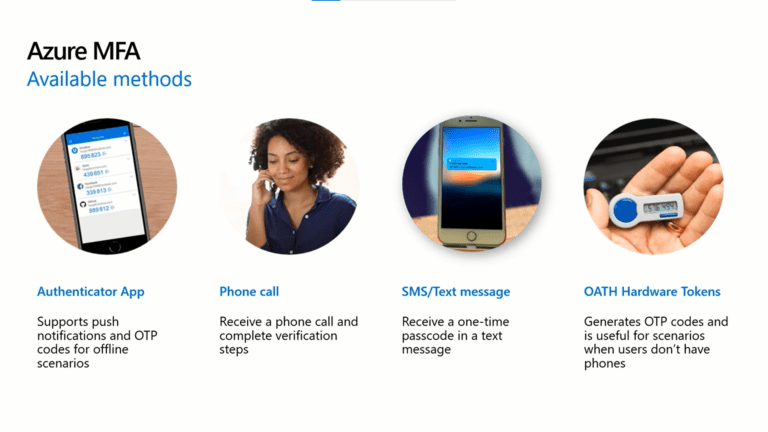

- En la siguiente ventana, se le solicitará habilitar la Autenticación Multifactor a través de varias opciones.

- Seleccione los métodos que le convengan. Por ejemplo, ya sea a través de un código de teléfono o una aplicación de autenticador. Luego, finalice con los pasos posteriores que se apliquen a su método de autenticación seleccionado para completar su verificación.

Una vez hecho esto, ahora puede estar seguro de que la autenticación multifactor se ha verificado con éxito para su sistema.

Ahora que ha verificado con éxito su autenticación multifactor, profundicemos en esto analizando las diversas configuraciones de autenticación multifactor disponibles en Azure AD.

Configuraciones de Autenticación Multifactor de Azure AD

Es significativo que Azure AD Multi Factor Authentication le permita personalizar la experiencia del usuario final al permitirle establecer opciones para cosas como los umbrales de bloqueo de cuentas y las alertas y notificaciones de fraude. Algunas configuraciones para Azure Active Directory (Azure AD) se encuentran en el portal de Azure, y algunas se encuentran en un portal separado para Azure AD Multi Factor Authentication.

En el portal de Azure, configura las siguientes opciones de Multi Factor Authentication para Azure AD:

- Bloqueo de cuenta

- Bloquear/desbloquear usuarios

- Alerta de fraude

- Notificaciones

- Tokens OATH

- Configuración de llamadas telefónicas

También lea Consulte la herramienta de monitoreo de Azure AD

1. Bloqueo de cuenta

Establecer un número máximo de intentos fallidos de MFA antes de bloquear una cuenta durante un cierto período de tiempo ayudará a disuadir ataques que dependen de intentar repetidamente acceder a la cuenta de un usuario. Estas configuraciones de bloqueo de cuenta solo surten efecto después de ingresar un código PIN para la solicitud de MFA.

Puede establecer las siguientes configuraciones para habilitar esto:

- El número máximo permitido de intentos fallidos de MFA antes del bloqueo de cuenta.

- Número de minutos hasta que se restablezca el temporizador para el bloqueo de cuenta.

- El número de minutos hasta que la cuenta se desbloquee automáticamente.

2. Bloquear/desbloquear usuarios

Esta configuración se utiliza para bloquear Azure AD intentos de autenticación multifactor para una cuenta después de que se pierda o robe el dispositivo del usuario. Cuando se utiliza esta configuración, cualquier intento de autenticación multifactor para el usuario prohibido se deniega automáticamente.

Después de que un usuario esté bloqueada, se prohíbe la autenticación multifactor para su cuenta durante un período de 90 días.

3. Alerta de fraude

Esta característica resulta útil para los usuarios al reportar posibles fraudes que involucren sus cuentas. Esta opción permite al usuario reportar un intento desconocido y sospechoso de MFA utilizando la aplicación Microsoft Authenticator o su teléfono.

Puede tener las siguientes opciones de configuración para esta configuración:

Crear una configuración para bloquear automáticamente a los usuarios que reportan fraude

Si un usuario reporta fraude en su cuenta, la cuenta quedará bloqueada de Azure AD Multi-Factor Authentication durante 90 días, o hasta que la cuenta sea desbloqueada por un administrador.

Esta función también ofrece un informe de inicio de sesión, que permite a un administrador revisar actividad de inicio de sesión y tomar medidas correctivas según sea necesario para evitar cualquier actividad fraudulenta adicional. El administrador luego decide si desbloquear o no la cuenta del usuario.

Configurar un código de llamada para reportar fraude

Los usuarios suelen confirmar su inicio de sesión presionando # cuando se les solicita hacerlo durante una llamada de autenticación multifactor. Por lo general, para reportar fraude, el usuario debe ingresar primero un código antes de presionar #.

El valor predeterminado de este código es 0, aunque puede personalizarlo. Puede configurar la opción para permitir el bloqueo automático. Se puede dar al usuario la opción de presionar 1 si desean bloquear sus cuentas después de presionar 0 para reportar fraude en sus cuentas.

4. Notificaciones

Puede configurar esta opción para garantizar que Azure AD envíe notificaciones por correo electrónico cuando los usuarios reporten alertas de fraude. Por lo general, debido a que las credenciales del usuario probablemente hayan sido comprometidas, estas alertas generalmente se dirigen a administradores de identidades.

5. Tokens OATH

Con esta opción, puede administrar tokens OATH para usuarios en entornos de Azure AD Multi Factor Authentication basados en la nube.

Aplicaciones como la app Authenticator de Microsoft y otras sirven como ejemplos de tokens de software OATH. La clave secreta, o semilla, que se utiliza para producir cada OTP es generada por Azure AD y luego ingresada en la aplicación.

Cuando se configura para notificaciones push, la app Authenticator creará códigos en nombre del usuario, brindándoles un método secundario de autenticación incluso si su teléfono inteligente está sin conexión. Los códigos también pueden generarse con el uso de un programa de terceros, siempre que utilice OATH TOTP para hacerlo.

6. Configuración de llamadas telefónicas

Puede utilizar esta configuración para personalizar las experiencias de los usuarios cada vez que reciben llamadas telefónicas para solicitudes de MFA. Por ejemplo, puede configurar el identificador de llamadas o establecer la voz de la saludo que escuchan.

Gracias por leer Configuración de Acceso Condicional de Azure + Autenticación Multifactor (MFA). Vamos a concluir este artículo en el blog.

Conclusión de la Configuración de Acceso Condicional de Azure + Autenticación Multifactor

La Autorización Condicional de Azure emparejada con la Autenticación Multifactor es otra herramienta ideada en la siempre evolucionante batalla entre los ciberdelincuentes y los expertos en ciberseguridad. Las políticas de autorización condicional de Microsoft Azure AD con autenticación multifactor se han demostrado herramientas suficientes para las organizaciones cuya principal preocupación es proteger a sus usuarios de inicios de sesión fraudulentos.

Los expertos en ciberseguridad están de acuerdo en que un nombre de usuario y contraseña a menudo no son suficiente defensa contra los ataques cibernéticos más sofisticados. En Microsoft Azure, es necesario establecer políticas de autorización condicional y agregar la autenticación multifactor como otra capa para asegurar su sistema de manera infalible.

Para leer más contenido de nuestro blog y obtener más información sobre ciberseguridad, por favor navegue aquí. Para obtener información sobre Azure y más contenido, por favor haga clic aquí.

Source:

https://infrasos.com/setup-azure-conditional-access-multi-factor-authentication-mfa/