建立Azure条件访问+多因素认证MFA。今天的网络威胁环境不断演变。以前,可以认为您的帐户只需要密码就安全了。现在不行了。网络犯罪已经演变,网络罪犯已经设计出新的、复杂的方法来窃取密码,使密码不再足够安全,公司已经注意到了。

因此,Azure AD中的条件访问策略是为了让您根据不同的条件和标准保护Microsoft 365应用程序而设计的对策。该策略允许您在特定情况下提示用户进行多因素认证。

本文是对Microsoft Azure中条件访问和多因素认证策略的全面分析,以及如何为您的帐户设置这些策略。

图片来源:Thecloudcomputing

Azure中的条件访问策略是什么?

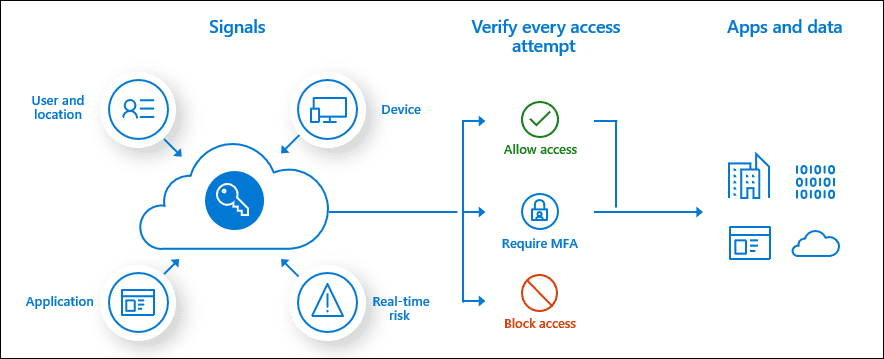

现代安全系统的边界不仅包括网络,还包括用户的设备及其身份。因此,当今许多组织基于身份驱动的信号来做出访问控制决策。这就是为什么,Azure是这一点的优秀例证。Azure AD条件访问将信号集成用于决策制定和策略执行。

I’d phrase Conditional Access policies as a statement: if a certain user wants to access a certain resource, then they need to pass a security measure. For example, if a user wants to access their account in Azure, then they need to do multi factor authentication to access it.

需要注意的是,条件访问策略是在完成第一因素认证之后执行的。根据用户是否通过了前面的条件,条件访问策略要么授予访问权限,要么阻止访问。

最常见的条件访问策略包括:

什么是多因素认证?

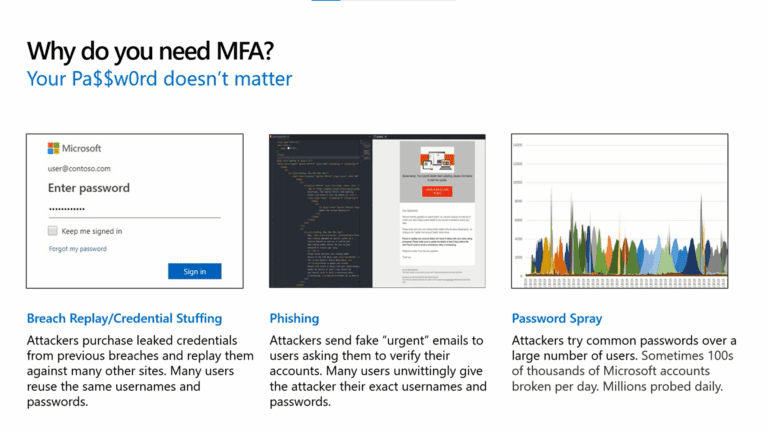

这里有一个有趣的统计数据:网络犯罪分子已经从不安全的系统中窃取了几乎150亿个机密凭据。如果他们获取了您的凭据,可能会导致机密数据丢失,以及对您的公司造成重大的财务和声誉损害。这就是为什么多因素认证变得至关重要。

采用多因素认证并不会消除用户名和密码。相反,它是在另一种验证方法上增加了一层,以确保只有授权人员才能获得访问权限,而欺诈者则被拒之门外。

此外,多因素认证已被证明在防止黑客攻击方面非常有效。据微软称,MFA的有效性如此之高,以至于它几乎可以100%阻止账户被黑。它虽然简单,但非常有效。

超过55%的组织使用多因素认证来保护他们的系统,而且这个数字每年都在增长,越来越多的组织认识到实施它的重要性。微软Azure在这方面处于领先地位,这并不令人意外。

它是如何工作的?

多因素认证通过结合至少两个不同的因素来加强系统的防御。一个是您熟悉的东西,例如您的电子邮件地址或用户名和密码。然后另一个因素是:

您拥有的东西(您的手机、钥匙卡,甚至是您的USB)或您是的东西(虹膜扫描、指纹或其他任何生物识别数据)

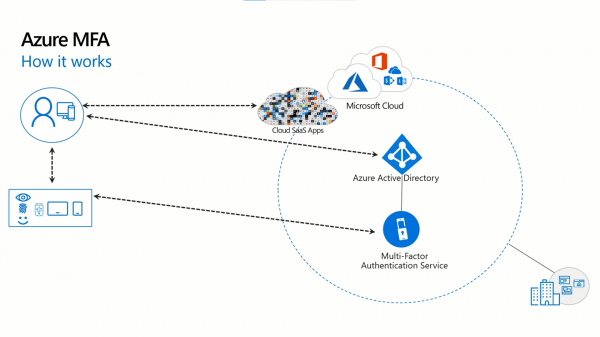

A typical MFA process in Azure has the following sequence of events:

- 注册:一个人将某些东西链接到系统,例如,他们的电话号码。

- 登录:用户然后输入他们的用户名和密码以进入系统。

- 验证:系统随后与已注册的物品连接。接着,向用户的手机发送一个验证码。如果用户使用的是身份验证器应用程序,则系统会显示一个二维码,用户扫描该二维码后,会得到一个验证码。

- 获取访问权限:用户输入发送给他们的验证码后,即可获得访问权限。

通过添加访问策略+MFA来提升您的Active Directory安全和Azure AD

免费试用,访问所有功能。- 提供200多个AD报告模板。轻松自定义您的AD报告。

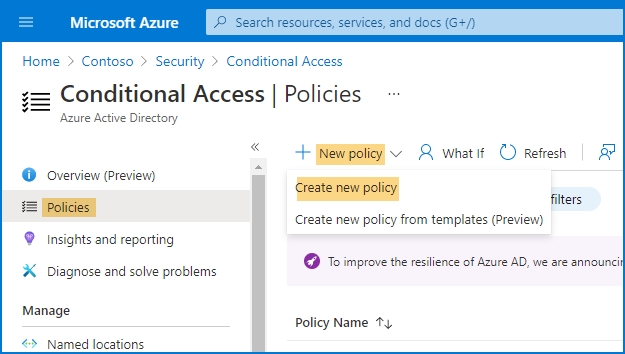

创建条件访问策略和多因素认证

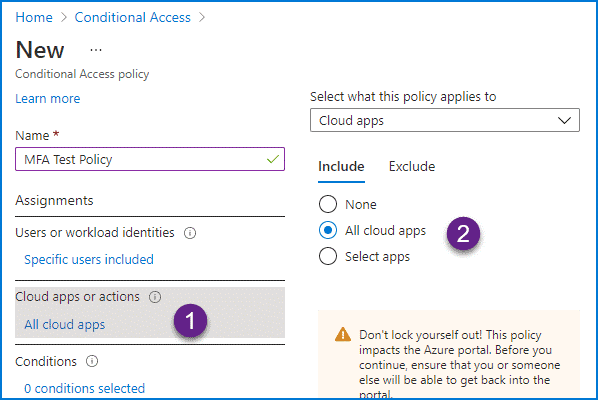

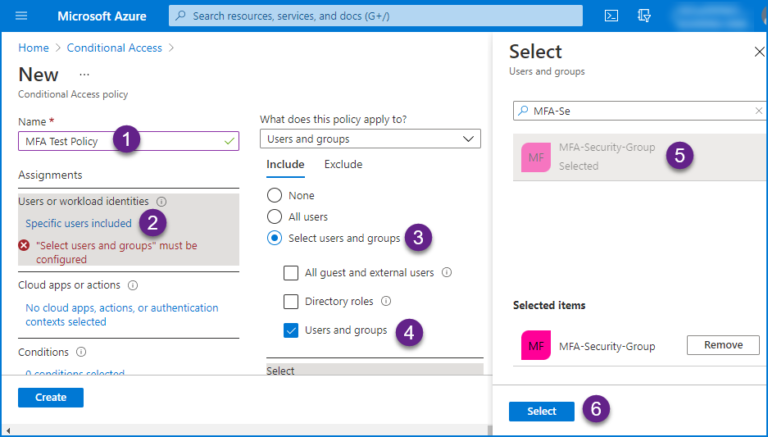

- 完成这一步后,输入一个名称(例如:MFA测试策略)。

- 下一步是选择用户或工作负载标识。为此,请转到分配,然后选择用户和组单选按钮。

- 然后点击用户和组复选框,并选择您希望策略应用到的用户或组。

- 搜索您的安全组,然后点击选择按钮(例如,MFA-安全-组)。

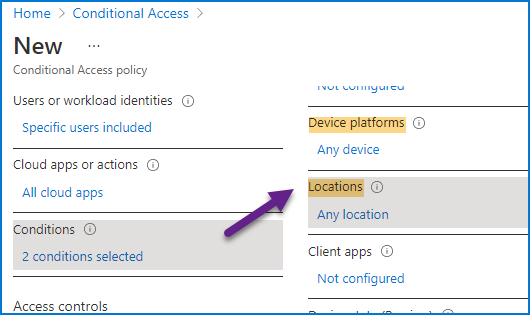

- 从云应用或操作中选择所有云应用。在这里,您可以选择单个应用或根据需要从策略中排除特定应用。

- 在条件下,请给出您喜欢的配置。我选择了任何设备下的设备平台,并选择了任何位置来应用此策略。您可以根据自己的偏好在这里调整设置。

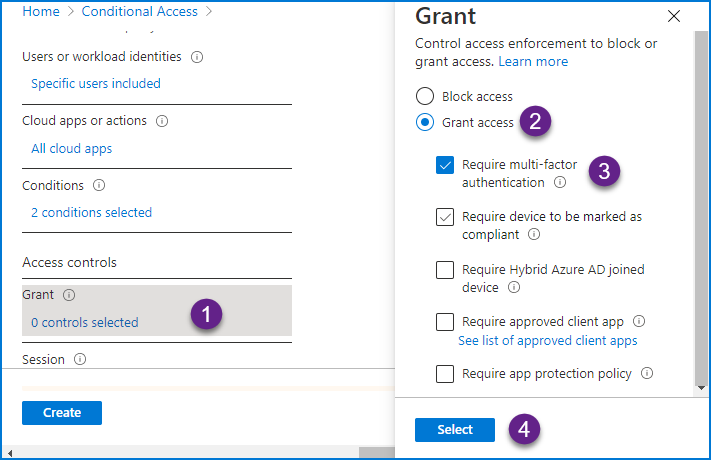

- 在访问控制下,选择授予访问权限,勾选选项要求多因素认证,然后点击选择按钮。

- 点击启用策略开关,并将其设置为开启。

- 最后,点击创建按钮。

完成这些步骤后,您的条件访问策略应该生效。为了测试和验证您的策略,您可以创建一个测试用户账户,并检查是否出现多因素认证提示。

也请阅读部署Office 365用户报告

验证您的多因素认证

在设置多因素认证登录后,下一步是使用测试用户账户验证它。为此,请按照以下步骤操作:

- 在浏览器中创建一个新的个人资料,或者在InPrivate或Incognito模式下打开一个新窗口并创建它。

- 打开多因素验证页面或登录到您的任何Microsoft365在线应用。

- 使用您创建并分配给测试安全组的测试用户账户登录。

- 在下一个窗口中,系统将提示您通过各种选项启用多因素认证。

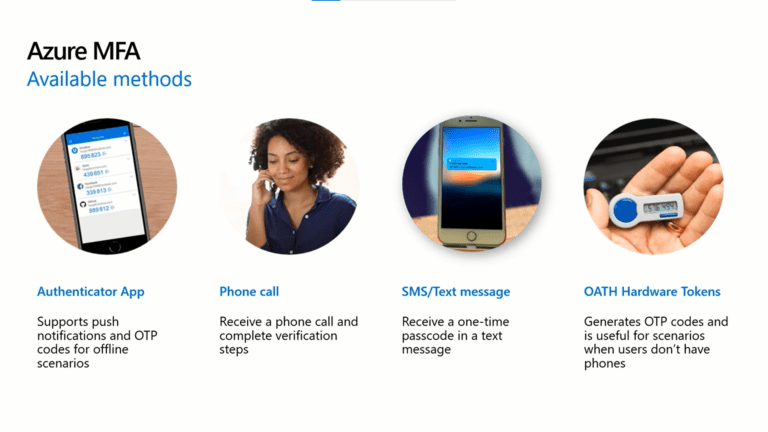

- 选择适合您的方法。例如,可以通过电话代码或身份验证器应用程序。然后,按照适用于您所选认证方法的后续步骤完成验证。

完成这些步骤后,您现在可以确认多因素认证已成功验证您的系统。

既然您已成功验证多因素认证,让我们通过查看Azure AD中可用的各种多因素认证设置来进一步了解这一点。

Azure AD多因素认证设置

值得注意的是,Azure AD多因素认证允许您通过设置选项来定制最终用户体验,例如账户锁定阈值、欺诈警报和通知。Azure Active Directory (Azure AD)的一些设置位于Azure门户中,而Azure AD多因素认证的一些设置位于单独的门户中。

在Azure门户中,您可以为Azure AD设置以下多因素认证设置:

- 账户锁定

- 阻止/解除阻止用户

- 欺诈警报

- 通知

- OATH令牌

- 电话呼叫设置

另请阅读查看Azure AD监控工具

1. 账户锁定

设置在锁定账户之前允许的最大MFA尝试失败次数,并在一定时间内锁定账户,有助于阻止攻击,这些攻击依赖于反复尝试访问用户账户。这些账户锁定设置仅在输入MFA提示的PIN码后生效。

您可以设置以下配置来启用此功能:

- 账户锁定前允许的最大MFA尝试失败次数。

- 账户锁定计时器重置前的分钟数。

- 账户自动解锁前的分钟数。

2. 阻止/解锁用户

3. 欺诈警报

当用户需要报告涉及其账号的潜在欺诈行为时,此功能非常有用。此选项允许用户通过使用Microsoft Authenticator应用或其手机来报告未知的、可疑的多因素认证尝试。

对于此设置,您可以有以下配置选项:

创建一个设置,自动封禁报告欺诈的用户

配置一个电话呼叫代码以报告欺诈

用户通常通过在多因素认证电话呼叫中按#来确认他们的登录。通常,为了报告欺诈,用户必须首先输入一个代码,然后再按#。

此代码的默认值是0,尽管您可以自定义它。您可以配置此设置以启用自动阻止。用户可以在按0报告其账户欺诈后,被提示按1如果他们希望阻止他们的账户。

4. 通知

5. OATH令牌

使用此设置,您可以管理基于云的Azure AD多因素认证环境中的用户的OATH令牌。

微软的身份验证器应用和其他类似的应用程序是软件OATH令牌的例子。用于生成每个OTP的密钥或种子由Azure AD生成,然后输入到应用程序中。

当配置为推送通知时,身份验证器应用将为用户创建代码,即使他们的智能手机处于离线状态,也给他们提供了第二种认证方法。还可以使用第三方程序生成代码,前提是它使用OATH TOTP来实现。

6. 电话呼叫设置

您可以使用此设置来配置用户在收到MFA提示的电话呼叫时的体验。例如,您可以配置来电显示或设置他们听到的问候语的语音。

感谢您阅读设置Azure条件访问+多因素认证(MFA)。我们将结束这篇文章博客。

设置Azure条件访问+多因素认证结论

Azure条件访问与多因素身份验证是网络犯罪分子和网络安全专家之间不断演变的斗争中设计的另一种工具。Microsoft Azure AD的条件访问策略配合多因素身份验证已被证明是保护用户免受欺诈登录的足够工具。

网络安全专家一致认为,用户名和密码经常无法对抗最复杂的网络攻击。在Microsoft Azure中,您需要设置条件访问策略并添加多因素身份验证作为另一层来保护您的系统并使其安全无懈可击。

Source:

https://infrasos.com/setup-azure-conditional-access-multi-factor-authentication-mfa/