Le Migliori Pratiche di Sicurezza di Azure – Per la Conformità (Lista di Controllo). Microsoft Azure è la base dell’infrastruttura cloud di molte aziende in tutto il mondo. Mantenere la conformità è una parte importante della sicurezza cloud di Azure ed è fondamentale per fornire garanzie sulla protezione dei tuoi dati. Pertanto, è cruciale che le aziende abbiano una consapevolezza completa delle migliori pratiche di sicurezza di Azure e degli standard di conformità.

Di conseguenza, ci sono un paio di cose che devi fare per raggiungere questo obiettivo.

Allora, qual è la prima cosa che devi fare?

Innanzitutto, devi definire i tuoi obiettivi di conformità. Quali standard e regolamenti (ad esempio, PCI-DSS, ISO 27001 e HIPAA) si applicano alla tua organizzazione? Rispondere chiaramente a questa domanda e assicurarsi che i tuoi obiettivi di conformità siano chiaramente definiti è sempre il primo passo.

Esistono diversi standard di conformità e regolamenti quando si tratta di Azure. Questi standard e regolamenti dipendono dal settore di riferimento – ad esempio, servizi finanziari, sanità e servizi di vita – e dalla tua regione. Ci sono anche standard di conformità dedicati a garantire che la tua attività commerciale sia conforme a vari regolamenti governativi degli Stati Uniti.

In questo articolo, imparerai come utilizzare il dashboard di conformità normativa di Azure per valutare la tua conformità normativa e le migliori pratiche di sicurezza per garantire che tu soddisfi la maggior parte dei requisiti di checklist di conformità.

8 Migliori Pratiche di Sicurezza di Azure per il Compliance

Nonostante i numerosi standard di compliance di Azure disponibili, ci sono requisiti da elenco di controllo presenti nella maggior parte degli standard. Ecco un’analisi approfondita delle migliori pratiche da seguire per assicurarsi che tu sia in conformità.

1. Esegui test regolari dei tuoi Sistemi e Processi di Sicurezza

Ogni esperto di sicurezza ti suggerirà di avere uno sche

Vulnerabilità vengono scoperte costantemente da individui malevoli e ricercatori. In questo ambiente di minaccia attuale, è sempre prudente presumere che nessun dispositivo sia immune agli attacchi, e quindi è necessario attuare una strategia di test e scansione regolare per garantire la sicurezza.

È quindi consigliabile assicurarsi che le seguenti pratiche siano implementate nella tua strategia di sicurezza:

- Assicurati che tutti gli IP esterni e i domini vengano scansionati regolarmente. Ad esempio, la PCI DSS richiede che tutti gli IP esterni e i domini esposti nel CDE vengano scansionati almeno trimestralmente da un fornitore di scansioni approvato PCI (ASV).

Assicurati che tutti gli IP esterni e i domini siano sottoposti a test di penetrazione estesi e regolari sia per quanto riguarda le applicazioni che le reti. - Assicurati che tutti gli indirizzi IP esterni e i domini siano sottoposti a estesi test di penetrazione regolari sia a livello di applicazione che di rete.

- Attua una strategia robusta per il monitoraggio dei file. Assicurati che il tuo sistema esegua regolarmente confronti tra file per rilevare modifiche che altrimenti potrebbero passare inosservate.

2. Avere una strategia coerente per la gestione delle patch

Questa è una checklist comune che deve essere controllata per essere conforme a diversi standard e regolamenti di Azure. I vecchi sistemi operativi sono molto vulnerabili agli sfruttamenti e agli attacchi. Ecco perché sono obsoleti in primo luogo!

Le aziende di software rilasciano regolarmente nuovi patch per i sistemi operativi ogni volta che vengono scoperti dei vulnerabilità. Assicurati quindi di aver impostato gli aggiornamenti automatici per i tuoi macchine virtuali o di avere un programma di patch manuale regolare.

3. Utilizzare e aggiornare regolarmente il software antivirus con una forte politica Firewall

Questa è una checklist di conformità di primaria importanza per la maggior parte delle normative di conformità di Azure. Questa richiesta della checklist si concentra sulla protezione del sistema contro tutti i tipi di malware.

Per assicurarti di essere conforme, assicurati che tutti i sistemi siano dotati di una soluzione antivirus. Questo include postazioni, laptop e dispositivi mobili che i dipendenti possono utilizzare per accedere al sistema sia localmente che a distanza.

Per garantire che il programma antivirus sia efficace, è necessario anche assicurarsi che gli antivirus o i programmi antimalware vengano aggiornati regolarmente.

Assicurati sempre che i tuoi meccanismi antivirus siano sempre attivi, generando log verificabili e utilizzando le ultime firme.

Per quanto riguarda l’adozione di una solida politica di firewall, è sempre consigliabile chiudere sempre le porte amministrative. L’accesso a SSH, RDP, WinRM e ad altre porte amministrative dovrebbe essere limitato ai soli casi strettamente necessari. Questo è fondamentale per proteggere le tue macchine virtuali.

Potrebbe interessarti anche: ISO 27001 Compliance Checklist – Audit Requirements

4. Utilizzare Procedure di Crittografia Appropriate

Anche le più grandi aziende con i più grandi budget per la cybersecurity sono vittime di violazioni di dati. Pertanto, non si può sottovalutare l’importanza della crittografia. Spesso, gli attacchi man-in-the-middle si verificano a causa dello sfruttamento di politiche di crittografia scadenti o inesistenti.

In Azure, crittografia è fondamentale per ogni azienda oggi perché consente loro di proteggere i dati sensibili convertendoli in testo cifrato, che è illeggibile senza una chiave di crittografia. Questo è noto come “codifica”.

Dato che solo chi possiede una chiave di crittografia può decifrare i dati e rivelare le informazioni vere, la crittografia rende quasi impossibile per criminali informatici o altre parti non autorizzate rubare e mal utilizzare i dati.

Quindi, per assicurarti che questa lista di controllo di conformità sia verificata, devi assicurarti di:

- Applicare solo i protocolli di crittografia moderni più recenti per proteggere i tuoi dati.

- Assicurati di utilizzare TLS su SSL, poiché SSL contiene diverse vulnerabilità sfruttabili.

- Assicurati che anche i tuoi endpoint siano crittografati. Sì, crittografa anche i dati che sono già memorizzati in modo sicuro. Ciò rende inutili gli attacchi nel caso in cui i dati vengano rubati.

5. Mantieni la segretezza rigorosa delle informazioni

Le informazioni riservate si riferiscono a qualsiasi informazione considerata sensibile a causa della sua natura personale. La segretezza delle informazioni è un requisito fondamentale della lista di controllo per SOC 2, PCI DSS e altre normative di conformità.

Per soddisfare questo requisito di conformità, è necessario implementare diverse pratiche di sicurezza. Ad esempio, se la tua azienda raccoglie informazioni sensibili, devi:

- Ottenere il consenso del soggetto.

- Tanto quanto possibile, limita la quantità di informazioni private che raccogli e raccoglile solo attraverso mezzi legali.

- Utilizza i dati solo per gli scopi per i quali sono stati raccolti e scartali alla fine di un periodo di conservazione dei dati specificato.

- Per prevenire perdita di dati e perdita di dati, limita l’accesso a tali informazioni a quanti più personale autorizzato possibile.

6. Utilizzare password forti e complesse e abilitare l’Autenticazione a più fattori (MFA)

Fonte immagine: Itro

Questa è sempre di importanza critica, specialmente se c’è traffico in ingresso verso le macchine virtuali per motivi commerciali. Ad esempio, questa è una delle principali esigenze di conformità per le aziende che forniscono servizi finanziari e devono adattarsi allo Standard di Sicurezza per i Dati della Carta di Pagamento (PCI DSS).

Inoltre, SOC 2 e altri standard di conformità richiedono che si abiliti almeno l’autenticazione a due fattori per i sistemi. Per assicurarsi che questa richiesta di controllo sia soddisfatta, assicurarsi che ogni account utente che ha accesso alle macchine virtuali abbia una combinazione di nome utente e password complessa.

Se la tua macchina virtuale è anche aggiunta al dominio, assicurati che ogni account autorizzato a accedere alla macchina virtuale segua questa procedura di sicurezza e abbia anche l’autenticazione a più fattori.

7. Mai non avere un backup dei tuoi dati

È sempre consigliabile avere un backup dei tuoi dati per proteggersi dalla perdita di dati. I dati possono essere persi a causa di un maneggiamento involontario dei dati o anche un compromesso del sistema da parte degli attaccanti.

Il danno che ciò può causare al tuo business, sia finanziariamente che in termini di reputazione, può essere enorme. Questo è il motivo per cui la maggior parte delle norme di conformità di Azure richiedono che tu abbia sempre un backup affidabile dei tuoi dati.

Fortunatamente, questo è solo un clic lontano in Azure. Inoltre, Azure fornisce agli utenti un servizio di backup dei dati che possono utilizzare. Per utilizzarlo, è sufficiente abilitare il Servizio di Backup di Azure.

8. Assicurati che i tuoi sistemi siano sempre disponibili

Il concetto di disponibilità in informatica si riferisce alla garanzia che un sistema informatico possa essere acceduto da un utente autorizzato ogni volta che ne abbiano bisogno. Un alto livello di disponibilità di un sistema garantisce che funzionerà come previsto quando richiesto.

Non sorprende, quindi, che questo sia in cima alla lista di controllo per molte norme Azure AD.

Ci sono due principali minacce all’affidabilità di un sistema, che possono essere un attacco di negazione del servizio o la perdita delle capacità di elaborazione dei dati. Per essere sempre in conformità, è quindi consigliabile rinforzare le difese del sistema e l’infrastruttura di rete per assicurarsi che il sistema non sperimenti tempi di inattività a causa di questo.

Per fare ciò, assicurati di:

- Avere piani di contingenza in caso di inattività.

- Assicurati di eseguire la manutenzione periodica del sistema quando il traffico è basso e avere sempre un sistema alternativo che possa essere utilizzato temporaneamente.

- Prevenire l’errore umano (che è più comune) richiedendo che più persone siano coinvolte quando si prendono decisioni chiave che influenzeranno il tuo sistema.

Prossima con le migliori pratiche di sicurezza di Azure – Per la conformità è quella di spiegare il dashboard di conformità normativa di Azure.

Il Dashboard di Conformità Normativa di Azure

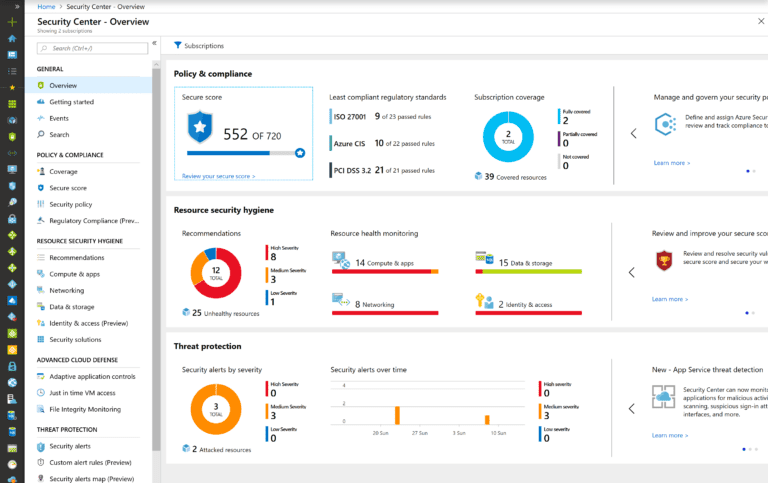

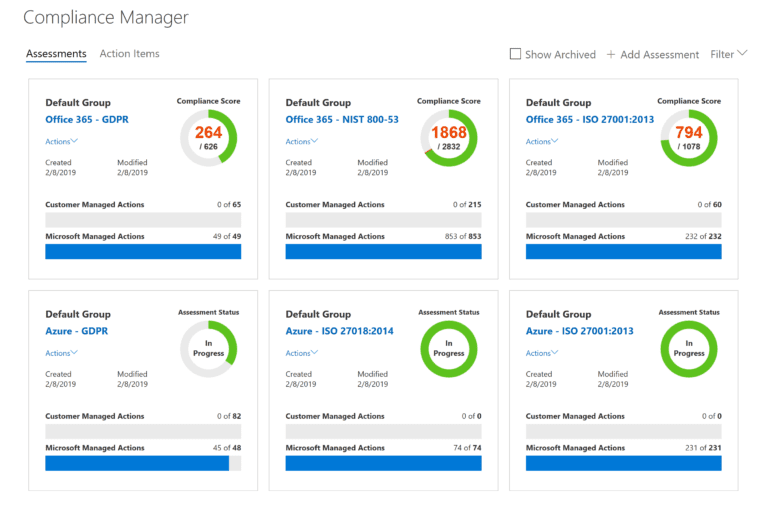

Per garantire che gli utenti rispettino vari standard di conformità, Azure ha implementato un dashboard di conformità normativa in modo che possano valutare la loro conformità normativa e assicurarsi di essere in regola.

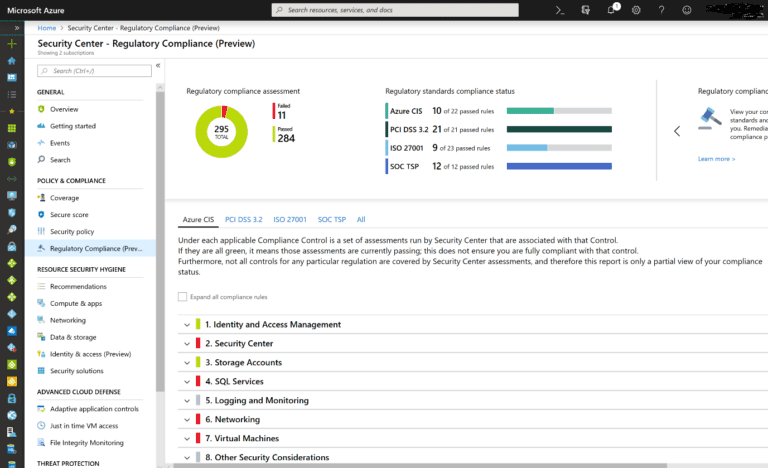

Il dashboard di conformità normativa in Azure fornisce informazioni sulla posizione del tuo ambiente Azure rispetto agli standard di sicurezza attualmente supportati: Azure CIS, SOC TSP, ISO 27001, e PCI DSS 3.2.

Ecco un’anteprima del dashboard di conformità di Azure:

Controlli del Dashboard e Risoluzione

La funzionalità di conformità alle normative in Azure esegue valutazioni per determinare lo stato di conformità. Il dashboard visualizza il punteggio di valutazione della conformità alle normative in numero di valutazioni fallite e superate e percentuale se si passa il mouse sulle colorazioni del grafico.

Lo stato di conformità delle normative e il numero di regole che hanno superato la valutazione appaiono accanto al punteggio complessivo.

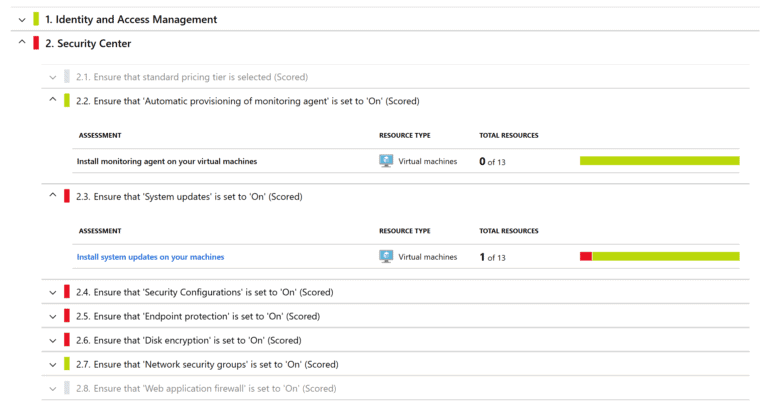

Tutte le regole nel controllo verde del dashboard sono quelle che hanno superato la valutazione. Il controllo rosso del dashboard indica che almeno una regola non ha superato la valutazione.

Se si espande una regola, è possibile vedere le valutazioni individuali, il tipo di risorsa, le risorse totali e la rappresentazione grafica delle valutazioni.

Il terzo colore, grigio, indica che la valutazione della conformità non è applicabile o non è ancora supportata. Per migliorare ulteriormente questo dashboard, Microsoft garantisce che i dati dal Dashboard di conformità alle normative ASC siano disponibili nel Compliance manager.

Risoluzione

Per risolvere un problema, basta fare clic sul nome della valutazione e verrai indirizzato a una pagina dove potrai risolverlo. Gli problemi che devono essere risolti, ad esempio, possono essere determinare quali macchine virtuali devono essere aggiornate e installare gli aggiornamenti necessari o installare un agente di monitoraggio su una macchina virtuale.

Il Compliance Manager raccoglie dati da Office 365 e dagli ambienti Azure in un unico luogo, da cui è possibile migliorare la protezione dei dati e la conformità seguendo le raccomandazioni. È importante notare che Microsoft sta distribuendo aggiornamenti alla dashboard e presto le funzionalità di reporting sulla conformità (una funzionalità molto utile) saranno incorporate.

Grazie per aver letto le Best Practice sulla Sicurezza di Azure – Per la Conformità (Checklist). Concluderemo questo articolo blog.

Best Practice sulla Sicurezza di Azure – Per la conformità (Checklist) Conclusion

Come utente di Microsoft Azure, è sempre importante mantenere la conformità con varie normative e regolamentazioni. Fortunatamente, questa guida è qui per fornire un’analisi completa delle migliori pratiche di sicurezza di Azure per garantire che tu sia in conformità con la maggior parte delle normative.

Microsoft Azure ha anche introdotto un dashboard di conformità e regolamentazione che puoi utilizzare per assicurarti di essere in linea con le migliori pratiche di sicurezza.

Il mancato rispetto delle migliori pratiche di sicurezza di Azure può comportare multe e sanzioni legali e la perdita di opportunità di business. Può anche portare al sistema vulnerabile agli attacchi informatici, che potrebbero essere costosi per la tua azienda.

Segui le pratiche sopra indicate, utilizza il Dashboard di Conformità Regolamentare in Azure e informati sulle normative e le regolamentazioni di Azure specifiche per te per stare al sicuro.

Source:

https://infrasos.com/azure-security-best-practices-for-compliance-checklist/