Trova SID in Active Directory Users and Computers utilizzando PowerShell. Il Security Identifier o SID è un numero di ID univoco assegnato a ogni utente Windows, gruppo o computer sulla rete controllata dal dominio. Quindi, ad esempio, se abbiamo mai provato a gestire le autorizzazioni dei file e delle cartelle o a navigare nel registro, potremmo aver visto un valore di stringa lungo, qualcosa come S-1-5-21-3011698416-3634052959-2884390752-500. Se hai già visto qualcosa del genere in precedenza, hai già incontrato il SID.

Ogni utente, gruppo o computer avrà un SID unico. Se non abbiamo mai sentito parlare dei SID, potremmo chiederci qual è il loro scopo e come si intreccia all’interno di Active Directory (AD). Dopotutto, di solito non vedremo mai questi identificatori di sicurezza a occhio nudo.

Questo articolo spiegherà cos’è un SID, come trovare il SID in Active Directory Users and Computers e condividerà più comandi su come ottenere il SID utilizzando Windows PowerShell.

Trova SID in Active Directory

Prerequisiti del rapporto SID

Per utilizzare l’insieme di comandi di Active Directory e i relativi esempi trattati in questo articolo, assicurati di avere quanto segue:

- Su un PC Windows collegato a un dominio AD

- Accesso come utente AD con almeno i diritti di lettura nell’active directory.

- Avere il modulo Active Directory PowerShell installato e importato

Prova la nostra soluzione di report SID di Active Directory GRATUITAMENTE

Provalo gratuitamente, Accesso a tutte le funzionalità. – Oltre 200 modelli di report AD disponibili. Personalizza facilmente i tuoi report SID AD.

Introduzione all’Identificatore di Sicurezza

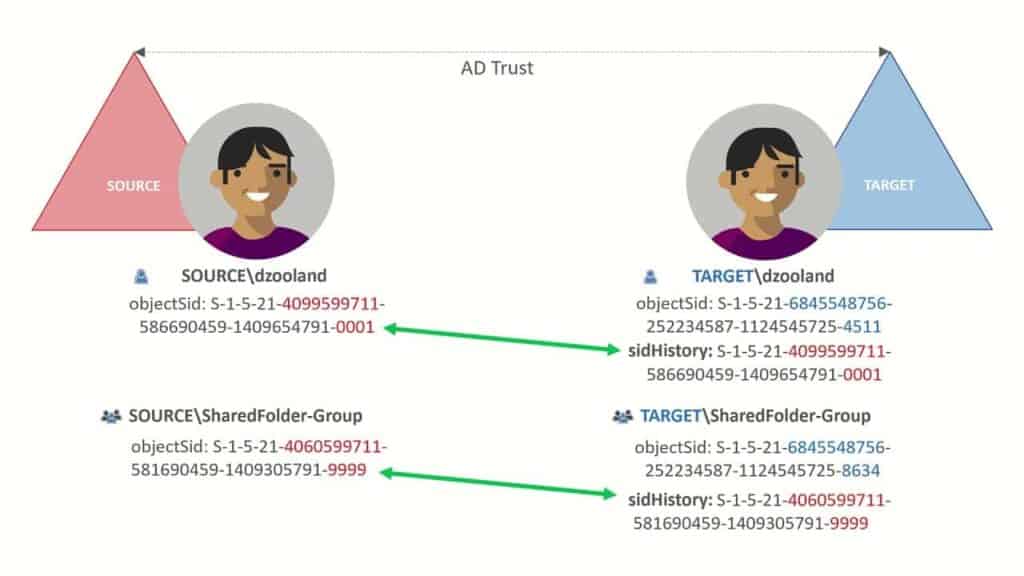

A Security Identifier or SID is a unique string of values assigned to each security principal and security group by an authority, such as a Windows domain controller. When a security group or principal is created, security identification is made automatically. Once created, the SID is saved in the security database and can be accessed as needed.

Combina il SID e i diritti utente, Windows ci fornisce, all’utente, un token di accesso ogni volta che accediamo al nostro sistema. Questo token di accesso fornisce il contesto di sicurezza e ci conferisce le autorizzazioni e i diritti appropriati per gestire il nostro sistema Windows. Pertanto, il SID è una delle parti essenziali del Modello di Sicurezza di Windows.

Oltre ai SID generati automaticamente, Windows ha alcuni SID universali ben noti, come Tutti, Autorità Locale, Mondo, NT Authority e Tutti i Servizi. La seguente tabella elenca i SID universali ben noti.

| Value | Universal Well-Known SID | Identifies |

|---|---|---|

| S-1-0-0 | Null SID | A group with no member objects. This SID is often used when a SID value is null or unknown. |

| S-1-1-0 | World | A group that includes everyone or all users. |

| S-1-2-0 | Local | Users who log on to local (physically connected) |

| S-1-2-1 | Console Logon | A group includes users logged on the physical console. |

| S-1-3-0 | Creator Owner ID | A SID to be replaced by the user’s security identifier who created a new object. This SID is used in inheritable ACEs. |

| S-1-3-1 | Creator Group ID | A SID is replaced by the primary-group SID of the user who created a new object. Use this SID in inheritable ACEs. |

| S-1-3-2 | Creator Owner Server | |

| S-1-3-3 | Creator Group Server | |

| S-1-3-4 | Owner Rights | A SID that represents the current owner of the object. When an ACE that carries this SID is applied to an object, the system ignores the object owner’s implicit READ_CONTROL and WRITE_DAC permissions for the object owner. |

| S-1-4 | Non-unique Authority | A Security Identifier that represents an identifier authority. |

| S-1-5 | NT Authority | A Security Identifier that represents an identifier authority. |

| S-1-5-80-0 | All Services | A group includes all service processes configured on the system. The operating system controls membership. |

Se desideri saperne di più sugli Identificatori di Sicurezza, clicca su questo link per la sua documentazione ufficiale di Microsoft.

Trova il SID negli Oggetti di Active Directory Usando PowerShell

Con PowerShell, possiamo trovare i diversi SID di ogni oggetto a ogni livello. Il SID si trova come proprietà di un utente, gruppo o oggetto computer. Utilizzeremo il comando Select-Object per estrarre la proprietà SID dall’oggetto PowerShell.

Nella sezione seguente, inizieremo ottenendo il SID dell’utente attualmente loggato e lavoreremo fino alla cima di tutti i domini in un forest.

Ottenere il SID dell’utente corrente di Active Directory in PowerShell

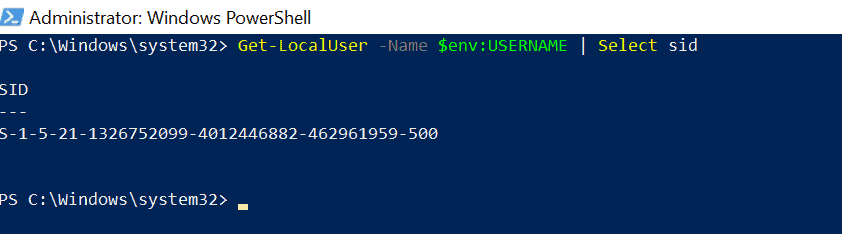

Possiamo ottenere il SID dell’utente corrente in PowerShell utilizzando il cmdlet Get-LocalUser, che ottiene i dettagli dell’account utente. Ad esempio, eseguire il comando seguente per ottenere il SID dell’utente attualmente loggato.

Get-LocalUser -Name $env:USERNAME | Select-Object sidNello script PowerShell sopra, Get-LocalUser ottiene i dettagli dell’account utente specificati dalla variabile di ambiente $env:USERNAME.

$env:USERNAME è una variabile di ambiente che salva informazioni sull’ambiente del sistema operativo e sui programmi. In questi dati sono inclusi il percorso del sistema operativo, la posizione della directory di installazione di Windows e il numero di processi utilizzati dal sistema operativo. PowerShell può accedere, gestire e modificare le variabili di ambiente.

Ottenere il SID dell’utente locale in PowerShell

Sul server, i account utente locali vengono salvati. Possiamo concedere a questi account l’accesso e le autorizzazioni su un singolo sistema, ma solo su quella macchina. Gli account utente locali sono principi di sicurezza utilizzati per proteggere e controllare l’accesso dei servizi o degli utenti alle risorse su un server singolo o membro.

Get-LocalUser restituisce il SID dell’utente locale tramite PowerShell, come mostrato di seguito. Quando si utilizza il comando Get-LocalUser, non è ancora necessario caricare e importare il modulo AD.

Get-LocalUser -Name 'johndoe' | Select-Object sidLo script PowerShell specifica il nome dell’utente locale per ottenere il SID dell’utente locale.

Ottieni il SID dell’Utente del Dominio in PowerShell

Poiché eseguiremo un comando del Dominio, dovremo importare il modulo AD importato.

Import-Module ActiveDirectoryPossiamo ottenere il SID dell’utente del dominio utilizzando il cmdlet Get-ADUser, che fornisce i dettagli di una o più account utente del dominio. Esegui il comando riportato di seguito.

Get-AdUser -Identity toms | Select Name, SID, UserPrincipalNameNello script PowerShell sopra, il cmdlet Get-ADUser ottiene il SID dell’utente del dominio specificato dal parametro Identity. Inoltre, il parametro seleziona le proprietà del nome, SID dell’Utente del Dominio e nome dell’entità utente in PowerShell.

Prova i nostri strumenti di reporting e auditing per Active Directory & Office 365

Provaci gratuitamente. Sono disponibili centinaia di modelli di report. Personalizza facilmente i tuoi report su AD, Azure AD & Office 355.

Ottieni il SID del computer Active Directory in PowerShell

Possiamo ottenere non solo i SIDs degli utenti ma anche computer aggiunti al dominio. Possiamo ottenere il SID del computer Active Directory utilizzando il comando Get-ADComputer. Possiamo ottenere più SIDs da più computer AD utilizzando il parametro Filter.

Get-ADComputer -Filter * | Select-Object Name, SIDNel PowerShell sopra, il cmdlet Get-ADComputer in Active Directory ottiene i dettagli dell’account del computer e utilizza l’operatore pipe per selezionare il nome del computer e il SID del computer in Active Directory.

Ottieni il SID del gruppo Active Directory in PowerShell

Come gli utenti e i computer, possiamo anche ottenere un SID di un gruppo poiché gruppi sono considerati oggetti AD. Per ottenere il SID del gruppo AD nel directory attivo, utilizzare il Get-ADGroup cmdlet.

Get-ADGroup -Identity SalesLeader | Select-Object Name, SIDIl Get-ADGroup cmdlet ottiene un account di gruppo specificato dal Identità parametro nello script PowerShell. Successivamente, selezionare le proprietà Nome e SID del gruppo AD nel directory attivo utilizzando l’operatore pipe.

Ottieni il SID di tutti i domini in PowerShell

Un bosco di Active Directory (AD forest) è il contenitore logico che ospita domini, utenti, macchine e regole di gruppo in una configurazione di Active Directory.

Possiamo trovare il SID di tutti i domini nel directory attivo utilizzando il Get-ADForest cmdlet del directory attivo come di seguito.

(Get-ADForest).Domains| %{Get-ADDomain -Server $_} | Select-Object name, domainsidTrova il SID negli oggetti Active Directory Conclusione

Possiamo utilizzare i cmdlet di Active Directory come Get-ADUser, Get-ADComputer e Get-ADGroup per trovare l’ID di sicurezza (SID) negli utenti e nei computer di Active Directory. Inoltre, abbiamo anche incluso il recupero del SID di un utente locale e dell’intero dominio utilizzando Get-LocalUser e Get-ADDomain, rispettivamente.

Source:

https://infrasos.com/find-sid-in-active-directory-users-and-computers-using-powershell/