צור דוחות אבטחה של Active Directory עם PowerShell. למעשה, לאבטחת סביבת Active Directory (AD) חשוב לכמה סיבות. למעלה כל, Active Directory הינו רכיב מרכזי ברבות מרשתות של ארגונים רבים ומכיל מידע רב על משתמשים, מחשבים, ומשאבי רשת אחרים. אם מידע זה יפל לידי רשות שאינה רשאית, הם עשויים להשתמש בו כדי לפגע באבטחת כל הרשת.

מאמר זה מדבר על אופן שונה לאבטח את סביבת ה-Active Directory שלנו בעזרת PowerShell.

האם נתחיל עם יצירת דוחות אבטחה של Active Directory עם PowerShell?

צור דוחות אבטחה של Active Directory עם PowerShell

דרישות קדםActive Directory . לכן, במאמר זה, יהיה עלינו להתקין את הרכיבים הדרושים מראש:

חלק מהפקודות במאמר זה ישתמשו Active Directory בפקודות. לכן, במאמר זה, נצטרך להתקין את הרכיבים הנדרשים מראש:

- רמת פונקציונליות של מדינה – Windows שרת 2016.

- כלי ניהול שרת רחוק (RSAT) ל Active Directory התקומה על משרד העבודה המחובר לתחום שלך.

- הגרסה האחרונה של PowerShell או לפחות PowerShell 5.x ומעלה, נדרשת לביצוע התוכניות.

לפני שנתחיל, וודאו שיש לנו את הדרישות הבסיסיות לעיל וייבא את מודול ה-Active Directory באמצעות הקטע הבא.

Install-Module ActiveDirectory

Import-Module ActiveDirectoryשיטות שונות באבטחת ה-Active Directory

יש דרכים רבות כיצד לאבטח את סביבת ה-Active Directory שלנו. בסעיף הבא, נדון בכמה דרכים לאבטחת מבנה ה-Active Directory שלנו.

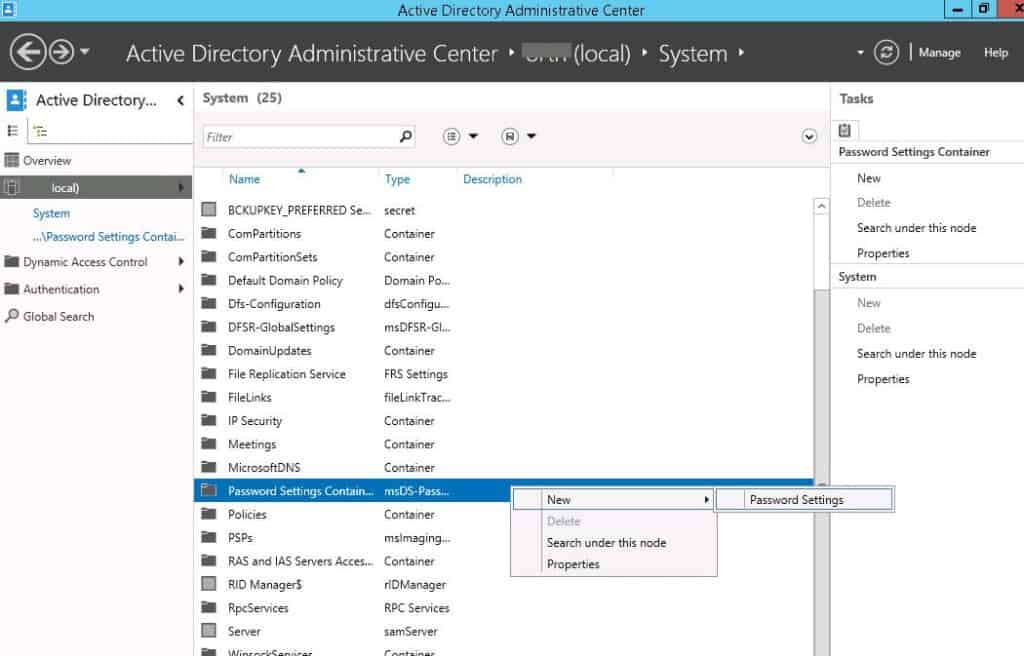

יישום מדיניות מוצקה מפורטת לסיסמאות ונעילת חשבונות

בסך הכל, Active Directory כולל מדיניות סיסמאות כברירת מחדל. עם זאת, מנהלי מערכות יכולים גם לקבוע מדיניות סיסמאות קשיחות יותר ומדיניות נעילת חשבונות. התהליך הזה מאפשר לנו להציב סיסמאות בטוחות יותר והגדרות נעילת חשבון עבור חשבונות מיוחדים.

השתמשו בשורות PowerShell הבאות כדי ליצור מדיניות סיסמאות מפורטת ומדיניות נעילת חשבון על מערכת עם מודול AD ל Windows PowerShell המותקן ומיושם.

תכנית נעילת חשבון:

New-ADFineGrainedPasswordPolicy PolicyName -ComplexityEnabled $true -LockoutThreshold "3" -MaxPasswordAge "30.00:00:00" -MinPasswordLength "14" -PasswordHistoryCount "20" -Precedence "1" -ReversibleEncryptionEnabled $false -ProtectedFromAccidentalDeletion $trueתכנית מדיניות סיסמאות מפורטת:

Add-ADFineGrainedPasswordPolicySubject PolicyName -Subjects GroupNameחפשו בתכונת msDS-ResultantPSO של חשבון המשתמש כדי לקבוע איזו מדויקת סיסמא ומדיניות מניעת חשבון מתוקשה חלה. בנוסף, זה מגלה את המדיניות של סיסמא שמעורב בכך. עבור זה, אנו יכולים גם להשתמש בפקודת Get-ADUserResultantPasswordPolicy PowerShell .

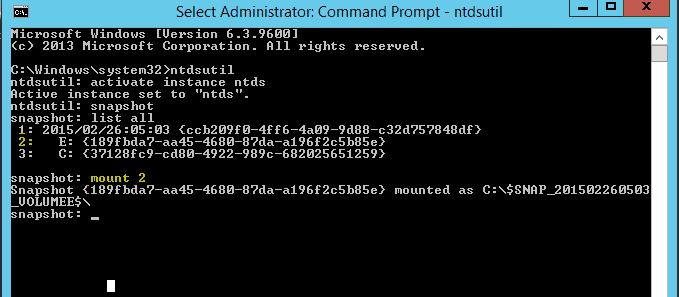

ניהול מצלמות צילום של Active Directory

צילומים עבור Active Directory יכולים להיות מועילים במצבים בהם הארגון צריך להשוות בין מידע מזמן מסוים (הזמן שלקחנו את הצילום) למידע מנקודה זמן אחרת.

A functional Active Directory VSS Writer and the Volume Shadow Copy functionality are required to create an Active Directory snapshot. These features come standard with Windows Server.

להתחבר ל Domain Controller (DC) עם חשבון משתמש ששייך לקבוצות Domain Admins או Backup Operators כדי לעבוד עם צילומים. לאחר התחברות, פתח את שורת הפקודה ונסה את השלבים הבאים.

כדי ליצור צילום מצב של Active Directory באמצעות PowerShell, אנו יכולים להשתמש ב- Export-DSSnapshot פקודה:

Export-DSSnapshot -Pathלאחר מכן, אם אתה רוצה לצפות בכל צילומי מצב של Active Directory באמצעות PowerShell, אנו יכולים להשתמש ב- Get-DSSnapshot פקודה:

Get-DSSnapshot -Pathלאחר מכן, כדי להתקין צילום מצב של Active Directory באמצעות PowerShell, אנו משתמשים ב- Mount-DSSnapshot cmdlet. לדוגמה, הפקודה הבאה תתקין את הצילום עם המזהה המסוים מהמיקום המסוים:

Mount-DSSnapshot -Path -Identityהפקודה הנ"ל של PowerShell תפלוט את המיקום בו המסד הנתונים מותקן. כדי לחשוף אותו כחנות LDAP, הפעל את הפקודה הזו:

dsamain.exe -dpbath "" -LDAPportהשאר את הפקודה פעילה כל עוד אנו רוצים ששרת ה-LDAP יהיה פעיל. כדי לחפש מידע, השתמש במודול AD עבור פקודות PowerShell. הזן את פרמטר -Server ושם המארח של השרת ומספר היציאה, מופרדים בנקודת פלוס, כך:

Get-ADComputer -Identity * -Server Localhost:PortNumberאו שאנו משתמשים בכלים נוספים של Active Directory כמו ldifde.exe וגם csvde.exe כדי להעביר מידע בין צילומים ו-Active Directory. למרבה הצער, אין כלי מקוריים זמינים לביצוע פעולות מסוג זה.

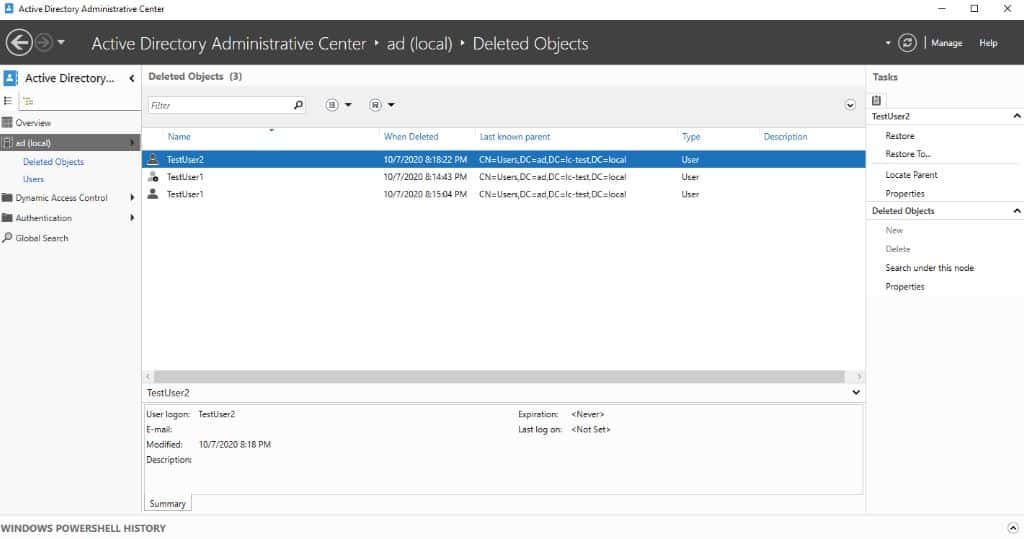

ניהול אובייקטים Active Directory מוחקים

בסה"כ, תהליך הקביעה כמת של Active Directory מאפשר לדוריין בקרלשחזר את המחיקה. כשהפח הזבל של Active Directory מופעל, ה-DC משתף את האובייקטים המוחקים לפני שהם מתמת.

במצב זה, אנו יכולים לראות את האובייקטים המוחקים במיכל האובייקטים המוחקים. בעיקרון, אנו משחזרים אובייקטים ממיכל זה, כולל מסייעי הקבוצה שלהם ותכונות אחרות, למיקומם המקורי או למיכל אחר.

במערכת עם מודול AD ל-Windows PowerShell מותקן, השתמש בפקודות PowerShell הבאות כדי לראות את האובייקטים המוחקים של AD עבור תחום:

Get-ADObject -IncludeDeletedObjects -Filter *בנוסף, כדי לשחזר אובייקט AD מוחקאובייקט, השתמש בפקודות PowerShell הבאות על מערכת עם מודול AD ל-Windows PowerShell מותקן:

Get-ADObject -Filter { displayName -eq "" } - IncludeDeletedObjects |

Restore-ADObjectאיפוס סיסמת חשבון שירות Kerberos ב-AD

לכל תחום פעילות דירקומנטרי יש את חשבונו של ה-KRBTGT בסביבה רב-תחומית, שכולם משתמשים בו בשלמותם במדייקי שרתים דירקומנטריים כולל. כמו כן, אנו מקצים באופן בודד חשבונות KRBTGT לכל שרת דירקומנטרי רק לקריאה.

השמדת החשבון שירות Kerberos גורמת לאבדן האבטחה של Kerberos ו- הקלטת בדיקה.

בוודאי, אם אתה רוצה לאפס את הסיסמה עבור חשבון השירות חשבון, התחבר ל-DC עם זכויות מנהל תחום והפעל את הבא:

Set-ADAccountPassword -Identity (Get-ADUser krbtgt).DistinguishedName -Reset -NewPassword (ConvertTo-SecureString "" -AsPlainText -Force)דרכים אחרות לאבטחת הסביבה של AD

ישנן דרכים רבות נוספות לאבטחת Active Directory, והזכרנו כמה מהן. עם זאת, יקח כמה מאמרים נוספים כדי להסביר את כולם, אז הנה רשימת מושגים על מה שאנו יכולים לעשות כדי לאבטח את סביבת ה-Active Directory שלך:

- בצע גיבוי ושחזור GPOs ומסד הנתונים של AD (NTDS)

- נהל מצב השחזור של שירותי האירוח (DSRM) סיסמאות על DC.

- יישם פתרון סיסמאות מנהל המקלט המקומי (LAPS)

- תאם עם חשבונות שירות מנוהלים בקבוצה (gMSA).

- השתמש ב-Security Configuration Wizard (SCW) כדי לאבטח DC.

- נהל ונקוט בפיקוח קבוצת המשתמשים המוגנת (משתמשים קבוצה).

- הכנס מדיניות אימות ואימות מדיניות חרמנים לשימוש טוב תכנית הנעילה מחוץ לאיזור.

- ועוד

עכשיו בואו נמשיך לסעיף הבא, שם אנו מדברים על הוצאת דוחות בטחון ובדיקה באמצעות PowerShell.

אסור לשכוח לקרוא גם למצוא מזהה במערכת המשתמשים והמחשבים של Active Directory באמצעות PowerShell

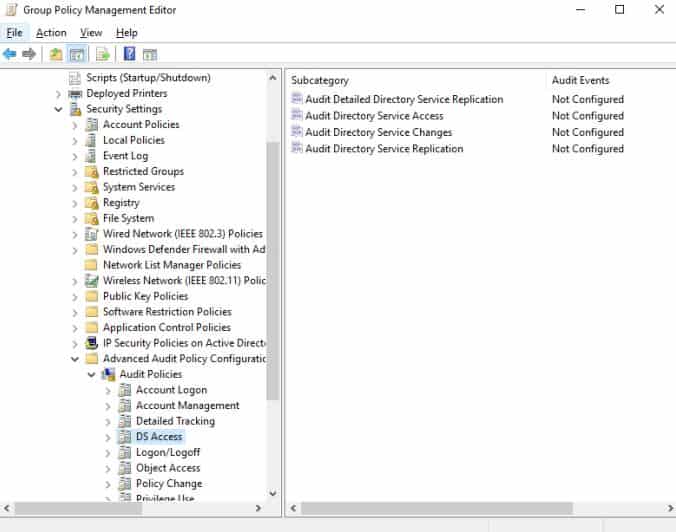

יצירת דוחות בדיקת בטחון של Active Directory באמצעות PowerShell

Microsoft הציגה מדיניות בדיקת בטחון מתקדמת ב-AD לפני מספר איטרציות. תכונה זו מרחיבה את אפשרויות הבדיקה לעשרה קטגוריות:

- גישה גלובלית לאובייקטים בדיקה.

- חשבון כניסה.

- ניהול חשבונות.

- ניטור מפורט.

- גישה למערכת שירותים דירקטוריונית.

- התחברות/התנתקות.

- גישה לאובייקט.

- שינוי מדיניות.

- שימוש בזכות.

- ושימוש במערכת.

ישנם מספר אפשרויות בקרה עבור כל אחד מהקטגוריות אלה. כמו כן, המדיניות מוסיפה רשומות ל צופה באירועים עם המקור בקרת בטחון של מיקרוסופט ברשת כשהיא מופעלת.

כדי להגדיר את המדיניות המתקדמת של בקרת בטחון, בצע את השלבים הבאים:

- פתח את קונסולת מנהל מדיניות קבוצה.

- נווט לצומת מפעילי תחום של התחום בו אתה רוצה להגדיר את המדיניות.

- לחץ ימינה על המדיניות של מנהלי התחום הברירת מחדל ולחץ על ערוך מהתפריט.

- הרחיב את התצורה של המחשב, לחץ על מדיניות, לחץ על תכנון של Windows, לחץ על הגדרות בטחון, לחץ על תכנון מדיניות בקרת בטחון מתקדמת, לחץ על מדיניות בקרה, ולאחר מכן על גישה לאינפורמציה.

5. הקליקו פעמיים על ההגדרה בדיקת שירותי הספרייה, שינויים.

6. בדקו את התיבה כדי להגדיר אירועי בדיקה ובחרו באירועי בדיקה הצלחה ו-כשלון.

7. שמרו את ההגדרות וסגרו את מסך תכונות.

8. סגרו את חלון ערוץ ניהול מדיניות קבוצה.

באמצעות PowerShell, ה-Get-WinEvent Cmdlet מאפשר לבודקי מערכת להתאים אפשרויות סניפה מתקדמות. לדוגמה, הפקודה הפשוטה הבאה תבדוק את כל יומני האבטחה ותייצר דוח בפורמט קובץ CSV.

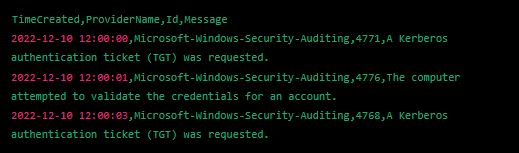

Get-WinEvent -FilterHashtable @{LogName="Security"} | Export-Csv -Path .\Security.csv -NoTypeInformationקובץ ה-CSV צריך להיראות כך:

העתקת אירועי אבטחה מיומניים מיומן האירועים של שרת התחום לפתרון מרכזי לניהול אירועים ואבטחה (SIEM) היא שיטה מומלצת.

תודה על קריאת יצירת דיווחים על אבטחת Active Directory עם PowerShell. אנו מסיימים כעת את המאמר.

כדאי גם לקרוא אינסטלציה של כלי ניהול Active Directory

סיכום יצירת דיווחים על אבטחת Active Directory עם PowerShell

בנוסף לדאגות אבטחה מצוינות מעלה, נוכלות להתעורר דאגות של תאימות ונושאים רגולטוריים אם סביבת Active Directory לא מאובטחת למדי. לדוגמה, הרבה ארגונים חייבים לעמוד בתקנים מסוימים לאבטחת נתונים ופרטיות. כשל באבטחת Active Directory עשוי לשים אותם בסיכון של אי-התאמה וקנסות פוטנציאליים.

Source:

https://infrasos.com/create-active-directory-security-reports-with-powershell/