המלצות הבטיחות בזיהוי בטיחותיות באזור – לצורך התאמה (צ'קליסט). אזור של מענק העננים של מיקרוסופט הוא היסוד של התשתיות של רבות מהעסקים ברחבי העולם. לשמירה על התאמה מדובר בחלק חשוב מתהליך הבטיחות באזור הענן של מיקרוסופט, וזה קריטי בספק הבטחה לגבי ההגנה על הנתונים שלך. לכן, חשוב לחברות להיות מודעות באופן מעמיק להמלצות הבטיחות ולתקני ההתאמה של אזור.

בשל כך, ישנם כמה דברים שעליכם לעשות כדי להשיג את זה.

אז, מה הדבר הראשון שעליכם לעשות?

לפני הכל, עליכם להגדיר את מטרות ההתאמה שלכם. אילו תקנים והנחיות (לדוגמה, PCI-DSS, ISO 27001 ו־HIPAA) חלים על הארגון שלכם? לענות על השאלה הזו באופן ברור ולוודא שמטרות ההתאמה שלכם מוגדרות באופן ברור תמיד הוא השלב הראשון.

ישנם מספר תקנים והנחיות להתאמה בהקשר של Azure. אלה תקנים והנחיות להתאמה תלויים בתעשיית התמחות שלך – כלומר, שירותי פיננסים, טיפול בבריאות ושירותים לחיים – ובאזור שלך. ישנם גם תקנים להתאמה שמוקדשים לוודא שעסקך מקיים את ההנחיות של מגוון התקנים של ממשלת ארצות הברית.

במאמר זה, תלמד איך להשתמש בפאנל ההתאמה לתקנים של Azure כדי להעריך את ההתאמה שלך לתקנים ואת המתודולוגיות לאבטחה הטובות ביותר כדי לוודא שאתה עומד ברוב הדרישות ברשימת התקנים.

8 פרקטיקות אבטחה מובילות של Azure לשם הסדרה

למרות הרף הרב של תקנות הסדרה של Azure הקיימים, ישנם דרישות של רשימת סקירה הקיימות ברוב התקנות. הנה ניתוח מקיף של הנוהגים הטובים ביותר לעקיבה כדי לוודא שאתה בהסדרה.

1. ביצוע בדיקות קבועות של מערכות האבטחה והתהליכים שלך

כל אבטחה מקצוען שם ימליץ לך לקבוע באופן קבוע איום סורק של כל המכונות שלך. זו דרישה עליונה ברשימת סקירה למגוון רחב של תקנות הסדרה, כולל PCI DSS, ISO 27001, HIPAA, SOC 2 ותקנות הסדרה האחרות.

חולשות כל הזמן מתגלות על ידי אנשים רעים וחוקרים. בסביבת האיום הנוכחית, תמיד חכם להניח שאף מכונה אינה ללא חולשות להתקפות, ולכן יש ליישם אסטרטגיית בדיקה וסריקה תקופתית כדי להבטיח אבטחה.

לכן מומלץ לוודא כי הפרקטיקות הבאות מיושמות באסטרטגיית האבטחה שלך:

- ודא כי כל כתובות ה-IP והדומיינים החיצוניים סורקים באופן תקופתי. לדוגמה, תקן PCI DSS מחייב כי כל כתובתי ה-IP והדומיינים החיצוניים שנחשפות ב-CDE ייסרקו לפחות רבעונית על ידי ספק סריקות מאושר על ידי PCI (ASV).

ודא כי כל כתובות ה-IP והדומיינים החיצוניים נחשפים לבדיקות חדירה באפליקציה וברשת תקופתיות ומעמיקות. - הקפד לחוות את כל ה-IP החיצוניים והתחומים לבדיקות חדירה מורכבות ומבוססות תקופתית של יישומים ורשתות.

- השקע באסטרטגיה חזקה לפיקוח על קבצים. וודא שהמערכת שלך מבצעת בדיקות תחום קבועות כדי לזהות שינויים שבדומה לו ישתחוו מבחינתם.

2. השקע באסטרטגיה עקבית לניהול תיקונים

זוהי רשימת סימון שיש לסמן כפתור כדי להיות מקובע על פי מספר סטנדרטים ורגולציות Azure. מערכות הפעלה ישנות פגיעות מאוד לניצול ולמתקפות. זו הסיבה שהן מיושנות מלכתחילה!

חברות תוכנה משדרות באופן קבוע פטצ'ים חדשים למערכות הפעלה בכל פעם שפורצים תוקפים מתגלים. אז, וודא שקבעת עדכון אוטומטי של המערכת עבור המכונות הווירטואליות שלך או שיש לך לוח זמנים שמקדים עידכון ידני באופן קבוע.

3. השתמש בתוכנת אנטי-וירוס ועדכון באופן קבוע במדיניות חומת אש חזקה

זהו רשימת סיכומים מפורטים על הרמה העליונה עבור רוב סטנדרטי התאימות של Azure. דרישה זו של רשימת סיכומים מתמקדת בהגנת המערכת מפני כל סוגי נגעי מחשב.

כדי לוודא שאתה מסוגל להסתדר, וודא שכל המערכות מצוידות בפתרון אנטי-וירוס. כולל משרדים, ניידים ומכשירים ניידים שעובדים אולי ישתמשו בהם לגשת למערכת גם מקומית וגם מרחוק.

כדי לוודא שתכנית האנטי-וירוס יעילה, עליך גם לוודא שתוכנות האנטי-וירוס או האנטי-נגיף מתעדכנות באופן קבוע.

תמיד וודא שהמנגנונים האנטי-וירוס באופן קבוע פעילים, מייצרים יומנים ניתנים לבדיקה, ומשתמשים בחתימות האחרונות.

כאשר מדובר ביציבת מדיניות גישה גומלינית חזקה, תמיד מומלץ לסגור תמיד יציאות מנהל. גישה ל SSH, RDP, WinRM, ויציאות מנהל אחרות צריכות להיות מוגבלות אלא אם זה נחוץ באופן מוחלט. זה חיוני להגנת מכונות הווירטואליות שלך.

4. השתמש בנהלי הצפנה המתאימים

גם החברות הגדולות ביותר עם התקציבים הגדולים ביותר לגבי אבטחת מידע הן קורבנות של הפרצות נתונים. לכן, חשיבות הצפנה אינה ניתנת להגזמה. לעיתים קרובות, התקפות "איש באמצע" מתרחשות על ידי פיצוץ מדיניות צפנה רעה או לא קיימת.

ב-Azure, הצפנה היא קרדינלית לכל עסק כיום מכיוון שהיא מאפשרת להם להגן על מידע רגיש על ידי המרתו לטקסט מוצפן, שאינו קריא ללא מפתח הצפנה. זה ידוע כ"קידוד".

מאחר ורק אלו עם מפתח הצפנה יכולים לפענח את הנתונים ולחשוף את המידע האמיתי, הצפנה הופכת את זה לכמעט בלתי אפשרי ל-פורצי רשת או כל צד שאינו מורשה לגנוב ולשימוש בלתי ראוי במידע.

אז, כדי לוודא שרשימת התאימות הזו מוצאת בידינו, עליך לוודא שאתה:

- להחיל רק את שיטות ההצפנה המודרניות האחרונות כדי להגן על הנתונים שלך.

- לוודא שאתה משתמש ב-TLS מעל SSL, ש-SSL מכיל כמה פגמים פוטנציאליים.

- לוודא שהסיומות שלך מוצפנות גם כן. כן, הצפן אפילו נתונים שכבר מאובטחים בטוח. זה הופך אותם לחסרי ערך למתקיפים במידה והנתונים נגנבו.

5. שמור על סודיות מוגש של מידע

מידע סודי מתייחס לכל מידע שנחשד כרגיש בגלל טבעו האישי. סודיות מידע היא דרישה עליונה ברשימת מניין עבור SOC 2, PCI DSS, ו-אחרים סטנדרטי תאימות.

כדי לעמוד בדרישה זו של תאימות, יש ליישם מספר שיטות אבטחה. לדוגמה, אם החברה שלך אוספת מידע רגיש עליך:

- לקבל את הרשות של הנושא.

- ככל הניתן, להגביל את כמות המידע הפרטי שאתה אוסף ורק לאסוף אותו באמצעים חוקיים.

- להשתמש בנתונים רק למטרות שבהן נאספו ולבטל אותם עד סוף תקופת שמירת נתונים מסוימת.

- כדי למנוע דליפה ואובדן נתונים, להגביל גישה למידע זה עבור מספר מינימלי של מוסמכים פרטיים ככל הניתן.

6. יש סיסמאות חזקות ומורכבות והפעל את אימות המון גורם (MFA)

מקור התמונה: Itro

זה תמיד חיוני במיוחד, במיוחד אם יש תנועת תעבורה כניסה למחשבים הווירטואליים שלך מפני סוגיות מסחריות. למשל, זהו דרישה תקינה עליונה עבור עסקים המספקים שירותי בנקאות וצריכים לעמוד בסטנדרטי בטיחות נתונים תעשיית כרטיסי האשראי (PCI DSS).

כמו כן, SOC 2 וסטנדרטים תקינים אחרים דורשים שתפעיל לפחות אימות דו גורם עבור המערכות שלך. כדי לוודא שדרישה זו ברשימת מהלכים מכוסה, וודא שלכל חשבון משתמש שמורשה לגשת למחשבים הווירטואליים שלך יש שילוב של שם משתמש וסיסמה מורכב.

אם המחשב הווירטואלי שלך מצורף גם לתחום, אז וודא שכל חשבון שמורשה להתחבר למחשב הווירטואלי שלך מציית לנוהל האבטחה זה וגם יש לו אימות רב גורמים.

7. תמיד יש גיבוי עבור הנתונים שלך

תמיד מומלץ להשיג גיבוי עבור הנתונים שלך כדי להגן מול אובדן נתונים. נתונים יכולים לאבד עקב טיפול נתונים לא מכוון או אף פגיעה במערכת על ידי פורצים.

הנזק שזה יכול לגרום לעסק שלך, גם כספית וגם במונחים של מוניטין, יכול להיות עצום. זו הסיבה שרוב תקנות ההסדרה של Azure נוהלי הסדרה מחייבים אותך תמיד להחזיק בגיבוי נאמן של הנתונים שלך.

למרבה המזל, זה רק לחיצה אחת מרחוק ב-Azure. עם זאת, Azure מספק למשתמשים שירות גיבוי נתונים שבאפשרותם להשתמש בו. כדי להשתמש בו, אתה פשוט צריך לאפשר את שירות הגיבוי של Azure.

8. וודא שהמערכות שלך תמיד זמינות

הרעיון של זמינות במיחשוב מתייחס להבטחה שמערכת מחשב תוכל להיכנס על ידי משתמש מורשה בכל פעם שהם זקוקים לזה. סדר גודל גבוה של זמינות של מערכת מבטיח שהיא תתנהג כצפוי כשנקראת.

אין זה מפתיע, אז, שזה נמצא בראש השורה של רשימת התקינות עבור רבים Azure AD תקנים.

יש שני סיכומים עיקריים לגישותיות של מערכת, שהם או שלילת שירות או אובדן יכולות עיבוד נתונים. כדי להיות תמיד בהתאם, כדאי לכם לחזק את ההגנות של המערכת שלכם ואת מערכת החיבור כדי לוודא שהמערכת שלכם לא תעמוד בפני זמן מחוסר עקב זה.

כדי לעשות זאת, וודאו שאתם:

- יש תוכניות מקדימות למקרה של זמן מחוסר עיסוק.

- וודא שאתם מבצעים תיקון שגרתי על המערכת כאשר התנופה נמוכה ותמיד יש מערכת חלופית שניתן להשתמש בה באופן זמני.

- מנטר לטעויות אנושיות (שיותר נפוצות) על ידי דרישה של מספר אנשים להיות מעורבים כאשר עושים החלטות מפתח שישפיעו על המערכת שלכם.

הבא עם טיפים טובים לאבטחה של Azure – להתאמה הוא להסביר לוח מעקב אחר התאמה הרגולטורית של Azure.

לוח מעקב אחר התאמה הרגולטורית של Azure

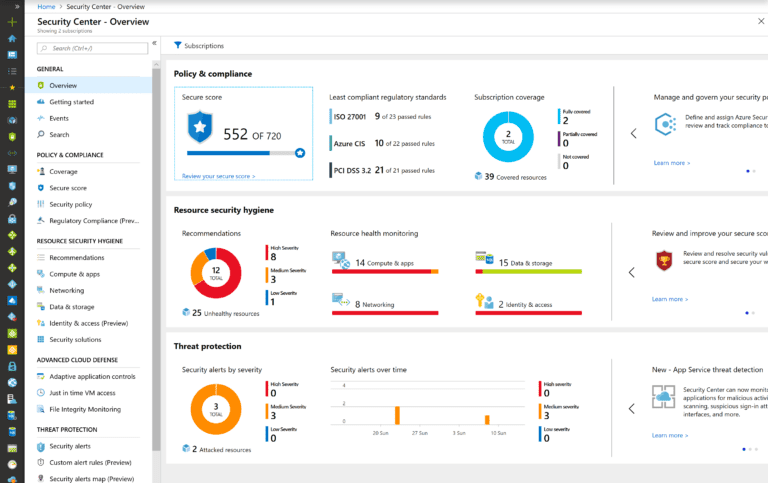

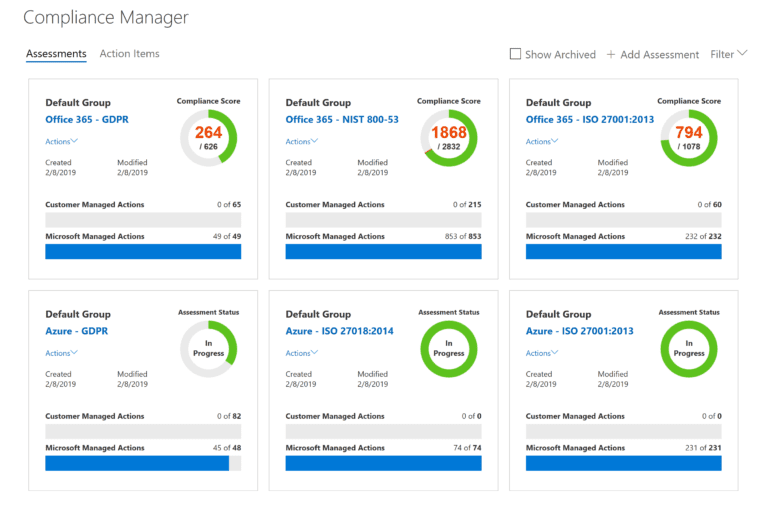

כדי לוודא שהמשתמשים עומדים בתקנים שונים להתאמה, Azure הטיבה לוח בקרת תאימות רגולטורית כך שיהיה באפשרותם להעריך את התאימות הרגולטורית שלהם ולוודא שהם עומדים בתקנים.

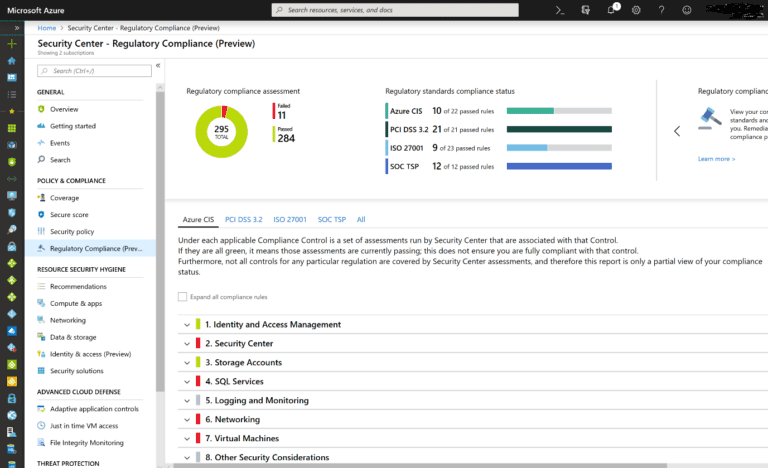

לוח בקרת תאימות רגולטורית ב־Azure מספק תובנה לגבי עמדת הסביבה שלך ב־Azure לעומת תקני האבטחה הנתמכים כרגע: Azure CIS, SOC TSP, ISO 27001, ו־PCI DSS 3.2.

הנה מבט על לוח בקרת התאימות ב־Azure:

קרא גם Red Team vs Blue Team בקבוצת האבטחת מידע – מה ההבדל?

בקרות הלוח ופתרונות

תכונת הרשת הרגולטורית ב-Azure מבצעת בדיקות כדי לקבוע את מצב הרישיון שלך. הדאשבורד מציג את ציון בדיקת הרישוי הרגולטורית במספר הבדיקות שנכשלו והתקבלו ואחוזים אם אתה מכסה על צבעי הגרף.

מצב הרישוי של סטנדרטים רגולטוריים ומספר הכללים שעברו את הבדיקה מופיעים ליד הציון הכולל.

כל הכללים בבקר הירוק של הדאשבורד הם אלו שעברו את הבדיקה. בקר האדום של הדאשבורד מצביע על כך שלפחות כלל אחד נכשל בבדיקה.

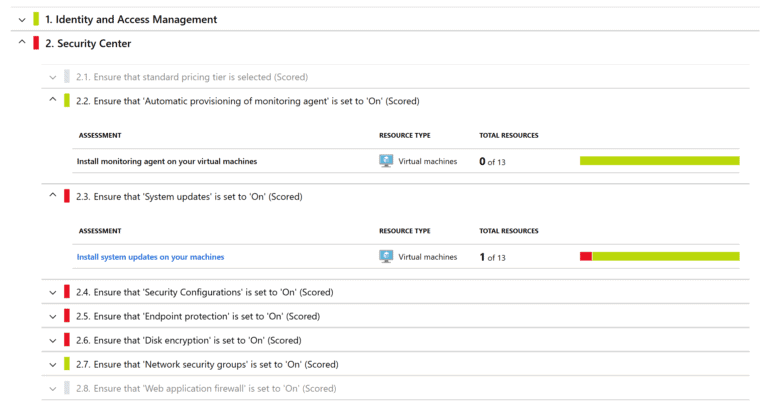

אם אתה מרחיב כלל, אפשר לראות את הבדיקות האישיות, סוג המשאב, המשאבים הכוללים והייצוג הגרפי של הבדיקות.

הצבע השלישי, אפור, מצביע על כך שבדיקת הרישוי הרגולטורי אינה חלה או שעדיין אינה נתמכת. כדי לשפר את הדאשבורד הזה, מיקרוסופט מוודאת שהנתונים מדאשבורד הרישוי הרגולטורי של ASC זמינים ב-מנהל הרישוי.

פתרון

כדי לפתור בעיה, פשוט לחץ על שם האישור, ותופנה לעמוד שבו תוכל לפתור את הבעיה. הבעיות שיש לפתור לדוגמה כוללות קביעת אילו מכונות וירטואליות צריכות לעדכן והתקנת העדכונים הנדרשים או התקנת סוכן מעקב על מכונה וירטואלית.המנהל לקיימות אוסף מידע מתוך Office 365 ו-Azure במקום אחד, ממנו אתה משפר את הגנת הנתונים והקיימות על ידי עקיפת המלצות. חשוב לציין כי מיקרוסופט משיקה עדכונים ללוח המחוונים, ובקרוב יוטמן את תכונות הדיווח על קיימות (פונקציונליות מאוד שימושית).

תודה על קריאת מדריך הגדרות האבטחה של Azure – לצורך קיימות (צ'קליסט). נסכם את הבלוג של המאמר כאן.

סיכום מדריך הגדרות אבטחת Azure – לצורך קיימות (צ'קליסט)

כמשתמש ב־Microsoft Azure, חשוב תמיד לשמור על תאימות עם מגוון תקנים והנחיות. מזל טוב, המדריך הזה כאן כדי להעניק לך ניתוח מקיף של אבטחת המידע הטובה ביותר של Azure המומלצות כדי לוודא תאימות לרוב תקני התאימות.

Microsoft Azure גם יצאו במערכת לוח בקרה על תאימות ותקנה שתוכלו להשתמש בה כדי לוודא שאתם עומדים באבטחת המידע הטובה ביותר.

ניכור באבטחת המידע הטובה ביותר של Azure עשוי להביא לענייני קנסות ועונשים משפטיים ואובדן הזדמנויות עסקיות. זה יכול גם להביא למערכת שלך להיות בסיכון כלפי תקיפות סייבר, שעלולות להיות יקרות לחברתך.

עקוב אחר הפעולות הנ"ל, השתמש בלוח בקרה לתאימות תקנית ב־Azure, והתעדכן בתקנים והנחיות לתאימות ב־Azure שספציפיים עבורך כדי להימנע מפוטנציאלים.

Source:

https://infrasos.com/azure-security-best-practices-for-compliance-checklist/