Top 10 Beste Möglichkeiten zur Verhinderung von Cyberangriffen auf Unternehmen. Jeder erkennt, dass Einbrüche und Hackerangriffe sehr häufig auftreten. Ständig auftretende Sicherheitsverletzungen im Bereich der Cybersicherheit nehmen zu und wir wissen aus offiziellen Quellen, dass die Zahl bis 2023 auf 15,4 Millionen ansteigen wird.

Aber der technologische Fortschritt hat es vielen Organisationen ermöglicht, ihre Finanzen zu sichern. Auf der anderen Seite verwenden Hacker solche Werkzeuge, die trotz allem in der Lage sind, die Sicherheitsbarrieren zu umgehen und zu durchdringen.

Letztendlich kann die Auswirkung auf das Geschäft astronomisch sein und zu Umsatzverlusten, Betriebsunterbrechungen und Diebstahl von Kundendaten führen. Datenverletzungen schaden auch Ihrem Ruf und können in einigen Fällen sogar dazu führen, dass Sie das Geschäft aufgeben müssen.

Daher ist es unter Berücksichtigung des Risikos angebracht, zu betrachten, wie man das Risiko in unserer Organisation noch weiter reduzieren kann. Im Ganzen sind unten praktische Strategien aufgeführt, die Sie in Ihrem Unternehmen umsetzen sollten.

Wollen wir mit den Top 10 Besten Möglichkeiten zur Verhinderung von Cyberangriffen auf Unternehmen beginnen.

Die Top10 besten Möglichkeiten zur Verhinderung von Cyber-Angriffen auf Unternehmen

1. WIFI-Schutz

Zunächst einmal kann bei der Verwendung von WIFI jedes Gerät infiziert werden, wenn es versucht, eine Verbindung zu einem Netzwerk herzustellen. Wenn also dieses infizierte Gerät beispielsweise mit Ihrem Unternehmensnetzwerk verbunden ist, besteht für das gesamte System bereits ein Risiko von Cyber-Bedrohungen durch Hacker.

Wie man verhindert

Das Blockieren von Angriffen auf drahtlose Netzwerke ist nach wie vor eine sehr schwierige Aufgabe. Wenn Sie Wi-Fi verwenden, stellen Sie sicher, dass Sie die neuesten Verschlüsselungs-Protokolle verwenden, um Ihre Verbindung abzusichern. Die meisten WLAN-Router verfügen über diese Funktion, aber Sie müssen sie möglicherweise im Einstellungsmenü finden.

Auch wichtig ist, Ihr Betriebssystem und Ihre Anwendungen auf dem neuesten Stand zu halten, um das Risiko von Angriffen zu reduzieren. Wenn der Computer nicht verwendet wird, ist es eine gute Idee, das Wi-Fi auf Ihrem Computer auszuschalten.

Hier sind zusätzliche Tipps, wie Sie Cyber-Angriffe verhindern können:

- Deaktivieren Sie Dateifreigabe in Ihrem Netzwerk.

- Mit MAC-Filterung können Sie nur autorisierte Geräte im Netzwerk zulassen.

- Ändern Sie den Standard-SSID (Service Set Identifier) des Routers und machen Sie ihn schwer zu erraten.

- Aktualisieren Sie Ihren Computer regelmäßig.

- Verschlüsseln Sie es mit dem neuesten und sichersten WPA2-Protokoll.

2. Bildung Ihrer Mitarbeiter

Bildquelle: augustadatastorage

Mitarbeiter sind eine der beliebtesten Wege für Cyber-Kriminelle, um Zugang zu Ihren Daten zu erhalten. Sie senden Phishing-E-Mails, die so tun, als kämen sie von Ihrem Unternehmen und fragen nach persönlichen Informationen oder Zugang zu bestimmten Dateien.

Nun, für das ungeübte Auge könnte der Link echt aussehen, und es ist eine leichte Falle, in die man tappen kann. Daher geraten oft ungeschulte Mitarbeiter in diese Fallen. Aus diesem Grund ist das Aufklären vonentscheidender Bedeutung.

Denken Sie daran, die Schulung Ihrer Mitarbeiter in der Prävention von Cyberangriffen und das Informieren über sie ist der zweite wichtige Schritt. Im Allgemeinen ist es aus den neuesten Cyberangriffen eine der effektivsten Strategien, um Cyberangriffe und alle Formen von Datenverletzungen zu bekämpfen.

Wie man verhindert

Weiter unten finden Sie8 Tipps, um Ihre Mitarbeiter über Cybersicherheit zu informieren und Ihre Cyber-Sicherheitsrichtlinie zum Laufen zu bringen.

- Kennen Sie Ihre Mitarbeiter.

- Mitarbeiterbildung durchführen.

- Üben Sie Passwort Sicherheit.

- Mitarbeiter über Phishing und andere Cyberangriffe informieren.

- Einarbeitung in die Cybersicherheit.

- Regelmäßige Übungsangriffe.

- Mitarbeiter lehren, wie sie verdächtige Aktivitäten erkennen.

- Nutzen Sie Online-Cybersicherheitskurse.

3. Installieren Sie eine Firewall

Es gibt verschiedene Arten von komplexen Datenverletzungen, und neue tauchen täglich auf, manchmal auf dem Rückweg.

Vor allem ist der effektivste Weg, sich gegen alle Arten von Cyberangriffen zu schützen, die Installation eines Netzwerks mit einem Firewall. Darüber hinaus verhindert das Firewallsystem erhebliche Schäden durch Brute-Force-Angriffe auf das Netzwerk oder Unternehmenssysteme.

Wie kann man verhindern?

- Blockieren Sie eingehende Bedrohungen.

- Erfüllen Sie individuelle Sicherheitsanforderungen.

- Denken Sie daran, dass ein Firewall Ihre erste Verteidigungslinie gegen Hacker und andere unbefugte externe Benutzer ist.

- Darüber hinaus ermöglicht Ihnen ein Firewall, den Zugriff auf nicht genehmigte Websites zu blockieren.

- Verwenden Sie einen Firewall, um die Bandbreite zu messen.

- Ein Firewall kann auch zur Bereitstellung von VPN-Diensten verwendet werden.

- Zuletzt schützt ein Firewall Ihr Unternehmen vor schädlichem Code.

Lesen Sie auch ISO27001 Compliance Checklist– Audit Anforderungen

4. Verwenden Sie Multi-Faktor-Authentifizierung (MFA)

Multi-Faktor-Authentifizierungssysteme müssen mindestens zwei Faktoren zur Authentifizierung von Benutzern bereitstellen und ihnen den Zugang zum Konto ermöglichen. Grundsätzlich MFA bietet eine zuverlässige Sicherheit in der wahren Identität des Benutzers und reduziert das Risiko von unerlaubtem Zugang.

Daher ist MFA effektiver beim Schutz als Passwörter.

Wie man verhindert

- Brute-Force- und Gegen-Brute-Force-Angriffe – Sicherlich Angreifer verwenden Software, um schnell eine Reihe von häufig verwendeten Anmeldeinformationen wie Password123 zu versuchen, um Zugang zu Websites und Anwendungen zu erlangen.

- Phishing mit Speerspitze– Hacker sammeln Informationen von sozialen Medienkonten oder anderen Quellen, um diese Nachrichten individuell zu gestalten und glaubwürdiger zu machen.

- Tastaturabtastung – Der Angreifer installiert Software (meistens ein Virus), die Tastatureingaben auf dem Computer des Benutzers erfasst, einschließlich Passwörter, besuchter Websites und Benutzernamen.

- Anmeldeinformationen füllen – Darüber hinaus setzen Angreifer darauf, dass Benutzer dieselben Benutzernamen und Passwörter verwenden, um sich in ihre Apps und Websites einzuloggen. Sie versuchen, eine Vielzahl von gestohlenen Anmeldeinformationen zu verwenden, um auf andere Websites und Software zuzugreifen.

- Man-in-the-middle-Angriffe – Der Angreifer greift auf die Anmeldedaten des Benutzers zu einer anderen Partei zu und beobachtet dann die Interaktion oder leitet die Anmeldung auf eine gefälschte Website weiter, auf der der Benutzer seine Anmeldeinformationen für die Sitzung eingibt.

Lesen Sie auch Probieren Sie das Azure AD-Überwachungstool aus

5. Daten regelmäßig sichern

Ihr Gerät ist oft mit Viren, Malware oder Netzwerk Hacker infiziert, die den Großteil Ihrer Daten erreicht haben. Sie werden oft beschädigt, gelöscht oder zur Erpressung verwendet, indem sie Zugriff auf spezielle Ransomware gewähren.

Deshalb ist das Sichern Ihrer Daten der perfekte Schritt, um eine weitere Sicherung zu erstellen, auf die Sie immer zugreifen können.

Wenn Sie sich vor Malware schützen möchten, stellen Sie sicher, dass Sie Ihre Daten aus einer sauberen Sicherung wiederherstellen. Der Lösegeldbetrag wird normalerweise von der Organisation gezahlt, sodass nicht garantiert werden kann, dass der Entschlüsselungsschlüssel an den Angreifer geliefert wird.

Wir wissen sicher, dass das Wiederherstellen aus Sicherungen unersetzbar, zuverlässig, kostengünstiger und ohne, dass Geld an Kriminelle gezahlt wird, ist!

Wie man verhindert

- Verwenden Sie eine externe Festplatte.

- Nutzen Sie Verschlüsselung.

- Schützen Sie Ihre Sicherungen mit Passwörtern.

- Haben Sie Backup-Systeme als Teil Ihrer Notfallwiederherstellungs-Strategie.

- Führen Sie eine Risikoanalyse des Sicherungsprozesses durch.

- Investieren Sie in ein Netzwerkspeichergerät (NAS).

Lesen Sie auch Active Directory Passwortberichte bereitstellen

6. Endpoint-Schutz gewährleisten

Zunächst ist Endpoint-Sicherheit der Schutz von Endpunkten oder Einstiegspunkten auf Endgeräten von Endanwendern wie Desktop-PCs, Laptops und Mobilgeräten vor böswilligen Akteuren und Aktivitäten.

Zweitens schützen Endpoint-Sicherheitssysteme diese Endpunkte vor Cyberbedrohungen in Netzwerken oder in der Cloud. Daher wird Endpoint-Sicherheit häufig als vorderste Front von Cyber-Sicherheit und einer der wichtigsten Orte angesehen, an denen Unternehmen ihre Unternehmensnetzwerke sichern möchten.

Wie man verhindert

- Datenverschlüsselung.

- Der Datenzugriffsrichtlinie.

- Erzwingen Sie die Bring-Your-Own-Device (BYOD)-Richtlinie.

- Fortgeschrittene und automatisierte Endpoint-Schutz.

- Identifizieren Sie Ihren Endpunkt.

Lesen Sie auch GDPR-Compliance-Checkliste – Auditanforderungen erklärt

7. Bilden Sie Ihr Personal

Oft verbringen Organisationen den Großteil ihrer Zeit und viel Geld für spezifische Cyber-Sicherheitsinfrastruktur und -werkzeuge. Wichtig ist es, alle Teammitglieder darin zu schulen, wie sie sich selbst und die Organisation vor Sicherheitsbedrohungen schützen können.

Nun, besondere Aufmerksamkeit sollte darauf gelegt werden, Mitarbeiter dazu zu ermutigen, alle Cyberangriffe zu melden. Indem Sie ein professionelles Team beauftragen, Mitarbeiter über mögliche Cyber-Sicherheitsprobleme zu schulen und wie diese Ihr Geschäft beeinflussen könnten, ist das Büro ein guter Weg, um sie zu informieren.

Wie man verhindert

- Lehren Sie das Personal, Probleme zu melden.

- Gebe Fernzugriff und

- WIFI-Training.

- Erstelle eine Richtlinie für zulässige Nutzung.

- Biete Phishing- und Spam-Training.

- Biete Training für starke Passwörter.

8. Bereitstellen von Zugriffsmanagement

Geschäftszugriffssteuerungslösungen zur Authentifizierung, Autorisierung und Überwachung des Zugriffs auf Anwendungen und IT-Systeme. Zugriffssteuerungslösungen werden oft als Bestandteil einer Identity and Access Management (IAM)-Lösung angeboten.

Hilfe zur Verbesserung der Sicherheit und Verringerung des Risikos durch strikte Kontrolle des Zugriffs auf Anwendungen, Dienste und IT-Infrastruktur, sowohl vor Ort als auch in der Cloud.

Die meisten Zugriffssteuerungslösungen enthalten Werkzeuge zur Verwaltung von Zugriffsrechten und Nachverfolgung von Anmeldeversuchen und Zugriffsaktivitäten. Historisch gesehen wurden Zugriffssteuerungslösungen als traditionelle native Softwareanwendungen präsentiert.

Heute nutzen die meisten Unternehmen Identity as a Service (IDaaS)-Angebote, um Flexibilität, Einfachheit und Kosteneinsparungen in der Cloud zu bieten. Cloud-basierte Zugriffsmanagementlösungen helfen Unternehmen, ihre Geschäftsabläufe zu optimieren.

Beschleunigen Sie Ihren ROI und profitieren Sie von sofortiger und unbegrenzter Skalierbarkeit.

Wie man verhindert

- Automatisieren der Zugriffsberechtigungsvergabe.

- Stark Passwortrichtlinie.

- Rotation von Verschlüsselungsschlüsseln.

- Entfernung von Waisenkonten.

9. Halten Sie Ihre Software auf dem neuesten Stand

Software-Updates sind wichtig für Ihre digitale und Cyber-Sicherheit. Denken Sie daran, Cyber-Angriffe passieren oft, weil Ihr System oder Ihre Software nicht vollständig aktualisiert ist und somit eine Schwachstelle aufweist. Hacker nutzen diese Schwachstellen aus, und Cyberkriminelle nutzen sie, um Zugang zu Ihrem Netzwerk zu erhalten.

Um diesem Problem entgegenzuwirken, ist es am besten, in ein Patch-Management-System zu investieren. Denn das übernimmt die Aktualisierung aller Software und Systeme und hält Ihr System stark und auf dem neuesten Stand.

Wie man verhindert

- Bleiben Sie vor aufkommenden Bedrohungen sicher.

- Führen Sie hilfreiche neue Funktionen ein.

- Beheben Sie alte Schwachstellen.

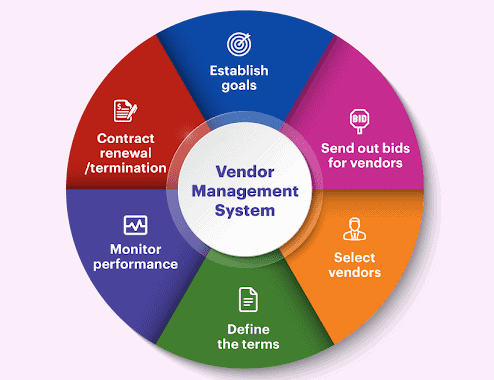

10. Bewerten und überwachen Sie Ihre Lieferanten

Bildquelle: Kissflow

Schließlich ermöglicht Punkt10 die Fähigkeit, die Sicherheit eines Lieferanten zu bewerten. Dadurch erhält es die Möglichkeit, Organisationen zu helfen, die damit verbundenen Risiken bei der Verwendung eines bestimmten Produkts oder einer bestimmten Dienstleistung des Lieferanten zu kennen.

Durch Überwachung des Cyber-Sicherheitsstatus der Organisation wird dieser klar und transparent. Während Unternehmen gelegentlich Fehler machen, indem sie die Cyber-Sicherheitsverfahren ihrer Lieferanten umgehen.

Der Schlüssel zum Erfolg ist die Identifizierung potenzieller Schwachstellen in Ihren Lieferanten als in Ihren eigenen. Konsistenz ist eine der wichtigsten Aspekte bei der Überwachung der Cyber-Sicherheit einer Ressource.

Die laufende Wartung istentscheidend, um Bedrohungen effektiv und in Echtzeit zu begegnen. Dies ist wichtig, da die Cyber-Sicherheit Ihrer Organisation nur so gut ist wie der schwächste Punkt in Ihrer Lieferkette.

Wie man verhindert

- Integrieren Sie Lieferanten mit den richtigen Strategien und überwachen Sie sie während Ihrer gesamten Geschäftsbeziehung.

- Weisen Sie jedem Lieferanten eine Sicherheitsbewertung zu.

- Reagieren Sie auf Sicherheitsrisiken und definieren Sie Leistungsmetriken für Lieferanten.

- Wenn der Lieferant einentscheidender Aspekt Ihrer Organisation ist, stellen Sie sicher, dass sie Ihre Geschäftstätigkeiten nicht stören.

Vielen Dank, dass Sie den Artikel „Top 10 Beste Möglichkeiten, Cyber-Angriffe auf Unternehmen zu verhindern“ gelesen haben. Wir werden abschließen.

Top 10 Beste Möglichkeiten, Cyber-Angriffe auf Unternehmen zu verhindern – Abschluss

Zusammenfassend erklärte dieser Artikel die Bedeutung der Sicherheitstypen Ihres Unternehmens im Kampf gegen Cyber-Angriffe. Unternehmen sind einem hohen Risiko ausgesetzt, gehackt zu werden, und die in diesem Artikel besprochenen Methoden helfen Ihrem Unternehmen, Angriffen von Angreifern auszuweichen und zu verhindern.

Zusammenfassend lässt sich sagen, dass sie möglicherweise an kleineren Unternehmen interessiert sind, in denen sie ihre Exploits nutzen können. Das Wichtigste ist eine umfassende Systembewertung, um den Sicherheitsstatus Ihres Unternehmens zu bestimmen. Bitte informieren Sie sich über die nächsten Schritte, die unternommen werden müssen.

Source:

https://infrasos.com/top-10-best-ways-to-prevent-cyber-attacks-on-businesses/