Top 10 Best SIEM Tools for Cyber Attack Monitoring (Vor- und Nachteile). In dieser kurzen Anleitung stellen wir SIEM vor und führen Sie anschließend zu den Top 10 SIEM-Tools, die Ihnen helfen, Cyber-Sicherheitsangriffe zu überwachen.

Heute benötigt man, um ein Netzwerk sicher zu halten, robuste und fortgeschrittene Sicherheitstools. Darunter fallen auch SIEM-Tools. Hauptsächlich bieten sie eine Echtzeitanalyse der Netzwerkhardware, behalten genau den Überblick und warnen Sie, wenn es irgendwelche verdächtige Aktivitäten gibt.

Wegen ihrer Beliebtheit haben wir die zehn besten SIEM-Tools aufgelistet, die Sie verwenden können, um Cyber-Angriffe zu überwachen. Also, ohne weiteres Ausholen, gehen wir direkt zur Sache.

Fangen wir mit den Top 10 Besten SIEM-Tools für die Überwachung von Cyber-Angriffen an.

Was ist SIEM?

Bildquelle: wallarm.com

SIEM, oder Security Information and Event Management, umfasst Softwarepakete von Protokollverwaltungssystemen bis hin zu Sicherheitsinformationsverwaltung und Sicherheitsereigniskorrelation. Mit anderen Worten, es handelt sich um eine Gruppe von Werkzeugen, die zusammenarbeiten, um Ihr Netzwerk zu sichern. Die Idee ist, dem Benutzer einen 360-Grad-Blick innerhalb eines Systems zu bieten, um verdächtige Aktivitäten mühelos zu erkennen.

Obwohl dieses System nicht narrensicher ist, ist es ein kritischer Indikator für die definierten Cybersicherheits-Richtlinien von Organisationen. Darüber hinaus haben seine überlegenen Protokollverwaltungsfähigkeiten sie zu einem zentralen Knotenpunkt der Netzwerktransparenz gemacht.

Normalerweise operieren Sicherheitsprogramme auf einer Mikroebene. Darüber hinaus adressiert es kleinere Bedrohungen, verpasst aber das größere Bild von Cyberangriffen. Selbst wenn das Intrusion Detection System (IDS) mehr als nur Pakete und IP-Adressen überwacht, zeigen Serviceprotokolle nur Ihre Sitzungen und Konfigurationsänderungen an. Mit Hilfe von SIEM können Sie jedoch eine umfassende Übersicht über jeden Sicherheitsvorfall mithilfe von Echtzeit-Überwachung und Analyse von Ereignisprotokollen erhalten.

Warum ist SIEM wichtig?

Schließlich ist SIEM zu einem wichtigen Bestandteil moderner Organisationen geworden. Jeder Benutzer oder Tracker hinterlässt eine virtuelle Spur in den Protokolldaten eines Netzwerks. Dieses System verwendet diese Protokolldaten, um Erkenntnisse aus vergangenen Angriffen und Ereignissen zu generieren. Dadurch hilft es dem System, das Auftreten eines Angriffs zu identifizieren und Ihnen zu zeigen, wie und warum er passiert ist.

Darüber hinaus wird dieses Tool bei der Bewältigung zunehmend komplexer IT-Infrastrukturen von Organisationen noch wichtiger. Im Gegensatz zur weit verbreiteten Ansicht können Firewalls und Antivirenprogramme das Netzwerk nicht vollständig schützen. Selbst wenn diese Sicherheitsmaßnahmen eingerichtet sind, können Zero-Day-Angriffe das System durchdringen.

Indessen können Sie dieses Problem mithilfe von SIEM beheben, da es Angriffstätigkeiten erkennt und sie im Vergleich zum bisherigen Verhalten im Netzwerk bewertet. Darüber hinaus unterscheidet es das Verhalten als legitimen Gebrauch und böswillige Aktivität. Auf diese Weise erhöht sich der Schutz vor Vorfällen eines Systems und die möglichen Schäden an dem System oder virtuellen Eigentum verringern sich.

Die Verwendung von SIEM kann Ihnen auch bei der Einhaltung verschiedener branchenspezifischer Cyber-Management-Vorschriften helfen. Dieses beste System bietet Ihnen die entsprechenden regulatorischen Anforderungen und Transparenz bei der Protokollierung. Auf diese Weise erhalten Sie klare Erkenntnisse und Verbesserungen.

Auch lesenswert ISO 27001 Compliance Checklist – Audit-Anforderungen

Top 10 Best SIEM Tools for Cyber Attack Monitoring

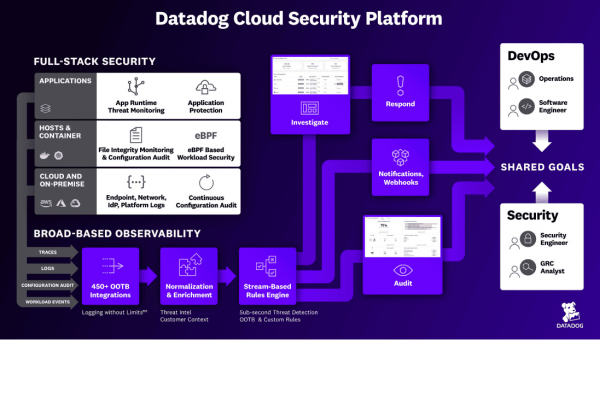

1. Datadog Security Monitoring

Erster auf der Liste der Top 10 Besten SIEM Tools für Cyber Attack Monitoring ist Datadog Security Monitoring. Sicherlich überwacht die Plattform in Echtzeit und Protokolldaten, unter Berücksichtigung der richtigen Gründe. Dann identifiziert es jeden Vorgang automatisch. Es umfasst das Überprüfen von Schwachstellen oder verdächtiger Aktivität und das Melden an IT-Profis. Dieses Tool sammelt lokale Informationen über einen Agenten, der jedes Protokoll auf seinen Server hochlädt. Es analysiert dann alle eingehenden Benachrichtigungen und stellt sie in einer Datei zusammen.

Features of Datadog Security Monitoring

Die wichtigsten Funktionen, die von diesem SIEM bereitgestellt werden, sind:

- Sofortige Erkennung durch Echtzeitüberwachung.

- Ermöglicht den Zugriff auf Protokolle, Spuren, Metriken usw.

- Bietet verschiedene Integrationen zur Anpassung Ihrer Sicherheit.

- Schnelle und einzigartige Einrichtung.

Vorteile von Datadog Security Monitoring

- Bietet Echtzeit-Bedrohungserkennung.

- Komplette Sicherheitsübersicht mit mehr als 500 Integrationen.

- Bietet eine kostenlose 14-tägige Testversion.

- Schnelle und mühelose Einrichtung und funktioniert sofort.

Nachteile von Datadog Security Monitoring

- Viele Funktionen machen den Prozess überwältigend.

Lesen Sie auchSOC 2 Compliance Checklist – Audit-Anforderungen erklärt

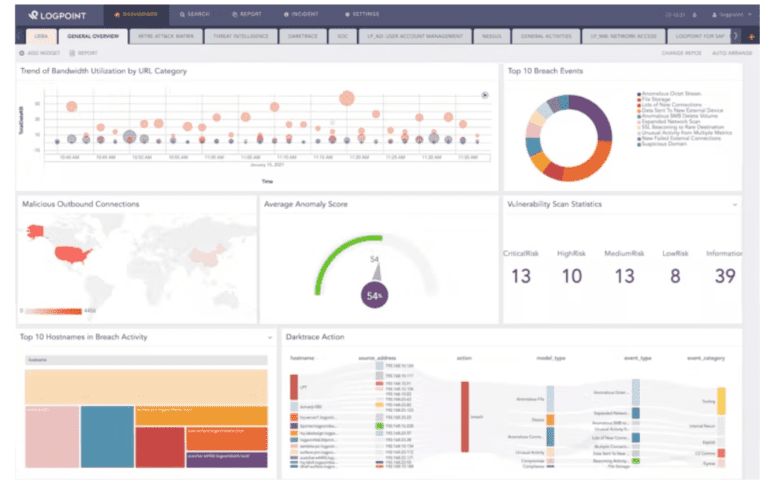

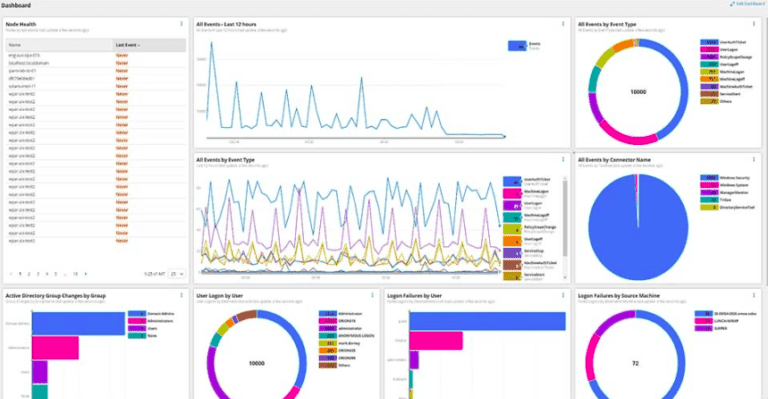

2. LogPoint

LogPoint ist ein lokales SIEM-System, das Anomaliedetektion zur Bedrohungsbekämpfung verwendet. Es protokolliert auch die Aktivität jedes Benutzers unter Verwendung von maschinellem Lernen. Auf diese Weise wird eine Basislinie für die Erkennung ungewöhnlichen Verhaltens geschaffen und es wird auf eine fokussierte AktivitätNachverfolgung gezeigt. Die Technik ist als User and Entity Behavior Analytics (UEBA) bekannt.

Features von LogPoint

Die wichtigsten Funktionen von LogPoint sind wie folgt:

- Baselining der Aktivität unter Verwendung von UEBA.

- Bietet Threat Intelligence Feed.

- Effiziente Verarbeitung.

- Erkennung von Kontoübernahmen.

Vorteile von LogPoint

- Bietet Orchestrierung mit anderen Tools.

- Führt GDPR-Berichterstattung.

- Bildet Bedrohungserkennungsregeln.

- Haben Insider-Bedrohungserkennung.

Nachteile von LogPoint

- Bieten keine kostenlose Testversion.

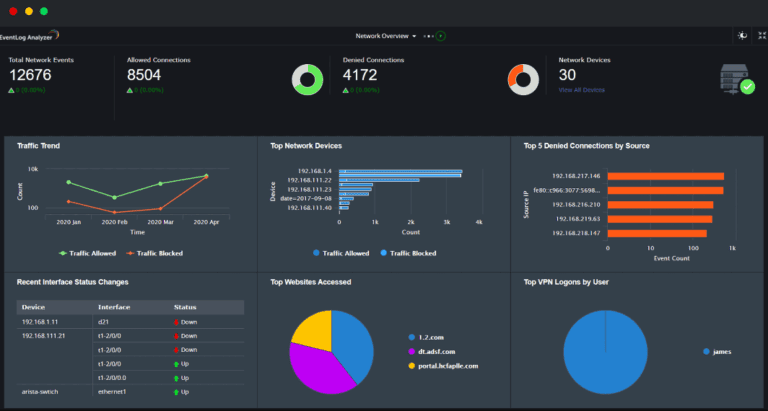

3. ManageEngine EventLog Analyzer

ManageEngine EventLog Analyzer SIEM-Tool hilft bei der Verwaltung von Protokollen und gewinnt Sicherheits- und Leistungsinformationen daraus. Es sammelt Windows-Ereignisprotokolle und Syslog-Nachrichten und organisiert sie in Dateien. Dann rotiert es die Dateien an einem geeigneten Ort und in aussagekräftigen Verzeichnissen, um sie einfach zugänglich zu machen. Schützt auch die Dateien vor Manipulation.

Funktionen des ManageEngine EventLog Analyzer

Die wichtigsten Funktionen, die es bietet, sind:

- Echtzeit-Eindringschutz

- Warnmechanismus.

- Protokoll Analyse

- Windows Ereignisprotokoll und Syslog-Nachrichten.

Vorteile von ManageEngine EventLog Analyzer

- Es ist eine Plattform, die sowohl unter Linux als auch unter Windows verfügbar ist.

- Bietet eine kostenlose Testversion.

- Es unterstützt kostenlose Compliance-Prüfungen für jedes wichtige Standard, einschließlich HIPAA, FISMA, PCI usw.

- Bietet eine intelligente Warnungsfunktion, die dazu beiträgt, falsche Positivitäten zu vermeiden und den Prozess der Priorisierung bestimmter Ereignisse oder Bereiche des Netzwerks zu erleichtern.

Nachteile von ManageEngine EventLog Analyzer

- Da es sich um ein funktionsreiches Produkt handelt, finden neue Benutzer es schwierig zu bedienen und investieren viel Zeit in das Erlernen darüber.

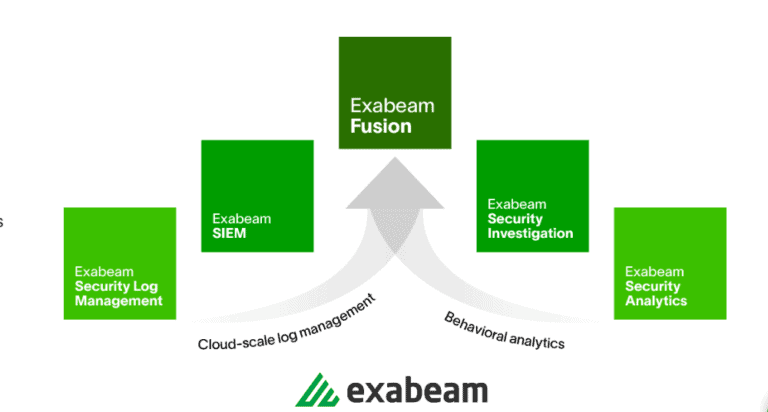

4. Exabeam Fusion

Exabeam Fusion ermöglicht IT-Analysten, wertvolle Protokolldaten zu sammeln und Verhaltensmuster Aktivitäten zur Erkennung von Sicherheitsverletzungen zu nutzen. Es reagiert auch automatisch auf Vorfälle. Diese umfassende SIEM-Lösung verwendet eine strategie der Verhaltenserkenntnis, um Bedrohungen zu erkennen, relevante Ereignisse zu aggregieren, zulässige Ereignisse auszuschließen und maschinelles Lernen zur Echtzeit-Erkennung von Sicherheitsverletzungen einzusetzen. Darüber hinaus erhöht sie die Erkennungsrate, indem sie alle Warnungen berücksichtigt.

Features von Exabeam Fusion

Exabeam Fusion bietet die folgenden Funktionen:

- Kann eine Basislinie mithilfe von UEBA anpassen.

- Stellt SOAR für Erkennung und Reaktion bereit.

Vorteile von Exabeam Fusion

- Unbegrenztes Datenarchitektur

- Automatisierungsfähigkeiten

- Fortgeschrittene Analytik

Nachteile von Exabeam Fusion

- Bietet keine kostenlose Testversion oder Preisliste an.

5. SolarWinds Security Event Manager

SolarWinds Security Event Manager Software hilft dabei, die Sicherheitslage zu verbessern. Dieses Tool demonstriert Compliance durch eine leichtgewichtige, einsatzbereite und erschwingliche Lösung für Security Information and Event Management. Seine detaillierten Echtzeitanalysen machen es für jene geeignet, die Windows Events Logs nutzen möchten, um ihr Netzwerkinfrastruktur vor künftigen Bedrohungen zu schützen.

Funktionen des SolarWinds Security Event Managers

- Zentralisierte Protokoll-Erfassung und Normalisierung.

- Einfache und erschwingliche Lizenzierung.

- Automatisierte Bedrohungserkennung und Reaktion.

- Ingebautes DateiintegritätsÜberwachung.

- Integrierte Compliance-Berichterstattungstools.

- Intuitive Oberfläche und Benutzeroberfläche.

Vorteile des SolarWinds Security Event Managers

- Bietet eine kostenlose 30-tägige Testversion.

- Es ist auf Unternehmen ausgerichtet und bietet eine breite Palette von Integrationen.

- Bietet einen einfachen Filterungsprozess für Protokolle.

- Es ist ein historisches Analysewerkzeug, das Ihnen dabei hilft, seltsames Verhalten im Netzwerk zu finden.

- Bietet Dutzende von Vorlagen

Nachteile des SolarWinds Security Event Managers

- Es ist ein hoch entwickeltes Produkt, das nur von Fachleuten verwendet wird. Anfängern dauert es eine gewisse Zeit, um es zu erlernen.

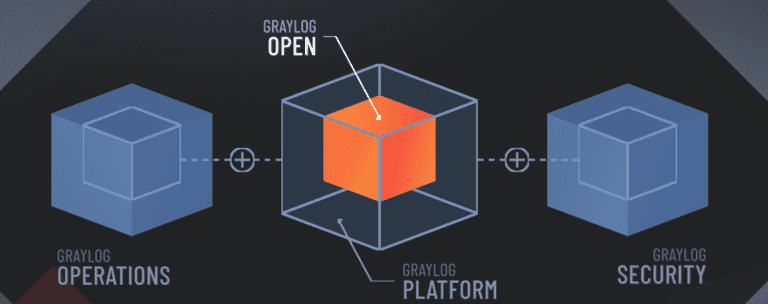

6. Graylog

Graylog ist ein Protokollverwaltungssystem, das Pakete wie einen Datensammler zur Aufnahme von Betriebssystem-Protokollnachrichten enthält. Es erfasst auch Protokolldaten von anderen Anwendungen, die mit dem Paket integriert sind.

Funktionen von Graylog

Die wichtigsten Funktionen dieses Tools sind:

- Syslog und Windows Event.

- Konsolidator.

- Datensammler.

- Anwendungsintegrationen.

Vorteile von Graylog

- Anpassung von SIEM-Funktionen.

- Berichte Formate.

- Bietet Orchestrierung.

- Ad-hoc-Abfragewerkzeug.

Nachteile von Graylog

- Schwer zu installieren unter Windows

7. ManageEngine Log360

OSSEC ist eines der besten Host-basierten Intrusion Prevention Systems (HIDS), das die von SIM-Systemen durchgeführten Dienste austauschbar macht. Dieses Tool konzentriert sich hauptsächlich auf die in den Protokolldateien verfügbaren Informationen, um nach Hinweisen auf Eindringen zu suchen. Neben dem Lesen von Protokolldateien überwacht es auch die Datei-Prüfsummen, um Manipulationen zu erkennen.

Merkmale von OSSEC

Die Merkmale von OSSEC sind:

- Verwaltung von Protokolldateien.

- Kostenlos nutzbar.

- Option für Support-Pakete.

Vorteile von OSSEC

- Funktioniert sowohl als SIEM als auch als HIDS.

- Anpassbar und hochvisuelle Benutzeroberfläche.

- Nachteile von OSSEC

Die Open-Source-Version bietet keinen kostenpflichtigen Support.

- Benötigt ein sekundäres Tool für weitere Analysen.

9. AlienVault Unified Security Management

OSSEC ist eines der besten Host-basierten Intrusion Prevention Systeme (HIDS), das die von SIM-Systemen ausgeführten Dienste austauschbar macht. Dieses Tool konzentriert sich hauptsächlich auf die in den Log-Dateien verfügbaren Informationen, um Anzeichen von Einbrüchen zu suchen. Neben dem Durchlesen von Log-Dateien überwacht es auch die Prüfsummen von Dateien, um Manipulationen zu erkennen.

Features von OSSEC

Die Features von OSSEC sind:

- Verwaltung von Log-Dateien.

- Kostenlos nutzbar.

- Unterstützungspaketoption.

Vorteile von OSSEC

- Unterstützt verschiedene Betriebssysteme wie Linux, Windows, Mac und Unix.

- Hat von der Community erstellte Vorlagen, die Ihnen ermöglichen, den Prozess sofort zu beginnen.

- Funktioniert sowohl als SIEM als auch als HIDS.

- Anpassbar und hoch visuelles Interface.

Nachteile von OSSEC

- Seine Open-Source-Version bietet keine kostenpflichtige Unterstützung.

- Erfordert ein Zusatztool für weitere Analyse.

9. AlienVault Unified Security Management

Als nächstes auf der Liste der Top 10 Besten SIEM-Tools zur Überwachung von Cyberangriffen steht AlienVault Unified Security Management. Ein derart kostengünstiges SIEM-Softwarepaket, dass es mit sehr attraktiven Angeboten aufwartet. Dieses traditionelle SIEM-Lösung verfügt über integrierte Eindringschutz, Verhaltensüberwachung und Schwachstellen-bewertung. Es verfügt über integrierte Analysen, die die meisten von einer skalierbaren Plattform erwarten.

Funktionen von AlienVault

Die Funktionen der AlienVault-Software sind:

- Verhaltensüberwachung.

- Eindringschutz.

Vorteile von AlienVault

- Mit Hilfe der künstlichen Intelligenz können Bedrohungen mühelos aufgespürt werden.

- Sein Benutzer Power Portal ermöglicht es Kunden, ihre Bedrohungsdaten zu teilen und das System zu verbessern.

- Dieses Tool scannt nicht nur Protokolldateien, sondern liefert auch Schwachstellenbewertungsberichte auf der Grundlage der gescannten Geräte und Anwendungen.

Nachteile von AlienVault

- Bietet keine längere Testversion.

- Nicht genügend Integrationen.

- Die Protokolle sind schwieriger zu durchsuchen und zu lesen.

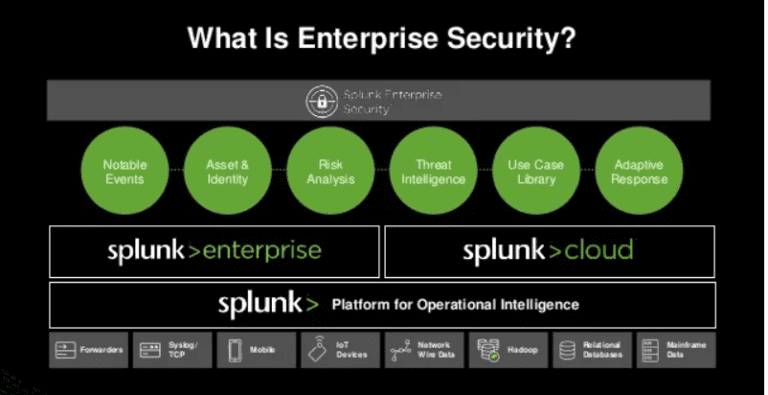

10. Splunk Enterprise Security

Splunk ist eines der beliebtesten SIEM-Software weltweit. Es hat Analytik in sein System integriert. Darüber hinaus überwacht es Netzwerke und Maschinen in Echtzeit, während das System nach potenziellen Schwachstellen sucht. Es zeigt auch abnormes Verhalten im Web an.

Funktionen von Splunk

Die Funktionen dieser Software sind:

- Asset-Ermittler.

- Überwacht Echtzeit-Netzwerke.

- Analysiert vergangene Daten.

Vorteile von Splunk

- Ereignisse leicht priorisieren.

- Für sowohl Linux als auch Windows verfügbar.

- Bedrohungen mithilfe der Verhaltensanalyse erkennen.

- Auf Unternehmen ausgerichtet.

- Ein ausgezeichnetes Benutzerinterface mit hohen Visuals und einfachen Anpassungsoptionen.

Nachteile von Splunk

- Nur für große Unternehmen geeignet.

- Keine transparenten Preise. Sie müssen auf Angebote warten.

- Verwendet Suchverarbeitungssprache (SPL), um die Lernkurve und Abfragen zu steilen.

Vielen Dank, dass Sie den Artikel „Top 10 Best SIEM Tools for Cyber Attack Monitoring (Pros Cons)“ gelesen haben. Wir werden abschließen.

Top 10 Best SIEM Tools for Cyber Attack Monitoring (Pros Cons) Zusammenfassung

Zusammenfassend ist SIEM ein leistungsfähiges Werkzeug, das Organisationen jeder Größe nutzen und von Vorteil sein kann. Wenn Sie auch darüber nachdenken, dieses Tool in Ihre aktuelle Sicherheitskonfiguration aufzunehmen, stellen Sie sicher, dass Sie sich seine Vor- und Nachteile sowie Funktionen ansehen, um Ihren Netzwerksicherheitsbedarf anzupassen. Oben finden Sie einige solide Optionen, die Sie prüfen können und Ihre Netzwerkssicherheit erhöhen können.

Source:

https://infrasos.com/top-10-best-siem-tools-for-cyber-attack-monitoring/