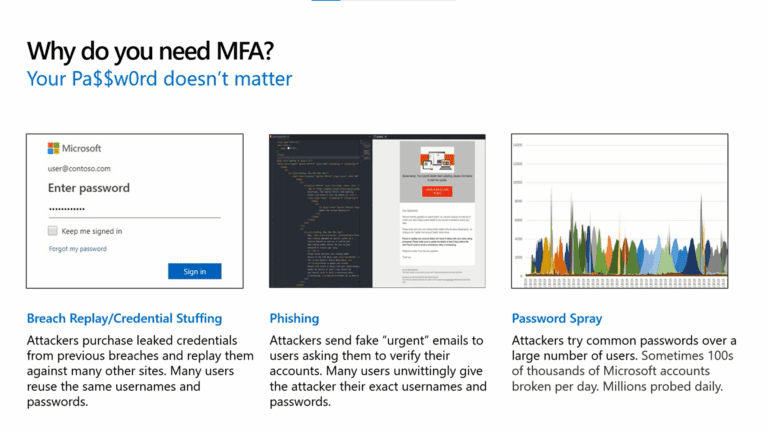

Configurer Azure Conditional Access + Multi-Factor Authentication (MFA). L’environnement des cybermenaces d’aujourd’hui est en constante évolution. Il fut un temps où l’on pouvait considérer que son compte était en sécurité avec un mot de passe. Ce n’est plus le cas. Le cybercrime a évolué et les cybercriminels ont mis au point de nouvelles méthodes sophistiquées pour voler des mots de passe, les rendre insuffisants, et les entreprises ont pris conscience de cela.

Par conséquent, la stratégie d’accès conditionnel dans Azure AD a été conçue comme une contre-mesure pour vous permettre de protéger les applications Microsoft 365 en fonction de différentes conditions et critères. Cette stratégie vous permet de demander aux utilisateurs une authentification à facteurs multiples lorsqu’ils se connectent dans certaines circonstances.

Cet article est une analyse complète des politiques d’accès conditionnel et d’authentification à facteurs multiples dans Microsoft Azure et explique comment configurer ces politiques pour votre compte.

Source d’image : Thecloudcomputing

Quelles sont les stratégies d’accès conditionnel dans Azure?

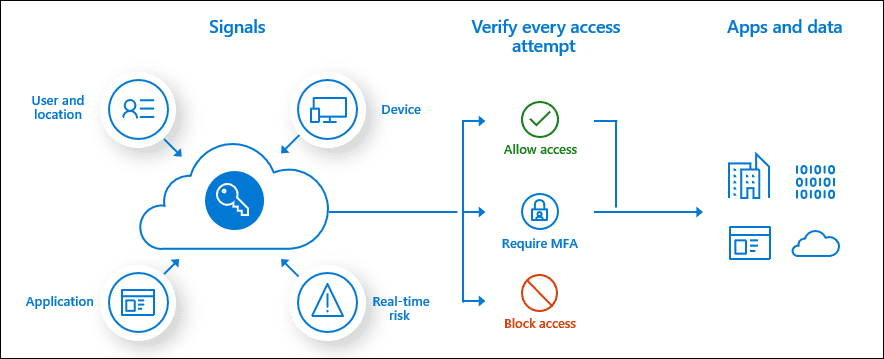

La périphérie du système moderne sécurisé englobe désormais non seulement le réseau mais aussi les identités des utilisateurs et leurs dispositifs. En tant que mesure de sécurité, de nombreuses organisations aujourd’hui fondent leurs décisions de contrôle d’accès sur des signaux liés à l’identité. C’est pourquoi, Azure en est un excellent exemple. Azure AD l’accès conditionnel intègre des signaux pour la prise de décision et l’application de la politique.

I’d phrase Conditional Access policies as a statement: if a certain user wants to access a certain resource, then they need to pass a security measure. For example, if a user wants to access their account in Azure, then they need to do multi factor authentication to access it.

Il est important de noter que les stratégies d’accès conditionnel sont appliquées après la réalisation du premier facteur authentification. Selon que l’utilisateur a satisfait ou non la condition précédente, les stratégies d’accès conditionnel sont soit accordées, soit l’accès est bloqué.

Les stratégies d’accès conditionnel les plus courantes incluent:

- Exiger une authentification multifacteur pour les utilisateurs administratifs.

- Bloquer l’inscription à partir de dispositifs qui présentent un comportement suspect.

- Exiger une authentification multifacteur pour les tâches de gestion Azure.

- Restreindre ou autoriser l’accès à partir de locations spécifiées.

- Exiger des locations fiables pour l’inscription à la Azure AD Authentification Multifacteur.

Qu’est-ce que l’Authentification Multifacteur?

Voici une statistique intéressante : les cybercriminels ont volé près de 15 milliards de données confidentielles à partir de systèmes peu sécurisés. Si elles obtiennent les vôtres, cela peut entraîner la perte de données confidentielles ainsi que des dommages financiers et de réputation importants pour votre entreprise. C’est pourquoi l’authentification multifacteur authentification entre en jeu.

Fondamentalement, l’authentification multifacteur est conçue avec l’idée de renforcer vos défenses du système pour empêcher de telles attaques.

L’incorporation de l’authentification multifactorielle ne supprime pas noms d’utilisateur et mot de passe. Au contraire, elle ajoute une couche à une autre méthode de vérification pour garantir que seules les personnes autorisées obtiennent l’accès et que les fraudeurs sont tenus à l’écart.

De plus, l’authentification multifactorielle s’est avérée très efficace pour prévenir les piratages. Selon Microsoft, l’AMF est si efficace qu’elle bloque près de 100 pour cent des piratages de comptes. C’est simple mais très efficace.

Plus de 55% des organisations utilisent l’authentification multifactorielle pour protéger leurs systèmes, et ce chiffre augmente chaque année. De plus en plus d’organisations reconnaissent l’importance de la mettre en œuvre et il n’est pas surprenant que Microsoft Azure soit à l’avant-garde de cela.

Comment cela fonctionne-t-il?

L’authentification multifacteur renforce les défenses d’un système en combinant au moins deux facteurs distincts. L’un est quelque chose que vous connaissez, comme votre adresse e-mail ou nom d’utilisateur et mot de passe. Et puis l’autre facteur est soit :

Quelque chose que vous êtes (scans de l’iris, empreintes digitales, ou tout autre données biométriques) ou quelque chose que vous possédez (votre téléphone, carte à puce, ou même votre clé USB)

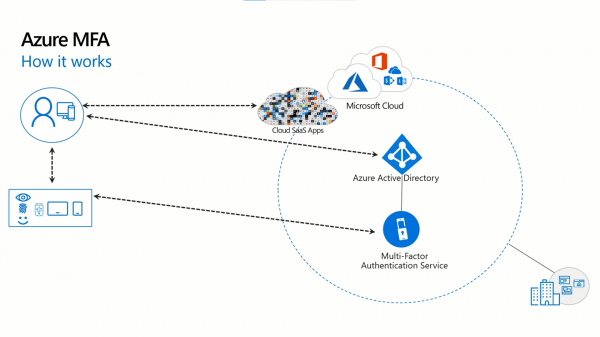

A typical MFA process in Azure has the following sequence of events:

- Inscription : Une personne lie quelque chose au système, par exemple, leur numéro de téléphone.

- Connexion: L’utilisateur tape ensuite son nom d’utilisateur et son mot de passe pour accéder au système.

- Vérification: Le système se connecte ensuite à l’objet qui a été enregistré. Un code de vérification est ensuite envoyé au téléphone de l’utilisateur. Si l’utilisateur utilise une application d’authentificateur, le système affiche un code QR qui, une fois scanné, donne à l’utilisateur un code de vérification.

- Accès obtenu: L’utilisateur entre ensuite le code de vérification envoyé à leur attention et obtient l’accès.

Améliorez la sécurité de votre Active Directory et Azure AD en ajoutant des politiques d’accès +MFA

Essayez-nous gratuitement, accès à toutes les fonctionnalités. – 200+ modèles de rapports AD disponibles. Personnalisez facilement vos propres rapports AD.

Création d’une politique d’accès conditionnel et authentification multifacteur

Les étapes suivantes sont nécessaires pour créer une nouvelle politique d’accès conditionnel applicable aux membres d’un groupe de sécurité dans Azure.

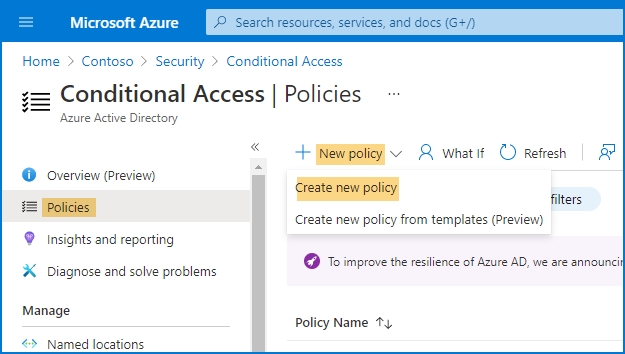

- La première étape consiste à accéder à la lame Azure Active Directory en vous connectant au portail Azure à l’aide d’un compte d’administrateur global.

- Ensuite, pour accéder aux paramètres de sécurité d’Azure Active Directory, allez à Gérer > Sécurité dans le côté gauche de la fenêtre.

- Choisissez Accès conditionnel sous l’onglet Protection dans la barre latérale gauche de la page de sécurité.

- Sélectionnez Ajouter une nouvelle stratégie puis Créer une nouvelle stratégie sur la page des stratégies d’accès conditionnel.

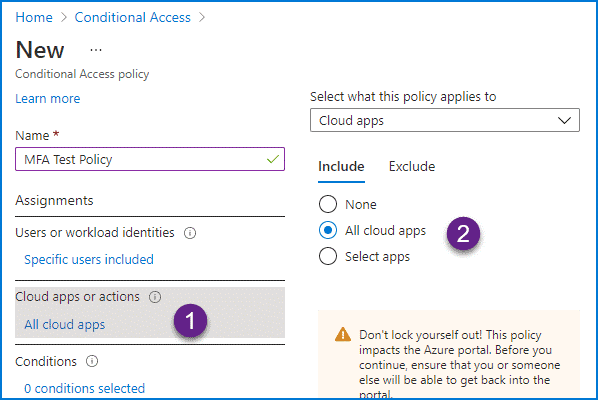

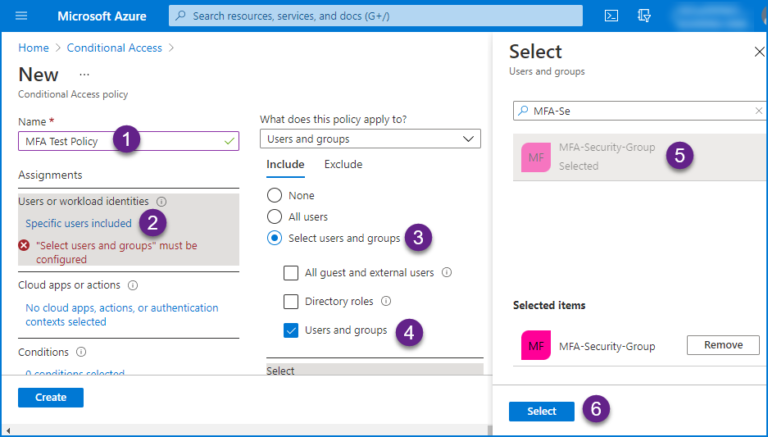

- Une fois cela fait, entrez un nom pour la nouvelle stratégie (par exemple : Stratégie de test MFA).

- L’étape suivante consiste à choisir des utilisateurs ou des identités de charge de travail. Pour ce faire, allez à Assignations puis sélectionnez les utilisateurs et les groupes bouton radio.

- Ensuite, cliquez sur la case à cocher Utilisateurs et groupes et sélectionnez les utilisateurs ou groupes auxquels vous souhaitez appliquer votre stratégie.

- Recherchez votre groupe de sécurité, puis cliquez sur le bouton sélectionner (par exemple, Groupe-Sécurité-MFA).

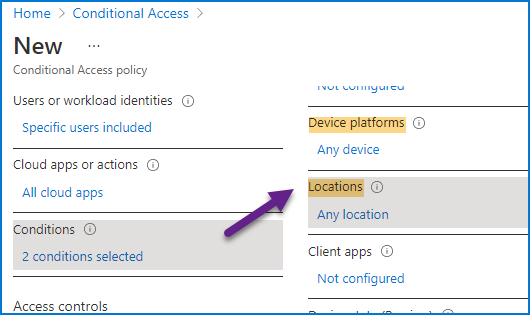

- Sélectionnez Tous les applications cloud à partir de Applications cloud ou actions. Ici, vous pouvez choisir des applications individuelles ou exclure des applications spécifiques de la stratégie si nécessaire.

- Sous Conditions, veuillez donner votre configuration préférée. J’ai sélectionné N’importe quel appareil sous Plateformes d’appareils et sélectionné N’importe quel emplacement pour s’appliquer à cette stratégie. Vous pouvez ajuster la configuration ici selon vos préférences.

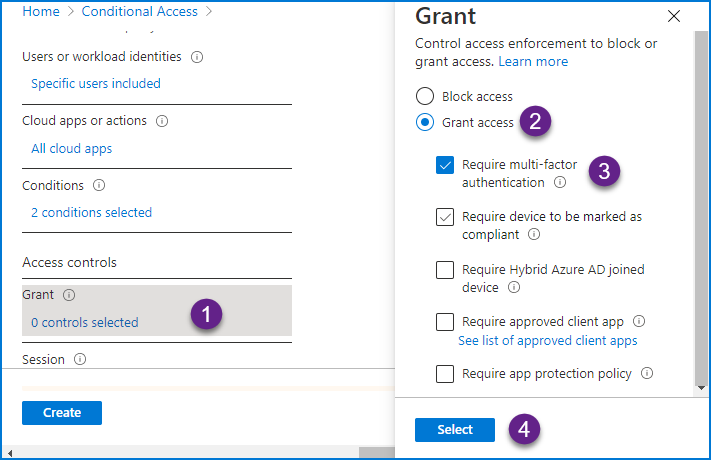

- Sous les contrôles d’accès, sélectionnez Accorder l’accès, cochez l’option Exiger une authentification multifacteur, puis cliquez sur le bouton Sélectionner.

- Cliquez sur l’interrupteur Activer la politique et réglez-le sur activé.

- Enfin, cliquez sur le bouton Créer.

Une fois cela fait, votre politique d’accès conditionnel devrait être active. Pour tester et vérifier votre politique, vous pouvez créer un compte utilisateur de test et vérifier l’invite d’authentification multifacteur.

Lisez aussi Déployer des rapports d’utilisateurs Office 365

Vérifiez votre Authentification multifacteur

La prochaine étape après la configuration de votre connexion d’authentification multifacteur est de la vérifier avec un compte utilisateur de test. Pour ce faire, veuillez suivre les étapes suivantes :

- Créez un nouveau profil dans votre navigateur ou ouvrez une nouvelle fenêtre en mode InPrivate ou Incognito et créez-la là-bas.

- Ouvrez la page de Vérification à deux facteurs ou connectez-vous à l’un de vos applications en ligne Microsoft 365.

- Connectez-vous avec le compte utilisateur de test que vous avez créé et attribué au groupe de sécurité de test.

- Dans la fenêtre suivante, vous serez invité à activer l’Authentification Multifacteur parmi diverses options.

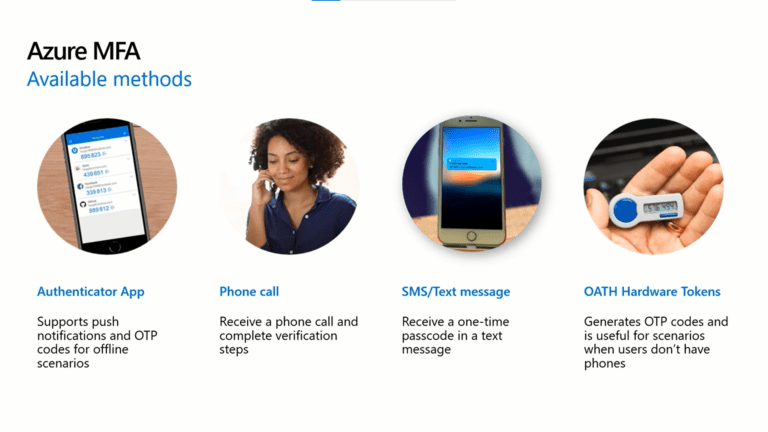

- Choisissez les méthodes qui vous conviennent. Par exemple, soit par code téléphonique ou une application d’authentificateur. Puis, procédez avec les étapes de suivi qui s’appliquent à votre méthode d’authentification sélectionnée pour terminer votre vérification.

Une fois cela fait, vous pouvez maintenant être sûr que l’authentification multifacteur est correctement vérifiée pour votre système.

Maintenant que vous avez correctement vérifié votre authentification multifacteur, élargissons cela en examinant les diverses options d’authentification multifacteur disponibles dans Azure AD.

Paramètres d’Authentification Multifacteur Azure AD

De manière significative, Azure AD Multi Factor Authentication vous permet de personnaliser l’expérience utilisateur en vous laissant définir des options pour des choses comme les seuils de verrouillage des comptes et les alertes et notifications de fraude. Certaines configurations pour Azure Active Directory (Azure AD) sont dans le portail Azure, et certaines sont dans un portail séparé pour Azure AD Multi Factor Authentication.

Dans le portail Azure, vous configurez les paramètres Multi Factor Authentication suivants pour Azure AD :

- Verrouillage de compte

- Bloquer/débloquer les utilisateurs

- Alerte de fraude

- Notifications

- Jetons OATH

- Paramètres des appels téléphoniques

Lisez également Découvrez l’outil de surveillance Azure AD

1. Verrouillage de compte

Définir un nombre maximum d’essais MFA infructueux avant de bloquer un compte pendant un certain temps aidera à décourager les attaques qui reposent sur des tentatives répétées pour accéder au compte d’un utilisateur. Ces paramètres de verrouillage de compte ne prennent effet qu’après la saisie d’un code PIN pour l’invite MFA.

Vous pouvez configurer les paramètres suivants pour activer cela :

- Le nombre maximum d’essais MFA infructueux autorisés avant le verrouillage du compte.

- Nombre de minutes avant que le minuteur du verrouillage du compte ne soit réinitialisé.

- Le nombre de minutes avant que le compte ne soit débloqué automatiquement.

2. Bloquer/débloquer les utilisateurs

Cette configuration est utilisée pour bloquer Azure AD les tentatives d’authentification multifacteur pour un compte après la perte ou le vol du dispositif de l’utilisateur. Lorsque cette configuration est utilisée, toutes les tentatives d’authentification multifacteur pour le utilisateur interdit sont automatiquement refusées.

Après qu’un utilisateur est bloqué, l’authentification multifacteur est interdite pour leur compte pendant une période de 90 jours.

3. Alerte de fraude

Cette fonctionnalité est pratique pour les utilisateurs lorsqu’signalant une potentielle fraude impliquant leurs comptes. Cette option permet à l’utilisateur de signaler une tentative d’AMF inconnue et suspecte en utilisant l’application Microsoft Authenticator ou leur téléphone.

Vous pouvez avoir les options de configuration suivantes pour cette réglage:

Créez un paramètre pour bloquer automatiquement les utilisateurs qui signalent la fraude

Si un utilisateur signale la fraude sur son compte, le compte sera verrouillé hors de Azure AD l’authentification multifacteur pendant 90 jours, ou jusqu’à ce que le compte soit déverrouillé par un administrateur.

Cette fonctionnalité propose également un rapport de connexion, qui permet à un administrateur de revoir activité de connexion et de prendre les mesures correctives nécessaires pour éviter toute autre activité frauduleuse. L’administrateur décide ensuite s’il faut débloquer le compte de l’utilisateur ou non.

Configurer un code d’appel pour signaler la fraude

Les utilisateurs confirment généralement leur connexion en appuyant sur # lorsqu’on leur demande de le faire lors d’un appel de vérification en deux étapes. Habituellement, pour signaler la fraude, l’utilisateur doit d’abord entrer un code avant d’appuyer sur #.

La valeur par défaut de ce code est 0, bien que vous puissiez la personnaliser. Vous pouvez configurer l’option pour activer le blocage automatique. Les utilisateurs peuvent être invités à appuyer sur 1 s’ils souhaitent bloquer leurs comptes après avoir appuyé sur 0 pour signaler la fraude sur leurs comptes.

4. Notifications

Vous pouvez configurer cette option pour vous assurer qu’Azure AD envoie des notifications par e-mail lorsque les utilisateurs signalent des alertes de fraude. Généralement, comme les identifiants de l’utilisateur ont probablement été compromis, ces alertes sont normalement destinées aux administrateurs d’identité.

5. Jetons OATH

Avec cette option, vous pouvez gérer les jetons OATH pour les utilisateurs dans les environnements Azure AD Multi Factor Authentication basés dans le cloud.

Les applications comme l’application Authenticator de Microsoft et d’autres servent d’exemples de tokens de logiciel OATH. La clé secrète, ou semence, qui est utilisée pour produire chaque OTP est générée par Azure AD, puis entrée dans l’application.

Lorsqu’elle est configurée pour les notifications push, l’application Authenticator créera des codes au nom de l’utilisateur, leur donnant une deuxième méthode d’authentification même si leur smartphone est hors ligne. Les codes peuvent également être générés à l’aide d’un programme tiers, à condition qu’il utilise OATH TOTP pour le faire.

6. Paramètres d’appel téléphonique

Vous pouvez utiliser cette option pour configurer l’expérience des utilisateurs chaque fois qu’ils reçoivent des appels téléphoniques pour les invites MFA. Par exemple, vous pouvez configurer l’ID de l’appelant ou définir la voix de l’accueil qu’ils entendent.

Merci d’avoir lu la configuration d’Azure Conditional Access + Multi Factor Authentication MFA. Nous allons conclure ce billet de blog.

Conclusion de la configuration d’Azure Conditional Access + Multi Factor Authentication

Azure Conditional Access associé à l’authentification multifacteur est un autre outil conçu dans la bataille en constante évolution entre les cybercriminels et les experts en cybersécurité. Les stratégies d’accès conditionnel de Microsoft Azure AD avec l’authentification multifacteur se sont avérées être des outils suffisants pour les organisations dont la principale préoccupation est de protéger leurs utilisateurs contre les connexions frauduleuses.

Les experts en cybersécurité s’accordent à dire qu’un nom d’utilisateur et un mot de passe sont souvent une défense insuffisante contre les attaques cybernétiques les plus sophistiquées. Dans Microsoft Azure, vous devez définir des stratégies d’accès conditionnel et ajouter l’authentification multifacteur comme une autre couche pour sécuriser votre système de manière infaillible.

Pour lire plus de contenu sur notre blog et en savoir plus sur la cybersécurité, veuillez cliquer ici. Pour des informations sur Azure et plus de contenu, veuillez cliquer ici.

Source:

https://infrasos.com/setup-azure-conditional-access-multi-factor-authentication-mfa/