Les 10 meilleures façons de prévenir les cyberattaques sur les entreprises. Tout le monde sait que les cambriolages et les attaques de pirates sont très fréquents. Les violations constantes de la cybersécurité augmentent et nous savons par des sources officielles que d’ici 2023, le nombre atteindra 15,4 millions.

Mais le progrès technologique a permis à de nombreuses organisations de sécuriser leurs fonds. D’un autre côté, les pirates utilisent des outils qui, malgré tout, leur permettent de contourner et de franchir les barrières de cybersécurité.

Après tout, l’impact sur les affaires peut être astronomique, entraînant une perte de revenus, des perturbations opérationnelles et le vol de données clients. Les violations de données nuisent également à votre réputation et, dans certains cas, peuvent même vous mettre hors service.

Par conséquent, compte tenu du risque, examinons comment réduire encore davantage le risque dans notre organisation. En somme, les stratégies pratiques que vous devriez mettre en œuvre dans votre entreprise sont décrites ci-dessous.

Commençons par les 10 meilleures façons de prévenir les cyberattaques sur les entreprises.

Les 10 meilleures façons d’empêcher les attaques informatiques contre les entreprises

1. Protection WIFI

Tout d’abord, avec l’utilisation de WIFI, n’importe quel appareil peut être infecté en tentant de se connecter à un réseau. Donc, si cet appareil infecté est connecté, par exemple, au réseau de votre entreprise, alors tout le système est déjà menacé par des menaces informatiques de la part de hackers.

Comment prévenir

Bloquer les attaques sur les réseaux sans fil reste une tâche très difficile. Si vous utilisez Wi-Fi, assurez-vous d’utiliser les derniers protocoles d’encryption pour sécuriser votre connexion. La plupart des routeurs wifi en ont cette fonctionnalité, mais vous devrez peut-être la chercher dans le menu des paramètres.

Il est également important de maintenir votre système d’exploitation et vos applications à jour pour réduire le risque d’attaques. Lorsque l’ordinateur n’est pas en usage, il est une bonne idée de désactiver le Wifi sur votre ordinateur.

Voici des conseils supplémentaires sur la façon d’empêcher les attaques informatiques:

- Désactivez lapartage de fichiers sur votre réseau.

- Avec le filtrage MAC, cela vous permet d’autoriser uniquement les appareils autorisés sur le réseau.

- Changez l’ID SS (Service Set Identifier) par défaut du routeur et rendez-le difficile à deviner.

- Mettre à jour votre ordinateur régulièrement.

- Chiffrez-le à l’aide du dernier protocole WPA2 le plus sécurisé.

2. Éduquez vos employés

Source d’image : augustadatastorage

Les employés sont l’une des voies les plus courantes pour que les cybercriminels accèdent à vos données. Ils envoient des e-mails de phishing prétendant provenir de votre entreprise et demandant des informations personnelles ou l’accès à des fichiers spécifiques.

Bien sûr, à l’œil non averti, le lien peut sembler authentique, et c’est un piège facile à tomber dedans. Par conséquent, les personnels non formés tombent souvent dans ces pièges. En conséquence, sensibiliser les employés est crucial.

Rappelez-vous, éduquer vos employés sur la prévention des attaques informatiques et les tenir informés est une deuxième étape vitale. Généralement, d’après les dernières attaques informatiques, c’est l’une des stratégies les plus efficaces pour lutter contre les attaques informatiques et toutes les formes de violations de données.

Comment prévenir

Plus bas, il y a 8 conseils pour éduquer vos employés sur la cybersécurité et rendre votre politique de cybersécurité efficace.

- Connaître vos employés.

- Faire des formations pour les employés.

- Pratiquer la sécurité des mot de passe.

- Éduquer les employés sur les attaques par phishing et autres cyberattaques.

- Intégration avec la cybersécurité.

- Attaques de pratique régulières.

- Enseigner aux employés comment repérer les activitéssuspectes.

- Profiter des cours en ligne sur la cybersécurité.

3. Installer un pare-feu

Il existe plusieurs types d’infractions complexes aux données, et de nouvelles apparaissent chaque jour, parfois en revenant en arrière.

De loin, la manière la plus efficace de se défendre contre toutes les formes d’attaques informatiques est d’installer un réseau avec un pare-feu. De plus, le système de pare-feu empêche des dommages importants dus aux attaques de force brute sur le réseau ou les systèmes d’entreprise.

Comment prévenir

- Bloquer les menaces entrantes.

- Répondre à des besoins de sécurité uniques.

- N’oubliez pas qu’un Pare-feu est votre première ligne de défense contre les pirates et autres utilisateurs non autorisés externes.

- De plus, le pare-feu vous permet de bloquer l’accès à des sites web non approuvés.

- Utilisez un pare-feu pour réguler la bande passante.

- Vous pouvez également utiliser un pare-feu pour fournir des services VPN.

- Enfin, un pare-feu protège votre entreprise contre le code malveillant.

4. Utiliser l’authentification multifacteur (AMF)

Les systèmes d’authentification multifacteur doivent fournir au moins deux facteurs pour authentifier les utilisateurs et leur permettre d’utiliser le compte. Fondamentalement, l’AMF fournit une confiance fiable dans l’identité véritable de l’utilisateur, réduisant ainsi le risque d’accès non autorisé.

Par conséquent, l’AMF est plus efficace pour la protection que les mots de passe.

Comment prévenir

- Attaques par force brute et contre-attaques par force brute – Certainement, les attaquants utilisent des logiciels pour rapidement essayer un ensemble de identifiants couramment utilisés, tels que Password123, dans une tentative de gagner l’accès aux sites Web et applications.

- Spear phishing – Les hackers collectent des informations à partir des comptes de médias sociaux ou d’autres sources pour personnaliser ces messages et les rendre plus convaincants.

- Journal des touches – L’attaquant installe un logiciel (généralement un virus) qui capture les frappes au clavier sur l’ordinateur de l’utilisateur, y compris mots de passe, sites web visités et noms d’utilisateur.

- Remplissage de crédential – De plus, les attaquants comptent sur les utilisateurs qui répètent les noms d’utilisateur et les mots de passe pour se connecter à leurs applications et sites web. Ils ont tenté d’utiliser un certain nombre de crédentials volées pour accéder à d’autres sites web et logiciels.

- Attaques de l’homme du milieu – L’attaquant accède aux informations de connexion de l’utilisateur à une autre partie, puis observe l’interaction ou redirige la connexion vers un site web factice où l’utilisateur entrera ses informations de connexion de session.

Lisez aussi Essayez l’outil de surveillance Azure AD

5. Sauvegarder régulièrement les données

Votre appareil est souvent infecté par des virus, des logiciels malveillants ou des réseau les hackers ont accédé à la plupart de vos données. Elles sont souvent corrompues, effacées ou utilisées pour l’extorsion par un logiciel de rançonnage spécial qui permet l’accès.

C’est pourquoi sauvegarder vos données est l’étape parfaite pour créer une autre sauvegarde que vous pouvez toujours accéder.

Si vous souhaitez vous protéger contre les malwares, assurez-vous de restaurer vos données à partir d’une sauvegarde propre. Le ransom est généralement payé par l’organisation, il n’y a donc aucune garantie que la clé de décryptage sera livrée à l’attaquant.

Nous sommes sûrs de savoir que la restauration à partir de sauvegardes est insoupçonnable, fiable, moins coûteuse et n’implique pas de donner de l’argent aux criminels!

Comment prévenir

- Utilisez un disque dur externe.

- Faites usage de chiffrement.

- Protégez vos sauvegardes à l’aide de mots de passe.

- Avoir des systèmes de sauvegarde comme une partie de votre stratégie de récupération en cas de catastrophe.

- Effectuez une analyse des risques du processus de sauvegarde.

- Investissez dans un dispositif de stockage réseau (NAS).

6. Assurez la protection des points d’extrémité

Tout d’abord, la sécurité des points d’extrémité est la protection des points d’extrémité ou des points d’entrée sur les appareils des utilisateurs finaux tels que les ordinateurs de bureau, les ordinateurs portables et les appareils mobiles contre les acteurs et les activités malveillants.

Deuxièmement, les systèmes de sécurité des points de terminaison protègent ces points de terminaison contre les menaces de cybersécurité sur le réseau ou dans le cloud. Par conséquent, la sécurité des points de terminaison est souvent considérée comme la première ligne de défense de la cybersécurité et l’un des principaux endroits où les entreprises cherchent à sécuriser leurs réseaux d’entreprise.

Comment prévenir

- Chiffrement des données.

- La politique d’accès aux données.

- Appliquer la politique de « apportez votre propre appareil » (BYOD).

- Protection avancée et automatisée des points de terminaison.

- Identifier vos points de terminaison.

7. Former votre personnel

Souvent, les organisations consacrent la plupart de leur temps et beaucoup d’argent à des infrastructures et outils de cybersécurité spécifiques. Il est important d’éduquer tous les membres de l’équipe sur la manière de se protéger et de protéger l’organisation contre les menaces de sécurité.

Bien sûr, une attention particulière devrait être accordée à encourager les employés à signaler toutes les attaques informatiques. En faisant appel à une équipe professionnelle pour former les employés sur les problèmes potentiels de cybersécurité et sur la manière dont cela pourrait affecter votre entreprise, le bureau est un bon moyen de les informer.

Comment prévenir

- Enseigner et former le personnel à signaler les problèmes.

- Accordez l’accès à distance et

- formation WIFI.

- Créez une politique d’utilisation acceptable.

- Offrez une formation sur les phishing et le spam.

- Fournissez une formation sur les mots de passe forts.

8. Déployez une gestion des accès

Solutions de contrôle d’accès aux entreprises pour authentifier, autoriser et auditer l’accès aux applications et aux systèmes informatiques. Les solutions de contrôle d’accès sont souvent proposées en tant que composant d’une solution d’identité et gestion des accès (IAM).

Aide à améliorer la sécurité et à réduire les risques en contrôlant étroitement l’accès aux applications, services et infrastructure informatique, tant sur site qu’en nuage.

La plupart des solutions de contrôle d’accès incluent des outils pour gérer les droits d’accès et suivre les connexions et l’activité d’accès. Historiquement, les solutions de contrôle d’accès étaient présentées comme des applications logicielles natives traditionnelles.

Aujourd’hui, la plupart des entreprises tirent parti des offres Identity as a Service (IDaaS) pour offrir flexibilité, simplicité et économies de coûts dans le cloud. Les solutions de gestion des accès basées sur le cloud aident les entreprises à rationaliser leurs opérations.

Accélérez votre ROI et profitez de la scalabilité instantanée et illimitée.

Comment prévenir

- Automatiser la fourniture des privilèges d’accès.

- Politique de mot de passe robuste.

- Rotation des clés de chiffrement.

- Suppression des comptes orphelins.

9. Mettez à jour vos logiciels régulièrement.

Les mises à jour logicielles sont importantes pour la sécurité numérique et cyber. N’oubliez pas que les cyber attaques surviennent souvent parce que votre système ou logiciel n’est pas entièrement mis à jour, laissant une faille. Les pirates informatiques exploitent ces vulnérabilités, donc les cybercriminels les utilisent pour accéder à votre réseau.

Pour lutter contre cela, il est préférable d’investir dans un système de gestion des patchs. Parce que cela gère toutes les mises à jour de logiciels et de systèmes et maintient votre système fort et à jour.

Comment prévenir

- Restez en sécurité contre les menaces émergentes.

- Présenter de nouvelles fonctionnalités utiles.

- Corriger les anciennes vulnérabilités.

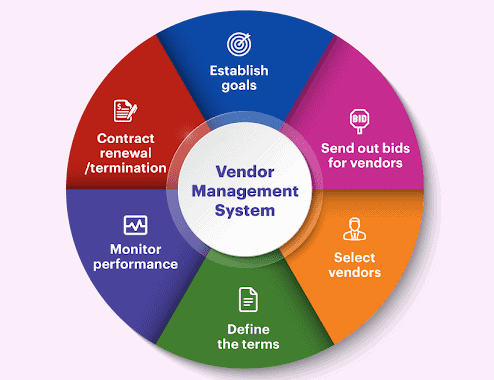

10. Évaluer et surveiller vos fournisseurs

Source d’image: Kissflow

Enfin, en ce qui concerne le point 10, il s’agit de la capacité d’évaluer la sécurité d’un fournisseur. À son tour, cela donne l’opportunité d’aider les organisations à comprendre quels risques sont associés à l’utilisation d’un produit ou service donné du fournisseur.

En surveillant l’état de la cybersécurité de l’organisation, cela devient clair et transparent. Bien que les entreprises rencontrent parfois des erreurs en contournant les procédures de cybersécurité de leurs fournisseurs.

La clé du succès est d’identifier les vulnérabilités potentielles chez vos fournisseurs comme si elles étaient les vôtres. La constance est l’une des choses les plus importantes à prendre en compte lors de la surveillance de la cybersécurité d’une ressource.

Une maintenance continue est cruciale pour répondre efficacement aux menaces en temps réel. Ce qui est important car la cybersécurité de votre organisation n’est aussi bonne que le maillon le plus faible de votre chaîne d’approvisionnement.

Comment prévenir

- Intégrez des fournisseurs en utilisant les bonnes stratégies et surveillez-les tout au long de votre relation.

- Attribuez à chaque fournisseur une cote de sécurité.

- Répondez aux risques de sécurité et définissez des indicateurs de performance des fournisseurs.

- Si le fournisseur est une partie essentielle de votre organisation, assurez-vous qu’ils ne perturbent pas vos opérations.

Merci d’avoir lu les 10 meilleures façons de prévenir les cyberattaques sur les entreprises. Nous allons conclure.

Conclusion des 10 meilleures façons de prévenir les cyberattaques sur les entreprises

En conclusion, cet article a expliqué l’importance des types de sécurité de votre entreprise contre les cyberattaques. Les entreprises sont exposées à un risque élevé de piratage, et les méthodes discutées dans cet article aident votre entreprise à éviter d’être attaquée par des pirates.

En résumé, cela pourrait les rendre plus intéressés par les petites entreprises, où ils peuvent utiliser leurs exploits. La chose la plus importante est de faire une évaluation globale du système pour déterminer l’état de sécurité de votre entreprise. Veuillez vous renseigner sur les prochaines étapes à suivre.

Source:

https://infrasos.com/top-10-best-ways-to-prevent-cyber-attacks-on-businesses/