Pratiques de sécurité Azure – Pour la conformité (Liste de contrôle). Microsoft Azure est le fondement de l’infrastructure cloud de nombreuses entreprises dans le monde. Maintenir la conformité est une partie importante de la sécurité cloud Azure et il est crucial de fournir des garanties concernant la protection de vos données. Par conséquent, il est crucial que les entreprises aient une connaissance approfondie des meilleures pratiques de sécurité Azure et des normes de conformité.

Il y a donc quelques choses que vous devez faire pour y parvenir.

Alors, quelle est la première chose que vous devez faire?

Tout d’abord, vous devez définir vos objectifs de conformité. Quelles normes et réglementations (par exemple, PCI-DSS, ISO 27001 et HIPAA) s’appliquent à votre organisation? Répondre clairement à cette question et s’assurer que vos objectifs de conformité sont clairement définis est toujours la première étape.

Il existe plusieurs normes de conformité et réglementations en ce qui concerne Azure. Ces normes et réglementations dépendent de votre secteur d’activité – c’est-à-dire les services financiers, les soins de santé et les services de la vie – et de votre région. Il existe également des normes de conformité dédiées à garantir que votre entreprise est conforme à diverses réglementations gouvernementales américaines.

Dans cet article, vous devriez apprendre à utiliser le tableau de conformité réglementaire Azure pour évaluer votre conformité réglementaire et les meilleures pratiques de sécurité pour vous assurer de répondre à la plupart des exigences de la liste de conformité.

Lisez également Jetez un œil à la solution de surveillance Azure AD

8 Meilleures pratiques en matière de sécurité Azure pour la conformité

Malgré les nombreuses normes de conformité Azure disponibles, il existe des exigences de liste de contrôle présentes dans la majorité des normes. Voici une analyse complète des meilleures pratiques à suivre pour vous assurer que vous êtes conforme.

1. Effectuer des tests réguliers de vos systèmes et processus de sécurité

Chaque professionnel de la sécurité vous conseillera de mettre en place un calendrier régulier de scanning des menaces pour tous vos appareils. Ceci est une exigence majeure de liste de contrôle pour une grande variété de normes de conformité, y compris PCI DSS, ISO 27001, HIPAA, SOC 2, et d’autres normes de conformité.

Les vulnérabilités sont constamment découvertes par des individus malveillants et des chercheurs. Dans cet environnement de menace actuel, il est toujours prudent de partir du principe qu’aucune machine n’est invulnérable aux attaques, et donc une stratégie régulière de test et de balayage doit être mise en place pour assurer la sécurité.

Il est donc conseillé de s’assurer que les pratiques suivantes sont mises en œuvre dans votre stratégie de sécurité :

- Veillez à ce que tous les IPs et domaines externes soient régulièrement balayés. Par exemple, la norme PCI DSS exige que tous les IPs et domaines externes exposés dans le CDE soient scannés au moins trimestriellement par un fournisseur de balayage approuvé par le PCI (ASV).

Assurez-vous que tous les IPs et domaines externes soient soumis à des tests d’application et de pénétration réseau réguliers et approfondis. - Assurez-vous que tous les IP externes et les domaines sont soumis à des tests d’application et de réseau penetration approfondis et réguliers.

- Mettre en place une stratégie de surveillance des fichiers robuste. Assurez-vous que votre système effectue régulièrement des comparaisons de fichiers pour détecter les modifications qui pourraient autrement passer inaperçues.

2. Mettre en place une stratégie de gestion des patchs cohérente

Ceci est une liste de contrôle commune qui doit être vérifiée afin de respecter plusieurs normes et réglementations Azure. Les systèmes d’exploitation anciens sont très vulnérables à l’exploitation et aux attaques. C’est pourquoi ils sont désuets en premier lieu!

Les entreprises de logiciels publient régulièrement de nouvelles mises à jour pour les systèmes d’exploitation chaque fois que des vulnérabilités sont découvertes. Assurez-vous donc d’avoir configuré des mises à jour automatiques pour vos machines virtuelles ou d’avoir un calendrier de patchs manuels régulier.

3. Utiliser et mettre régulièrement à jour un logiciel antivirus avec une forte politique de pare-feu

Ceci est une liste de contrôle de conformité de premier ordre pour la plupart des normes de conformité Azure. Cette exigence de la liste de contrôle se concentre sur la protection du système contre toutes les formes de malware.

Pour vous assurer que vous êtes conforme, assurez-vous que tous les systèmes sont équipés d’une solution antivirus. Cela inclut les postes de travail, les ordinateurs portables et les appareils mobiles que les employés peuvent utiliser pour accéder au système localement et à distance.

Pour vous assurer que le programme antivirus est efficace, vous devez également vous assurer que les programmes antivirus ou anti-malware sont régulièrement mis à jour.

Assurez-vous toujours que vos mécanismes antivirus sont toujours actifs, générant des logs auditable et utilisant les dernières signatures.

Lorsqu’il s’agit de disposer d’une politique de pare-feu robuste, il est toujours recommandé de toujours fermer les ports administratifs. L’accès aux ports administratifs tels que SSH, RDP, WinRM et d’autres devrait être restreint sauf si cela est absolument nécessaire. Cela est vital pour la protection de vos ordinateurs virtuels.

4. Utilisez des procédures d’encodage appropriées

Même les plus grandes entreprises avec les plus grandsbudgets de cybersécurité sont victimes de violations de données. Par conséquent, l’importance de l’encodage ne peut pas être surévaluée. souvent, les attaques man-in-the-middle se produisent en exploitant de mauvaises politiques d’encodage ou des absences d’encodage.

Dans Azure, le chiffrement est crucial pour chaque entreprise aujourd’hui car il leur permet de protéger les données sensibles en les convertissant en texte chiffré, qui est illisible sans une clé de chiffrement. Ceci est connu sous le nom de « codage ».

Car seulement ceux qui ont une clé de chiffrement peuvent déchiffrer les données et révéler les informations vraies, le chiffrement rend presque impossible pour les cybercriminels ou d’autres parties non autorisées de voler et de mauvaises intentions les données.

Donc, pour vous assurer que cette liste de contrôle de conformité est vérifiée, vous devez vous assurer que vous:

- Appliquer uniquement les derniers protocoles de chiffrement modernes pour protéger vos données.

- Assurez-vous d’utiliser TLS sur SSL, car SSL contient plusieurs vulnérabilités exploitables vulnérabilités.

- Assurez-vous que vos points de terminaison sont également chiffrés. Oui, chiffrez même les données qui sont déjà stockées en toute sécurité. Cela les rend inutiles pour les attaquants dans le cas où les données sont volées.

5. Maintenir une confidentialité stricte des informations

Les informations confidentielles se réfèrent à toute information considérée comme sensible en raison de sa nature personnelle. La confidentialité des informations est une exigence clé de la liste de vérification pour SOC 2, PCI DSS, et d’autres normes de conformité.

Pour répondre à cette exigence de conformité, plusieurs pratiques de sécurité doivent être mises en œuvre. Par exemple, si votre entreprise collecte des informations sensibles, vous devez :

- Obtenir l’autorisation du sujet.

- Dans la mesure du possible, limiter la quantité d’informations privées que vous collectez et ne les recueillir que par des moyens légaux.

- Utiliser les données uniquement aux fins pour lesquelles elles ont été collectées et les détruire à la fin d’une période de conservation des données spécifiée.

- Pour prévenir les fuites et la perte de données, limiter l’accès à ces informations à un nombre minimal de personnel autorisé.

6. Avoir des mots de passe forts et complexes et activer l’authentification multifactorielle (MFA)

Source d’image : Itro

Ceci est toujours d’une importance critique, en particulier s’il y a du trafic entrant vers vos machines virtuelles à des fins commerciales. Par exemple, c’est un critère de conformité majeur pour les entreprises qui offrent des services financiers et doivent se conformer à la norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS).

De plus, SOC 2 et d’autres normes de conformité exigent que vous activiez au moins l’authentification à deux facteurs pour vos systèmes. Pour vous assurer que cette exigence de la liste de contrôle est respectée, assurez-vous que chaque compte d’utilisateur autorisé à accéder à vos machines virtuelles a une combinaison d’identifiant et de mot de passe complexes.

Si votre machine virtuelle est également jointe à un domaine, assurez-vous que chaque compte autorisé à se connecter à votre machine virtuelle suit cette procédure de sécurité et dispose également d’une authentification multifactorielle.

7. Toujours avoir une sauvegarde de vos données

Il est toujours conseillé d’avoir une sauvegarde de vos données pour se prémunir contre la perte de données. Les données peuvent être perdues en raison d’une manipulation involontaire des données ou même d’une compromission du système par des attaquants.

Les dégâts que cela peut causer à votre entreprise, tant sur le plan financier que sur le plan de la réputation, peuvent être énormes. C’est pourquoi la plupart des normes de conformité Azure exigent toujours d’avoir une sauvegarde fiable de vos données.

Heureusement, c’est à portée de clic dans Azure. De plus, Azure fournit aux utilisateurs un service de sauvegarde de données qu’ils peuvent utiliser. Pour l’utiliser, il vous suffit d’activer le service de sauvegarde Azure.

8. Assurez-vous que vos systèmes sont toujours disponibles

Le concept de disponibilité en informatique fait référence à la garantie qu’un système informatique peut être consulté par un utilisateur autorisé chaque fois qu’il en a besoin. Un ordre élevé de disponibilité d’un système garantit qu’il fonctionnera comme prévu lorsqu’il sera sollicité.

Il n’est donc pas surprenant que cela soit en haut de la liste de contrôle de conformité pour de nombreuses normes Azure AD.

Il existe deux menaces principales pour la disponibilité d’un système, qui sont soit un déni de service, soit une perte des capacités de traitement des données. Pour toujours être conforme, il est donc conseillé de renforcer les défenses de votre système et l’infrastructure réseau pour vous assurer que votre système ne subit pas de temps d’arrêt à cause de cela.

Pour ce faire, assurez-vous de :

- Disposer de plans de secours en cas de temps d’arrêt.

- Veillez à effectuer des entretiens réguliers sur le système lorsque la circulation est faible et toujours avoir un système de remplacement qui peut être utilisé temporairement.

- Prévenir l’erreur humaine (qui est plus courante) en exigeant que plusieurs personnes soient impliquées lors de la prise de décisions clés qui affecteront votre système.

La prochaine étape avec les meilleures pratiques de sécurité Azure – Pour la conformité est d’expliquer le tableau de bord de conformité réglementaire Azure.

Le tableau de bord de conformité réglementaire Azure

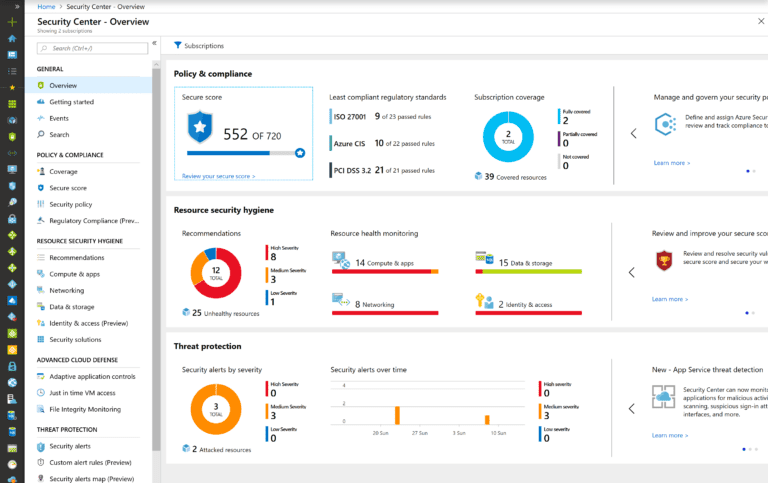

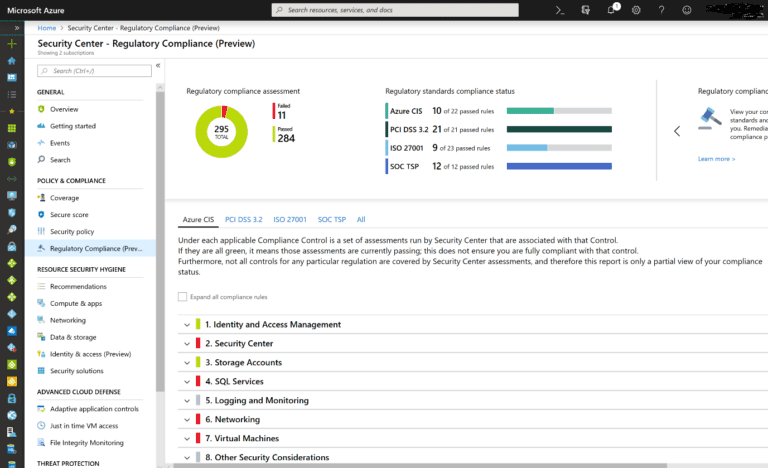

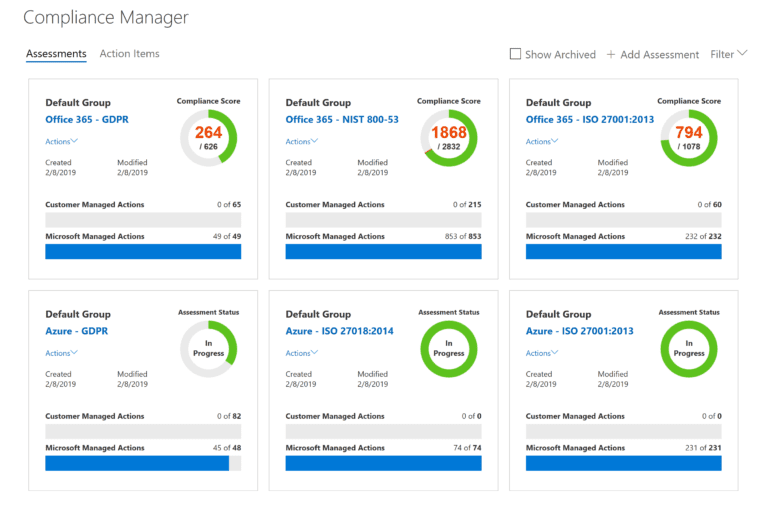

Pour s’assurer que les utilisateurs respectent les différentes normes de conformité, Azure a mis en place un tableau de conformité réglementaire afin qu’ils puissent évaluer leur conformité réglementaire et s’assurer qu’ils sont en conformité.

Le tableau de conformité réglementaire dans Azure fournit un aperçu de la position de votre environnement Azure par rapport aux normes de sécurité actuellement prises en charge : Azure CIS, SOC TSP, ISO 27001 et PCI DSS 3.2.

Voici un aperçu du tableau de conformité Azure :

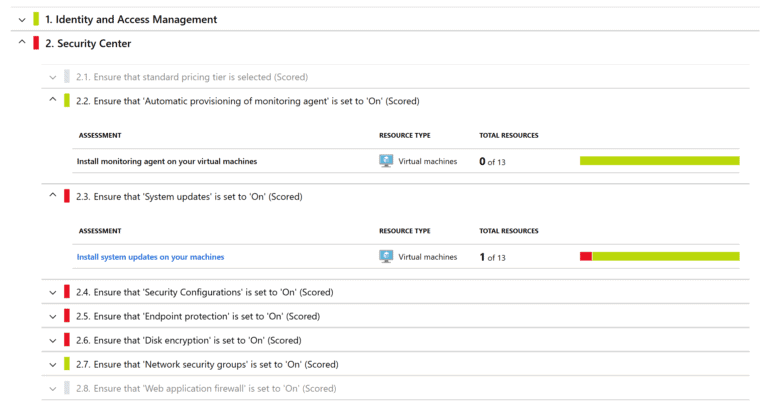

Contrôles et résolution du tableau de bord

La fonctionnalité de conformité réglementaire dans Azure effectue des évaluations pour déterminer votre statut de conformité. Le tableau de bord affiche le score d’évaluation de la conformité réglementaire en nombre d’évaluations échouées et réussies et en pourcentage si vous survolez les couleurs du graphique.

Le statut de conformité aux normes réglementaires et le nombre de règles ayant réussi l’évaluation apparaissent à côté du score global.

Toutes les règles dans le contrôle vert du tableau de bord sont celles qui ont réussi l’évaluation. Le contrôle rouge du tableau de bord indique qu’au moins une règle a échoué à l’évaluation.

Si vous développez une règle, vous pouvez voir les évaluations individuelles, le type de ressource, le nombre total de ressources et la représentation graphique des évaluations.

La troisième couleur, le gris, indique que l’évaluation de la conformité n’est soit pas applicable, soit pas encore prise en charge. Pour mieux améliorer ce tableau de bord, Microsoft veille à ce que les données du tableau de bord de conformité réglementaire de l’ASC soient disponibles dans le Compliance Manager.

Resolution

Pour résoudre un problème, il suffit de cliquer sur le nom de l’évaluation, et vous serez redirigé vers une page où vous pouvez le résoudre. Les problèmes qui nécessitent une résolution, par exemple, peuvent consister à déterminer quelles machines virtuelles doivent être mises à jour et à installer les mises à jour nécessaires ou à installer un agent de surveillance sur une machine virtuelle.

Le Gestionnaire de conformité collecte des données de Office 365 et Azure en un seul endroit, à partir duquel vous améliorez la protection des données et la conformité en suivant les recommandations. Il est à noter que Microsoft met à jour l’interface du tableau de bord, et bientôt les fonctionnalités de rapportage de conformité

(une fonctionnalité très utile) seront intégrées.

Conclusion des meilleures pratiques de sécurité Azure – pour la conformité (Liste de contrôle)

En tant qu’utilisateur de Microsoft Azure, il est toujours important de maintenir la conformité avec diverses normes et réglementations en matière de conformité. Heureusement, ce guide est là pour vous offrir une analyse complète des meilleures pratiques de sécurité d’Azure afin de garantir que vous êtes conforme à la plupart des normes de conformité. meilleures pratiques de sécurité pour vous assurer que vous êtes conforme aux normes de conformité les plus strictes.

Microsoft Azure a également mis en place un tableau de bord de conformité et réglementaire que vous pouvez utiliser pour vous assurer que vous respectez les meilleures pratiques de sécurité.

Le non-respect des meilleures pratiques de sécurité d’Azure peut entraîner des amendes, des pénalités légales et la perte d’opportunités commerciales. Cela peut également rendre votre système vulnérable aux cyberattaques, ce qui peut être coûteux pour votre entreprise. cyberattaques, ce qui peut être coûteux pour votre entreprise.

Suivez les pratiques ci-dessus, utilisez le tableau de bord de conformité réglementaire dans Azure et renseignez-vous sur les normes de conformité et les réglementations Azure qui vous sont spécifiques pour être du bon côté.

Source:

https://infrasos.com/azure-security-best-practices-for-compliance-checklist/