Buenas prácticas de seguridad de Azure – Para cumplimiento (Lista de verificación). Microsoft Azure es la base de la infraestructura en la nube de muchas empresas en todo el mundo. Mantener el cumplimiento es una parte importante de la seguridad en la nube de Azure y es fundamental para proporcionar la seguridad necesaria en cuanto a la protección de sus datos. Por lo tanto, es crucial que las empresas tengan una comprensión completa de las mejores prácticas de seguridad de Azure y los estándares de cumplimiento.

Por lo tanto, hay algunas cosas que necesita hacer para lograr eso.

Entonces, ¿cuál es la primera cosa que necesita hacer?

En primer lugar, debe definir sus objetivos de cumplimiento objetivos. ¿Qué estándares y regulaciones (por ejemplo, PCI-DSS, ISO 27001 y HIPAA) son aplicables a su organización? Responder a esta pregunta de manera clara y asegurarse de que sus objetivos de cumplimiento estén claramente definidos es siempre el primer paso.

Hay varios estándares de cumplimiento y regulaciones cuando se trata de Azure. Estos estándares y regulaciones dependen de su industria específica, es decir, servicios financieros, atención médica y servicios vitales, y su región. También existen estándares de cumplimiento dedicados a garantizar que su negocio cumpla con varias regulaciones del gobierno de EE. UU.

En este artículo, aprenderá cómo utilizar el panel de cumplimiento normativo de Azure para evaluar su cumplimiento normativo y las mejores prácticas de seguridad para garantizar que cumpla con la mayoría de los requisitos de la lista de verificación de cumplimiento.

8 mejores prácticas de seguridad de Azure para cumplimiento

A pesar de los numerosos estándares de cumplimiento de Azure disponibles, hay requisitos de lista de verificación que están presentes en la mayoría de los estándares. Aquí hay un análisis detallado de las mejores prácticas a seguir para garantizar que esté en cumplimiento.

1. Realizar pruebas regulares de sus sistemas y procesos de seguridad

Cada profesional de seguridad allí le aconsejará que tenga un horario regular de escaneo de amenazas para todas sus máquinas. Este es un requisito principal de lista de verificación para una amplia variedad de estándares de cumplimiento, incluido PCI DSS, ISO 27001, HIPAA, SOC 2 y otros estándares de cumplimiento.

Vulnerabilidades son constantemente descubiertas por individuos malintencionados e investigadores. En este entorno de amenazas actual, siempre es prudente suponer que ninguna máquina es invulnerable a los ataques, y por lo tanto se debe implementar una estrategia de pruebas y escaneo regular para asegurar la seguridad.

Por lo tanto, es recomendable asegurarse de que se implementen las siguientes prácticas en su estrategia de seguridad:

- Asegúrese de que todas las IP externas y los dominios sean escaneados regularmente. Por ejemplo, el PCI DSS requiere que todas las IP externas y los dominios expuestos en el CDE sean escaneados al menos trimestralmente por un Proveedor de Escaneo Aprobado por PCI (ASV).

Asegúrese de que todas las IP externas y los dominios sean sometidos a pruebas extensas y regulares de penetración de aplicaciones y redes. - Asegúrate de que todas las IPs externas y dominios estén sometidos a extensos y regulares tests de penetración de aplicaciones y redes.

- Tener una estrategia de monitoreo de archivos robusta. Asegúrate de que tu sistema realice comparaciones de archivos regulares para detectar cambios que de otro modo pasarían desapercibidos.

2. Tener una Estrategia de Gestión de Parches Consistente

Este es un checklist común que debe revisarse para estar en cumplimiento con varias normas y regulaciones de Azure. Los sistemas operativos antiguos son muy vulnerables a la explotación y ataques. ¡Por eso es por lo que están obsoletos en primer lugar!

Las empresas de software suelen lanzar regularmente nuevos parches para los sistemas operativos cuando se descubren vulnerabilidades. Por lo tanto, asegúrese de que haya configurado las actualizaciones automáticas del sistema para sus máquinas virtuales o tenga un horario de parches manuales regular.

3. Utilizar y actualizar regularmente el software antivirus con una fuerte política de Firewall

Esta es una lista de verificación de cumplimiento principal para la mayoría de las normas de cumplimiento de Azure. Este requisito de la lista de verificación se centra en la protección del sistema contra todo tipo de malware.

Para asegurarse de estar en cumplimiento, asegúrese de que todos los sistemas estén equipados con una solución antivirus. Esto incluye estaciones de trabajo, portátiles y dispositivos móviles que los empleados pueden usar para acceder al sistema tanto local como de forma remota.

Para asegurarse de que el programa antivirus es efectivo, también debe asegurarse de que los programas antivirus o antimalware se actualicen regularmente.

Siempre asegúrese de que su mecanismos de antivírus siempre estén activos, generando registros auditable y estén utilizando las últimas firmas.

Cuando se trata de tener una sólida política de firewall, siempre se recomienda cerrar siempre los puertos administrativos. El acceso a SSH, RDP, WinRM y otros puertos administrativos debe estar restringido a menos que sea absolutamente necesario. Esto es vital para proteger sus máquinas virtuales.

4. Utilice Procedimientos de Encriptación Apropiados

Incluso las corporaciones más grandes con los mayores presupuestos de seguridad cibernética son víctimas de violaciones de datos. Por lo tanto, no se puede subestimar la importancia de la encriptación. A menudo, los ataques de intermediarios ocurren explotando políticas de encriptación deficientes o inexistentes.

En Azure, cifrado es fundamental para las empresas actuales porque les permite proteger datos sensibles convirtiéndolos en texto cifrado, que es ilegible sin una clave de cifrado. Esto se conoce como “codificación”.

Dado que solo aquellos con una clave de cifrado pueden descifrar los datos y revelar la información real, el cifrado hace casi imposible que cibercriminales u otras partes no autorizadas roben y malgaste los datos.

Entonces, para asegurarse de que esta lista de verificación de cumplimiento esté marcada, debe asegurarse de que:

- Aplique solo los protocolos de cifrado modernos más recientes para proteger sus datos.

- Asegúrese de usar TLS sobre SSL, ya que SSL contiene varias vulnerabilidades explotables.vulnerabilidades.

- Asegúrese de que sus puntos finales también estén cifrados. Sí, cifre incluso los datos que ya están almacenados de forma segura. Esto hace que sea inútil para los atacantes en caso de que los datos sean robados.

5. Mantener una estricta confidencialidad de la información

La información confidencial se refiere a cualquier información que se considere sensible debido a su naturaleza personal. La confidencialidad de la información es un requisito clave en la lista de verificación para SOC 2, PCI DSS y otros estándares de cumplimiento.

Para cumplir con este requisito de cumplimiento, es necesario implementar varias prácticas de seguridad. Por ejemplo, si su empresa recopila información sensible, debe:

- Obtener el permiso del sujeto.

- En la medida de lo posible, limite la cantidad de información privada que recolecta y solo la obtenga mediante medios legales.

- Utilice los datos solo para los fines para los cuales fueron recopilados y elimínelos al final de un período específico de retención de datos.

- Para prevenir fugas y pérdida de datos, limite el acceso a esa información a la menor cantidad posible de personal autorizado.

6. Tendrán contraseñas fuertes y complejas y habilitarán la Autenticación Multifactor (MFA)

Fuente de imagen: Itro

Esto siempre es de importancia crítica, especialmente si hay tráfico entrante a sus máquinas virtuales por razones comerciales. Por ejemplo, esta es una de las principales exigencias de cumplimiento para las empresas que brindan servicios financieros y necesitan adherirse a la Norma de Seguridad de Datos del Sector de Tarjetas de Pago (PCI DSS).

Además, SOC 2 y otras normas de cumplimiento requieren que al menos habilite la autenticación de dos factores para sus sistemas. Para asegurarse de que esta exigencia de la lista de verificación esté cumplida, asegúrese de que cada cuenta de usuario que tenga permiso para acceder a sus máquinas virtuales tenga una combinación de nombre de usuario y contraseña compleja.

Si su máquina virtual también está unida a un dominio, entonces asegúrese de que cada cuenta que tenga permiso para iniciar sesión en su máquina virtual siga este procedimiento de seguridad y también tenga autenticación multifactor.

7. Siempre tenga una copia de seguridad de sus datos

Siempre se recomienda tener una copia de seguridad de sus datos para protegerse contra la pérdida de datos. Los datos pueden perderse debido a un manejo accidental de datos o incluso un compromiso del sistema por parte de los atacantes.

El daño que esto puede causar a su negocio, tanto financiera como en términos de reputación, puede ser enorme. Por eso, la mayoría de las normas de cumplimiento de Azure estándares de cumplimiento requieren que siempre tenga una copia de seguridad confiable de sus datos.

Afortunadamente, esto está a solo un clic de distancia en Azure. Además, Azure proporciona a los usuarios un servicio de copia de seguridad de datos que pueden utilizar. Para utilizarlo, simplemente necesita habilitar el Servicio de Copia de Seguridad de Azure.

8. Asegúrese de que sus sistemas estén siempre disponibles

El concepto de disponibilidad en informática se refiere a la garantía de que un sistema informático puede ser accedido por un usuario autorizado cuando lo requieran. Un alto grado de disponibilidad de un sistema garantiza que funcionará según lo esperado cuando se lo solicite.

No es de extrañar, entonces, que esto esté en la parte superior de la lista de verificación de cumplimiento para muchos estándares Azure AD.

Existen dos amenazas principales para la disponibilidad de un sistema, que son un servicio denegado o una pérdida de capacidades de procesamiento de datos. Para estar siempre en cumplimiento, por lo tanto, se recomienda que refuercen las defensas de su sistema y la infraestructura de red para asegurarse de que su sistema no enfrente tiempos de inactividad debido a esto.

Para hacerlo, asegúrese de que:

- Tener planes de contingencia en caso de tiempos de inactividad.

- Asegúrese de realizar mantenimiento rutinario en el sistema cuando la congestión es baja y siempre tenga un sistema alternativo que pueda usarse temporalmente.

- Evitar el error humano (que es más común) al requerir que participen varias personas al tomar decisiones clave que afectarán su sistema.

El siguiente paso con las mejores prácticas de seguridad de Azure – Para Cumplimiento es explicar el Panel de cumplimiento normativo de Azure.

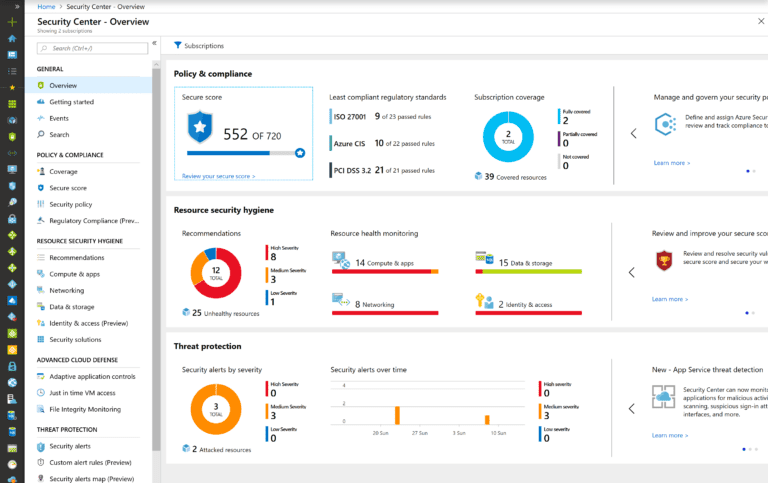

El Panel de cumplimiento normativo de Azure

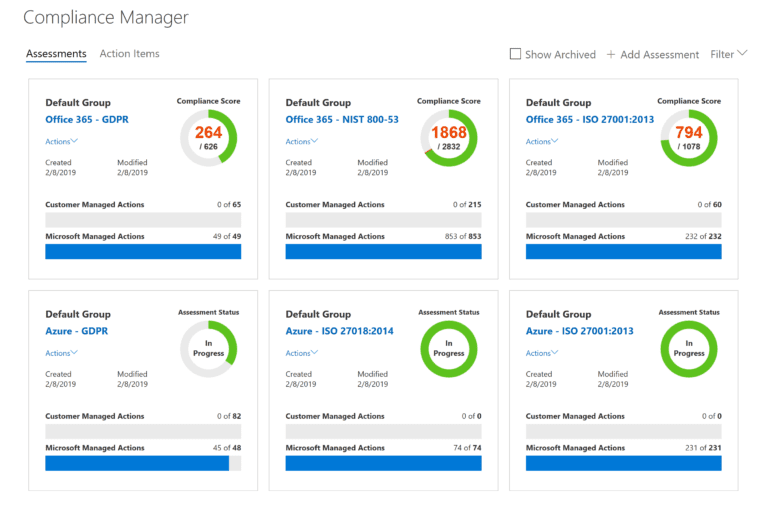

Para asegurarse de que los usuarios cumplan con diversos estándares de cumplimiento, Azure ha implementado un panel de cumplimiento normativo para que puedan evaluar su cumplimiento normativo y asegurarse de que estén en cumplimiento.

El Panel de Cumplimiento Normativo en Azure proporciona información sobre la posición de su entorno de Azure en relación con los estándares de seguridad actualmente admitidos: Azure CIS, SOC TSP, ISO 27001, y PCI DSS 3.2.

Aquí tienes un vistazo al Panel de Cumplimiento de Azure:

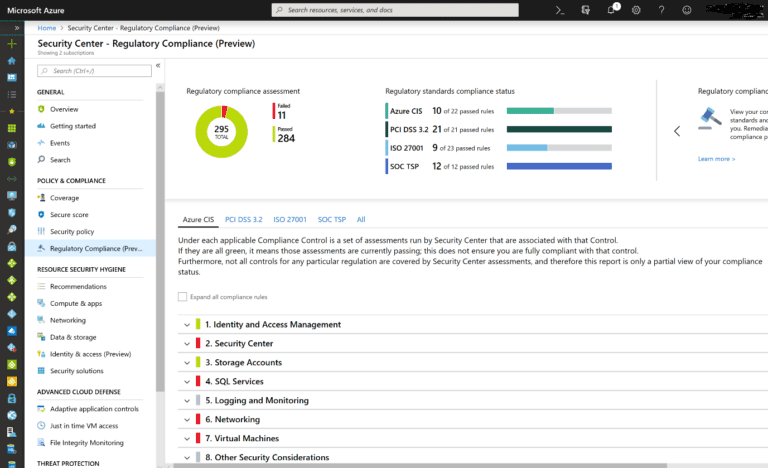

Controles y Resolución del Panel

La función de Cumplimiento Normativo en Azure realiza evaluaciones para determinar el estado de cumplimiento. El panel muestra la puntuación de la evaluación de cumplimiento normativo en número de evaluaciones fallidas y aprobadas y en porcentaje si se hace hover sobre los colores del gráfico.

El estado de cumplimiento de las normas regulatorias y el número de reglas que pasaron la evaluación aparecen al lado de la puntuación general.

Todas las reglas en el control verde del panel son aquellas que han pasado la evaluación. El control rojo del panel indica que al menos una regla falló la evaluación.

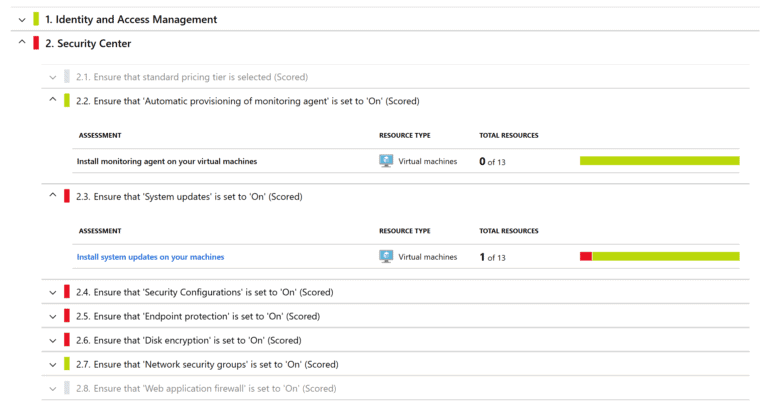

Si se expande una regla, se puede ver las evaluaciones individuales, el tipo de recurso, los recursos totales y la representación gráfica de las evaluaciones.

El tercer color, gris, indica que la evaluación de cumplimiento no es aplicable o aún no es compatible. Para mejorar mejor este panel, Microsoft se asegura de que los datos del Panel de Cumplimiento Normativo de ASC estén disponibles en el Gestor de Cumplimiento.

Resolución

Para resolver un problema, simplemente haz clic en el nombre de la evaluación y serás dirigido a una página donde podrás resolverlo. Los problemas que necesitan ser resueltos, por ejemplo, pueden ser determinar qué máquinas virtuales necesitan ser actualizadas e instalar las actualizaciones necesarias o instalar un agente de monitoreo en una máquina virtual.

El Administrador de Cumplimiento recopila datos de Office 365 y de los entornos de Azure en un solo lugar, desde el cual puedes mejorar la protección de datos y el cumplimiento normativo siguiendo las recomendaciones. Es importante destacar que Microsoft está implementando actualizaciones en el tablero, y pronto se incorporarán las características de informes de cumplimiento (una funcionalidad muy útil).

Gracias por leer las Mejores Prácticas de Seguridad de Azure – Para el Cumplimiento (Lista de Verificación). Concluiremos este artículo de blog.

Conclusión de las Mejores Prácticas de Seguridad de Azure – Para el Cumplimiento (Lista de Verificación)

Como usuario de Microsoft Azure, siempre es importante mantener el cumplimiento de diversas normas y regulaciones de cumplimiento. Afortunadamente, esta guía está aquí para brindarle un análisis integral de las mejores prácticas de seguridad en Azure para garantizar que esté en cumplimiento de la mayoría de las normas de cumplimiento.

Microsoft Azure también ha lanzado un panel de cumplimiento y regulación que puede utilizar para asegurarse de que esté en cumplimiento con las mejores prácticas de seguridad.

El incumplimiento de las mejores prácticas de seguridad de Azure puede resultar en multas y sanciones legales y pérdida de oportunidades de negocios. También puede resultar en que su sistema sea vulnerable a ataques cibernéticos, lo que puede ser costoso para su empresa.

Siga las prácticas mencionadas, utilice el Panel de cumplimiento normativo en Azure y eduquese sobre las normas y regulaciones de cumplimiento de Azure que sean específicas para usted para estar en el lado seguro.

Source:

https://infrasos.com/azure-security-best-practices-for-compliance-checklist/