Práticas recomendadas de segurança do Azure – Para Conformidade (Lista de verificação). A Microsoft Azure é a base da infraestrutura de nuvem de muitas empresas ao redor do mundo. Manter a conformidade é uma parte importante da segurança na nuvem do Azure e é fundamental para garantir a proteção dos seus dados. Portanto, é crucial que as empresas tenham plena consciência das práticas recomendadas de segurança do Azure e dos padrões de conformidade.

Portanto, há algumas coisas que você precisa fazer para alcançar isso.

Então, qual é a primeira coisa que você precisa fazer?

Em primeiro lugar, você precisa definir seus objetivos de conformidade. Quais normas e regulamentos (por exemplo, PCI-DSS, ISO 27001 e HIPAA) se aplicam à sua organização? Responder a essa pergunta de forma clara e garantir que seus objetivos de conformidade estejam claramente definidos é sempre o primeiro passo.

Existem vários padrões e regulamentos de conformidade quando se trata do Azure. Esses padrões e regulamentos dependem da sua indústria específica – ou seja, serviços financeiros, saúde e serviços de vida – e da sua região. Existem também padrões de conformidade dedicados a garantir que o seu negócio esteja em conformidade com várias regulamentações do governo dos EUA.

Neste artigo, você deve aprender como usar o painel de conformidade regulatória do Azure para avaliar sua conformidade regulatória e as melhores práticas de segurança para garantir que você atenda à maioria dos requisitos da lista de verificação de conformidade.

8 Melhores Práticas de Segurança do Azure para Conformidade

Apesar dos numerosos padrões de conformidade do Azure disponíveis, há requisitos de checklist presentes na maioria dos padrões. Aqui está uma análise abrangente das melhores práticas a seguir para garantir que você esteja em conformidade.

1. Realize testes regulares de seus Sistemas e Processos de Segurança

Todo profissional de segurança lá fora lhe dirá para ter um cronograma regular de varredura de ameaças para todas as suas máquinas. Este é um requisito principal de checklist para uma ampla variedade de padrões de conformidade, incluindo PCI DSS, ISO 27001, HIPAA, SOC 2 e outros padrões de conformidade.

Vulnerabilidades são constantemente descobertas por indivíduos maliciosos e pesquisadores. Neste atual ambiente de ameaças, é sempre prudente assumir que nenhuma máquina é invulnerável a ataques, e, portanto, uma estratégia regular de testes e escaneamento deve ser implementada para garantir a segurança.

Portanto, é aconselhável garantir que as seguintes práticas sejam implementadas em sua estratégia de segurança:

- Certifique-se de que todos os IPs externos e domínios sejam escaneados regularmente. Por exemplo, o PCI DSS exige que todos os IPs externos e domínios expostos no CDE sejam escaneados pelo menos trimestralmente por um Fornecedor de Escaneamento Aprovado pelo PCI (ASV).

Assegure-se de que todos os IPs externos e domínios sejam submetidos a testes de penetração de aplicativos e redes extensivos e regulares. - Certifique-se de que todas as IPs e domínios externos sejam submetidos a testes de penetração de aplicativos e redes extensivos e regulares.

- Tenha uma estratégia robusta de monitoramento de arquivos. Certifique-se de que seu sistema realize comparações regulares de arquivos para detectar alterações que de outra forma passariam despercebidas.

2. Tenha uma Estratégia de Gerenciamento de Patches Consistente

Esta é uma lista de verificação comum que precisa ser verificada para estar em conformidade com vários padrões e regulamentações Azure. Sistemas operacionais antigos são muito vulneráveis a exploração e ataques. É por isso que eles estão desatualizados em primeiro lugar!

As empresas de software lançam regularmente novos patches para sistemas operacionais sempre que vulnerabilidades são descobertas. Portanto, certifique-se de que você configurou atualizações automáticas do sistema para suas máquinas virtuais ou tenha um cronograma de remendos manuais regular.

3. Utilizar e atualizar regularmente software antivírus com política de firewall forte

Esta é uma lista de verificação de conformidade principal para a maioria das normas de conformidade do Azure. Este requisito de verificação de lista se concentra na proteção do sistema contra todos os tipos de malware.

Para garantir que você esteja em conformidade, verifique se todos os sistemas estão equipados com uma solução antivirus. Isso inclui estações de trabalho, laptops e dispositivos móveis que os funcionários podem usar para acessar o sistema localmente e remotamente.

Para garantir que o programa antivírus seja eficaz, você também precisa garantir que os programas antivírus ou anti-malware sejam atualizados regularmente.

Sempre verifique se seus mecanismos antivírus estão sempre ativos, gerando logs audíveis e estão usando as assinaturas mais recentes.

Quando se trata de ter uma política de firewall robusta, sempre é recomendado fechar sempre as portas administrativas. O acesso ao SSH, RDP, WinRM e outras portas administrativas deve ser restrito, a menos que seja absolutamente necessário. Isso é vital para proteger suas máquinas virtuais.

4. Utilize Procedimentos de Criptografia Adequados

Mesmo as maiores corporações com os maiores orçamentos de segurança cibernética são vítimas de violações de dados. Portanto, a importância da criptografia não pode ser subestimada. Muitas vezes, ataques de homem no meio ocorrem ao explorar políticas de criptografia deficientes ou inexistentes.

No Azure, criptografia é fundamental para cada negócio hoje, pois permite proteger dados sensíveis convertendo-os em texto cifrado, que só é legível com uma chave de criptografia. Isso é conhecido como “codificação”.

Como apenas aqueles com uma chave de criptografia podem decifrar os dados e revelar a informação verdadeira, a criptografia torna praticamente impossível para cibercriminosos ou outras pessoas não autorizadas roubar e abusar dos dados.

Então, para garantir que esta lista de verificação de conformidade seja verificada, você precisa garantir que:

- Aplique apenas os protocolos de criptografia modernos mais recentes para proteger seus dados.

- Certifique-se de usar TLS sobre SSL, pois o SSL contém várias vulnerabilidades exploráveis.

- Certifique-se de que seus pontos finais também estejam criptografados. Sim, criptografe até mesmo dados que já estão armazenados de forma segura. Isso torna inútil para os atacantes no caso de os dados serem roubados.

5. Manter a Confidencialidade Estrita de Informações

Informação confidencial refere-se a qualquer informação considerada sensível por sua natureza pessoal. A confidencialidade da informação é um requisito principal na lista de verificação para SOC 2, PCI DSS e outras normas de conformidade.

Para cumprir este requisito de conformidade, várias práticas de segurança precisam ser implementadas. Por exemplo, se sua empresa coleta informações sensíveis, você deve:

- Obter a permissão do sujeito.

- Na medida do possível, limite a quantidade de informações privadas que você coleta e apenas a obtenha por meios legais.

- Use os dados apenas para os propósitos para os quais foram coletados e descarte-os no final de um período especificado de retenção de dados.

- Para evitar vazamentos e perda de dados, limite o acesso a essas informações a apenas alguns autorizados funcionários.

6. Tenha senhas fortes e complexas e ative a Autenticação Multifator (MFA)

Fonte de imagem: Itro

Isso é sempre de importância crítica, especialmente se houver tráfego de entrada para suas máquinas virtuais por razões comerciais. Por exemplo, esta é uma exigência de conformidade principal para empresas que prestam serviços financeiros e precisam cumprir o Payment Card Industry Data Security Standard (PCI DSS).

Além disso, SOC 2 e outros padrões de conformidade exigem que você pelo menos ative a autenticação de dois fatores para seus sistemas. Para garantir que este requisito da lista de verificação seja cumprido, verifique se cada conta de usuário que tem permissão para acessar suas máquinas virtuais possui uma combinação de nome de usuário e senha complexas.

Se sua máquina virtual também estiver associada a um domínio, verifique se cada conta que tem permissão para fazer login em sua máquina virtual segue esse procedimento de segurança e também possui autenticação multifator.

7. Sempre tenha um Backup para seus Dados

É sempre aconselhável ter um backup de seus dados para proteger contra a perda de dados. Os dados podem ser perdidos devido a má manipulação de dados involuntária ou até mesmo uma violação do sistema por parte de atacantes.

O dano que isso pode causar a seu negócio, tanto financeiramente quanto em termos de reputação, pode ser enorme. É por isso que a maioria das normas de conformidade do Azure normas de conformidade exige que você sempre tenha um backup confiável de seus dados.

Felizmente, isso está à apenas um clique de distância no Azure. Além disso, o Azure fornece aos usuários um serviço de backup de dados que eles podem usar. Para usá-lo, você simplesmente precisa ativar o Serviço de Backup do Azure.

8. Certifique-se de que seus Sistemas estejam sempre disponíveis

O conceito de disponibilidade em computação refere-se à garantia de que um sistema computacional possa ser acessado por um usuário autorizado sempre que necessário. Um alto grau de disponibilidade de um sistema garante que ele funcione conforme o esperado quando solicitado.

Não é de surpreender, então, que isso esteja no topo da lista de verificação de conformidade para muitos padrões Azure AD.

Existem dois principais riscos à disponibilidade de um sistema, que são ou um ataque de negação de serviço ou uma perda de capacidades de processamento de dados. Para sempre estar em conformidade, é aconselhável que você reforce as defesas do seu sistema e a infraestrutura de rede para garantir que seu sistema não enfrente indisponibilidade devido a isso.

Para fazer isso, certifique-se de que você:

- Tenha planos de contingência em caso de indisponibilidade.

- Certifique-se de realizar manutenção rotineira no sistema quando a trafego é baixo e sempre tenha um sistema alternativo que possa ser usado temporariamente.

- Evite erros humanos (que são mais comuns) exigindo que várias pessoas estejam envolvidas ao tomar decisões chave que afetarão seu sistema.

A seguir com as Melhores Práticas de Segurança do Azure – Para Conformidade é explicar o Painel de Conformidade Regulatória do Azure.

O Painel de Conformidade Regulatória do Azure

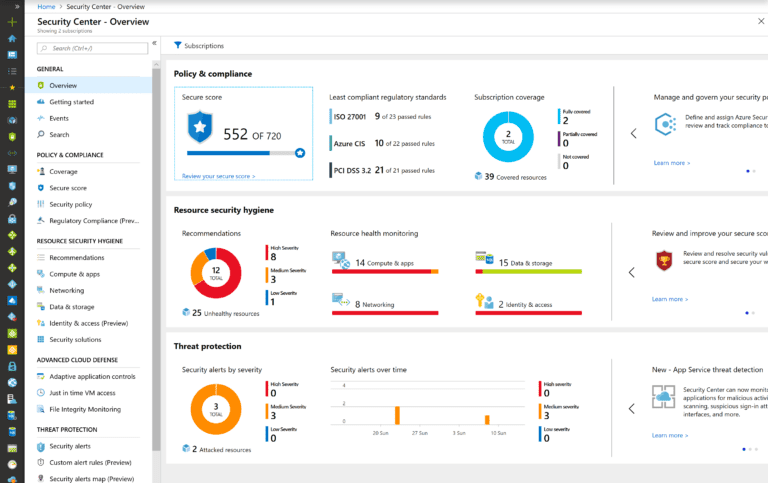

Para garantir que os usuários estejam em conformidade com diversos padrões de conformidade, a Azure implementou um painel de conformidade regulatória para que eles possam avaliar sua conformidade regulatória e garantir que estejam em conformidade.

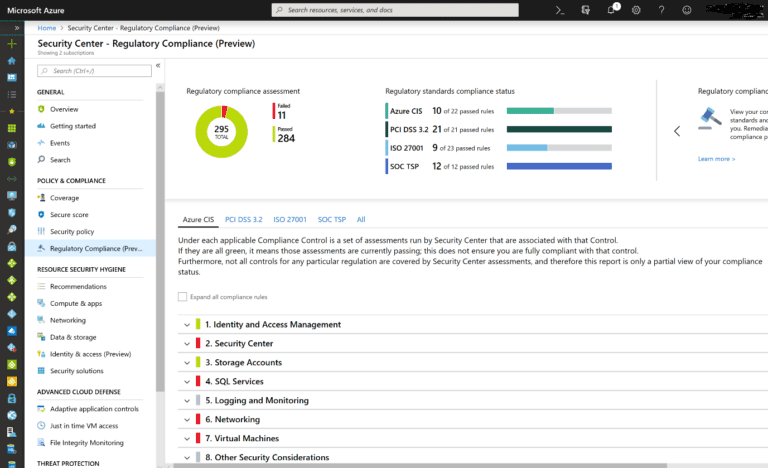

O Painel de Conformidade Regulatória no Azure fornece insights sobre a posição do seu ambiente Azure em relação aos padrões de segurança atualmente suportados: Azure CIS, SOC TSP, ISO 27001 e PCI DSS 3.2.

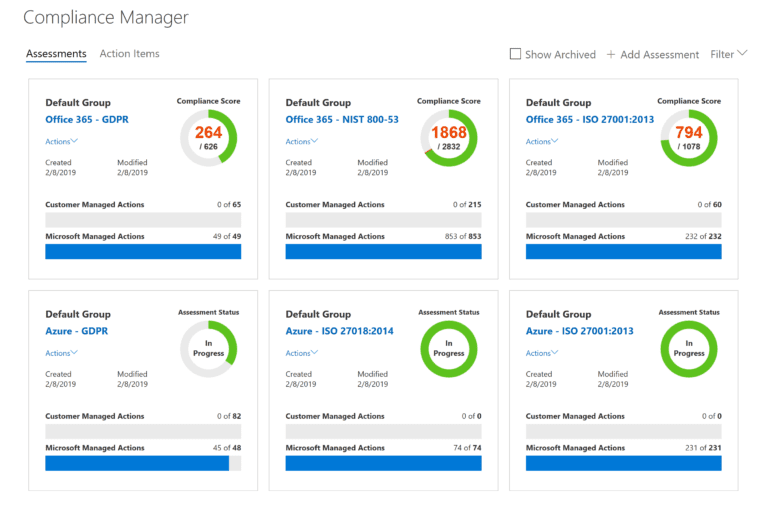

Aqui está uma visão do Painel de Conformidade do Azure:

Leia também Red Team vs Blue Team em Cibersegurança – Qual a Diferença?

Controles do Painel e Resolução

A funcionalidade de conformidade regulatória no Azure realiza avaliações para determinar seu status de conformidade. O painel exibe a pontuação de avaliação de conformidade regulatória em número de avaliações falhadas e aprovadas e percentagem se você passar o mouse sobre as cores do gráfico.

O status de conformidade das normas regulatórias e o número de regras que passaram na avaliação aparecem ao lado da pontuação geral.

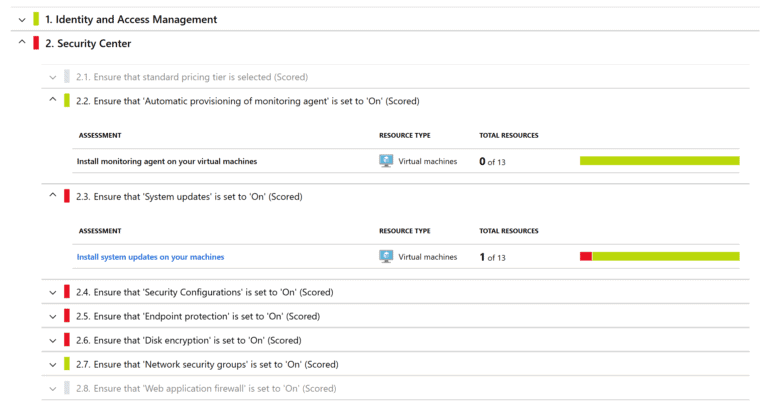

Todas as regras no controle verde do painel são aquelas que passaram na avaliação. O controle vermelho do painel indica que pelo menos uma regra falhou na avaliação.

Se você expandir uma regra, poderá ver as avaliações individuais, tipo de recurso, recursos totais e representação gráfica das avaliações.

A terceira cor, cinza, indica que a avaliação de conformidade não é aplicável ou ainda não é suportada. Para aprimorar este painel, a Microsoft garante que os dados do Painel de Conformidade Regulatória do ASC estejam disponíveis no Gerenciador de Conformidade.

Resolução

Para resolver um problema, basta clicar no nome da avaliação e você será direcionado para uma página onde poderá resolvê-lo. Os problemas que precisam ser resolvidos, por exemplo, podem ser determinar quais máquinas virtuais precisam ser atualizadas e instalar as atualizações necessárias ou instalar um agente de monitoramento em uma máquina virtual.

O Compliance Manager coleta dados do Office 365 e dos ambientes Azure em um único lugar, a partir do qual você melhora a proteção de dados e conformidade seguindo as recomendações. É bom observar que a Microsoft está lançando atualizações para o painel e em breve as funcionalidades de relatório de conformidade (uma funcionalidade muito útil) serão incorporadas.

Obrigado por ler as Melhores Práticas de Segurança do Azure – Para Conformidade (Checklist). Vamos concluir este artigo do blog.

Melhores Práticas de Segurança do Azure – Para Conformidade (Checklist) Conclusão

Como usuário do Microsoft Azure, é sempre importante manter a conformidade com várias normas e regulamentações de conformidade. Felizmente, este guia está aqui para fornecer uma análise abrangente das melhores práticas de segurança do Azure para garantir que você esteja em conformidade com a maioria das normas de conformidade. práticas de segurança mais eficazes para garantir que você esteja em conformidade com a maioria das normas de conformidade.

O Microsoft Azure também lançou um painel de conformidade e regulatório que você pode utilizar para garantir que esteja em conformidade com as melhores práticas de segurança.

A falha em cumprir as melhores práticas de segurança do Azure pode resultar em multas e penalidades legais e perda de oportunidades de negócios. Também pode resultar na sua sistema ficar vulnerável a ataques cibernéticos, o que pode ser caro para a sua empresa.

Siga as práticas acima, utilize o Painel de Conformidade Regulatória no Azure e se eduque sobre as normas e regulamentações de conformidade do Azure que são específicas para você para ficar do lado seguro.

Source:

https://infrasos.com/azure-security-best-practices-for-compliance-checklist/