إنشاء تقارير أمان دليل النشاط باستخدام PowerShell. أولاً، تأمين بيئة Active Directory (AD) ضروري لأسباب عدة. قبل كل شيء، دليل النشاط عنصر مركزي في العديد من شبكات المؤسسات ويحتوي على الكثير من المعلومات الحساسة حول المستخدمين والأجهزة الكمبيوترية وغيرها من موارد الشبكة. إذا وقعت هذه المعلومات في أيدي خاطئة، يمكنهم استخدامها للتسلل إلى أمان الشبكة بأكملها.

يناقش هذا المقال طرقًا مختلفة لتأمين بيئة دليل النشاط الخاصة بنا باستخدام PowerShell.

هل نبدأ بإنشاء تقارير أمان دليل النشاط باستخدام PowerShell؟

إنشاء تقارير أمان دليل النشاط باستخدام PowerShell

المتطلبات المسبقةدليل النشاط . لذا، في هذا المقال، سنحتاج إلى تثبيت المكونات المطلوبة مسبقًا:

بعض الأوامر في هذا المقال ستستخدم أوامر Active Directory. لذا ، سنحتاج في هذا المقال لتثبيت المكونات المطلوبة مسبقًا:

- مستوى الوظائف المجالية – Windows Server 2016.

- أدوات إدارة الخادم النصيف (RSAT) لـ Active Directory مثبتة على جهاز العمل الخاص بك المنضم إلى المجال.

- أحدثPowerShellإصدار، على الأقلPowerShell 5.xوأعلى، مطلوب لتنفيذ البرامج النصية.

قبل أن نبدأ، تأكد من أن لدينا المتطلبات الأساسية المذكورة أعلاه واستيرادوحدة المجال النشط باستخدام المقتطف التالي.

Install-Module ActiveDirectory

Import-Module ActiveDirectoryطرق مختلفة في ضمان أمان Active Directory

هناك عدة طرق لكيفيةتأمينبيئة المجال النشط لدينا. في القسم التالي، نناقش بضع طرق لتأمين بنيتنا التحتية في Active Directory.

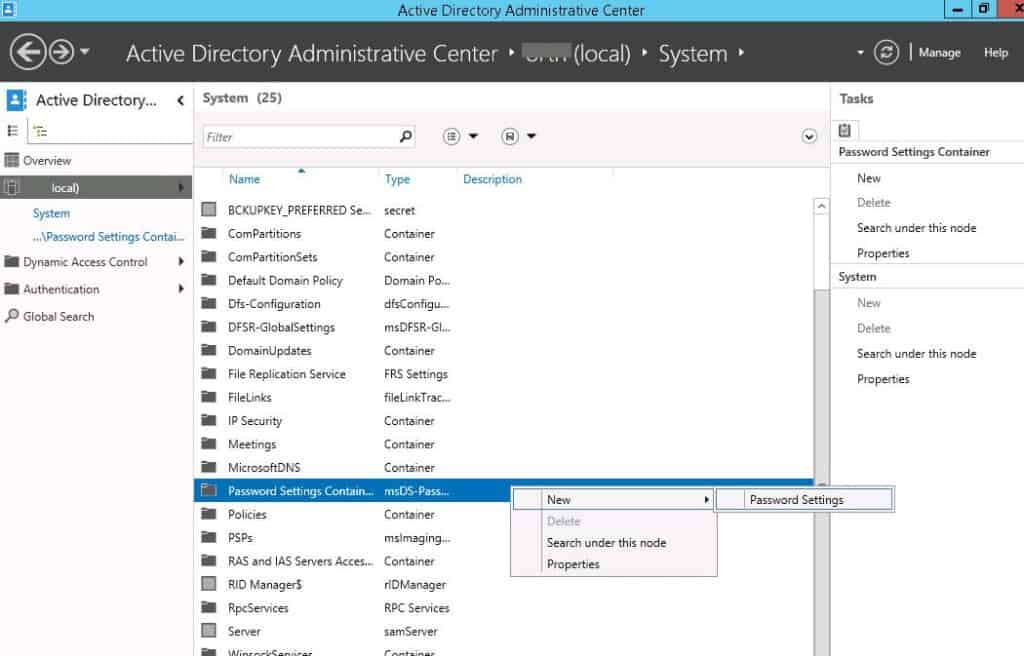

تطبيق سياسات تأمين كلمة المرور الدقيقة وقفل حساب

على العموم، Active Directory يشمل سياسة الرموز السرية افتراضيًا. ومع ذلك، يمكن للمسؤولين أيضًا تحديد سياسات الرموز السرية أكثر صرامة وسياسات حظر الحساب. هذه العملية تسمح لنا بوضع كلمات سر أكثر أمانًا وإعدادات حظر الحساب للحسابات المميزة.

استخدم السطور التالية من PowerShell لإنشاء سياسة رمز سري دقيقة وسياسة حظر حساب على نظام بوجود وحدة التوجيه لـ Windows PowerShell مثبتة ومستوردة.

السياسة البرمجية للحظر:

New-ADFineGrainedPasswordPolicy PolicyName -ComplexityEnabled $true -LockoutThreshold "3" -MaxPasswordAge "30.00:00:00" -MinPasswordLength "14" -PasswordHistoryCount "20" -Precedence "1" -ReversibleEncryptionEnabled $false -ProtectedFromAccidentalDeletion $trueالسياسة البرمجية للرموز السرية ذات الدقة:

Add-ADFineGrainedPasswordPolicySubject PolicyName -Subjects GroupNameانظر إلى سمة ملف msDS-ResultantPSO حساب المستخدم لتحديد السياسة النقطية الدقيقة التي تنطبق عليها كلمة المرور وسياسة قفل الحساب. بالإضافة إلى ذلك ، يكشف عن مرجع سياسة الباسورد المعنية. لهذا ، يمكننا أيضًا استخدام سطر الأوامر Get-ADUserResultantPasswordPolicy PowerShell .

اقرأ أيضًا كيفية تثبيت وحدة تفويض الديت واستيرادها

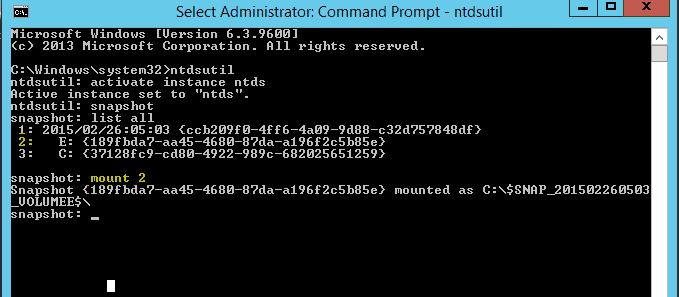

إدارة لقطات المجلد النشط

اللقطات لـ Active Directory قد تكون مفيدة في السيناريوهات التي يحتاج فيها المؤسسة إلى مقارنة المعلومات من وقت معين (الوقت الذي أخذنا فيه اللقطة) مع بيانات نقطة زمنية أخرى.

A functional Active Directory VSS Writer and the Volume Shadow Copy functionality are required to create an Active Directory snapshot. These features come standard with Windows Server.

تسجيل الدخول إلى تحكم المجال (DC) بحساب مستخدم ينتمي إلى مديري المجال أو مجموعة المشتركين في النسخ الاحتياطي للعمل مع اللقطات. بعد التسجيل في الدخول، افتح موجه الأوامر وجرب الخطوات التالية.

لإنشاء لقطة سجل نشر المجال باستخدام باورشيل، يمكننا استخدامإرسال-DSSnapshot الأمر:

Export-DSSnapshot -Pathبعد ذلك، إذا كنت ترغب في مشاهدة كافة لقطات سجل نشر المجال باستخدام باورشيل، يمكننا استخدامالحصول على-DSSnapshot الأمر:

Get-DSSnapshot -Pathثم، لتوسيع لقطة سجل نشر المجال باستخدام باورشيل، نستخدمالأمر Mount-DSSnapshot. على سبيل المثال، سيقوم الأمر التالي بتوسيع اللقطة بالمعرف المحدد من الموقع المحدد:

Mount-DSSnapshot -Path -Identityالأمر الأعلاه في PowerShell سيؤدي إلى إخراج موقع حيث يتم تثبيت قاعدة البيانات. لتعريضه كمخزن LDAP، استخدم هذا الأمر:

dsamain.exe -dpbath "" -LDAPportاحتفظ بتشغيل هذا الأمر طالما أردنا أن يكون خادم LDAP في وضع التشغيل. للبحث عن معلومات، استخدم وحدة الوظائف AD لأوامر Windows PowerShell. أدخل المعلمة -Server واسم المضيف ورقم المنفذ المفصولان بفاصلة، كما يلي:

Get-ADComputer -Identity * -Server Localhost:PortNumberأو بدلاً من ذلك، يمكننا استخدام أدوات نشاط السلسلة التبادلية الإضافية مثل ldifde.exe و csvde.exe لنقل المعلومات بين اللقطات وActive Directory. لسوء الحظ، لا تتوفر أدوات متجندة لإجراء هذه الأنواع من العمليات.

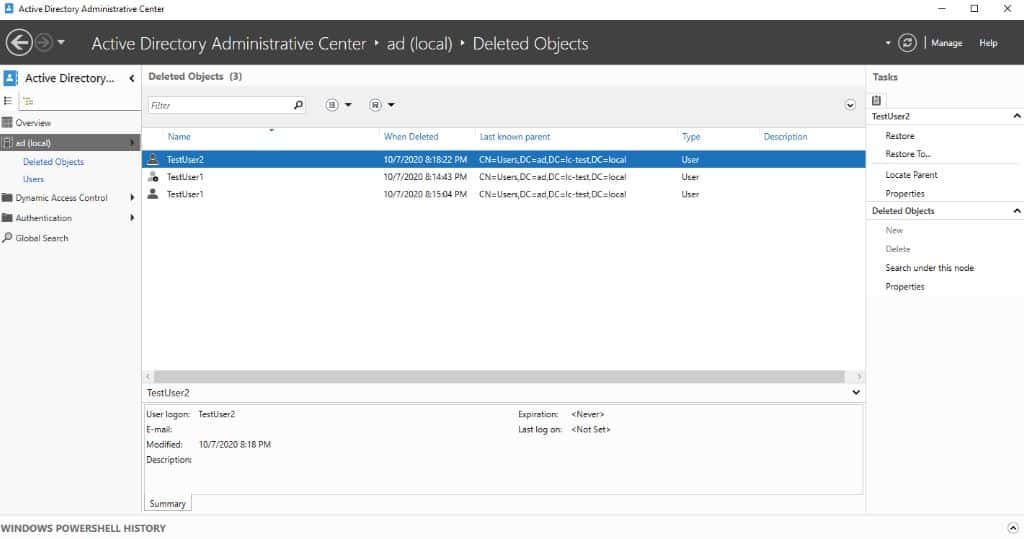

إدارة الكائنات المحذوفة من Active Directory

بشكل عام، عملية القبر المزعوم للمؤسسة النشطة يسمح لـ مركز التحكم في المجال بتكرار الحذف. عندما يتم تمكين سلة المهملات في Active Directory، يتم تكرار الكائنات المحذوفة قبل أن تُحرم.

في هذه الحالة، يمكننا رؤية الكائنات المحذوفة في سلة المهملات. في الأساس، نستعيد الكائنات من هذا الحاوية، بما في ذلك أعضاء المجموعة وسمات أخرى، إلى موقعهم الأصلي أو حاوية مختلفة.

على نظام به وحدة AD لـ Windows PowerShell، استخدم الأوامر التالية في PowerShell لعرض الكائنات المحذوفة من AD لمجال:

Get-ADObject -IncludeDeletedObjects -Filter *وعلاوة على ذلك، لاستعادة كائن AD المحذوف، استخدم الأوامر التالية في PowerShell على نظام به وحدة AD لـ Windows PowerShell المثبتة:

Get-ADObject -Filter { displayName -eq "" } - IncludeDeletedObjects |

Restore-ADObjectإعادة تعيين كلمة مرور حساب خدمة كيربروس في AD

كل مجال Active Directory له حساب KRBTGT في بيئة متعددة المجالات، الذي يستخدمه جميع أجهزة الملقمات الكاملة القابلة للكتابة. علاوة على ذلك، نقوم بتخصيص حسابات KRBTGT إلى كل ملقم قابل للقراءة فقط.

التسرب في حساب الكيربروس الخاص بالخدمة يؤدي إلى فقدان أمان كيربروس وتسجيل المراقبة.

بالتأكيد، إذا كنت ترغب في إعادة تعيين كلمة المرور للخدمة الحساب، قم بتسجيل الدخول إلى DC بحقوق مدير المجال وقم بتشغيل ما يلي:

Set-ADAccountPassword -Identity (Get-ADUser krbtgt).DistinguishedName -Reset -NewPassword (ConvertTo-SecureString "" -AsPlainText -Force)طرق أخرى لتأمين بيئة AD

هناك العديد من الطرق الأخرى لتأمين Active Directory، وذكرنا بعضها. ومع ذلك، ستتطلب عدة أوراق أخرى لشرحها كلها، لذا إليك قائمة بالمفاهيم حول ما يمكننا القيام به لتأمين بيئة Active Directory الخاصة بك:

- نسخ الأمان و استعادة سياسات الوصول الجماعي وقاعدة البيانات النظام الفعال (NTDS)

- إدارة وضع استعادة وظائف الخدمة المنظمة (DSRM) كلمات السر على الملقمات.

- تنفيذ حل كلمة المرور المحلية للمشرف (LAPS)

- العمل مع حسابات الخدمة المدارة بالمجموعة (gMSA).

- استخدام أدوات الإعداد الأمني (SCW) لتأمين الملقمات.

- إدارة و مراقبة المجموعة المحمية المستخدمين.

- وضع سياسات التوثيق و سياسات التوثيق الأسلحة الأمنية للاستفادة الجيدة تكييف قفل الأجهزة الخارجية.

- وأكثر

الآن دعونا ننتقل إلى القسم التالي، حيث نناقش تصدير تقارير الأمان والتدقيق باستخدام PowerShell.

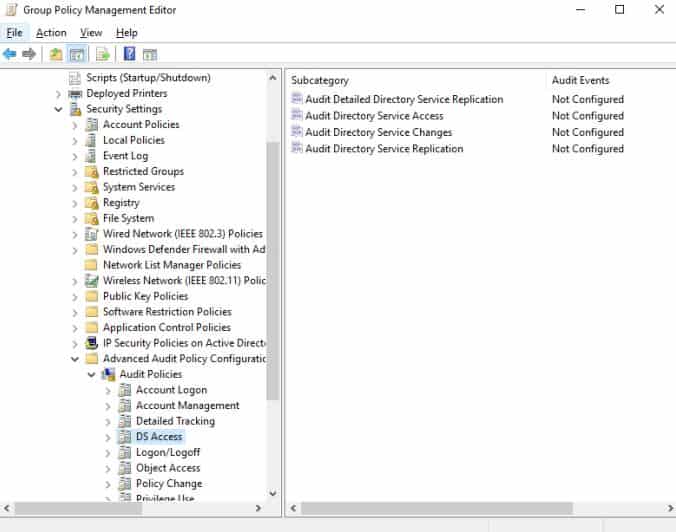

إنشاء تقارير تدقيق أمان Active Directory باستخدام PowerShell

أدخلت Microsoft سياسة التدقيق الأمني المتقدمة في AD قبل بضعة مراحل. هذه الميزة توسع خيارات التدقيق في عشر فئات:

- الوصول إلى الكائنات العالمية التدقيق.

- الحساب تسجيل الوردي.

- إدارة الحسابات.

- التتبع التفصيلي.

- وصول خدمة الدليل.

- تسجيل الدخول/تسجيل الخروج.

- الوصول إلى الكائنات.

- تغيير السياسة.

- استخدام الأذونات.

- واستخدام النظام.

هناك عدة خيارات مراقبة لكل من هذه الفئات. علاوة على ذلك، يضيف البروتوكول إدخالات إلى جهاز مراقبة الحدث بمصدر Microsoft Windows الأمنية المراقبة عند تمكينه.

لتكوين سياسة الأمان المتقدمة المراقبة، اتبع هذه الخطوات:

- افتح وحدة إدارة السياسات المجموعة.

- انتقل إلى الكيانات المجال للمجال الذي تريد تكوين السياسة فيه.

- انقر بزر الماوس الأيمن على سياسة الكيانات الافتراضية وانقر على تحرير من القائمة.

- قم بتوسيع إعدادات الكمبيوتر، انقر على السياسات، انقر على إعدادات Windows، انقر على إعدادات الأمان، انقر على تكوين سياسة المراقبة المتقدمة، انقر على سياسات المراقبة، ثم انقر على وصول DS.

5. انقر مزدوجًا على إعداد المراقبة على خدمة الدليل، التغييرات.

6. حدد المربع لتكوين أحداث المراقبة واختر النجاح و الفشل كأحداث مراقبة.

7. احفظ الإعدادات وأغلق شاشة الخصائص.

8. أغلق نافذة محرر إدارة سياسة المجموعة.

باستخدام PowerShell، يتيح Get-WinEvent Cmdlet للمراقبين النظام لتخصيص خيارات التصفية المتقدمة. على سبيل المثال، سيتم استعلام جميع سجلات الأمان وتصديرها إلى ملف CSV كتقرير مولد.

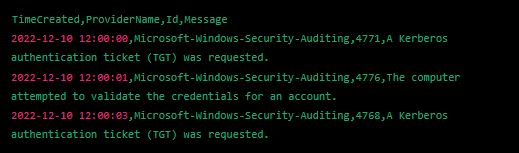

Get-WinEvent -FilterHashtable @{LogName="Security"} | Export-Csv -Path .\Security.csv -NoTypeInformationيجب أن يبدو ملف CSV مثل التالي:

نسخ أحداث المراقبة من مشاهد سجلات وحدة التحكم في المجال إلى حل إدارة الحوادث والأحداث الأمنية (SIEM) المركزية هي ممارسة موصى بها.

شكرًا لك على قراءة “إنشاء تقارير أمان الفهارس النشطة مع PowerShell”. سنختتم هذه المقالة الآن.

اقرأ أيضًا نشر أداة الإدارة الفعالة للفهارس

إنهاء إنشاء تقارير أمان الفهارس النشطة مع PowerShell

بالإضافة إلى ما سبقالأمان، قد تنشأ مسئوليات الامتثال وقضايا القوانين واللوائح إذا لم يتم حماية بيئة Active Directory بشكل ملائم. على سبيل المثال، يجب على العديد من المؤسسات التوافق مع معايير حماية البيانات والخصوصية خاصة. فشل في حماية الفهارس النشطة يضعهم في خطر عدم الامتثال والعقوبات المحتملة.

Source:

https://infrasos.com/create-active-directory-security-reports-with-powershell/