Ищете способы добавить еще один уровень безопасности к вашему локальному компьютеру или в рамках домена? Рассмотрите возможность улучшить свою систему с помощью приложения AppLocker для Windows 10!

AppLocker дает вам возможность контролировать, какие приложения и файлы пользователи могут запускать. В этом руководстве вы узнаете, как настроить AppLocker и защитить вашу операционную систему Windows 10.

Хотите больше конфиденциальности? Читайте дальше и начинайте обеспечивать безопасность вашей системы!

Предварительные требования

В этом руководстве показана практическая демонстрация. Если вы хотите идти в ногу со временем, убедитесь, что у вас есть следующее:

- A Windows 10 Education or Enterprise computer – This tutorial uses Windows 10 Enterprise 21H2.

- Учетная запись администратора для настройки локальной системы или доступа к контроллеру домена для организационной настройки.

- A domain controller server for a multi-computer setup – This tutorial uses Windows Server 2019 Datacenter.

Настройка службы идентификации приложений для автозапуска

Прежде чем начать настраивать правила AppLocker и применять их к вашему локальному компьютеру, вам необходимо настроить службу идентификации приложений. Установка автоматического запуска службы идентификации приложений при загрузке обеспечивает соблюдение правил AppLocker в Windows 10.

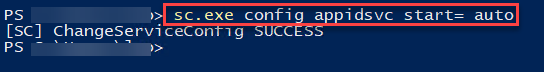

Откройте консоль PowerShell от имени администратора и выполните нижеприведенную команду, чтобы автоматически запустить службу идентификации приложений при загрузке системы.

Ниже приведен вывод, показывающий успешную конфигурацию.

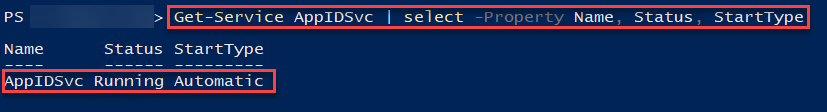

Затем выполните следующую команду Get-Service, чтобы убедиться, что служба идентификации приложений запускается автоматически и работает.

Ниже вы можете увидеть статус AppIDSvc, который установлен в Running, а тип запуска установлен в Automatic.

Если вы видите статус остановленной службы, выполните команду Start-Service ниже, чтобы запустить службу идентификации приложений (AppIDSvc).

Создание стандартных правил AppLocker для Windows 10

Теперь, когда вы сконфигурировали службу идентификации приложений, следующим шагом будет создание стандартных правил AppLocker. Создание правил AppLocker позволяет вам контролировать, какие приложения разрешены и запрещены.

Вы можете установить правила AppLocker для Windows 10 для четырех категорий продуктов следующим образом:

- Правила для исполняемых файлов – Исполняемые файлы (.exe и менее распространенные .com).

- Правила для установщика Windows – Файлы установщика Windows (.msi, .msp и .mst).

- Правила сценария – Файлы сценариев (.bat, .cmd, .js, .ps1 и .vbs).

- Правила упакованных приложений – Упакованные приложения и установщики упакованных приложений (.appx).

Правило хорошего тона – создавать стандартные правила для разрешения всех утвержденных приложений, которые принадлежат любой из уже запущенных категорий на локальном компьютере.

Чтобы создать стандартные правила AppLocker, вам сначала потребуется доступ к инструменту локальной политики безопасности:

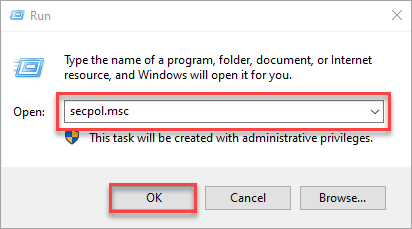

1. Откройте окно выполнения, введите secpol.msc и нажмите ОК (или нажмите Enter), чтобы получить доступ к локальной политике безопасности.

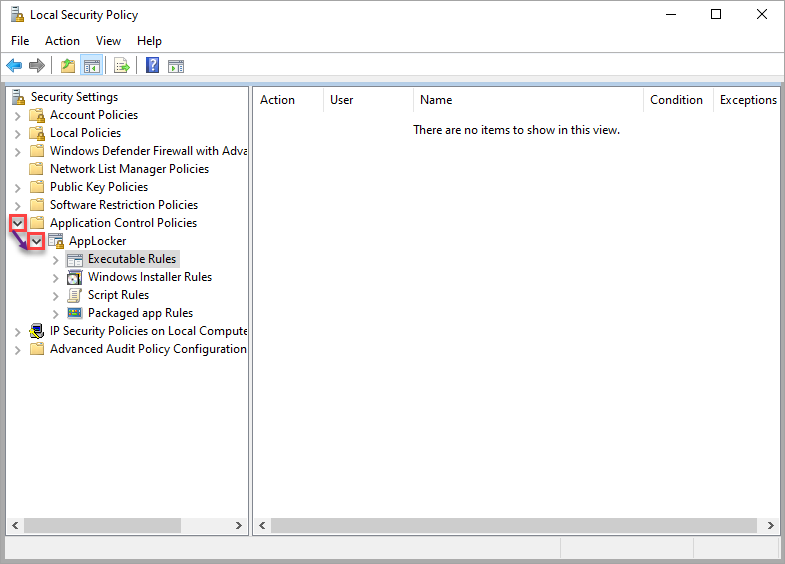

2. В окне локальной политики безопасности разверните Политику управления приложениями и AppLocker.

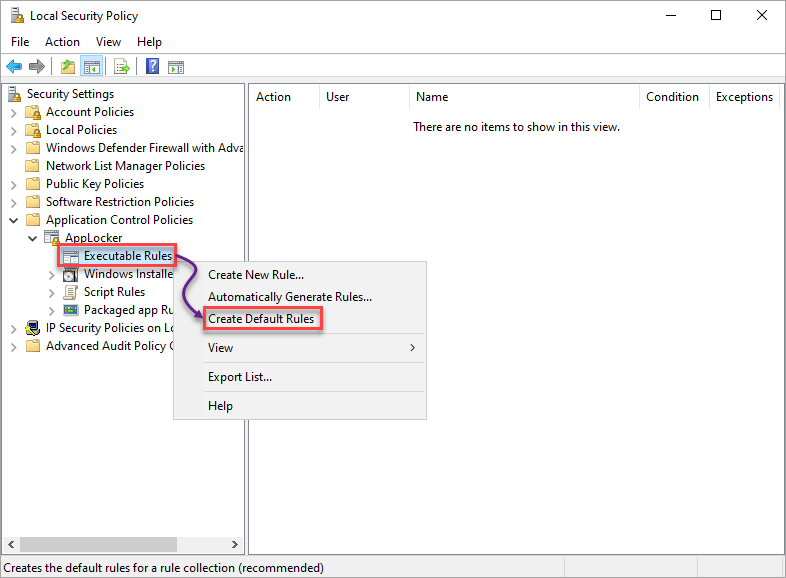

3. Выберите и щелкните правой кнопкой мыши по Правилам выполнения → выберите Создать стандартные правила, чтобы создать стандартные правила AppLocker для выбранной категории.

Повторите этот шаг для остальных категорий (Установщик Windows, Правила сценария и Правила упакованных приложений).

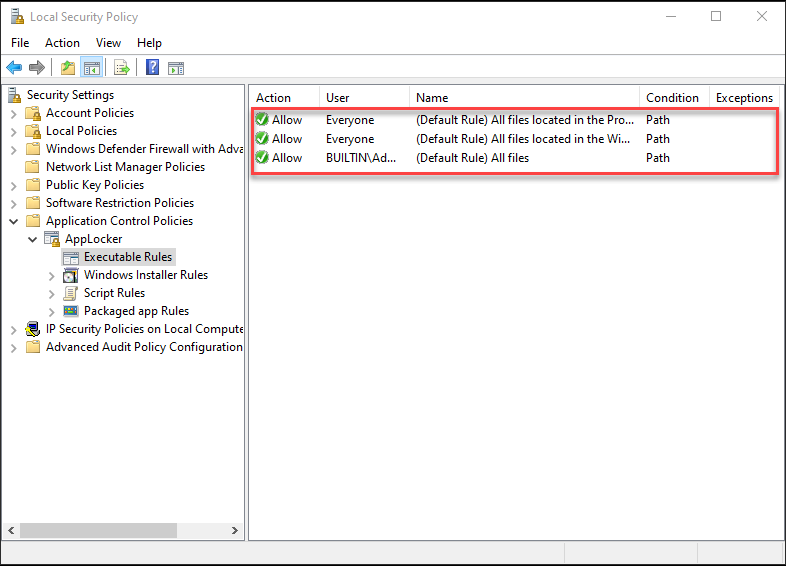

4. Наконец, выберите каждую категорию и проверьте наличие стандартных правил AppLocker, как показано ниже.

Ниже вы можете видеть группу из трех стандартных правил, аналогичных другим, за исключением Правил упакованных приложений, у которых только одно.

Создание правил для отклонения приложений

Теперь, когда ваши стандартные правила AppLocker на месте, вы можете начать создавать правила для отклонения приложений. Отклонение приложений повышает безопасность вашего компьютера, поскольку вы можете отказать в доступе к вредоносным приложениям. Локальная политика безопасности также играет роль в создании правил для отклонения приложений на вашей системе.

В этом руководстве вы создадите правила для категории Исполнимые правила и проверите, действительно ли они работают. Но как только вы уверены в создании правил, вы можете создать правила для других категорий и увидеть их различия.

Обратите внимание, что шаги по созданию правил для каждой категории аналогичны, за исключением Правила для упакованного приложения.

Отказ от приложений через условия издателя

Когда вы запускаете приложение, вы предоставляете издателю разрешения на внесение изменений в вашу систему, особенно если приложение постоянно подключено к интернету. Звучит слишком рискованно?

Создание правил для отказа от приложений через условия издателя поможет, если вы не доверяете определенному издателю.

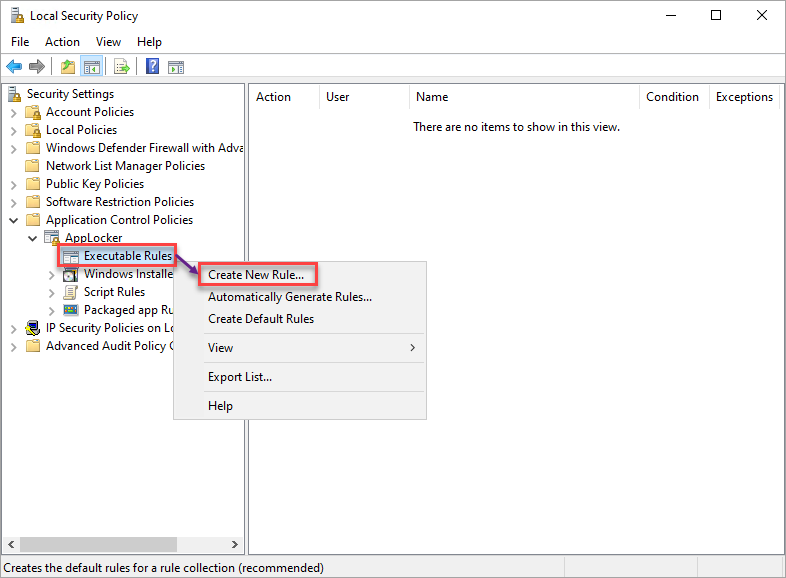

1. Выберите категорию, которая вас интересует (Исполнимые правила), щелкните правой кнопкой мыши и выберите Создать новое правило для начала создания нового правила.

2. Затем нажмите Далее, когда увидите страницу Прежде чем начать, поскольку это всего лишь вводная страница.

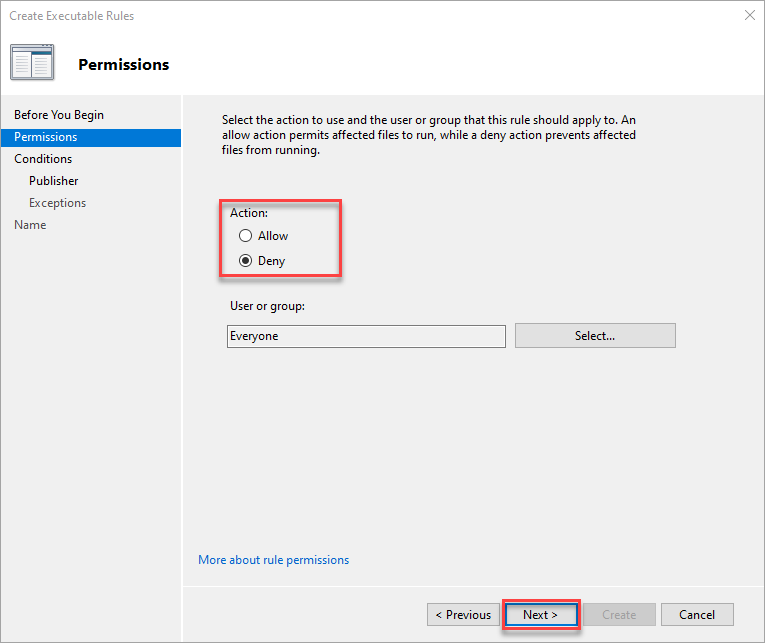

3. На вкладке Разрешения выберите опцию Отклонить, которая представляет собой действие, которое выполнит правило.

Убедитесь, что вы определили пользователей, на которых это правило повлияет. Но для этого урока оставьте выбранной опцию Все и нажмите Далее.

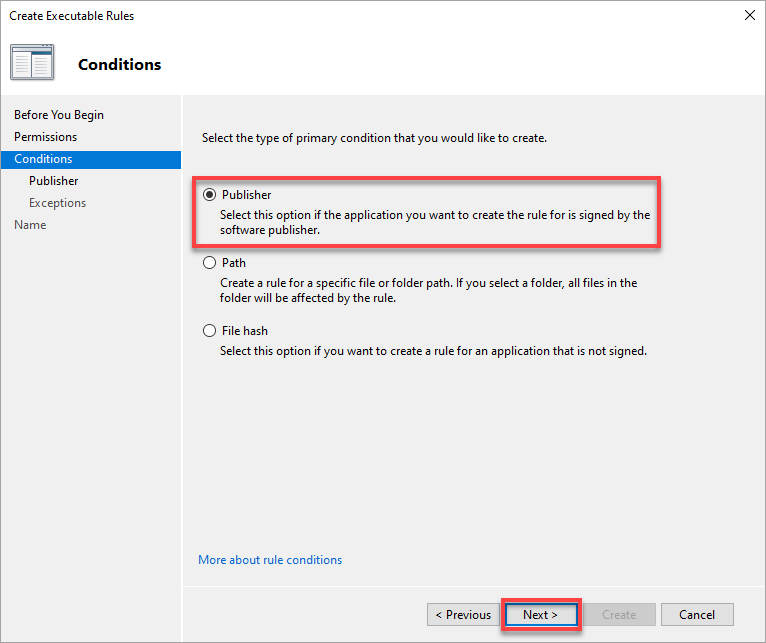

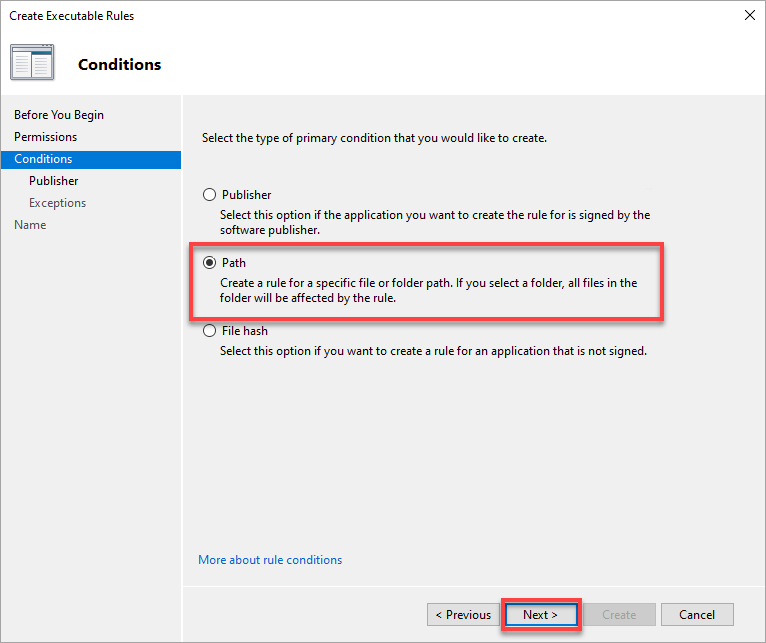

4. Теперь выберите один из трех вариантов создания правила (за исключением Правила для упакованного приложения):

- Издатель – Для приложения, подписанного издателем программного обеспечения.

- Путь – Для определенного файла или папки.

- Хэш файла – Для файла, который не подписан.

Но в этом руководстве выберите опцию Издатель и нажмите Далее.

Создание правила AppLocker с условием по издателю позволяет задать более или менее конкретное правило для файла.

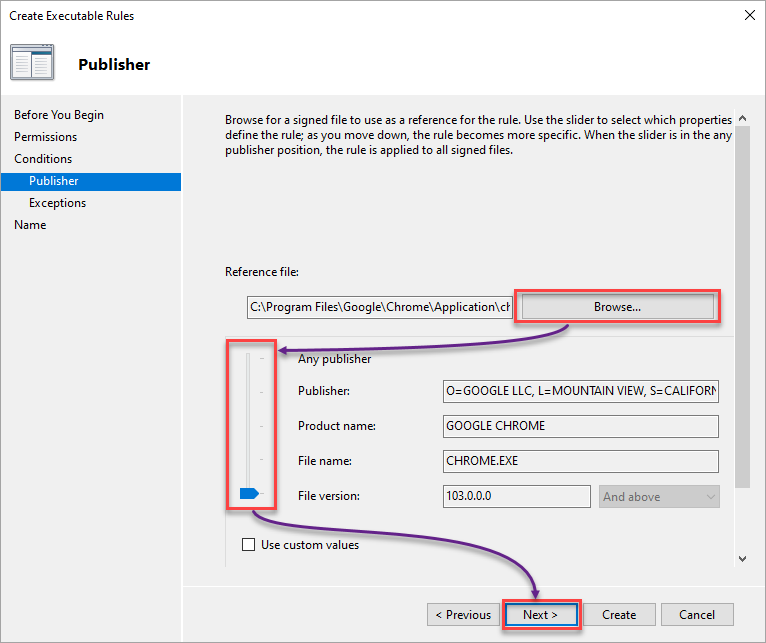

5. Настройте условия издателя следующим образом:

Выбор опции “Любой издатель” может быть не самым мудрым решением. Некоторые из ваших приложений от того же издателя могут не работать, поэтому будьте осторожны, выбирая эту опцию.

- Перейдите на свой локальный компьютер, чтобы найти файл, для которого нужно создать правило запрета.

- Настройте ползунок в соответствии с вашей потребностью, чтобы выбрать, какие свойства определяют правило; оно может быть таким же детализированным, как версия файла или издатель.

В этом примере выбрано свойство “Версия файла” Google Chrome.

- Нажмите “Далее”, чтобы продолжить настройку исключений для условий правила.

6. На этом этапе щелкните “Далее”, так как нет необходимости делать исключения для правила запрета.

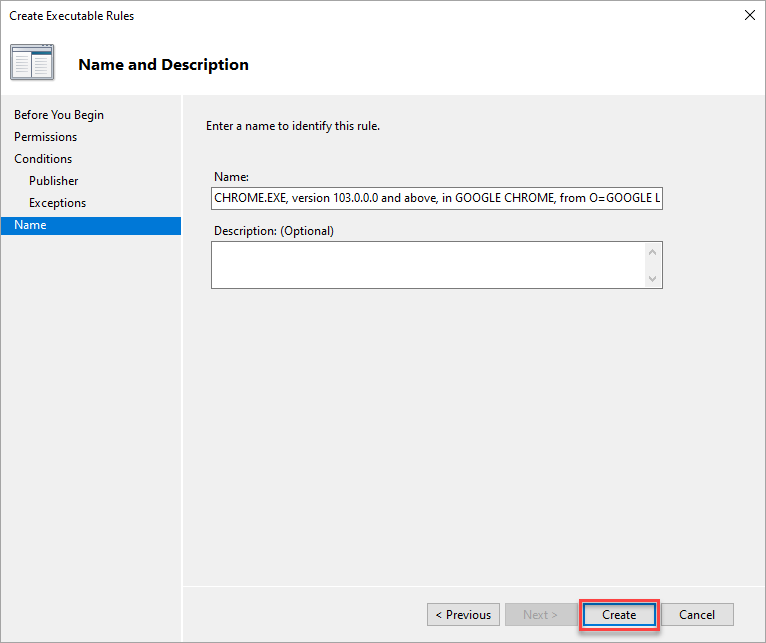

7. Укажите описательное имя для правила и нажмите “Создать”, чтобы создать правило с условием по издателю.

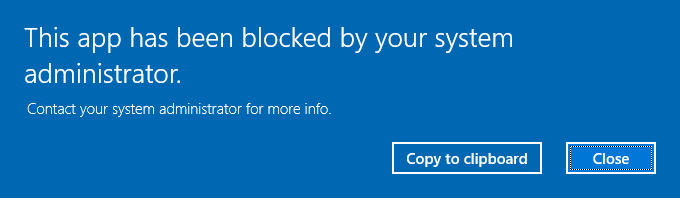

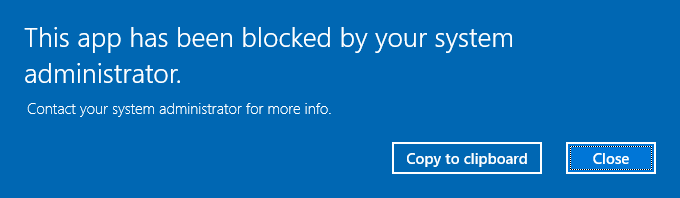

8. В конечном итоге попробуйте получить доступ к приложениям от издателя, для которого установлено правило запрета. Если правило запрета работает, вы получите следующее сообщение.

Независимо от выбранного вами условия, вы получите такое же сообщение, когда запускаете приложение, отклоненное в категории Правил выполнения.

Отклонение приложений через условия пути

Предположим, что вы доверяете издателю, но сомневаетесь в одном из его приложений. В таком случае вашим лучшим выбором будет создание правил для запрета конкретных приложений или папок.

1. Создайте еще одно правило, как вы сделали в шагах один по четыре раздела “Отклонение заявок с помощью условий издателя”.

Но на этот раз выберите условие Пути для конкретного файла или папки.

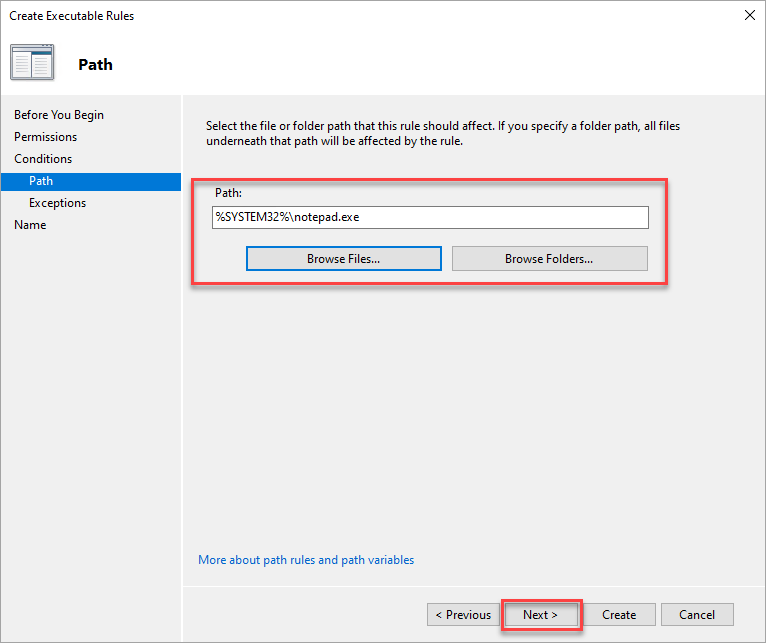

2. На вкладке Путь выберите файл или папку, к которым вы хотите применить правило, и нажмите Далее.

Например, вы хотите запретить пользователям запуск Notepad. В этом случае укажите или просмотрите полный путь к Notepad.

Обратите внимание, что выбор папки применяет правило AppLocker ко всем файлам в этой папке.

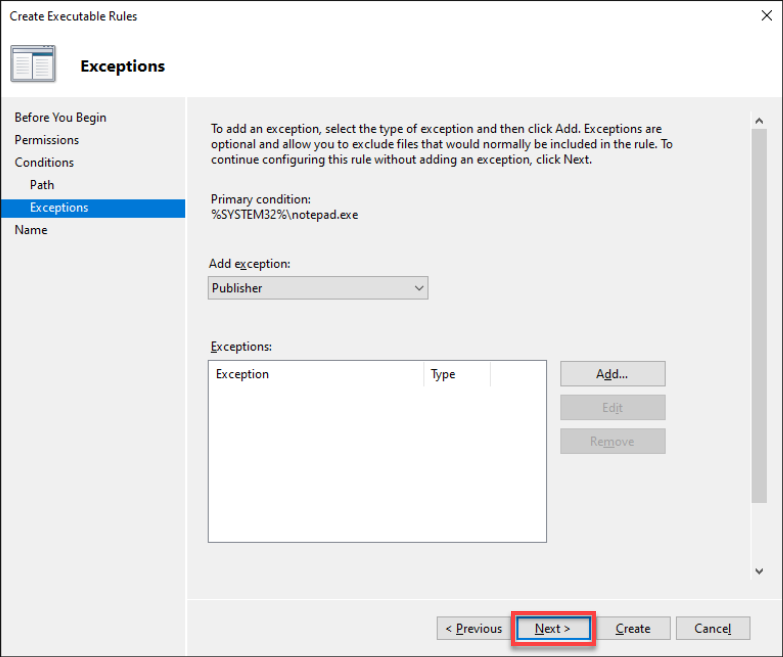

3. Пропустите добавление исключений на вкладке Исключения и нажмите Далее.

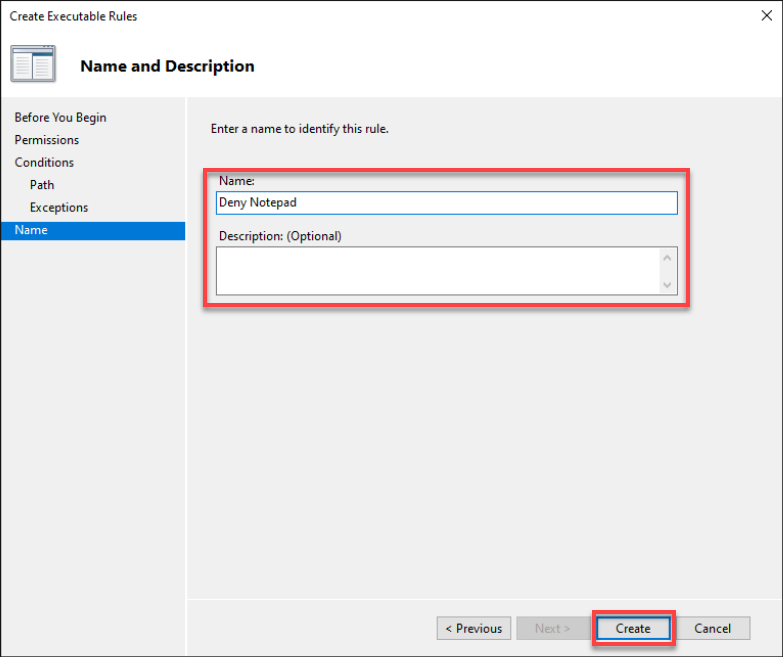

4. Наконец, измените Имя и Описание правила и нажмите Создать, чтобы завершить создание правила запрета.

Отклонение заявок с использованием хеша файла в AppLocker

Как вы знаете, зловредное приложение может замаскироваться под один из ваших ежедневных инструментов, управляющих поведением вашей системы. Столкнувшись с приложением (без подписи или от непроверенного издателя), можно нарваться на проблемы с вашим компьютером.

Как избежать случайного запуска этих вредоносных приложений? Помимо наличия мощного антивируса, создание правил для отклонения заявок с использованием хеша файла – это большая помощь.

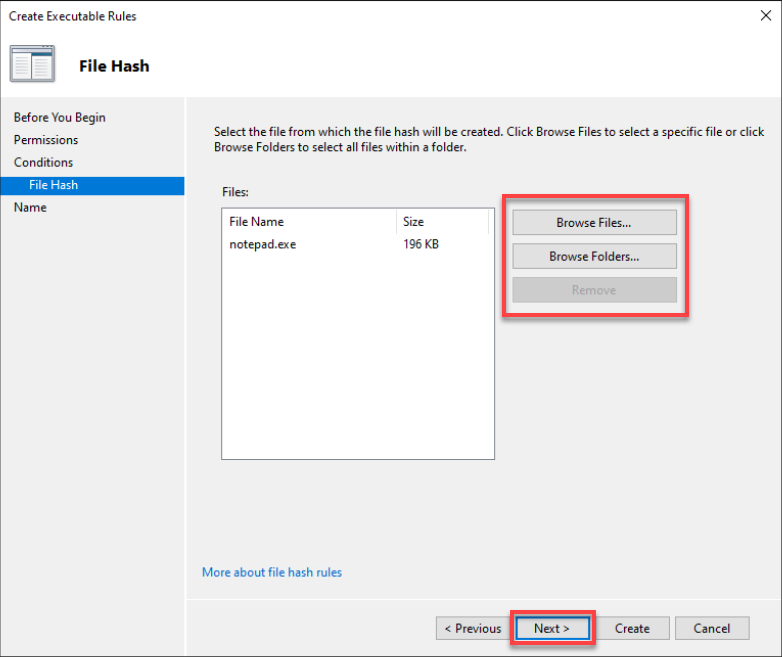

1. Создайте новое правило отклонения и выберите условие Хеш файла на этот раз.

2. Затем просмотрите, выберите файл или папку, к которой необходимо установить правило, и нажмите Далее.

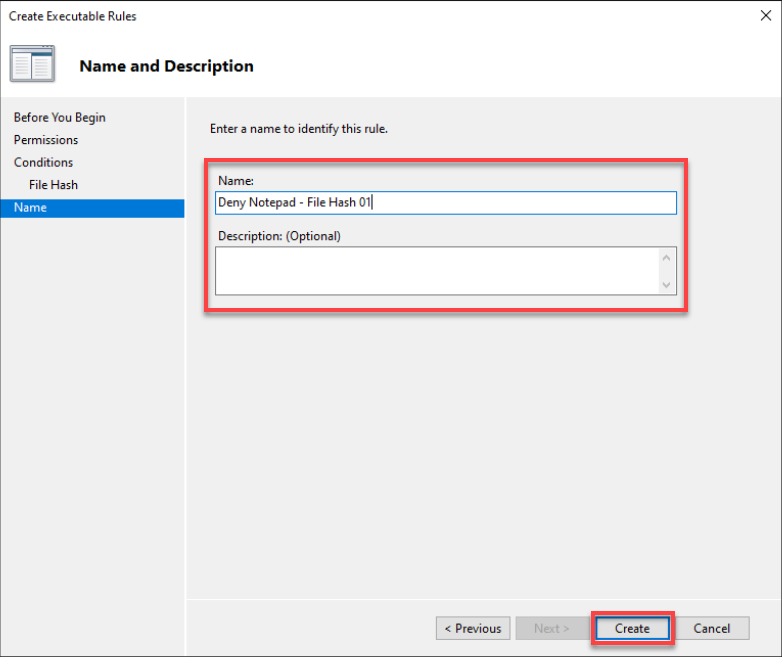

3. Наконец, измените Имя и Описание правила отклонения (по желанию) и нажмите Создать, чтобы создать новое правило отклонения.

Развертывание правил AppLocker для Windows 10 с использованием объекта политики группы (GPO)

К настоящему моменту вы уже знаете, как отклонять приложения на своем компьютере. Но что если вам нужно применить правила AppLocker к более чем одному компьютеру или для организации? Используя GPO, вы можете развернуть правила AppLocker на компьютерах в домене организации.

Создание GPO позволяет вам развернуть AppLocker на нескольких компьютерах с Windows 10 одновременно без ручного выполнения этого на каждом компьютере.

Чтобы создать GPO AppLocker, сначала вам нужно создать OU:

Обратите внимание, что лучше всего сначала развернуть GPO в «тестовой организационной единице» (OU), чтобы избежать проблем в структуре вашего AD.

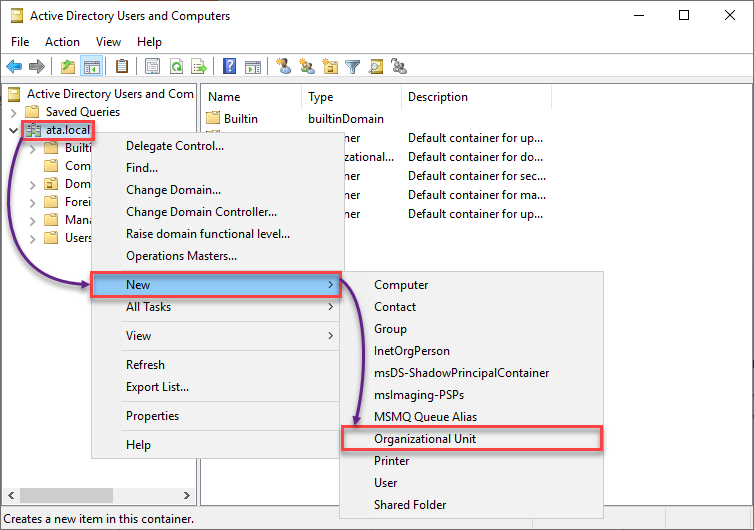

1. Запустите Active Directory Users and Computers, щелкните правой кнопкой мыши ваш домен (левая панель) → Новый → Организационная единица, чтобы начать добавление новой OU.

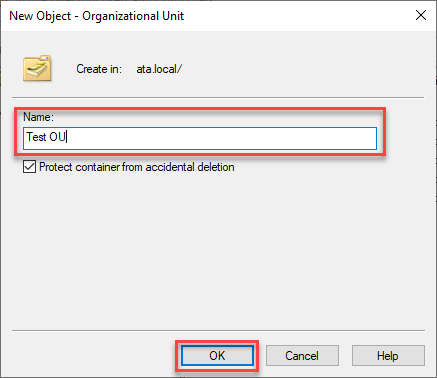

2. Затем укажите имя, которое вам нравится, для вашей тестовой OU. Оставьте установленной защиту от случайного удаления и нажмите ОК, чтобы создать новую OU.

3. Добавьте компьютер в вашу тестовую OU следующим образом:

- Щелкните Компьютеры (левая панель), чтобы получить доступ к списку доступных компьютеров на вашем контроллере домена.

- Перетащите компьютер в вашу тестовую OU.

- Нажмите Да, чтобы продолжить добавление выбранного компьютера в вашу тестовую OU, когда появится предупреждающее сообщение.

4. Теперь запустите Управление групповой политикой, где вы создадите GPO.

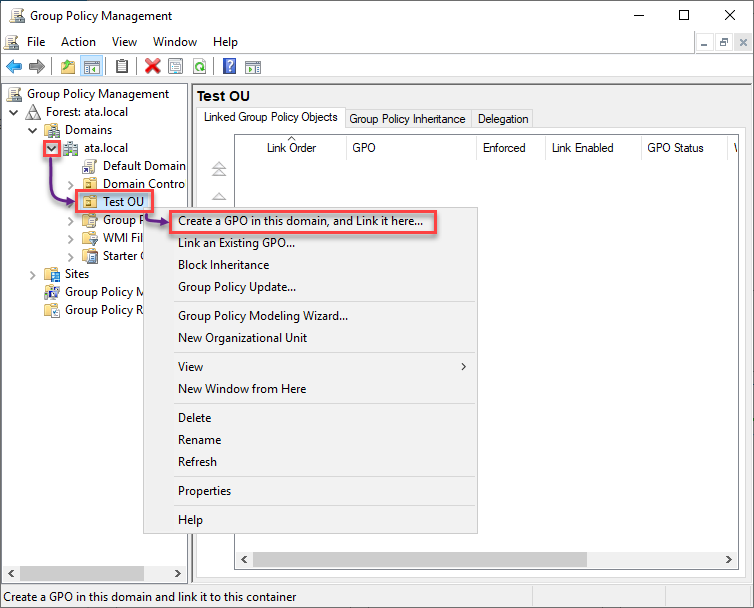

Расширьте свою область (левая панель) → щелкните правой кнопкой мыши по вашей тестовой OU → Создать GPO в этом домене и связать его здесь… для инициирования создания GPO.

5. Назовите GPO по вашему усмотрению и нажмите “OK”, чтобы завершить создание GPO.

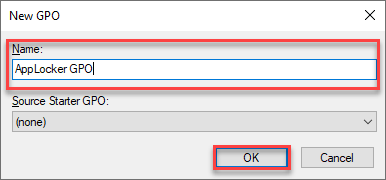

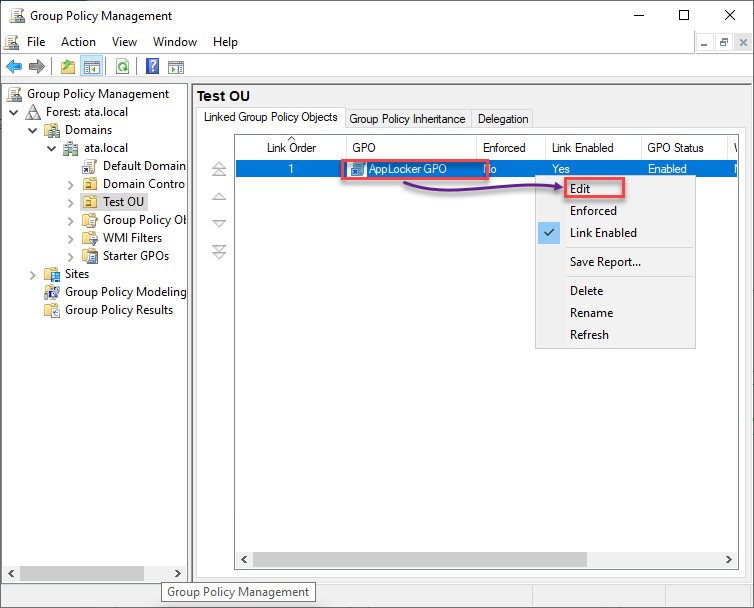

6. После создания щелкните правой кнопкой мыши по вашему GPO AppLocker, выберите “Применить” в контекстном меню и нажмите “OK” в окне сообщения.

Изменение настроек “Применить” для GPO применяет настройки в GPO к объекту (локальная система, домен, сайт или организационная единица).

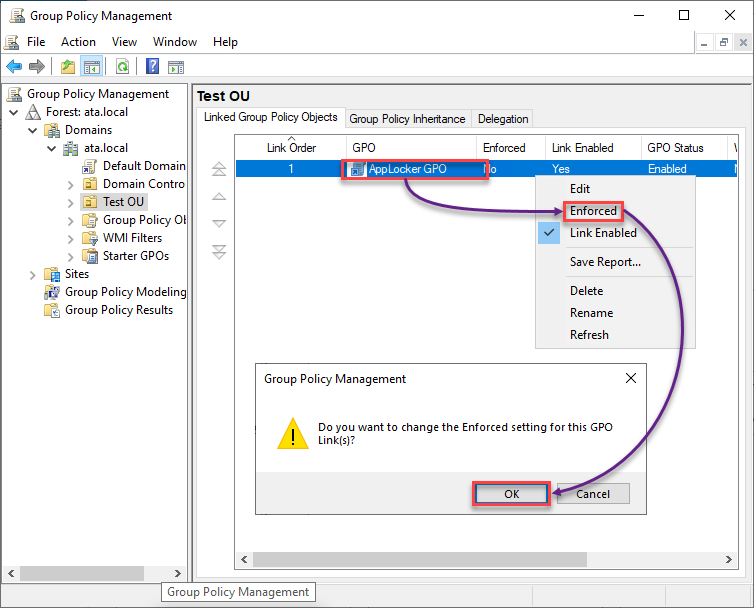

7. Затем щелкните правой кнопкой мыши по GPO AppLocker и выберите “Редактировать”, чтобы открыть редактор управления групповыми политиками.

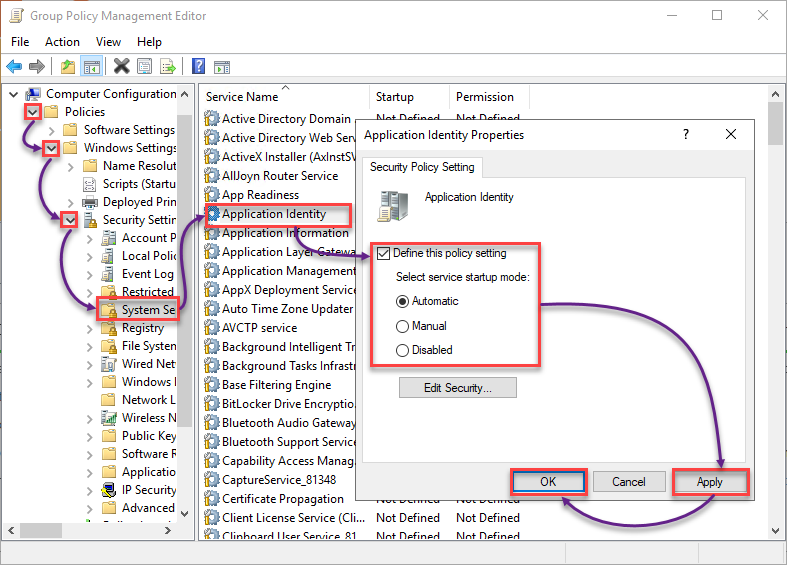

8. Настройте свойства приложения идентификации следующим образом:

- В разделе Конфигурация компьютера разверните Политики → Настройки Windows → Настройки безопасности.

- Выберите Настройки системы и дважды щелкните на Идентификация приложения, чтобы получить доступ к его свойствам.

- Установите флажок Определить этот параметр политики и выберите Автоматически, чтобы установить идентификацию приложения на автоматический запуск при загрузке.

Автоматический запуск идентификации приложения крайне важен, так как он действует как переключатель для работы AppLocker.

- Нажмите Применить и OK, чтобы сохранить изменения в свойствах идентификации приложения.

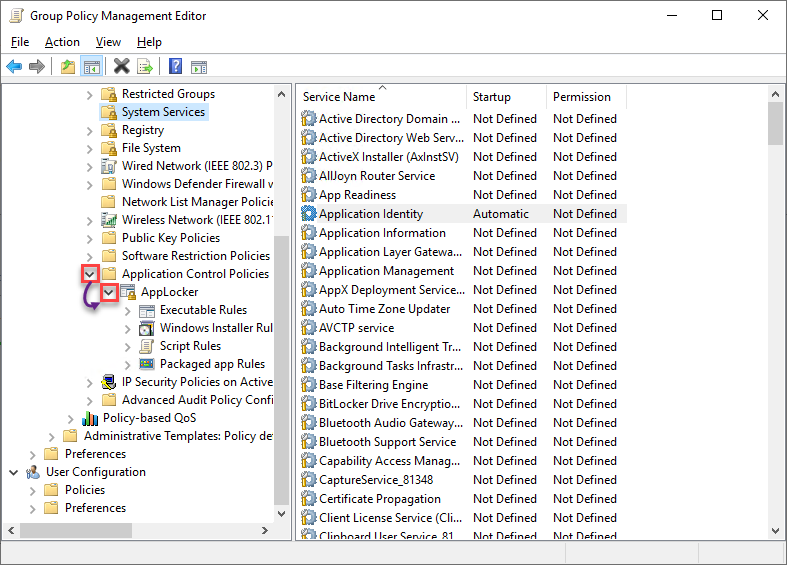

9. Прокрутите вниз и разверните Политики контроля приложений (левая панель) → разверните AppLocker.

10. Теперь создайте свои стандартные правила AppLocker, повторив все шаги из раздела Создание стандартных правил AppLocker.

11. Наконец, следуйте шагам в разделе Создание правил запрета AppLocker, чтобы создать свои запретные правила.

Проверка идентификатора приложения и статуса GPO AppLocker

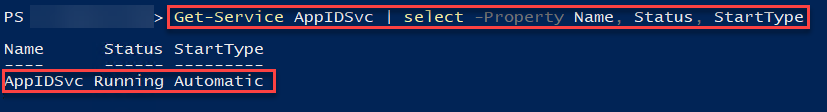

После развертывания ваших правил AppLocker с помощью GPO проверьте статус AppIDSvc на компьютере, который вы добавили в тестовую OU. Вы также проверите, успешно ли применили свои правила AppLocker к тестовой OU.

1. Войдите в систему на компьютер, который вы добавили в тестовую OU.

2. Затем выполните нижеприведенную команду, чтобы проверить статус AppIDSvc.

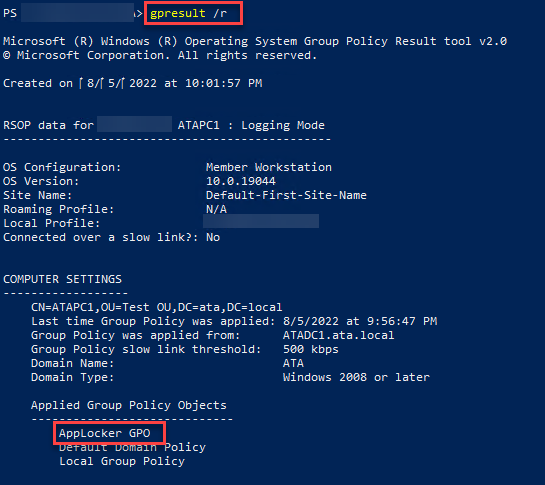

3. Теперь запустите команду gpresult ниже, чтобы проверить примененные GPO

Найдите GPO AppLocker в разделе Компьютерные настройки, что подтверждает применение GPO.

4. Наконец, еще раз протестируйте ваши правила запрета AppLocker. И если они работают, вы увидите диалоговое окно, подобное приведенному ниже.

Отличная работа! Теперь вы готовы повторить эти шаги и развернуть ваш AppLocker в живой организационный блок.

Заключение

Будь то приложение, пакет или сценарий, AppLocker позволяет вам контролировать, разрешить или запретить изменения в вашей системе. И в этом учебнике вы узнали, как создавать правила AppLocker для Windows 10, чтобы обеспечить безопасность вашей системы на локальном компьютере и развернуть эти правила на нескольких машинах с помощью GPO.

Имея этот новый опыт, вы рассмотрите возможность использования AppLocker для защиты вашей системы от злонамеренных атак?