로컬 컴퓨터 또는 도메인 전체에 추가 보안 계층을 추가하고 싶으신가요? Windows 10 AppLocker을 사용하여 게임을 강화해보세요!

AppLocker을 사용하면 사용자가 실행할 수 있는 앱과 파일을 제어할 수 있습니다. 이 튜토리얼에서는 AppLocker을 설정하고 Windows 10 운영 체제를 보안하는 방법을 배우게 됩니다.

더 많은 개인 정보 보호가 필요하다고 느끼신다면 계속 읽어보고 시스템을 보안하세요!

사전 요구 사항

이 튜토리얼은 실습을 통해 진행됩니다. 함께 진행하려면 다음 사항이 필요합니다.

- A Windows 10 Education or Enterprise computer – This tutorial uses Windows 10 Enterprise 21H2.

- 로컬로 설정하거나 조직적인 설정을 위해 도메인 컨트롤러에 액세스할 수 있는 관리자 사용자 계정.

- A domain controller server for a multi-computer setup – This tutorial uses Windows Server 2019 Datacenter.

부팅 시 애플리케이션 ID 서비스 구성

로컬 컴퓨터에 AppLocker 규칙을 설정하고 적용하기 전에, 먼저 애플리케이션 ID 서비스를 조정해야 합니다. 부팅 시 애플리케이션 ID 서비스를 자동으로 시작하도록 설정하면 Windows 10 AppLocker 규칙이 시행됩니다.

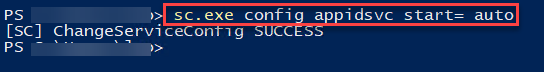

관리자 권한으로 PowerShell 콘솔을 열고, 아래 명령을 실행하여 부팅시 애플리케이션 식별 서비스를 자동으로 시작하십시오.

아래 출력에서 구성이 성공적으로 되었음을 확인할 수 있습니다.

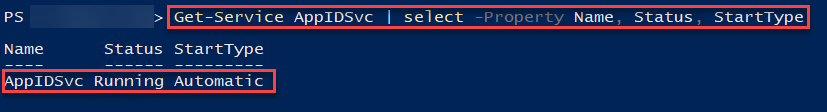

다음으로, 다음 Get-Service 명령을 실행하여 애플리케이션 식별 서비스가 자동으로 시작되고 실행되는지 확인하십시오.

아래에서 AppIDSvc 상태가 실행 중이며 시작 유형이 자동으로 설정되어 있는 것을 볼 수 있습니다.

만약 중지된 상태를 보신다면, 아래 Start-Service 명령을 실행하여 애플리케이션 식별 서비스(AppIDSvc)를 시작하십시오.

기본 Windows 10 AppLocker 규칙 생성

애플리케이션 식별 서비스를 구성했으므로, 다음 단계는 기본 AppLocker 규칙을 생성하는 것입니다. AppLocker 규칙을 생성하면 허용되는 앱과 거부되는 앱을 제어할 수 있습니다.

다음과 같이 4가지 범주의 Windows 10 AppLocker 규칙을 설정할 수 있습니다:

- 실행 가능한 파일 규칙 – 실행 가능한 파일(.exe 및 일반적으로 사용되지 않는 .com).

- Windows Installer 규칙 – Windows Installer 파일(.msi, .msp 및 .mst).

- 스크립트 규칙 – 스크립트 파일(.bat, .cmd, .js, .ps1, .vbs)입니다.

- 패키지 앱 규칙 – 패키지 앱 및 패키지 앱 설치 프로그램(.appx)입니다.

일반적으로 로컬 컴퓨터에서 이미 실행 중인 승인된 앱에 해당하는 모든 카테고리를 허용하는 기본 규칙을 생성하는 것이 좋습니다.

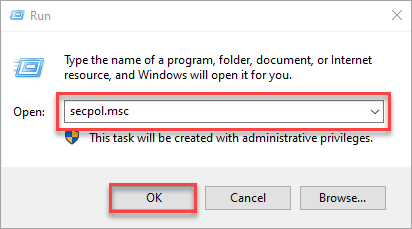

기본 AppLocker 규칙을 생성하려면 먼저 로컬 보안 정책 도구에 액세스해야 합니다:

1. 실행 대화 상자를 열고 secpol.msc를 입력한 다음 확인(또는 Enter)을 클릭하여 로컬 보안 정책에 액세스합니다.

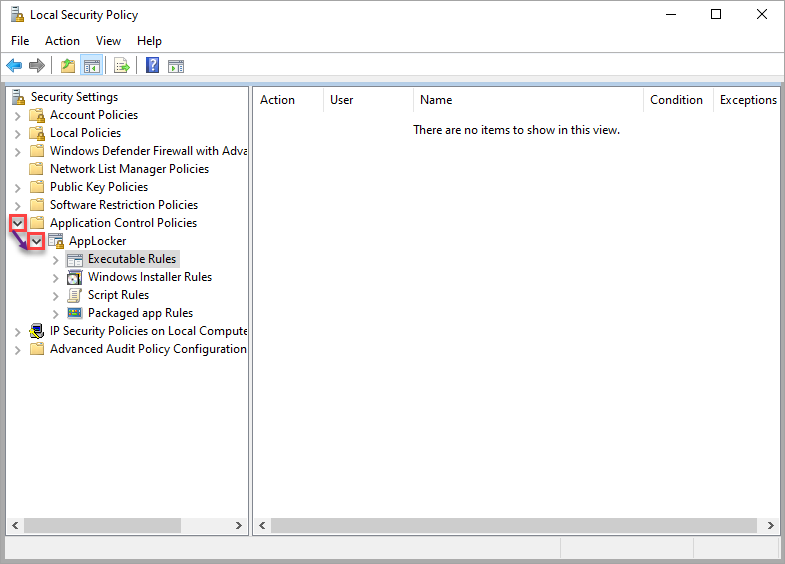

2. 로컬 보안 정책 창에서 응용 프로그램 제어 정책 및 AppLocker를 확장합니다.

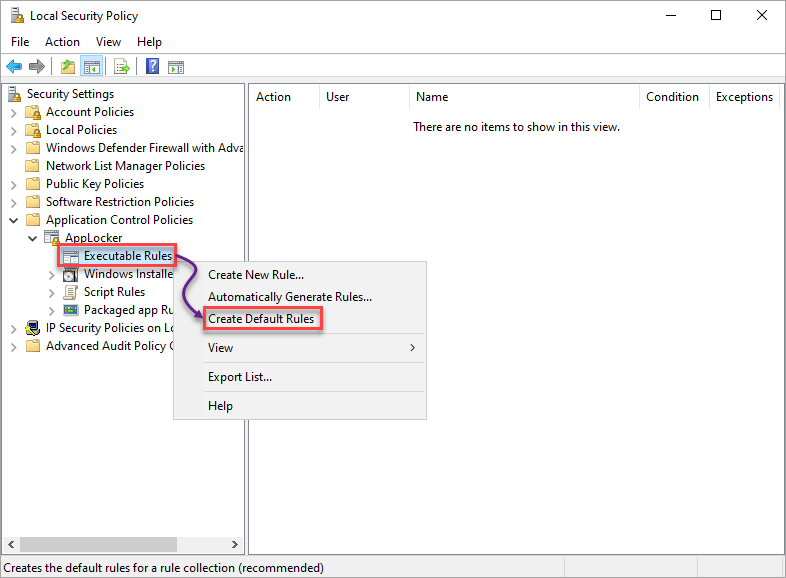

3. 실행 가능한 규칙을 선택한 다음 마우스 오른쪽 단추를 클릭하여 기본 규칙 생성을 선택하여 선택한 카테고리에 대한 기본 AppLocker 규칙을 생성합니다.

이 단계를 나머지 카테고리(Windows Installer, 스크립트 규칙, 패키지 앱 규칙)에 대해 반복합니다.

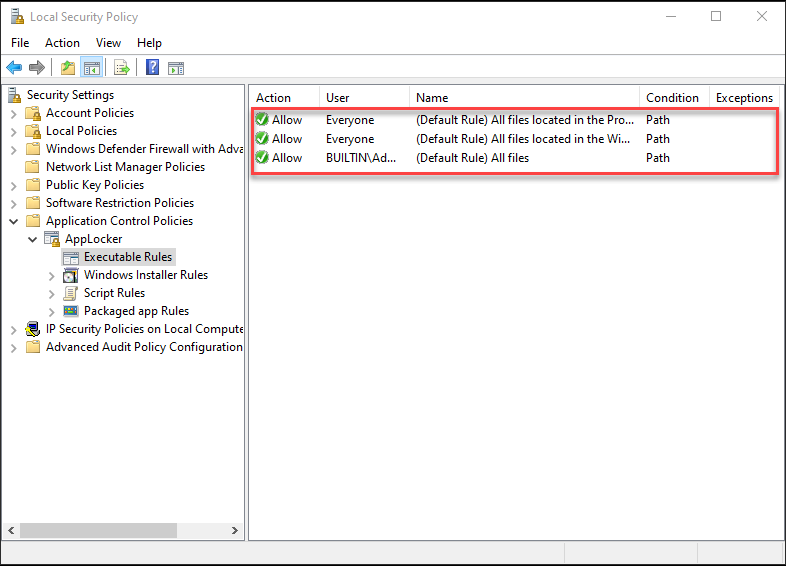

4. 마지막으로 각 카테고리를 선택하고 기본 AppLocker 규칙이 있는지 확인합니다(아래와 같이 표시됨).

아래에서는 패키지 앱 규칙을 제외한 다른 규칙과 유사한 세 개의 기본 규칙 그룹을 볼 수 있습니다. 패키지 앱 규칙은 하나만 있습니다.

앱 거부 규칙 생성

기본 AppLocker 규칙이 준비되었으므로 앱을 거부하는 규칙을 생성할 수 있습니다. 앱 거부는 악성 앱에 대한 액세스 거부로 컴퓨터의 보안을 강화하는 역할을 합니다. 로컬 보안 정책도 시스템에서 앱을 거부하는 규칙 생성에 관여합니다.

이 자습서에서는 실행 가능한 규칙 범주에 대한 규칙을 생성하고 실제로 작동하는지 테스트합니다. 그러나 규칙 생성에 자신감을 갖게 되면 다른 범주에 대한 규칙을 생성하고 그 차이점을 확인할 수 있습니다.

패키지된 앱 규칙을 제외하고 각 범주에 대한 규칙 생성 단계가 유사하다는 것을 유의하세요.

출판사 조건을 통한 응용 프로그램 거부

앱을 실행할 때, 앱은 시스템에 변경 사항을 가할 수 있는 권한을 출판사에 부여합니다. 특히 앱이 계속해서 인터넷에 연결되어 있는 경우 더욱 위험합니다. 너무 위험하다고 생각하시나요?

출판사 조건을 통해 응용 프로그램을 거부하는 규칙을 생성하면 특정 출판사를 신뢰하지 않을 때 문제를 해결할 수 있습니다.

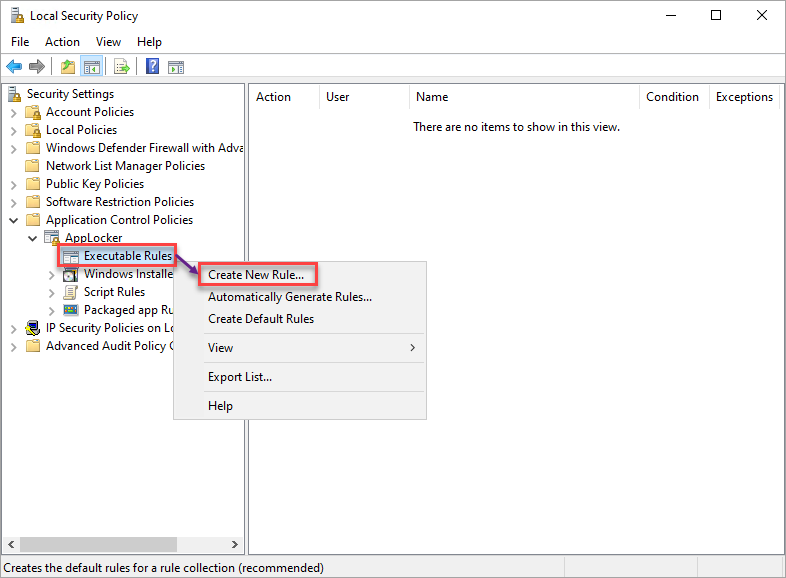

1. 원하는 범주(실행 가능한 규칙)를 선택하고 마우스 오른쪽 단추로 클릭한 다음 새 규칙 생성을 선택하여 새 규칙 생성을 시작합니다.

2. 이제 시작하기 전 페이지가 나타나면 다음을 클릭합니다. 이 페이지는 간단한 소개 페이지입니다.

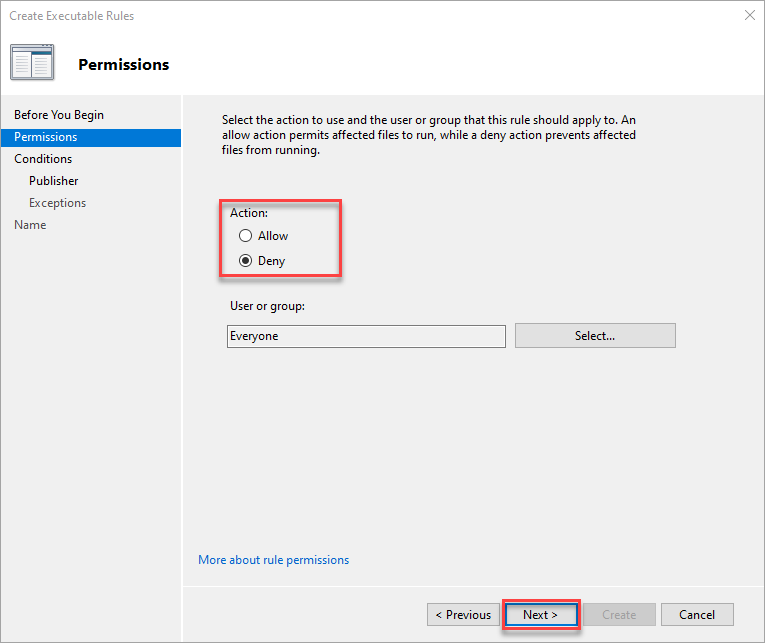

3. 권한 탭에서 규칙이 취할 동작인 거부 옵션을 선택합니다.

이 규칙에 영향을 받는 사용자를 정의하는지 확인하세요. 이 자습서에서는 모두 선택한 채로 Everyone을 남기고 다음을 클릭합니다.

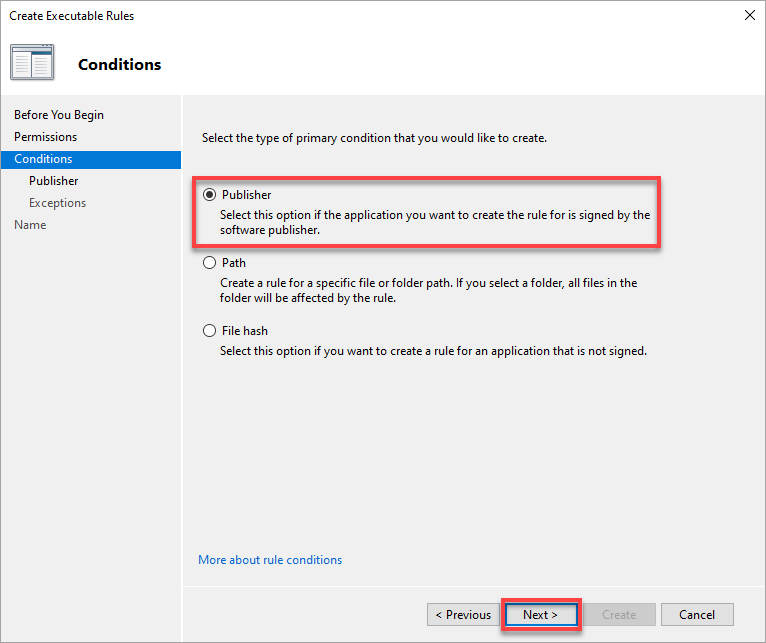

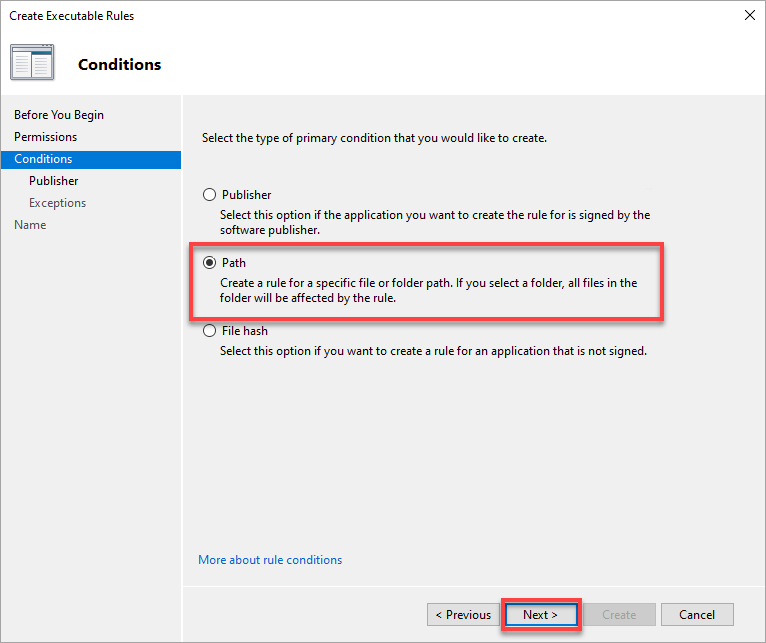

4. 이제 규칙 생성을 위해 세 가지 옵션 중 하나를 선택합니다(패키지된 앱 제외):

- 출판사 – 소프트웨어 출판사가 서명한 응용 프로그램에 대한 규칙.

- 경로 – 특정 파일이나 폴더에 대한 규칙.

- 파일 해시 – 서명되지 않은 파일에 대한 규칙.

그러나 이 자습서에서는 출판사 옵션을 선택하고 다음을 클릭합니다.

출판사 조건으로 AppLocker 규칙을 생성하면 파일에 대해 더 구체적이거나 덜 구체적인 규칙을 설정할 수 있습니다.

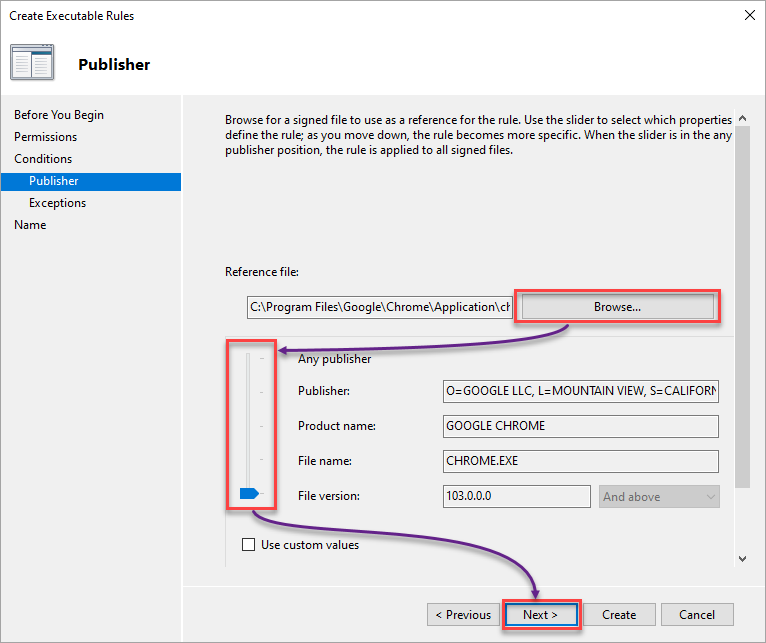

5. 다음과 같이 출판사 조건을 구성합니다:

아무 출판사 옵션을 선택하는 것은 현명한 결정이 아닐 수 있습니다. 동일한 출판사의 일부 앱이 작동하지 않을 수 있으므로 이 옵션을 선택할 때 주의해야 합니다.

- 로컬 컴퓨터에서 거부 규칙을 만들 파일을 찾아 봅니다.

- 슬라이더를 조정하여 규칙을 정의하는 데 사용할 속성을 선택합니다. 파일 버전이나 출판사와 같이 자세한 속성으로 설정할 수 있습니다.

이 예제에서는 Google Chrome의 파일 버전이 선택된 속성입니다.

- 다음을 클릭하여 규칙 조건에 예외를 계속 설정합니다.

6. 이 시점에서는 거부 규칙에 대한 예외를 생성할 필요가 없으므로 다음을 클릭합니다.

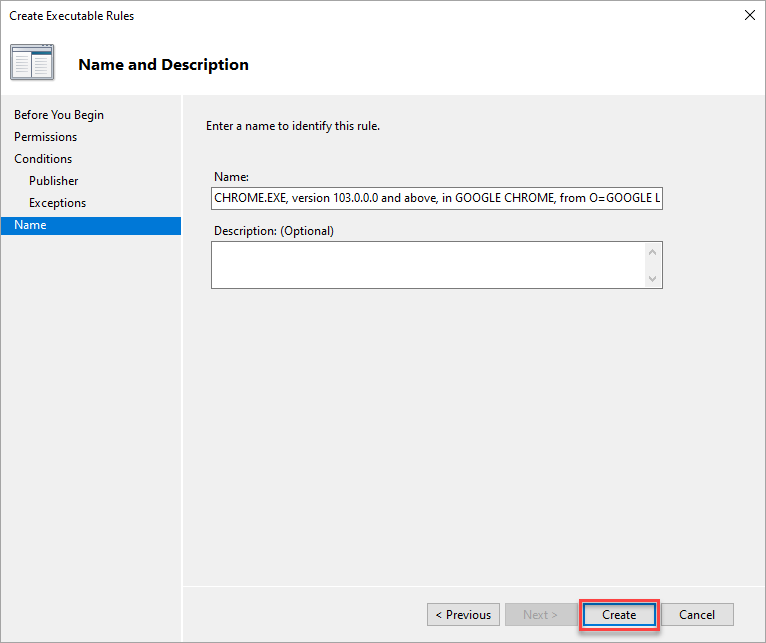

7. 규칙에 대한 설명적인 이름을 제공하고 출판사 조건으로 규칙을 생성하려면 만들기를 클릭합니다.

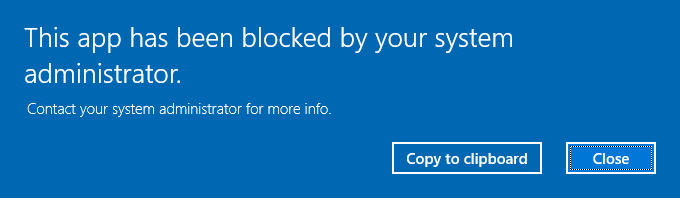

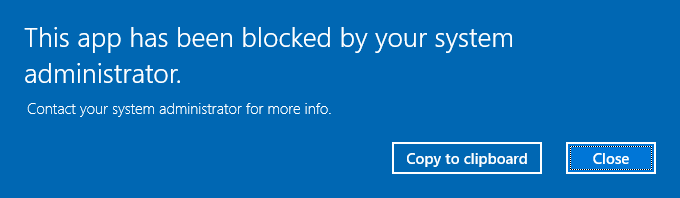

8. 마지막으로, 거부 규칙을 설정한 출판사의 애플리케이션에 액세스를 시도해 보십시오. 거부 규칙이 작동하면 다음 메시지가 표시됩니다.

선택한 조건에 관계없이 실행 가능한 규칙 범주에서 거부된 앱을 실행할 때 아래와 같은 메시지가 표시됩니다.

경로 조건을 통해 애플리케이션 거부

출판사를 신뢰하지만 그들 중 하나의 애플리케이션에 대해 회의하는 경우 특정 애플리케이션 또는 폴더 경로를 거부하기 위한 규칙을 생성하는 것이 가장 좋은 선택입니다.

1. “출판자 조건을 통한 애플리케이션 거부” 섹션의 1부터 4단계와 마찬가지로 다른 규칙을 생성하세요.

하지만 이번에는 특정 파일 또는 폴더 경로에 대한 경로 조건을 선택하세요.

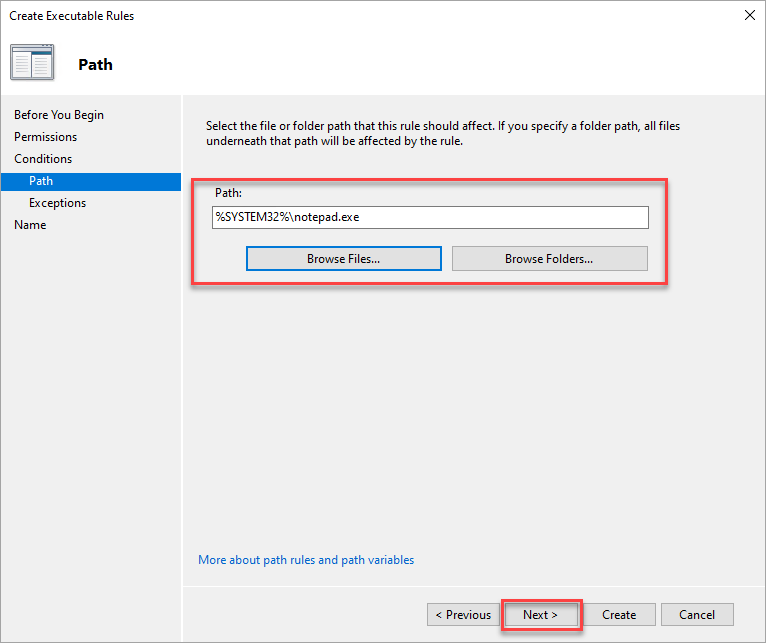

2. 경로 탭에서 규칙을 적용할 파일 또는 폴더 경로를 선택하고 다음을 클릭하세요.

예를 들어, 사용자가 메모장을 실행하는 것을 금지하고 싶은 경우 메모장의 전체 경로를 지정하거나 찾아보세요.

폴더를 선택하면 해당 폴더의 모든 파일에 AppLocker 규칙이 적용됩니다.

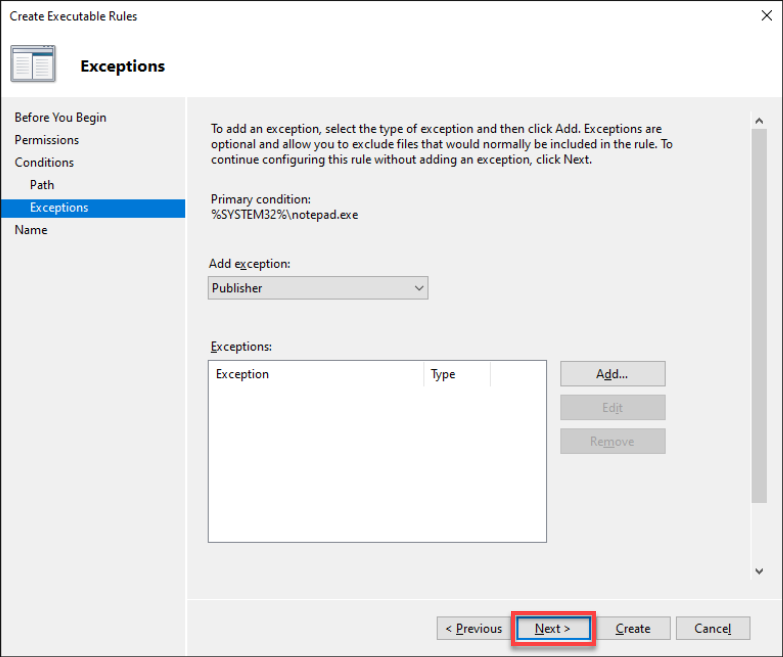

3. 예외 사항을 추가하지 않고 예외 탭을 건너뛰고 다음을 클릭하세요.

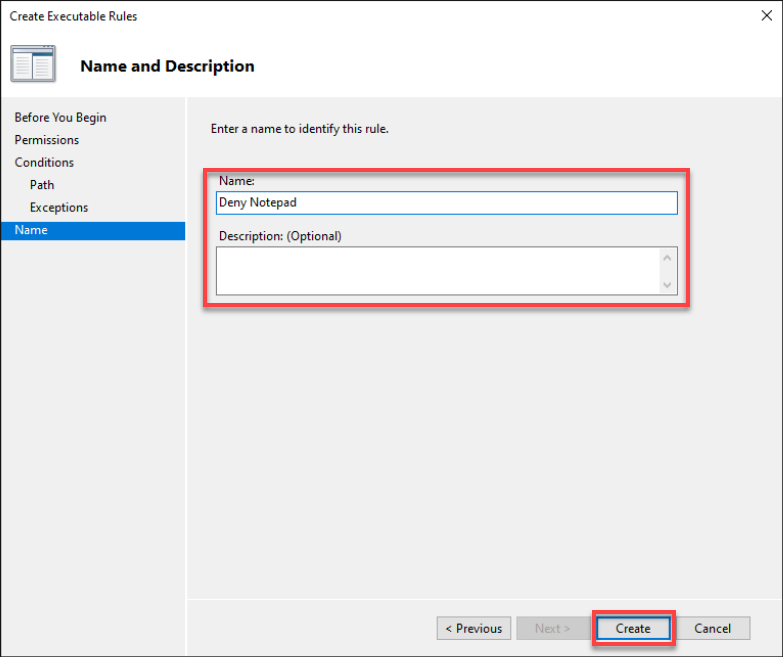

4. 마지막으로, 규칙의 이름과 설명을 변경하고 거부 규칙을 완료하기 위해 생성을 클릭하세요.

“파일 해시를 통한 애플리케이션 거부”

악성 앱은 시스템 동작을 제어하는 일상적인 도구 중 하나로 위장할 수 있습니다. (서명되지 않은 또는 검증되지 않은 출판사로부터의) 앱을 우연히 만나면 컴퓨터에 큰 피해를 입힐 수 있습니다.

이러한 악성 앱을 실수로 실행하지 않으려면 어떻게 해야 할까요? 강력한 안티바이러스를 가지는 것 외에도 파일 해시를 통해 애플리케이션 거부 규칙을 생성하는 것이 큰 도움이 됩니다.

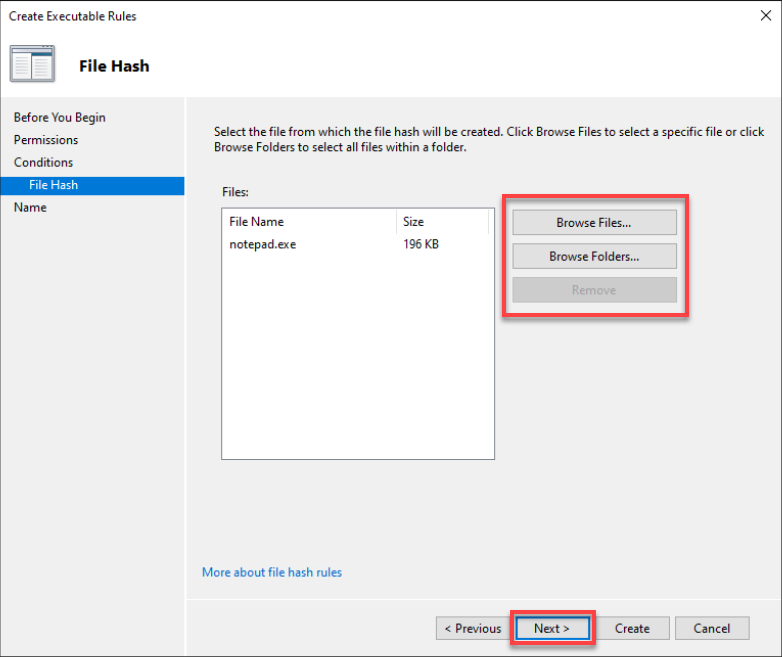

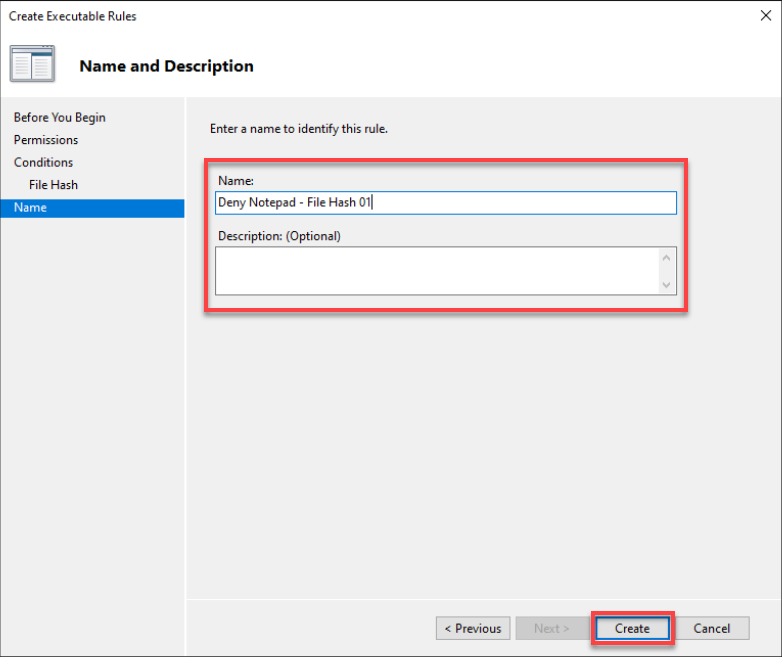

1. 새로운 거부 규칙을 생성하고 이번에는 파일 해시 조건을 선택하세요.

2. 그 다음, 브라우즈하여 규칙을 설정해야 할 파일 또는 폴더를 선택하고 다음을 클릭하세요.

3. 마지막으로, 거부 규칙의 이름과 설명 (선택 사항)을 변경하고 새로운 거부 규칙을 생성하기 위해 생성을 클릭하세요.

그룹 정책 개체 (GPO)를 사용하여 Windows 10 AppLocker 규칙 배포하기

지금까지 컴퓨터에서 애플리케이션을 거부하는 방법을 이미 알고 있습니다. 그러나 여러 대의 컴퓨터나 조직에 AppLocker 규칙을 적용해야 하는 경우 어떻게 해야 할까요? GPO를 사용하면 조직의 도메인에 속하는 컴퓨터에 AppLocker 규칙을 배포할 수 있습니다.

GPO를 생성하면 각 컴퓨터에서 수동으로 실행하는 대신 여러 대의 Windows 10 컴퓨터에 동시에 AppLocker를 배포할 수 있습니다.

AppLocker GPO를 생성하려면 먼저 OU를 생성해야 합니다:

참고로 AD 구조에서 문제를 일으키지 않도록 처음에 GPO를 “테스트 조직 단위”에 배포하는 것이 좋은 방법입니다.

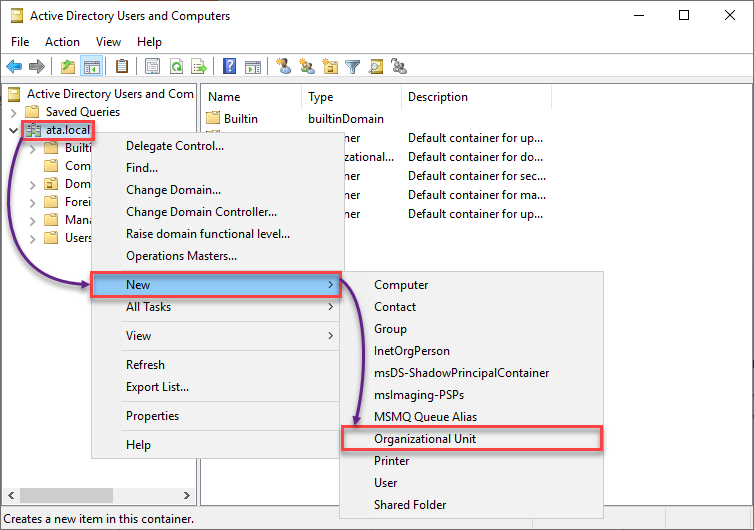

1. Active Directory 사용자 및 컴퓨터를 실행한 다음, 도메인을 마우스 오른쪽 버튼으로 클릭하여 → 새로 만들기 → 조직 단위를 선택하여 새 OU를 추가합니다.

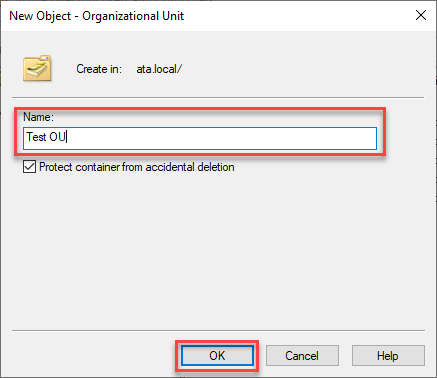

2. 다음으로, 테스트 OU에 원하는 이름을 제공합니다. 실수로 삭제되는 것을 방지하기 위해 “우발적인 삭제 보호”를 선택한 상태로 확인을 클릭하여 새 OU를 생성합니다.

3. 다음 명령을 사용하여 테스트 OU에 컴퓨터를 추가합니다:

- 도메인 컨트롤러에서 사용 가능한 컴퓨터 목록에 액세스하기 위해 컴퓨터 (왼쪽 패널)를 클릭합니다.

- 컴퓨터를 테스트 OU로 끌어다 놓습니다.

- 선택한 컴퓨터를 테스트 OU에 추가하려면 경고 메시지 상자가 표시되면 예를 클릭합니다.

4. 이제 그룹 정책 관리를 실행하여 GPO를 생성합니다.

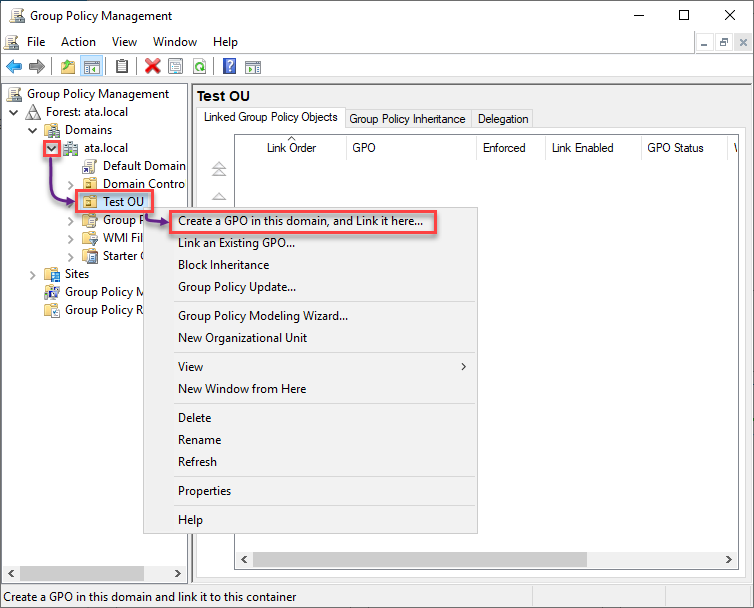

도메인을 확장하십시오(왼쪽 패널) → 테스트 OU에서 마우스 오른쪽 단추를 클릭하십시오 → 이 도메인에서 GPO를 생성하고 여기에 링크하십시오… GPO 생성을 시작하려면.

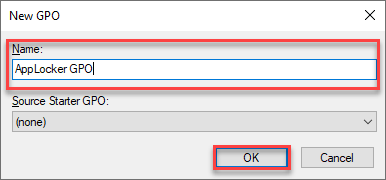

5. 원하는대로 GPO의 이름을 지정하고 확인을 클릭하여 GPO 생성을 완료하십시오.

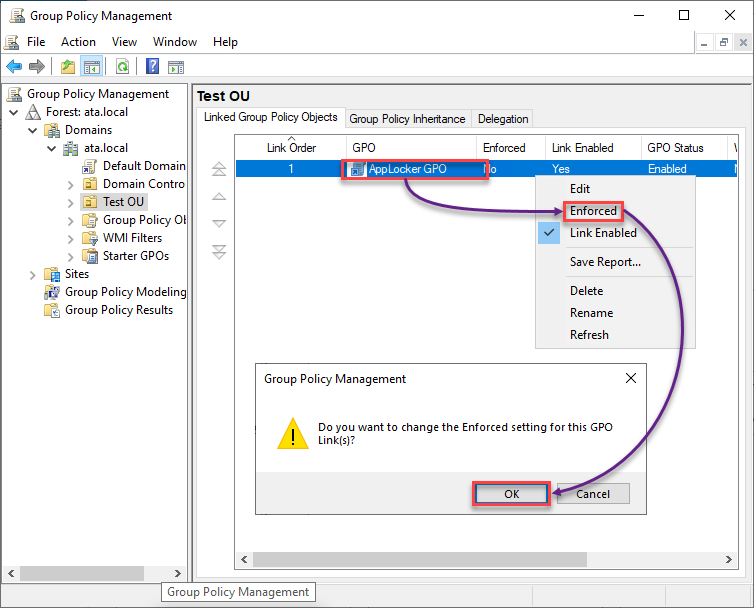

6. 생성된 후, AppLocker GPO에서 마우스 오른쪽 단추를 클릭하고 컨텍스트 메뉴에서 강제로 선택한 다음, 메시지 상자에서 확인을 클릭하십시오.

GPO의 강제 설정을 변경하면 GPO의 설정이 개체(로컬 시스템, 도메인, 사이트 또는 조직 단위)에 적용됩니다.

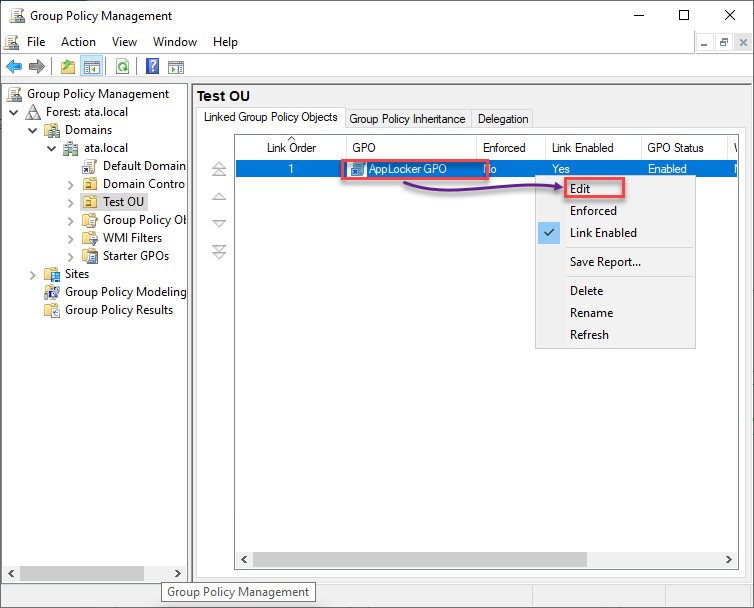

7. 다음으로, AppLocker GPO에서 마우스 오른쪽 단추를 클릭하고 편집을 선택하여 그룹 정책 관리 편집기를 엽니다.

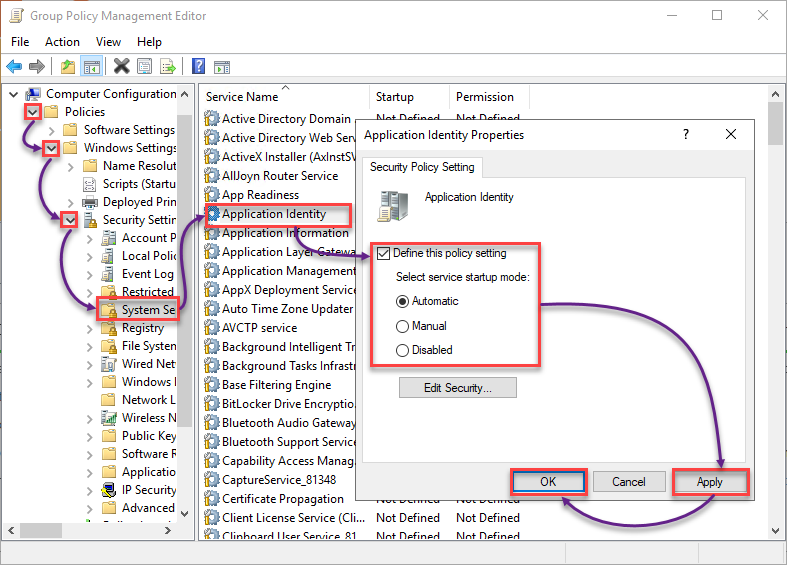

8. 다음과 같이 Application Identity 속성을 구성하십시오:

- 컴퓨터 구성에서 정책 → Windows 설정 → 보안 설정을 확장하십시오.

- 시스템 설정을 선택하고 Application Identity을 두 번 클릭하여 해당 속성에 액세스하십시오.

- 이 정책 설정 정의란에 체크하고 자동을 선택하여 Application Identity를 부팅 시 자동으로 시작하도록 설정하십시오.

Application Identity를 자동으로 시작하는 것은 AppLocker가 작동하는 데 필수적입니다.

- 변경 사항을 저장하기 위해 적용 및 확인을 클릭하십시오.

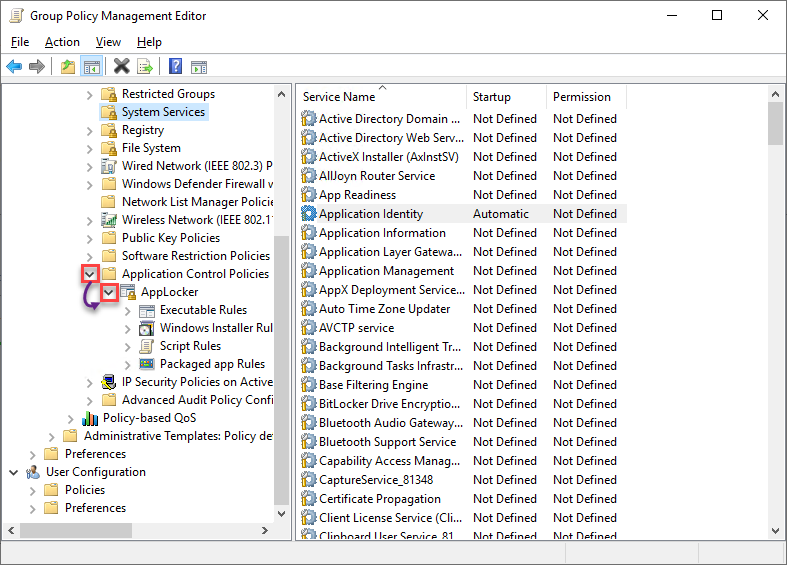

9. 스크롤하여 응용 프로그램 제어 정책(왼쪽 패널)을 확장하십시오 → AppLocker를 확장하십시오.

10. 이제 기본 AppLocker 규칙 생성 섹션의 모든 단계를 복사하여 기본 AppLocker 규칙을 생성하십시오.

11. 마지막으로, AppLocker 거부 규칙 생성 섹션의 단계를 따라서 거부 규칙을 생성하십시오.

애플리케이션 신원 및 AppLocker GPO 상태 확인

AppLocker 규칙을 GPO를 통해 배포한 후, 테스트 OU에 추가한 컴퓨터에서 AppIDSvc의 상태를 확인하십시오. 또한 테스트 OU에 AppLocker GPO가 성공적으로 적용되었는지 확인하십시오.

1. 테스트 OU에 추가한 컴퓨터에 로그인하십시오.

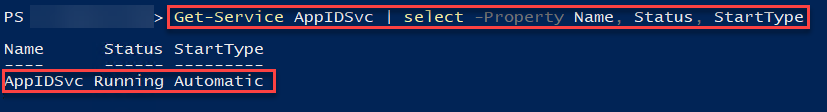

2. 다음 명령을 실행하여 AppIDSvc 상태를 확인하십시오.

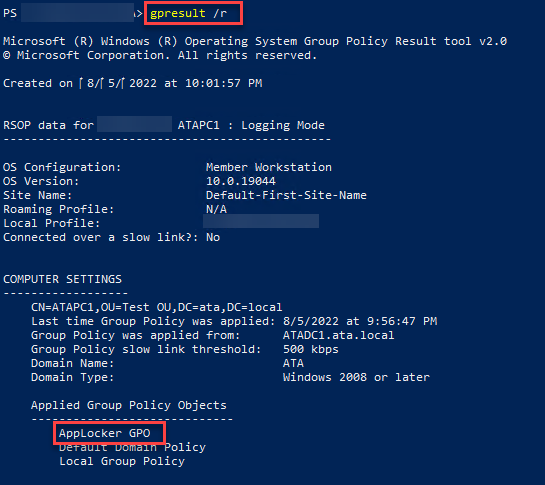

3. 이제 아래의 gpresult 명령을 실행하여 적용된 GPO를 확인하십시오.

컴퓨터 설정에서 AppLocker GPO를 찾아서 적용되었음을 확인하십시오.

4. 마지막으로, AppLocker 거부 규칙을 다시 테스트하십시오. 그리고 작동한다면, 아래와 유사한 메시지 상자가 표시될 것입니다.

잘 하셨습니다! 이제 이러한 단계를 복제하고 AppLocker를 실제 조직 단위에 배포할 준비가 되었습니다.

결론

애플리케이션, 패키지 또는 스크립트에 관계없이 AppLocker를 사용하여 시스템에서 변경을 허용하거나 거부할 수 있습니다. 이 튜토리얼에서는 Windows 10 AppLocker 규칙을 생성하는 방법과 로컬 컴퓨터를 보호하기 위해 이러한 규칙을 GPO를 통해 여러 대의 컴퓨터에 배포하는 방법을 배웠습니다.

이 새로운 지식을 바탕으로 악성 공격으로부터 시스템을 보호하기 위해 AppLocker를 고려하시겠습니까?