Você está procurando maneiras de adicionar mais uma camada de segurança ao seu computador local ou em toda uma rede? Considere elevar seu jogo com o AppLocker do Windows 10!

O AppLocker oferece a você o poder de controlar quais aplicativos e arquivos os usuários podem executar. E neste tutorial, você aprenderá como configurar o AppLocker e proteger seu sistema operacional Windows 10.

Sente que precisa de mais privacidade? Continue lendo e comece a proteger seu sistema!

Pré-requisitos

Este tutorial será uma demonstração prática. Se você quiser acompanhar, certifique-se de ter o seguinte:

- A Windows 10 Education or Enterprise computer – This tutorial uses Windows 10 Enterprise 21H2.

- Uma conta de usuário administrador para configuração local ou acesso a um controlador de domínio para uma configuração organizacional.

- A domain controller server for a multi-computer setup – This tutorial uses Windows Server 2019 Datacenter.

Configurando o Serviço de Identidade de Aplicativo para Iniciar na Inicialização

Antes mesmo de começar a configurar as regras do AppLocker e aplicá-las ao seu computador local, você precisa ajustar o Serviço de Identidade de Aplicativo. Configurar o Serviço de Identidade de Aplicativo para iniciar automaticamente na inicialização reforça as regras do AppLocker no Windows 10.

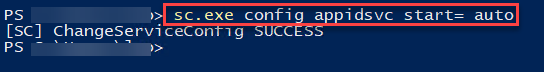

Abra um console do PowerShell como administrador e execute o comando abaixo para iniciar o serviço de Identidade de Aplicativo automaticamente durante a inicialização do sistema.

A saída abaixo mostra que a configuração foi bem-sucedida.

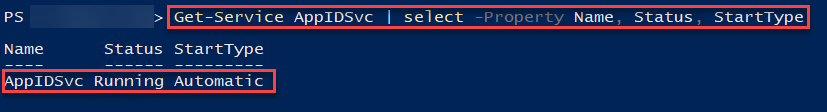

Em seguida, execute o seguinte comando Get-Service para verificar se o serviço de Identidade de Aplicativo inicia automaticamente e é executado.

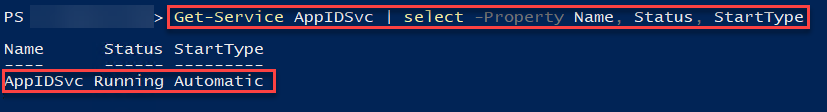

Abaixo, você pode ver que o status do AppIDSvc é Executando com o tipo de inicialização definido como Automático.

Se você vir um status de parado, execute o comando Start-Service abaixo para iniciar o Serviço de Identidade de Aplicativo (AppIDSvc).

Criando Regras Padrão do AppLocker do Windows 10

Agora que você configurou o serviço de Identidade de Aplicativo, o próximo passo é criar regras padrão do AppLocker. Criar regras do AppLocker permite controlar quais aplicativos são permitidos e negados.

Você pode definir regras do AppLocker do Windows 10 para quatro categorias de produtos, conforme a seguir:

- Regras Executáveis – Arquivos executáveis (.exe e, menos comumente, .com).

- Regras do Instalador do Windows – Arquivos do instalador do Windows (.msi, .msp e .mst).

- xml

Regras de Script – Arquivos de script (.bat, .cmd, .js, .ps1 e .vbs). - Regras de Aplicativos Empacotados – Aplicativos e instaladores de aplicativos empacotados (.appx).

A regra geral é criar regras padrão para permitir todos os aplicativos aprovados que se enquadram em qualquer uma das categorias já em execução em um computador local.

Para criar regras padrão do AppLocker, você primeiro precisará acessar a ferramenta Política de Segurança Local:

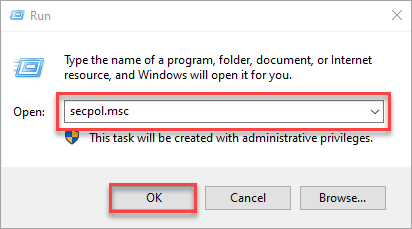

1. Abra a caixa de diálogo Executar, digite secpol.msc e clique em OK (ou pressione Enter) para acessar a Política de Segurança Local.

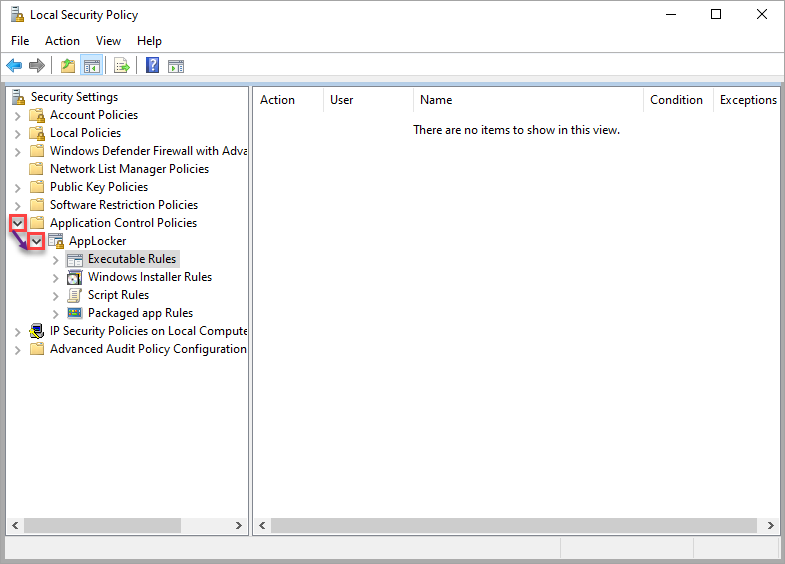

2. Na janela Política de Segurança Local, expanda as Políticas de Controle de Aplicativos e o AppLocker.

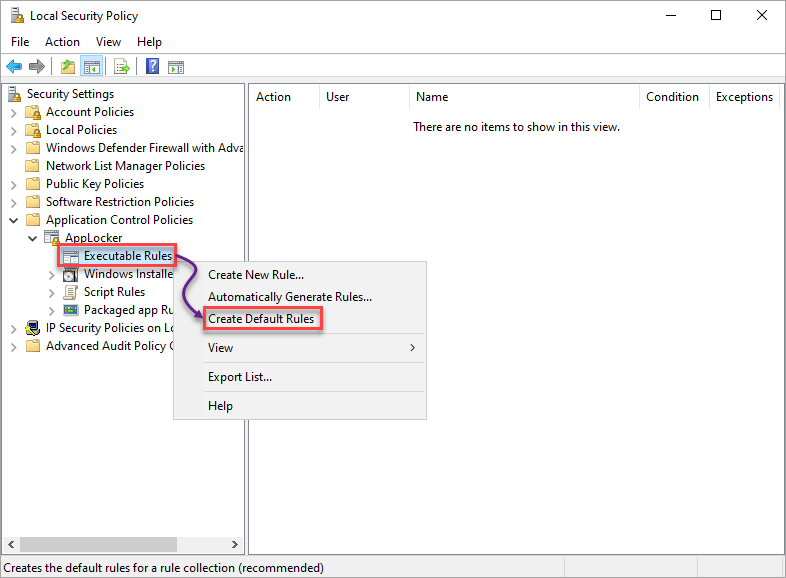

3. Selecione e clique com o botão direito em Regras Executáveis → selecione Criar Regras Padrão para criar as regras padrão do AppLocker para a categoria selecionada.

Repita este passo para as demais categorias (Instalador do Windows, Regras de Script e Regras de Aplicativos Empacotados).

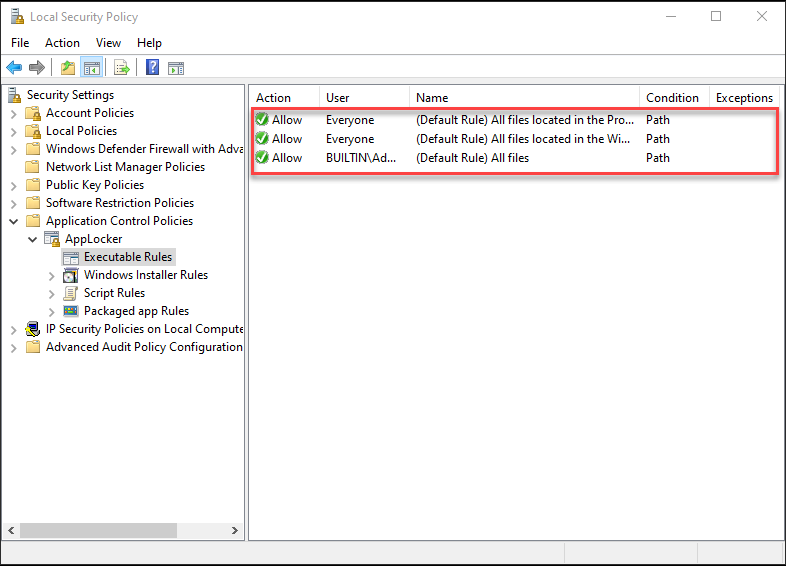

4. Por fim, selecione cada categoria e verifique se as regras padrão do AppLocker existem, conforme mostrado abaixo.

Abaixo, você pode ver um grupo de três regras padrão, semelhantes às outras, exceto para as Regras de Aplicativos Empacotados, que possui apenas uma.

Criando Regras para Negar Aplicativos

Agora que suas regras padrão do AppLocker estão em vigor, você pode começar a criar regras para negar aplicativos. Negar aplicativos adiciona segurança ao seu sistema, pois você pode negar o acesso a aplicativos maliciosos. A Política de Segurança Local também desempenha um papel na criação de regras para negar aplicativos em seu sistema.

Neste tutorial, você criará regras para a categoria Regras Executáveis e testará se elas funcionam realmente. Mas uma vez que você esteja confiante em criar regras, poderá criar regras para outras categorias e ver suas diferenças.

Observe que os passos para criar regras para cada categoria são semelhantes, exceto para a Regra de Aplicativo Empacotado.

Negando Aplicativos por meio das Condições do Publicador

Ao iniciar um aplicativo, você está concedendo permissões ao publicador para fazer alterações em seu sistema, especialmente se o aplicativo estiver constantemente conectado à internet. Parece arriscado demais?

Criar regras para negar aplicativos por meio das condições do publicador resolverá o problema se você não confia em um determinado publicador.

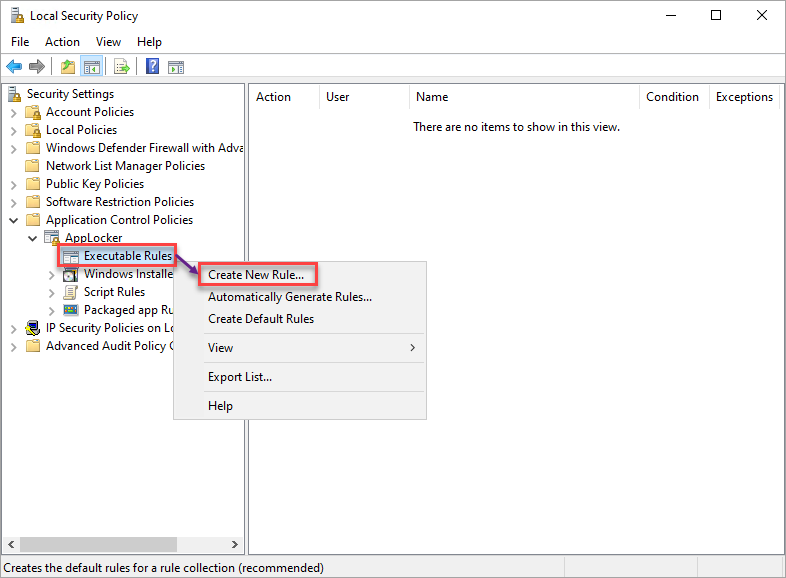

1. Selecione e clique com o botão direito na categoria de sua escolha (Regras Executáveis) → escolha Criar Nova Regra para iniciar a criação de uma nova regra.

2. Em seguida, clique em Avançar quando você ver a página Antes de Começar, pois é apenas uma página introdutória.

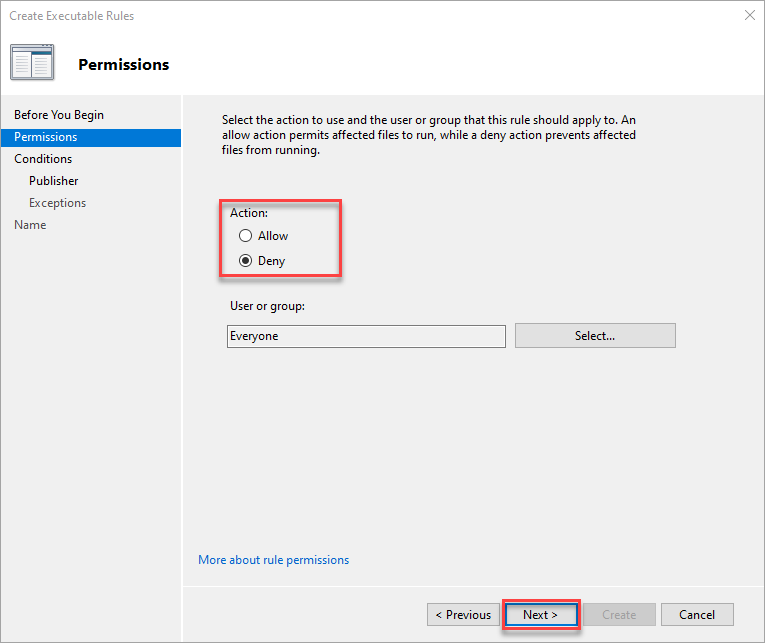

3. Na guia Permissões, escolha a opção Negar, que é a Ação que a regra tomará.

Assegure-se de definir os usuários afetados por esta regra. Mas deixe Todos selecionados para este tutorial e clique em Avançar.

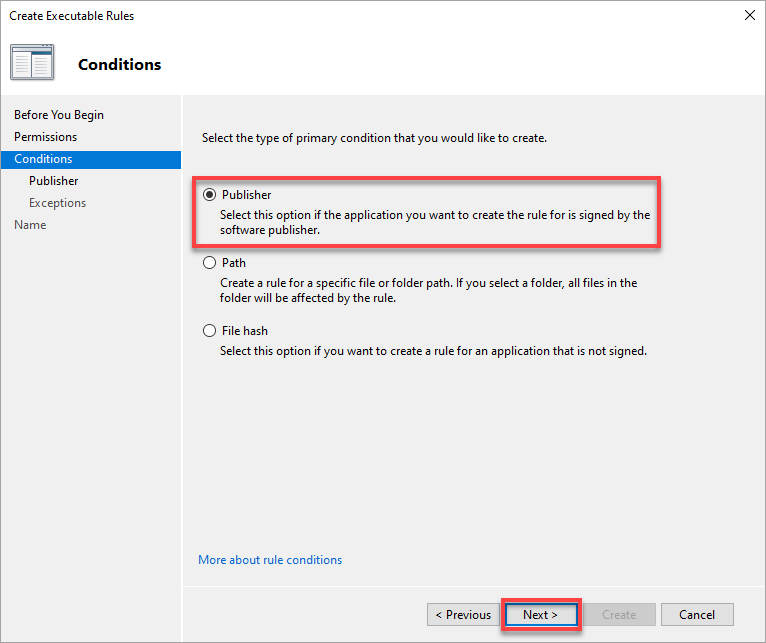

4. Agora, escolha entre três opções para criar uma regra (exceto aplicativo empacotado):

- Publicador – Para um aplicativo que o publicador de software assina.

- Caminho – Para um arquivo ou pasta específica.

- Hash do arquivo – Para um arquivo que não está assinado.

Mas neste tutorial, selecione a opção Publicador e clique em Avançar.

Criar uma regra do AppLocker com a condição do Editor permite que você defina uma regra mais ou menos específica sobre um arquivo.

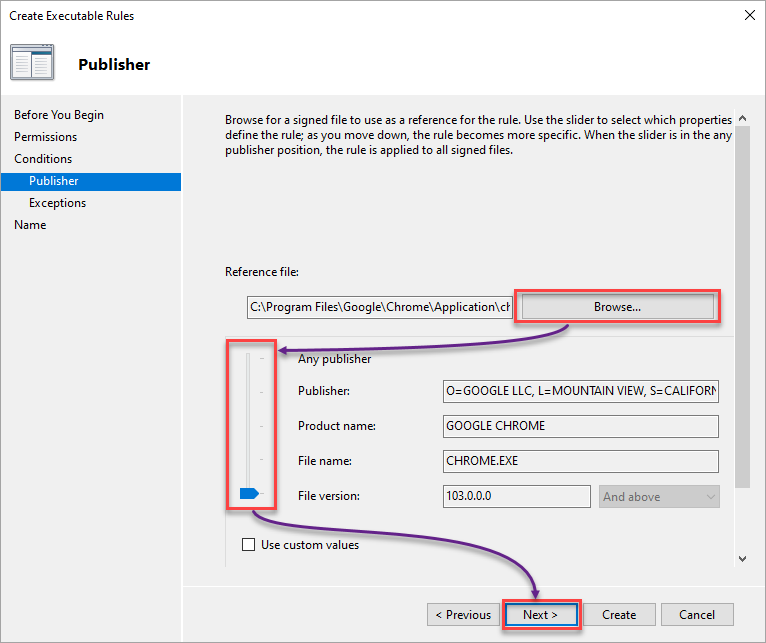

5. Configure as condições do Editor da seguinte forma:

Escolher a opção Any publisher pode não ser uma decisão sábia. Alguns de seus aplicativos do mesmo editor podem não funcionar, então tenha cautela ao escolher esta opção.

- Procure em seu computador local pelo arquivo para o qual você precisa criar uma regra de negação.

- Ajuste o controle deslizante de acordo com sua necessidade para selecionar quais propriedades definem a regra; pode ser tão detalhado quanto a versão do arquivo ou o editor.

Neste exemplo, a propriedade escolhida é a versão do arquivo do Google Chrome.

- Clique em Avançar para continuar configurando exceções para as condições da regra.

6. Neste ponto, clique em Avançar, pois não há necessidade de fazer exceções para a regra de negação.

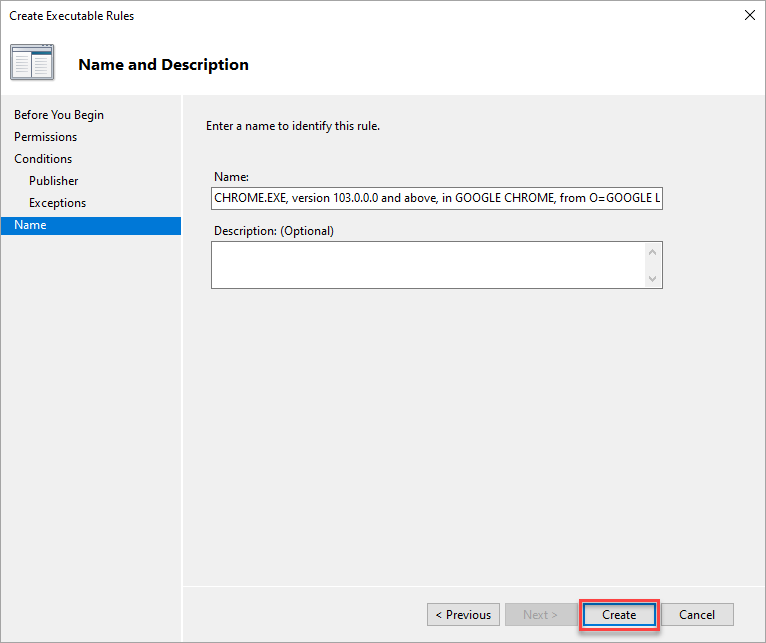

7. Forneça um nome descritivo para a regra e clique em Criar para criar a regra com a condição do Editor.

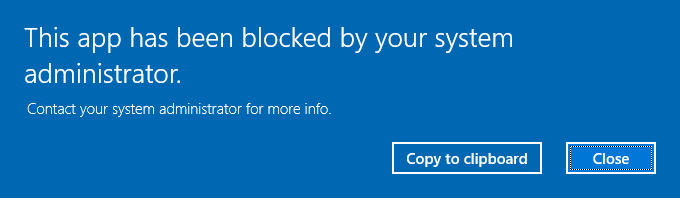

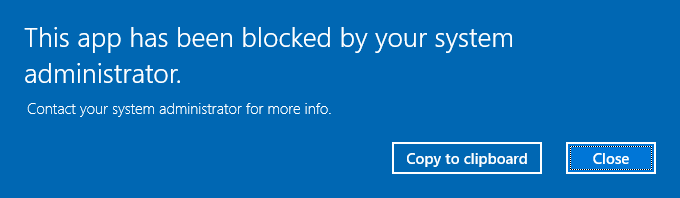

8. Por fim, tente acessar aplicativos do editor para o qual você definiu a regra de negação. Se a regra de negação funcionar, você receberá a seguinte mensagem.

Independentemente da condição escolhida, você receberá a mesma mensagem abaixo ao iniciar um aplicativo negado na categoria de Regras Executáveis.

Negação de Aplicativos via Condições do Caminho

Suponha que você confie em um editor, mas esteja cético sobre um de seus aplicativos. Se for o caso, a melhor escolha é criar regras para negar aplicativos específicos ou caminhos de pastas.

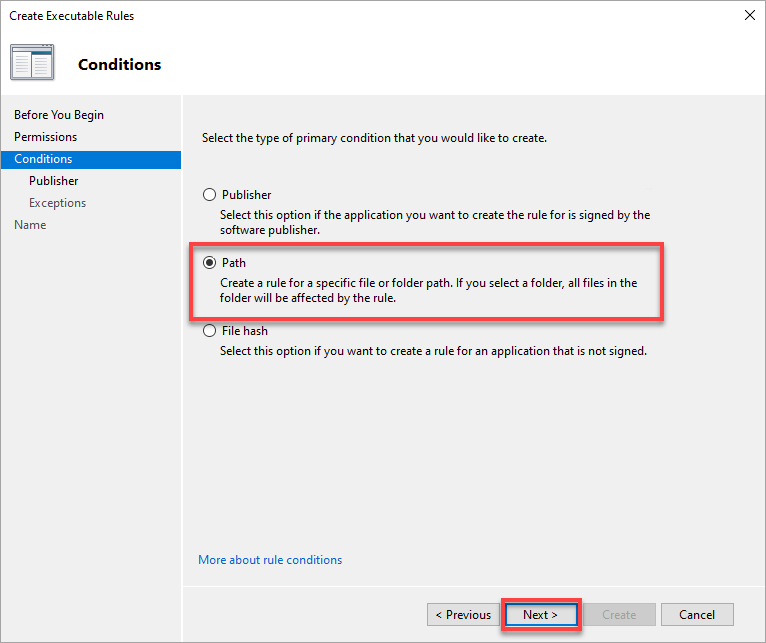

1. Crie outra regra como fez nos passos de um a quatro da seção “Negando Aplicativos através das Condições do Editor”.

Mas desta vez, escolha a condição de Caminho para um arquivo ou pasta específica.

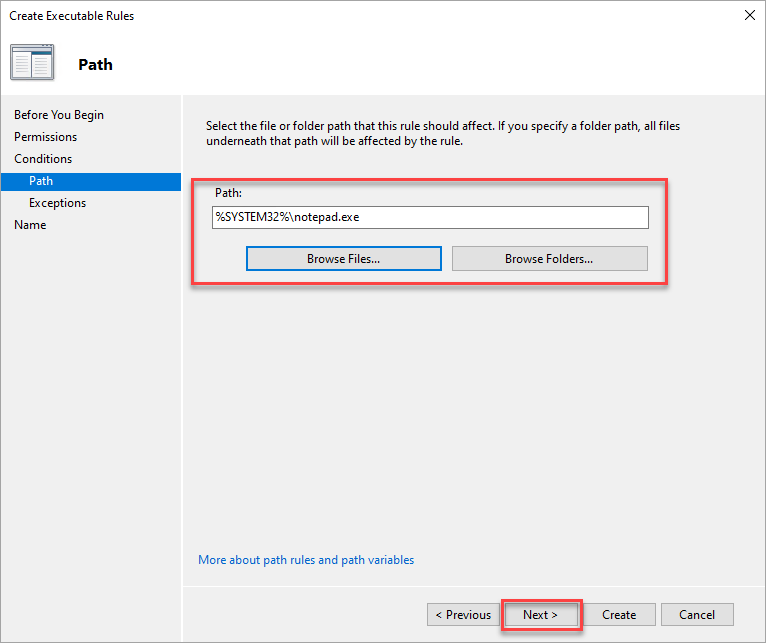

2. Na guia Caminho, escolha o caminho do arquivo ou pasta ao qual deseja aplicar a regra e clique em Avançar.

Por exemplo, se você deseja proibir os usuários de acessarem o Bloco de Notas, especifique ou procure o caminho completo do Bloco de Notas.

Observe que escolher uma pasta aplica a regra do AppLocker a todos os arquivos naquela pasta.

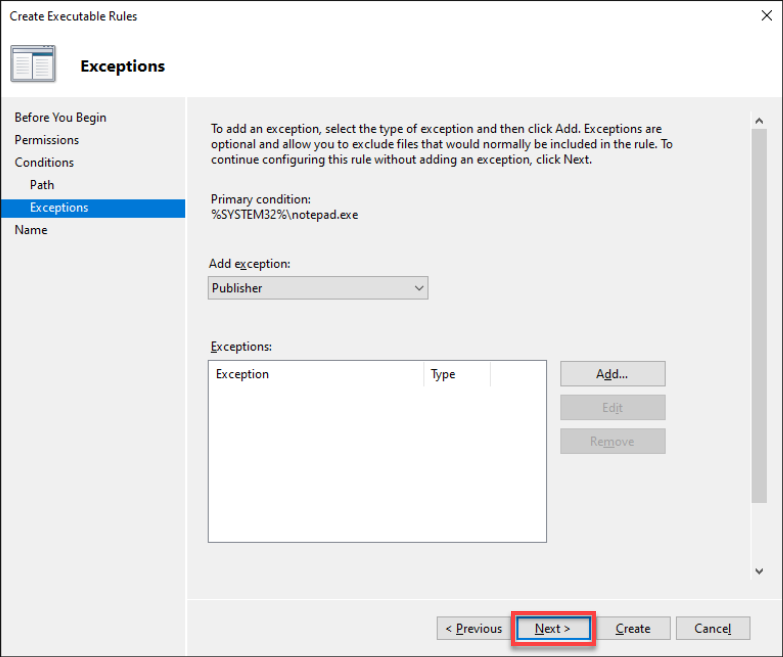

3. Pule a adição de exceções na guia Exceções e clique em Avançar.

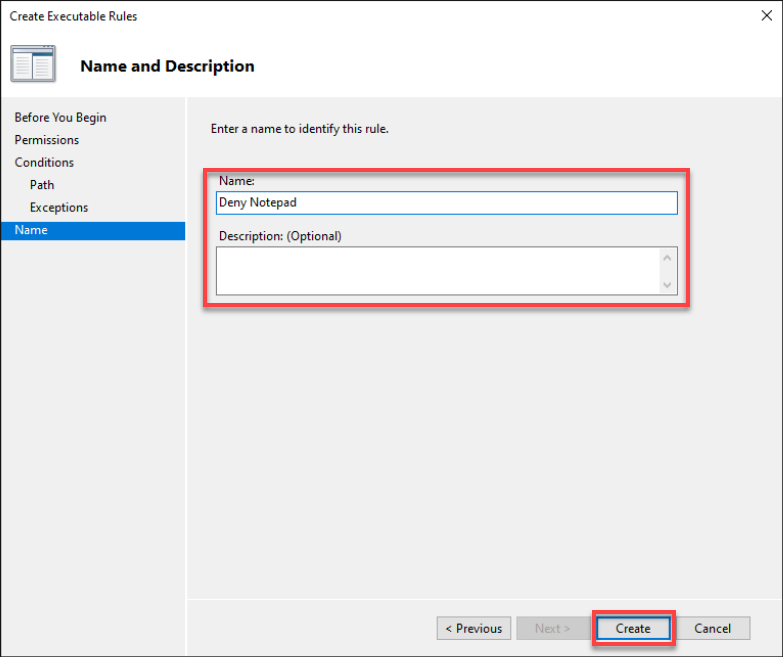

4. Por fim, altere o Nome e a Descrição da regra e clique em Criar para finalizar a regra de negação.

Negando Aplicativos através do Hash do Arquivo

Como você sabe, um aplicativo malicioso pode se disfarçar como uma de suas ferramentas diárias que controla o comportamento do seu sistema. Encontrar um aplicativo (não assinado ou de um editor não verificado) pode causar estragos em sua máquina.

Como evitar a execução inadvertida desses aplicativos maliciosos? Além de ter um antivírus poderoso, criar regras para negar aplicativos através do hash do arquivo é de grande ajuda.

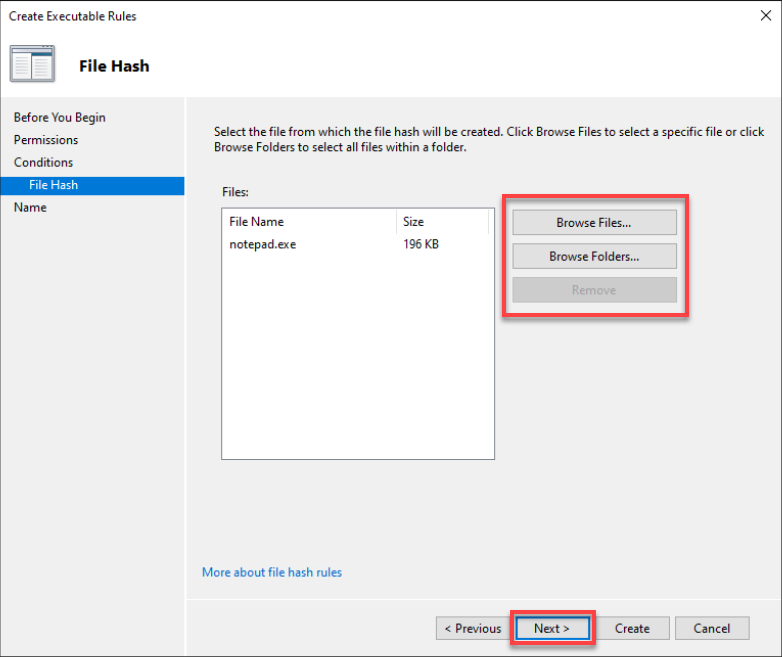

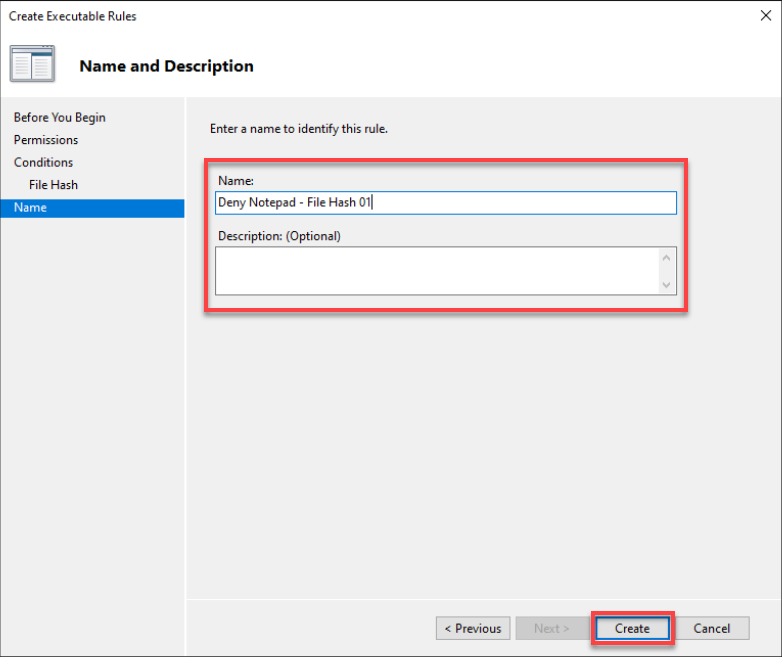

1. Crie uma nova regra de negação e escolha a condição de Hash do Arquivo desta vez.

2. Em seguida, navegue, selecione o arquivo ou pasta que você precisa definir uma regra e clique em Avançar.

3. Por fim, altere o Nome e a Descrição da regra de negação (opcional) e clique em Criar para criar a nova regra de negação.

Implantando Regras do AppLocker do Windows 10 Usando um Objeto de Política de Grupo (GPO)

Neste momento, já sabe como negar aplicações no seu computador. Mas e se precisar aplicar regras do AppLocker a mais de um computador ou para uma organização? Usando uma GPO, pode implementar regras do AppLocker em computadores no domínio de uma organização.

Criar uma GPO permite-lhe implementar o AppLocker em vários computadores com Windows 10 simultaneamente, sem ter de o fazer manualmente em cada computador.

Para criar uma GPO do AppLocker, primeiro terá de criar uma OU:

Note que é uma boa prática implementar inicialmente uma GPO numa “unidade organizacional de teste” (OU) para evitar problemas na estrutura do seu AD.

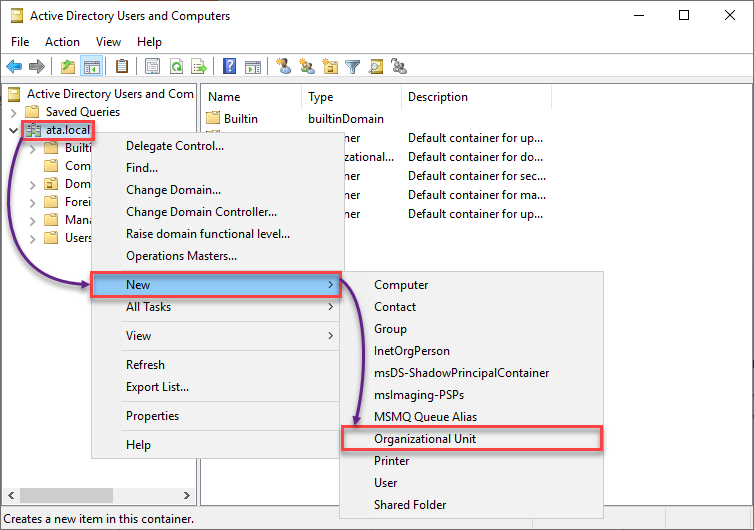

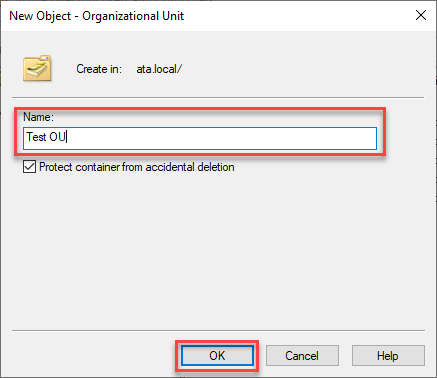

1. Inicie o Utilitário de Gestão do Active Directory, clique com o botão direito do rato no seu domínio (painel esquerdo) → Novo → Unidade Organizacional para iniciar a adição de uma nova OU.

2. Em seguida, forneça um nome que prefira para a sua OU de teste. Mantenha a proteção contra eliminação acidental marcada e clique em OK para criar a nova OU.

3. Adicione um computador à sua OU de teste com o seguinte:

- Clique em Computadores (painel esquerdo) para aceder à lista de computadores disponíveis no seu controlador de domínio.

- Arraste e largue um computador para a sua OU de teste.

- Clique em Sim para continuar a adicionar o computador selecionado à sua OU de teste quando receber a caixa de mensagem de aviso.

4. Agora, inicie a Gestão de Política de Grupo, onde irá criar uma GPO.

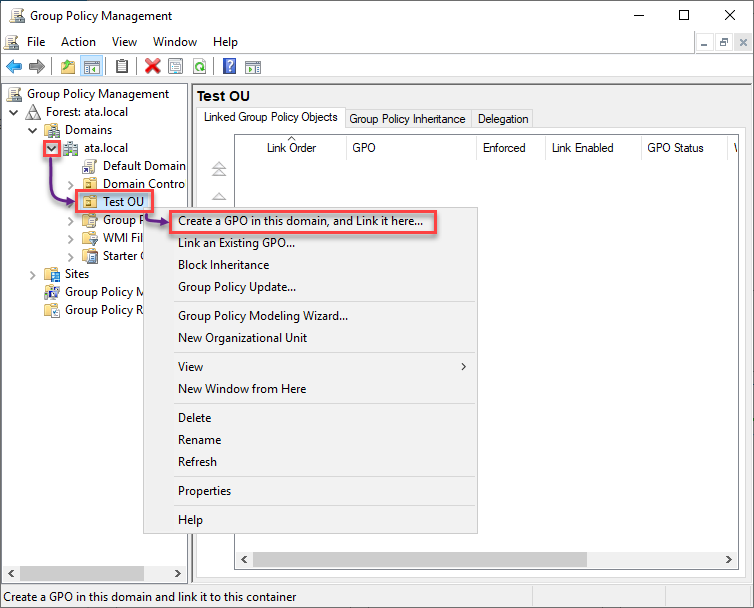

Expanda seu domínio (painel esquerdo) → clique com o botão direito do mouse em sua OU de teste → Crie uma GPO neste domínio e vincule-a aqui… para iniciar a criação de uma GPO.

5. Nomeie a GPO como desejar e clique em OK para finalizar a criação da GPO.

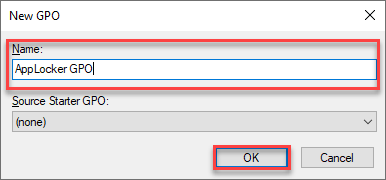

6. Uma vez criada, clique com o botão direito do mouse na sua GPO do AppLocker, selecione “Aplicar” no menu de contexto e clique em OK na caixa de mensagem.

A alteração da configuração “Aplicar” para a GPO aplica as configurações da GPO ao objeto (um Sistema Local, Domínio, Site ou Unidade Organizacional).

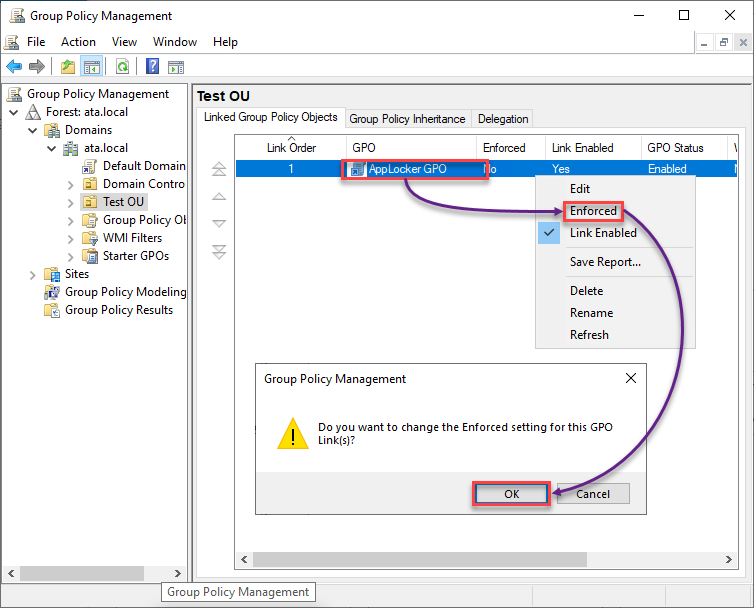

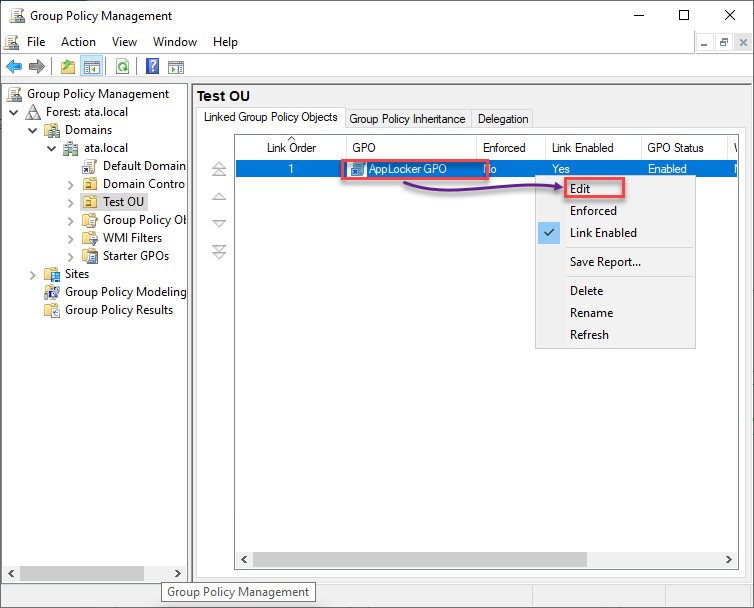

7. Em seguida, clique com o botão direito na GPO do AppLocker e escolha “Editar” para abrir o Editor de Gerenciamento de Diretiva de Grupo.

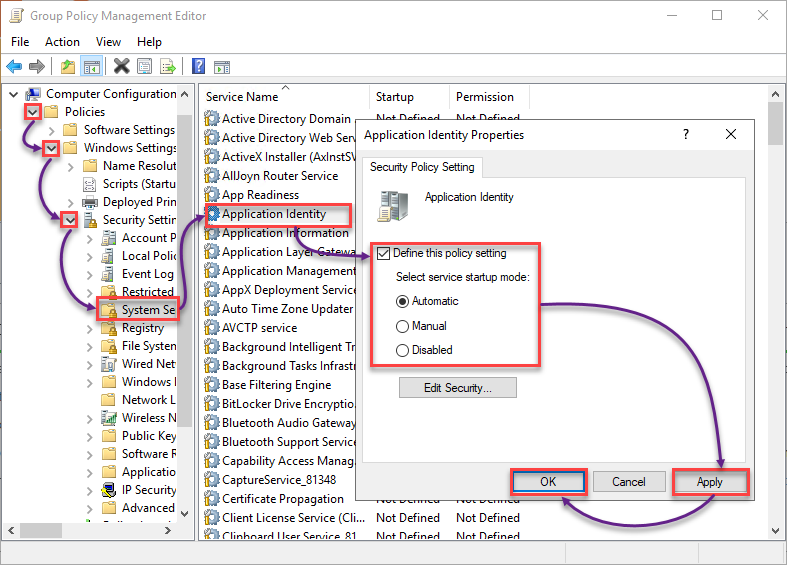

8. Configure as propriedades de Identidade de Aplicativo da seguinte maneira:

- Sob Configuração do Computador, expanda Políticas → Configurações do Windows → Configurações de Segurança.

- Selecione Configurações do Sistema e clique duas vezes em Identidade do Aplicativo para acessar suas propriedades.

- Marque a caixa Definir esta configuração de política e escolha Automático para definir a Identidade do Aplicativo para iniciar automaticamente na inicialização.

Iniciar automaticamente a Identidade do Aplicativo é crucial, pois funciona como um interruptor para o AppLocker funcionar.

- Clique em Aplicar e OK para salvar as alterações nas propriedades de Identidade do Aplicativo.

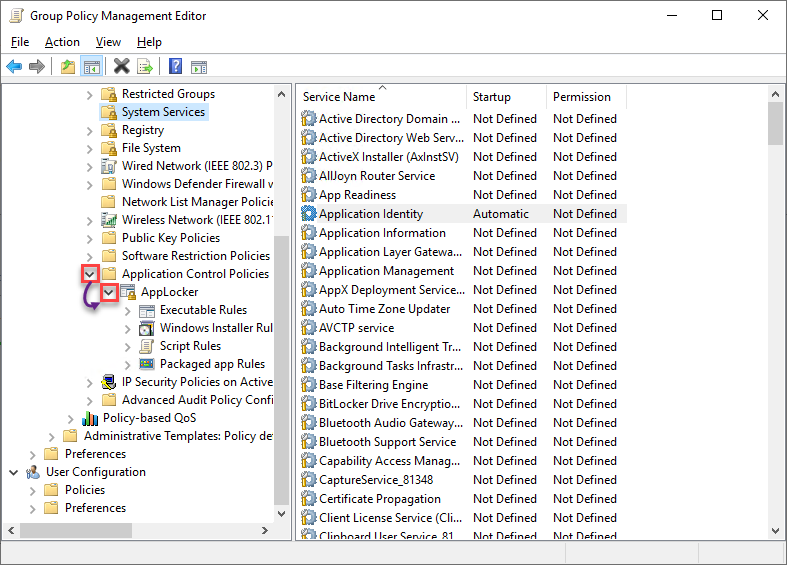

9. Role para baixo e expanda Políticas de Controle de Aplicativo (painel esquerdo) → expanda AppLocker.

10. Agora, crie suas regras padrão do AppLocker replicando todos os passos da seção Criando Regras Padrão do AppLocker.

11. Por último, siga os passos na seção Criando Regras de Negativação do AppLocker para criar suas regras de negativação.

Verificando a Identidade da Aplicação e o Status da GPO do AppLocker

Após implantar suas regras do AppLocker via GPO, verifique o status do AppIDSvc no computador que você adicionou à unidade organizacional de teste. Você também verificará se aplicou com sucesso sua GPO do AppLocker à unidade organizacional de teste.

1. Faça login no computador que você adicionou à unidade organizacional de teste.

2. Em seguida, execute o comando abaixo para verificar o status do AppIDSvc.

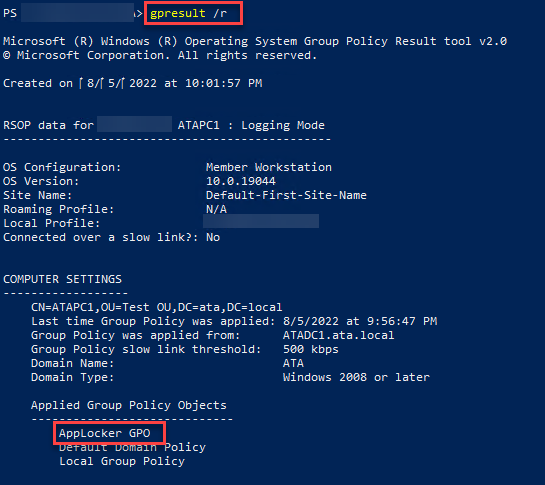

3. Agora, execute o comando gpresult abaixo para verificar as GPOs aplicadas.

Procure pela GPO do AppLocker em Configurações do Computador, o que confirma que a GPO foi aplicada.

4. Por fim, teste suas regras de negativação do AppLocker novamente. E se funcionarem, você verá uma caixa de mensagem semelhante à abaixo.

Ótimo trabalho! Agora você está pronto para replicar esses passos e implantar seu AppLocker em uma unidade organizacional ativa.

Conclusão

Seja uma aplicação, pacote ou script, o AppLocker permite controlar quais são permitidos ou negados a fazer alterações em seu sistema. E neste tutorial, você aprendeu como criar regras do AppLocker do Windows 10 para proteger seu sistema em um computador local e implantar essas regras em várias máquinas com uma GPO.

Com esse conhecimento recém-adquirido, você considerará o AppLocker para proteger seu sistema de ataques maliciosos?