Êtes-vous à la recherche de moyens d’ajouter une autre couche de sécurité à votre ordinateur local ou à travers un domaine ? Considérez renforcer votre sécurité avec l’AppLocker de Windows 10 !

AppLocker vous donne le pouvoir de contrôler quelles applications et quels fichiers les utilisateurs peuvent exécuter. Et dans ce tutoriel, vous apprendrez comment configurer AppLocker et sécuriser votre système d’exploitation Windows 10.

Vous avez l’impression d’avoir besoin de plus de confidentialité ? Continuez à lire et commencez à sécuriser votre système !

Prérequis

Ce tutoriel sera une démonstration pratique. Si vous souhaitez suivre, assurez-vous d’avoir ce qui suit :

- A Windows 10 Education or Enterprise computer – This tutorial uses Windows 10 Enterprise 21H2.

- Un compte utilisateur administrateur pour la configuration locale ou l’accès à un contrôleur de domaine pour une configuration organisationnelle.

- A domain controller server for a multi-computer setup – This tutorial uses Windows Server 2019 Datacenter.

Configuration du service d’identité de l’application pour démarrer au démarrage

Avant même de commencer à configurer les règles d’AppLocker et à les appliquer à votre ordinateur local, vous devez d’abord ajuster le service d’identité de l’application. Le fait de paramétrer le service d’identité de l’application pour démarrer automatiquement au démarrage permet de mettre en œuvre les règles d’AppLocker de Windows 10.

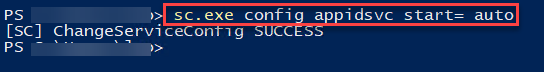

Ouvrez une console PowerShell en tant qu’administrateur, et exécutez la commande ci-dessous pour démarrer automatiquement le service d’identité de l’application au démarrage.

La sortie ci-dessous montre que la configuration a réussi.

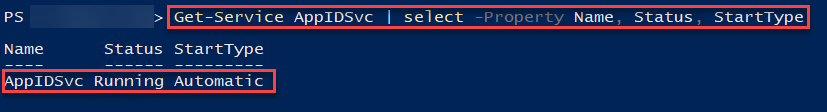

Ensuite, exécutez la commande Get-Service suivante pour vérifier que le service d’identité de l’application démarre automatiquement et s’exécute.

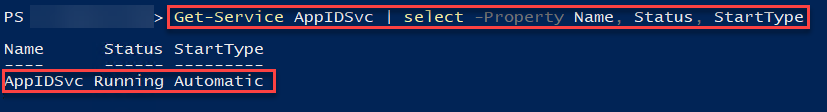

Ci-dessous, vous pouvez voir que l’état de AppIDSvc est En cours d’exécution avec le type de démarrage défini sur Automatique.

Si vous voyez un état arrêté, exécutez la commande Start-Service ci-dessous pour démarrer le service d’identité de l’application (AppIDSvc).

Création des règles par défaut d’AppLocker pour Windows 10

Maintenant que vous avez configuré le service d’identité de l’application, la prochaine étape consiste à créer des règles par défaut d’AppLocker. La création de règles AppLocker vous permet de contrôler quelles applications sont autorisées et refusées.

Vous pouvez définir des règles AppLocker pour quatre catégories de produits Windows 10, comme suit :

- Règles d’exécution – Fichiers exécutables (.exe, et moins couramment .com).

- Règles d’installation de Windows – Fichiers d’installation de Windows (.msi, .msp et .mst).

- Règles de script – Fichiers de script (.bat, .cmd, .js, .ps1 et .vbs).

- Règles des applications empaquetées – Applications empaquetées et installateurs d’applications empaquetées (.appx).

La règle générale est de créer des règles par défaut pour autoriser toutes les applications approuvées qui entrent dans l’une des catégories déjà en cours d’exécution sur un ordinateur local.

Pour créer des règles par défaut d’AppLocker, vous aurez d’abord besoin d’accéder à l’outil de stratégie de sécurité locale :

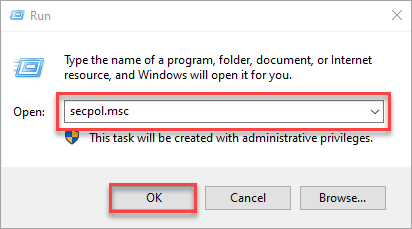

1. Ouvrez la boîte de dialogue Exécuter, tapez secpol.msc et cliquez sur OK (ou appuyez sur Entrée) pour accéder à la stratégie de sécurité locale.

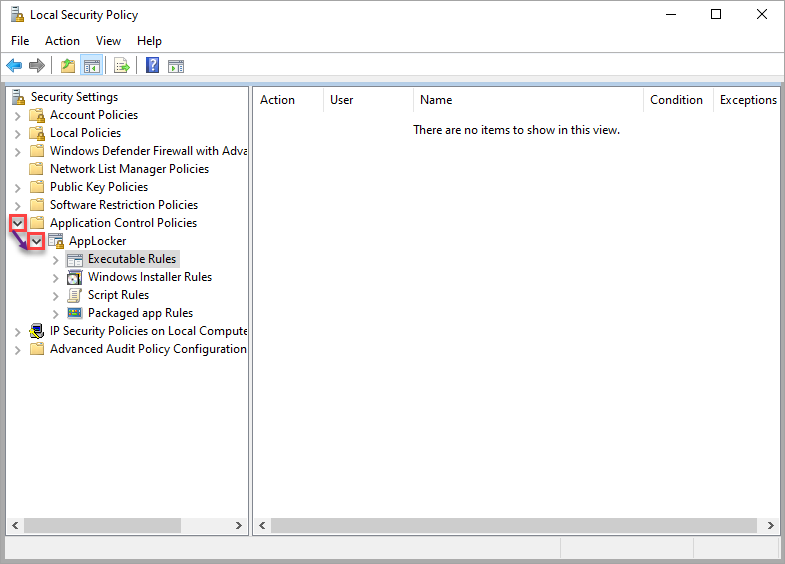

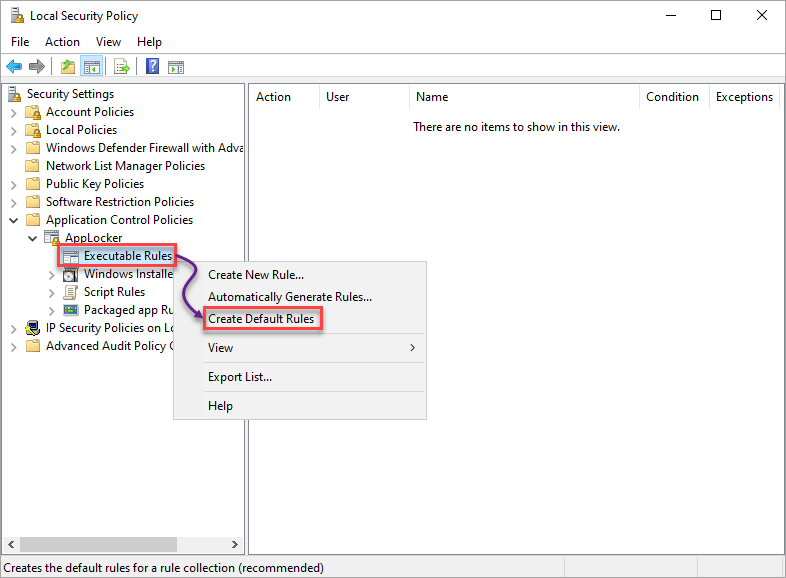

2. Sur la fenêtre de la stratégie de sécurité locale, développez les politiques de contrôle des applications et AppLocker.

3. Sélectionnez, puis cliquez avec le bouton droit de la souris sur Règles exécutables → sélectionnez Créer des règles par défaut pour créer les règles par défaut d’AppLocker pour la catégorie sélectionnée.

Répétez cette étape pour les autres catégories (Installateur Windows, Règles de script et Règles des applications empaquetées).

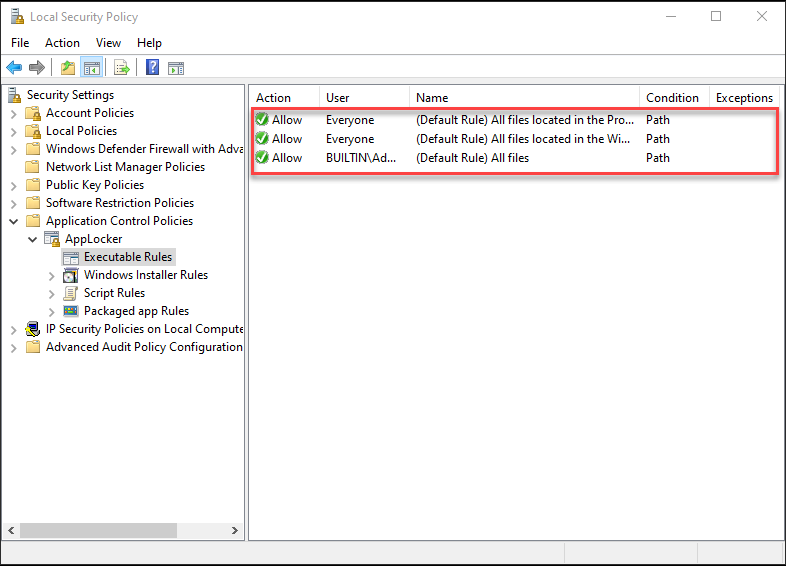

4. Enfin, sélectionnez chaque catégorie et vérifiez que les règles par défaut d’AppLocker existent, comme indiqué ci-dessous.

Vous pouvez voir ci-dessous un groupe de trois règles par défaut, similaires aux autres à l’exception des Règles des applications empaquetées, qui n’en ont qu’une seule.

Création de règles pour refuser les applications

Maintenant que vos règles par défaut d’AppLocker sont en place, vous pouvez commencer à créer des règles pour refuser les applications. Le refus d’applications renforce la sécurité de votre machine, car vous pouvez refuser l’accès aux applications malveillantes. La stratégie de sécurité locale joue également un rôle dans la création de règles pour refuser les applications sur votre système.

Dans ce tutoriel, vous allez créer des règles pour la catégorie des Règles Exécutables et vérifier si elles fonctionnent réellement. Mais une fois que vous êtes sûr de créer des règles, vous pouvez en créer pour d’autres catégories et voir leurs différences.

Notez que les étapes pour créer des règles pour chaque catégorie sont similaires, sauf pour la Règle d’application empaquetée.

Refuser les applications via les conditions de l’éditeur

Lorsque vous lancez une application, vous accordez des autorisations à l’éditeur pour apporter des modifications à votre système, surtout si l’application est constamment connectée à Internet. Cela semble trop risqué ?

Créer des règles pour refuser les applications via les conditions de l’éditeur fera l’affaire si vous ne faites pas confiance à un éditeur particulier.

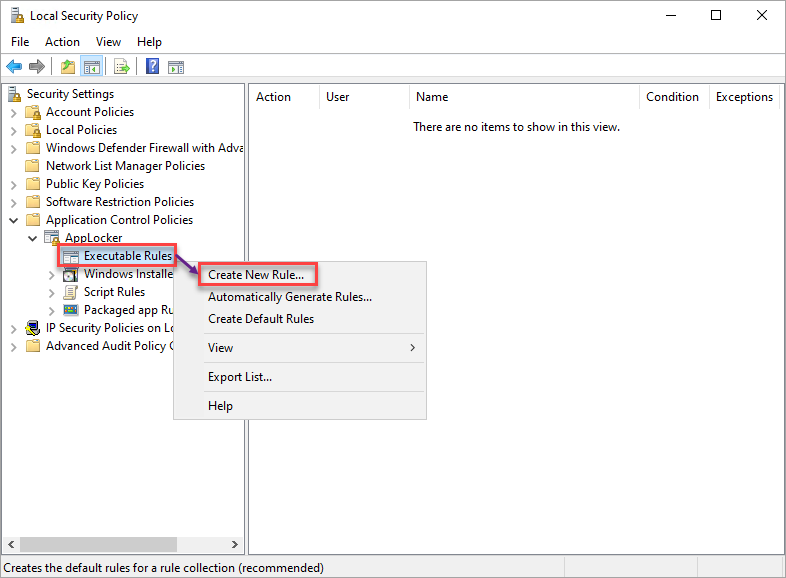

1. Sélectionnez et faites un clic droit sur la catégorie de votre choix (Règles Exécutables) → choisissez Créer une nouvelle règle pour commencer à créer une nouvelle règle.

2. Ensuite, cliquez sur Suivant lorsque vous voyez la page Avant de commencer car c’est simplement une page d’introduction.

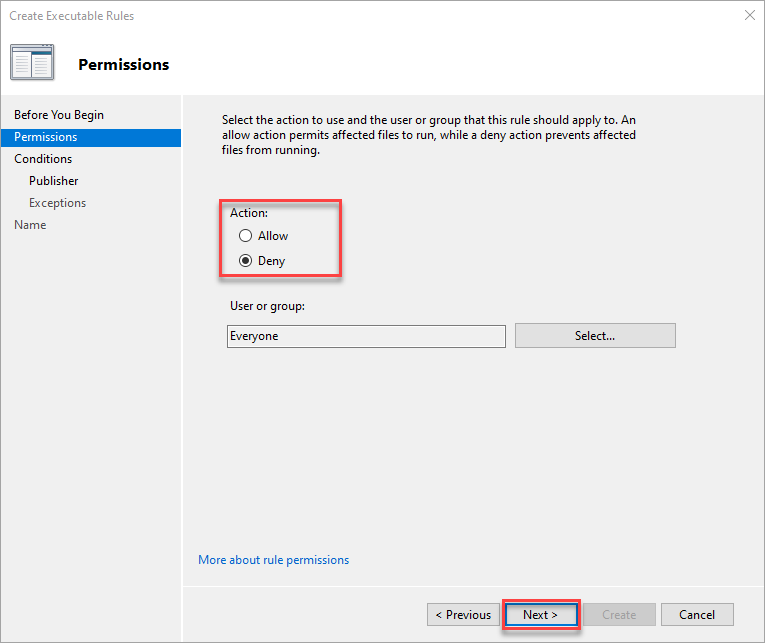

3. Sur l’onglet Autorisations, choisissez l’option Refuser, qui est l’action que la règle prendra.

Assurez-vous de définir les utilisateurs affectés par cette règle. Mais laissez Tout le monde sélectionné pour ce tutoriel, et cliquez sur Suivant.

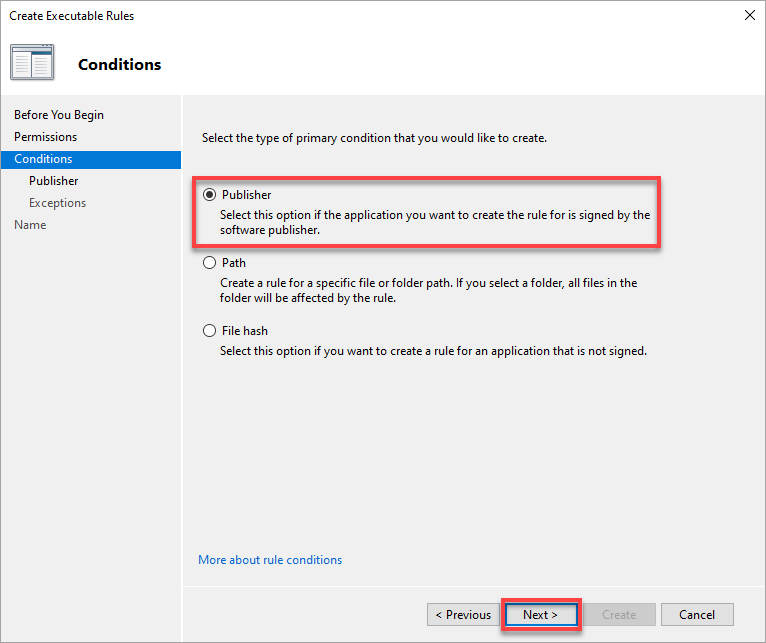

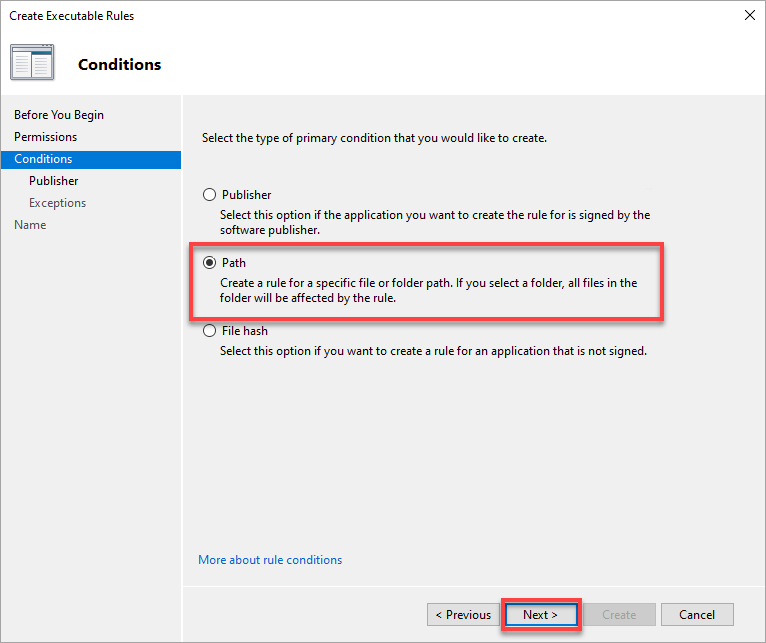

4. Maintenant, choisissez parmi trois options pour créer une règle (sauf pour l’application empaquetée) :

- Éditeur – Pour une application signée par l’éditeur de logiciels.

- Chemin – Pour un fichier ou un dossier spécifique.

- Hachage de fichier – Pour un fichier qui n’est pas signé.

Mais dans ce tutoriel, sélectionnez l’option Éditeur, et cliquez sur Suivant.

Créer une règle AppLocker avec la condition Éditeur vous permet de définir une règle plus ou moins spécifique concernant un fichier.

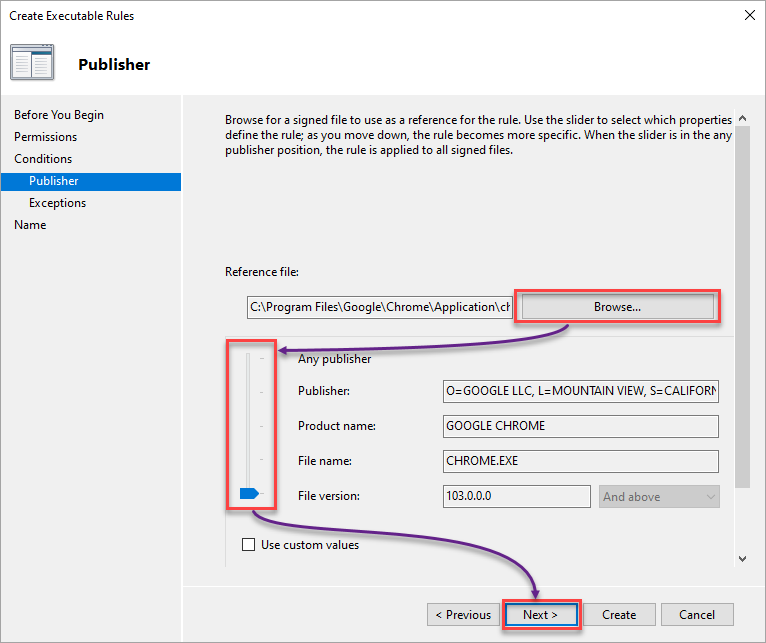

5. Configurez les conditions de l’Éditeur comme suit :

Choisir l’option Tout éditeur peut ne pas être une décision judicieuse du tout. Certaines de vos applications du même éditeur pourraient ne pas fonctionner, donc faites preuve de prudence lorsque vous choisissez cette option.

- Parcourez votre ordinateur local pour trouver le fichier pour lequel vous souhaitez créer une règle de refus.

- Ajustez le curseur selon vos besoins pour sélectionner les propriétés qui définissent la règle ; cela peut être aussi détaillé que la version du fichier ou l’éditeur.

Dans cet exemple, la propriété choisie est la version du fichier de Google Chrome.

- Cliquez sur Suivant pour continuer à définir des exceptions aux conditions de la règle.

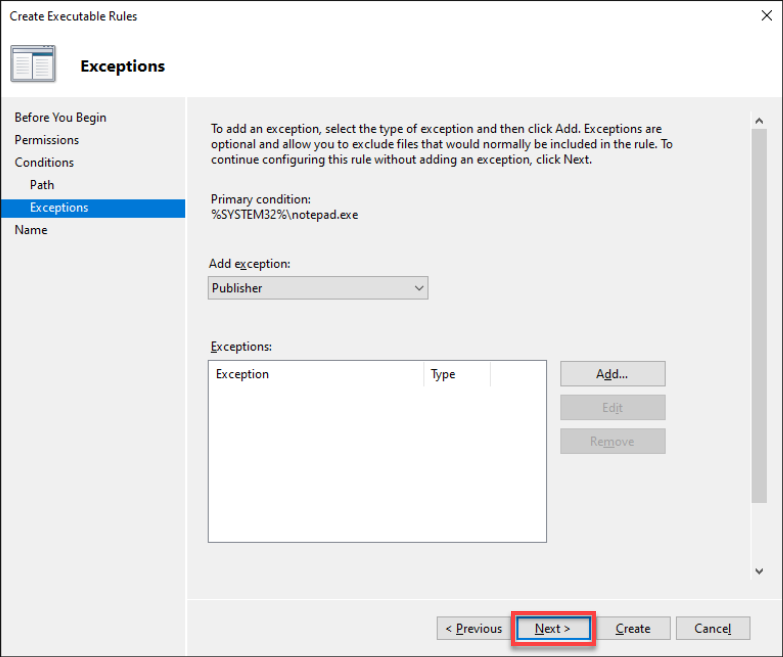

6. À ce stade, cliquez sur Suivant, car il n’est pas nécessaire de créer des exceptions pour la règle de refus.

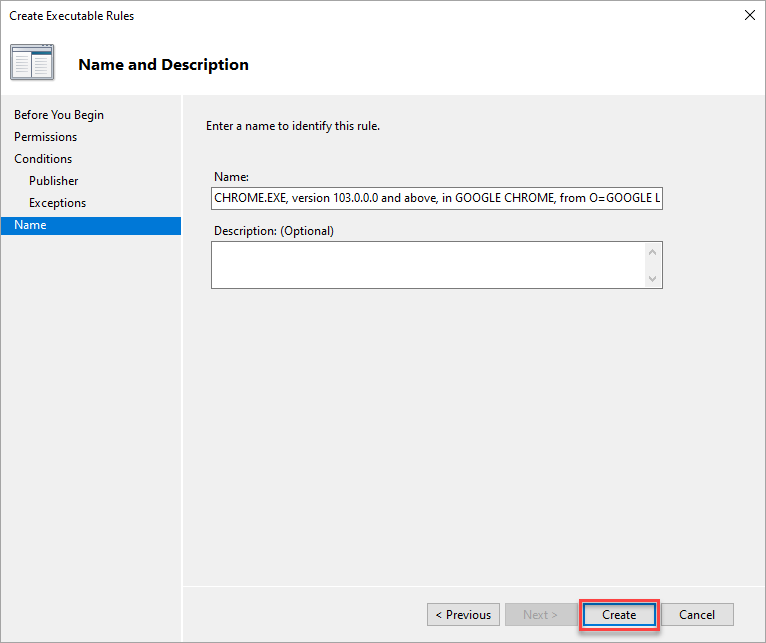

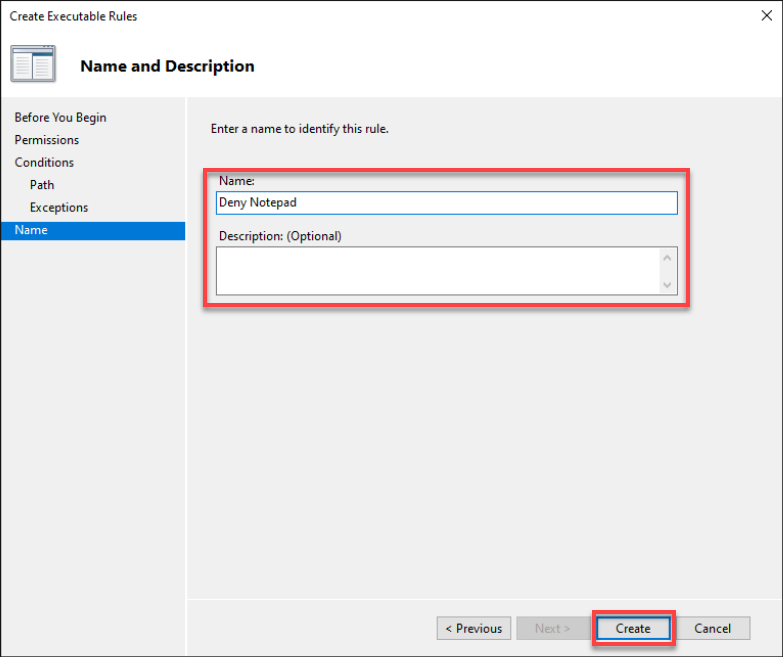

7. Fournissez un nom descriptif pour la règle, puis cliquez sur Créer pour créer la règle avec la condition de l’Éditeur.

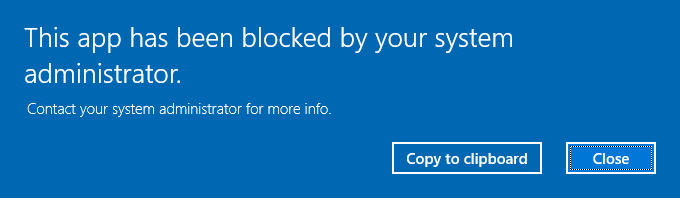

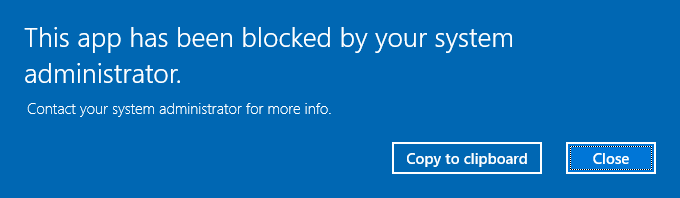

8. Enfin, essayez d’accéder aux applications de l’éditeur pour lequel vous avez défini la règle de refus. Si la règle de refus fonctionne, vous obtiendrez le message suivant.

Quelle que soit la condition choisie, vous obtiendrez le même message ci-dessous lorsque vous lancez une application refusée dans la catégorie des règles d’exécution.

Refuser les applications via les conditions de chemin

Supposons que vous faites confiance à un éditeur mais que vous êtes sceptique quant à l’une de leurs applications. Dans ce cas, votre meilleure option est de créer des règles pour refuser des applications spécifiques ou des chemins de dossiers.

1. Créez une autre règle comme vous l’avez fait dans les étapes un à quatre de la section « Refus des applications via les conditions de l’éditeur ».

Mais cette fois, choisissez la condition de chemin pour un chemin de fichier ou de dossier spécifique.

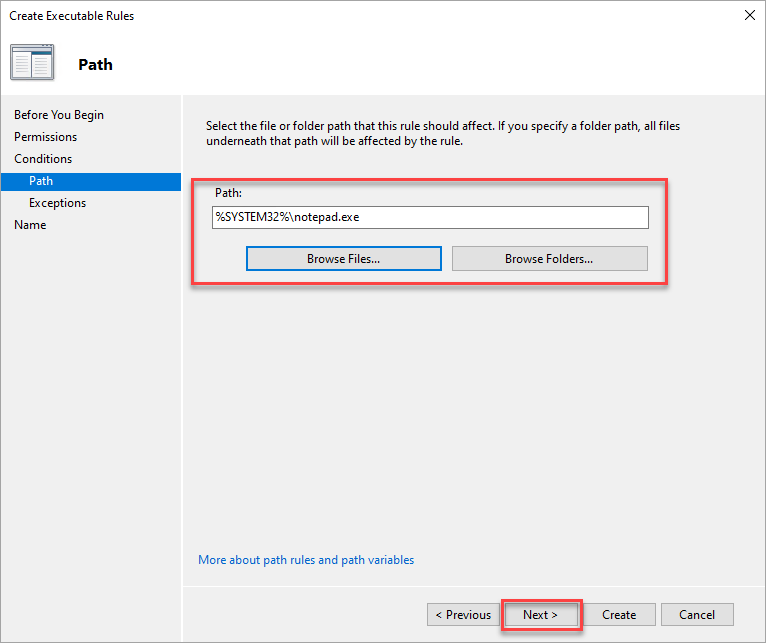

2. Sur l’onglet Chemin, choisissez le chemin du fichier ou du dossier auquel vous souhaitez appliquer la règle, et cliquez sur Suivant.

Par exemple, si vous souhaitez interdire aux utilisateurs d’ouvrir le Bloc-notes. Dans ce cas, spécifiez ou parcourez le chemin complet du Bloc-notes.

Notez que choisir un dossier applique la règle AppLocker à tous les fichiers de ce dossier.

3. Ignorez l’ajout d’exceptions dans l’onglet Exceptions et cliquez sur Suivant.

4. Enfin, modifiez le Nom et la Description de la règle, et cliquez sur Créer pour finaliser la règle de refus.

Refus des applications via le hachage de fichier

Comme vous le savez, une application malveillante peut se déguiser en l’un de vos outils quotidiens qui contrôle le comportement de votre système. Tomber sur une application (non signée ou provenant d’un éditeur non vérifié) peut causer des ravages sur votre machine.

Comment éviter de lancer involontairement ces applications malveillantes ? En plus d’avoir un puissant antivirus, créer des règles pour refuser les applications via le hachage de fichier est d’une grande aide.

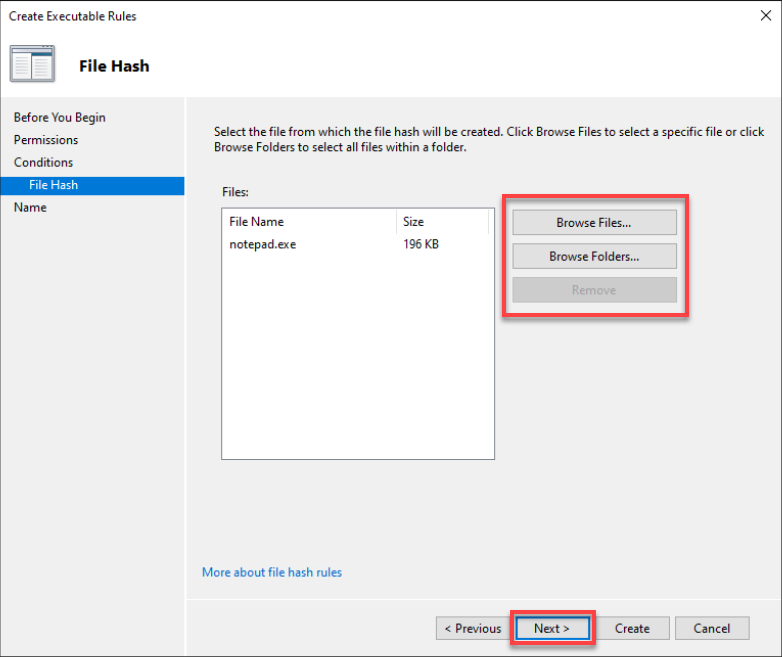

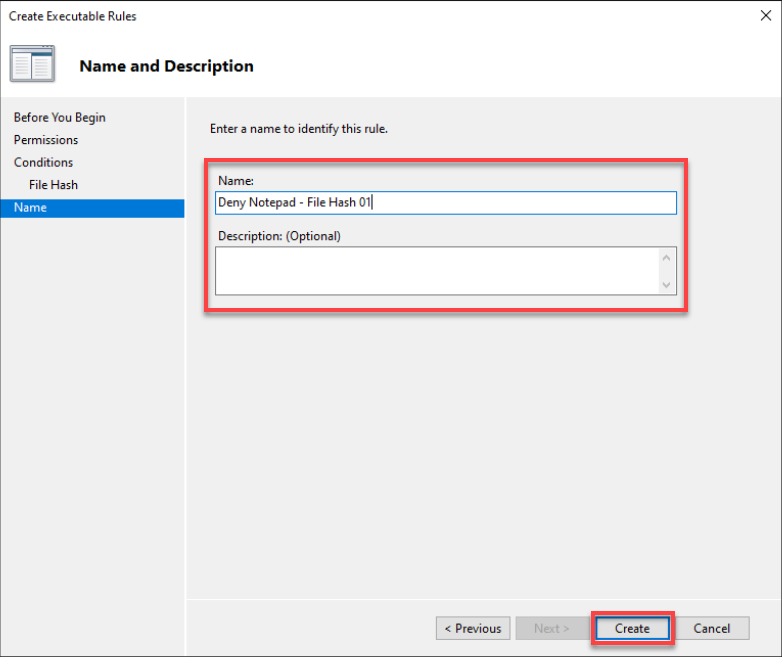

1. Créez une nouvelle règle de refus, et choisissez cette fois la condition de hachage de fichier.

2. Ensuite, parcourez, sélectionnez le fichier ou le dossier pour lequel vous devez définir une règle, et cliquez sur Suivant.

3. Enfin, modifiez le Nom et la Description de la règle de refus (facultatif), et cliquez sur Créer pour créer la nouvelle règle de refus.

Déploiement des règles AppLocker de Windows 10 à l’aide d’un objet de stratégie de groupe (GPO)

À ce stade, vous savez déjà comment refuser des applications sur votre ordinateur. Mais que faire si vous devez appliquer des règles AppLocker à plus d’un ordinateur ou pour une organisation ? En utilisant un GPO, vous pouvez déployer des règles AppLocker sur des ordinateurs dans le domaine d’une organisation.

Créer un GPO vous permet de déployer AppLocker sur plusieurs ordinateurs Windows 10 simultanément sans le faire manuellement sur chaque ordinateur.

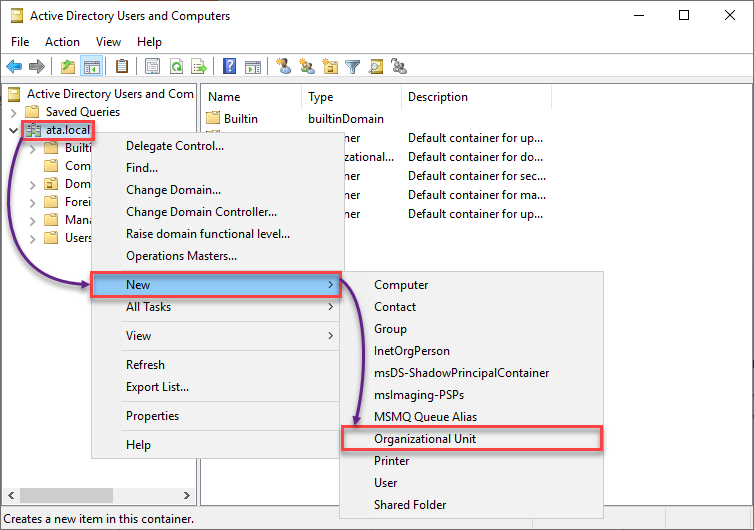

Pour créer un GPO AppLocker, vous devrez d’abord créer une OU :

Notez qu’il est recommandé de déployer initialement un GPO dans une « unité organisationnelle de test » (OU) pour éviter de perturber la structure de votre AD.

1. Lancez Utilisateurs et ordinateurs Active Directory, cliquez avec le bouton droit sur votre domaine (panneau de gauche) → Nouveau → Unité organisationnelle pour commencer à ajouter une nouvelle OU.

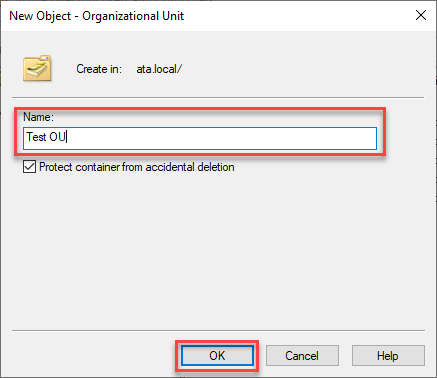

2. Ensuite, donnez un nom de votre choix à votre OU de test. Cochez la protection contre la suppression accidentelle et cliquez sur OK pour créer la nouvelle OU.

3. Ajoutez un ordinateur à votre OU de test avec les étapes suivantes :

- Cliquez sur Ordinateurs (panneau de gauche) pour accéder à la liste des ordinateurs disponibles sur votre contrôleur de domaine.

- Faites glisser et déposez un ordinateur dans votre OU de test.

- Cliquez sur Oui pour continuer à ajouter l’ordinateur sélectionné à votre OU de test lorsque vous obtenez la boîte de dialogue d’avertissement.

4. Maintenant, lancez Gestionnaire de stratégie de groupe, où vous allez créer un GPO.

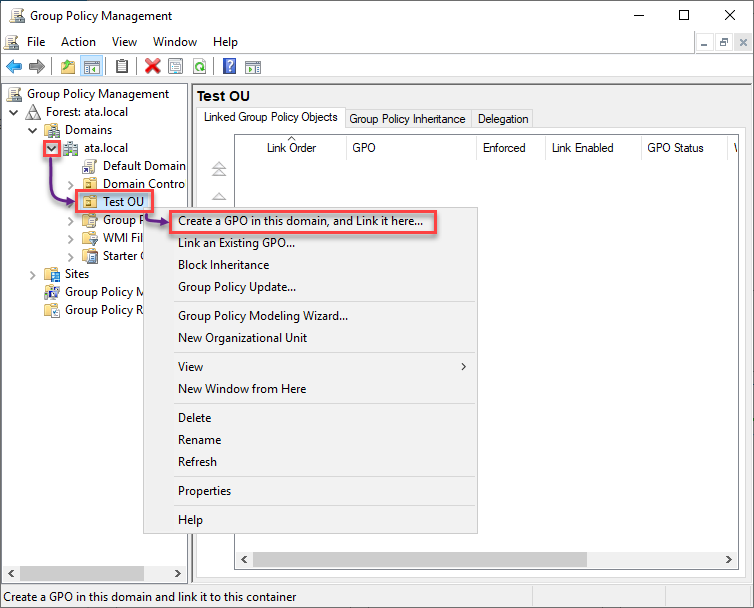

Étendez votre domaine (panneau de gauche) → faites un clic droit sur votre OU de test → Créez une GPO dans ce domaine et liez-la ici… pour initier la création d’une GPO.

5. Nommez la GPO comme vous le souhaitez et cliquez sur OK pour finaliser la création de la GPO.

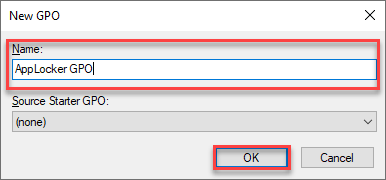

6. Une fois créée, faites un clic droit sur votre GPO AppLocker, sélectionnez Enforced dans le menu contextuel et cliquez sur OK dans la boîte de message.

Changer le paramètre Enforced de la GPO applique les paramètres de la GPO à l’objet (un Système Local, un Domaine, un Site ou une Unité Organisationnelle).

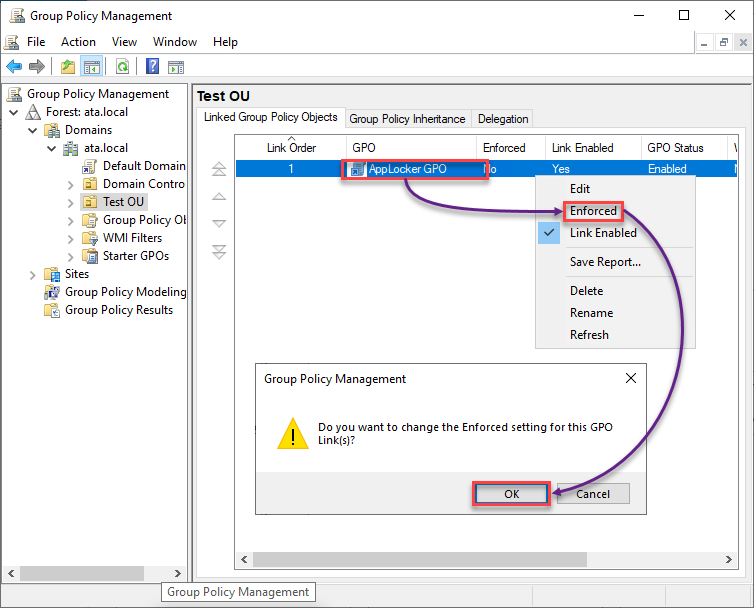

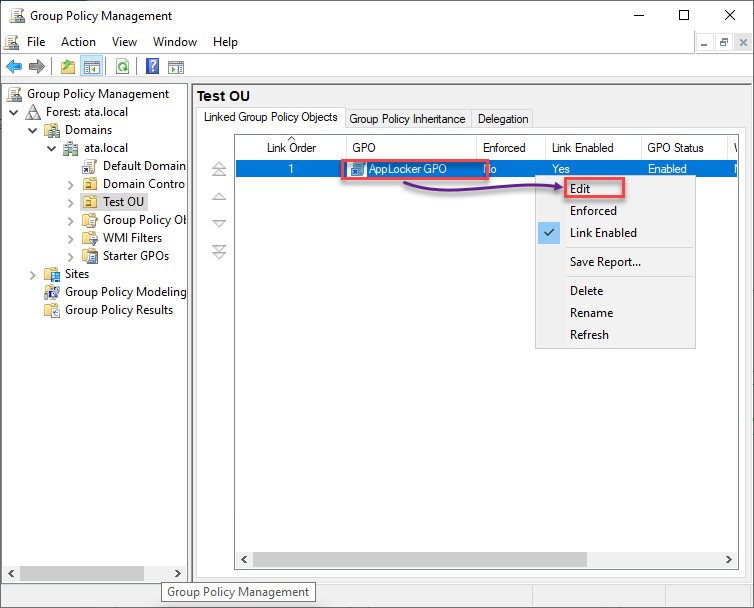

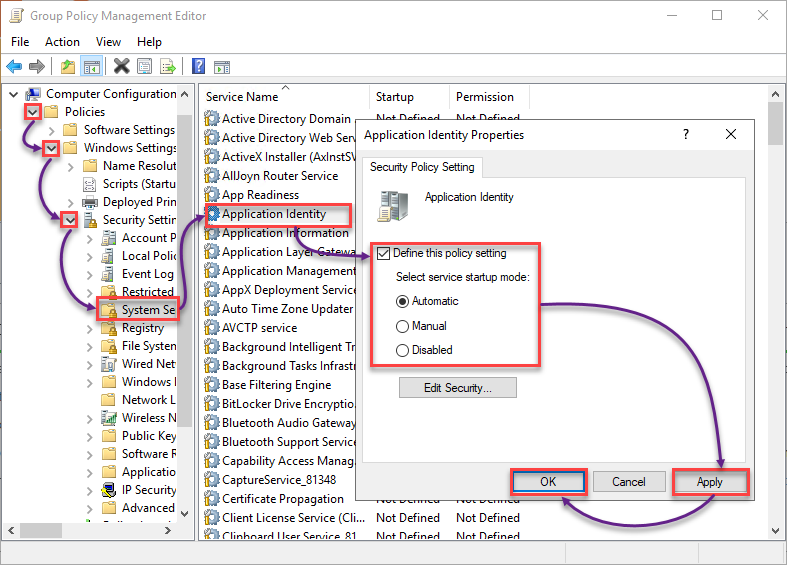

7. Ensuite, faites un clic droit sur la GPO AppLocker et choisissez Modifier pour ouvrir l’Éditeur de gestion des stratégies de groupe.

8. Configurez les propriétés de l’identité de l’application comme suit:

- Sous Configuration de l’ordinateur, développez les stratégies → Paramètres Windows → Paramètres de sécurité.

- Sélectionnez Paramètres système et double-cliquez sur Identité de l’application pour accéder à ses propriétés.

- Cochez la case Définir ce paramètre de stratégie et choisissez Automatique pour définir le démarrage automatique de l’identité de l’application au démarrage.

Démarrer automatiquement l’identité de l’application est crucial car cela sert de commutateur pour le fonctionnement d’AppLocker.

- Cliquez sur Appliquer et OK pour enregistrer les modifications apportées aux propriétés de l’identité de l’application.

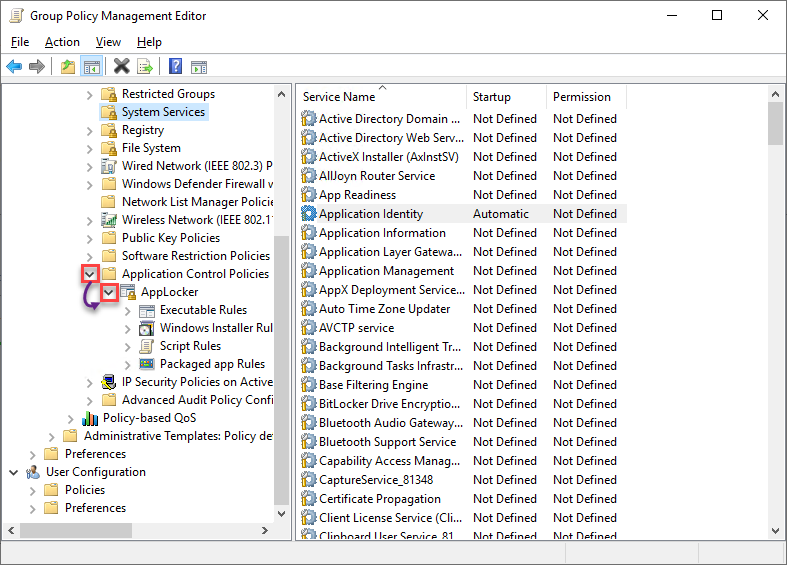

9. Faites défiler vers le bas et développez les stratégies de contrôle des applications (panneau de gauche) → développez AppLocker.

10. Maintenant, créez vos règles AppLocker par défaut en reproduisant toutes les étapes de la section Création des règles AppLocker par défaut.

11. Enfin, suivez les étapes de la section Création de règles de refus AppLocker pour créer vos règles de refus.

Vérification de l’identité de l’application et de l’état de la stratégie de groupe AppLocker

Après avoir déployé vos règles AppLocker via une stratégie de groupe, vérifiez l’état de AppIDSvc sur l’ordinateur que vous avez ajouté à l’unité d’organisation de test. Vous vérifierez également si vous avez appliqué avec succès votre stratégie de groupe AppLocker à l’unité d’organisation de test.

1. Connectez-vous à l’ordinateur que vous avez ajouté à l’unité d’organisation de test.

2. Ensuite, exécutez la commande ci-dessous pour vérifier l’état de AppIDSvc.

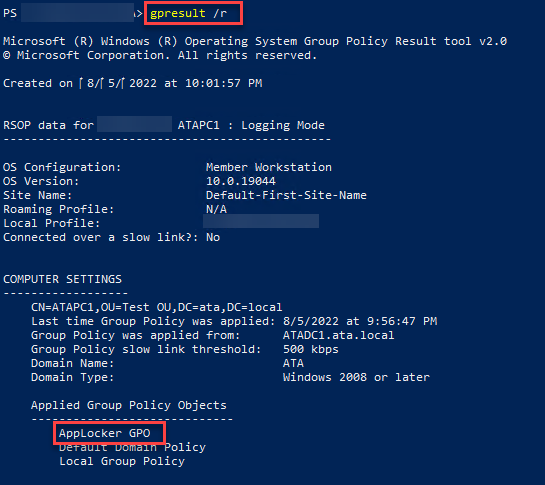

3. Maintenant, exécutez la commande gpresult ci-dessous pour vérifier les GPO appliquées

Recherchez la stratégie de groupe AppLocker sous Paramètres de l’ordinateur, ce qui confirme que la stratégie de groupe a été appliquée.

4. Enfin, testez à nouveau vos règles de refus AppLocker. Et s’ils fonctionnent, vous verrez une boîte de message similaire à celle ci-dessous.

Bon travail! Vous êtes maintenant prêt à reproduire ces étapes et à déployer votre AppLocker sur une unité organisationnelle active.

Conclusion

Que ce soit une application, un package ou un script, AppLocker vous permet de contrôler ce que vous autorisez ou refusez de modifier dans votre système. Et dans ce didacticiel, vous avez appris comment créer des règles AppLocker pour Windows 10 afin de sécuriser votre système sur un ordinateur local et déployer ces règles sur plusieurs machines avec une stratégie de groupe.

Avec ces nouvelles connaissances, envisagerez-vous d’utiliser AppLocker pour protéger votre système contre les attaques malveillantes ?