你是否正在尋找方法為本地電腦或整個域增加另一層安全性?考慮使用 Windows 10 AppLocker!

AppLocker 讓您可以控制用戶可以運行哪些應用程序和文件。在本教程中,您將學習如何設置 AppLocker 並保護您的 Windows 10 操作系統。

感覺需要更多隱私?繼續閱讀並開始保護您的系統!

先決條件

本教程將進行實踐演示。如果您想跟著做,請確保您具備以下條件:

- A Windows 10 Education or Enterprise computer – This tutorial uses Windows 10 Enterprise 21H2.

- 一個管理員用戶帳戶以在本地設置或訪問域控制器進行組織設置。

- A domain controller server for a multi-computer setup – This tutorial uses Windows Server 2019 Datacenter.

配置應用程序身份服務以在啟動時啟動

在您開始設置 AppLocker 規則並將其應用於本地計算機之前,您首先需要微調應用程序身份服務。將應用程序身份服務設置為在啟動時自動啟動會強制執行 Windows 10 AppLocker 規則。

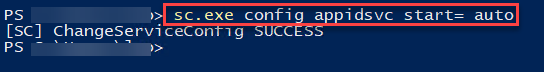

以管理员身份打开 PowerShell 控制台,并运行下面的命令以在启动时自动启动应用标识服务。

下面的输出显示配置成功。

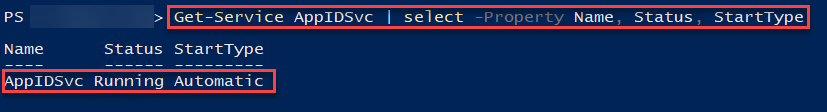

接下来,运行以下 Get-Service 命令来验证应用标识服务是否会自动启动并运行。

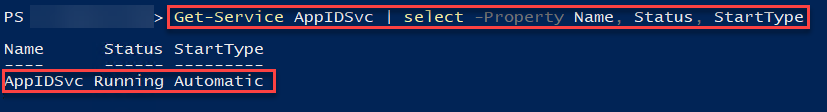

如下所示,AppIDSvc 的状态为 Running,启动类型设置为 Automatic。

如果看到停止的状态,运行下面的 Start-Service 命令来启动应用标识服务 (AppIDSvc)。

创建默认的 Windows 10 AppLocker 规则

现在,配置了应用标识服务后,下一步是创建默认的 AppLocker 规则。创建 AppLocker 规则可让您控制允许和拒绝的应用程序。

可以为四类产品设置 Windows 10 AppLocker 规则,如下所示:

- 可执行文件规则 – 可执行文件 (.exe,以及较少见的 .com)。

- Windows 安装程序规则 – Windows 安装程序文件 (.msi,.msp 和 .mst)。

- 指令檔案規則 – 指令檔案 (.bat、.cmd、.js、.ps1 和 .vbs)。

- 封裝應用程式規則 – 封裝應用程式和封裝應用程式安裝程式 (.appx)。

基本原則是建立預設規則,以允許所有已在本地電腦上執行的屬於任何已批准類別的應用程式。

要建立預設的 AppLocker 規則,首先需要使用本機安全性設定工具:

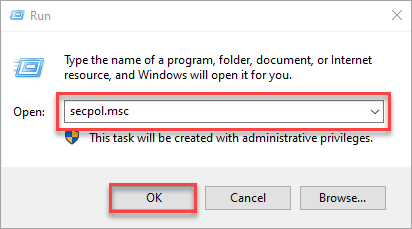

1. 開啟執行對話框,輸入 secpol.msc,然後按確定(或按 Enter)以訪問本機安全性設定。

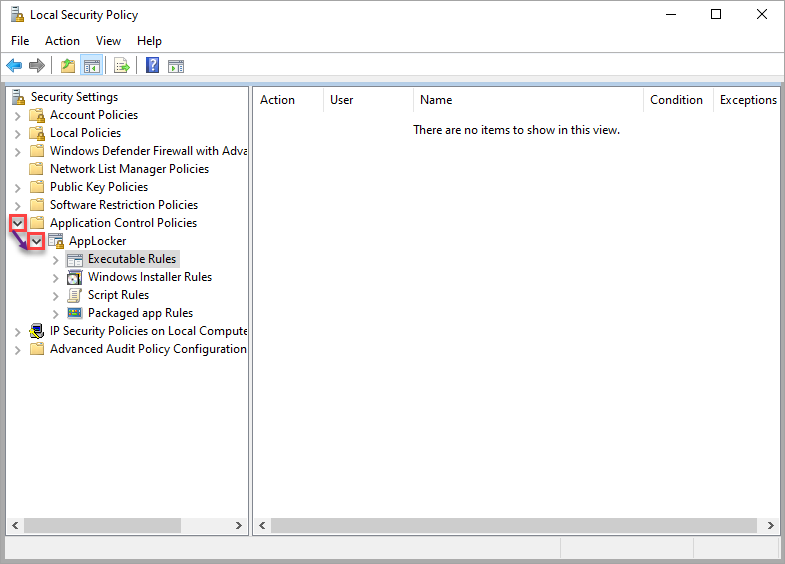

2. 在本機安全性設定視窗中,展開應用程式控制政策和 AppLocker。

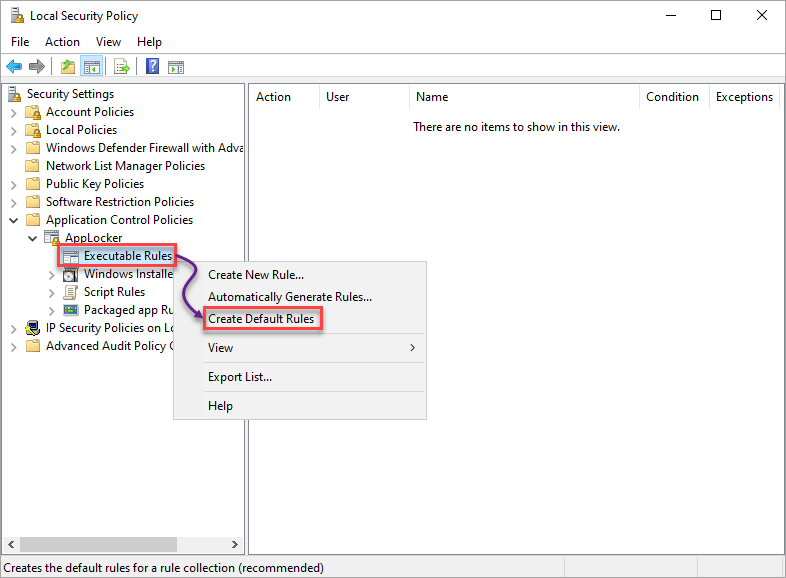

3. 選取,並右鍵單擊可執行檔規則 → 選擇建立預設規則,以為所選類別建立預設的 AppLocker 規則。

重複此步驟,為其餘類別(Windows 安裝程式、指令檔案規則和封裝應用程式規則)執行此操作。

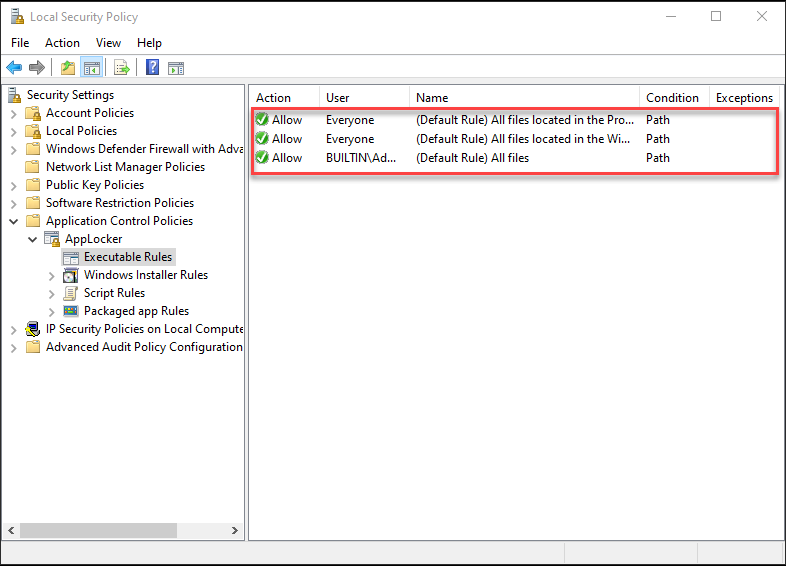

4. 最後,選取每個類別,並驗證預設的 AppLocker 規則是否存在,如下所示。

下面,您可以看到一組三個預設規則,與其他規則相似,只有封裝應用程式規則例外,它只有一個。

建立拒絕應用程式的規則

現在您的預設 AppLocker 規則已經設置,您可以開始創建拒絕應用程式的規則。拒絕應用程式可提高您的機器安全性,因為您可以拒絕對惡意應用程式的訪問。本機安全性設定還在創建規則以在系統上拒絕應用程式方面發揮作用。

在這個教程中,您將為可執行規則類別創建規則,並測試其是否有效。但是一旦您對創建規則感到自信,您可以為其他類別創建規則,並查看它們之間的差異。

請注意,為每個類別創建規則的步驟類似,除了打包應用程序規則之外。

通過發布者條件拒絕應用程序

當您啟動應用程序時,您正在授予發布者對系統進行更改的權限,特別是如果該應用程序不斷連接到互聯網。聽起來太冒險了嗎?

通過發布者條件創建規則來拒絕應用程序,如果您不信任特定的發布者,這將起作用。

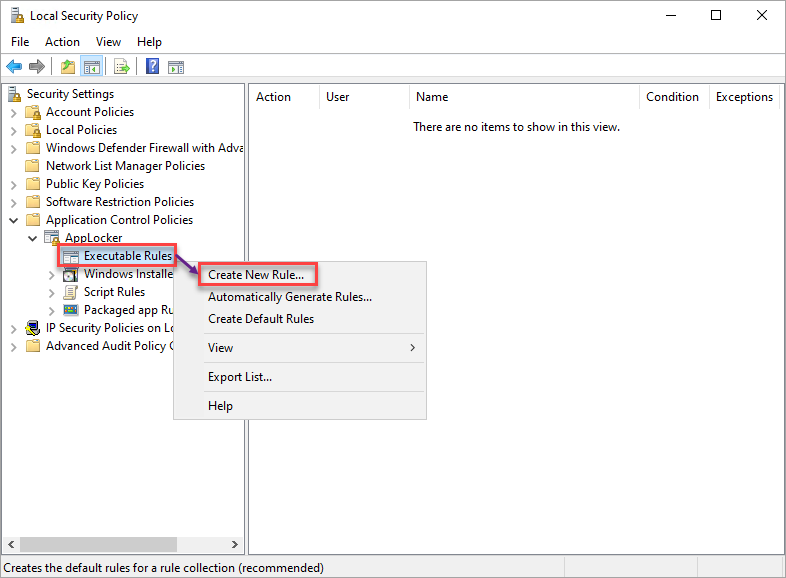

1. 選擇並右鍵單擊您選擇的類別(可執行規則)→ 選擇創建新規則以開始創建新規則。

2. 接下來,當您看到“開始之前”頁面時,點擊“下一步”,因為這只是一個介紹頁面。

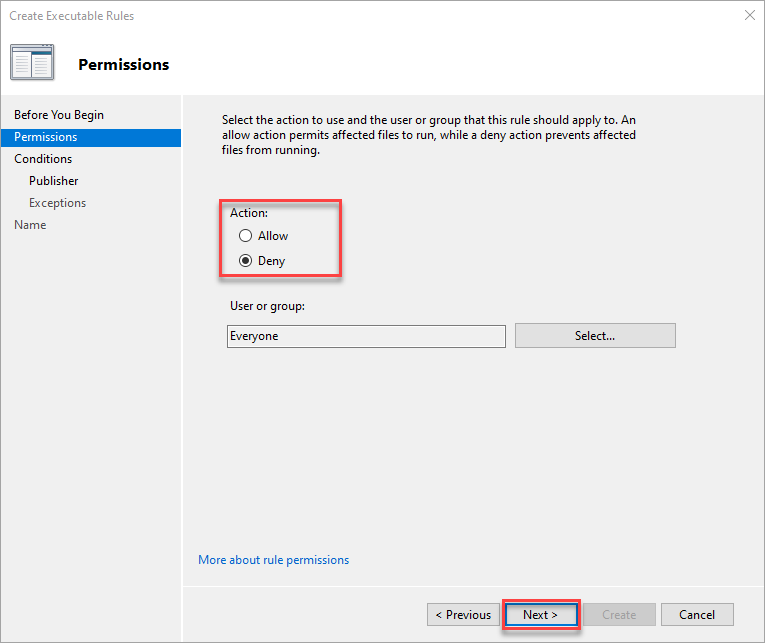

3. 在權限選項卡上,選擇拒絕選項,這是該規則將採取的操作。

確保您定義了受此規則影響的用戶。但是對於本教程,請保留選擇“每個人”,然後點擊“下一步”

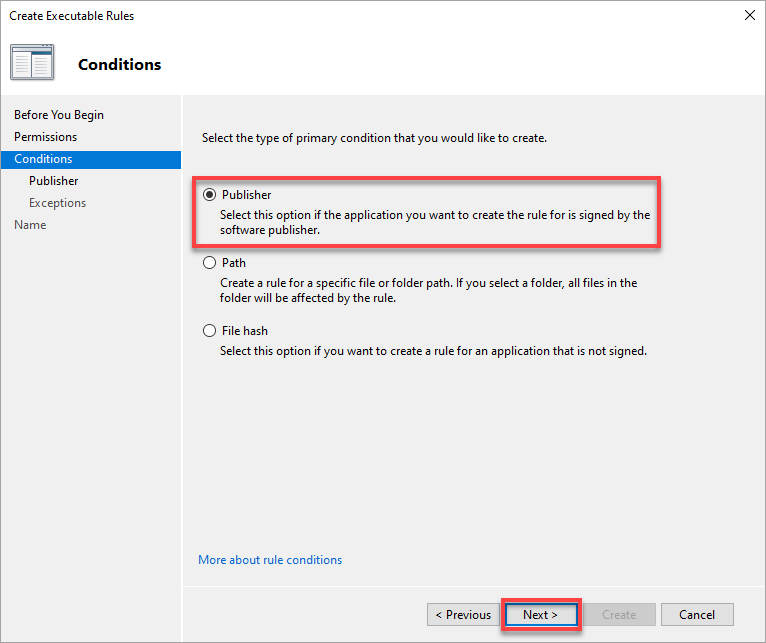

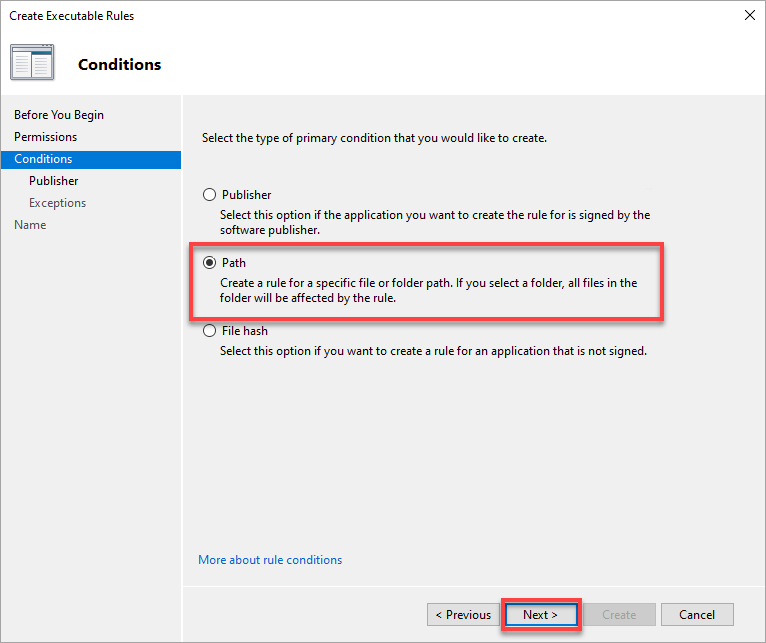

4. 現在,從三個選項中選擇創建規則的選項(除了打包應用程序):

- 發布者–對軟件發布者簽署的應用程序。

- 路徑–對特定文件或文件夾。

- 文件哈希–對未簽署的文件。

但是在本教程中,請選擇“發布者”選項,然後點擊“下一步”。

創建具有發行者條件的AppLocker規則允許您對文件設定更具體或不太具體的規則。

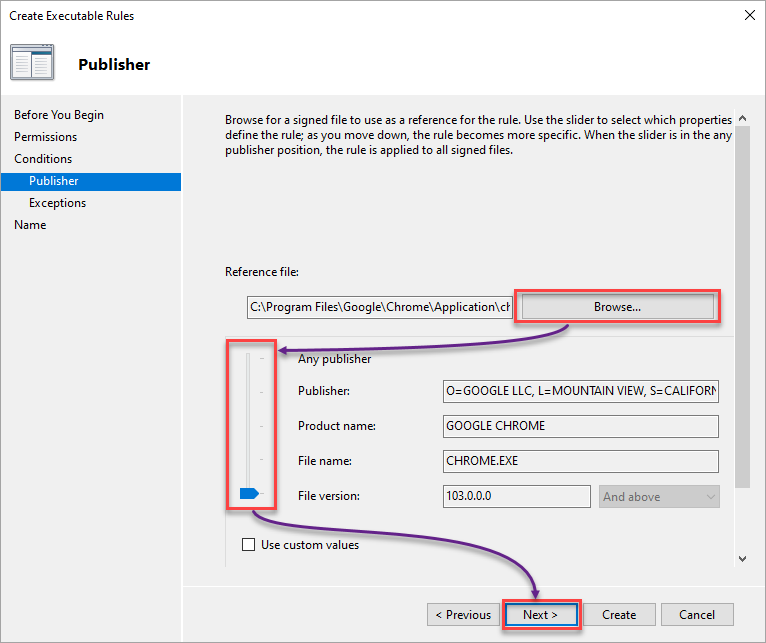

5. 使用以下步驟配置發行者條件:

選擇“任何發行者”選項可能並不明智。相同發行者的某些應用程序可能無法運行,因此在選擇此選項時要小心。

- 在本地計算機上瀏覽您需要為其制定拒絕規則的文件。

- 根據需要調整滑塊以選擇定義規則的屬性;可以是文件版本或發行者等細節。

在此示例中,所選屬性是Google Chrome的文件版本。

- 單擊“下一步”以繼續設置對規則條件的例外。

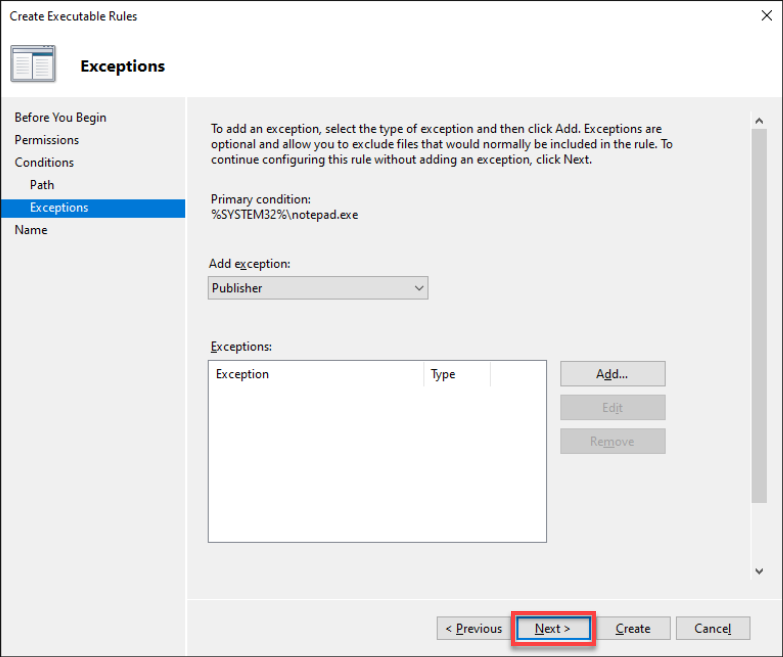

6. 在此時,單擊“下一步”,因為無需為拒絕規則制定例外。

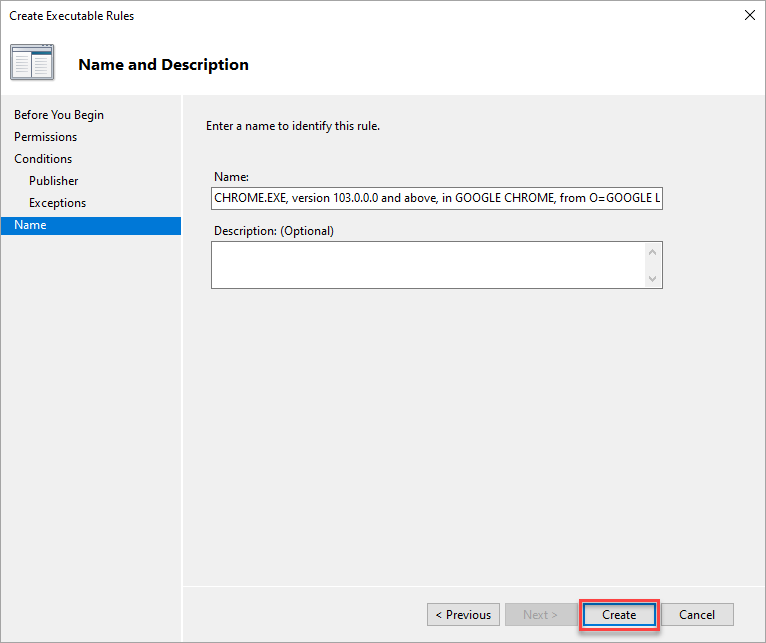

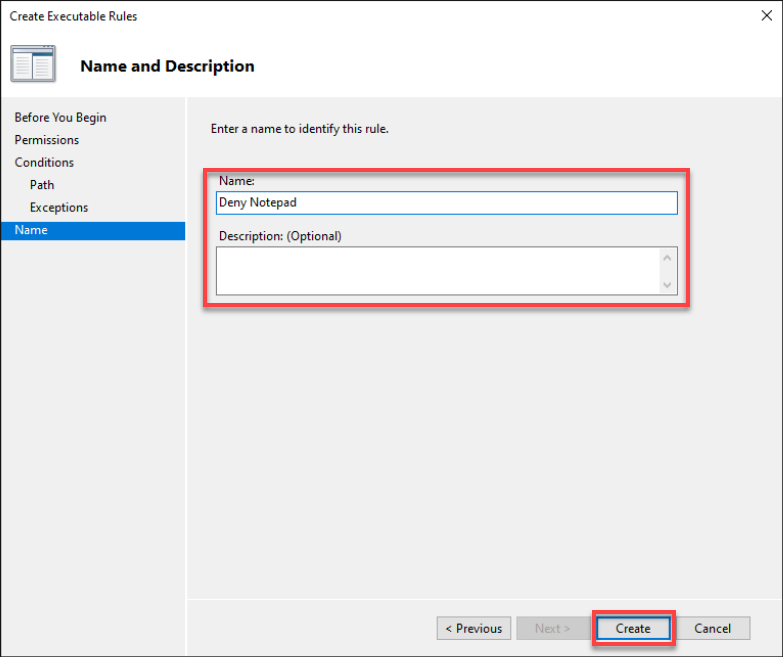

7. 為該規則提供一個描述性名稱,然後單擊“創建”以使用發行者條件創建規則。

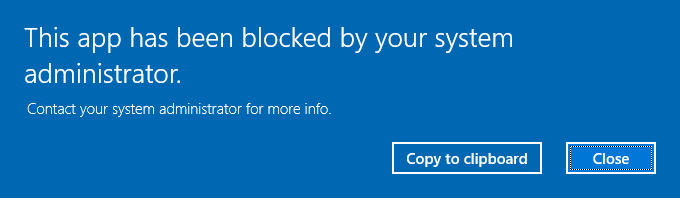

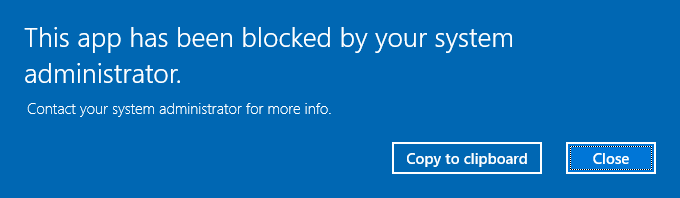

8. 最終,嘗試訪問您為其設定拒絕規則的發行者的應用程序。如果拒絕規則生效,您將收到以下消息。

無論您選擇的條件如何,當您啟動在可執行規則類別下被拒絕的應用程序時,您將收到相同的消息。

通過路徑條件拒絕應用程序

假設您信任一個發行者但對其應用程序之一感到懷疑。如果是這樣,您最好的選擇是創建規則,拒絕特定的應用程序或文件夾路徑。

1. 在“透過發行者條件拒絕應用程式”的部分的步驟一至四中創建另一個規則。

但這次,選擇特定檔案或文件夾路徑的路徑條件。

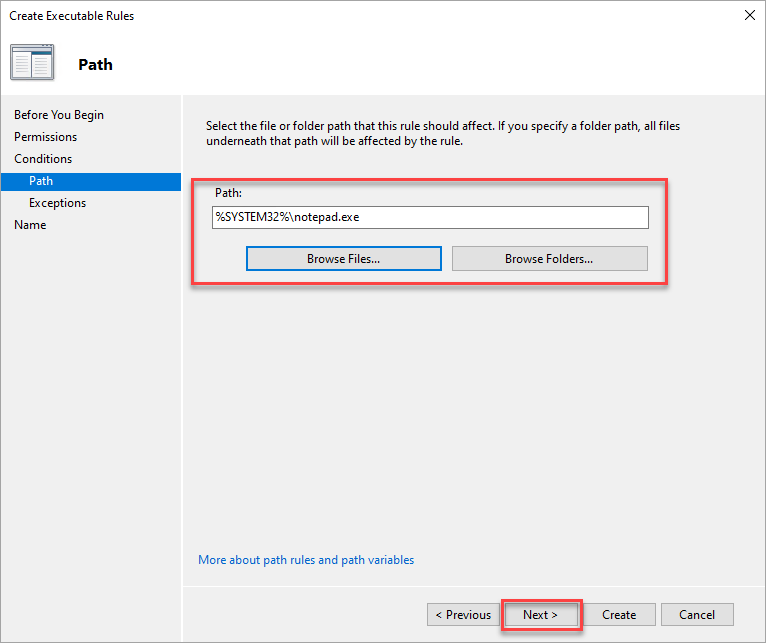

2. 在路徑選項卡上,選擇要應用規則的檔案或文件夾路徑,然後按“下一步”。

例如,您想禁止使用者打開記事本。在這種情況下,請指定或瀏覽記事本的完整路徑。

請注意,選擇文件夾會將 AppLocker 規則應用於該文件夾中的所有檔案。

3. 跳過在“例外”選項卡中添加例外情況,然後按“下一步”。

4. 最後,更改規則的名稱和描述,然後按“創建”以完成拒絕規則。

透過檔案雜湊拒絕應用程式

如您所知,惡意應用程式可能偽裝成您日常工具之一,控制您系統的行為。意外運行應用程式(未簽署或來自未驗證的發行者)可能對您的機器造成嚴重破壞。

如何避免意外運行這些惡意應用程式?除了擁有強大的防病毒軟體外,創建透過檔案雜湊拒絕應用程式的規則也是一個巨大的幫助。

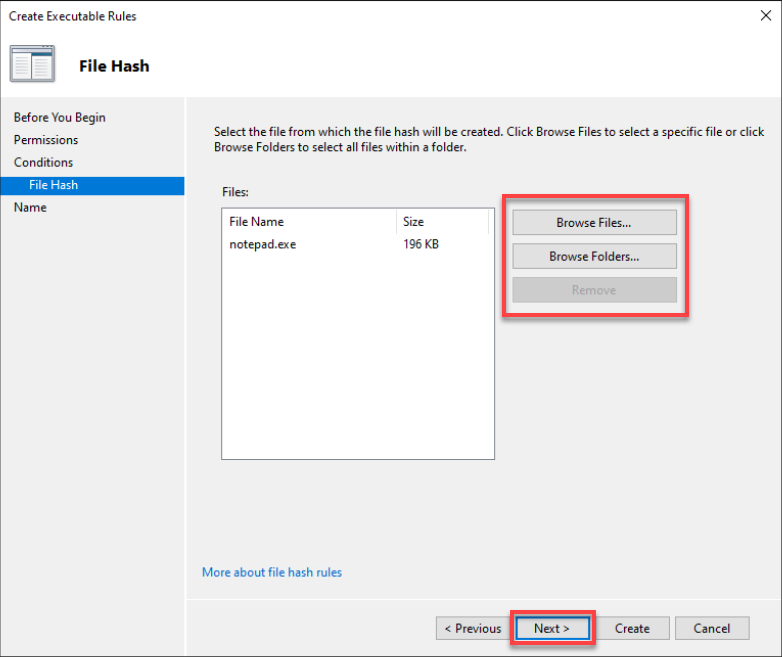

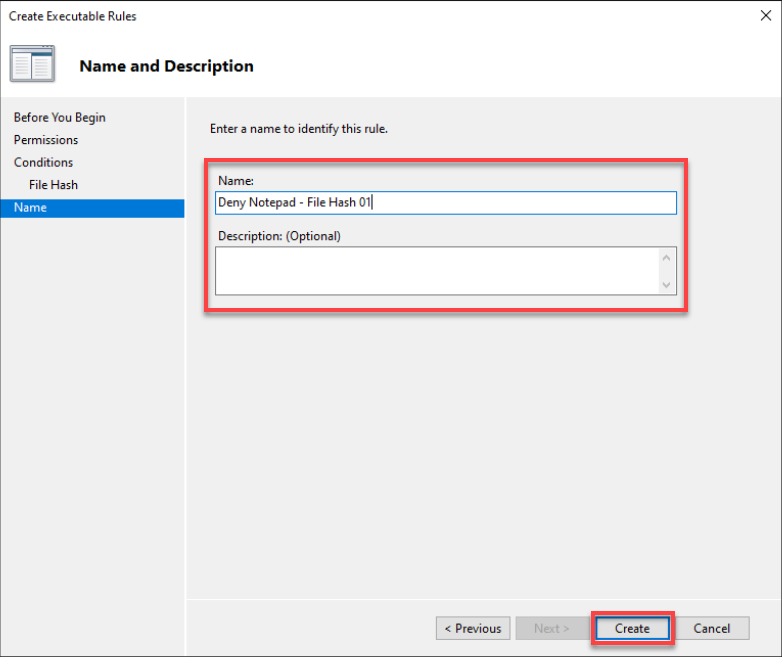

1. 創建一個新的拒絕規則,這次選擇檔案雜湊條件。

2. 接下來,瀏覽,選擇您需要設定規則的檔案或文件夾,然後按“下一步”。

3. 最後,更改拒絕規則的名稱和描述(可選),然後按“創建”來創建新的拒絕規則。

使用群組原則物件(GPO)部署 Windows 10 AppLocker 規則

到目前为止,您已经知道如何在计算机上拒绝应用程序。但是,如果您需要将AppLocker规则应用于多台计算机或整个组织呢?使用GPO,您可以将AppLocker规则部署到组织域中的计算机。

创建一个GPO使您可以同时将AppLocker部署到多台运行Windows 10的计算机,而无需在每台计算机上手动执行此操作。

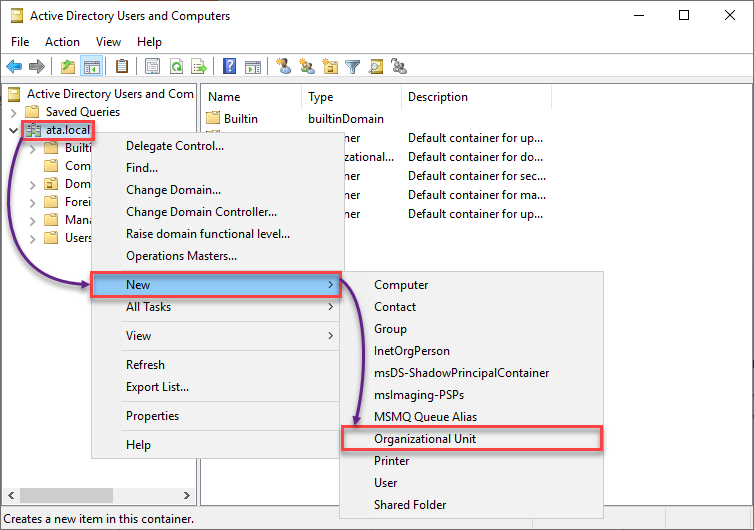

要创建一个AppLocker GPO,您首先需要创建一个组织单位(OU):

请注意,最好将GPO最初部署在“测试组织单位”(OU)中,以避免在AD结构中出现问题。

1.启动Active Directory用户和计算机,右键单击您的域(左侧面板)→新建→组织单位以开始添加新的OU。

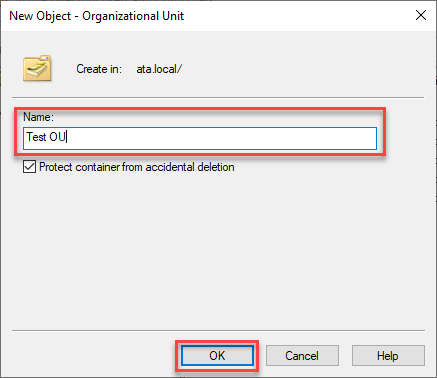

2. 接下来,为您的测试OU提供一个您喜欢的名称。选中意外删除保护并单击“确定”以创建新的OU。

3. 使用以下步骤将计算机添加到您的测试OU中:

- 单击计算机(左面板)以访问域控制器上可用计算机的列表。

- 将计算机拖放到测试OU中。

- 在警告消息框中单击是以继续将所选计算机添加到测试OU中。

4. 现在,启动组策略管理,您将在其中创建一个GPO。

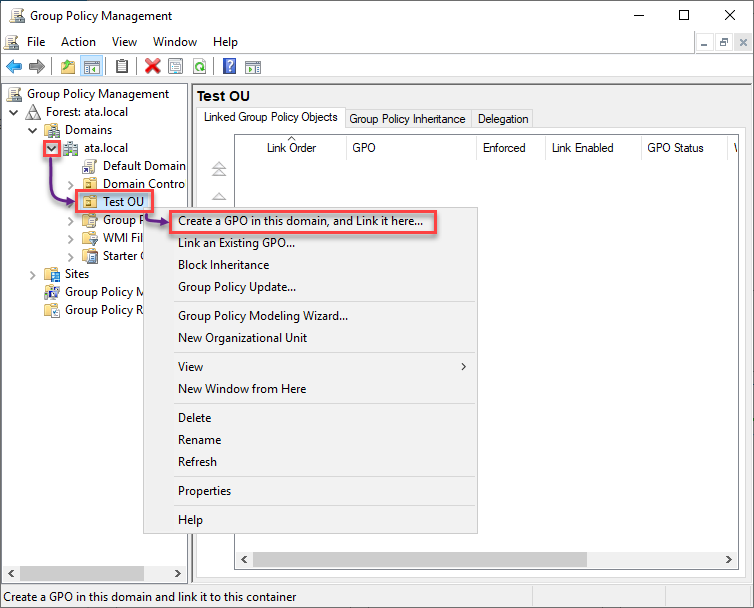

展開您的域(左側面板)→右鍵點擊您的測試OU→在此域中創建一個GPO,並將其連結到這裡…以開始創建一個GPO。

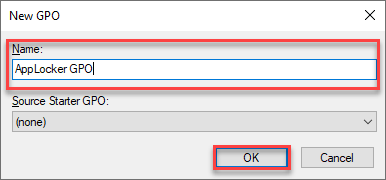

5. 按您喜歡的方式命名GPO,然後點擊確定以完成創建GPO。

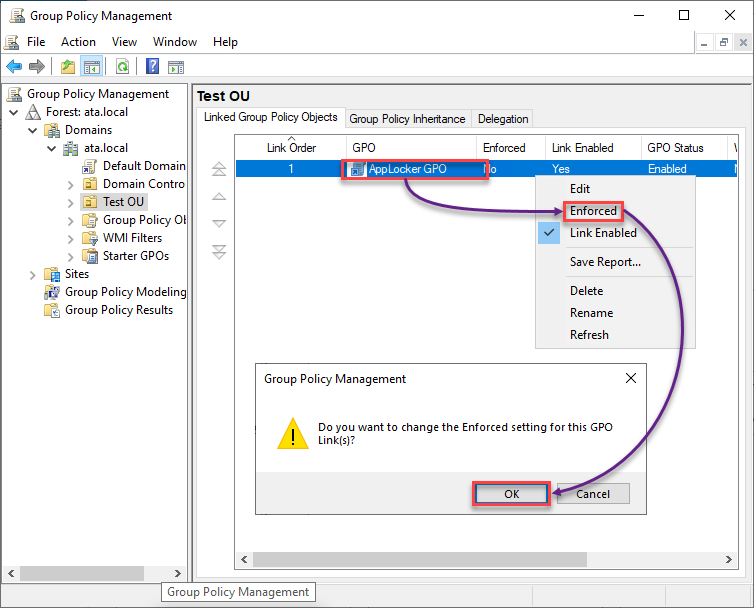

6. 創建完成後,右鍵點擊您的AppLocker GPO,在上下文菜單中選擇”強制執行”,並在消息框中點擊確定。

更改GPO的”強制執行”設置將GPO中的設置應用於對象(本地系統、域、站點或組織單位)。

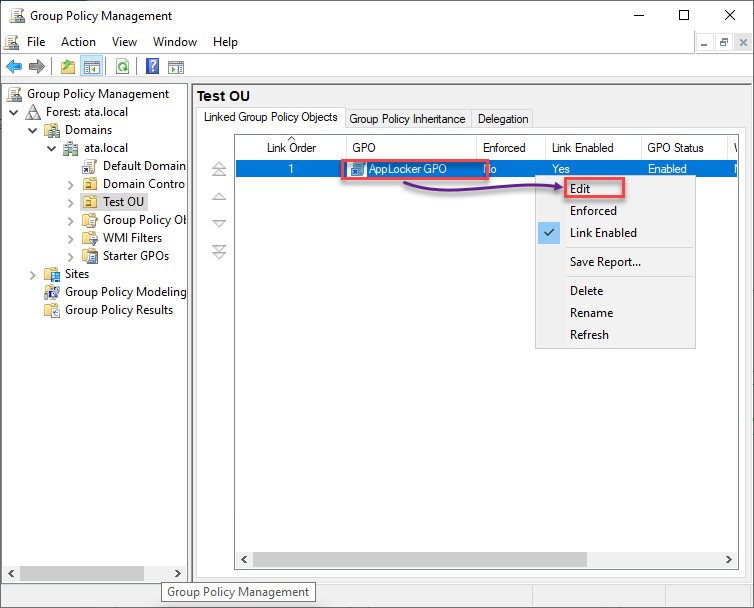

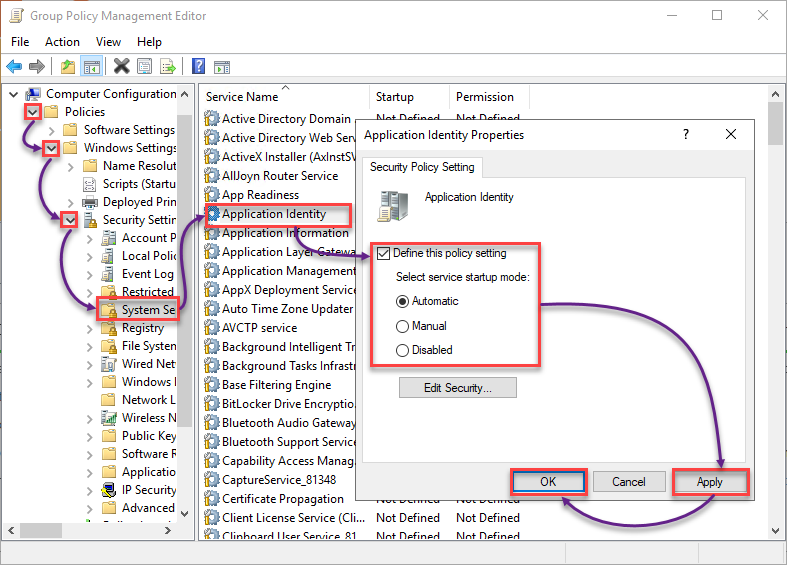

7. 接下來,右鍵點擊AppLocker GPO,選擇”編輯”以打開”群組策略管理編輯器”。

8. 使用以下方法配置應用程序身份屬性:

- 在計算機配置中,展開策略→Windows設置→安全設置。

- 選擇系統設置,並雙擊應用程序身份以訪問其屬性。

- 選中定義此策略設置框,並選擇自動以將應用程序身份設置為在啟動時自動啟動。

自動啟動應用程序身份至關重要,因為它作為AppLocker的開關。

- 點擊應用和確定以保存應用程序身份屬性的更改。

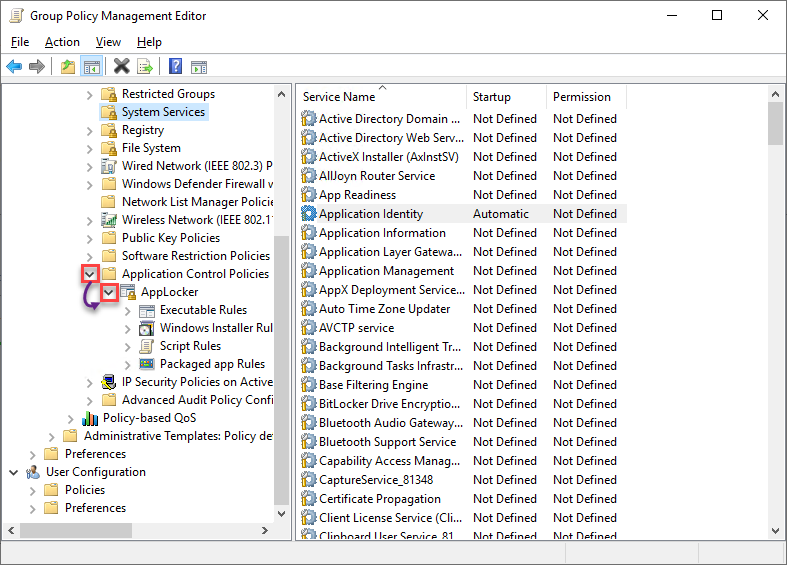

9. 向下滾動並展開應用程序控制策略(左側面板)→展開AppLocker。

10. 現在,通過從創建默認的AppLocker規則部分複製所有步驟來創建您的默認AppLocker規則。

最後,請按照 建立 AppLocker 拒絕規則 部分的步驟來創建你的拒絕規則。

驗證應用程式身份和 AppLocker GPO 狀態

在通過 GPO 部署您的 AppLocker 規則後,檢查您添加到測試 OU 的計算機上的 AppIDSvc 狀態。 您還將驗證是否已成功將您的 AppLocker GPO 應用於測試 OU。

1. 登錄您添加到測試 OU 的計算機。

2. 接下來,執行下面的命令檢查 AppIDSvc 狀態。

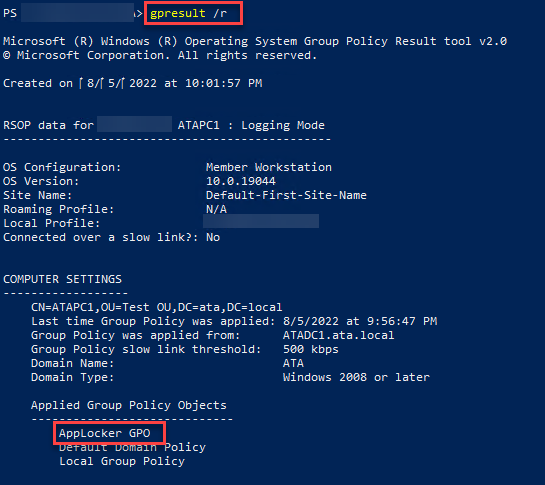

3. 現在,執行下面的 gpresult 命令以檢查應用的 GPO。

尋找計算機設置下的 AppLocker GPO,這確認了 GPO 已應用。

4. 最後,再次測試您的 AppLocker 拒絕規則。 如果它們有效,您將看到下面類似的消息框。

做得好! 您現在已經準備好複製這些步驟並將您的 AppLocker 部署到活動的組織單位。

結論

無論是應用程式、套件還是腳本,AppLocker 都讓您控制允許還是拒絕在系統中進行更改。 在本教程中,您學會了如何創建 Windows 10 AppLocker 規則來保護您的系統並將這些規則部署到多台機器上的方法。

有了這些新知識,您是否會考慮使用 AppLocker 來保護系統免受惡意攻擊?