¿Estás buscando formas de agregar otra capa de seguridad a tu computadora local o a través de un dominio? ¡Considera mejorar tu seguridad con AppLocker de Windows 10!

AppLocker te brinda el poder de controlar qué aplicaciones y archivos pueden ejecutar los usuarios. Y en este tutorial, aprenderás cómo configurar AppLocker y asegurar tu sistema operativo Windows 10.

¿Sientes que necesitas más privacidad? ¡Sigue leyendo y comienza a asegurar tu sistema!

Prerrequisitos

Este tutorial será una demostración práctica. Si deseas seguirlo, asegúrate de tener lo siguiente:

- A Windows 10 Education or Enterprise computer – This tutorial uses Windows 10 Enterprise 21H2.

- Una cuenta de usuario administrador para configurar localmente o acceder a un controlador de dominio para una configuración organizativa.

- A domain controller server for a multi-computer setup – This tutorial uses Windows Server 2019 Datacenter.

Configurar el servicio de identidad de la aplicación para iniciar en el arranque

Antes de comenzar a configurar las reglas de AppLocker y aplicarlas a tu computadora local, primero debes ajustar el servicio de identidad de la aplicación. Configurar el servicio de identidad de la aplicación para iniciar automáticamente en el arranque hace cumplir las reglas de AppLocker en Windows 10.

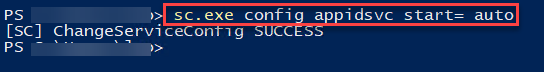

Abre una consola de PowerShell como administrador y ejecuta el siguiente comando para iniciar el servicio de Identidad de la Aplicación automáticamente al arrancar.

La salida a continuación muestra que la configuración fue exitosa.

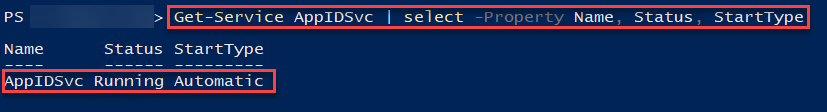

Después, ejecuta el siguiente comando Get-Service para verificar que el servicio de Identidad de la Aplicación se inicie automáticamente y se ejecute.

A continuación, puedes ver que el estado de AppIDSvc es En ejecución con el tipo de inicio configurado como Automático.

Si ves un estado detenido, ejecuta el comando Start-Service a continuación para iniciar el Servicio de Identidad de la Aplicación (AppIDSvc).

Creando Reglas predeterminadas de AppLocker para Windows 10

Ahora que has configurado el servicio de Identidad de la Aplicación, el siguiente paso es crear reglas predeterminadas de AppLocker. La creación de reglas de AppLocker te permite controlar qué aplicaciones están permitidas y denegadas.

Puedes establecer reglas de AppLocker de Windows 10 para cuatro categorías de productos, como sigue:

- Reglas Ejecutables – Archivos ejecutables (.exe, y el menos común .com).

- Reglas del Instalador de Windows – Archivos de instalación de Windows (.msi, .msp, y .mst).

- Reglas de Script – Archivos de script (.bat, .cmd, .js, .ps1 y .vbs).

- Reglas de aplicación empaquetada – Aplicaciones empaquetadas e instaladores de aplicaciones empaquetadas (.appx).

La regla general es crear reglas predeterminadas para permitir todas las aplicaciones aprobadas que caigan en cualquiera de las categorías que ya se estén ejecutando en una computadora local.

Para crear reglas predeterminadas de AppLocker, primero necesitarás acceso a la herramienta Política de seguridad local:

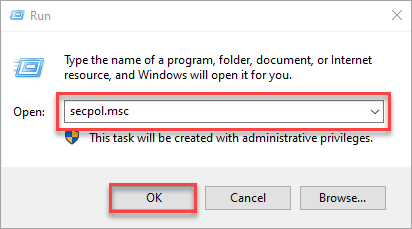

1. Abre el cuadro de diálogo Ejecutar, escribe secpol.msc y haz clic en Aceptar (o presiona Enter) para acceder a la Política de seguridad local.

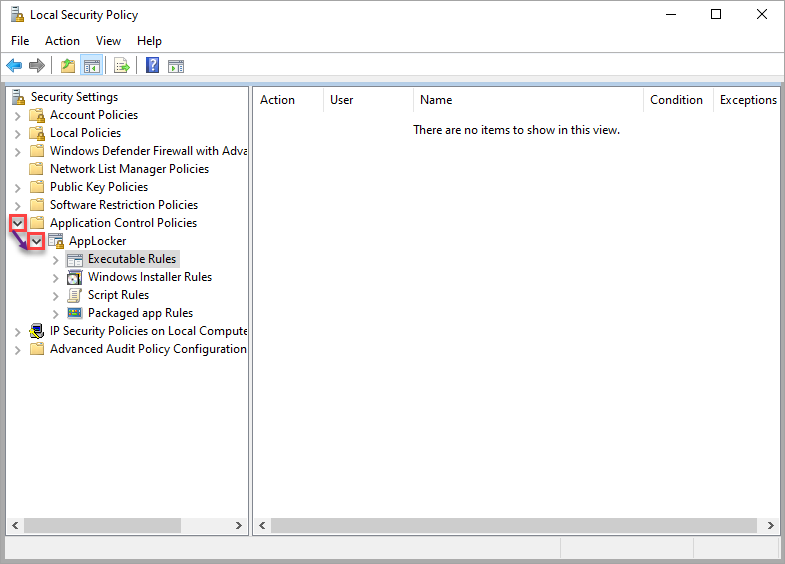

2. En la ventana Política de seguridad local, expande las Políticas de control de aplicaciones y AppLocker.

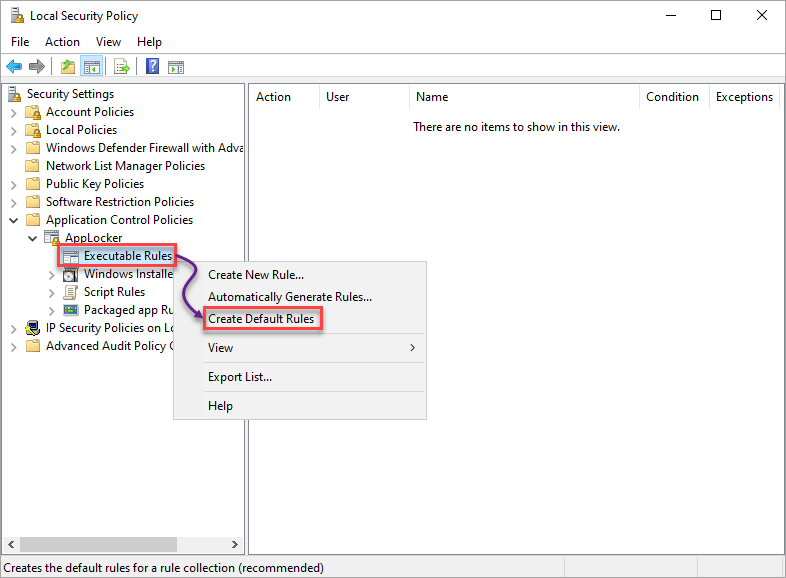

3. Selecciona y haz clic derecho en Reglas Ejecutables → selecciona Crear reglas predeterminadas para crear las reglas predeterminadas de AppLocker para la categoría seleccionada.

Repite este paso para las demás categorías (Instalador de Windows, Reglas de Script y Reglas de aplicación empaquetada).

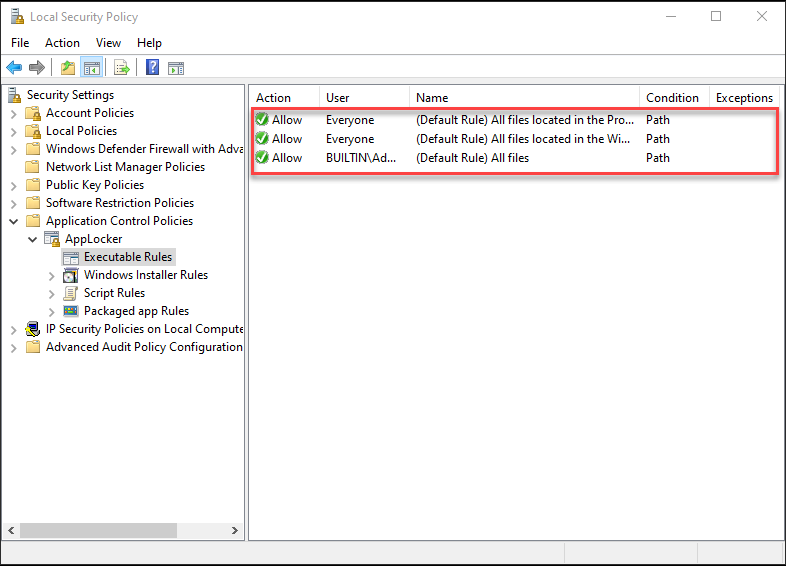

4. Por último, selecciona cada categoría y verifica que las reglas predeterminadas de AppLocker existan, como se muestra a continuación.

A continuación, puedes ver un grupo de tres reglas predeterminadas, similares a las demás excepto por las Reglas de aplicación empaquetada, que solo tienen una.

Creación de Reglas para Denegar Aplicaciones

Ahora que tus reglas predeterminadas de AppLocker están en su lugar, puedes comenzar a crear reglas para denegar aplicaciones. Denegar aplicaciones añade seguridad a tu máquina ya que puedes negar el acceso a aplicaciones maliciosas. La Política de seguridad local también juega un papel en la creación de reglas para denegar aplicaciones en tu sistema.

En este tutorial, crearás reglas para la categoría de Reglas Ejecutables y probarás si realmente funcionan. Pero una vez que estés seguro de cómo crear reglas, puedes crear reglas para otras categorías y ver sus diferencias.

Ten en cuenta que los pasos para crear reglas para cada categoría son similares, excepto para la Regla de la aplicación empaquetada.

Negar Aplicaciones a través de las Condiciones del Editor

Cuando inicias una aplicación, estás otorgando permisos al editor para realizar cambios en tu sistema, especialmente si la aplicación está constantemente conectada a internet. ¿Suena demasiado arriesgado?

Crear reglas para negar aplicaciones a través de las condiciones del editor hará el truco si no confías en un editor en particular.

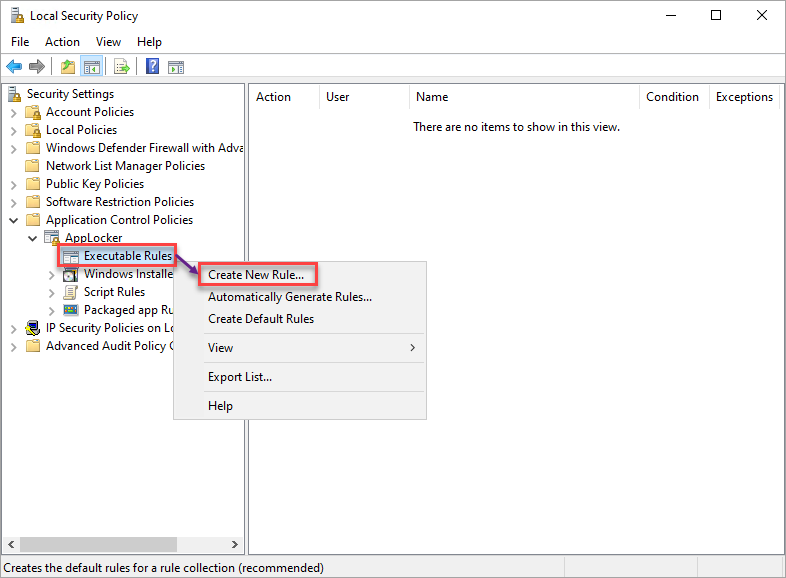

1. Selecciona y haz clic derecho en la categoría de tu elección (Reglas Ejecutables) → elige Crear Nueva Regla para iniciar la creación de una nueva regla.

2. A continuación, haz clic en Siguiente cuando veas la página Antes de Empezar, ya que es solo una página introductoria.

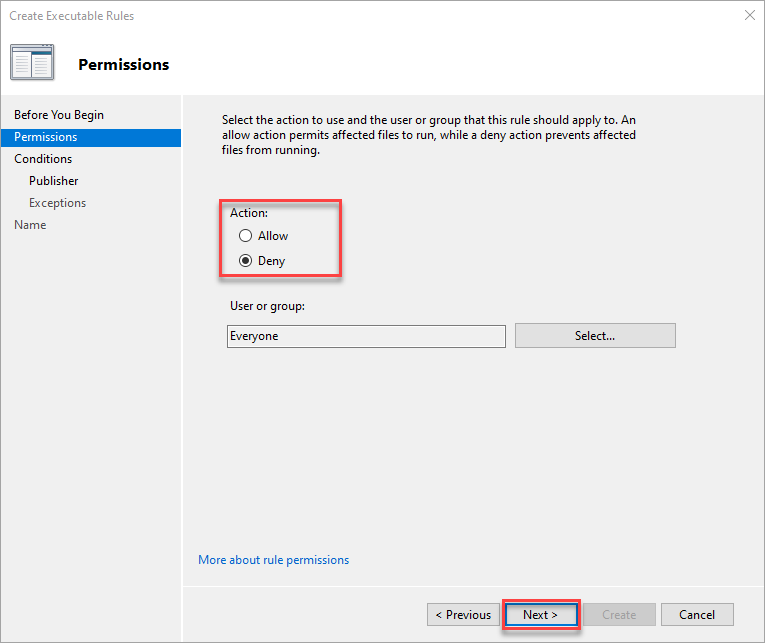

3. En la pestaña Permisos, elige la opción Denegar, que es la acción que tomará la regla.

Asegúrate de definir los usuarios afectados por esta regla. Pero deja seleccionado a Todos para este tutorial, y haz clic en Siguiente.

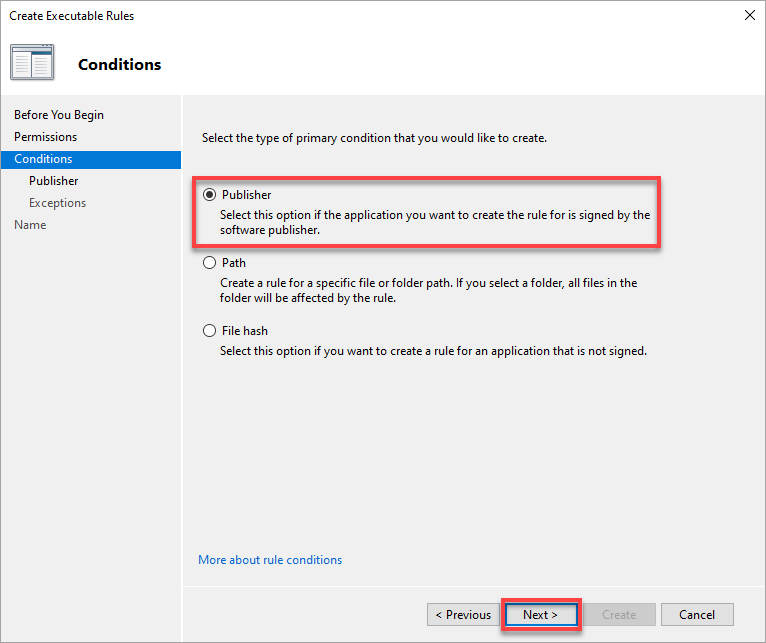

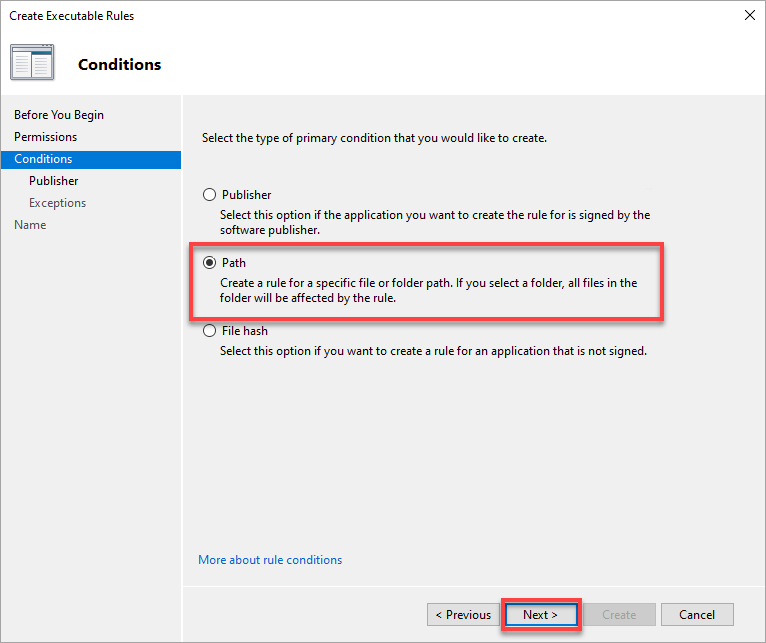

4. Ahora, elige entre tres opciones para crear una regla (excepto para la aplicación empaquetada):

- Editor – Para una aplicación que el editor de software firma.

- Ruta – Para un archivo o carpeta específicos.

- Hash de archivo – Para un archivo que no está firmado.

Pero en este tutorial, selecciona la opción Editor y haz clic en Siguiente.

Crear una regla de AppLocker con la condición de Editor te permite establecer una regla más o menos específica sobre un archivo.

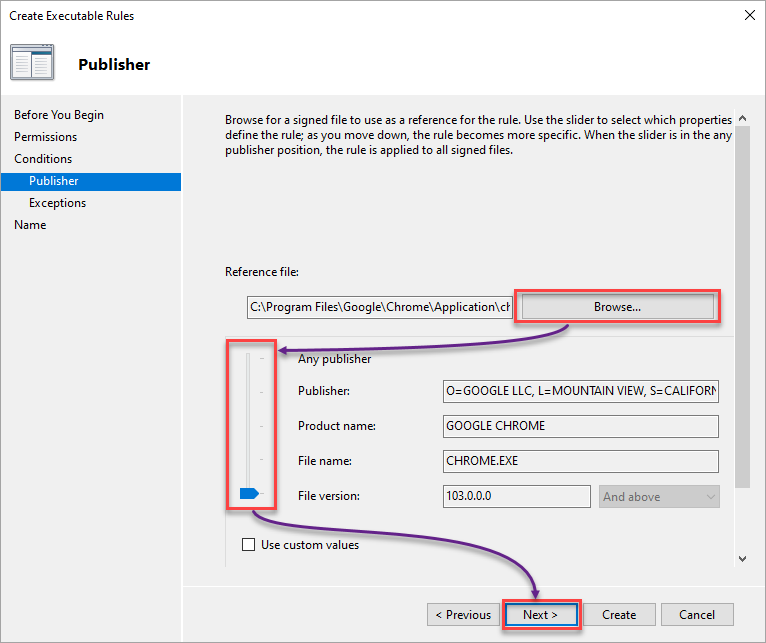

5. Configura las condiciones del Editor con lo siguiente:

Elegir la opción de Cualquier editor podría no ser una decisión sabia en absoluto. Algunas de tus aplicaciones del mismo editor pueden no funcionar, así que ten precaución al elegir esta opción.

- Busca en tu ordenador local el archivo para el que necesitas crear una regla de denegación.

- Ajusta el deslizador según tu necesidad para seleccionar qué propiedades definen la regla; podría ser tan detallado como la versión del archivo o el editor.

En este ejemplo, la propiedad elegida es la versión del archivo de Google Chrome.

- Haz clic en Siguiente para continuar estableciendo excepciones a las condiciones de la regla.

6. En este punto, haz clic en Siguiente, ya que no es necesario hacer excepciones para la regla de denegación.

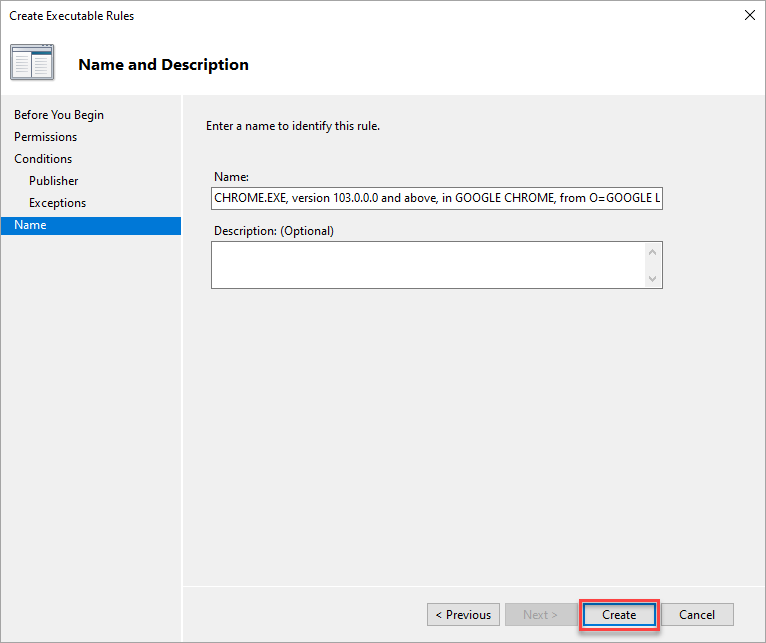

7. Proporciona un nombre descriptivo para la regla y haz clic en Crear para crear la regla con la condición del Editor.

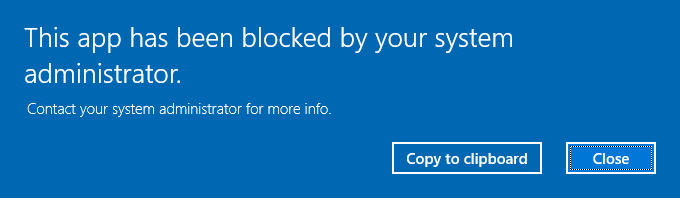

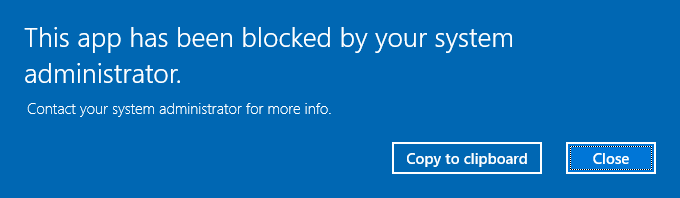

8. Por último, intenta acceder a las aplicaciones del editor para el que estableciste la regla de denegación. Si la regla de denegación funciona, obtendrás el siguiente mensaje.

Independientemente de la condición elegida, obtendrás el mismo mensaje a continuación cuando inicies una aplicación denegada bajo la categoría de Reglas Ejecutables.

Denegar aplicaciones a través de las condiciones de la Ruta

Supongamos que confías en un editor pero tienes dudas sobre una de sus aplicaciones. Si es así, tu mejor opción es crear reglas para denegar aplicaciones específicas o rutas de carpetas.

1. Crea otra regla como lo hiciste en los pasos uno a cuatro de la sección “Negar aplicaciones mediante las condiciones del editor”.

Pero esta vez, elige la condición de Ruta para una ruta de archivo o carpeta específica.

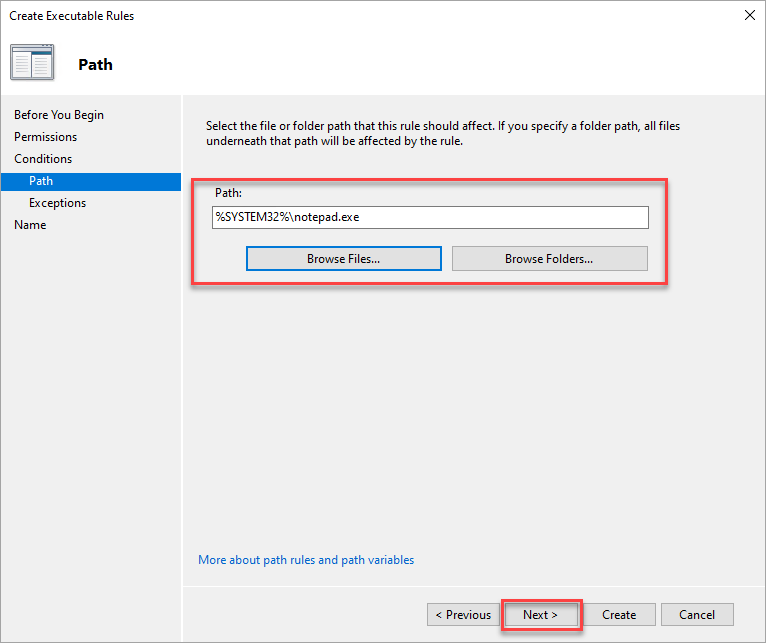

2. En la pestaña Ruta, elige la ruta del archivo o carpeta a la que deseas aplicar la regla, y haz clic en Siguiente.

Por ejemplo, si deseas prohibir a los usuarios abrir el Bloc de notas. En ese caso, especifica o busca la ruta completa del Bloc de notas.

Ten en cuenta que al elegir una carpeta se aplica la regla de AppLocker a todos los archivos en esa carpeta.

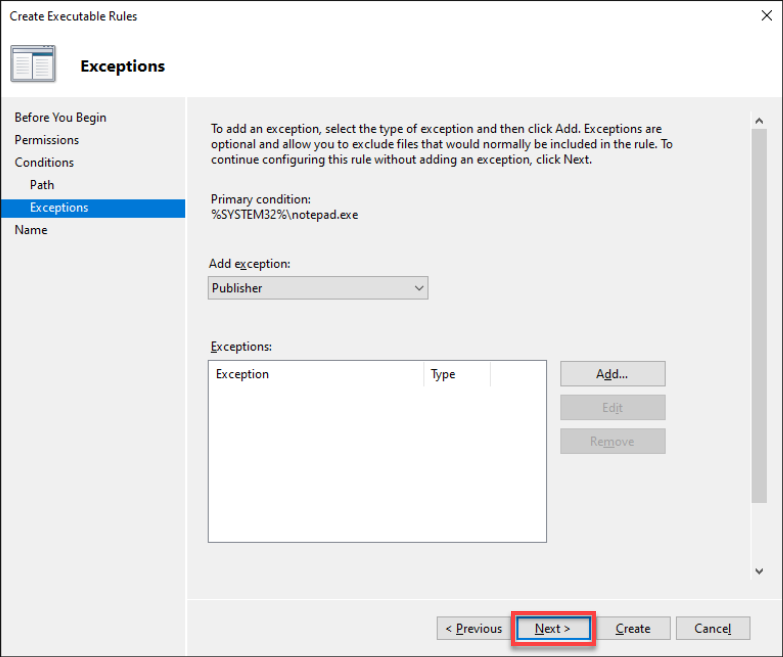

3. Omite agregar excepciones en la pestaña Excepciones y haz clic en Siguiente.

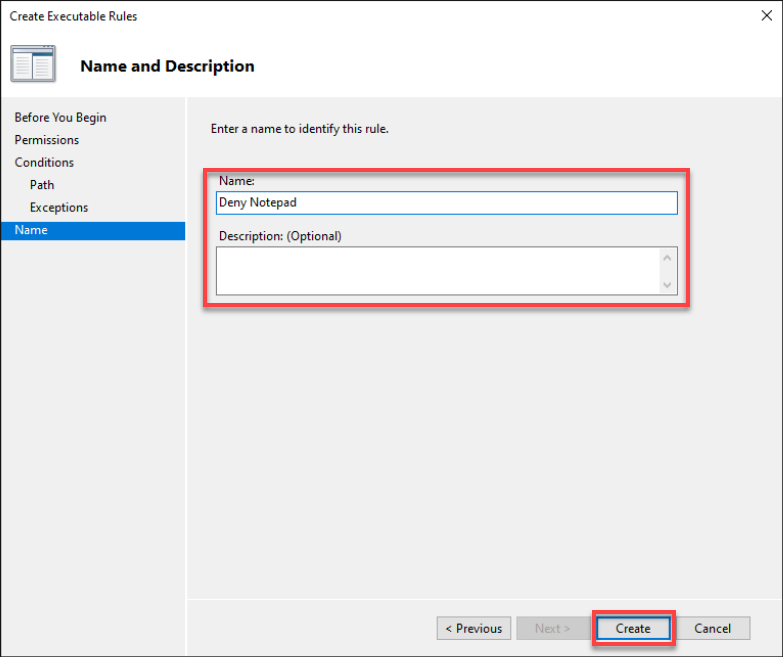

4. Por último, cambia el Nombre y la Descripción de la regla, y haz clic en Crear para finalizar la regla de denegación.

Negar aplicaciones mediante el Hash del archivo

Como sabes, una aplicación maliciosa puede disfrazarse como una de tus herramientas diarias que controla el comportamiento de tu sistema. Encontrarse con una aplicación (no firmada o de un editor no verificado) puede causar estragos en tu máquina.

¿Cómo evitar ejecutar estas aplicaciones maliciosas involuntariamente? Además de tener un potente antivirus, crear reglas para negar aplicaciones mediante el hash del archivo es de gran ayuda.

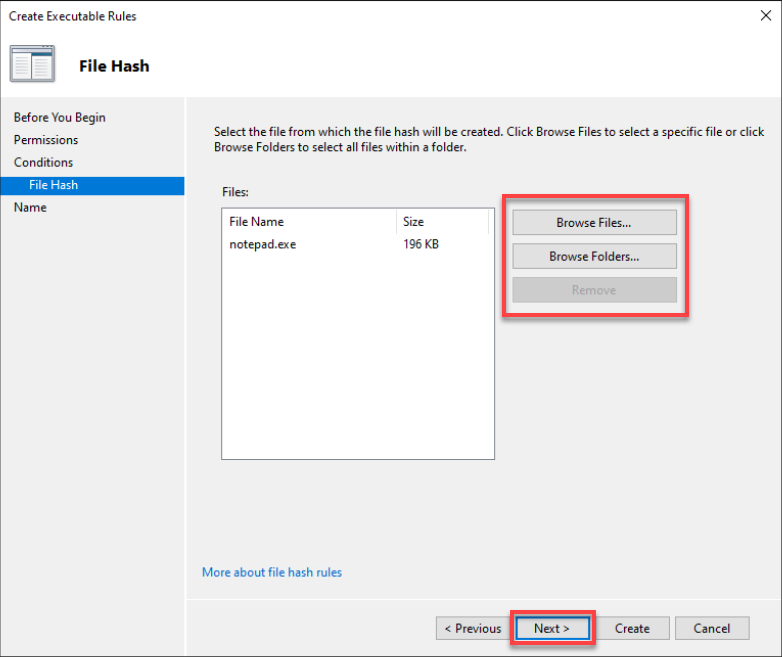

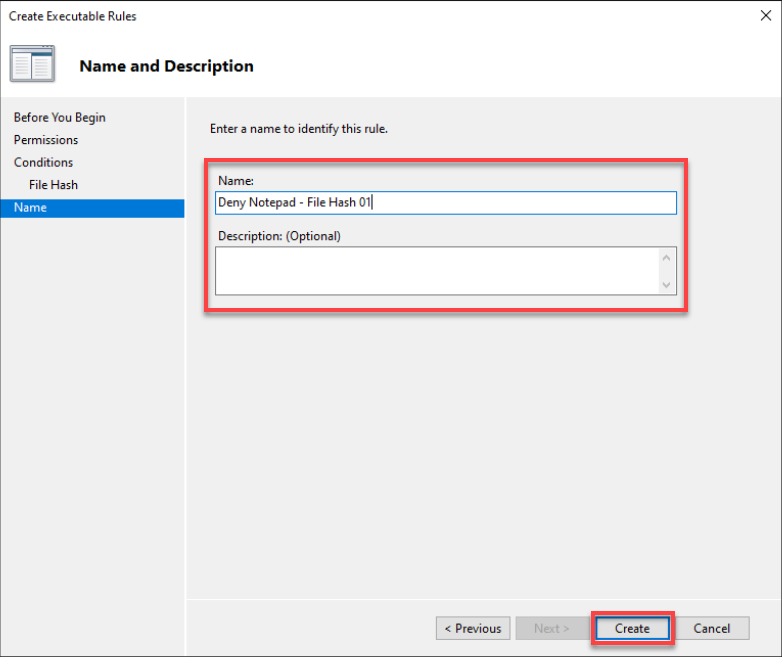

1. Crea una nueva regla de denegación y elige la condición de Hash del archivo esta vez.

2. A continuación, busca, selecciona el archivo o carpeta que necesitas establecer una regla, y haz clic en Siguiente.

3. Por último, cambia el Nombre y la Descripción de la regla de denegación (opcional) y haz clic en Crear para crear la nueva regla de denegación.

Implementación de reglas de AppLocker de Windows 10 mediante un Objeto de directiva de grupo (GPO)

Para este momento, ya sabes cómo denegar aplicaciones en tu computadora. Pero ¿qué pasa si necesitas aplicar reglas de AppLocker a más de una computadora o para una organización? Usando un GPO, puedes implementar reglas de AppLocker en computadoras en el dominio de una organización.

Crear un GPO te permite implementar AppLocker en múltiples computadoras con Windows 10 simultáneamente sin tener que hacerlo manualmente en cada computadora.

Para crear un GPO de AppLocker, primero necesitarás crear una OU:

Ten en cuenta que es una práctica recomendada implementar inicialmente un GPO en una “unidad organizativa de prueba” (OU) para evitar problemas en la estructura de tu AD.

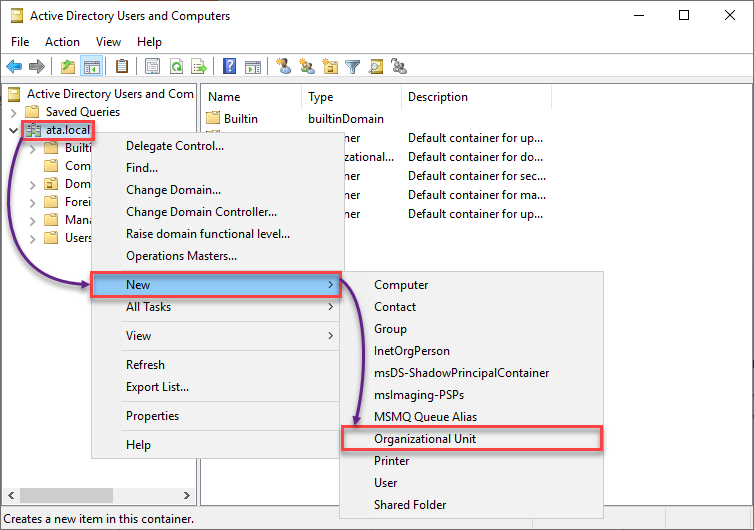

1. Inicia Active Directory Users and Computers, haz clic derecho en tu dominio (panel izquierdo) → Nuevo → Unidad Organizativa para iniciar la adición de una nueva OU.

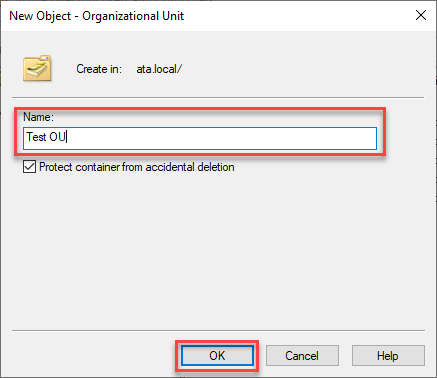

2. A continuación, proporciona un nombre que prefieras para tu OU de prueba. Mantén activada la protección contra eliminación accidental y haz clic en OK para crear la nueva OU.

3. Agrega una computadora a tu OU de prueba con los siguientes pasos:

- Haz clic en Computadoras (panel izquierdo) para acceder a la lista de computadoras disponibles en tu controlador de dominio.

- Arrastra y suelta una computadora en tu OU de prueba.

- Haz clic en Sí para continuar agregando la computadora seleccionada a tu OU de prueba cuando aparezca el mensaje de advertencia.

4. Ahora, inicia la Administración de Directivas de Grupo, donde crearás un GPO.

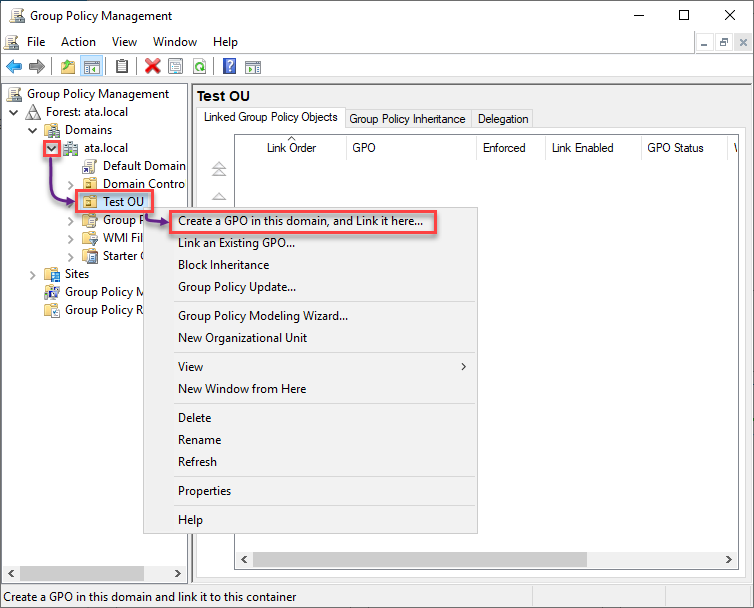

Amplía tu dominio (panel izquierdo) → haz clic derecho en tu OU de prueba → Crea un GPO en este dominio y enlázalo aquí… para iniciar la creación de un GPO.

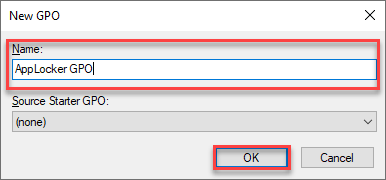

5. Nombra el GPO como desees y haz clic en Aceptar para finalizar la creación del GPO.

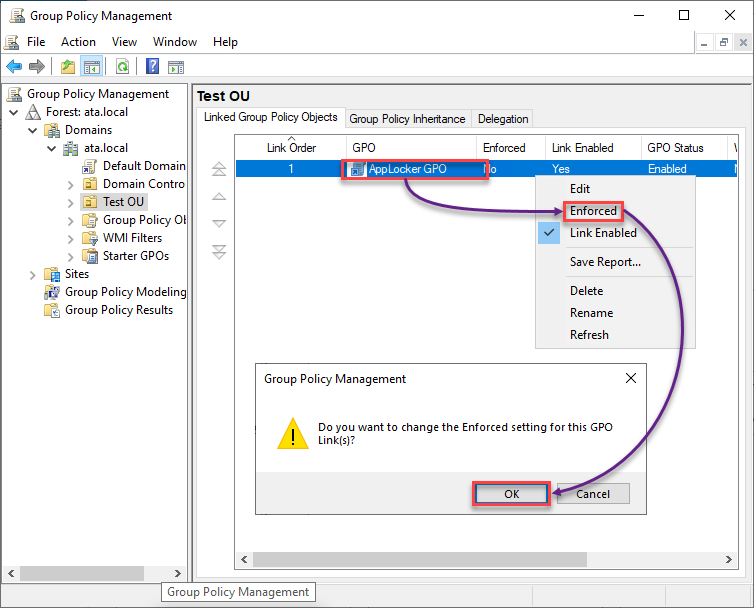

6. Una vez creado, haz clic derecho en tu GPO de AppLocker, selecciona Forzar en el menú contextual y haz clic en Aceptar en el cuadro de mensaje.

Cambiar el ajuste Forzar para el GPO aplica la configuración en el GPO al objeto (un Sistema Local, Dominio, Sitio u Unidad Organizativa).

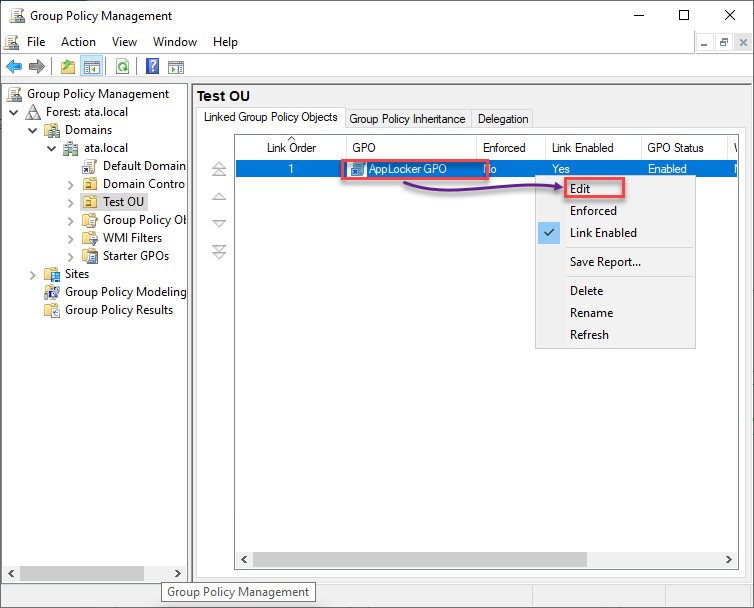

7. A continuación, haz clic derecho en el GPO de AppLocker y elige Editar para abrir el Editor de Administración de Directivas de Grupo.

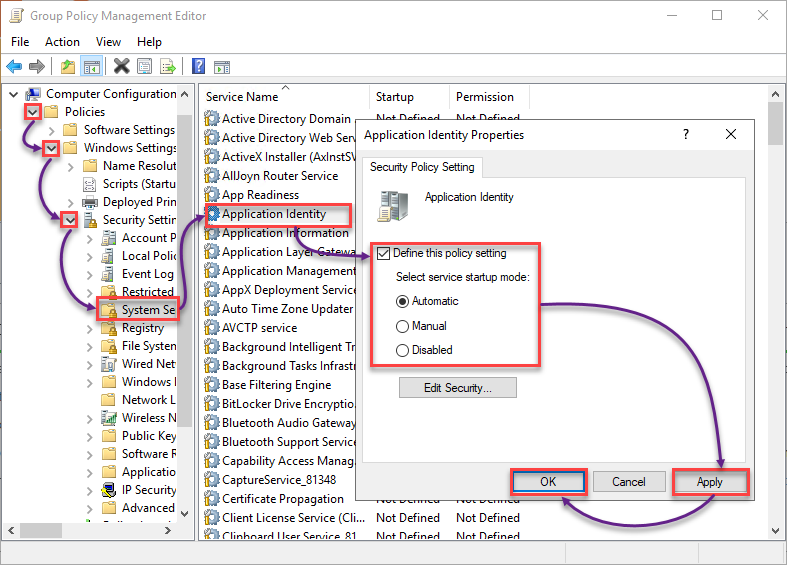

8. Configura las propiedades de Identidad de Aplicación con lo siguiente:

- Bajo Configuración del equipo, expande Directivas → Configuración de Windows → Configuración de seguridad.

- Selecciona Configuración del sistema y haz doble clic en Identidad de Aplicación para acceder a sus propiedades.

- Marca la casilla Definir esta configuración de directiva y elige Automático para configurar la Identidad de Aplicación para iniciar automáticamente en el arranque.

Iniciar automáticamente la Identidad de Aplicación es crucial ya que actúa como un interruptor para que AppLocker funcione.

- Haz clic en Aplicar y en Aceptar para guardar los cambios en las propiedades de Identidad de Aplicación.

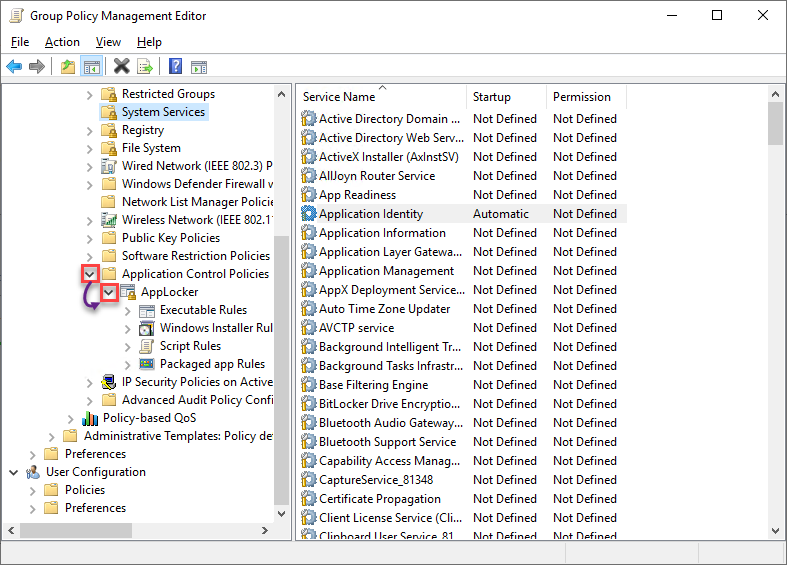

9. Desplázate hacia abajo y expande Políticas de control de aplicaciones (panel izquierdo) → expande AppLocker.

10. Ahora, crea tus reglas predeterminadas de AppLocker replicando todos los pasos de la Creación de Reglas Predeterminadas de AppLocker sección.

11. Por último, sigue los pasos en la sección Creación de reglas de denegación de AppLocker para crear tus reglas de denegación.

Verificación de la identidad de la aplicación y el estado de la Directiva de grupo de AppLocker

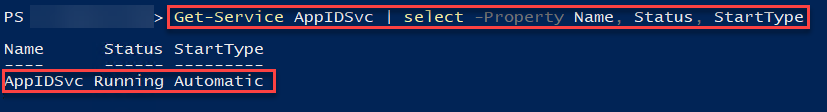

Después de implementar tus reglas de AppLocker a través de una Directiva de grupo, verifica el estado de AppIDSvc en la computadora que agregaste a la OU de prueba. También verificarás si aplicaste con éxito tu Directiva de grupo de AppLocker a la OU de prueba.

1. Inicia sesión en la computadora que agregaste a la OU de prueba.

2. A continuación, ejecuta el siguiente comando para verificar el estado de AppIDSvc.

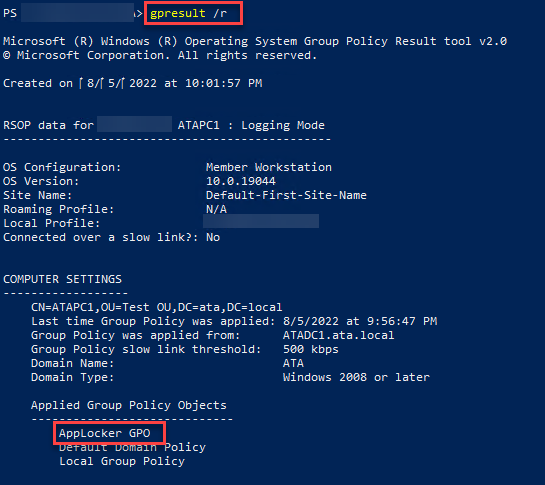

3. Ahora, ejecuta el comando gpresult a continuación para verificar las GPO aplicadas

Busca la GPO de AppLocker en Configuración de equipo, lo que confirma que la GPO se ha aplicado.

4. Finalmente, prueba tus reglas de denegación de AppLocker nuevamente. Y si funcionan, verás un cuadro de diálogo similar al siguiente.

¡Buen trabajo! Ahora estás listo para replicar estos pasos e implementar tu AppLocker en una unidad organizativa en vivo.

Conclusión

Ya sea una aplicación, paquete o script, AppLocker te permite controlar qué cambios permitir o denegar en tu sistema. Y en este tutorial, aprendiste cómo crear reglas de AppLocker para Windows 10 para asegurar tu sistema en una computadora local e implementar esas reglas en múltiples máquinas con una GPO.

Con este nuevo conocimiento, ¿considerarás utilizar AppLocker para proteger tu sistema de ataques maliciosos?