Bent u op zoek naar manieren om een extra beveiligingslaag toe te voegen aan uw lokale computer of domein? Overweeg om uw game naar een hoger niveau te tillen met de Windows 10 AppLocker!

Met AppLocker heeft u de mogelijkheid om te bepalen welke apps en bestanden gebruikers kunnen uitvoeren. In deze tutorial leert u hoe u AppLocker kunt instellen en uw Windows 10 besturingssysteem kunt beveiligen.

Heeft u behoefte aan meer privacy? Lees verder en begin met het beveiligen van uw systeem!

Vereisten

Deze tutorial is een praktische demonstratie. Als u wilt meedoen, zorg er dan voor dat u het volgende heeft:

- A Windows 10 Education or Enterprise computer – This tutorial uses Windows 10 Enterprise 21H2.

- Een beheerdersaccount om lokaal in te stellen of toegang te krijgen tot een domeincontroller voor een organisatorische installatie.

- A domain controller server for a multi-computer setup – This tutorial uses Windows Server 2019 Datacenter.

De Application Identity Service configureren om op te starten

Voordat u zelfs maar begint met het instellen van AppLocker-regels en deze toepast op uw lokale computer, moet u eerst de Application Identity Service aanpassen. Door de Application Identity Service automatisch te laten opstarten, worden de Windows 10 AppLocker-regels gehandhaafd.

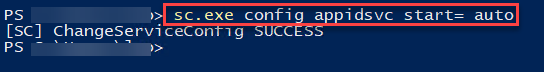

Open een PowerShell-console als beheerder en voer de onderstaande opdracht uit om de Application Identity-service automatisch op te starten bij het opstarten.

De uitvoer hieronder toont aan dat de configuratie succesvol was.

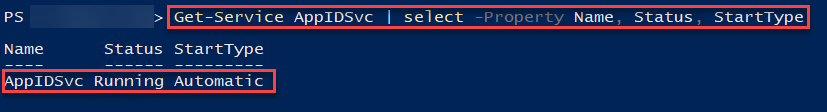

Voer vervolgens het volgende Get-Service-commando uit om te controleren of de Application Identity-service automatisch start en draait.

Hieronder zie je dat de status van AppIDSvc Actief is met het opstarttype ingesteld op Automatisch.

Als je een gestopte status ziet, voer dan het Start-Service-commando hieronder uit om de Application Identity-service (AppIDSvc) te starten.

Het maken van standaard AppLocker-regels voor Windows 10

Nu je de Application Identity-service hebt geconfigureerd, is de volgende stap het maken van standaard AppLocker-regels. Het maken van AppLocker-regels stelt je in staat om te bepalen welke apps zijn toegestaan en geweigerd.

Je kunt Windows 10 AppLocker-regels instellen voor vier categorieën van producten, als volgt:

- Uitvoerbare regels – Uitvoerbare bestanden (.exe, en de minder voorkomende .com).

- Windows Installer-regels – Windows Installer-bestanden (.msi, .msp, en .mst).

- Scriptregels – Scriptbestanden (.bat, .cmd, .js, .ps1 en .vbs).

- Verpakte appregels – Verpakte apps en installatieprogramma’s voor verpakte apps (.appx).

De vuistregel is om standaardregels te maken om alle goedgekeurde apps toe te staan die al op een lokale computer worden uitgevoerd en in een van de categorieën vallen.

Om standaard AppLocker-regels te maken, heeft u eerst toegang nodig tot de Local Security Policy-tool:

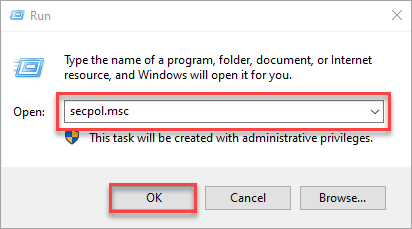

1. Open het dialoogvenster Uitvoeren, typ secpol.msc en klik op OK (of druk op Enter) om toegang te krijgen tot de Local Security Policy.

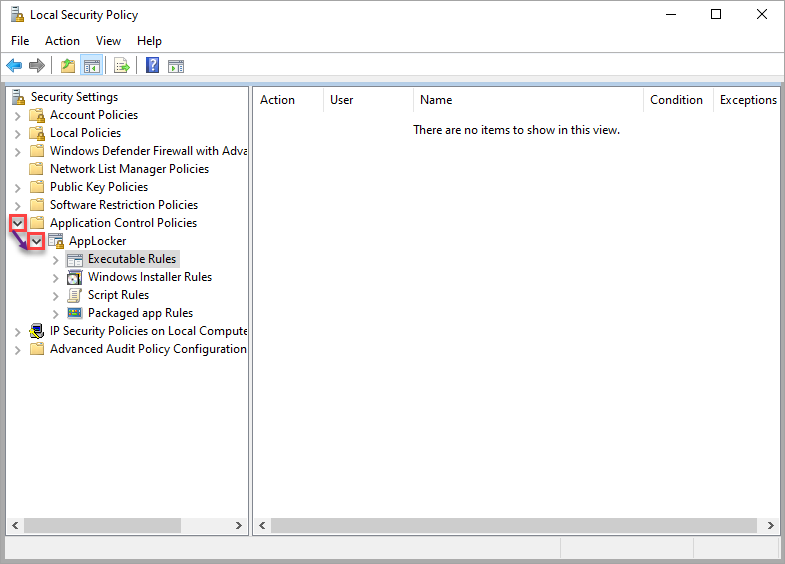

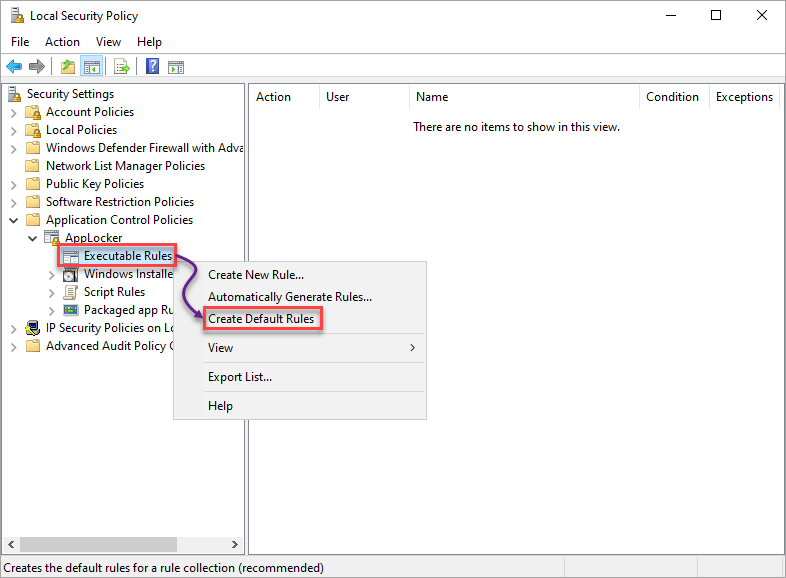

2. In het venster Local Security Policy, breidt u Application Control Policies en AppLocker uit.

3. Selecteer en klik met de rechtermuisknop op Uitvoerbare regels → selecteer Standaardregels maken om de standaard AppLocker-regels voor de geselecteerde categorie te maken.

Herhaal deze stap voor de overige categorieën (Windows Installer, Scriptregels en Verpakte appregels).

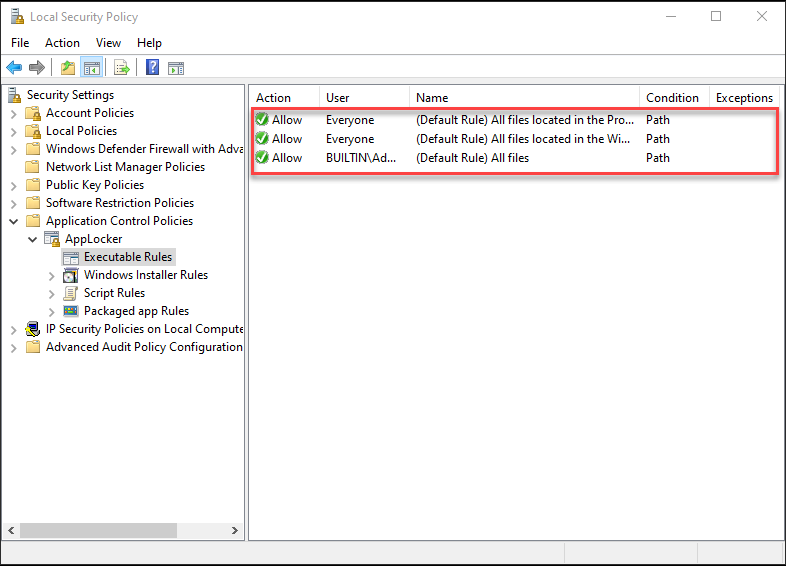

4. Selecteer tot slot elke categorie en controleer of de standaard AppLocker-regels bestaan, zoals hieronder weergegeven.

Hieronder ziet u een groep van drie standaardregels, vergelijkbaar met andere, behalve voor Verpakte appregels, die er slechts één heeft.

Regels maken om toepassingen te weigeren

Nu uw standaard AppLocker-regels zijn ingesteld, kunt u beginnen met het maken van regels om apps te weigeren. Het weigeren van apps voegt beveiliging toe aan uw machine, omdat u de toegang tot schadelijke apps kunt weigeren. De Local Security Policy speelt ook een rol bij het maken van regels om apps op uw systeem te weigeren.

In deze tutorial zul je regels maken voor de categorie Uitvoerbare Regels en testen of ze daadwerkelijk werken. Maar zodra je vertrouwd bent met het maken van regels, kun je regels maken voor andere categorieën en hun verschillen zien.

Merk op dat de stappen voor het maken van regels voor elke categorie vergelijkbaar zijn, behalve voor de Regel voor Verpakte Applicaties.

Het weigeren van applicaties via de Uitgeversvoorwaarden

Wanneer je een app start, verleen je de uitgever toestemming om wijzigingen aan te brengen in je systeem, vooral als de app voortdurend verbonden is met internet. Klinkt te riskant?

Door regels te maken om applicaties te weigeren via de Uitgeversvoorwaarden, los je het probleem op als je een bepaalde uitgever niet vertrouwt.

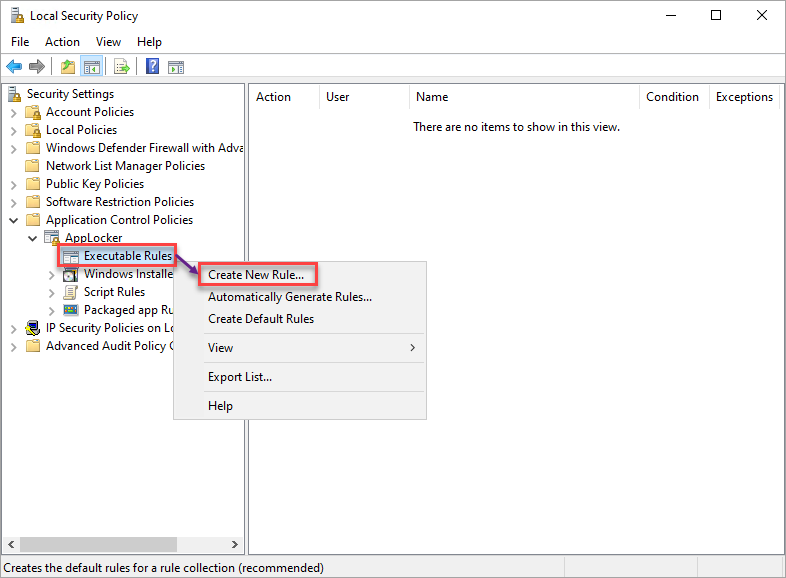

1. Selecteer en klik met de rechtermuisknop op de categorie van jouw keuze (Uitvoerbare Regels) → kies Nieuwe Regel Maken om het maken van een nieuwe regel te starten.

2. Klik vervolgens op Volgende wanneer je de pagina Voor Je Begint ziet, aangezien dit slechts een inleidende pagina is.

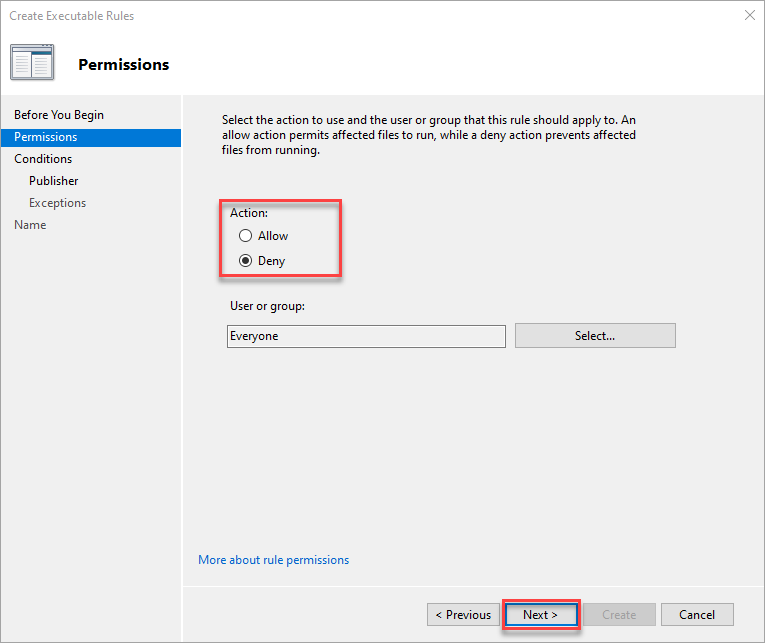

3. Op het tabblad Machtigingen kies je de Optie Weigeren, wat de actie is die de regel zal ondernemen.

Zorg ervoor dat je de gebruikers definieert die door deze regel worden beïnvloed. Maar laat Iedereen geselecteerd voor deze tutorial, en klik op Volgende.

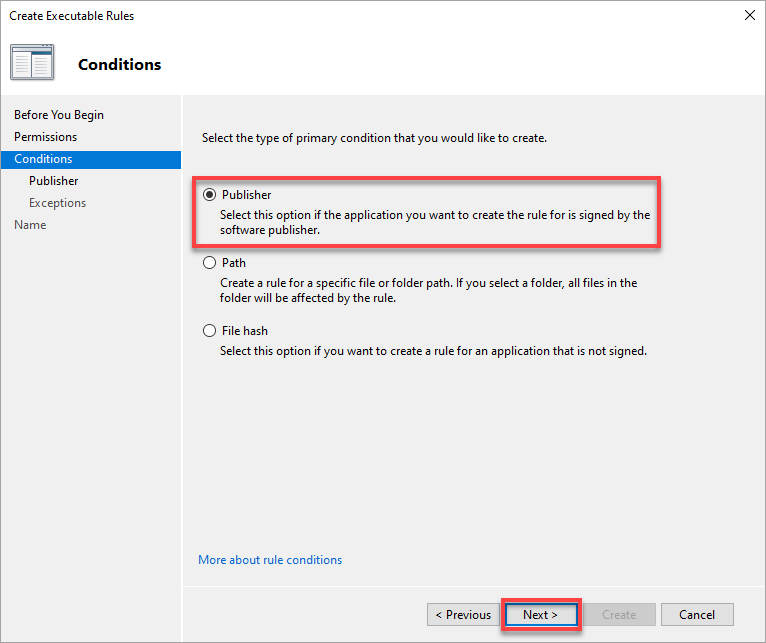

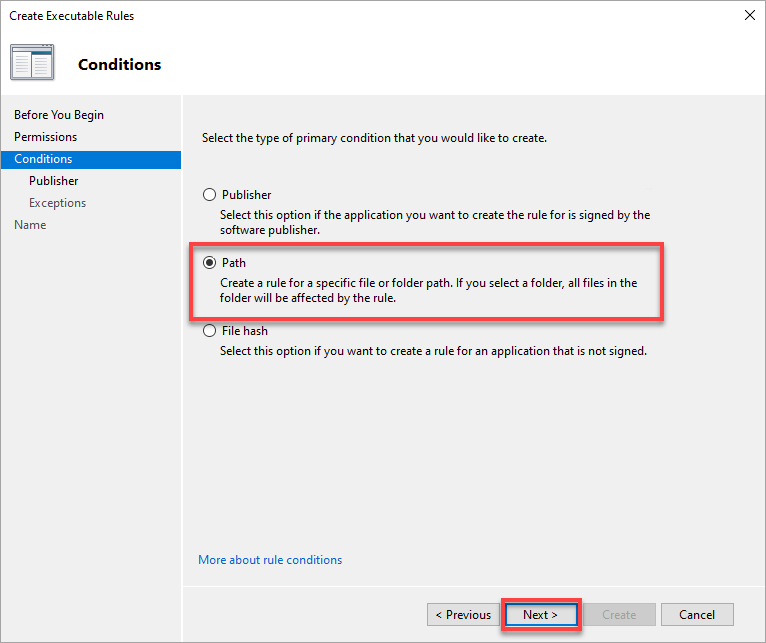

4. Kies nu uit drie opties voor het maken van een regel (behalve voor Verpakte App):

- Uitgever – Voor een applicatie die de software-uitgever ondertekent.

- Pad – Voor een specifiek bestand of map.

- Bestandshash – Voor een bestand dat niet is ondertekend.

Maar in deze tutorial, selecteer de Uitgever-optie en klik op Volgende.

Het aanmaken van een AppLocker-regel met de Voorwaarde van de Uitgever stelt je in staat om een meer of minder specifieke regel in te stellen voor een bestand.

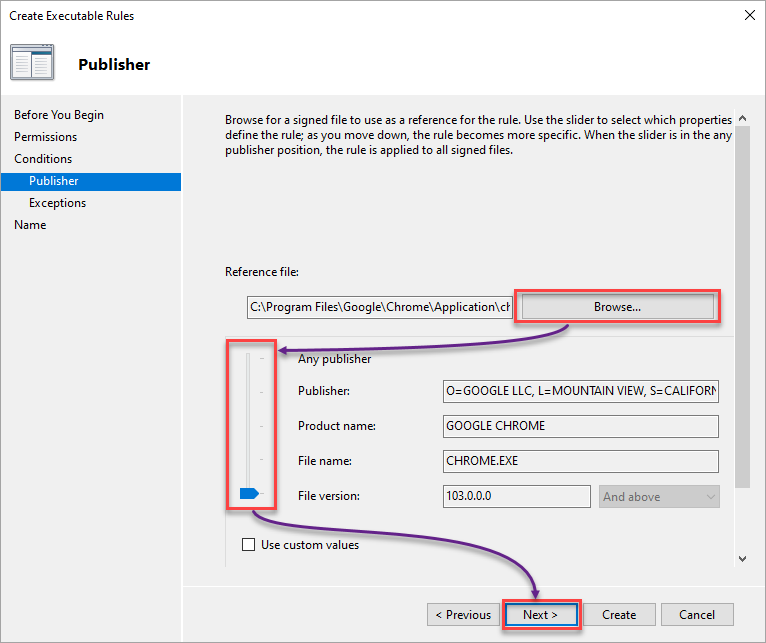

5. Configureer de Uitgever-voorwaarden als volgt:

Het kiezen van de optie Elke uitgever kan een niet al te wijze beslissing zijn. Sommige van je apps van dezelfde uitgever kunnen mogelijk niet werken, dus wees voorzichtig bij het kiezen van deze optie.

- Blader op je lokale computer naar het bestand waarvoor je een weigeringsregel wilt maken.

- Stel de schuifregelaar in volgens jouw behoefte om te bepalen welke eigenschappen de regel definiëren; het kan zo gedetailleerd zijn als de bestandsversie of de uitgever.

In dit voorbeeld is de gekozen eigenschap de Bestandsversie van Google Chrome.

- Klik op Volgende om door te gaan met het instellen van uitzonderingen op de regelvoorwaarden.

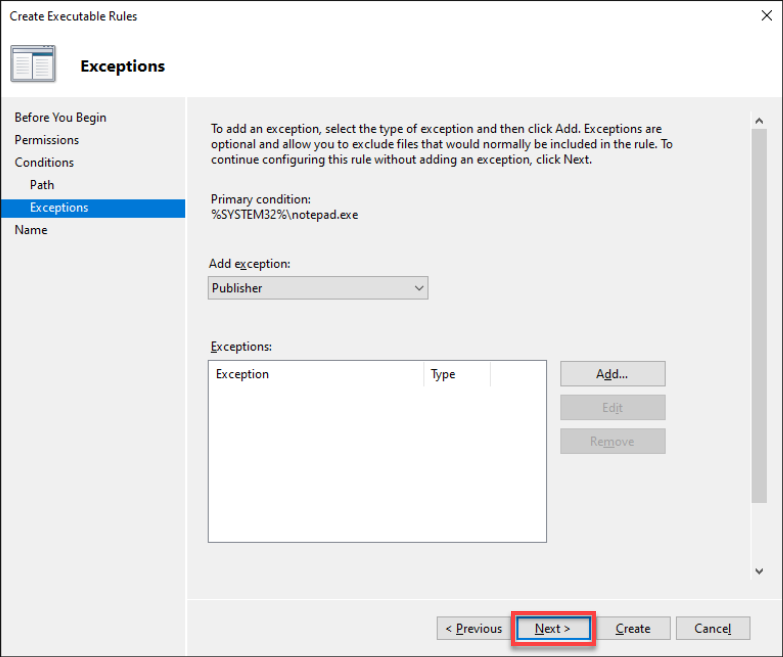

6. Klik op dit punt op Volgende, omdat er geen uitzonderingen hoeven te worden gemaakt voor de weigeringsregel.

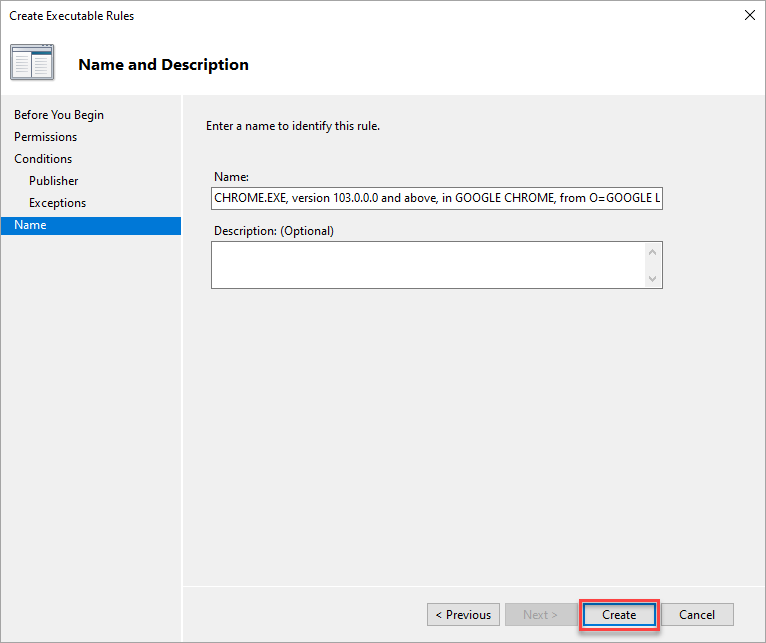

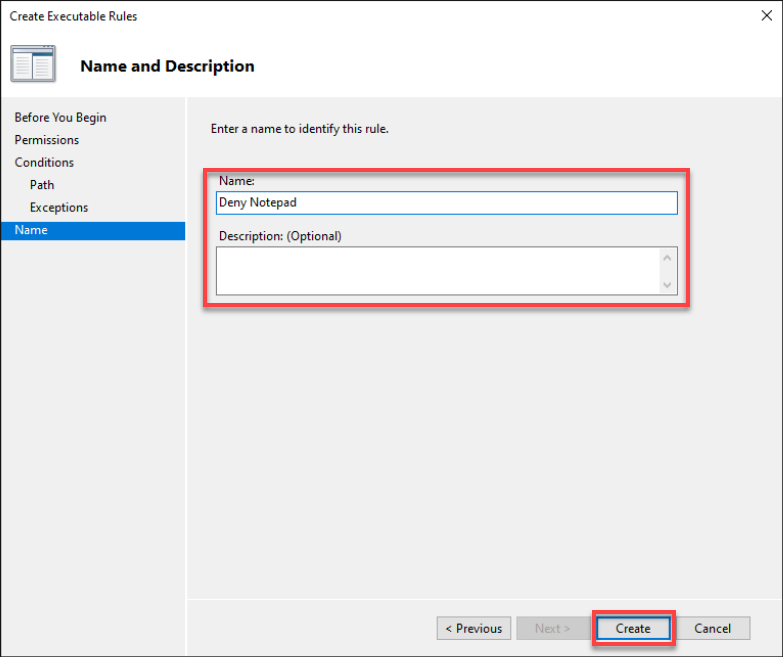

7. Geef een beschrijvende naam op voor de regel en klik op Maken om de regel met de Voorwaarde van de Uitgever te creëren.

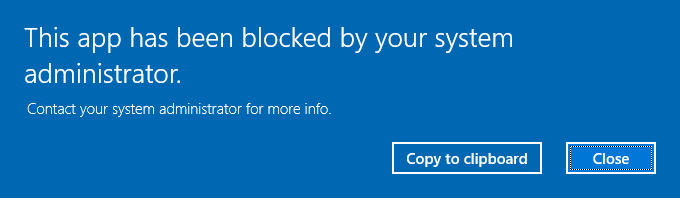

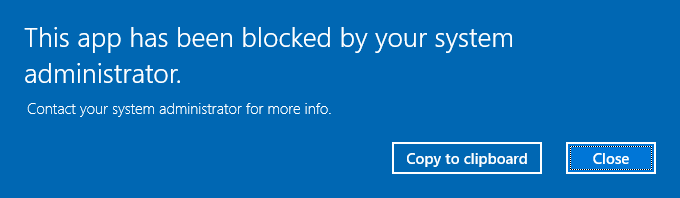

8. Probeer uiteindelijk toegang te krijgen tot applicaties van de uitgever waarvoor je de weigeringsregel hebt ingesteld. Als de weigeringsregel werkt, krijg je de volgende melding.

Ongeacht je gekozen voorwaarde, krijg je dezelfde melding hieronder wanneer je een app start die is geweigerd onder de categorie Uitvoerbare Regels.

Het weigeren van applicaties via de Padvoorwaarden

Stel dat je een uitgever vertrouwt maar sceptisch bent over een van hun applicaties. Als dat het geval is, is je beste keuze om regels te maken om specifieke toepassingen of map-paden te weigeren.

1. Maak een andere regel zoals je deed in stappen één tot vier van de sectie “Toepassingen weigeren via de voorwaarden van de uitgever”.

Maar deze keer kies je de Padvoorwaarde voor een specifiek bestand of map.

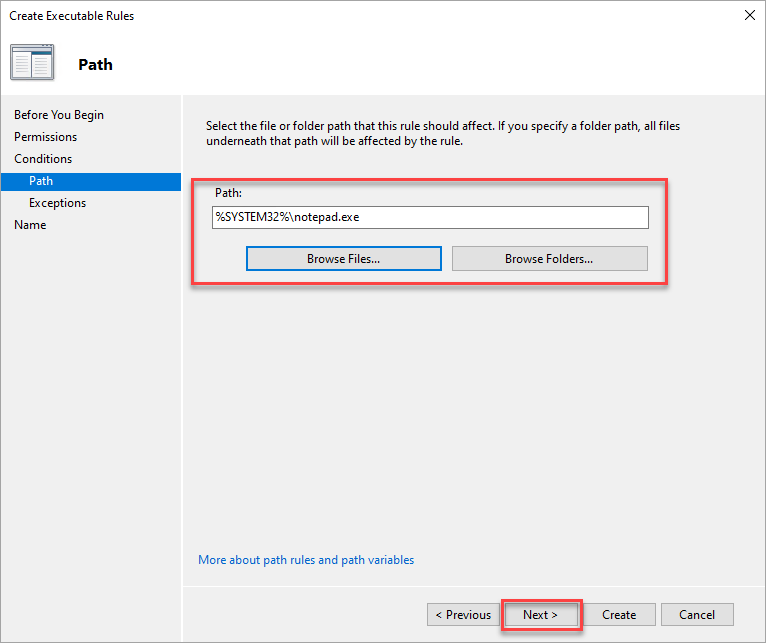

2. Op het tabblad Pad, kies het bestand of de map waarop je de regel wilt toepassen, en klik op Volgende.

Bijvoorbeeld, als je wilt voorkomen dat gebruikers Notepad openen. Geef in dat geval het volledige pad van Notepad op of blader ernaar.

Merk op dat het kiezen van een map de AppLocker-regel toepast op alle bestanden in die map.

3. Sla het toevoegen van uitzonderingen op het tabblad Uitzonderingen over en klik op Volgende.

4. Tenslotte, wijzig de Naam en Beschrijving van de regel, en klik op Maken om de weigeringsregel definitief te maken.

Toepassingen weigeren via het bestandshash

Zoals je weet, kan een kwaadaardige app zich voordoen als een van je dagelijkse tools die het gedrag van je systeem controleert. Het tegenkomen van een app (ongeautoriseerd of van een niet-geverifieerde uitgever) kan chaos veroorzaken op je machine.

Hoe voorkom je dat je deze kwaadaardige apps per ongeluk uitvoert? Naast het hebben van een krachtige antivirus, kan het maken van regels om toepassingen te weigeren via het bestandshash enorm helpen.

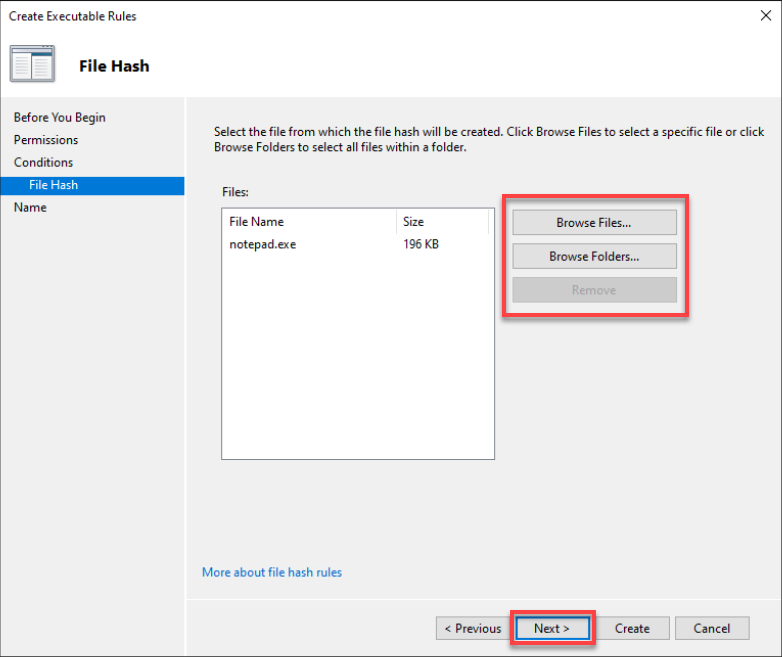

1. Maak een nieuwe weigeringsregel en kies deze keer de Bestandshash-voorwaarde.

2. Blader vervolgens, selecteer het bestand of de map waarvoor je een regel moet instellen, en klik op Volgende.

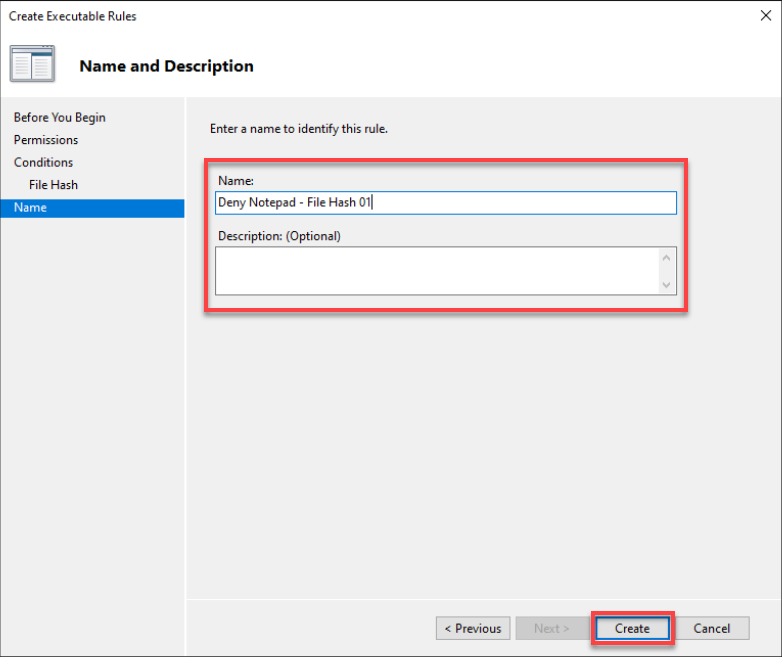

3. Ten slotte, wijzig de Naam en Beschrijving (optioneel) van de weigeringsregel en klik op Maken om de nieuwe weigeringsregel te maken.

Het implementeren van Windows 10 AppLocker-regels met behulp van een Group Policy Object (GPO)

Tegenwoordig weet je al hoe je applicaties op je computer kunt weigeren. Maar wat als je AppLocker-regels moet toepassen op meer dan één computer of voor een organisatie? Met behulp van een GPO kun je AppLocker-regels implementeren op computers in het domein van een organisatie.

Het maken van een GPO stelt je in staat AppLocker tegelijkertijd te implementeren op meerdere Windows 10-computers zonder dit handmatig op elke computer te hoeven doen.

Om een AppLocker GPO te maken, moet je eerst een OU maken:

Merk op dat het een best practice is om in eerste instantie een GPO te implementeren in een “test organisatorische eenheid” (OU) om problemen te voorkomen in je AD-structuur.

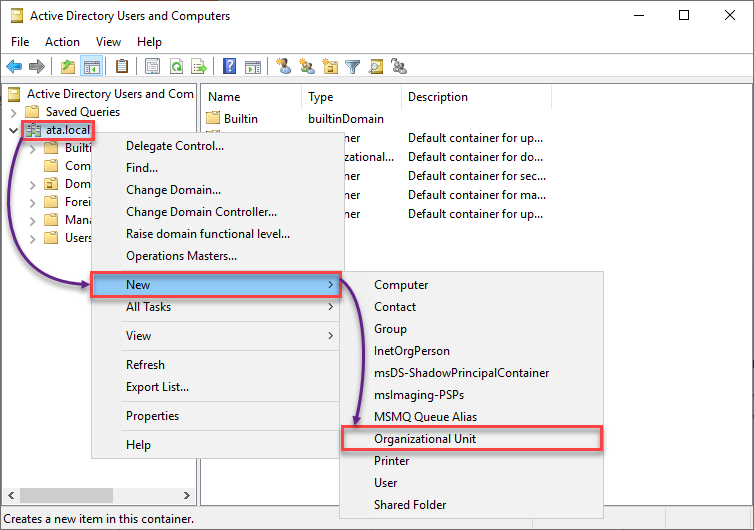

1. Start Active Directory-gebruikers en -computers, klik met de rechtermuisknop op je domein (linkerpaneel) → Nieuw → Organizational Unit om het toevoegen van een nieuwe OU te starten.

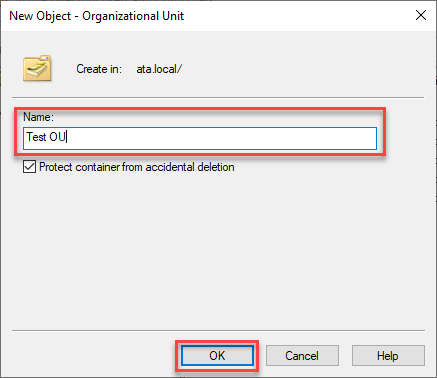

2. Geef vervolgens een naam op die je verkiest voor je test OU. Houd de bescherming tegen onbedoeld verwijderen aangevinkt en klik op OK om de nieuwe OU te maken.

3. Voeg een computer toe aan je test OU met het volgende:

- Klik op Computers (linkerpaneel) om de lijst met beschikbare computers op je domeincontroller te openen.

- Sleep een computer naar je test OU.

- Klik op Ja om door te gaan met het toevoegen van de geselecteerde computer aan je test OU wanneer je het waarschuwingsberichtvenster krijgt.

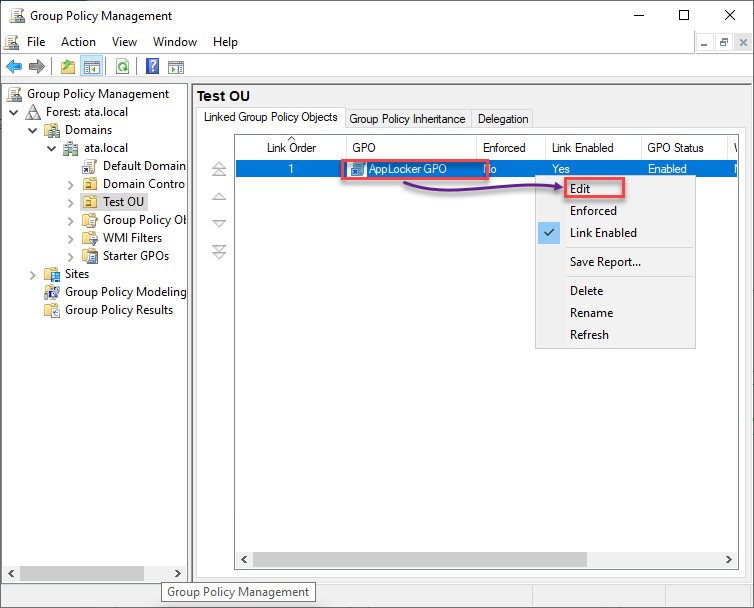

4. Start nu Group Policy Management, waar je een GPO zult maken.

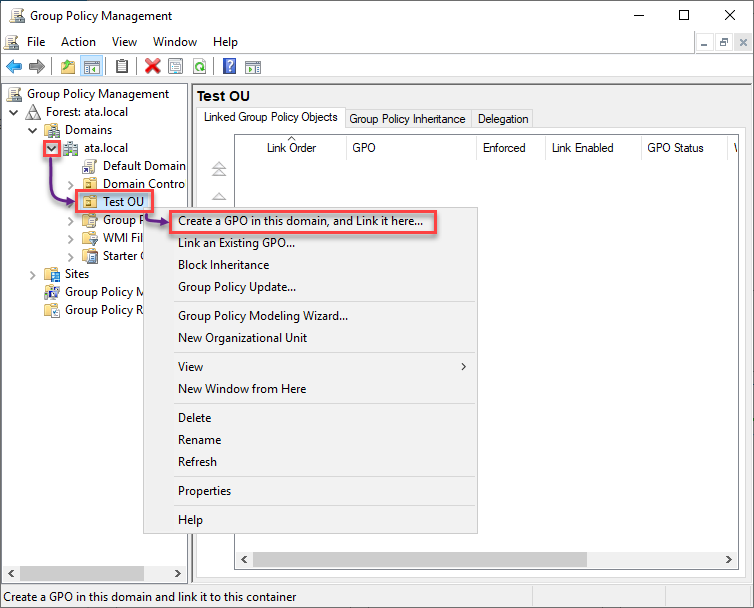

Breid je domein (linkerpaneel) uit → klik met de rechtermuisknop op je test-OU → Maak een GPO in dit domein en koppel het hier… om het maken van een GPO te starten.

5. Geef de GPO een naam zoals je wilt en klik op OK om het maken van de GPO te voltooien.

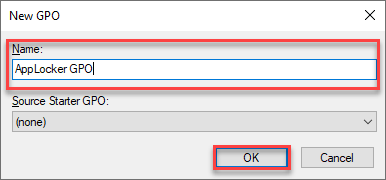

6. Nadat deze is gemaakt, klik met de rechtermuisknop op je AppLocker GPO, selecteer Afgedwongen in het contextmenu en klik op OK in het berichtvenster.

Door de instelling Afgedwongen te wijzigen voor de GPO worden de instellingen in de GPO toegepast op het object (een lokaal systeem, domein, site of organisatie-eenheid).

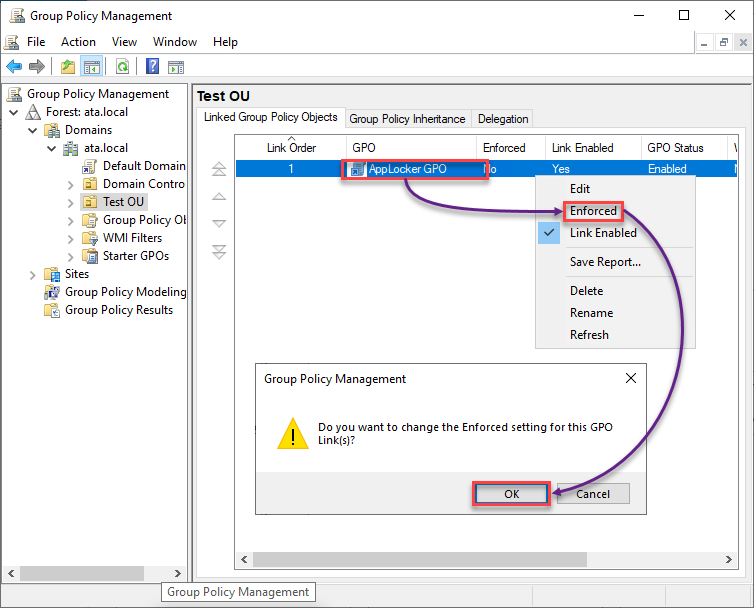

7. Klik vervolgens met de rechtermuisknop op de AppLocker GPO en kies Bewerken om de Editor voor groepsbeleidsbeheer te openen.

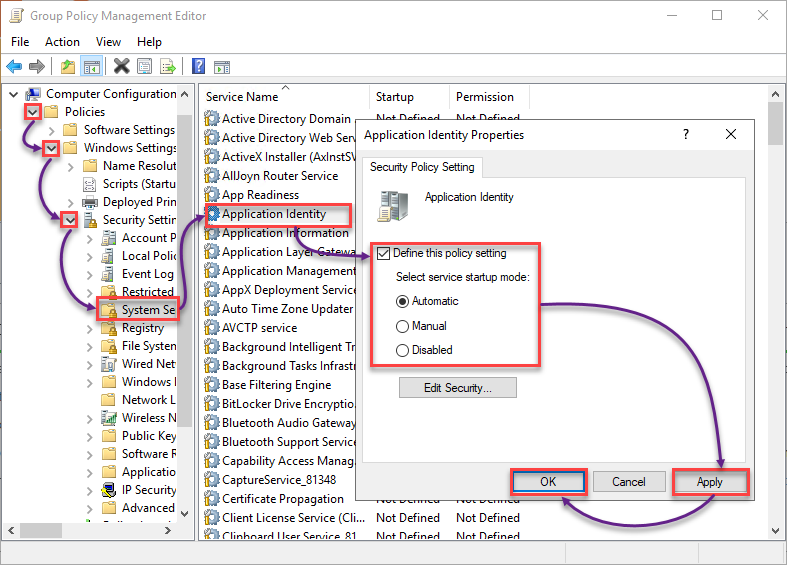

8. Configureer de eigenschappen van Application Identity als volgt:

- Onder Computerconfiguratie, breid Beleidsregels → Windows-instellingen → Beveiligingsinstellingen uit.

- Selecteer Systeeminstellingen en dubbelklik op Application Identity om toegang te krijgen tot de eigenschappen ervan.

- Vink het vakje Deze beleidsinstelling definiëren aan en kies Automatisch om de Application Identity in te stellen om automatisch te starten bij het opstarten.

Het automatisch starten van Application Identity is cruciaal omdat het fungeert als een schakelaar voor AppLocker om te werken.

- Klik op Toepassen en OK om de wijzigingen op te slaan in de eigenschappen van Application Identity.

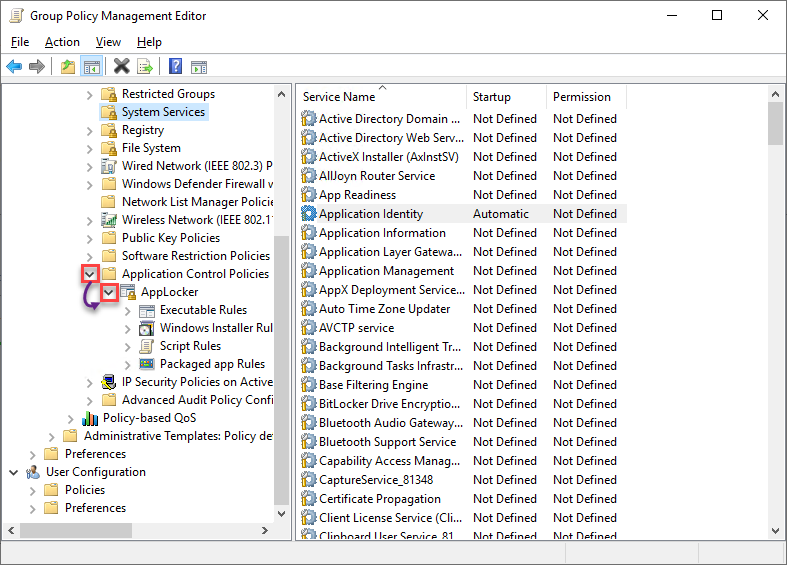

9. Scroll naar beneden en breid Beleidsregels voor toepassingsbeheer (linkerpaneel) uit → breid AppLocker uit.

10. Maak nu je standaard AppLocker-regels door alle stappen uit de Het maken van standaard AppLocker-regels-sectie te repliceren.

11. Ten slotte, volg de stappen in de sectie Het maken van AppLocker-weigeringregels om uw weigeringsregels te maken.

Verifiëren van de toepassingsidentiteit en de status van AppLocker GPO

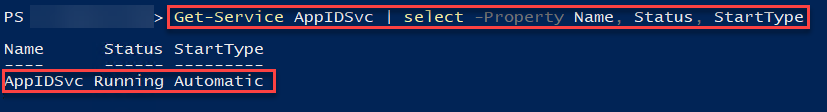

Na het implementeren van uw AppLocker-regels via een GPO, controleert u de status van AppIDSvc op de computer die u aan de test-OU hebt toegevoegd. U verifieert ook of u uw AppLocker GPO met succes hebt toegepast op de test-OU.

1. Log in op de computer die u aan de test-OU hebt toegevoegd.

2. Voer vervolgens het onderstaande commando uit om de status van AppIDSvc te controleren.

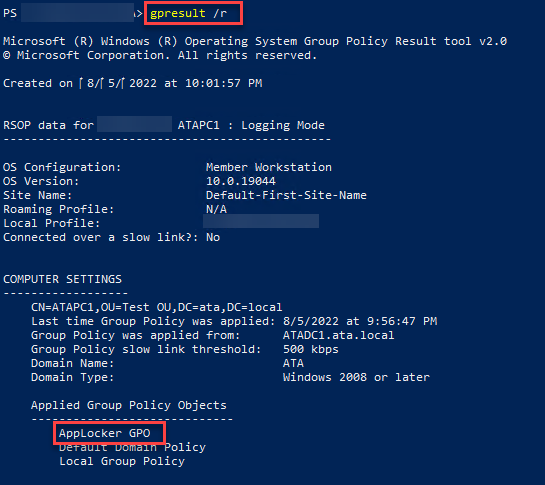

3. Voer nu het onderstaande gpresult-commando uit om de toegepaste GPO’s te controleren

Zoek naar de AppLocker GPO onder Computerinstellingen, wat bevestigt dat de GPO is toegepast.

4. Test ten slotte opnieuw uw AppLocker-weigeringsregels. En als ze werken, ziet u een berichtvenster dat lijkt op het onderstaande.

Goed gedaan! U bent nu klaar om deze stappen te repliceren en uw AppLocker te implementeren naar een live organisatie-eenheid.

Conclusie

Of het nu gaat om een toepassing, pakket of script, AppLocker stelt u in staat te bepalen welke wijzigingen u wilt toestaan of weigeren op uw systeem. En in deze tutorial heeft u geleerd hoe u Windows 10 AppLocker-regels kunt maken om uw systeem te beveiligen op een lokale computer en deze regels kunt implementeren op meerdere machines met een GPO.

Met deze nieuwe kennis, overweegt u AppLocker te gebruiken om uw systeem te beschermen tegen kwaadaardige aanvallen?