هل تبحث عن طرق لإضافة طبقة إضافية من الأمان إلى جهاز الكمبيوتر المحلي أو عبر النطاق؟ قد تكون مهتمًا بتعزيز أمانك باستخدام Windows 10 AppLocker!

يمنحك AppLocker قوة التحكم في التطبيقات والملفات التي يمكن للمستخدمين تشغيلها. وفي هذا البرنامج التعليمي، ستتعلم كيفية إعداد AppLocker وتأمين نظام التشغيل Windows 10 الخاص بك.

إذا كنت بحاجة إلى مزيد من الخصوصية، فتابع القراءة وابدأ في تأمين نظامك!

المتطلبات الأساسية

سيكون هذا البرنامج التعليمي عرضًا توضيحيًا عمليًا. إذا كنت ترغب في المتابعة، تأكد من وجود ما يلي:

- A Windows 10 Education or Enterprise computer – This tutorial uses Windows 10 Enterprise 21H2.

- حساب مستخدم مسؤول لإعداد محلي أو الوصول إلى تحكم مجال للإعداد التنظيمي.

- A domain controller server for a multi-computer setup – This tutorial uses Windows Server 2019 Datacenter.

تكوين خدمة هوية التطبيق للبدء عند التشغيل

قبل أن تبدأ حتى في إعداد قواعد AppLocker وتطبيقها على جهاز الكمبيوتر المحلي الخاص بك، تحتاج أولاً إلى تعديل خدمة هوية التطبيق. يتيح ضبط خدمة هوية التطبيق للبدء تلقائيًا عند التشغيل تنفيذ قواعد Windows 10 AppLocker.

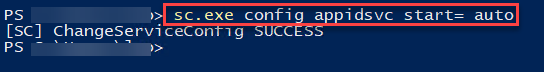

افتح وحدة تحكم PowerShell كمسؤول، وقم بتشغيل الأمر أدناه لبدء خدمة تحديد الهوية التطبيقية تلقائيًا عند التمهيد.

يظهر الإخراج أدناه أن التكوين كان ناجحًا.

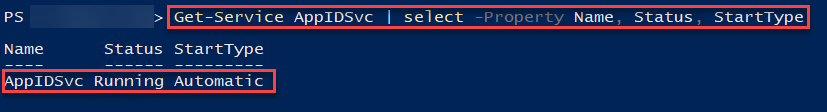

بعد ذلك، قم بتشغيل الأمر التالي Get-Service للتحقق من بدء خدمة تحديد الهوية التطبيقية تلقائيًا وتشغيلها.

أدناه، يمكنك رؤية حالة AppIDSvc هي Running مع نوع البدء مضبوط على Automatic.

إذا رأيت حالة متوقفة، قم بتشغيل الأمر Start-Service أدناه لبدء خدمة تحديد الهوية التطبيقية (AppIDSvc).

إنشاء قواعد الإفتراضية لتطبيق AppLocker في Windows 10

الآن بعد أن قمت بتكوين خدمة تحديد الهوية التطبيقية، الخطوة التالية هي إنشاء قواعد AppLocker الافتراضية. إنشاء قواعد AppLocker يتيح لك التحكم في التطبيقات المسموح بها والمرفوضة.

يمكنك ضبط قواعد AppLocker في Windows 10 لأربع فئات من المنتجات، على النحو التالي:

- قواعد التنفيذ – ملفات التنفيذ (.exe، وأقل شيوعًا .com).

- قواعد مثبت Windows – ملفات مثبت Windows (.msi، .msp، و .mst).

- قواعد النصوص – ملفات النصوص (.bat، .cmd، .js، .ps1، و .vbs).

- قواعد التطبيق المعبأة – التطبيقات المعبأة ومثبتات التطبيقات المعبأة (.appx).

قاعدة الذهاب هي إنشاء قواعد افتراضية للسماح بجميع التطبيقات المعتمدة التي تندرج ضمن أي من الفئات التي تعمل بالفعل على جهاز الكمبيوتر المحلي.

لإنشاء قواعد AppLocker الافتراضية ، ستحتاج أولاً إلى الوصول إلى أداة سياسة الأمان المحلية:

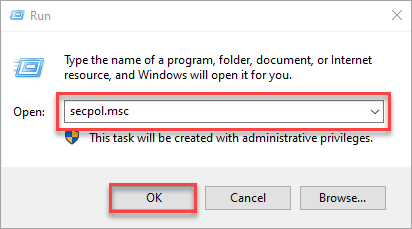

1. افتح مربع الحوار “Run” ، اكتب secpol.msc ، وانقر فوق موافق (أو اضغط على Enter) للوصول إلى سياسة الأمان المحلية.

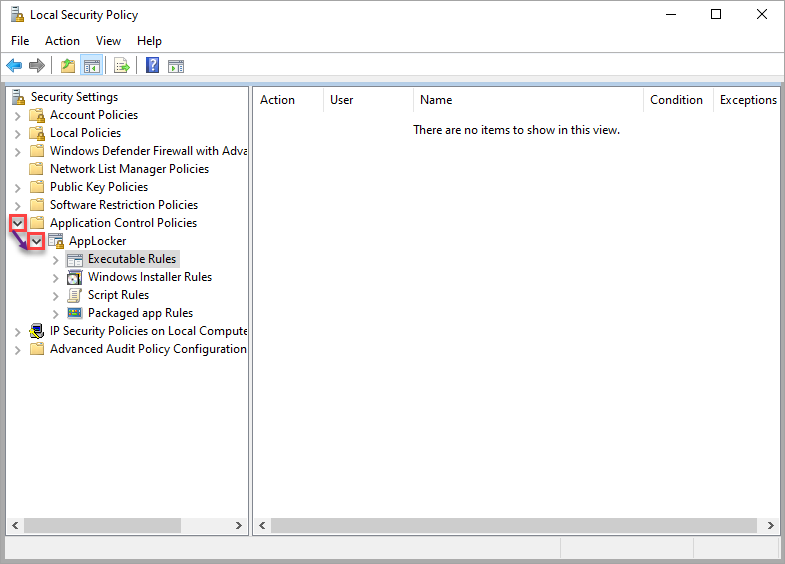

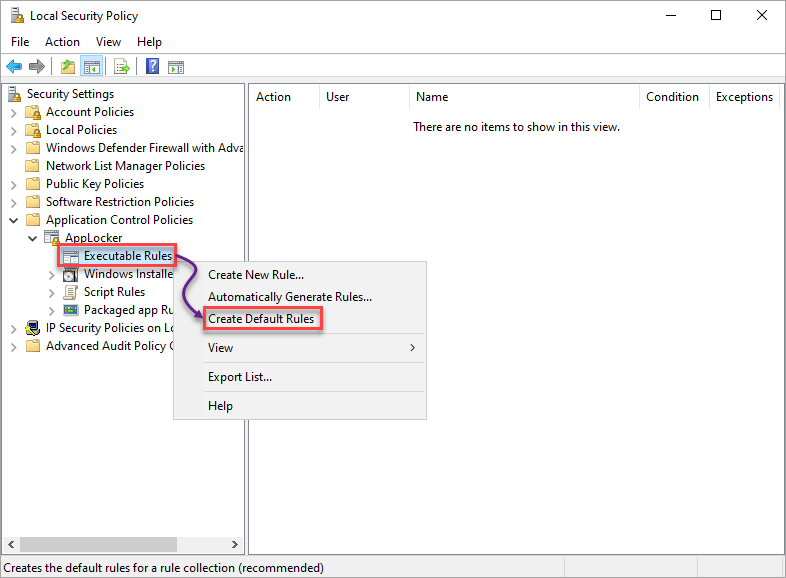

2. في نافذة سياسة الأمان المحلية ، قم بتوسيع سياسات التحكم في التطبيق و AppLocker.

3. حدد ، ثم انقر بزر الماوس الأيمن على قواعد التنفيذ → حدد إنشاء قواعد افتراضية لإنشاء قواعد AppLocker الافتراضية للفئة المحددة.

كرر هذه الخطوة لبقية الفئات (مثبت Windows، قواعد النصوص، وقواعد التطبيق المعبأة).

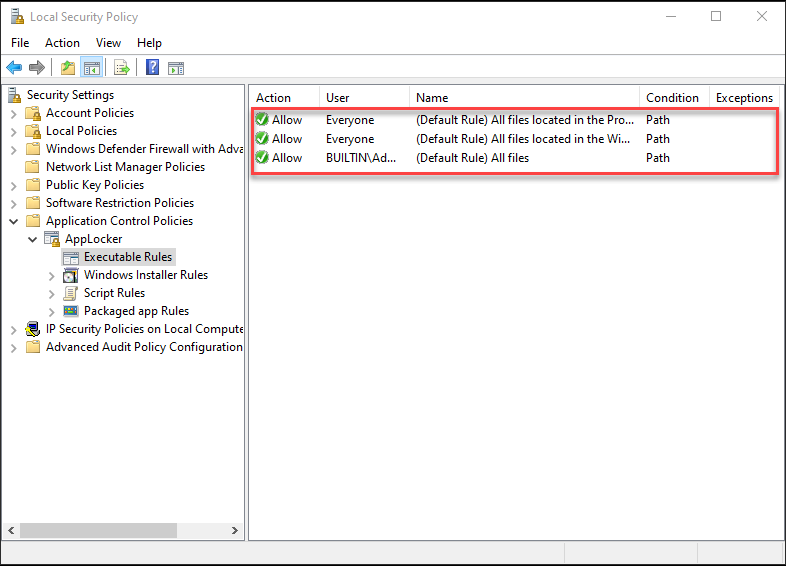

4. أخيرًا ، حدد كل فئة وتحقق من وجود قواعد AppLocker الافتراضية ، كما هو موضح أدناه.

أدناه ، يمكنك رؤية مجموعة من ثلاث قواعد افتراضية ، مشابهة للقواعد الأخرى باستثناء قواعد التطبيق المعبأة ، التي تحتوي فقط على واحدة.

إنشاء قواعد لرفض التطبيقات

الآن بعد أن تم وضع قواعد AppLocker الافتراضية في مكانها ، يمكنك بدء إنشاء قواعد لرفض التطبيقات. يضيف رفض التطبيقات أمانًا لجهازك حيث يمكنك رفض الوصول إلى التطبيقات الضارة. تلعب سياسة الأمان المحلية أيضًا دورًا في إنشاء قواعد لرفض التطبيقات على نظامك.

في هذا البرنامج التعليمي، ستقوم بإنشاء قواعد لفئة القواعد التنفيذية واختبار ما إذا كانت تعمل فعلياً. ولكن بمجرد أن تكون واثقًا من إنشاء القواعد، يمكنك إنشاء قواعد لفئات أخرى ورؤية الفروقات بينها.

لاحظ أن الخطوات في إنشاء القواعد لكل فئة متشابهة باستثناء قاعدة التطبيق المعبأ.

رفض التطبيقات عبر شروط الناشر

عندما تقوم بتشغيل تطبيق، فأنت تمنح الناشر أذونات لإجراء تغييرات على نظامك، خاصة إذا كان التطبيق متصلاً بالإنترنت بشكل مستمر. يبدو أنه مخاطرة كبيرة؟

إنشاء قواعد لرفض التطبيقات عبر شروط الناشر سيحل المشكلة إذا كنت لا تثق في ناشر معين.

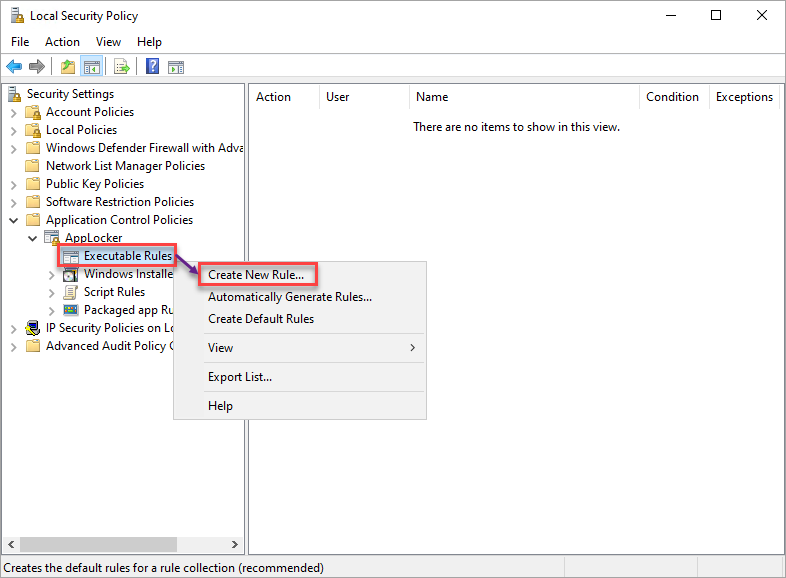

1. حدد وانقر بزر الماوس الأيمن على الفئة التي تختارها (قواعد التنفيذ) → اختر إنشاء قاعدة جديدة لبدء إنشاء قاعدة جديدة.

2. بعد ذلك، انقر فوق التالي عندما ترى صفحة قبل البدء حيث أنها مجرد صفحة تعريفية.

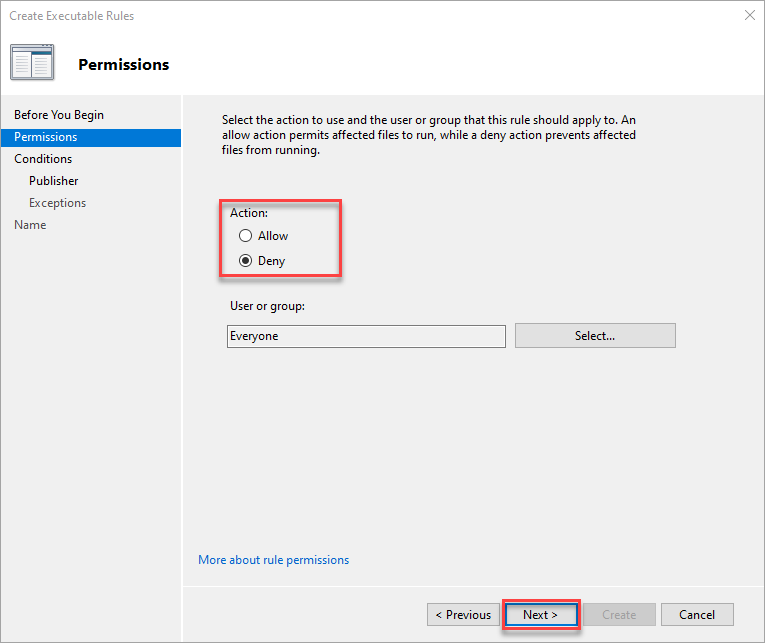

3. على علامة التبويب الأذونات، اختر الخيار رفض، وهو الإجراء الذي ستتخذه القاعدة.

تأكد من تحديد المستخدمين المتأثرين بهذه القاعدة. ولكن اترك الجميع محددًا لهذا البرنامج التعليمي، وانقر على التالي.

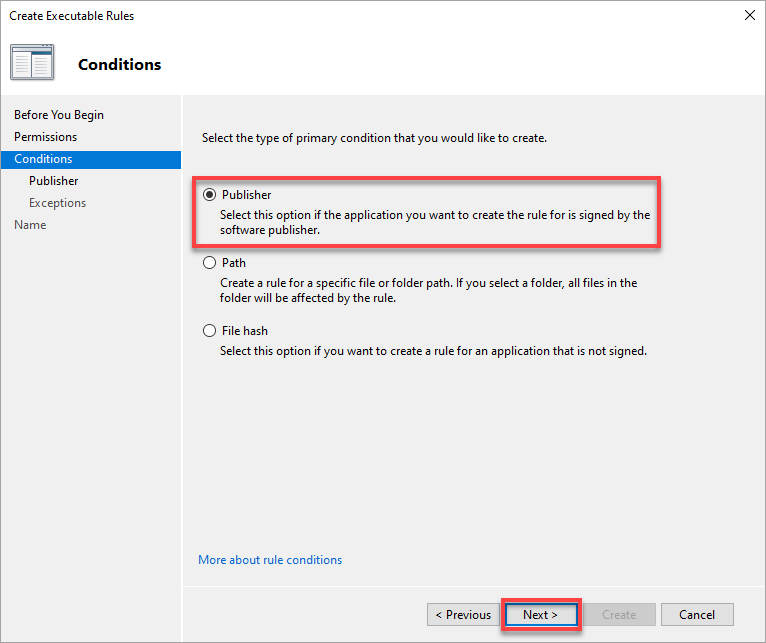

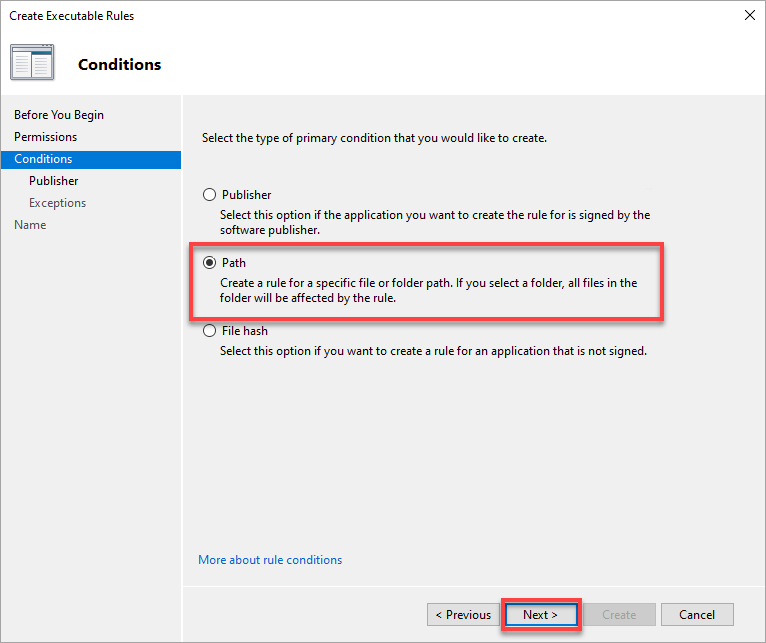

4. الآن، اختر من بين ثلاث خيارات لإنشاء قاعدة (باستثناء التطبيق المعبأ):

- الناشر – لتطبيق يقوم بتوقيعه الناشر البرمجي.

- المسار – لملف أو مجلد محدد.

- تجزئة الملف – لملف غير موقع.

ولكن في هذا البرنامج التعليمي، اختر الخيار الناشر، وانقر على التالي.

إن إنشاء قاعدة لـ AppLocker بشرط الناشر يتيح لك تحديد قاعدة أكثر تحديدًا حول ملف.

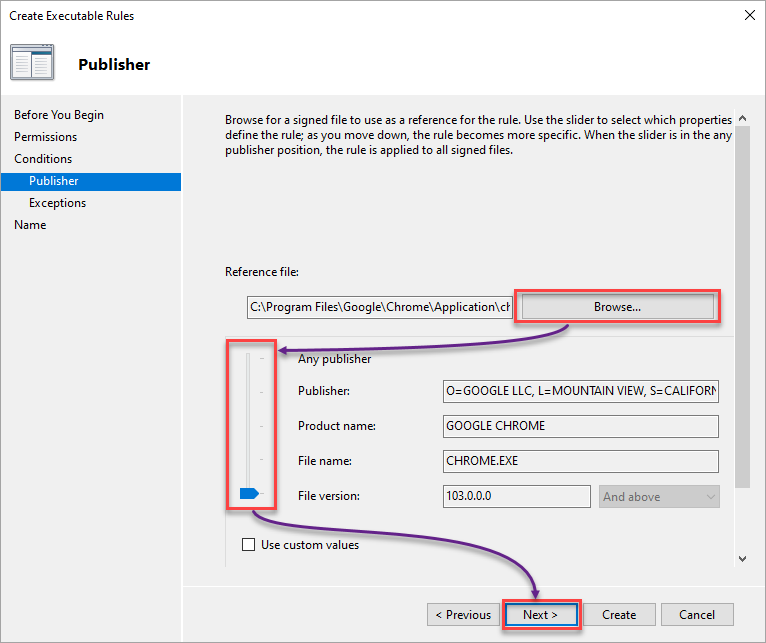

5. قم بتكوين شروط الناشر كما يلي:

اختيار خيار أي ناشر قد لا يكون قرارًا حكيمًا على الإطلاق. قد لا تعمل بعض التطبيقات الخاصة بك من نفس الناشر، لذا كن حذرًا عند اختيار هذا الخيار.

- تصفح جهاز الكمبيوتر المحلي للعثور على الملف الذي تحتاج إلى إنشاء قاعدة لرفضه.

- ضبط المنزلق وفقًا لاحتياجك لتحديد الخصائص التي تحدد القاعدة، يمكن أن تكون تفصيلية مثل إصدار الملف أو الناشر.

في هذا المثال، تم اختيار خاصية إصدار الملف لـ Google Chrome.

- انقر فوق التالي لمتابعة تعيين استثناءات لشروط القاعدة.

6. في هذه النقطة، انقر فوق التالي، حيث ليس هناك حاجة لإنشاء استثناءات لقاعدة الرفض.

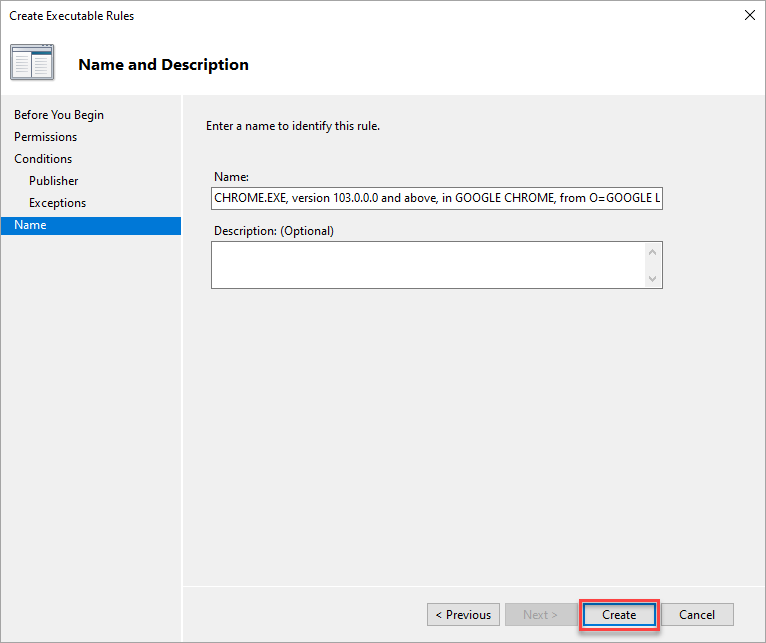

7. قدم اسمًا وصفيًا للقاعدة وانقر فوق إنشاء لإنشاء القاعدة بشرط الناشر.

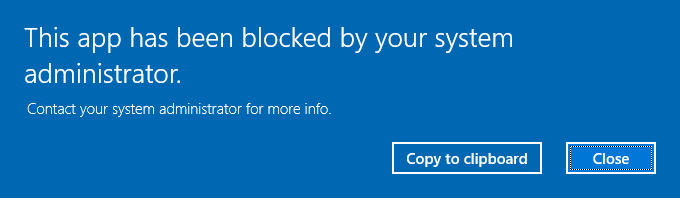

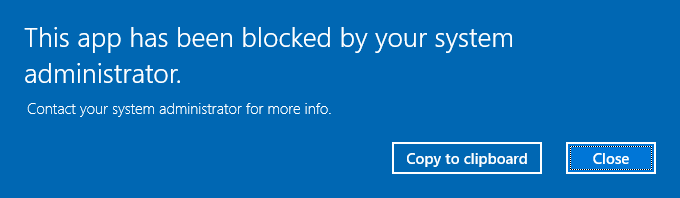

8. في النهاية، حاول الوصول إلى التطبيقات من الناشر الذي قمت بتعيين قاعدة الرفض الخاصة به. إذا نجحت قاعدة الرفض، ستحصل على الرسالة التالية.

بغض النظر عن الشرط الذي تم اختياره، ستحصل على نفس الرسالة عند تشغيل تطبيق تم رفضه في فئة قواعد التنفيذ.

رفض التطبيقات عبر شروط المسار

لنفترض أنك تثق في الناشر ولكنك متشكك في أحد تطبيقاتهم. إذاً، الخيار الأفضل لديك هو إنشاء قواعد لرفض التطبيقات الخاصة أو مسارات المجلد المحددة.

1. قم بإنشاء قاعدة أخرى كما فعلت في الخطوات من واحد إلى أربعة في قسم “رفض التطبيقات عبر شروط الناشر”.

ولكن هذه المرة، اختر شرط المسار لمسار ملف أو مجلد محدد.

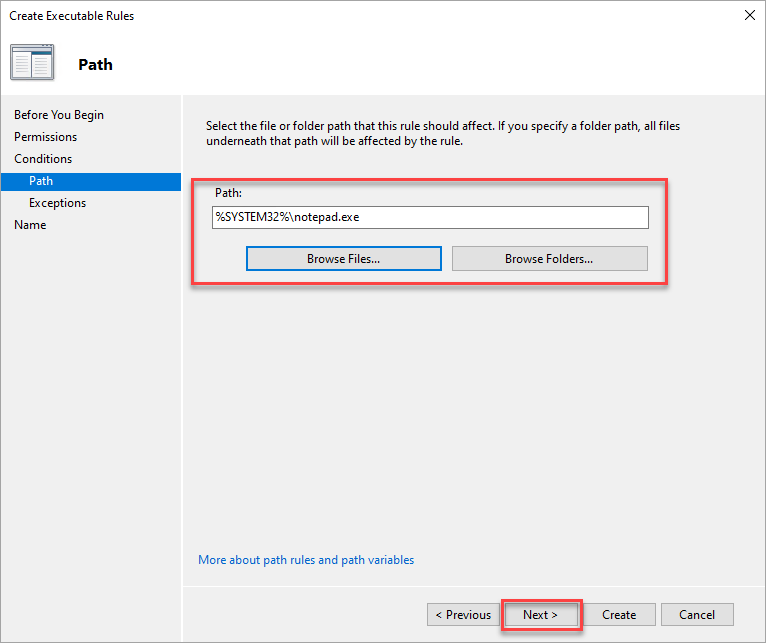

2. على علامة التبويب “المسار”، اختر مسار الملف أو المجلد الذي ترغب في تطبيق القاعدة عليه، وانقر فوق “التالي”.

على سبيل المثال، إذا كنت ترغب في منع المستخدمين من فتح محرر الملاحظات، في هذه الحالة، حدد المسار الكامل لمحرر الملاحظات أو استعرضه.

يرجى ملاحظة أن اختيار مجلد يطبق قاعدة AppLocker على جميع الملفات في ذلك المجلد.

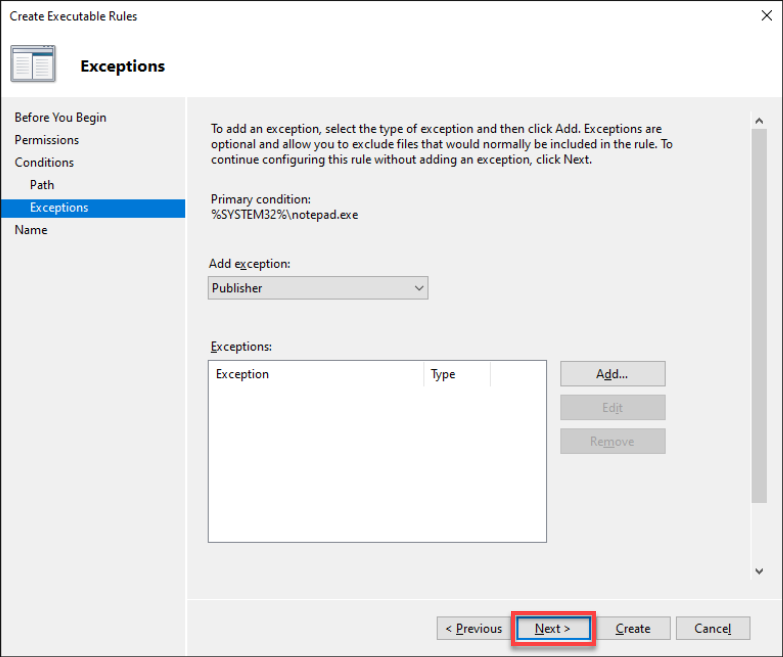

3. تخطى إضافة استثناءات في علامة التبويب “الاستثناءات” وانقر فوق “التالي”.

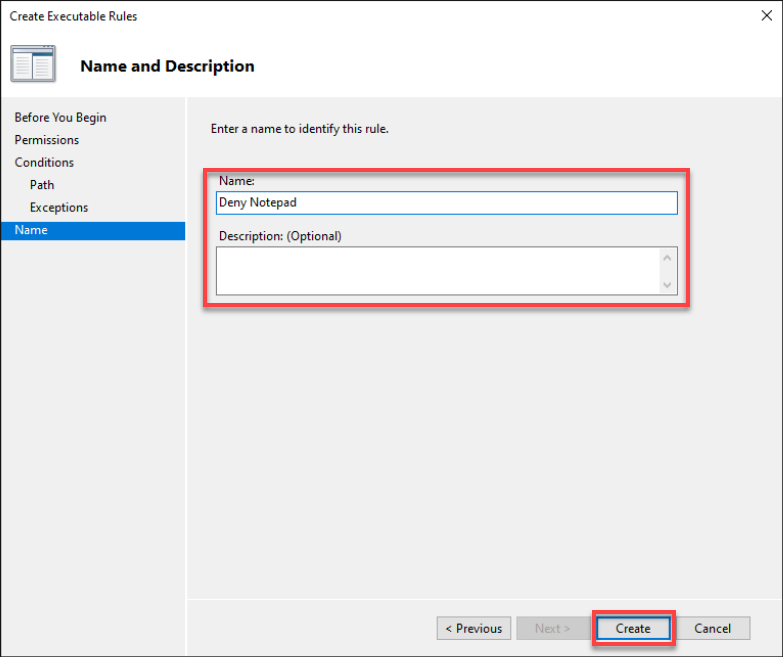

4. في النهاية، قم بتغيير اسم ووصف القاعدة، وانقر فوق “إنشاء” لإكمال عملية رفض القاعدة.

رفض التطبيقات عبر هاش الملف

كما تعلم، يمكن لتطبيق خبيث أن يتنكر بأنه أحد أدواتك اليومية التي تتحكم في سلوك النظام. العثور على تطبيق (غير موقع أو من ناشر غير موثوق) يمكن أن يسبب الفوضى في جهازك.

كيفية تجنب تشغيل هذه التطبيقات الخبيثة عن غير قصد؟ بالإضافة إلى وجود برنامج مكافحة الفيروسات القوي، إنشاء قواعد لرفض التطبيقات عبر هاش الملفات يعد مساعدة كبيرة.

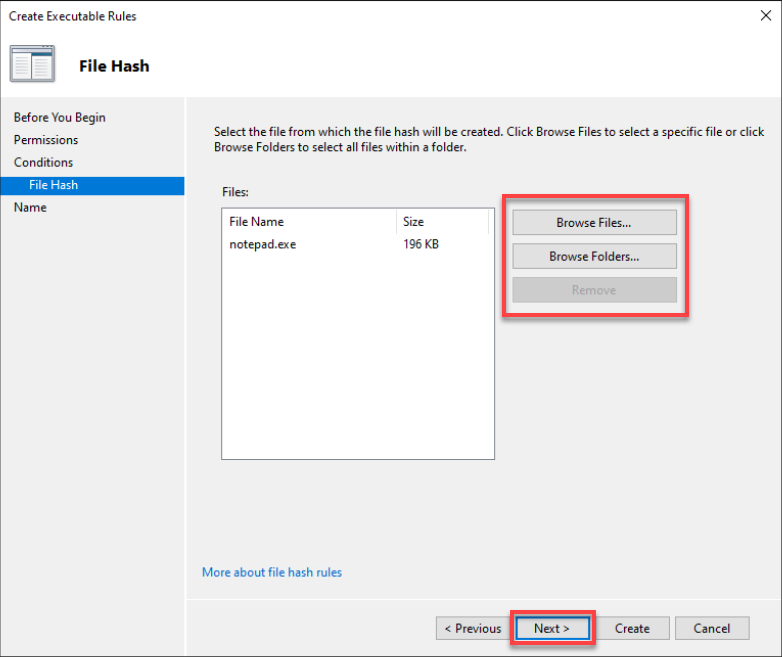

1. قم بإنشاء قاعدة رفض جديدة، واختر شرط هاش الملف هذه المرة.

2. بعد ذلك، قم بالتصفح، وحدد الملف أو المجلد الذي تحتاج إلى تعيين قاعدة له، وانقر فوق “التالي”.

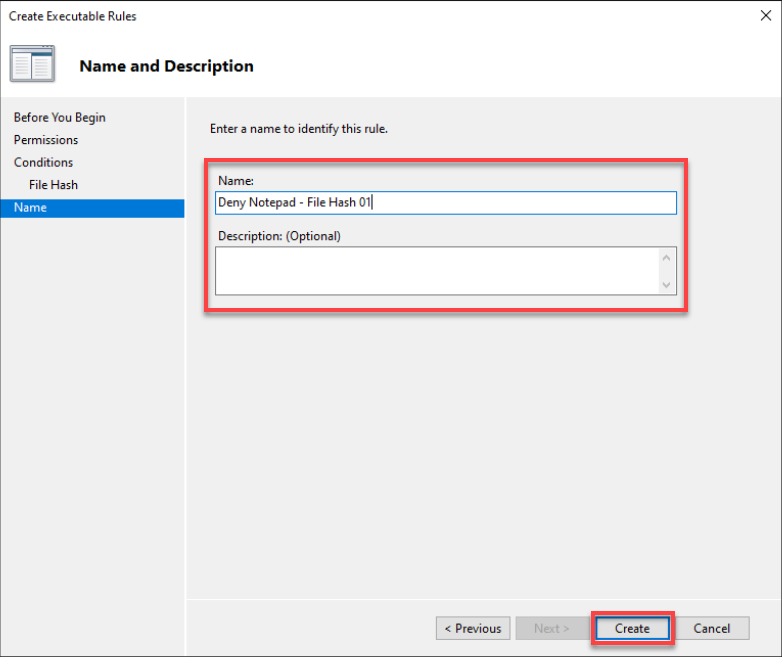

3. في النهاية، قم بتغيير اسم ووصف قاعدة الرفض (اختياري)، وانقر فوق “إنشاء” لإنشاء قاعدة الرفض الجديدة.

نشر قواعد AppLocker لنظام Windows 10 باستخدام كائن سياسة المجموعة (GPO)

حتى الآن، أنت تعرف بالفعل كيفية رفض التطبيقات على جهاز الكمبيوتر الخاص بك. ولكن ماذا لو كنت بحاجة إلى تطبيق قواعد AppLocker على أكثر من كمبيوتر واحد أو لمؤسسة؟ باستخدام GPO، يمكنك نشر قواعد AppLocker على الكمبيوترات في نطاق المؤسسة.

إن إنشاء GPO يتيح لك نشر AppLocker على عدة كمبيوترات تعمل بنظام Windows 10 بشكل متزامن دون القيام بذلك يدويًا على كل كمبيوتر.

لإنشاء GPO لـ AppLocker، ستحتاج أولاً إلى إنشاء OU:

يرجى ملاحظة أنه من الممارسات المثلى نشر GPO في “وحدة تنظيمية اختبارية” (OU) في البداية لتجنب تشويه الأمور في هيكل AD الخاص بك.

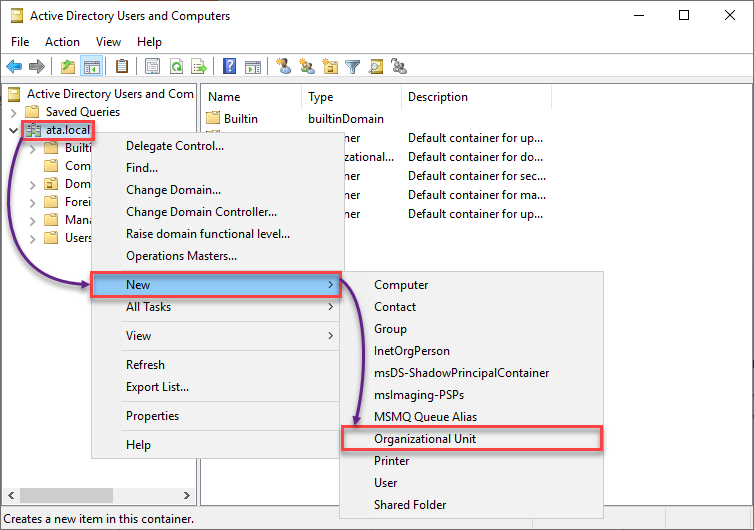

1. قم بتشغيل أدوات مستخدمي Active Directory والكمبيوترات، انقر بزر الماوس الأيمن فوق النطاق الخاص بك (لوحة اليسار) → جديد → وحدة تنظيمية لبدء إضافة وحدة تنظيمية جديدة.

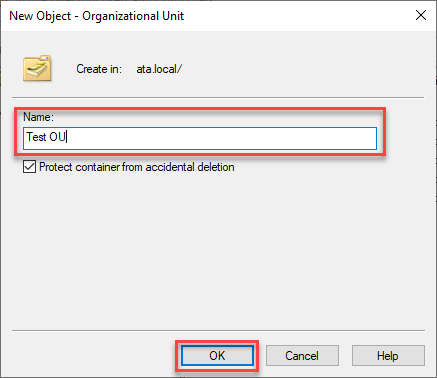

2. بعد ذلك، قم بتوفير اسم تفضيلي لـ OU الخاصة بك للاختبار. حافظ على خيار حماية الحذف العرضي محددًا وانقر فوق موافق لإنشاء OU الجديدة.

3. أضف كمبيوترًا إلى OU الاختبار الخاصة بك باستخدام الخطوات التالية:

- انقر فوق الكمبيوترات (لوحة اليسار) للوصول إلى قائمة الكمبيوترات المتاحة على مراقب المجال الخاص بك.

- اسحب وأسقط كمبيوترًا إلى OU الاختبار الخاص بك.

- انقر فوق نعم لمتابعة إضافة الكمبيوتر المحدد إلى OU الاختبار الخاص بك عندما تحصل على مربع رسالة تحذير.

4. الآن، قم بتشغيل إدارة سياسة المجموعة، حيث ستقوم بإنشاء GPO.

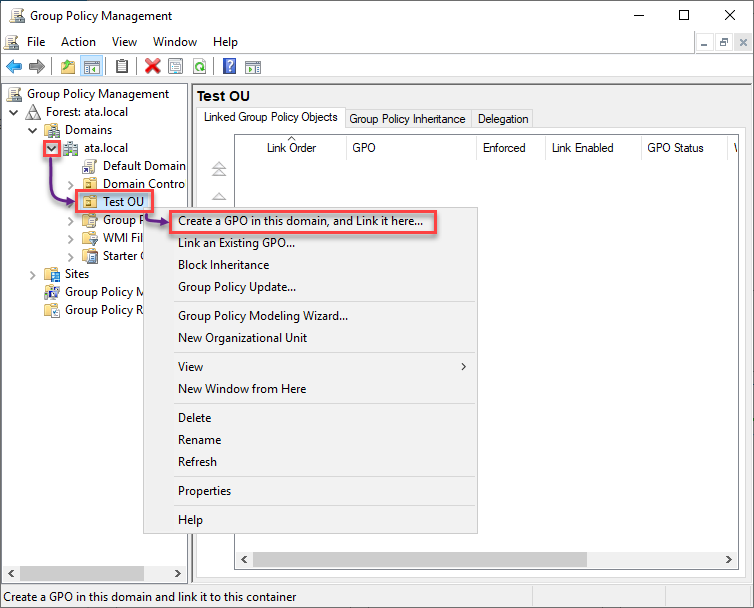

قم بتوسيع النطاق الخاص بك (لوحة اليسار) → انقر بزر الماوس الأيمن على وحدة تنظيم الاختبار الخاصة بك → أنشئ سياسة مجموعة GPO في هذا النطاق، واربطها هنا … لبدء إنشاء GPO

5. اسم السياسة كما ترغب ، وانقر فوق موافق لإنهاء إنشاء السياسة.

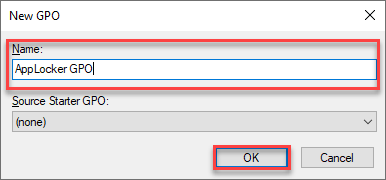

6. بمجرد الإنشاء ، انقر بزر الماوس الأيمن على سياسة AppLocker الخاصة بك ، وحدد تعزيز في قائمة السياق ، وانقر فوق موافق في مربع الرسالة.

تغيير إعداد تعزيز السياسة يطبق الإعدادات في السياسة على الكائن (نظام محلي ، نطاق ، موقع ، أو وحدة تنظيم).

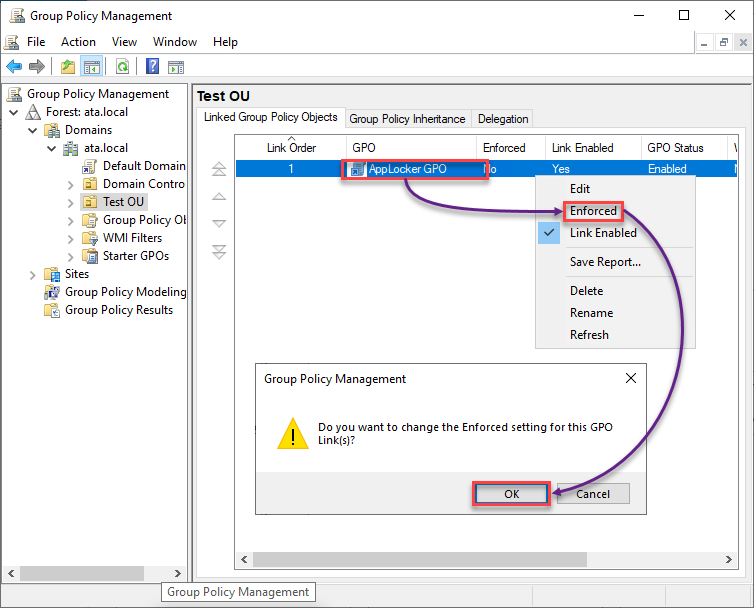

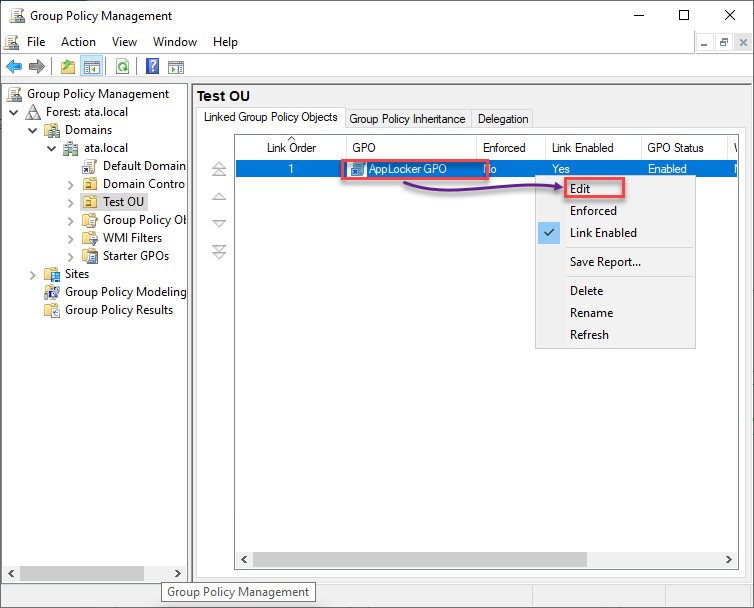

7. بعد ذلك ، انقر بزر الماوس الأيمن على سياسة AppLocker واختر تحرير لفتح محرر إدارة سياسة المجموعة.

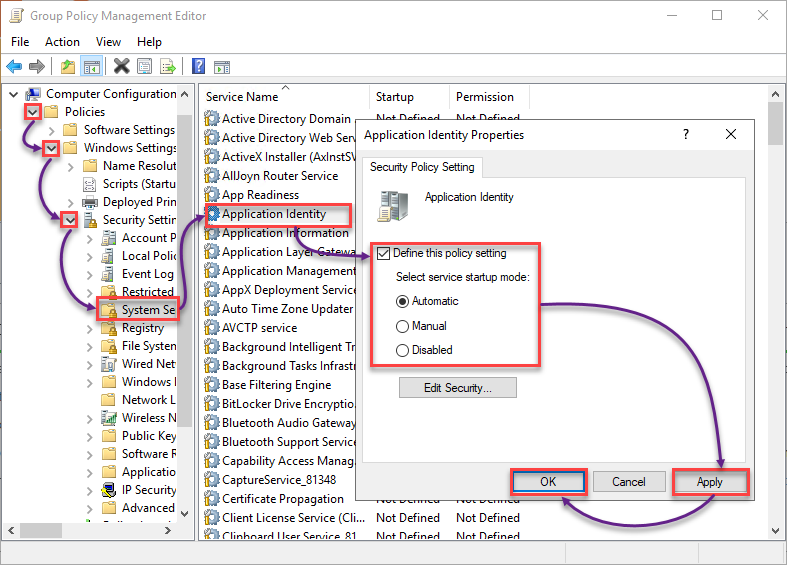

8. قم بتكوين خصائص هوية التطبيق كما يلي:

- في تكوين الكمبيوتر، قم بتوسيع السياسات → إعدادات نظام Windows → إعدادات الأمان .

- حدد إعدادات النظام وانقر مرتين على هوية التطبيق للوصول إلى خصائصها.

- حدد مربع تحديد إعداد هذه السياسة ، واختر تلقائي لتعيين هوية التطبيق للبدء تلقائيًا عند التمهيد.

بدء تشغيل هوية التطبيق تلقائيًا أمر ضروري حيث أنها تعمل كمفتاح لعمل AppLocker.

- انقر فوق تطبيق و موافق لحفظ التغييرات على خصائص هوية التطبيق.

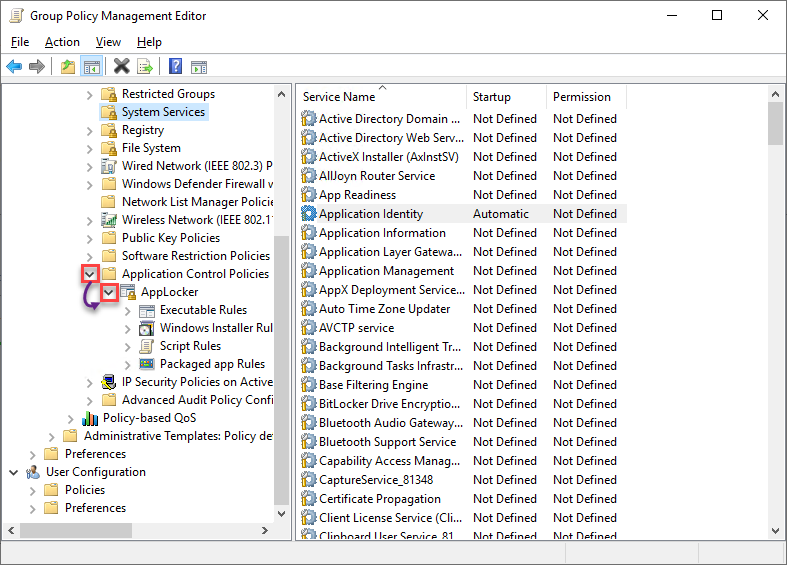

9. انتقل للأسفل وقم بتوسيع سياسات التحكم في التطبيقات (لوحة اليسار) → قم بتوسيع AppLocker.

10. الآن ، أنشئ قواعد AppLocker الافتراضية الخاصة بك عن طريق تكرار كل الخطوات من القسم إنشاء قواعد AppLocker الافتراضية .

11. في النهاية، اتبع الخطوات في إنشاء قواعد رفض تطبيق AppLocker الجزء لإنشاء قواعد الرفض الخاصة بك.

التحقق من هوية التطبيق وحالة سياسة مجموعة السيطرة على التطبيق و AppLocker GPO

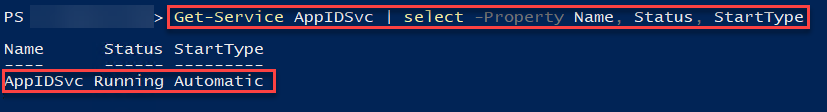

بعد نشر قواعد AppLocker الخاصة بك عبر GPO، قم بالتحقق من حالة AppIDSvc على الكمبيوتر الذي قمت بإضافته إلى وحدة التنظيم الجديدة للفحص. ستتحقق أيضًا مما إذا كنت قد نفذت بنجاح سياسة AppLocker GPO الخاصة بك إلى وحدة التنظيم الجديدة للفحص.

1. قم بتسجيل الدخول إلى الكمبيوتر الذي قمت بإضافته إلى وحدة التنظيم الجديدة للفحص.

2. بعد ذلك، قم بتشغيل الأمر أدناه للتحقق من حالة AppIDSvc.

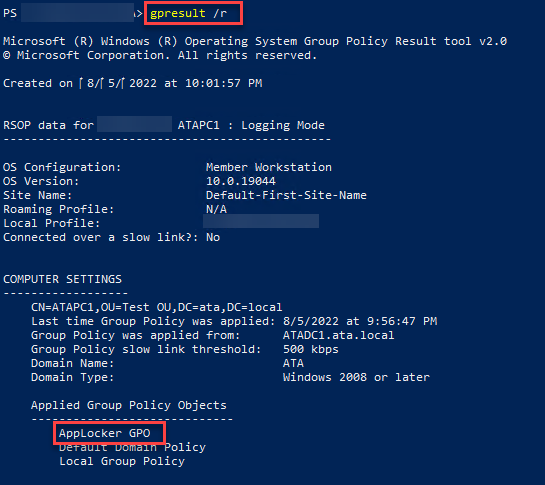

3. الآن، قم بتشغيل الأمر gpresult أدناه للتحقق من السياسات GPO المطبقة

ابحث عن سياسة AppLocker GPO تحت إعدادات الكمبيوتر، والتي تؤكد تطبيق السياسة GPO.

4. في النهاية، قم باختبار قواعد رفض AppLocker الخاصة بك مرة أخرى. وإذا كانت تعمل، فسترى مربع رسالة مشابه لتلك الموجودة أدناه.

عمل رائع! أنت الآن جاهز لتكرار هذه الخطوات ونشر AppLocker الخاص بك إلى وحدة تنظيمية حية.

الاستنتاج

سواء كان تطبيقًا أو حزمةً أو سكريبتًا، يتيح لك AppLocker التحكم في العناصر التي تسمح أو ترفض إجراء تغييرات في نظامك. وفي هذا البرنامج التعليمي، تعلمت كيفية إنشاء قواعد Windows 10 AppLocker لتأمين نظامك على كمبيوتر محلي ونشر تلك القواعد على عدة أجهزة باستخدام GPO.

بتلك المعرفة الجديدة، هل ستنظر إلى AppLocker لحماية نظامك من الهجمات الخبيثة؟