你是否正在寻找方法为本地计算机或跨域添加另一层安全性?考虑使用Windows 10 AppLocker来提升安全级别吧!

AppLocker让你有能力控制用户可以运行哪些应用程序和文件。在本教程中,你将学习如何设置AppLocker并保护你的Windows 10操作系统。

感觉需要更多隐私保护?继续阅读并开始保护你的系统吧!

先决条件

本教程将进行实践演示。如果你想跟着操作,请确保你具备以下条件:

- A Windows 10 Education or Enterprise computer – This tutorial uses Windows 10 Enterprise 21H2.

- 一个管理员用户账户,用于本地设置或访问域控制器以进行组织设置。

- A domain controller server for a multi-computer setup – This tutorial uses Windows Server 2019 Datacenter.

配置应用程序标识服务在启动时启动

在你开始设置AppLocker规则并将其应用到本地计算机之前,你首先需要调整应用程序标识服务。将应用程序标识服务设置为在启动时自动启动会强制执行Windows 10 AppLocker规则。

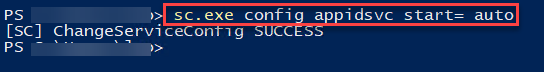

打开一个PowerShell控制台,以管理员身份运行,并执行下面的命令,以确保应用标识服务在启动时自动运行。

下面的输出显示配置成功。

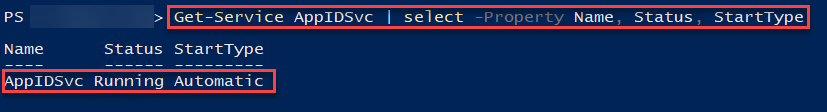

接下来,运行以下Get-Service命令,验证应用标识服务是否自动启动并运行。

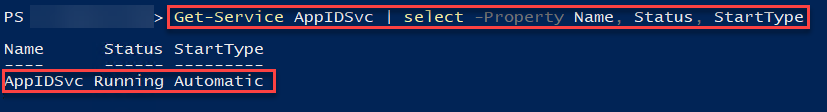

如下所示,AppIDSvc的状态是Running,启动类型设置为Automatic。

如果看到停止的状态,请运行下面的Start-Service命令以启动应用标识服务(AppIDSvc)。

创建默认的Windows 10 AppLocker规则

现在,您已经配置了应用标识服务,下一步是创建默认的AppLocker规则。创建AppLocker规则可以让您控制允许和拒绝哪些应用程序。

您可以为四类产品设置Windows 10 AppLocker规则,如下:

- 可执行规则 – 可执行文件(.exe和较少见的.com)。

- Windows安装程序规则 – Windows安装程序文件(.msi、.msp和.mst)。

- 脚本规则 – 脚本文件 (.bat, .cmd, .js, .ps1, 和 .vbs)。

- 打包应用规则 – 打包应用和打包应用安装程序 (.appx)。

一般准则是创建默认规则,允许所有已批准的应用,这些应用属于本地计算机上已运行的任何类别。

要创建默认的 AppLocker 规则,首先需要访问本地安全策略工具:

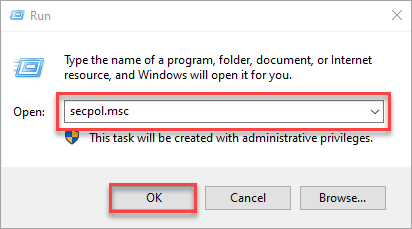

1. 打开运行对话框,键入 secpol.msc,然后点击确定(或按回车键)以访问本地安全策略。

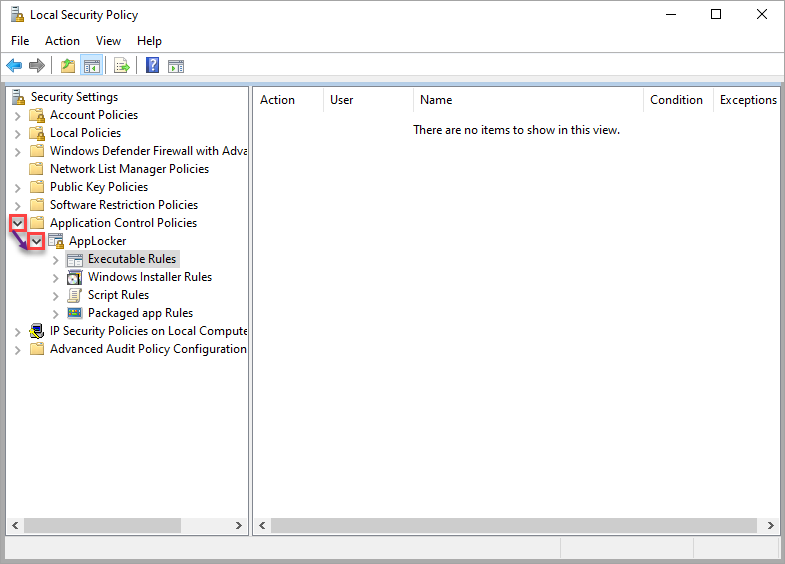

2. 在本地安全策略窗口中,展开应用程序控制策略和 AppLocker。

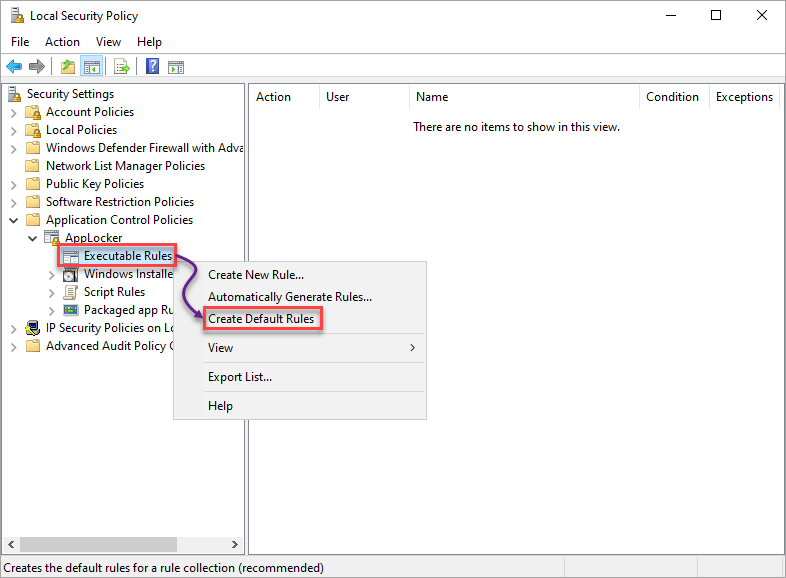

3. 选择并右键单击可执行规则 → 选择创建默认规则,以为所选类别创建默认的 AppLocker 规则。

重复此步骤以完成其余类别的操作(Windows Installer、脚本规则和打包应用规则)。

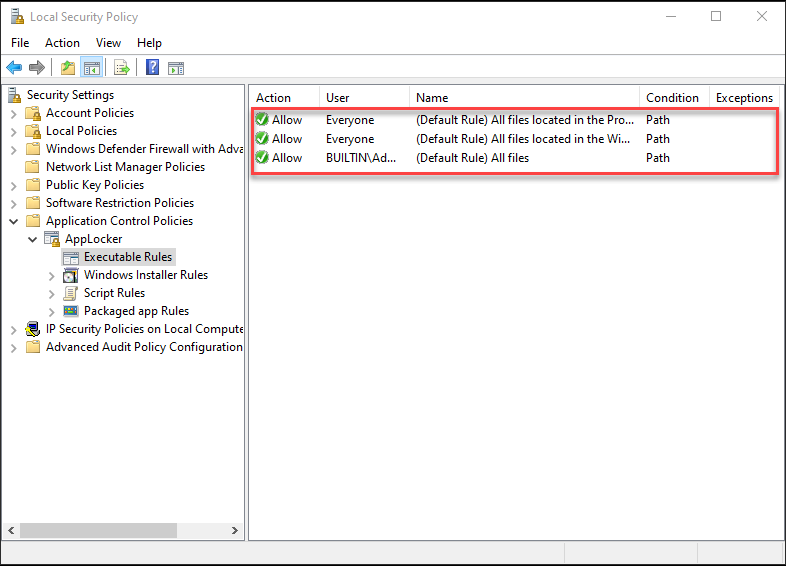

4. 最后,选择每个类别并验证默认的 AppLocker 规则是否存在,如下所示。

下面,你可以看到一组三个默认规则,与其他规则相似,只是打包应用规则只有一个。

创建拒绝应用的规则

现在,您的默认 AppLocker 规则已经就绪,您可以开始创建拒绝应用的规则。拒绝应用可以增加计算机的安全性,因为您可以拒绝对恶意应用的访问。本地安全策略还在创建在系统上拒绝应用的规则时发挥作用。

在本教程中,您将创建可执行规则类别的规则,并测试其是否有效。但是一旦您对创建规则感到自信,您可以为其他类别创建规则,并查看它们的区别。

请注意,为每个类别创建规则的步骤都相似,除了打包应用程序规则。

通过发布者条件拒绝应用程序

当您启动应用程序时,您正在授予发布者对您的系统进行更改的权限,特别是如果该应用程序始终与互联网连接。听起来太危险了吗?

通过发布者条件创建规则来拒绝应用程序,如果您不信任特定的发布者,这将起作用。

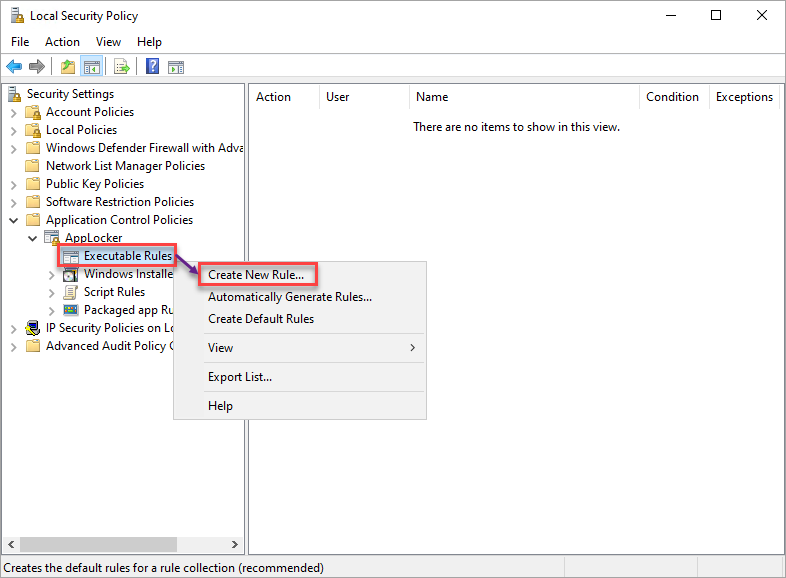

1. 选择并右键单击您选择的类别(可执行规则)→选择创建新规则以开始创建新规则。

2. 接下来,当您看到“开始之前”页面时,点击“下一步”,因为它只是一个简介页面。

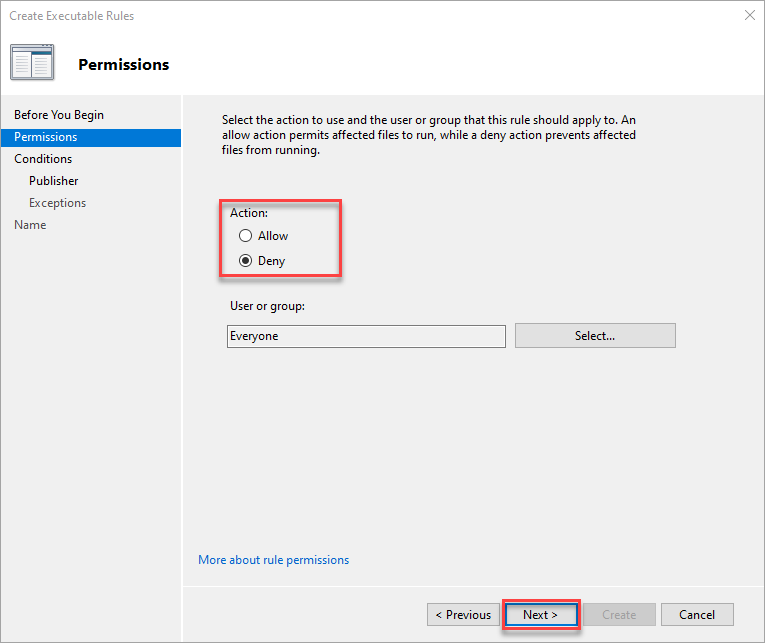

3. 在“权限”选项卡上,选择拒绝选项,这是规则将采取的操作。

确保您定义了受此规则影响的用户。但是保留“每个人”选项供本教程使用,并单击“下一步”。

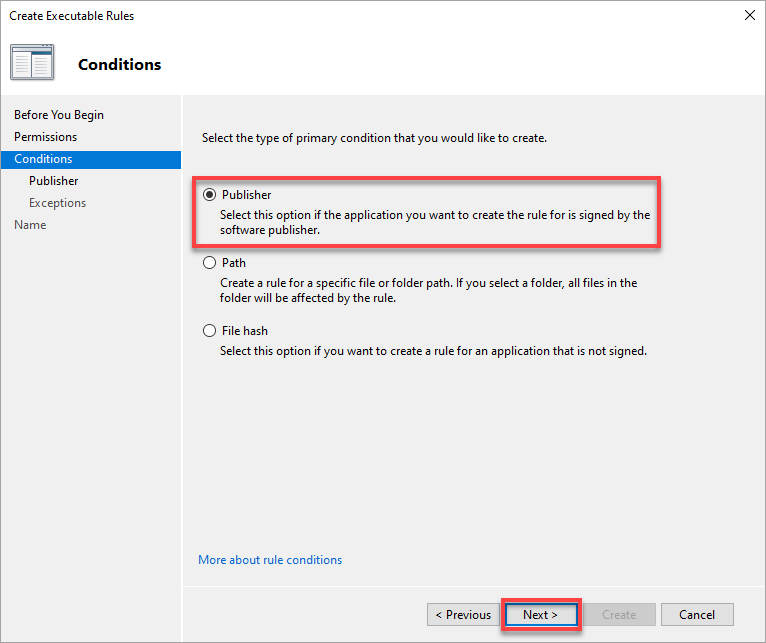

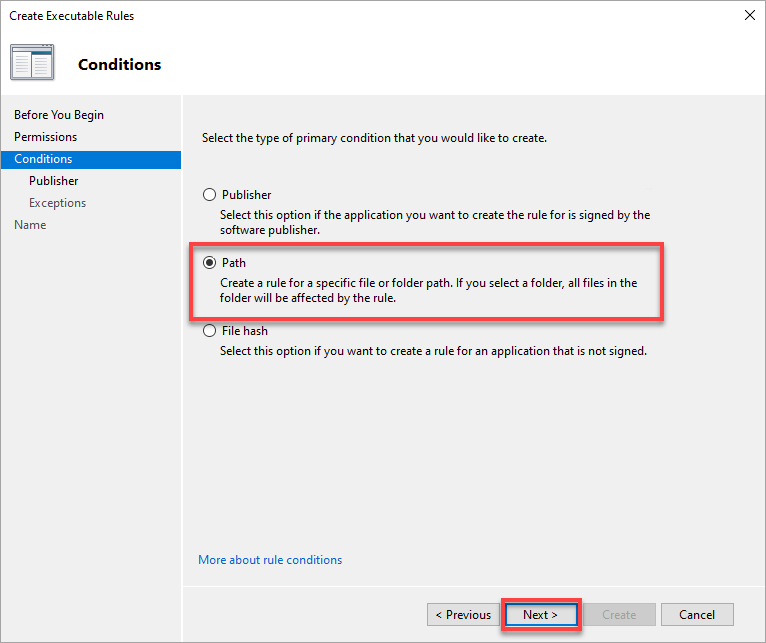

4. 现在,从创建规则的三个选项中选择一个(除了打包的应用程序):

- 发布者 – 由软件发布者签名的应用程序。

- 路径 – 特定文件或文件夹。

- 文件哈希 – 未签名的文件。

但在本教程中,请选择发布者选项,然后单击“下一步”。

创建一个具有发布者条件的AppLocker规则允许您对文件设置更为具体或不太具体的规则。

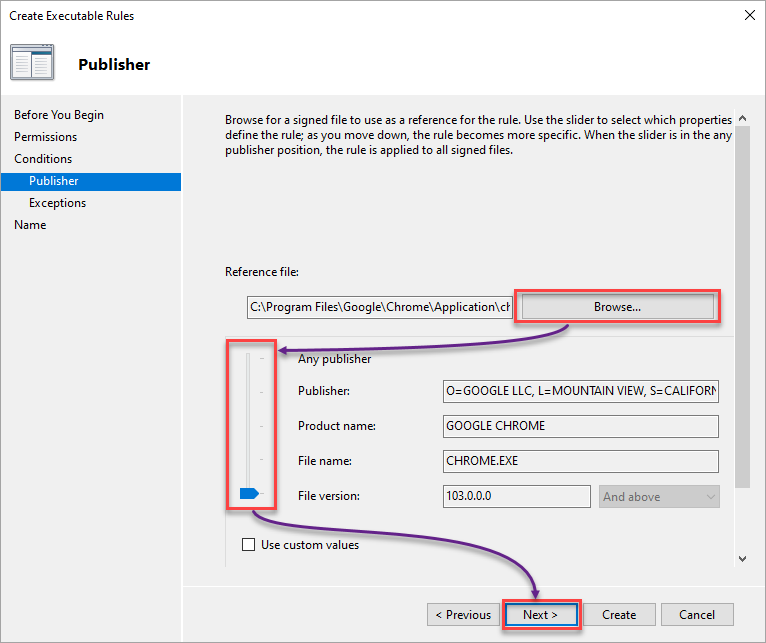

5. 使用以下步骤配置发布者条件:

选择“任何发布者”选项可能并不明智。来自同一发布者的某些应用程序可能无法正常工作,因此在选择此选项时请谨慎。

- 浏览您本地计算机中需要为其制定拒绝规则的文件。

- 根据您的需要调整滑块以选择定义规则的属性;它可以是文件版本或发布者等详细信息。

在此示例中,选择的属性是Google Chrome的文件版本。

- 单击“下一步”以继续设置规则条件的异常情况。

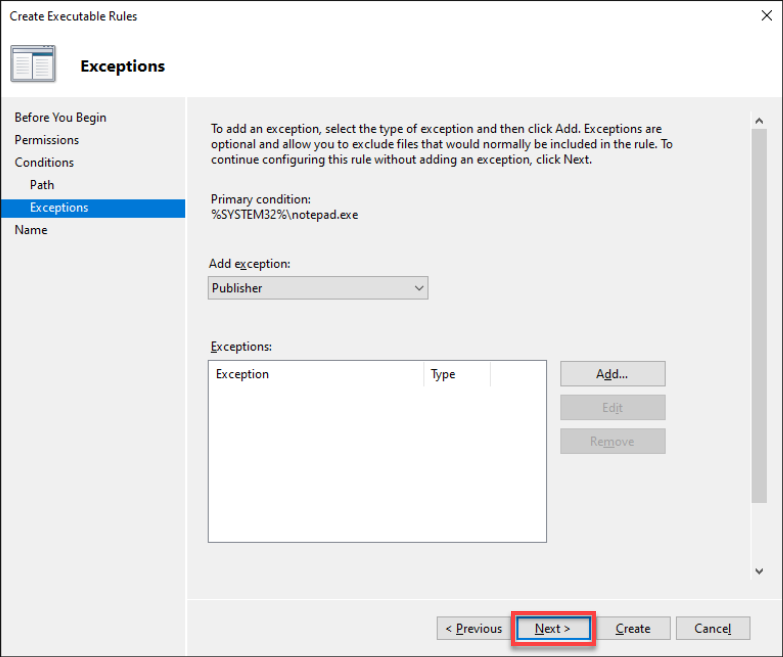

6. 此时,单击“下一步”,因为无需为拒绝规则制定异常情况。

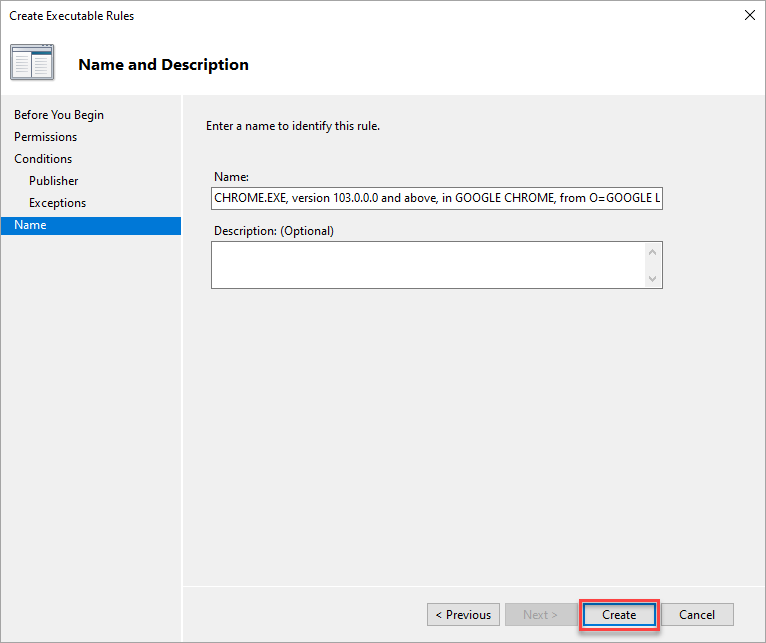

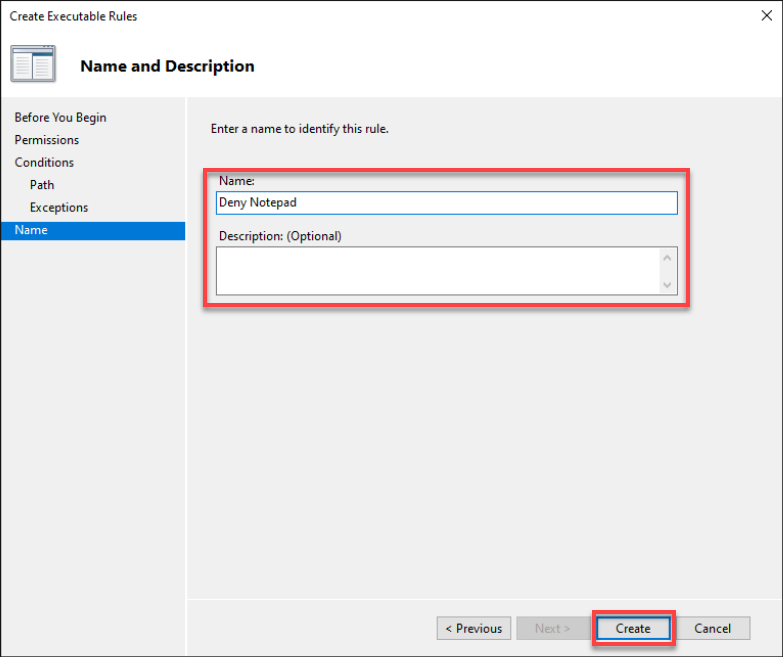

7. 为规则提供一个描述性名称,然后单击“创建”以创建具有发布者条件的规则。

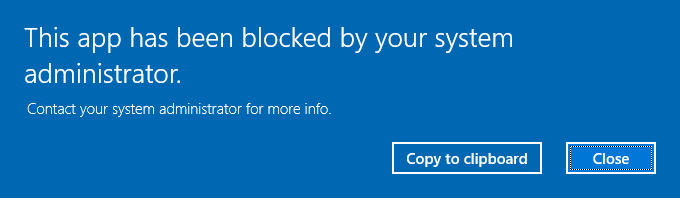

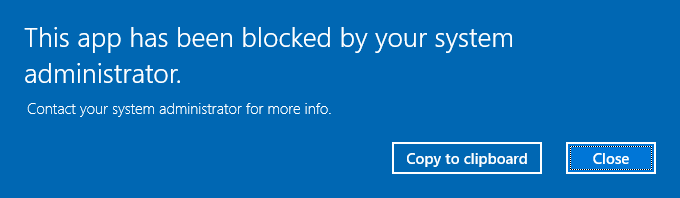

8. 最后,尝试访问您为之设置了拒绝规则的发布者的应用程序。如果拒绝规则起作用,您将收到以下消息。

无论您选择的条件是什么,在启动在可执行规则类别下被拒绝的应用程序时,您都将收到下面的相同消息。

通过路径条件拒绝应用程序

假设您信任一个发布者但对其应用程序中的某个应用程序感到怀疑。如果是这样,您最好的选择是创建规则来拒绝特定的应用程序或文件夹路径。

1. 在“通过发布者条件拒绝应用程序”部分的步骤一至步骤四中创建另一个规则。

但这次,选择特定文件或文件夹路径的路径条件。

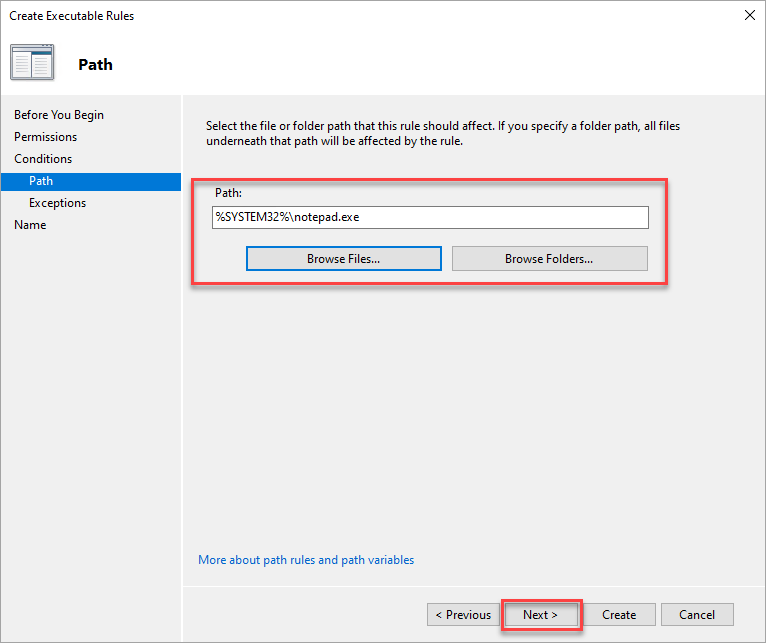

2. 在路径选项卡上,选择要应用规则的文件或文件夹路径,然后单击“下一步”。

例如,您想禁止用户打开记事本。在这种情况下,请指定或浏览记事本的完整路径。

请注意,选择文件夹会将 AppLocker 规则应用于该文件夹中的所有文件。

3. 跳过在“异常”选项卡中添加异常,并单击“下一步”。

4. 最后,更改规则的名称和描述,然后单击“创建”以完成拒绝规则的创建。

通过文件哈希拒绝应用程序

如您所知,恶意应用程序可以伪装成您日常工具之一,控制您系统的行为。偶然运行此类应用程序(未签名或来自未经验证的发布者)可能会给您的计算机带来严重后果。

如何避免无意中运行这些恶意应用程序?除了拥有强大的防病毒软件之外,创建通过文件哈希拒绝应用程序的规则也是一个巨大的帮助。

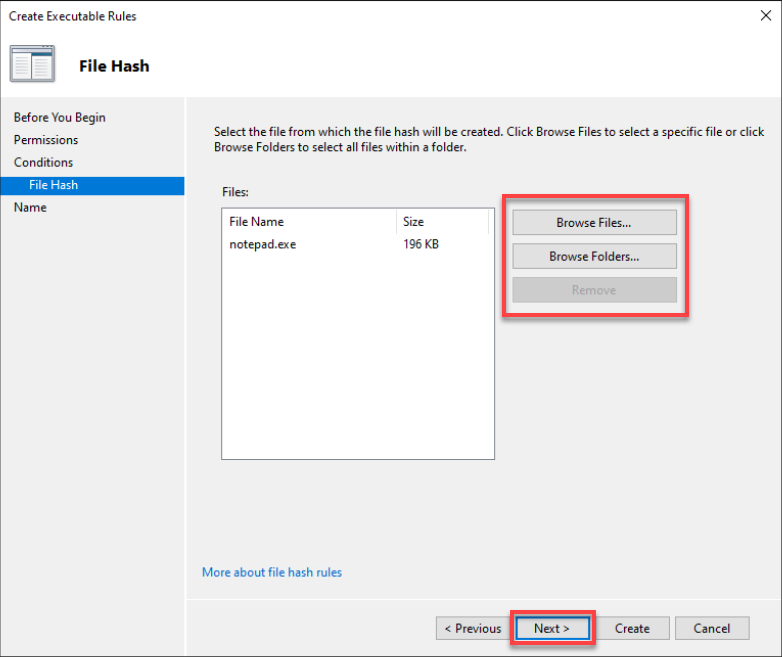

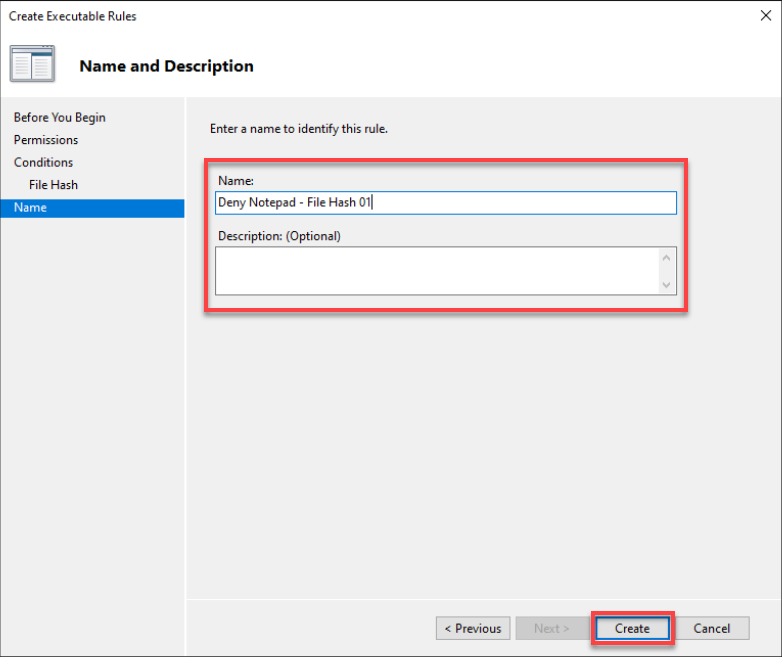

1. 创建一个新的拒绝规则,这次选择文件哈希条件。

2. 接下来,浏览,选择您需要设置规则的文件或文件夹,然后单击“下一步”。

3. 最后,更改拒绝规则的名称和描述(可选),然后单击“创建”以创建新的拒绝规则。

使用组策略对象(GPO)部署 Windows 10 AppLocker 规则

到目前为止,您已经知道如何在计算机上拒绝应用程序。但是,如果您需要将 AppLocker 规则应用于多台计算机或整个组织,该怎么办呢?使用 GPO,您可以将 AppLocker 规则部署到组织域中的计算机上。

创建一个 GPO 可以让您同时将 AppLocker 部署到多台运行 Windows 10 的计算机上,而无需在每台计算机上手动操作。

要创建一个 AppLocker GPO,您首先需要创建一个组织单位(OU):

请注意,最佳做法是最初在“测试组织单位”(OU)中部署 GPO,以避免在您的 AD 结构中出现问题。

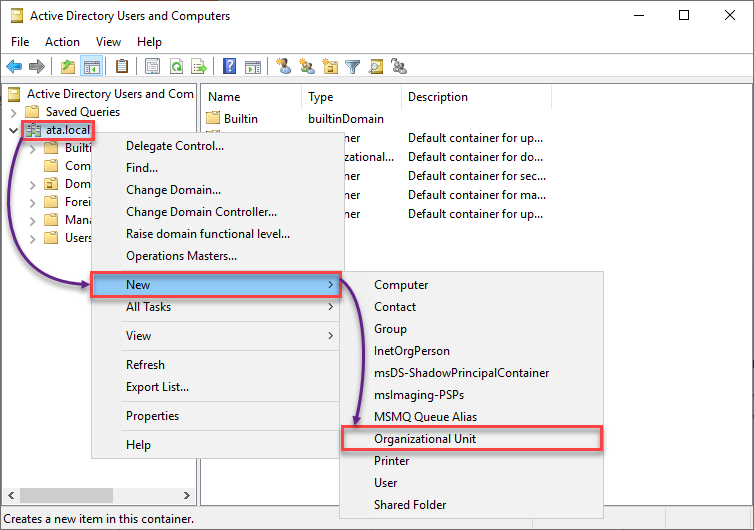

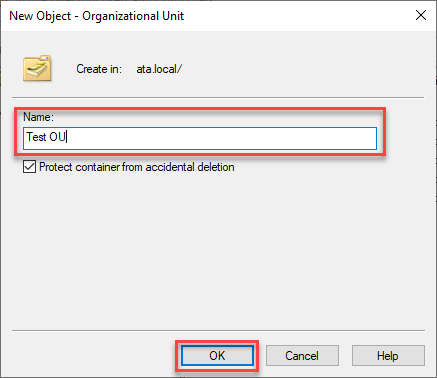

1. 启动“活动目录用户和计算机”,右键单击您的域(左侧面板)→ 新建 → 组织单位,以开始添加新的 OU。

2. 接下来,为您的测试 OU 提供您喜欢的名称。保持选中意外删除保护并单击“确定”以创建新的 OU。

3. 使用以下步骤将计算机添加到您的测试 OU 中:

- 单击计算机(左侧面板)以访问域控制器上可用计算机的列表。

- 将计算机拖放到您的测试 OU 中。

- 当收到警告消息框时,单击是继续将所选计算机添加到您的测试 OU 中。

4. 现在,启动组策略管理,您将在其中创建一个 GPO。

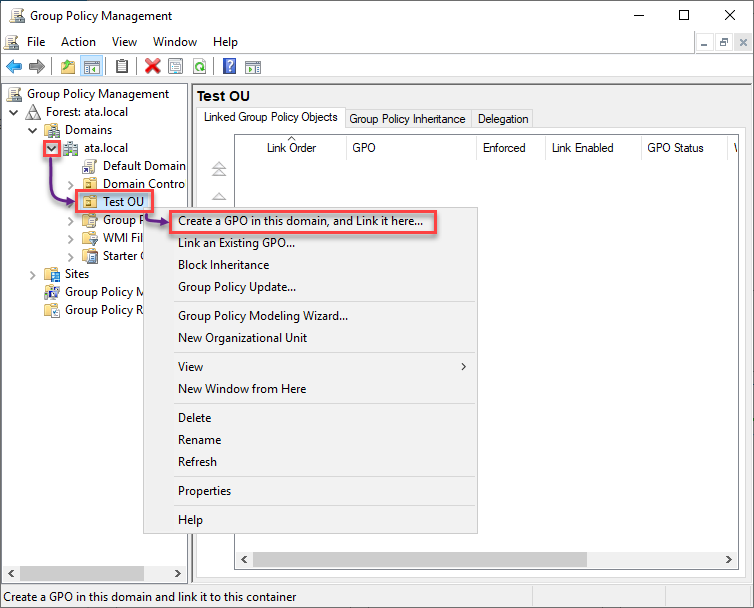

扩展您的域(左侧面板)→右键单击您的测试OU→在此域中创建一个GPO,并在此处链接它…以启动创建GPO。

5. 将GPO命名为您喜欢的名称,然后单击“确定”以完成创建GPO。

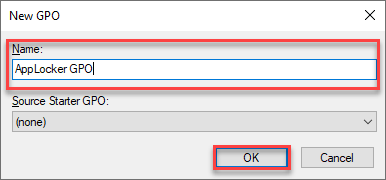

6. 创建后,右键单击您的AppLocker GPO,选择在上下文菜单中强制执行,并在消息框中单击“确定”。

更改GPO的强制设置会将GPO中的设置应用于对象(本地系统、域、站点或组织单位)。

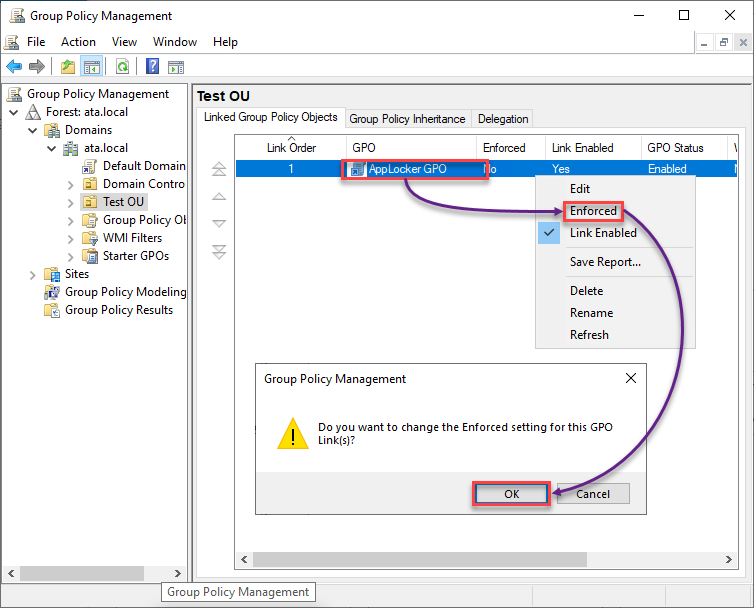

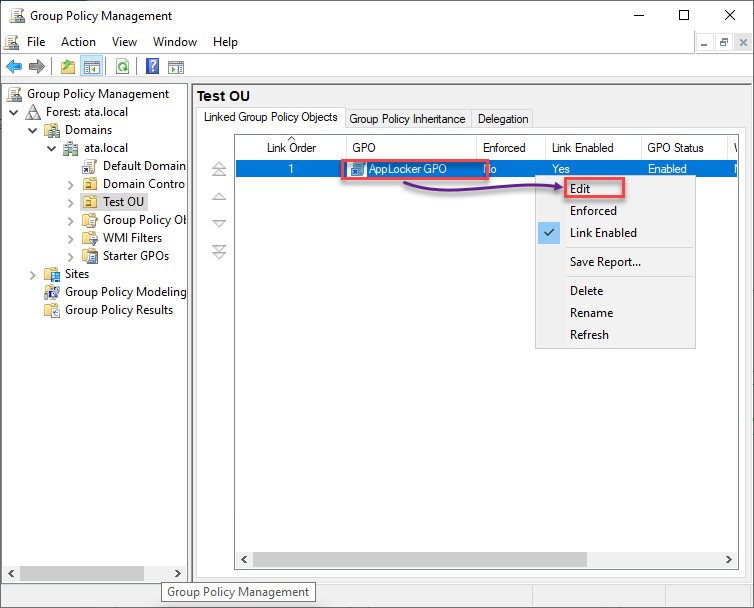

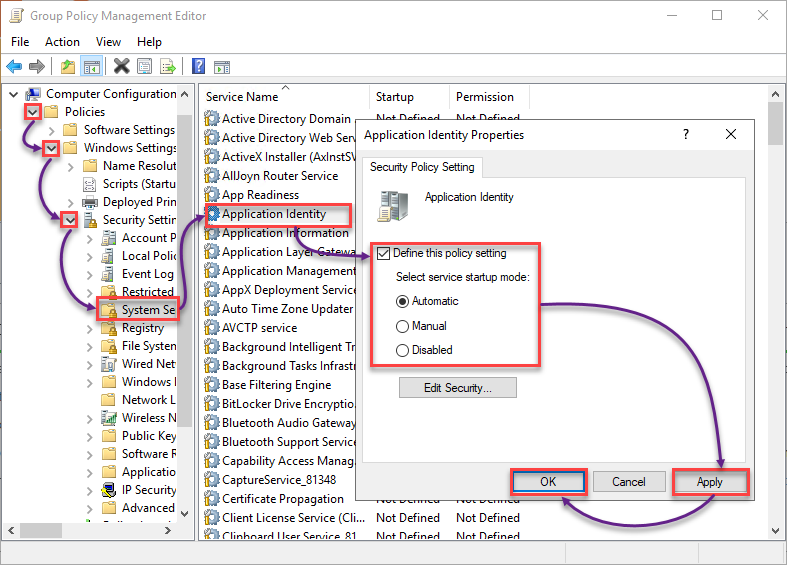

7. 接下来,右键单击AppLocker GPO,选择“编辑”以打开组策略管理编辑器。

8. 使用以下方式配置应用程序身份属性:

- 在计算机配置下,展开“策略”→“Windows设置”→“安全设置”。

- 选择系统设置,双击应用程序身份以访问其属性。

- 选中定义此策略设置框,并选择自动以将应用程序身份设置为在启动时自动启动。

自动启动应用程序身份至关重要,因为它充当了AppLocker工作的开关。

- 单击应用和确定以保存对应用程序身份属性的更改。

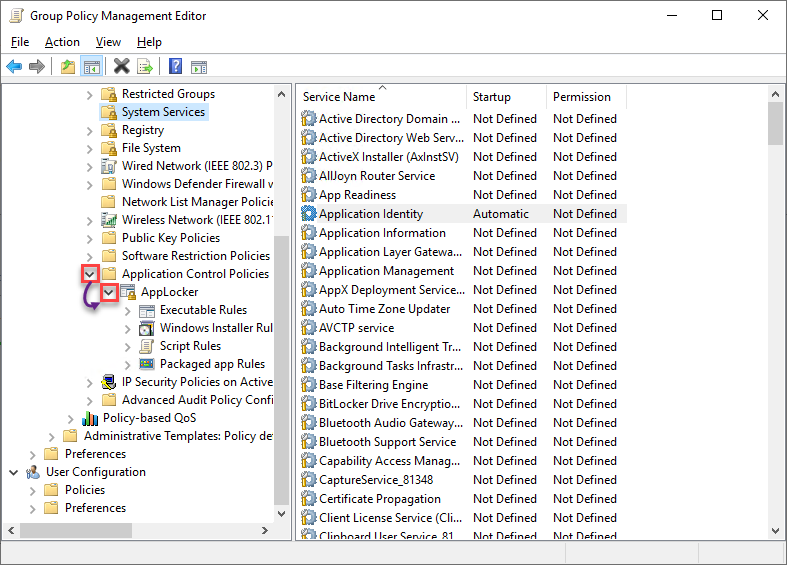

9. 向下滚动并展开应用程序控制策略(左侧面板)→展开AppLocker。

10. 现在,通过复制创建默认AppLocker规则部分的所有步骤来创建您的默认AppLocker规则。

11. 最后,请按照创建AppLocker拒绝规则部分中的步骤创建您的拒绝规则。

验证应用程序身份和AppLocker GPO状态

通过GPO部署您的AppLocker规则后,检查您添加到测试OU的计算机上的AppIDSvc状态。您还将验证是否成功将AppLocker GPO应用于测试OU。

1. 登录到您添加到测试OU的计算机。

2. 接下来,运行下面的命令来检查AppIDSvc状态。

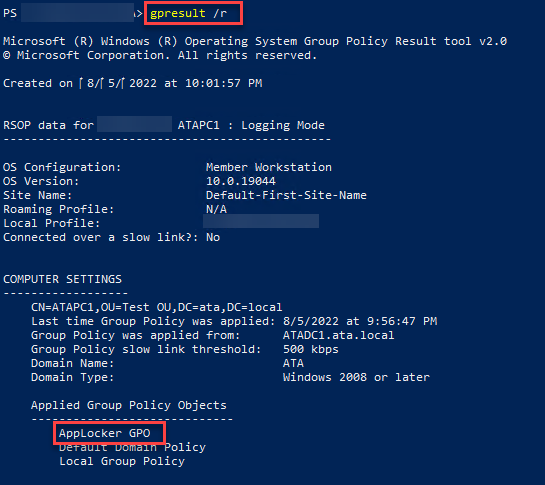

3. 现在,运行下面的gpresult命令来检查应用的GPO

查找计算机设置下的AppLocker GPO,确认GPO已应用。

4. 最后,再次测试您的AppLocker拒绝规则。如果它们有效,您将看到下面类似的消息框。

做得好!您现在已准备好复制这些步骤并将您的AppLocker部署到实时组织单位。

结论

无论是应用程序、软件包还是脚本,AppLocker都可以让您控制是否允许或拒绝对系统进行更改。在本教程中,您学习了如何创建Windows 10 AppLocker规则,以保护您的系统对本地计算机进行安全设置,并通过GPO将这些规则部署到多台计算机。

有了这些新的知识,您会考虑使用AppLocker来保护系统免受恶意攻击吗?