Suchen Sie nach Möglichkeiten, eine weitere Sicherheitsebene für Ihren lokalen Computer oder über eine Domäne hinzuzufügen? Erwägen Sie, Ihr Spiel mit dem Windows 10 AppLocker zu verbessern!

Der AppLocker gibt Ihnen die Möglichkeit zu kontrollieren, welche Apps und Dateien Benutzer ausführen können. In diesem Tutorial erfahren Sie, wie Sie den AppLocker einrichten und Ihr Windows 10-Betriebssystem sichern können.

Fühlen Sie sich, als bräuchten Sie mehr Privatsphäre? Lesen Sie weiter und beginnen Sie, Ihr System zu sichern!

Voraussetzungen

Dieses Tutorial wird eine praktische Demonstration sein. Wenn Sie mitmachen möchten, stellen Sie sicher, dass Sie Folgendes haben:

- A Windows 10 Education or Enterprise computer – This tutorial uses Windows 10 Enterprise 21H2.

- Einen Administratorkonto, um lokal einzurichten, oder Zugriff auf einen Domänencontroller für eine organisatorische Einrichtung.

- A domain controller server for a multi-computer setup – This tutorial uses Windows Server 2019 Datacenter.

Konfigurieren des Anwendungsidentitätsdienstes zum Starten beim Booten

Bevor Sie überhaupt beginnen, AppLocker-Regeln einzurichten und sie auf Ihren lokalen Computer anzuwenden, müssen Sie zunächst den Anwendungsidentitätsdienst anpassen. Das Einstellen des Anwendungsidentitätsdienstes zum automatischen Starten beim Booten erzwingt Windows 10 AppLocker-Regeln.

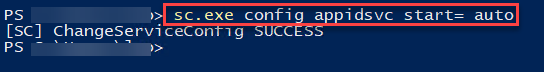

Öffnen Sie eine PowerShell-Konsole als Administrator und führen Sie den folgenden Befehl aus, um den Anwendungsdienst automatisch beim Start zu starten.

Die Ausgabe unten zeigt, dass die Konfiguration erfolgreich war.

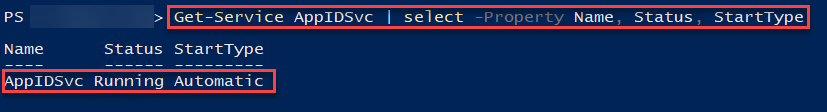

Führen Sie als Nächstes den folgenden Get-Service-Befehl aus, um zu überprüfen, ob der Anwendungsdienst automatisch gestartet und ausgeführt wird.

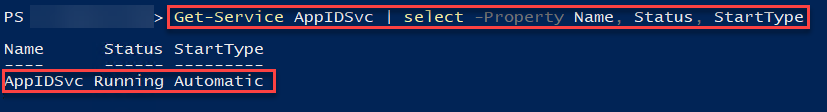

Unten sehen Sie, dass der Status von AppIDSvc Running ist und der Starttyp auf Automatic eingestellt ist.

Wenn Sie einen gestoppten Status sehen, führen Sie den Befehl Start-Service unten aus, um den Anwendungsdienst (AppIDSvc) zu starten.

Erstellen von Standard-Windows 10 AppLocker-Regeln

Nachdem Sie den Anwendungsdienst konfiguriert haben, ist der nächste Schritt das Erstellen von Standard-AppLocker-Regeln. Das Erstellen von AppLocker-Regeln ermöglicht es Ihnen, zu steuern, welche Apps erlaubt und verweigert werden.

Sie können Windows 10 AppLocker-Regeln für vier Kategorien von Produkten festlegen, wie folgt:

- Ausführbare Regeln – Ausführbare Dateien (.exe und die weniger gebräuchlichen .com).

- Windows Installer-Regeln – Windows Installer-Dateien (.msi, .msp und .mst).

- Skriptregeln – Skriptdateien (.bat, .cmd, .js, .ps1 und .vbs).

- Verpackte App-Regeln – Verpackte Apps und Verpackte App-Installationsprogramme (.appx).

Die Faustregel besteht darin, Standardregeln zu erstellen, um alle genehmigten Apps zuzulassen, die in eine der bereits auf einem lokalen Computer ausgeführten Kategorien fallen.

Um Standard-AppLocker-Regeln zu erstellen, benötigen Sie zunächst Zugriff auf das lokale Sicherheitsrichtlinien-Tool:

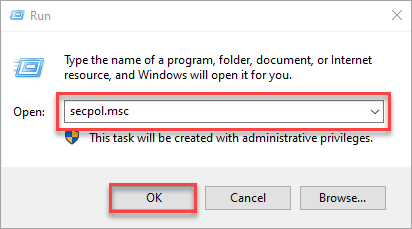

1. Öffnen Sie das Dialogfeld „Ausführen“, geben Sie secpol.msc ein und klicken Sie auf OK (oder drücken Sie die Eingabetaste), um auf die lokale Sicherheitsrichtlinie zuzugreifen.

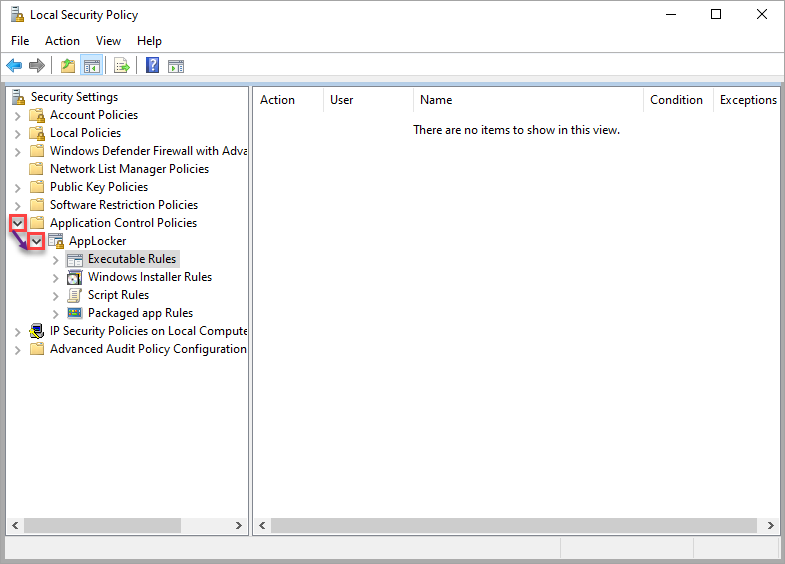

2. Erweitern Sie im Fenster Lokale Sicherheitsrichtlinie die Anwendungskontrollrichtlinien und AppLocker.

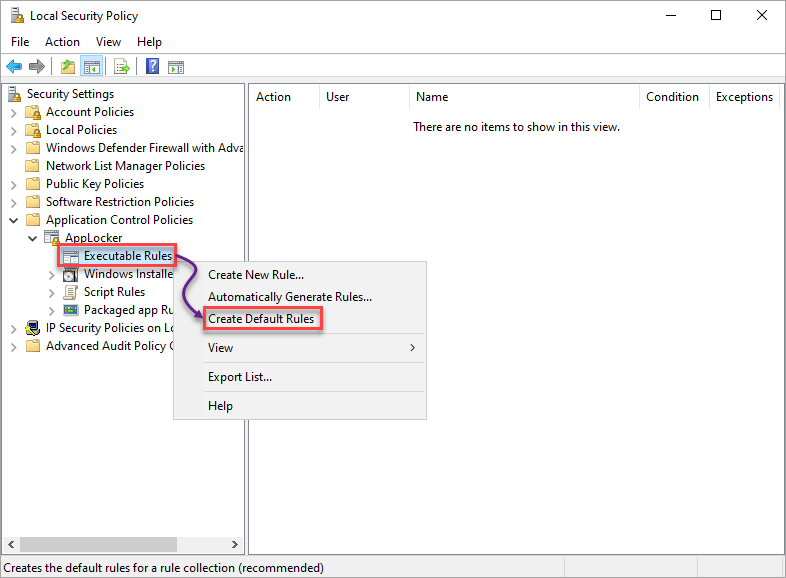

3. Wählen Sie die ausführbaren Regeln aus und klicken Sie mit der rechten Maustaste darauf → wählen Sie Standardregeln erstellen, um die Standard-AppLocker-Regeln für die ausgewählte Kategorie zu erstellen.

Wiederholen Sie diesen Schritt für die restlichen Kategorien (Windows-Installer, Skriptregeln und Verpackte App-Regeln).

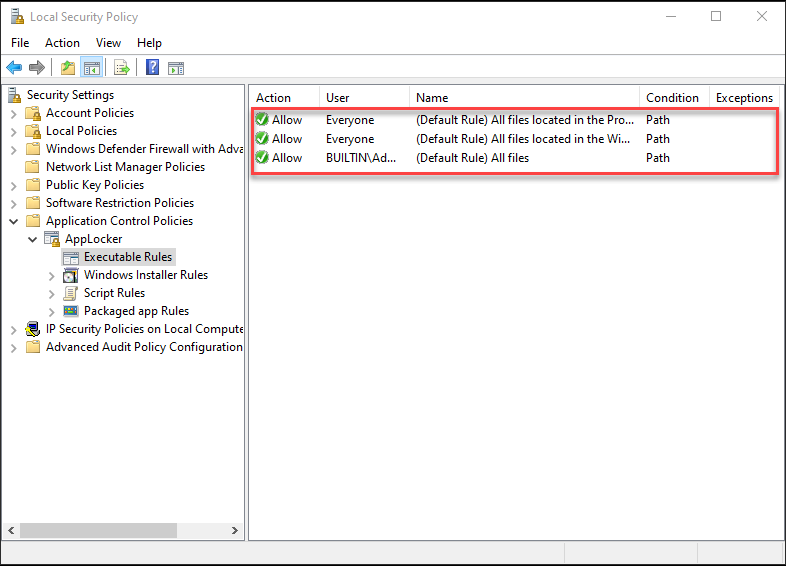

4. Wählen Sie abschließend jede Kategorie aus und überprüfen Sie, ob die Standard-AppLocker-Regeln vorhanden sind, wie unten gezeigt.

Unten sehen Sie eine Gruppe von drei Standardregeln, die denen der anderen ähnlich sind, außer bei den verpackten App-Regeln, von denen nur eine vorhanden ist.

Regeln zum Verweigern von Anwendungen erstellen

Jetzt, da Ihre Standard-AppLocker-Regeln festgelegt sind, können Sie damit beginnen, Regeln zum Verweigern von Apps zu erstellen. Das Verweigern von Apps erhöht die Sicherheit Ihres Computers, da Sie den Zugriff auf bösartige Apps verweigern können. Die lokale Sicherheitsrichtlinie spielt ebenfalls eine Rolle bei der Erstellung von Regeln zum Verweigern von Apps auf Ihrem System.

In diesem Tutorial erstellen Sie Regeln für die Kategorie Ausführbare Regeln und überprüfen, ob sie tatsächlich funktionieren. Sobald Sie jedoch Vertrauen in die Erstellung von Regeln haben, können Sie Regeln für andere Kategorien erstellen und deren Unterschiede sehen.

Beachten Sie, dass die Schritte zur Erstellung von Regeln für jede Kategorie ähnlich sind, außer für die Regel für verpackte Apps.

Ablehnen von Anwendungen über die Herausgeberbedingungen

Wenn Sie eine App starten, gewähren Sie dem Herausgeber Berechtigungen, Änderungen an Ihrem System vorzunehmen, insbesondere wenn die App ständig mit dem Internet verbunden ist. Klingt zu riskant?

Das Erstellen von Regeln zum Ablehnen von Anwendungen über die Herausgeberbedingungen funktioniert, wenn Sie einem bestimmten Herausgeber nicht vertrauen.

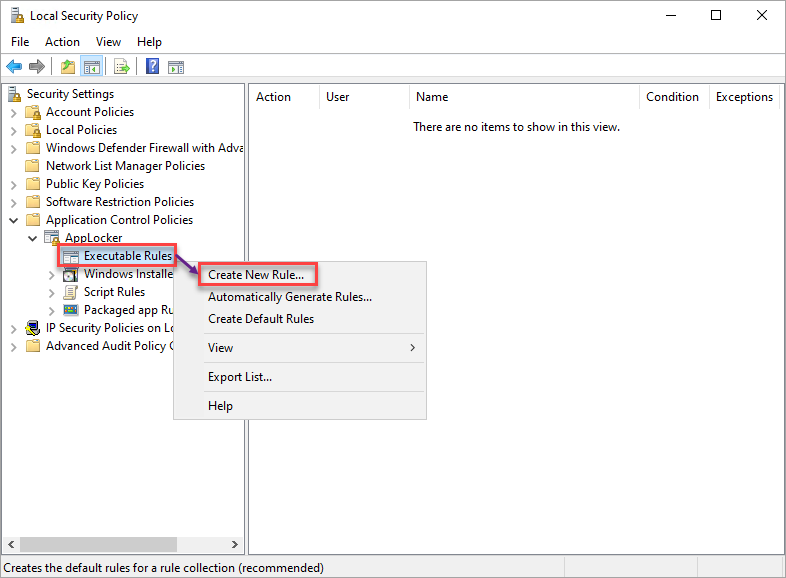

1. Wählen Sie die Kategorie Ihrer Wahl (Ausführbare Regeln) aus, klicken Sie mit der rechten Maustaste darauf und wählen Sie Neue Regel erstellen, um das Erstellen einer neuen Regel zu starten.

2. Klicken Sie auf Weiter, wenn Sie die Seite Bevor Sie beginnen sehen, da es sich nur um eine Einführungsseite handelt.

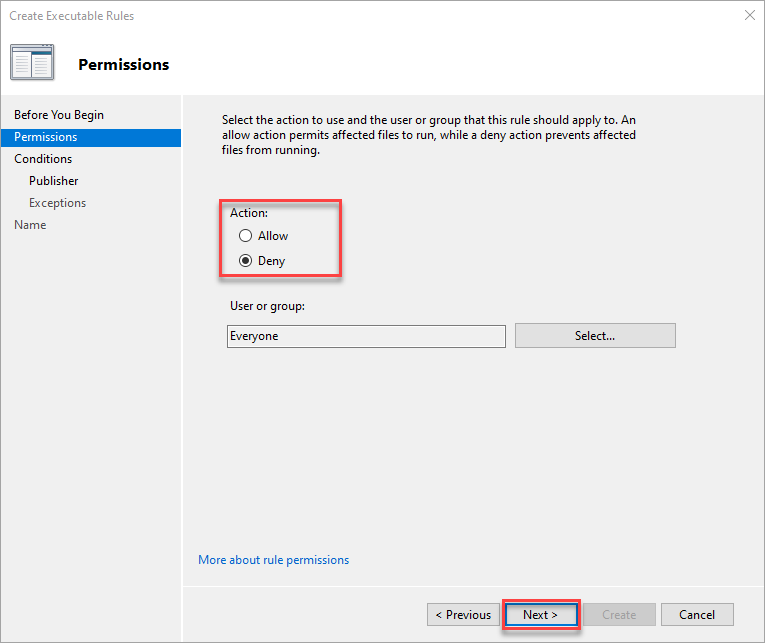

3. Wählen Sie auf der Registerkarte Berechtigungen die Option Verweigern aus, die die Aktion ist, die die Regel ausführt.

Stellen Sie sicher, dass Sie die Benutzer definieren, die von dieser Regel betroffen sind. Lassen Sie jedoch für dieses Tutorial Jeder ausgewählt und klicken Sie auf Weiter.

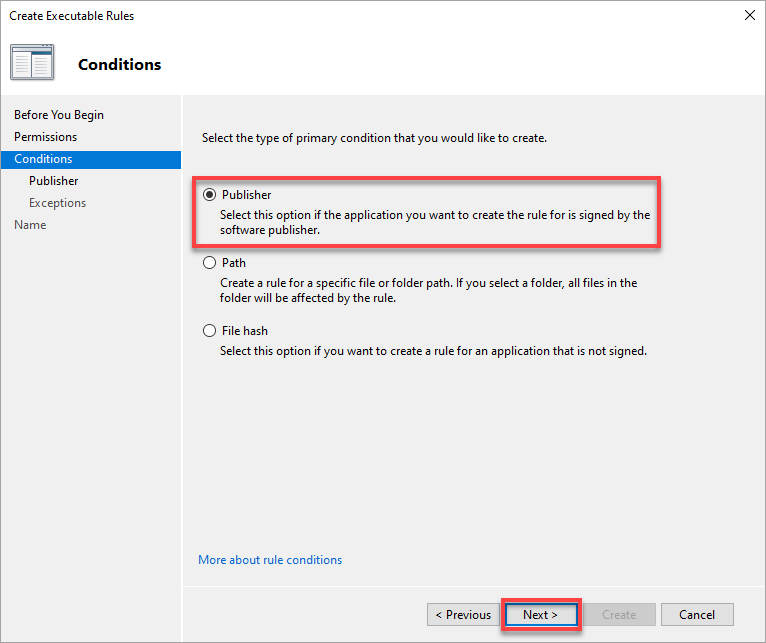

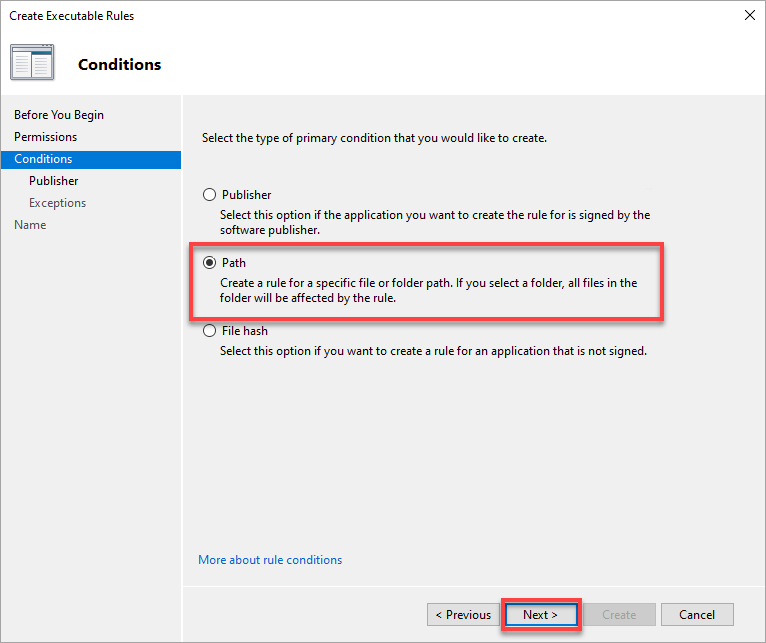

4. Wählen Sie nun aus drei Optionen für die Erstellung einer Regel (außer für verpackte Apps):

- Herausgeber – Für eine Anwendung, die der Softwarehersteller signiert.

- Pfad – Für eine bestimmte Datei oder einen bestimmten Ordner.

- Datei-Hash – Für eine nicht signierte Datei.

Aber in diesem Tutorial wählen Sie die Option Herausgeber und klicken Sie auf Weiter.

Erstellen einer AppLocker-Regel mit der Bedingung des Herausgebers ermöglicht es Ihnen, eine mehr oder weniger spezifische Regel für eine Datei festzulegen.

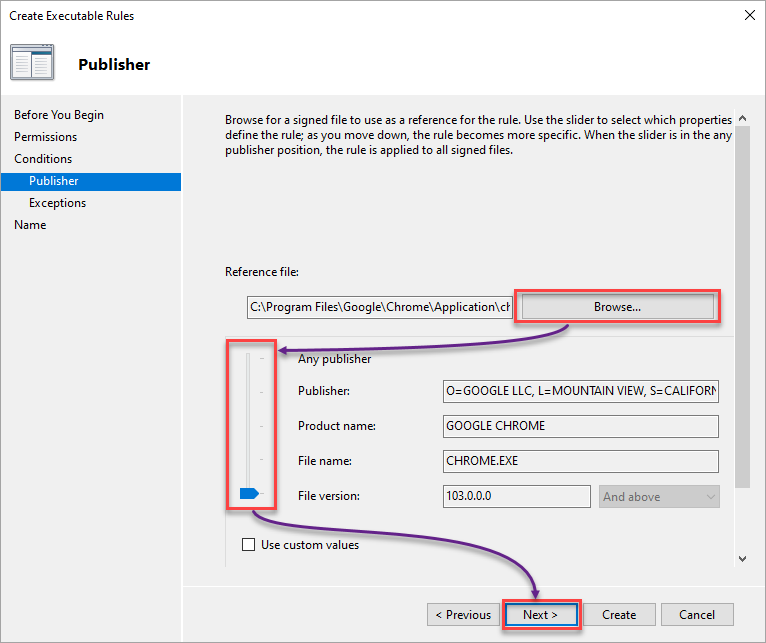

5. Konfigurieren Sie die Bedingungen des Herausgebers wie folgt:

Die Option „Jeder Herausgeber“ zu wählen, könnte keine kluge Entscheidung sein. Einige Ihrer Apps desselben Herausgebers funktionieren möglicherweise nicht, also seien Sie vorsichtig bei der Auswahl dieser Option.

- Durchsuchen Sie Ihren lokalen Computer nach der Datei, für die Sie eine Ablehnungsregel erstellen möchten.

- Passen Sie den Schieberegler entsprechend Ihren Bedürfnissen an, um festzulegen, welche Eigenschaften die Regel definieren sollen; es könnte so detailliert sein wie die Dateiversion oder der Herausgeber.

In diesem Beispiel ist die ausgewählte Eigenschaft die Dateiversion von Google Chrome.

- Klicken Sie auf Weiter, um fortzufahren und Ausnahmen für die Bedingungen der Regel festzulegen.

6. Klicken Sie an dieser Stelle auf Weiter, da keine Ausnahmen für die Ablehnungsregel erforderlich sind.

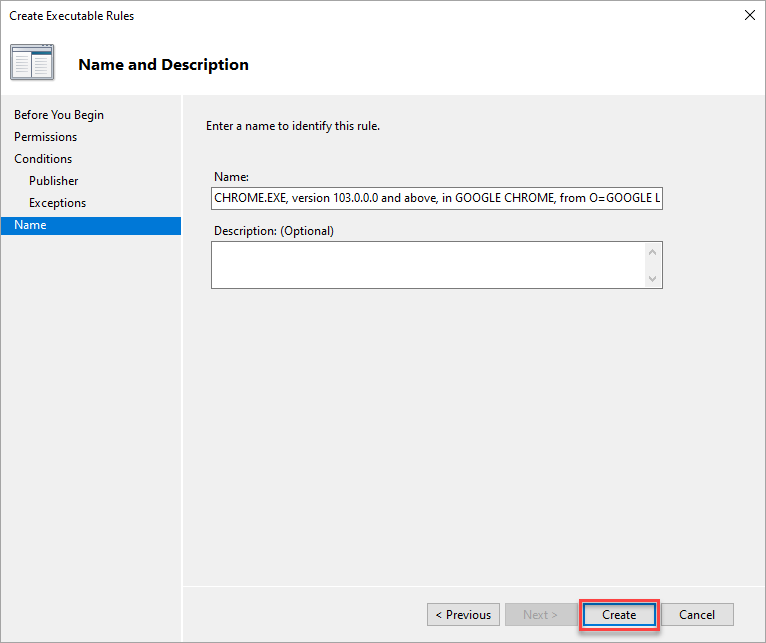

7. Geben Sie einen beschreibenden Namen für die Regel ein und klicken Sie auf Erstellen, um die Regel mit der Bedingung des Herausgebers zu erstellen.

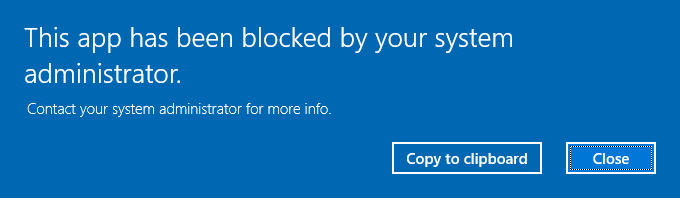

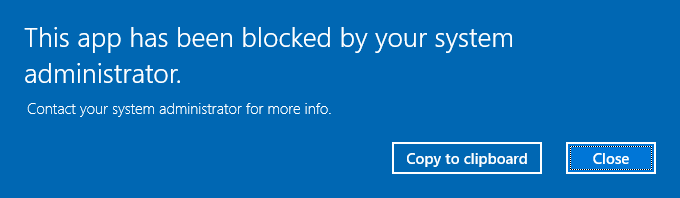

8. Versuchen Sie letztendlich, auf Anwendungen des Herausgebers zuzugreifen, für den Sie die Ablehnungsregel festgelegt haben. Wenn die Ablehnungsregel funktioniert, erhalten Sie die folgende Meldung.

Unabhängig von Ihrer gewählten Bedingung erhalten Sie dieselbe Meldung unten, wenn Sie eine App starten, die unter die Kategorie Ausführungsregeln fällt und abgelehnt wurde.

Anwendungen über die Pfadbedingungen ablehnen

Angenommen, Sie vertrauen einem Herausgeber, sind jedoch skeptisch gegenüber einer ihrer Anwendungen. In diesem Fall ist Ihre beste Wahl, Regeln zu erstellen, um bestimmte Anwendungen oder Ordnerpfade abzulehnen.

1. Erstellen Sie eine weitere Regel wie in den Schritten eins bis vier des Abschnitts „Anwendungen über die Herausgeberbedingungen ablehnen“.

Dieses Mal wählen Sie jedoch die Pfadbedingung für einen spezifischen Datei- oder Ordnerpfad.

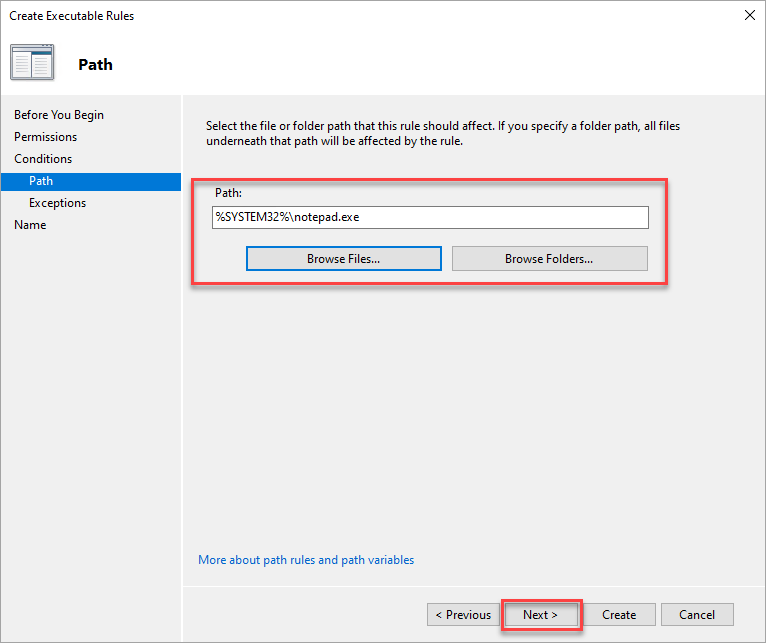

2. Auf der Registerkarte „Pfad“ wählen Sie den Datei- oder Ordnerpfad aus, für den Sie die Regel anwenden möchten, und klicken Sie auf Weiter.

Zum Beispiel möchten Sie Benutzer daran hindern, den Editor aufzurufen. Geben Sie in diesem Fall den vollständigen Pfad des Editors an oder suchen Sie danach.

Beachten Sie, dass die Auswahl eines Ordners die AppLocker-Regel auf alle Dateien in diesem Ordner anwendet.

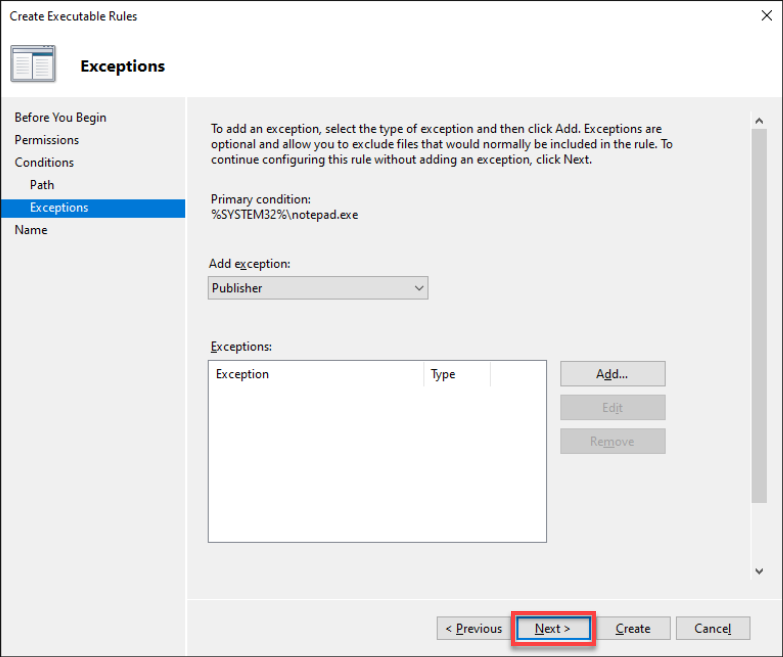

3. Überspringen Sie das Hinzufügen von Ausnahmen im Tab „Ausnahmen“ und klicken Sie auf Weiter.

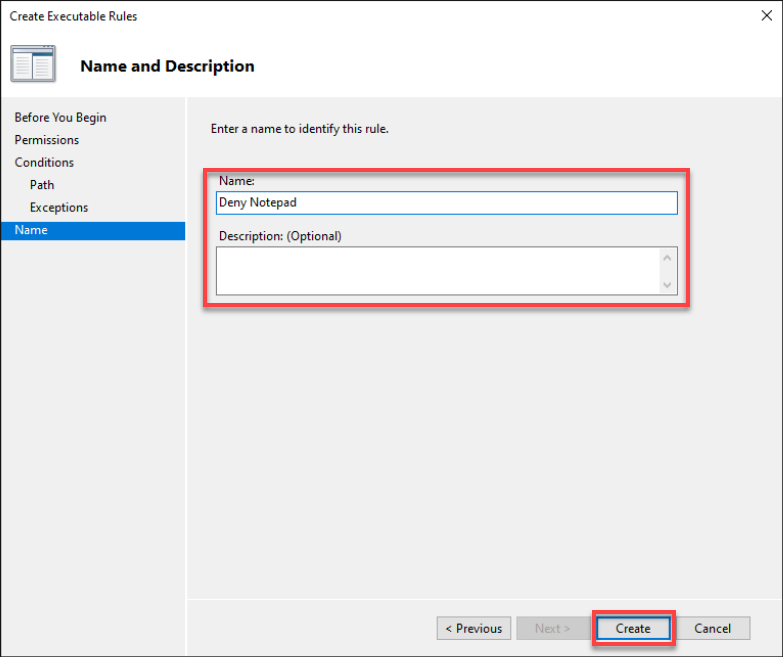

4. Ändern Sie schließlich den Namen und die Beschreibung der Regel und klicken Sie auf „Erstellen“, um die Ablehnungsregel abzuschließen.

Anwendungen über den Datei-Hash ablehnen

Wie Sie wissen, kann sich eine bösartige App als eines Ihrer täglichen Werkzeuge tarnen, das das Verhalten Ihres Systems steuert. Das Stolpern über eine App (nicht signiert oder von einem nicht überprüften Herausgeber) kann Ihr System stark beeinträchtigen.

Wie können Sie vermeiden, diese bösartigen Apps unbeabsichtigt auszuführen? Neben einem leistungsstarken Antivirenprogramm ist das Erstellen von Regeln zur Ablehnung von Anwendungen über den Datei-Hash eine große Hilfe.

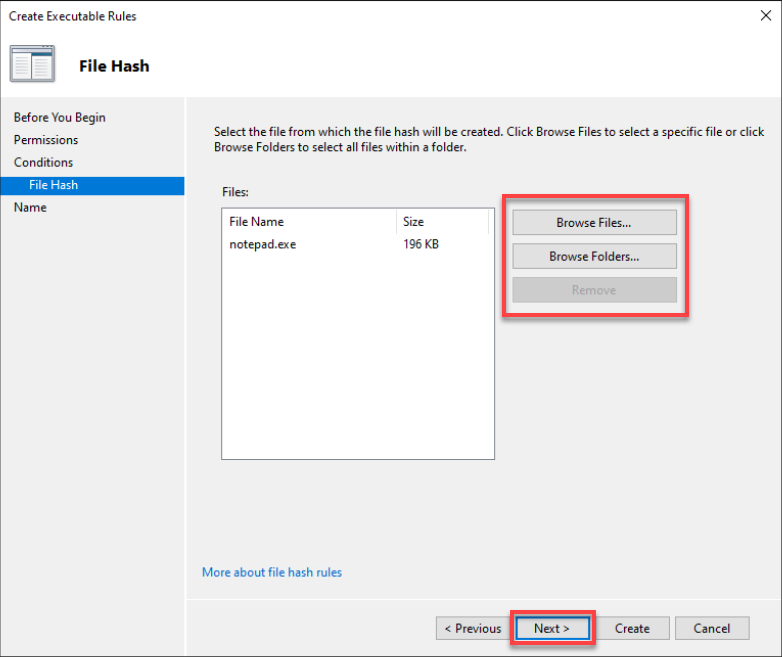

1. Erstellen Sie eine neue Ablehnungsregel und wählen Sie diesmal die Bedingung „Datei-Hash“.

2. Durchsuchen Sie als nächstes die Datei oder den Ordner, für den Sie eine Regel festlegen möchten, und klicken Sie auf Weiter.

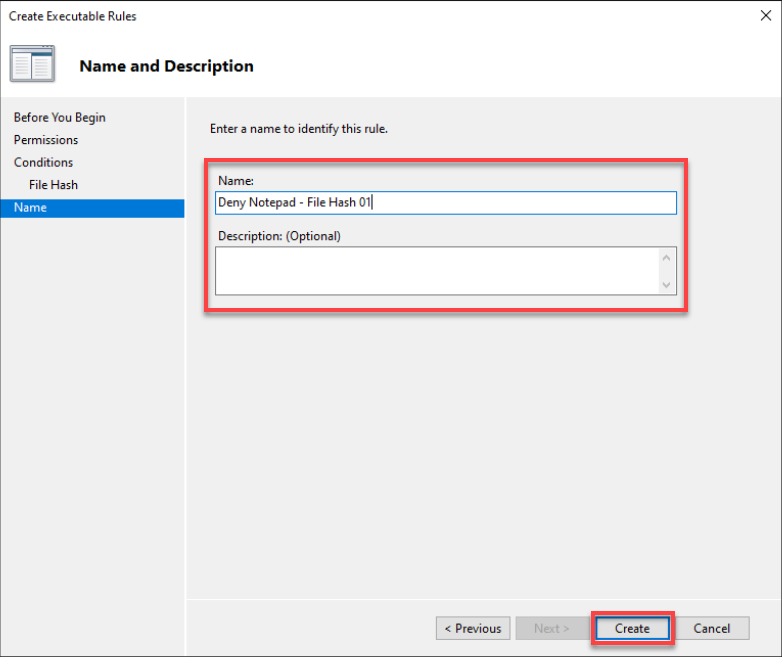

3. Ändern Sie abschließend den Namen und die Beschreibung der Ablehnungsregel (optional) und klicken Sie auf „Erstellen“, um die neue Ablehnungsregel zu erstellen.

Bereitstellung von Windows 10 AppLocker-Regeln mithilfe eines Gruppenrichtlinienobjekts (GPO)

Bis jetzt wissen Sie bereits, wie Sie Anwendungen auf Ihrem Computer ablehnen können. Aber was ist, wenn Sie AppLocker-Regeln auf mehr als einen Computer oder für eine Organisation anwenden müssen? Mit einer Gruppenrichtlinie (GPO) können Sie AppLocker-Regeln auf Computer in der Domäne einer Organisation bereitstellen.

Das Erstellen einer GPO ermöglicht es Ihnen, AppLocker gleichzeitig auf mehrere Windows 10-Computer bereitzustellen, ohne dies manuell auf jedem Computer tun zu müssen.

Um eine AppLocker-GPO zu erstellen, müssen Sie zunächst eine OU erstellen:

Beachten Sie, dass es bewährte Praxis ist, eine GPO zunächst in einer „Test-Organisationseinheit“ (OU) bereitzustellen, um keine Probleme in Ihrer AD-Struktur zu verursachen.

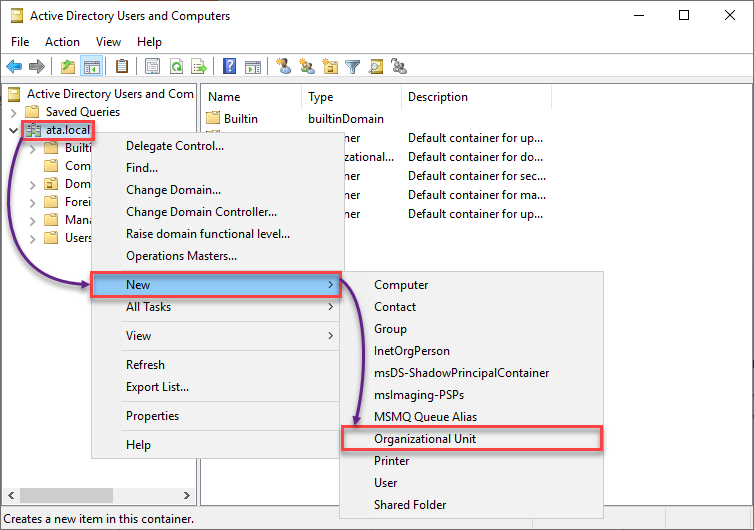

1. Öffnen Sie „Active Directory-Benutzer und -Computer“, klicken Sie mit der rechten Maustaste auf Ihre Domäne (linke Seite) → Neu → Organisationseinheit, um das Hinzufügen einer neuen OU zu initiieren.

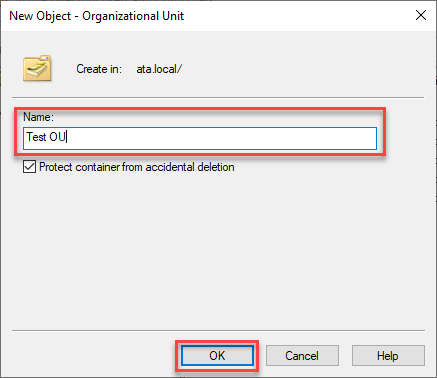

2. Geben Sie als nächstes einen Namen ein, den Sie für Ihre Test-OU bevorzugen. Aktivieren Sie den Schutz vor versehentlichem Löschen und klicken Sie auf OK, um die neue OU zu erstellen.

3. Fügen Sie einen Computer zu Ihrer Test-OU hinzu mit folgenden Schritten:

- Klicken Sie auf Computer (linke Seite), um die Liste der verfügbaren Computer auf Ihrem Domänencontroller anzuzeigen.

- Ziehen Sie einen Computer in Ihre Test-OU.

- Klicken Sie auf Ja , um fortzufahren und den ausgewählten Computer zu Ihrer Test-OU hinzuzufügen, wenn Sie die Warnmeldung erhalten.

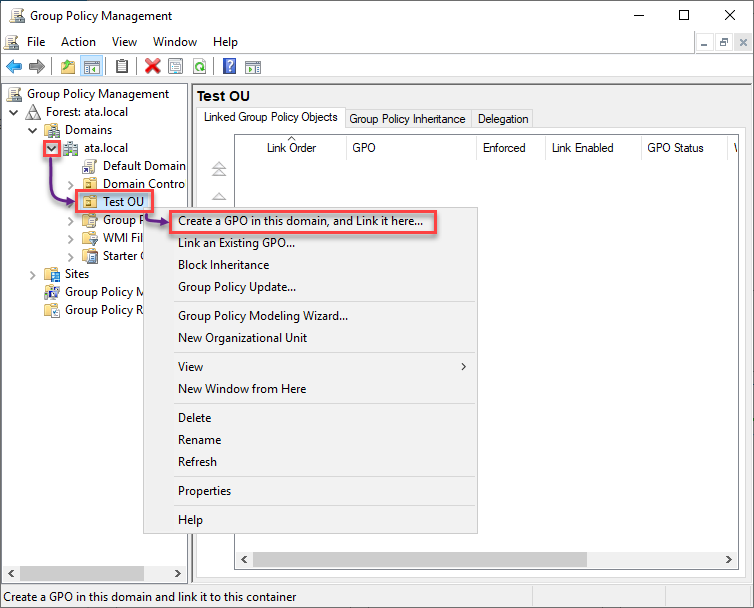

4. Starten Sie nun die Gruppenrichtlinienverwaltung, wo Sie eine GPO erstellen werden.

Erweitern Sie Ihren Bereich (linke Seite) → Klicken Sie mit der rechten Maustaste auf Ihre Test-OU → Erstellen Sie eine Gruppenrichtlinie in dieser Domäne und verknüpfen Sie sie hier, um die Erstellung einer Gruppenrichtlinie zu initiieren.

5. Benennen Sie die Gruppenrichtlinie nach Belieben und klicken Sie auf OK, um die Erstellung abzuschließen.

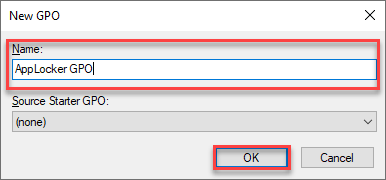

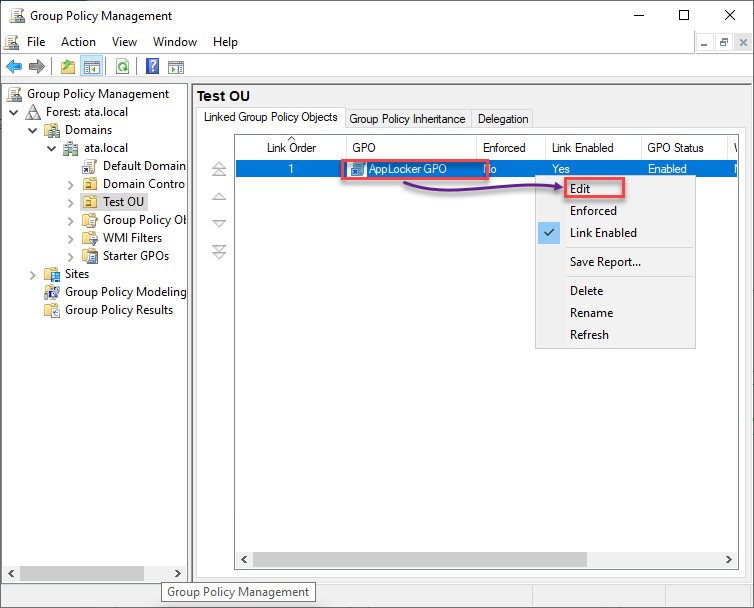

6. Nach der Erstellung klicken Sie mit der rechten Maustaste auf Ihre AppLocker-Gruppenrichtlinie, wählen Sie „Erzwungen“ im Kontextmenü und klicken Sie auf OK im Meldungsfeld.

Die Änderung der Einstellung „Erzwungen“ für die Gruppenrichtlinie wendet die Einstellungen in der Gruppenrichtlinie auf das Objekt (ein lokales System, eine Domäne, eine Site oder eine Organisationseinheit) an.

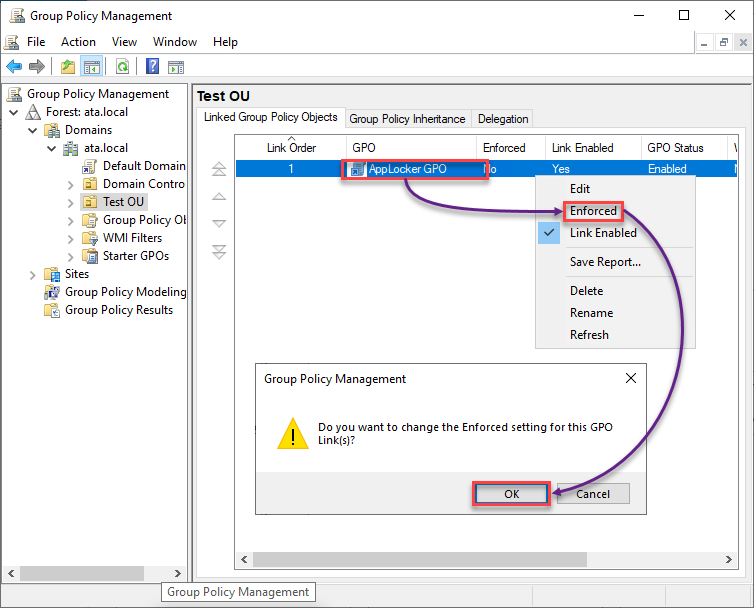

7. Klicken Sie als Nächstes mit der rechten Maustaste auf die AppLocker-Gruppenrichtlinie und wählen Sie „Bearbeiten“, um den Gruppenrichtlinien-Editor zu öffnen.

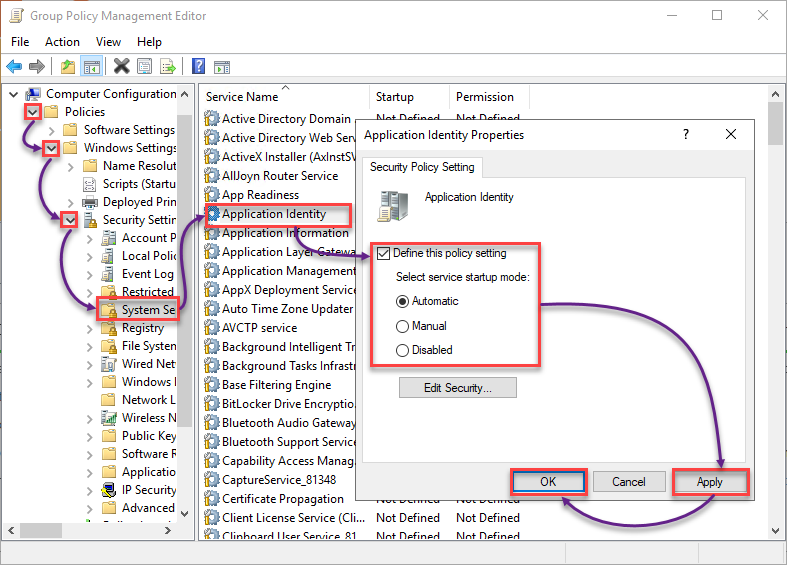

8. Konfigurieren Sie die Eigenschaften der Anwendungsidentität wie folgt:

- Unter Computerkonfiguration, erweitern Sie Richtlinien → Windows-Einstellungen → Sicherheitseinstellungen.

- Wählen Sie Systemeinstellungen und doppelklicken Sie auf Anwendungsidentität, um auf dessen Eigenschaften zuzugreifen.

- Aktivieren Sie das Kontrollkästchen Diese Richtlinieneinstellung definieren und wählen Sie Automatisch, um die Anwendungsidentität so einzustellen, dass sie beim Booten automatisch startet.

Das automatische Starten der Anwendungsidentität ist entscheidend, da es als Schalter für die Funktion von AppLocker dient.

- Klicken Sie auf Anwenden und OK, um die Änderungen an den Eigenschaften der Anwendungsidentität zu speichern.

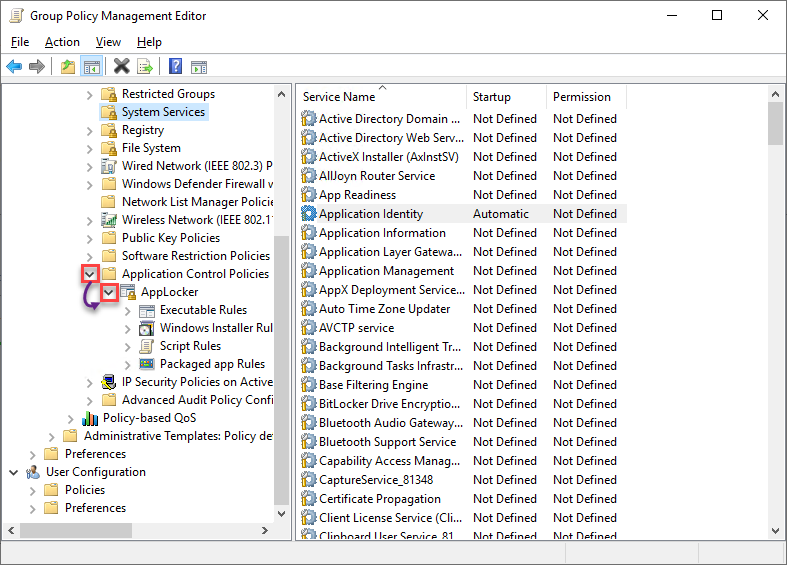

9. Scrollen Sie nach unten und erweitern Sie Anwendungssteuerungsrichtlinien (linke Seite) → erweitern Sie AppLocker.

10. Erstellen Sie nun Ihre Standard-AppLocker-Regeln, indem Sie alle Schritte aus dem Abschnitt Erstellen von Standard-AppLocker-Regeln replizieren.

11. Schließlich folgen Sie den Schritten im Abschnitt Erstellen von AppLocker-Deny-Regeln, um Ihre Deny-Regeln zu erstellen.

Überprüfung der Anwendungsidentität und des AppLocker-GPO-Status

Nachdem Sie Ihre AppLocker-Regeln über ein GPO bereitgestellt haben, überprüfen Sie den Status von AppIDSvc auf dem Computer, den Sie der Test-OU hinzugefügt haben. Sie überprüfen auch, ob Sie Ihr AppLocker-GPO erfolgreich auf die Test-OU angewendet haben.

1. Melden Sie sich am Computer an, den Sie der Test-OU hinzugefügt haben.

2. Führen Sie anschließend den folgenden Befehl aus, um den Status von AppIDSvc zu überprüfen.

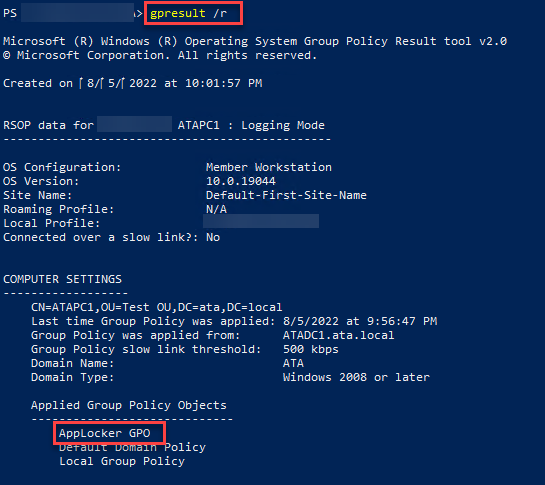

3. Führen Sie jetzt den untenstehenden gpresult-Befehl aus, um die angewendeten GPOs zu überprüfen.

Suchen Sie unter Computereinstellungen nach dem AppLocker-GPO, um zu bestätigen, dass das GPO angewendet wurde.

4. Testen Sie abschließend Ihre AppLocker-Deny-Regeln erneut. Und wenn sie funktionieren, sehen Sie eine Meldungsbox ähnlich der untenstehenden.

Gut gemacht! Sie sind jetzt bereit, diese Schritte zu replizieren und Ihren AppLocker auf eine Live-Organisationseinheit bereitzustellen.

Fazit

Ob Anwendung, Paket oder Skript, AppLocker ermöglicht es Ihnen, zu kontrollieren, welche Änderungen in Ihrem System erlaubt oder verweigert werden sollen. Und in diesem Tutorial haben Sie gelernt, wie Sie Windows 10 AppLocker-Regeln erstellen, um Ihr System an einem lokalen Computer zu sichern und diese Regeln mit einem GPO auf mehrere Maschinen bereitzustellen.

Mit diesem neu gewonnenen Wissen werden Sie AppLocker in Betracht ziehen, um Ihr System vor bösartigen Angriffen zu schützen?