אתה מחפש דרכים להוסיף שכבת אבטחה נוספת למחשב המקומי שלך או לכל התחום? שקול להעלות את הרמה עם ה-Windows 10 AppLocker!

ה-AppLocker נותן לך את היכולת לשלוט על אילו יישומים וקבצים משתמשים יכולים להריץ. ובמדריך זה, תלמד כיצד להגדיר את ה-AppLocker ולאבטח את מערכת ההפעלה שלך ב-Windows 10.

מרגיש כאילו יש צורך בפרטיות נוספת? קרא הלאה והתחל לאבטח את המערכת שלך!

תנאי דרישה

מדובר בהדגמה ידיים. אם ברצונך לעקוב, וודא שיש לך את הפרטים הבאים:

- A Windows 10 Education or Enterprise computer – This tutorial uses Windows 10 Enterprise 21H2.

- חשבון משתמש מנהל להגדרה מקומית או גישה לבקר בשלט בתחום עבור הגדרה ארגונית.

- A domain controller server for a multi-computer setup – This tutorial uses Windows Server 2019 Datacenter.

הגדרת שירות זיהוי היישומון להתחלה באופן אוטומטי

לפני שאתה אפילו מתחיל להגדיר כללי AppLocker ולהחיל אותם על מחשב המקומי שלך, עליך תחילה לכוון את שירות זיהוי היישומון. הגדרת שירות זיהוי היישומון להתחלה אוטומטית בעת הפעלת המחשב מחייבת חוקים של AppLocker ב-Windows 10.

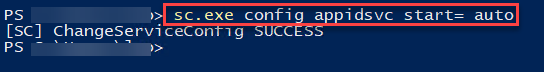

פתח קונסולת PowerShell כמנהל מערכת והפעל את הפקודה הבאה כדי להפעיל את שירות זהות היישום באופן אוטומטי בעת ההפעלה.

הפלט למטה מראה שהתקנת התצורה הצליחה.

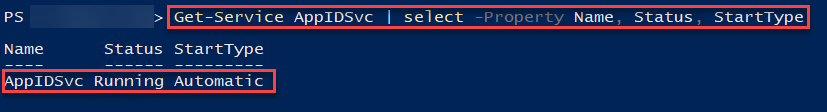

בשלב הבא, הרץ את הפקודה הבאה Get-Service כדי לוודא ששירות זהות היישום מתחיל באופן אוטומטי ורץ.

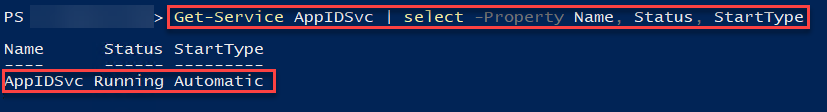

מטה, ניתן לראות שהסטטוס של AppIDSvc הוא Running עם סוג ההתחלה המוגדר ל- Automatic.

אם אתה רואה סטטוס עצור, הרץ את הפקודה Start-Service למטה כדי להתחיל את שירות זהות היישום (AppIDSvc).

יצירת כללי ברירת מחדל של AppLocker עבור Windows 10

עכשיו שהגדרת את שירות זהות היישום, השלב הבא הוא ליצור כללי AppLocker ברירת מחדל. יצירת כללי AppLocker מאפשרת לך לשלוט על אילו אפליקציות מותרות ואילו אסורות.

אתה יכול להגדיר כללי AppLocker לארבע קטגוריות של מוצרים, כדלקמן:

- כללי ביצוע – קבצים ביצועיים (.exe וקטן יותר .com).

- כללי מתקין Windows – קבצי מתקין Windows (.msi, .msp, ו .mst).

- חוקי סקריפט – קבצי סקריפט (.bat, .cmd, .js, .ps1 ו-.vbs).

- חוקי אפליקציות מארוזות – אפליקציות מארוזות ומתקיני אפליקציות מארוזות (.appx).

הכלל הכללי הוא ליצור חוקים ברירת מחדל לאפשר את כל האפליקציות המאושרות שנכנסות לאף אחת מהקטגוריות הכבר רצות על מחשב מקומי.

כדי ליצור חוקים ברירת מחדל של AppLocker, תצטרך תחילה גישה לכלי מדיניות האבטחה המקומי:

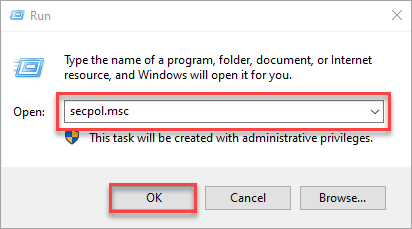

1. פתח את תיבת הדו־שיח "הרץ", הקלד secpol.msc ולחץ על אישור (או לחץ על Enter) כדי לגשת למדיניות האבטחה המקומית.

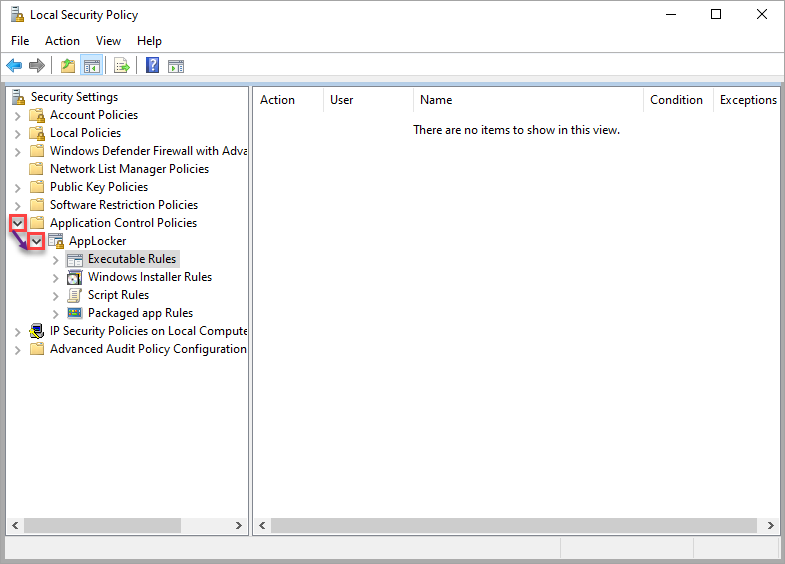

2. בחלון מדיניות האבטחה המקומית, הרחב את מדיניות בקרת היישום ו-AppLocker.

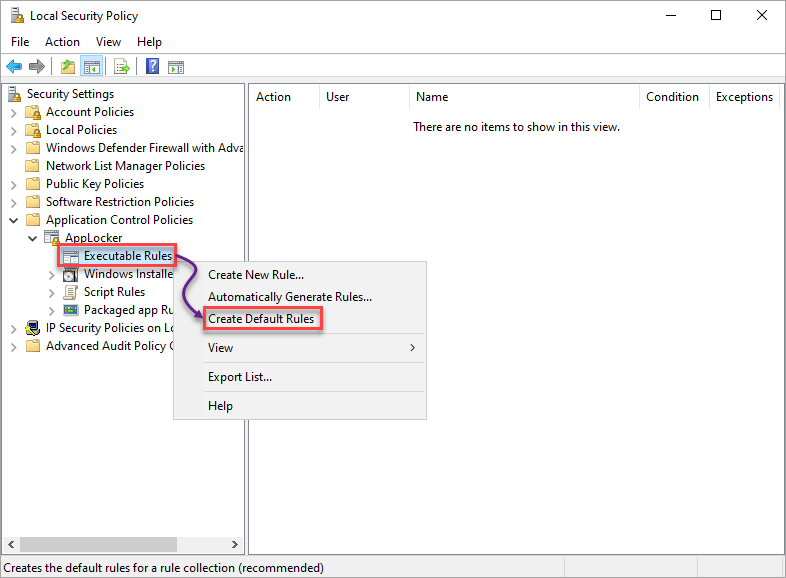

3. בחר, ולחץ על הזכות על חוקי הביצוע → בחר יצירת חוקים ברירת מחדל כדי ליצור את חוקי הביצוע הברירת מחדל של AppLocker עבור הקטגוריה שנבחרה.

חזור על השלב הזה עבור הקטגוריות הנותרות (התקנת מתקין Windows, חוקי סקריפט וחוקי אפליקציות מארוזות).

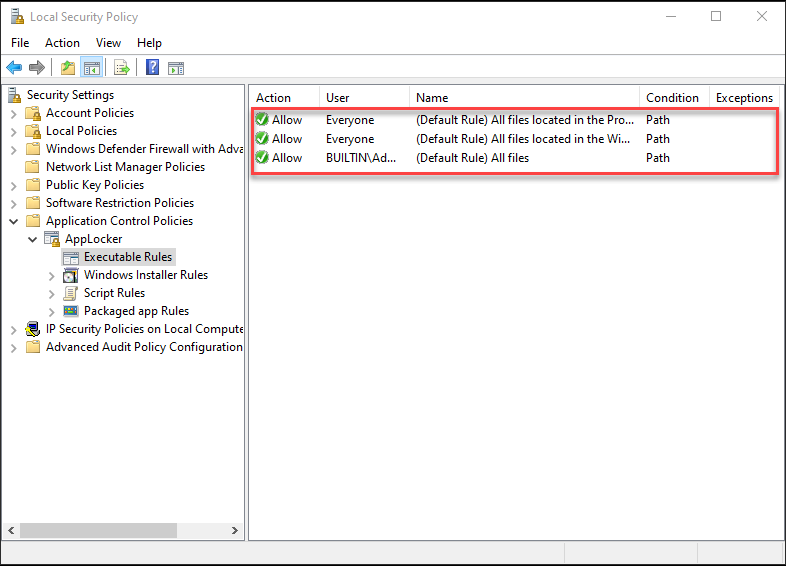

4. לבסוף, בחר בכל קטגוריה ווודא שחוקי AppLocker הברירת מחדל קיימים, כפי שמוצג למטה.

למטה, ניתן לראות קבוצה של שלושה חוקי ברירת מחדל, דומים לאחרים חוץ מחוקי אפליקציות מארוזות, שיש להם רק אחד.

יצירת חוקים למניעת אפליקציות

עכשיו שחוקי AppLocker הברירת מחדל שלך במקום, תוכל להתחיל ליצור חוקים למניעת אפליקציות. המניעה של אפליקציות מוסיפה אבטחה למחשב שלך מאחר שניתן לך למנוע גישה לאפליקציות מזיקות. מדיניות האבטחה המקומית גם תורמת ליצירת חוקים למניעת אפליקציות במערכת שלך.

במדריך זה, תיצור כללים עבור קטגוריית הכללים הניתנים לביצוע ותבדוק האם הם פועלים בפועל. אך פעם אחת שתהיה בטוח ביכולתך ליצור כללים, תוכל ליצור כללים גם עבור קטגוריות אחרות ולראות את ההבדלים שביניהם. שים לב ששלבי יצירת הכללים עבור כל קטגוריה דומים, חוץ מהכלל של יישום מארוז.

שים לב לכך ששלבי יצירת הכללים עבור כל קטגוריה דומים, חוץ מהכלל של יישום מארוז.

כיבוש יישומים דרך תנאי המוציא לאור

כאשר אתה מפעיל יישום, אתה נותן הרשאות למוציא המפעיל לבצע שינויים במערכת שלך, במיוחד אם היישום מחובר לרשת באופן קבוע. נשמע יתר על המידה לך?

יצירת כללים לכיבוש יישומים דרך תנאי המוציא לאור תעשה את העבודה אם אין לך אמון במוציא מסוים.

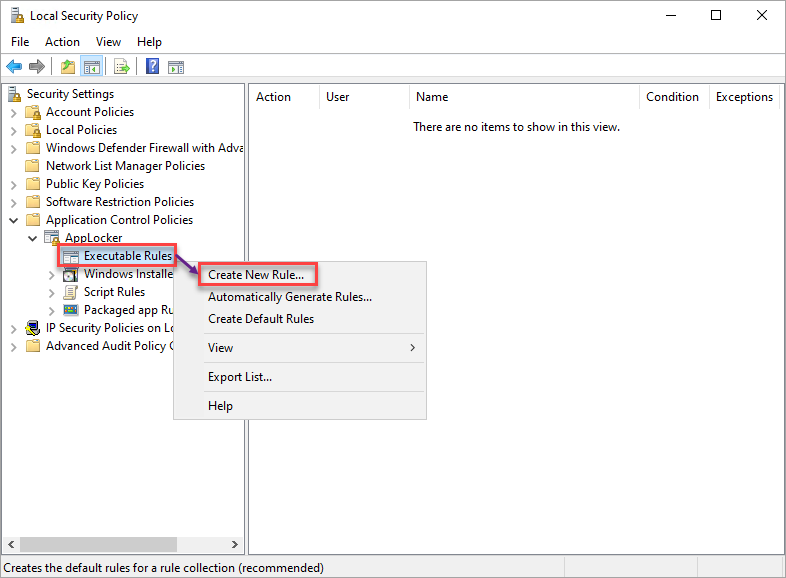

1. בחר וגרור על הקטגוריה שלך (כללים ניתנים לביצוע) → בחר צור כלל חדש כדי להתחיל ביצירת כלל חדש.

2. לאחר מכן, לחץ הבא כאשר אתה רואה את דף לפני ההתחלה מאחר וזהו רק דף המבוא.

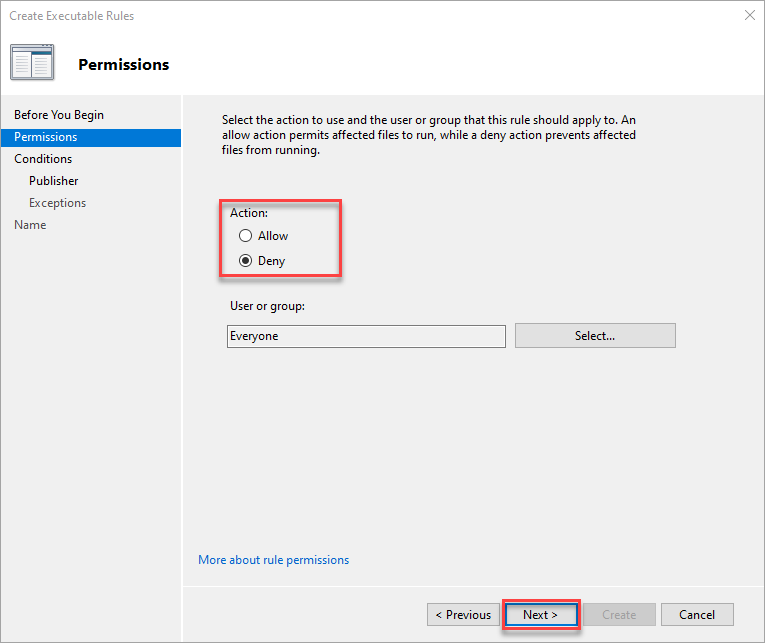

3. בלשונית ההרשאות, בחר את האפשרות הדחיה, שהיא הפעולה שהכלל יבצע.

ודא שאתה מגדיר את המשתמשים שנפגעים מהכלל הזה. אך השאר את כולם נבחרים למדריך זה, ולחץ הבא.

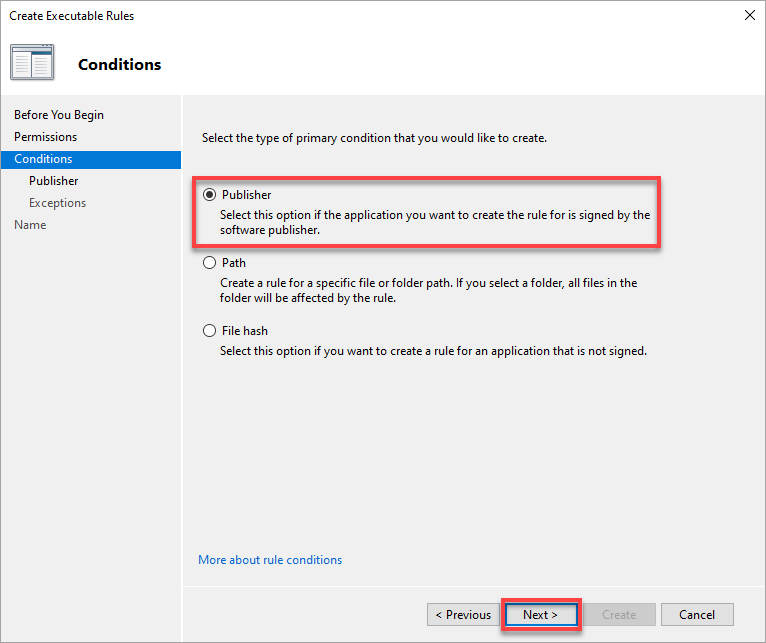

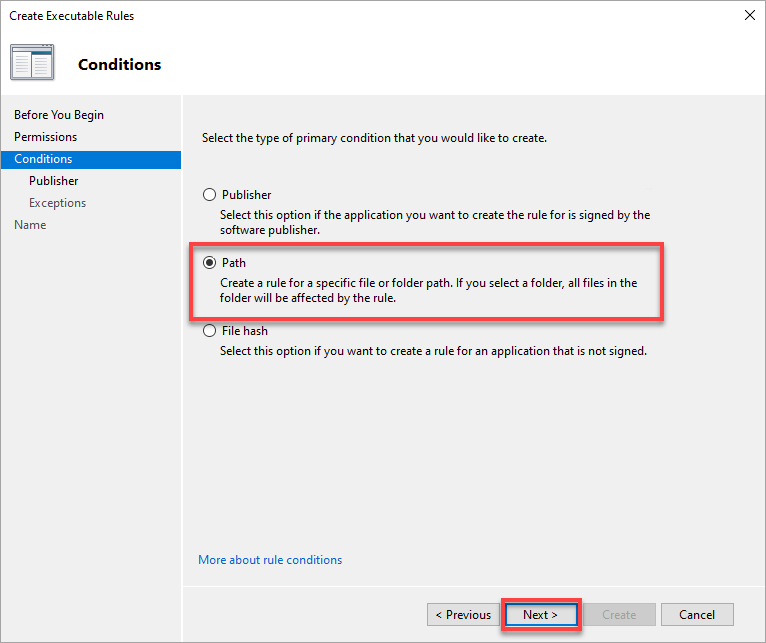

4. עכשיו, בחר מתוך שלוש אפשרויות ליצירת כלל (למעט יישום מארוז):

- מוציא – ליישום שהמוציא מפעיל חתומה עליו.

- נתיב – לקובץ או תיקייה מסוימים.

- גיבוב הקובץ – לקובץ שאינו חתום.

אך במדריך זה, בחר באפשרות המוציא, ולחץ הבא.

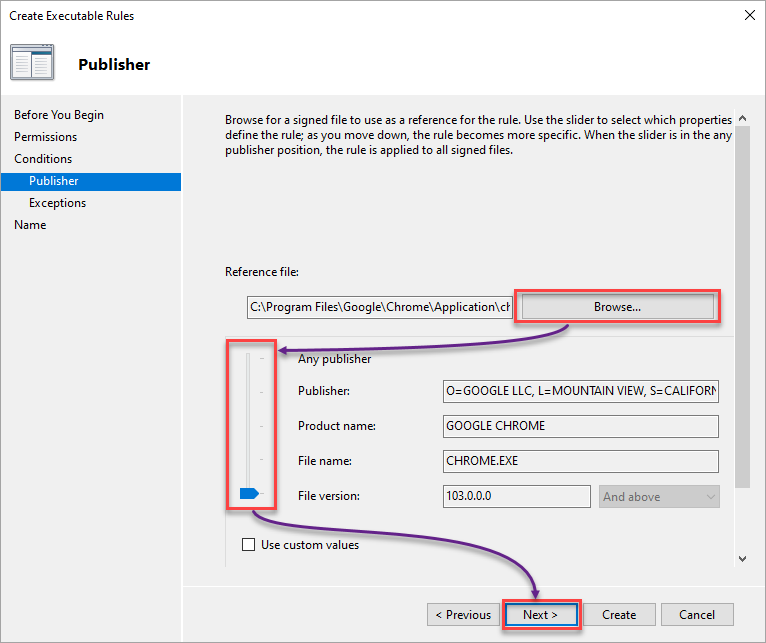

יצירת כלל AppLocker עם תנאי המפרסם מאפשרת לך להגדיר כלל יותר או פחות מסוים על קובץ.

5. הגדר את תנאי המפרסם עם ההגדרות הבאות:

בחירה באפשרות "כל מפרסם" עשויה לא להיות החלטה חכמה בכלל. ייתכן וחלק מהאפליקציות שלך מאותו המפרסם לא יעבדו, כך שהזהר בבחירה זו.

- עיין במחשב המקומי שלך למציאת הקובץ שאתה צריך ליצור עבורו כלל דחייה.

- התאם את המחוון לפי הצורך שלך כדי לבחור אילו מאפיינים מגדירים את הכלל; זה יכול להיות מפורט כמו גרסת הקובץ או המפרסם.

בדוגמה זו, המאפיין שנבחר הוא גרסת הקובץ של Google Chrome.

- לחץ על המשך כדי להמשיך להגדיר חריגים לתנאי הכלל.

6. בשלב זה, לחץ על המשך, כיוון שאין צורך ליצור חריגים לכלל הדחייה.

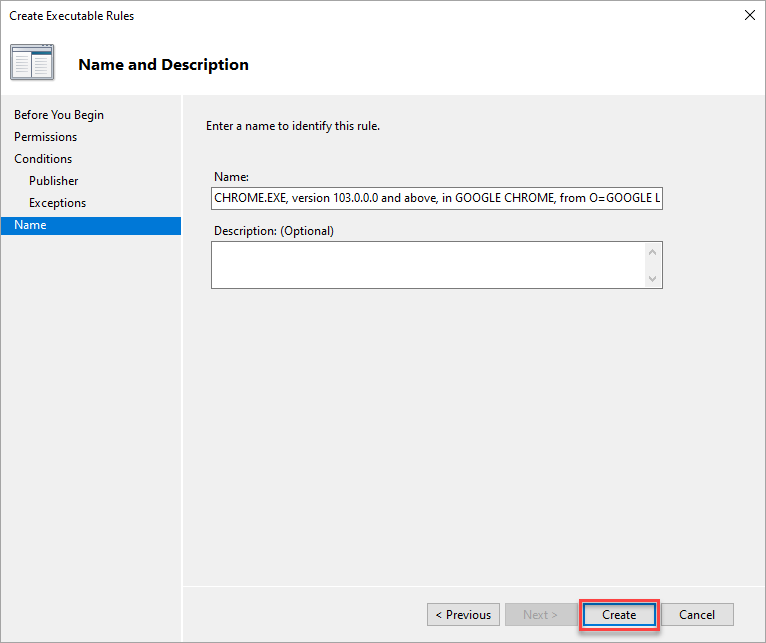

7. ספק שם תיאורי לכלל, ולחץ על צור כדי ליצור את הכלל עם תנאי המפרסם.

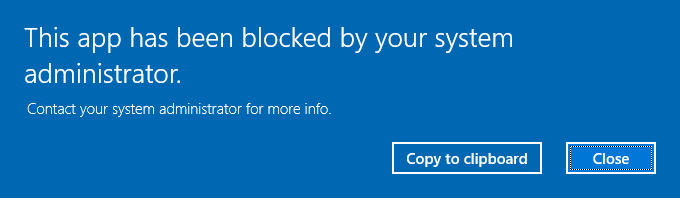

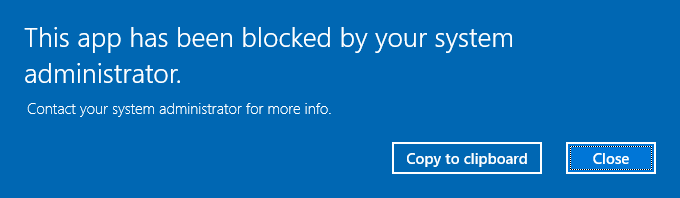

8. לבסוף, נסה לגשת לאפליקציות מהמפרסם שהגדרת לו כלל דחייה. אם כלל הדחייה עובד, תקבל את ההודעה הבאה.

לא משנה איזה תנאי בחרת, תקבל את אותה ההודעה הבאה כאשר אתה משיק אפליקציה שנדחתה תחת קטגוריית כללי הביצוע.

דחיית אפליקציות באמצעות תנאי הנתיב

נניח שאתה סומך על מפרסם אך חששן מאחת מהאפליקציות שלהם. אם כך, האופציה הטובה ביותר שלך היא ליצור כללים לדחייה של אפליקציות מסוימות או נתיבי תיקיות.

שורה 1. צור כלל חדש כפי שעשית בשלבים אחת עד ארבע של קטע "איסור בקשר לתנאי המוציא לאור של המפרסם".

אך הפעם, בחר בתנאי נתיב עבור קובץ או תיקייה מסוימת.

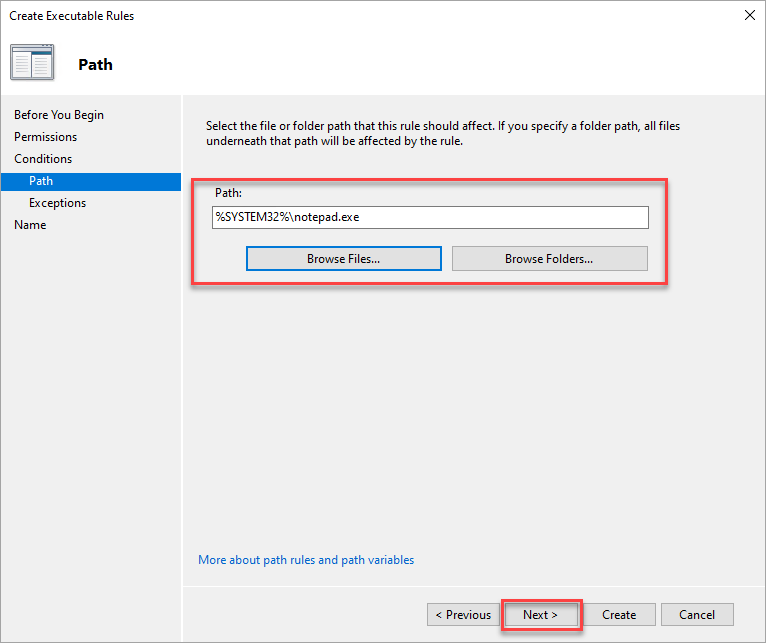

2. בלשונית הנתיב, בחר בנתיב הקובץ או התיקייה להם אתה רוצה להחיל את הכלל, ולחץ הבא.

לדוג, אם ברצונך לא לאפשר למשתמשים להפעיל את Notepad. במקרה כזה, ציין או דפדף את הנתיב המלא של Notepad.

שים לב שבבחירת תיקייה, הכלל של AppLocker יחול על כל הקבצים בתיקייה זו.

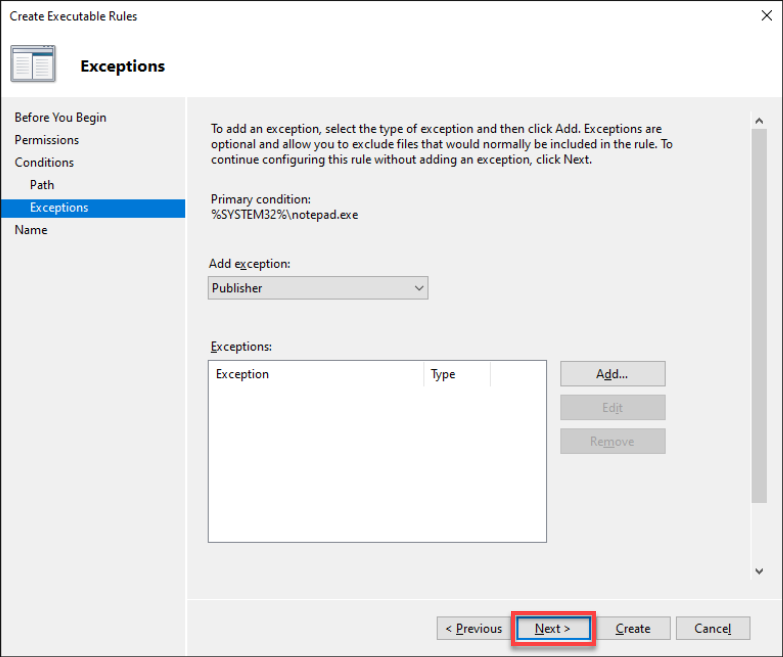

3. דלג על הוספת יוצאי דופן בלשונית היצוא ולחץ הבא.

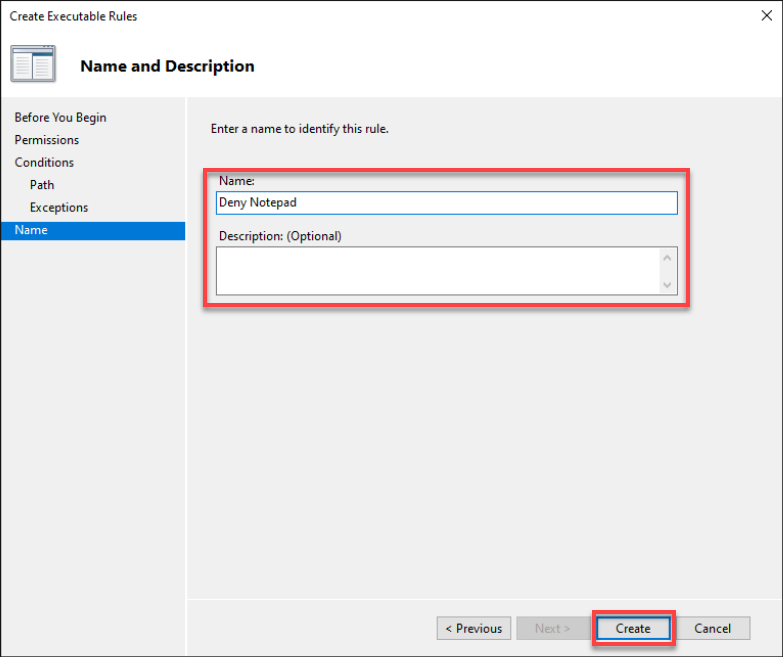

4. לבסוף, שנה את שם הכלל והתיאור של הכלל, ולחץ על יצירה כדי לסיים את הכלל לאיסור.

איסור יישומים דרך גיבוי הקובץ

כפי שאתה יודע, יישום זדוני יכול להתחפש לעצמו כאחד מכלי היומיום שלך השולטים בהתנהגות המערכת שלך. לזרוק על ידי מקרה יישום (לא חתום או ממפר מפרסם לא מאומת) יכול לגרום להרס במכונה שלך.

איך למנוע מריץ יישומים זדוניים בטעות? בנוסף לאנטיווירוס עוצמתי, יצירת כללים לאיסור יישומים דרך האש של הקובץ הוא עזר עצום.

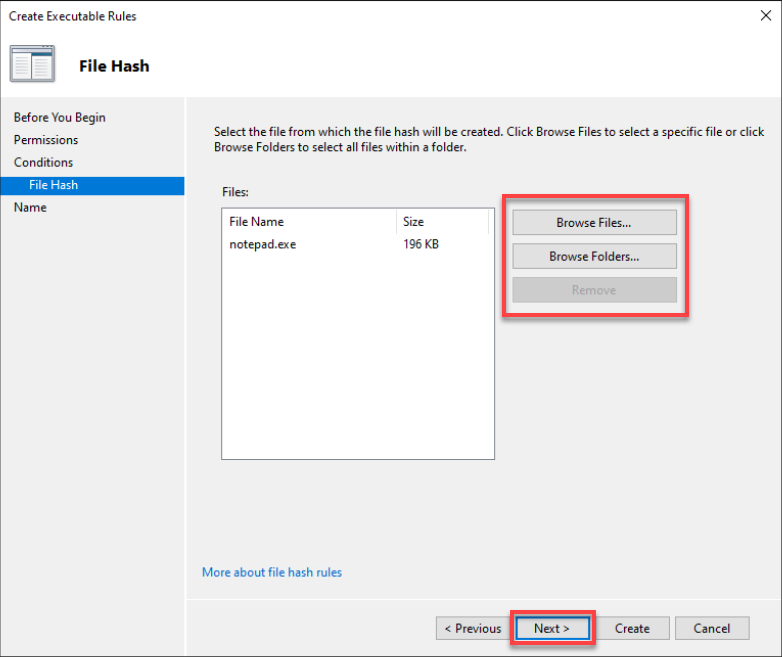

1. צור כלל איסור חדש, ובחר בתנאי הגיבוי של הקובץ הפעם.

2. לאחר מכן, דפדף, בחר בקובץ או התיקייה שאליה תרצה להגדיר כלל, ולחץ הבא.

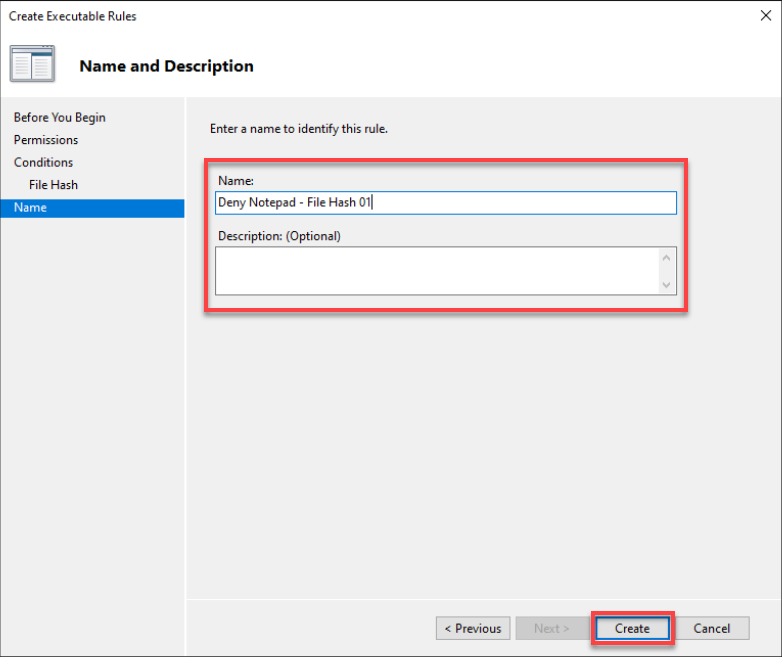

3. לבסוף, שנה את שם והתיאור של הכלל לאיסור (אופציונלי), ולחץ על יצירה כדי ליצור את הכלל החדש לאיסור.

הפצת כללי AppLocker של Windows 10 באמצעות אובייקט מדיניות קבוצה (GPO)

עכשיו אתה כבר יודע לדחות יישומים על המחשב שלך. אבל מה אם תצטרך להחיל כללי AppLocker על יותר ממחשב אחד או עבור ארגון? באמצעות GPO, תוכל להפעיל כללי AppLocker על מחשבים בדומיין של הארגון.

יצירת GPO מאפשרת לך להפעיל את AppLocker על מספר מחשבים בווינדוס 10 בו זמנית מבלי לעשות זאת באופן ידני על כל מחשב.

כדי ליצור GPO של AppLocker, תצטרך ליצור OU תחילה:

שים לב שזו המומלץ להפעיל GPO בתוך "יחידת ארגון בדיקה" (OU) לפני שתתחיל לערוך במבנה ה-AD שלך.

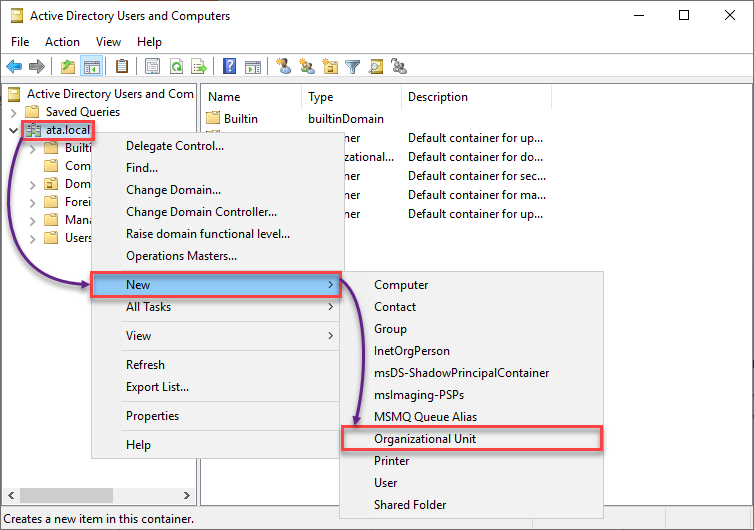

1. הפעל את "Active Directory Users and Computers", לחץ על התחום של הדומיין שלך (פאנל שמאלי) → חדש → יחידת ארגון כדי להתחיל בהוספת OU חדשה.

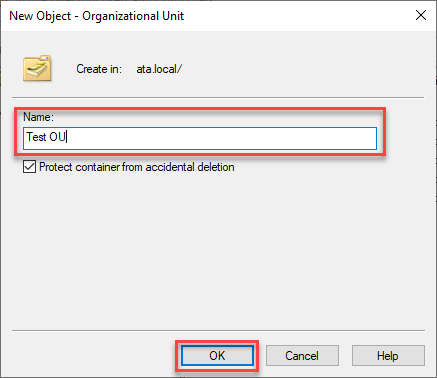

2. לאחר מכן, ספק שם שאתה מעדיף עבור ה-OU של הבדיקה שלך. ודא שהאפשרות למחיקה תופעלת בשליטה ולחץ על אישור כדי ליצור את ה-OU החדשה.

3. הוסף מחשב ל-OU של הבדיקה שלך עם הפעולות הבאות:

- לחץ על מחשבים (פאנל שמאלי) כדי לגשת לרשימת המחשבים הזמינים בשולחן הבקרה של הדומיין שלך.

- גרור ושחרר מחשב ל-OU של הבדיקה שלך.

- לחץ על כן כדי להמשיך להוסיף את המחשב שנבחר ל-OU של הבדיקה שלך כאשר אתה מקבל את תיבת ההודעות עם האזהרה.

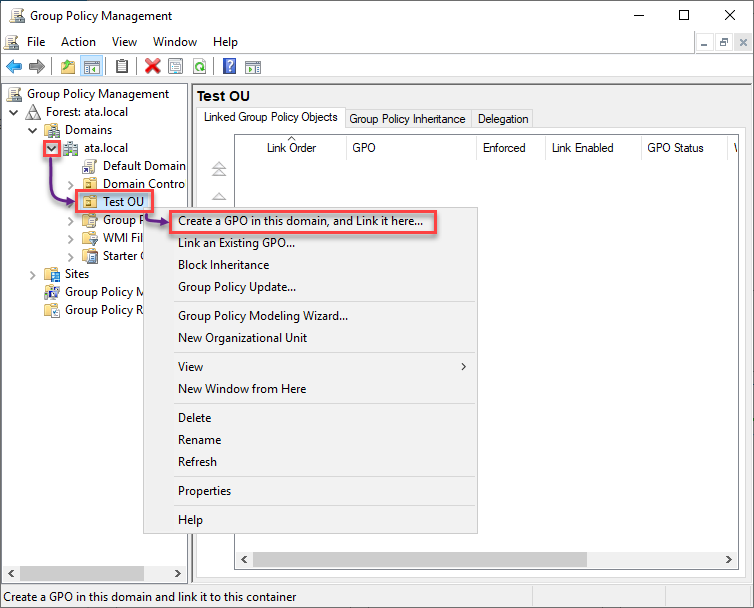

4. כעת, הפעל את "Group Policy Management", בו תיצור GPO.

הרחב את התחום שלך (לוח השמאל) → לחץ ימינה על OU הבדיקה שלך → צור GPO בדומיין זה, וקשר אותו כאן… להתחיל ביצירת GPO.

5. תן שם ל-GPO כפי שתבחר, ולחץ על אישור כדי לסיים את יצירת ה-GPO.

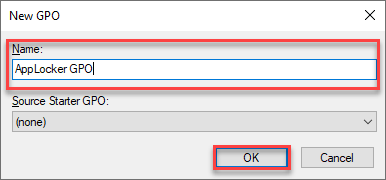

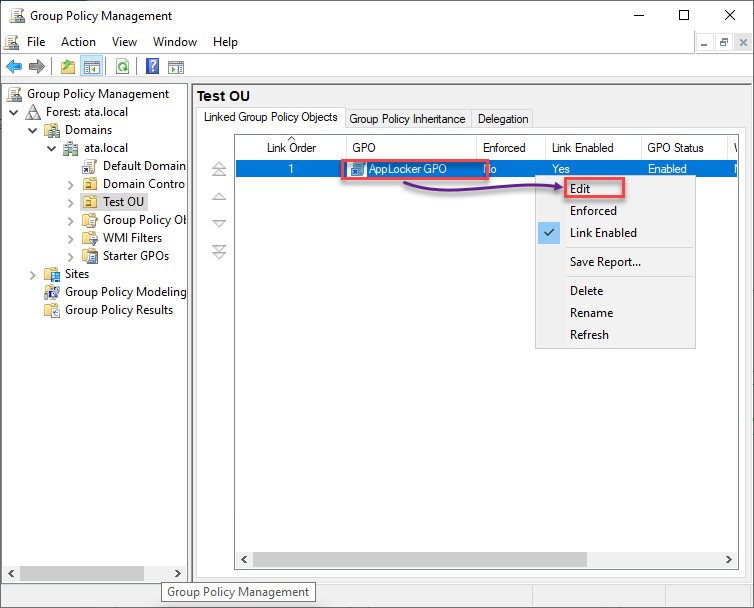

6. לאחר היצירה, לחץ ימינה על GPO שלך של AppLocker, בחר "מוטל בכוח" בתפריט ההקשר, ולחץ אישור בתיבת ההודעה.

שינוי ההגדרה ל-GPO מוטיל בכוח מיישם את ההגדרות ב-GPO לאובייקט (מערכת מקומית, דומיין, אתר או יחידת ארגון).

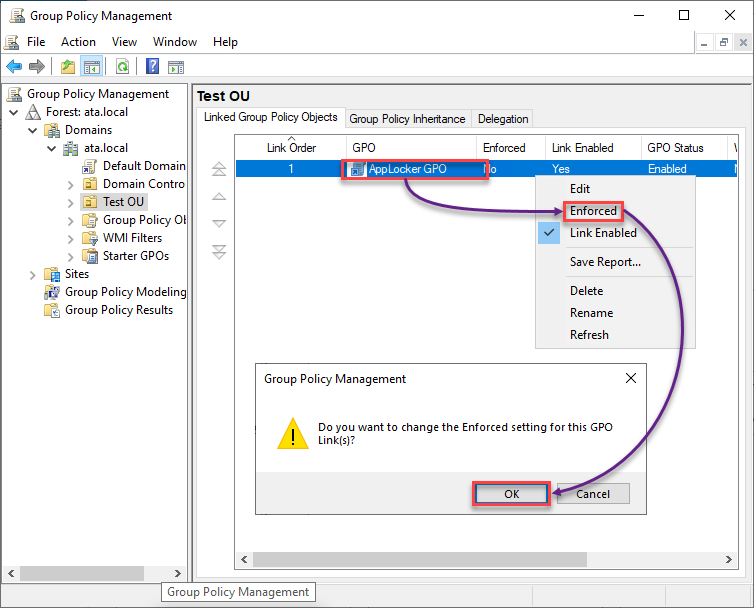

7. לאחר מכן, לחץ ימינה על GPO של AppLocker ובחר "מופעל" בתפריט ההקשר, ולחץ אישור בתיבת ההודעה.

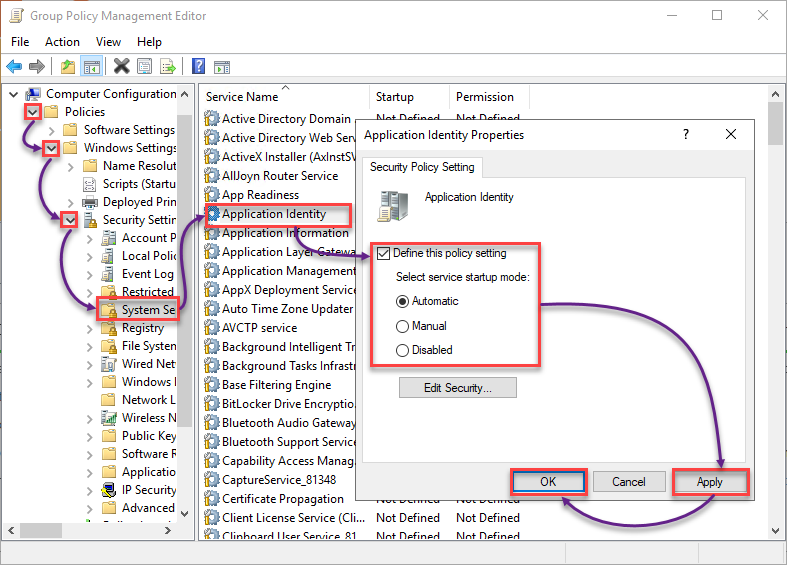

8. ערוך את מאפייני זהות היישום עם התיקונים הבאים:

- תחת תצורת המחשב, הרחב את המדיניות → הגדרות Windows → הגדרות אבטחה.

- בחר הגדרות מערכת ולחץ פעמיים על זהות היישום כדי לגשת אל מאפייניו.

- סמן את תיבת הגדר מדיניות זו, ובחר אוטומטי כדי להגדיר את זהות היישום להתחיל אוטומטית בעת ההפעלה.

הפעלת זהות היישום באופן אוטומטי חשובה כי היא פועלת כמפזר לעבודת AppLocker.

- לחץ על החל ועל אישור כדי לשמור את השינויים במאפייני זהות היישום.

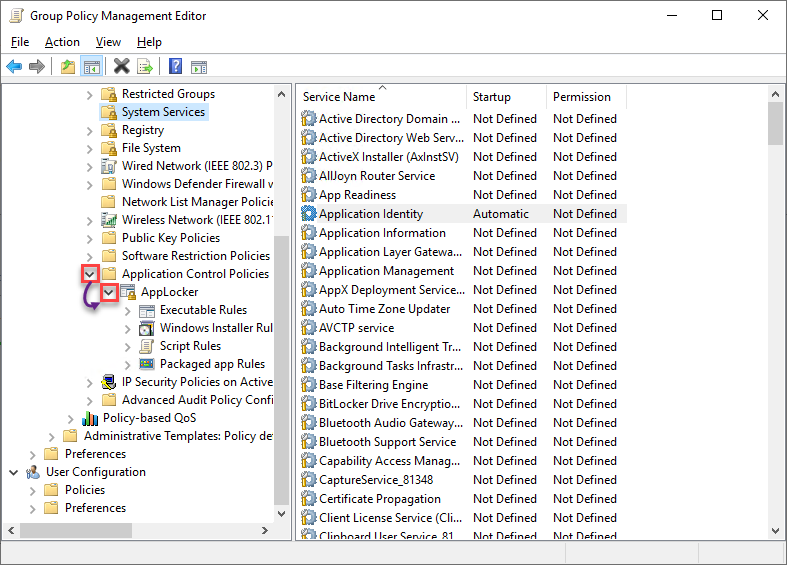

9. גלול למטה והרחב את מדיניות בקרת היישומים (לוח השמאל) → הרחב את AppLocker.

10. כעת, צור את כללי AppLocker הברירתיים שלך על ידי שקיפות כל השלבים מהקטע יצירת כללי AppLocker ברירתיים.

11. לבסוף, עקוב אחרי השלבים בקטע יצירת כללי דחיה של AppLocker כדי ליצור את כללי הדחיה שלך.

אימות זהות היישום ומצב GPO של AppLocker

לאחר שהוחלו כללי AppLocker שלך דרך GPO, בדוק את מצב השירות AppIDSvc במחשב שהוספת ל-OU לבדיקה. תוודא גם אם החלת בהצלחה את ה-GPO של AppLocker על OU לבדיקה.

1. התחבר למחשב שהוספת ל-OU לבדיקה.

2. לאחר מכן, הפעל את הפקודה למטה כדי לבדוק את מצב השירות AppIDSvc.

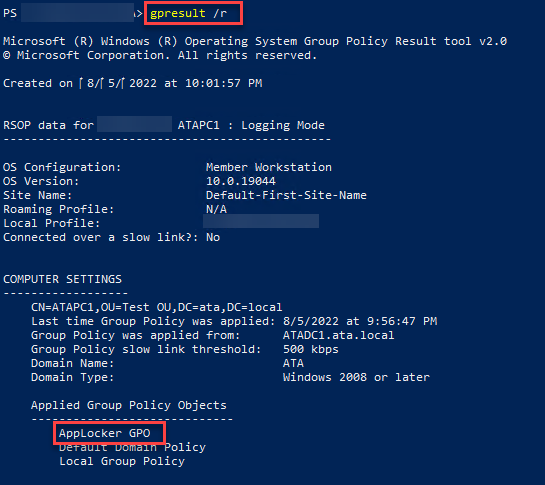

3. כעת, הפעל את פקודת gpresult למטה כדי לבדוק את ה-GPOs שהוחלו

חפש את GPO של AppLocker תחת הגדרות המחשב, שמאשר את החיבור של ה-GPO.

4. לבסוף, בדוק מחדש את כללי הדחיה שלך ב-AppLocker. ואם הם עובדים, תראה תיק מסומן כמו התמונה למטה.

עבודה מעולה! אתה מוכן כעת לשכפל את השלבים האלה ולהפעיל את AppLocker שלך ביחידת ארגון פעילה.

מסקנה

בין אם מדובר ביישום, חבילה או סקריפט, AppLocker מאפשר לך לשלוט באילו שינויים לאפשר או לדחות במערכת שלך. ובמדריך זה, למדת איך ליצור כללי AppLocker של Windows 10 כדי לאבטח את המערכת שלך למחשב מקומי ולהפיץ את הכללים הללו למספר מחשבים עם GPO.

עם הידע הזה החדש, האם תשקול להשתמש ב-AppLocker כדי להגן על המערכת שלך מפני תקיפות זדוניות?