Управление пользователями и разрешениями может быть ужасным, особенно если вы только начинаете работать в качестве администратора. Но хорошая новость заключается в том, что Центр администрирования Active Directory (ADAC) находится совсем рядом.

Будь то создание пользователя, сброс пароля или изменение прав доступа пользователя, ADAC справится с задачей. И в этом руководстве вы узнаете, как развернуть и использовать ADAC на профессиональном уровне.

Вы уже взволнованы? Читайте дальше и начинайте свой путь в качестве администратора с ADAC!

A FREE read only tool that scans your AD and generates multiple interactive reports for you to measure the effectiveness of your password policies against a brute-force attack. Download Specops Password Auditor now!

Предварительные требования

Если вы планируете следовать примерам в этом руководстве, убедитесь, что у вас есть сервер с Windows. В этом руководстве используется Windows Server 2019, но более поздние версии также подойдут.

Установка Active Directory на Windows Server 2019+

Active Directory (AD) – это служба каталогов, которая позволяет администраторам, таким как вы, управлять разрешениями и контролировать доступ к сетевым ресурсам. Но поскольку AD не поставляется предустановленным с вашим сервером Windows по умолчанию, сначала вам нужно установить AD через Менеджер сервера.

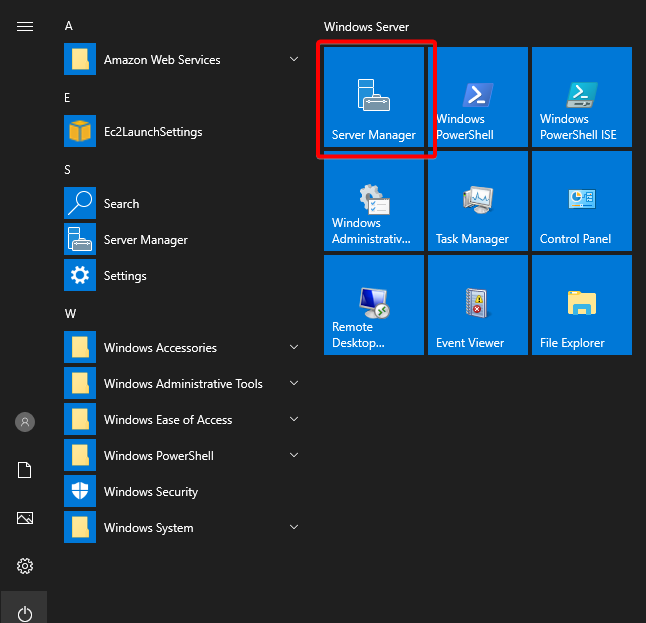

1. Откройте Менеджер сервера из меню “Пуск”.

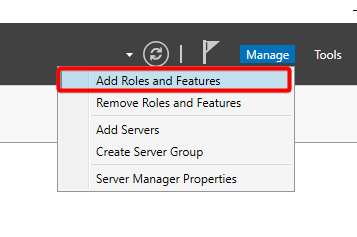

2. В Менеджере сервера нажмите “Управление” (вверху справа) и выберите опцию “Добавить роли и функции”. Появится мастер установки, где вы сможете установить AD.

3. Установите флажок “Пропустить эту страницу по умолчанию” и нажмите “Далее”, так как эта страница является чисто вводной.

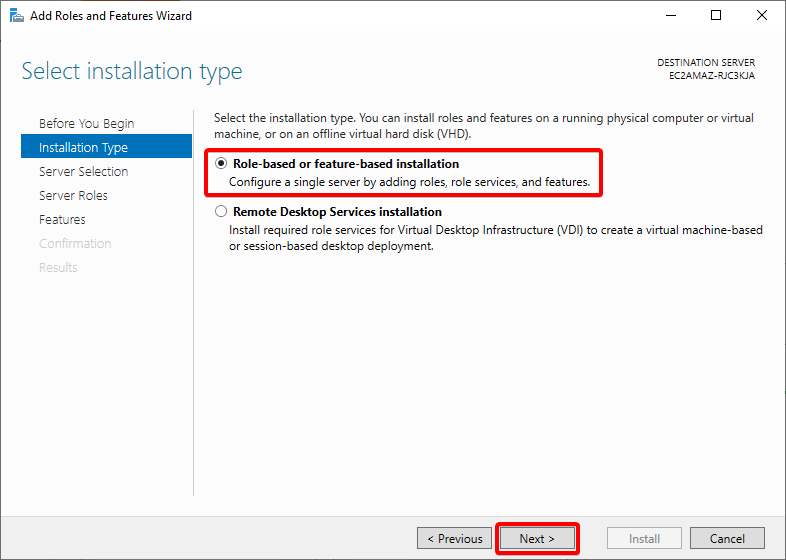

4. В разделе Тип установки выберите установку на основе ролей или функций, так как вы работаете на одном сервере, а не в составе VDI, и нажмите Далее.

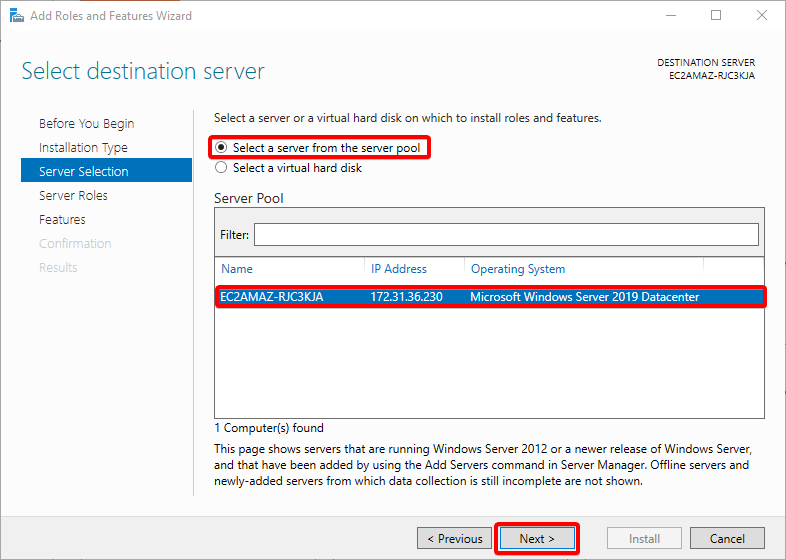

5. Теперь выберите опцию Выбор сервера из пула, выберите соответствующий сервер в качестве места установки и нажмите Далее.

Выбор сервера, который вы хотите использовать в качестве контроллера домена, имеет решающее значение в этом процессе. Если вы работаете на первом хосте в вашей среде, в пуле будет только один сервер. Но если вы работаете в рабочей среде с существующими службами, вы увидите другие серверы из среды.

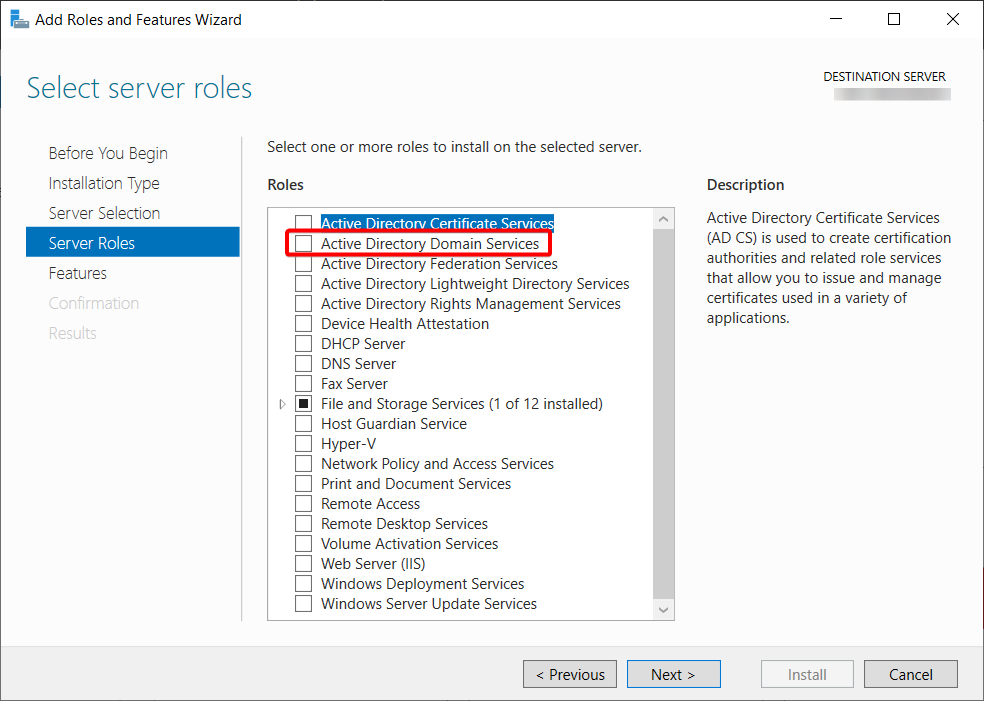

6. Установите флажок Организация служб домена Active Directory, что может вызвать дополнительное окно, если отсутствуют зависимые функции.

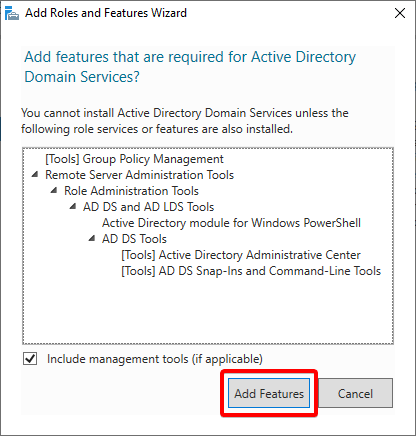

7. Подтвердите зависимости и нажмите Добавить функции.

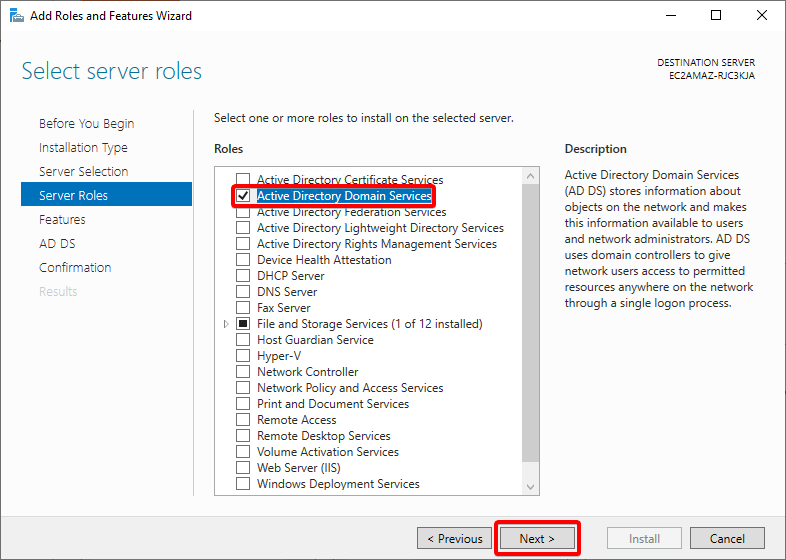

8. Убедитесь, что выбрана опция Службы домена Active Directory, и нажмите Далее.

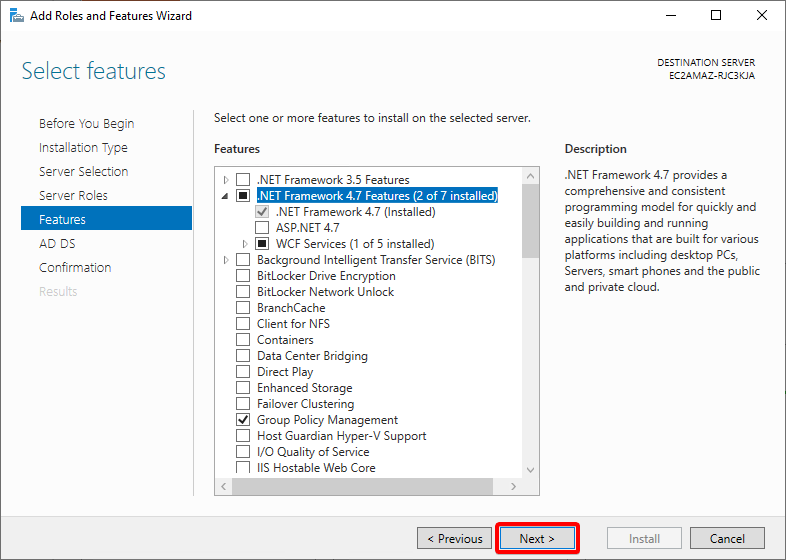

9. Оставьте все по умолчанию в разделе Функции и нажмите Далее.

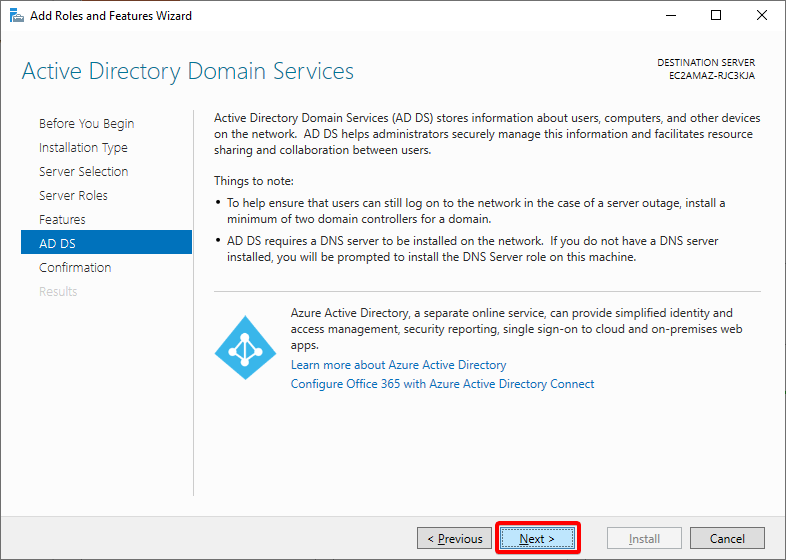

10. Не стесняйтесь просмотреть введение в AD DS и нажать Далее.

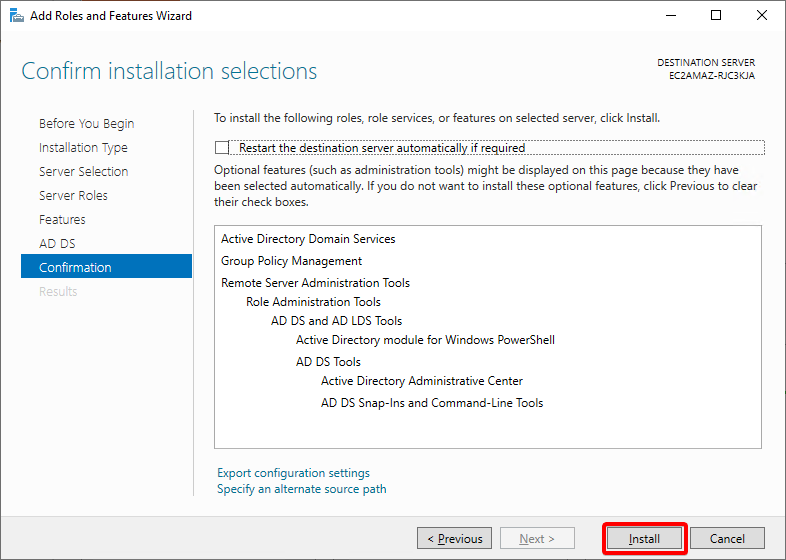

11. Подтвердите свой выбор установки и нажмите Установить. Таким образом, начнется установка AD на ваш сервер.

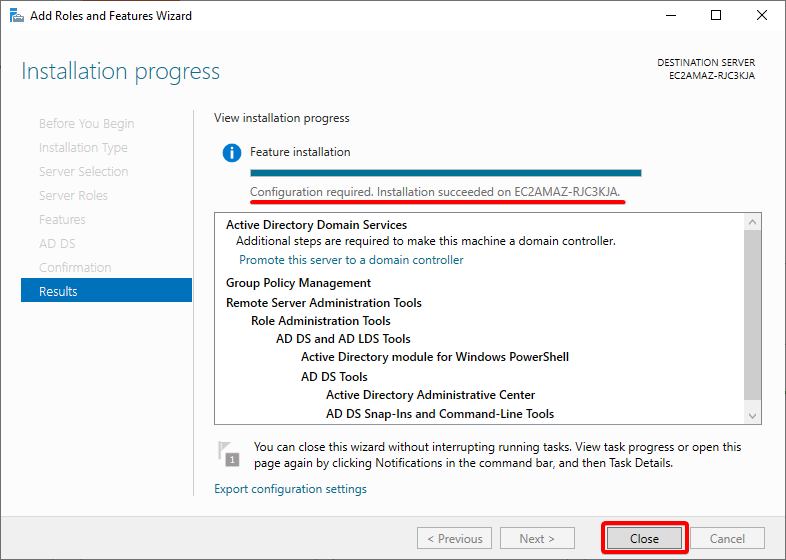

12. Наконец, нажмите Закрыть, когда установка завершится. Вы успешно установили ADAC, и теперь вы сможете пользоваться гибким управлением AD.

Настройка установки AD

Даже после установки AD требует конфигурации сервера для повышения его до контроллера домена. Это позволяет вашему серверу стать авторитетным для домена AD, что является необходимым условием для распознавания хостами того, какой сервер является контроллером домена.

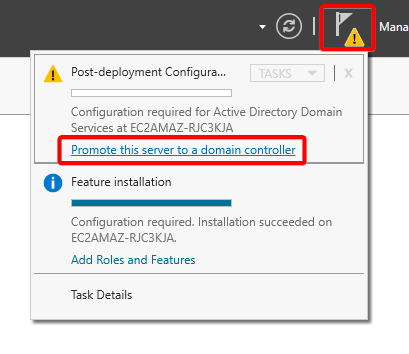

1. На вашем Менеджере сервера выберите желтый восклицательный знак рядом с флажком (вверху справа) и нажмите ссылку “Повысить этот сервер до контроллера домена”.

Откроется мастер конфигурации служб домена Active Directory, где вы настроите свой новый контроллер домена.

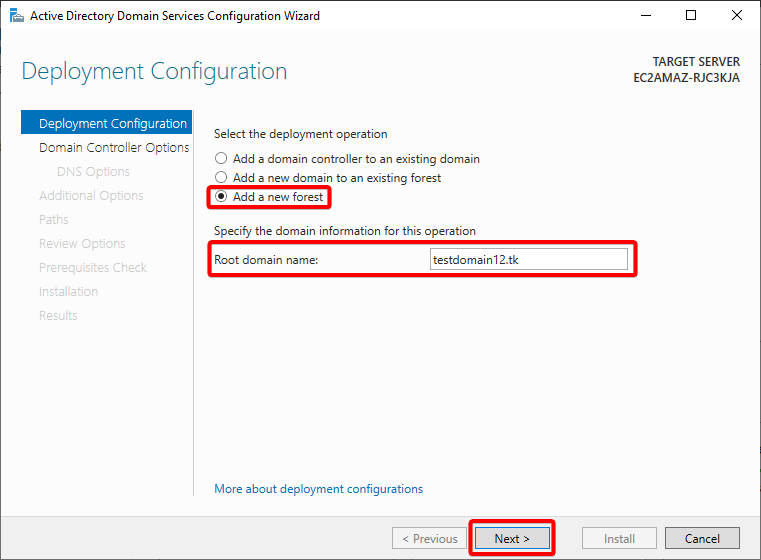

2. В разделе “Конфигурация развёртывания” выберите опцию “Добавить новый лес“. Лес – это конструкция, используемая AD для определения и группировки доменов.

Укажите имя корневого домена и нажмите Далее. В данном учебнике в качестве имени корневого домена выбрано testdomain12.tk.

В этом учебнике вы создадите новый лес, но также можно присоединить существующий домен для расширения вашей инфраструктуры.

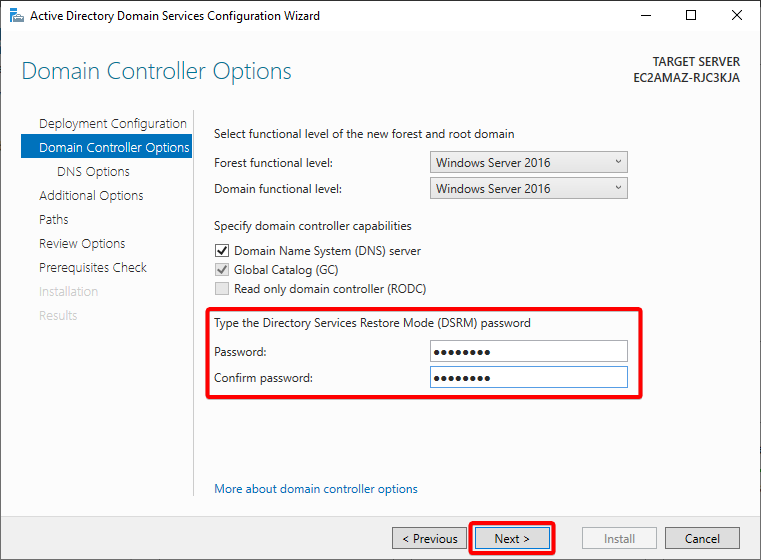

3. Оставьте параметры по умолчанию в опциях контроллера домена и укажите только желаемый пароль.

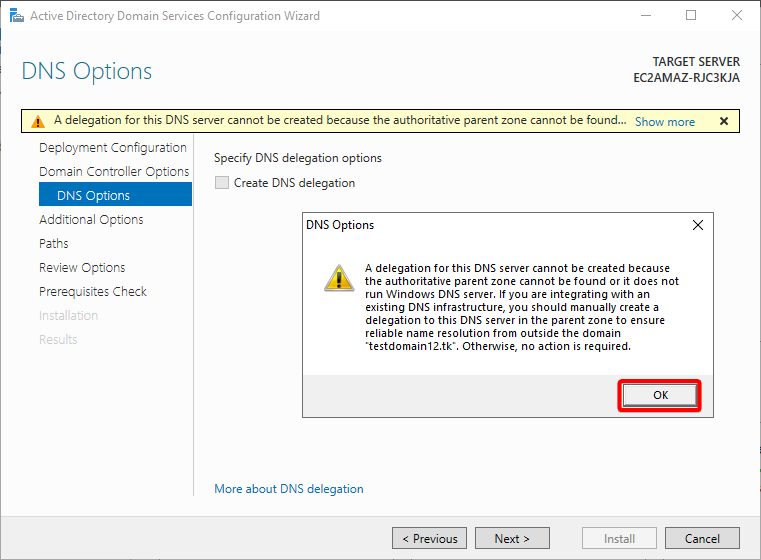

Если ваш сервер не может найти авторитетный родительский DNS, вы увидите следующее предупреждение.

Это сообщение просто напоминает вам установить ваши существующие записи DNS для правильного разрешения имени вашего домена. Это действие применяется только в том случае, если вы хотите интегрировать свой домен в существующую инфраструктуру.

Если нет, и вы создаете новую инфраструктуру с этим сервером в качестве вашего нового основного хоста DNS, проигнорируйте это сообщение.

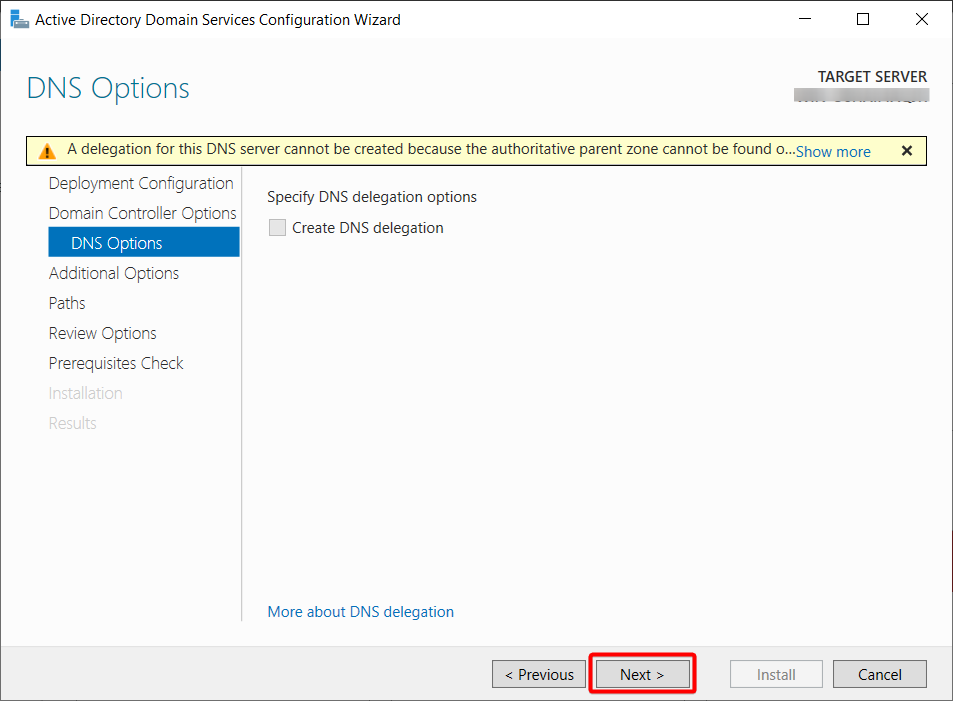

4. Оставьте опцию Создать делегирование DNS неотмеченной и нажмите “Далее”.

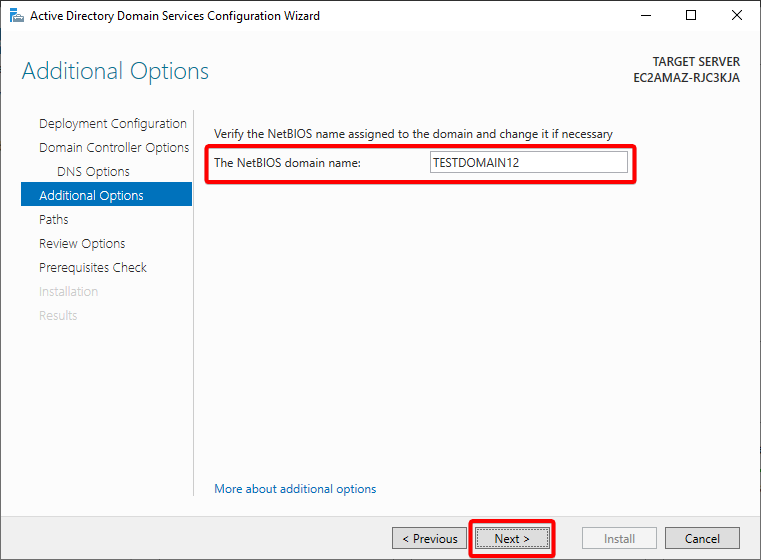

5. Теперь оставьте имя NetBIOS домена по умолчанию и нажмите “Далее”.

По умолчанию мастер устанавливает имя NetBIOS домена в сокращенную версию имени домена, указанного в корневом имени домена на шаге два.

Хотя вы можете изменить имя NetBIOS домена, лучше оставить его по умолчанию, поскольку это связано с вашим доменом.

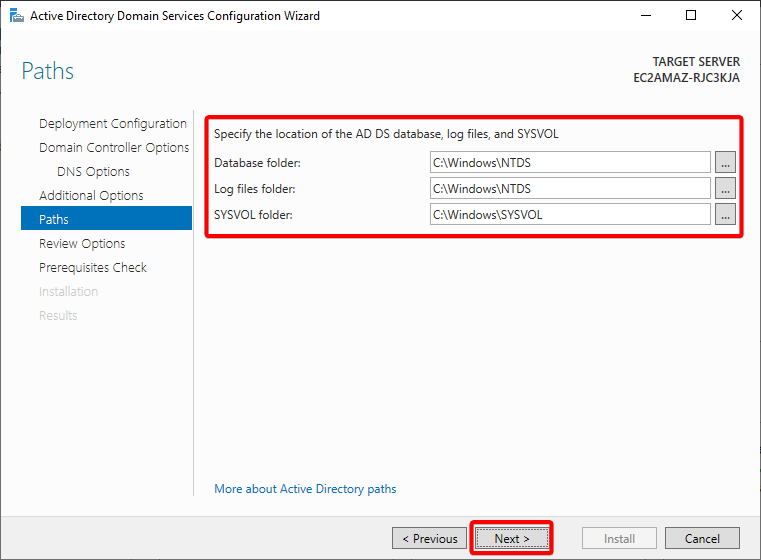

6. Как и в предыдущих шагах, оставьте пути по умолчанию для определения локальных каталогов установки.

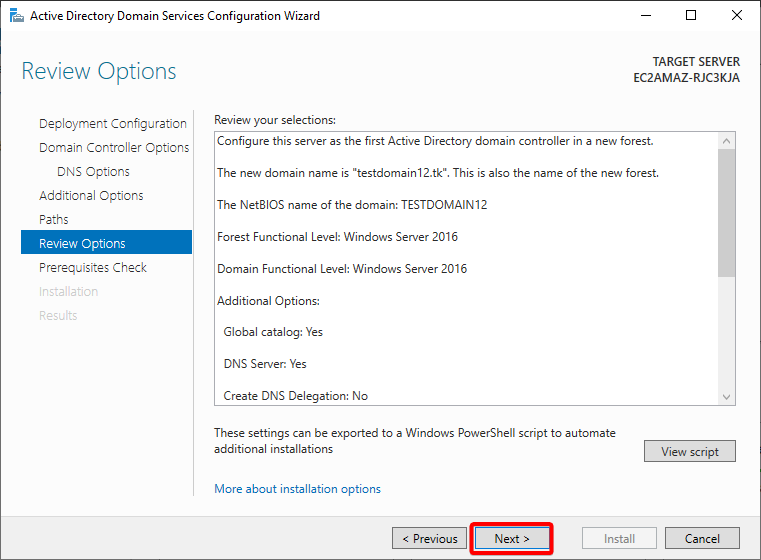

7. Проверьте параметры установки и нажмите “Далее”, когда будете удовлетворены всем.

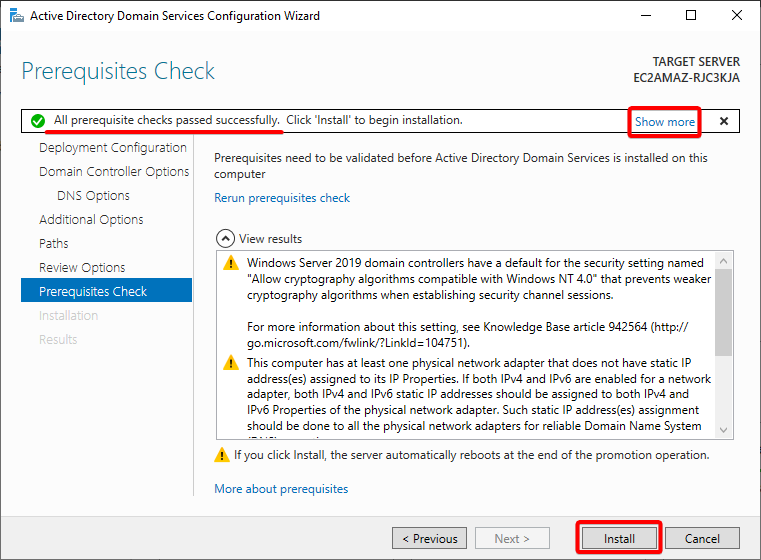

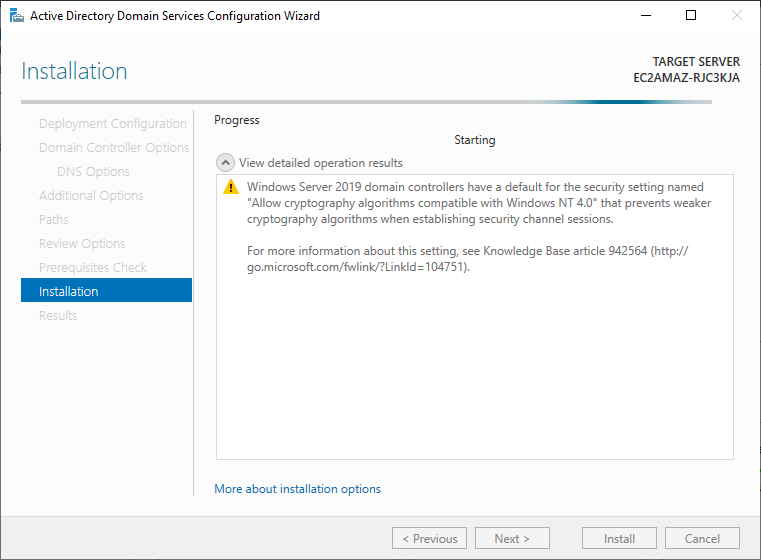

8. Нажмите “Установить”, как только мастер подтвердит вашу конфигурацию и убедится, что все готово к развертыванию.

Если вы видите сообщение “Все проверки предварительных требований прошли успешно”, как показано ниже, вы можете продолжить установку. В противном случае нажмите “Показать больше” и проанализируйте дальше.

После завершения установки ваш сервер перезагрузится.

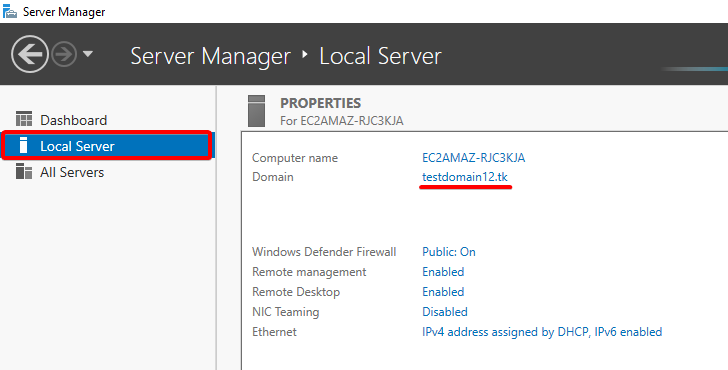

9. Наконец, откройте Менеджер сервера после перезагрузки и перейдите на вкладку Локальный сервер (левая панель). Вы увидите, что рабочая группа изменилась на имя вашего корневого домена (testdomain12.tk), что подтверждает присоединение вашего сервера к домену.

Создание организационной единицы

Организационная единица (или ОЕ) – это контейнер, предназначенный для организации вашей среды, чтобы все было аккуратно и безопасно. ОЕ особенно полезны при установке конкретных разрешений для членов ОЕ.

Для создания ОЕ в основном каталоге леса вашего домена:

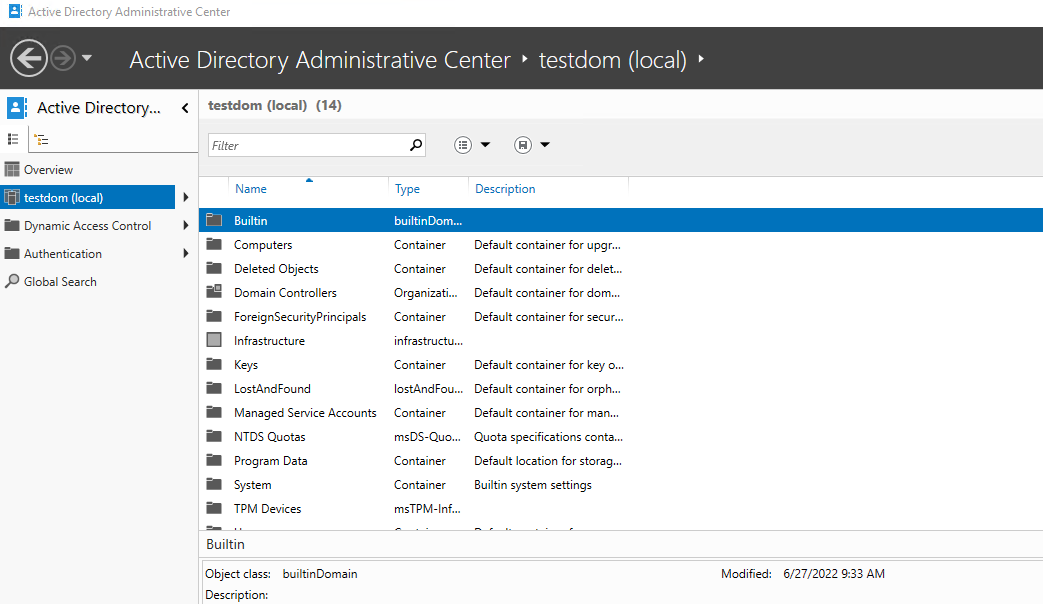

1. Откройте Центр администрирования Active Directory (ADAC) из меню “Пуск”.

2. После открытия ADAC выберите свой управляемый домен в левой панели, как показано ниже.

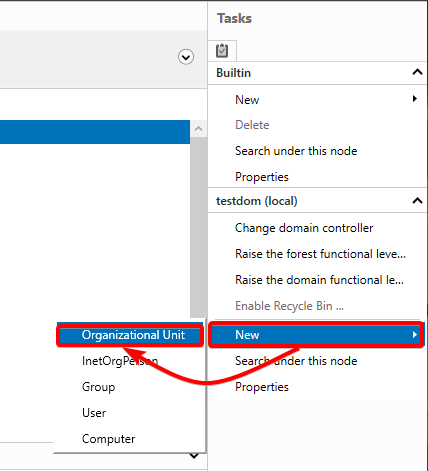

3. В панели задач (самой правой) выберите “Новый” —> “Организационная единица” в выбранном домене. Это откроет диалоговое окно, где вы можете настроить новую ОЕ (шаг четыре).

Если панель задач не отображается по умолчанию, щелкните “Управление” (в правом верхнем углу) —> “Панель задач”.

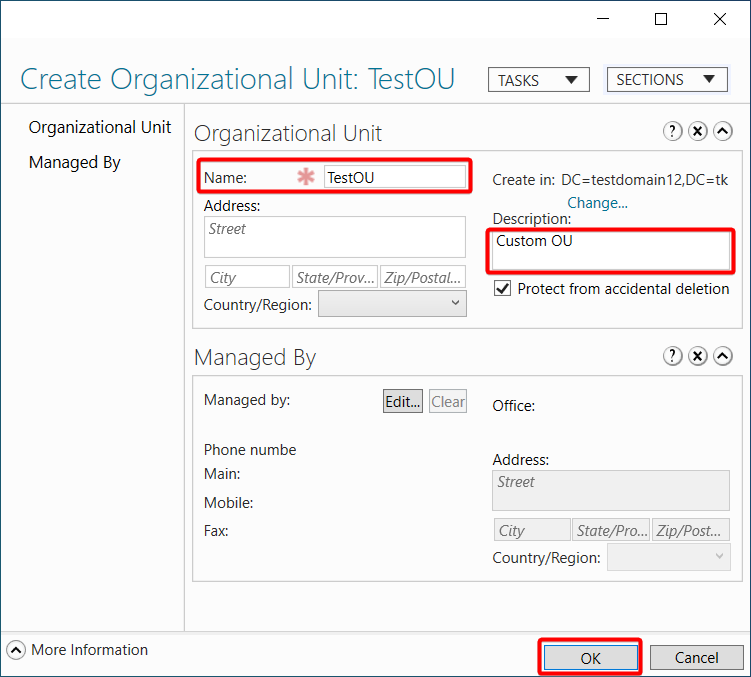

4. Теперь укажите имя и краткое описание для новой ОЕ, и нажмите “OK”, чтобы создать ОЕ. В этом руководстве используется “TestOU” для имени ОЕ.

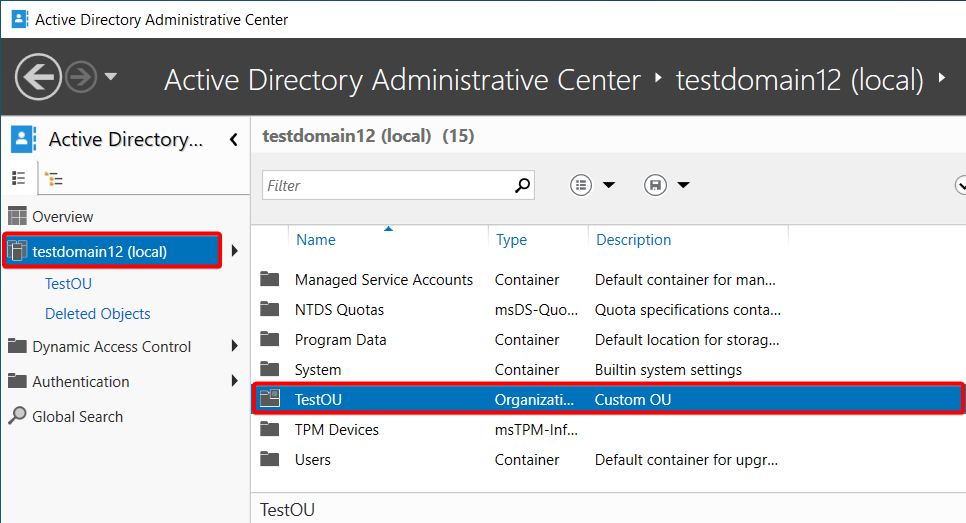

5. Наконец, выберите свой домен и подтвердите наличие новой ОЕ, как показано ниже.

Добавление пользователей в организационную единицу

Сотрудники нуждаются в доступе к ресурсам организации при вступлении в компанию. Обычно ваше первое задание – добавить учетную запись пользователя в AD и предоставить необходимые разрешения позже.

Чтобы добавить пользователей в вашу ОЕ:

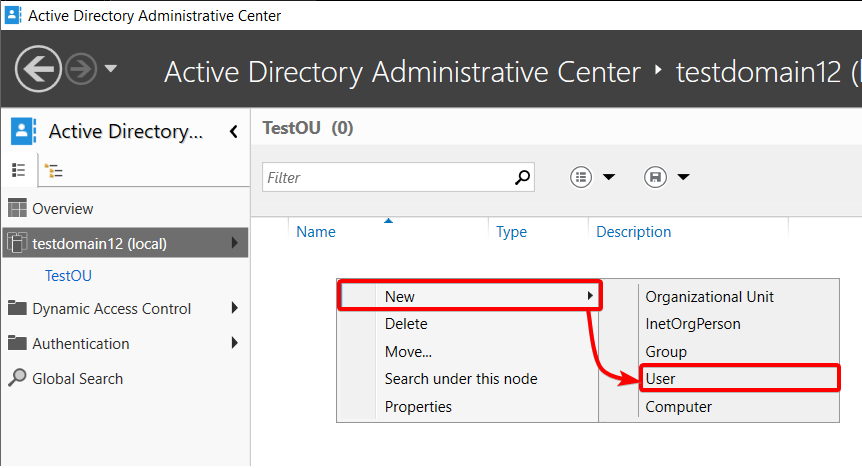

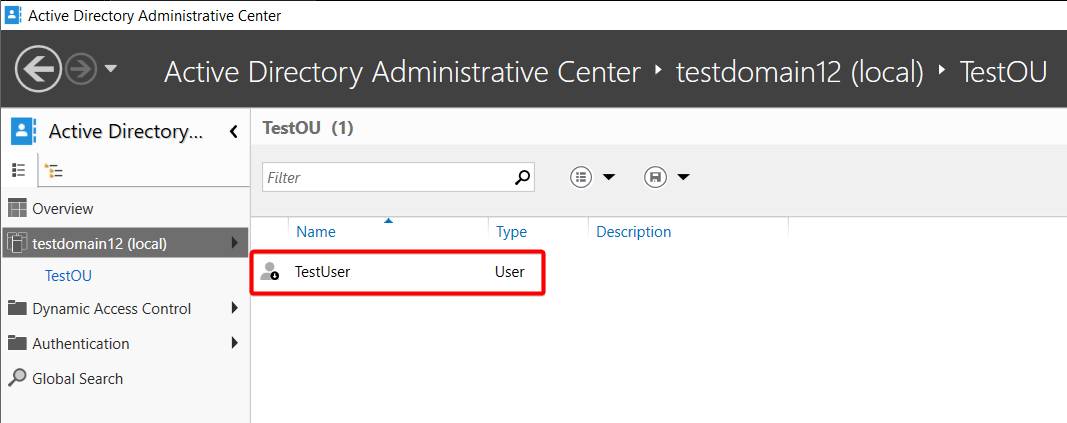

1. Дважды щелкните нужный каталог или ОЕ. Получение доступа к вновь созданной ОЕ

2. Затем щелкните правой кнопкой мыши в пустом списке таблицы —> “Новый” —> “Пользователь”, чтобы начать создание нового пользователя.

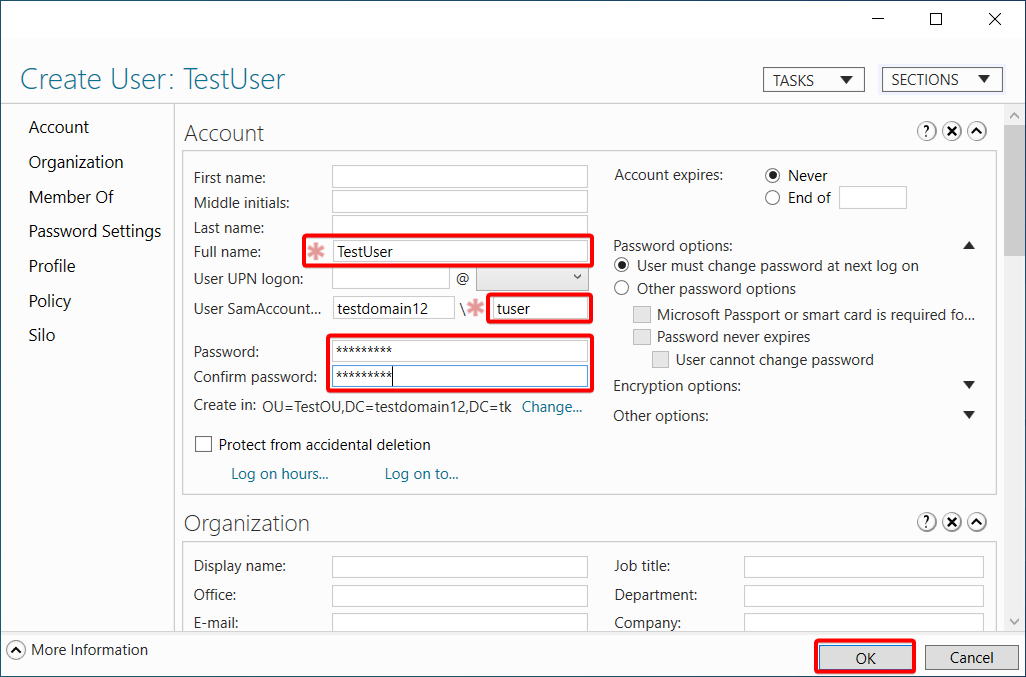

3. Наконец, заполните необходимые поля (отмеченные красными звездочками) вместе с паролем пользователя и нажмите “OK”, чтобы создать нового пользователя.

Полное имя и вход по учетной записи пользователя SamAccountName – единственные обязательные поля. Но, как вы можете видеть по количеству необязательных полей, доступно много настраиваемых полей. Например, полное имя, средние инициалы и фамилия будут переведены в учетную запись пользователя и любое приложение, использующее SSO (интеграцию входа пользователя AD).

Вернитесь к основному окну ADAC, и вы увидите новосозданного пользователя в вашем OU.

Сброс паролей пользователя

Возможно, один из пользователей забыл свой пароль (что происходит постоянно). Если это так, вам нужно найти соответствующего пользователя и сбросить его пароль. К счастью, ADAC справляется с этой задачей.

Для сброса пароля пользователя:

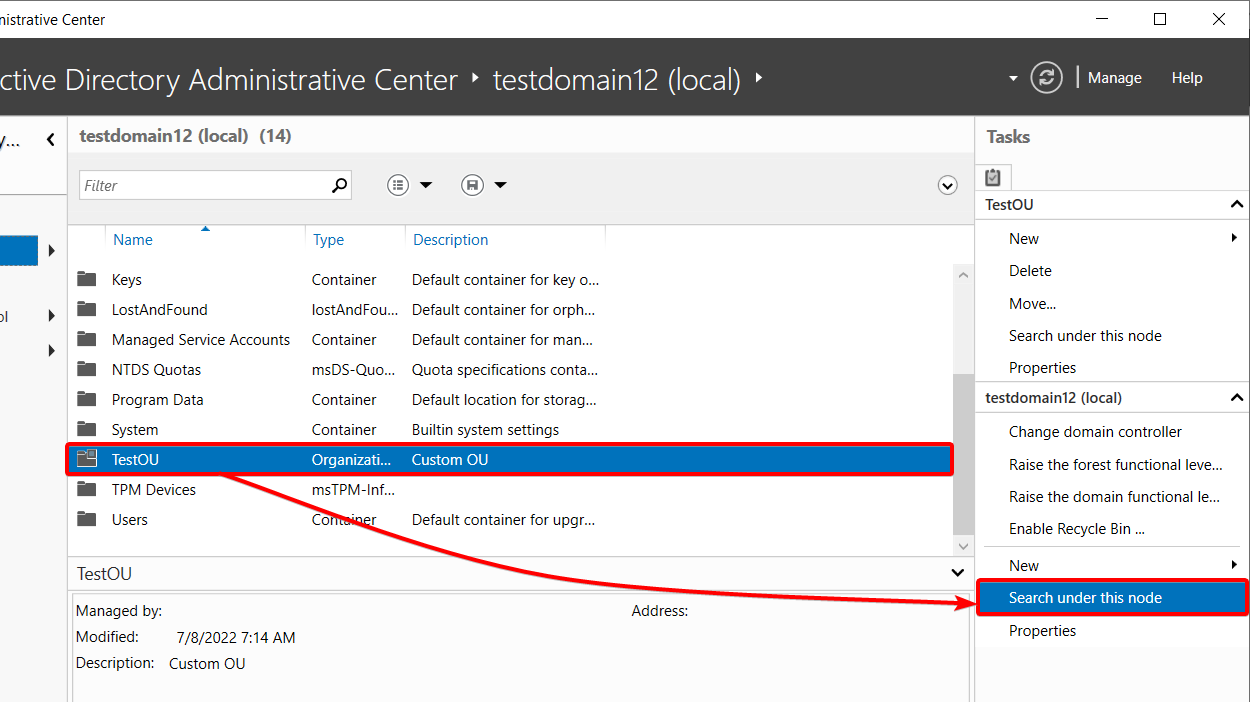

1. Откройте ADAC, выделите домен, где находится пользователь, и нажмите на Поиск в этом узле в панели задач, как показано ниже.

A Global Search option appears on the left pane (step three).

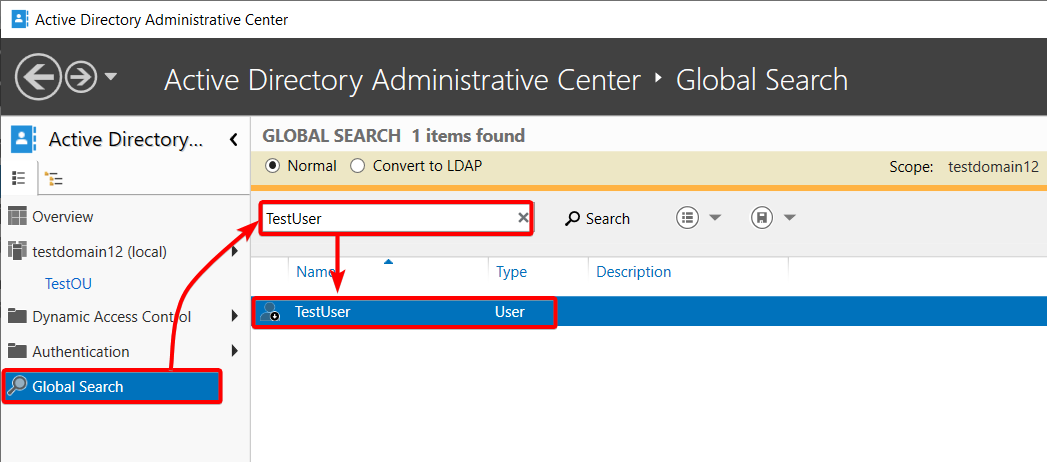

2. Затем нажмите на опцию Глобальный поиск (левая панель), введите имя пользователя (или любые идентифицирующие атрибуты пользователя, такие как имя или фамилия) и нажмите Enter, чтобы найти пользователя.

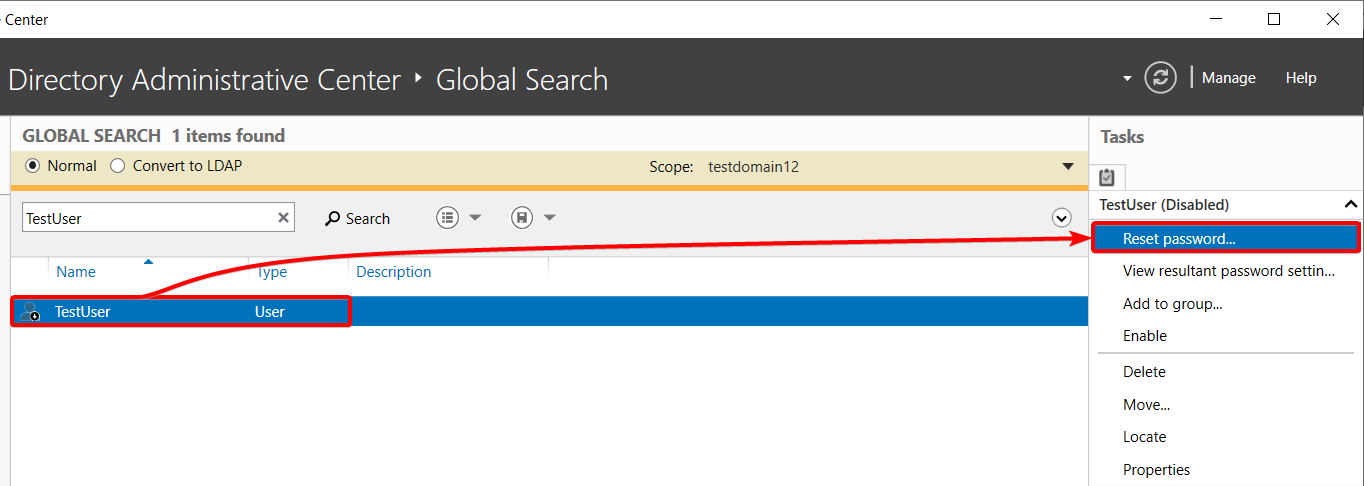

3. Выберите пользователя и нажмите на кнопку Сбросить пароль в панели задач. Откроется диалоговое окно, где вы можете сбросить пароль пользователя (шаг четыре).

Если вы удаляете пользователя или любые объекты AD, выберите вместо этого опцию Удалить. Когда сотрудники покидают компанию, удаление учетных записей пользователей в AD важно для закрытия доступа, чтобы они не могли войти и навредить.

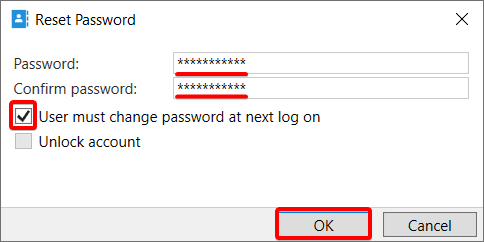

В конце концов, сбросьте пароль пользователя следующим образом:

- Вставьте случайный пароль и подтвердите его. Сделайте так, чтобы пароль соответствовал требованиям вашей организации.

- Отметьте флажок Пользователь должен изменить пароль при следующем входе в опции, чтобы потребовать от пользователя изменить пароль перед входом в учетную запись.

- Нажмите ОК, чтобы окончательно сбросить пароль пользователя.

Восстановление пользователя или любого объекта AD

Когда вы случайно удаляете объект, такой как пользователь или группа, вам потребуется восстановить этот объект. Но как? Вы можете восстановить любой объект, пока Корзина не активирована.

Поэтому перед принятием каких-либо радикальных изменений в вашем домене обязательно активируйте Корзину:

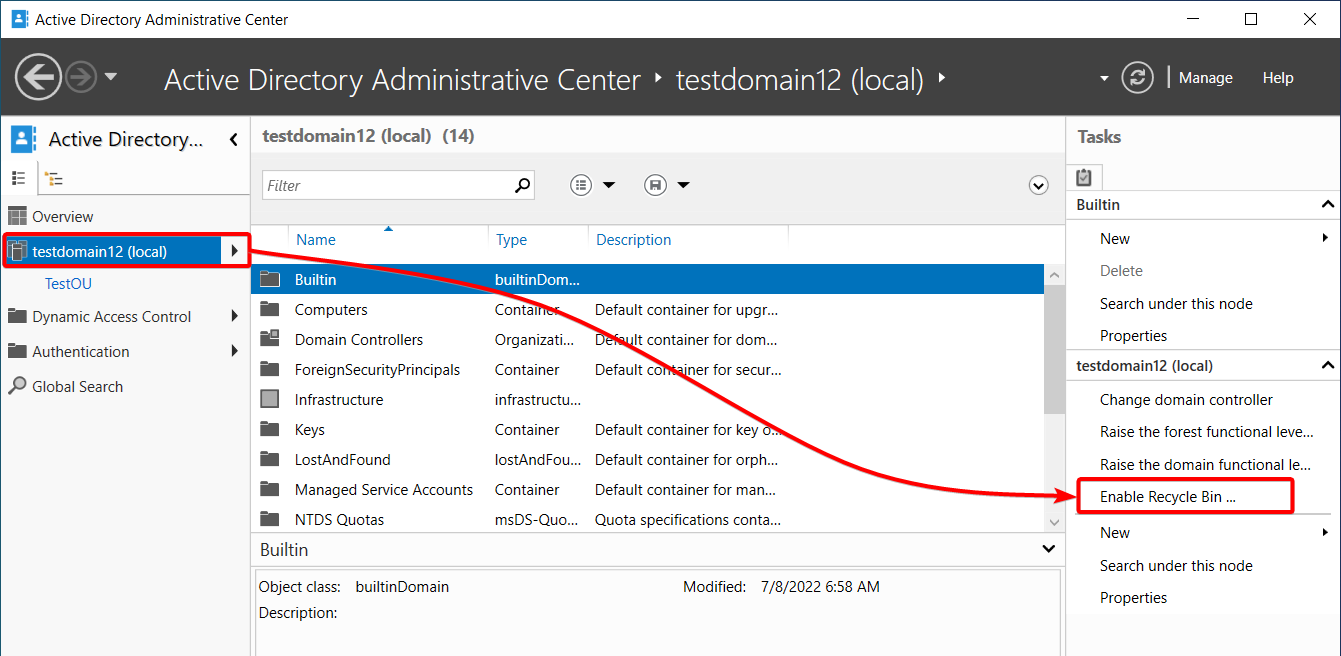

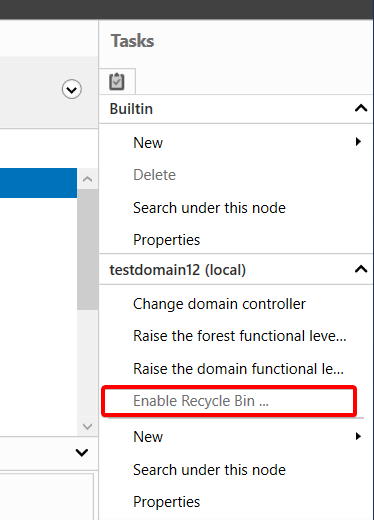

1. Выберите соответствующий домен (левая панель) и щелкните опцию “Включить Корзину” в разделе Задачи, как показано ниже, чтобы активировать Корзину.

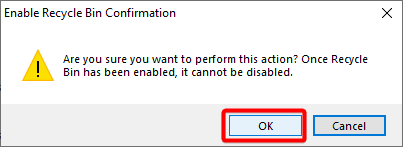

2. Затем нажмите ОК, когда будет предложено подтвердить активацию Корзины.

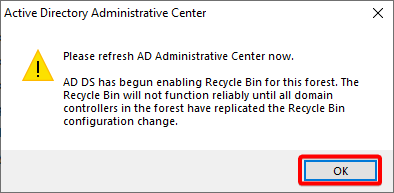

3. Нажмите ОК еще раз, чтобы подтвердить изменения.

4. Нажмите клавишу F5, чтобы обновить ADAC, и опция Включить Корзину теперь станет неактивной, что указывает на то, что Корзина активирована.

Теперь вы можете безопасно удалять объекты и восстанавливать их при необходимости.

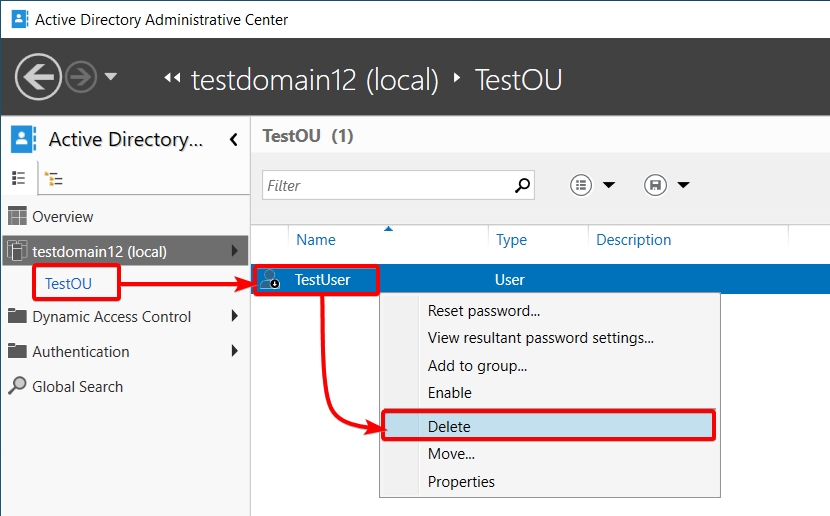

5. Теперь удалите пользователя следующим образом:

- Перейдите на свой домен.

- Выберите ОУ, в которой находится пользователь.

- Щелкните правой кнопкой мыши на пользователе и выберите опцию Удалить, чтобы удалить пользователя.

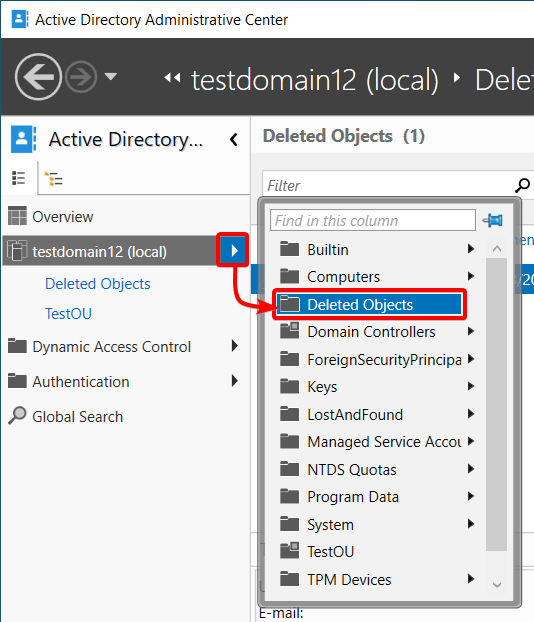

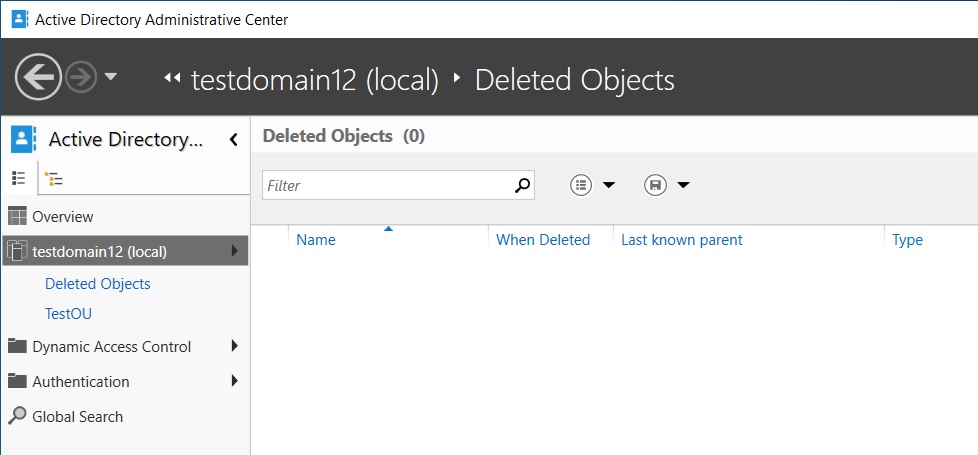

6. Щелкните на значок стрелки вправо рядом с вашим доменом (левая панель) и выберите контейнер Удаленные объекты, чтобы увидеть список всех удаленных объектов.

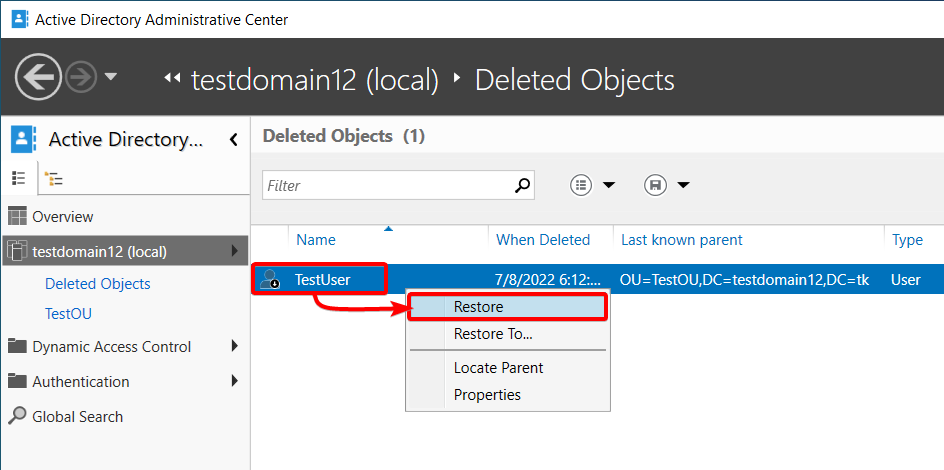

7. Щелкните правой кнопкой мыши на пользователе из списка удаленных объектов и выберите опцию Восстановить, чтобы восстановить пользователя в его исходную ОУ. Если вы предпочитаете восстановить пользователя в другой контейнер/ОУ, выберите опцию Восстановить вместо этого.

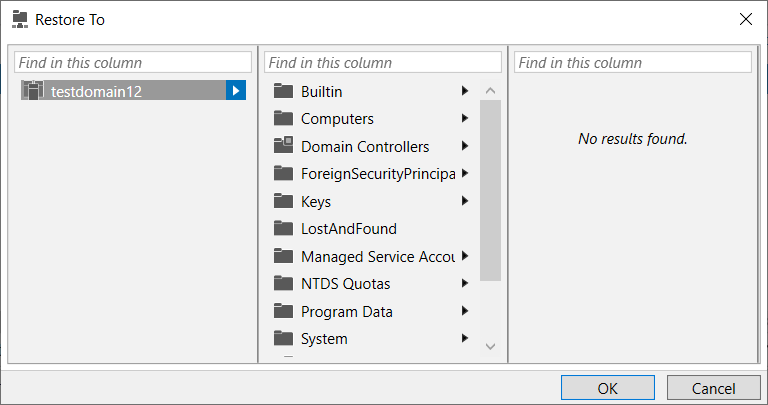

Если вы выбираете восстановить пользователя в другое место, появится всплывающее окно, где вы можете выбрать место восстановления.

После восстановления пользователь исчезает из контейнера Удаленные объекты.

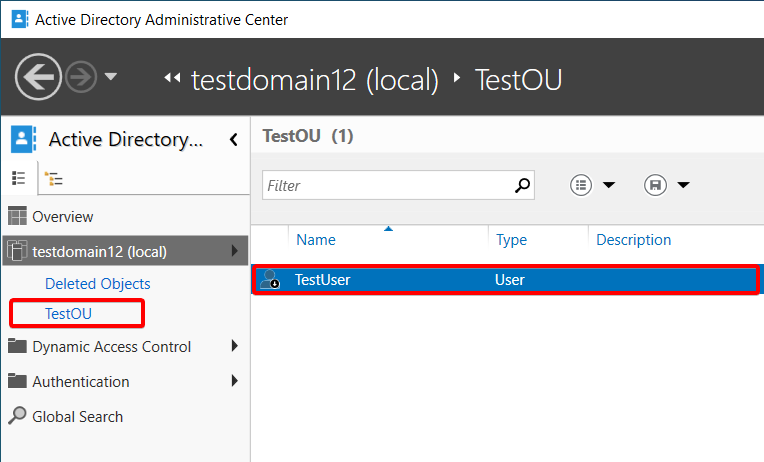

8. В конечном итоге, щелкните на ОУ, в которой вы создали пользователя, и вы увидите, что пользователь вернулся в ОУ.

Просмотр истории PowerShell в ADAC

Предположим, что один из ваших коллег сделал несанкционированные изменения на вашем контроллере домена. Естественно, вам нужно просмотреть историю и увидеть, какие изменения были сделаны как можно скорее, и ADAC может помочь в этом.

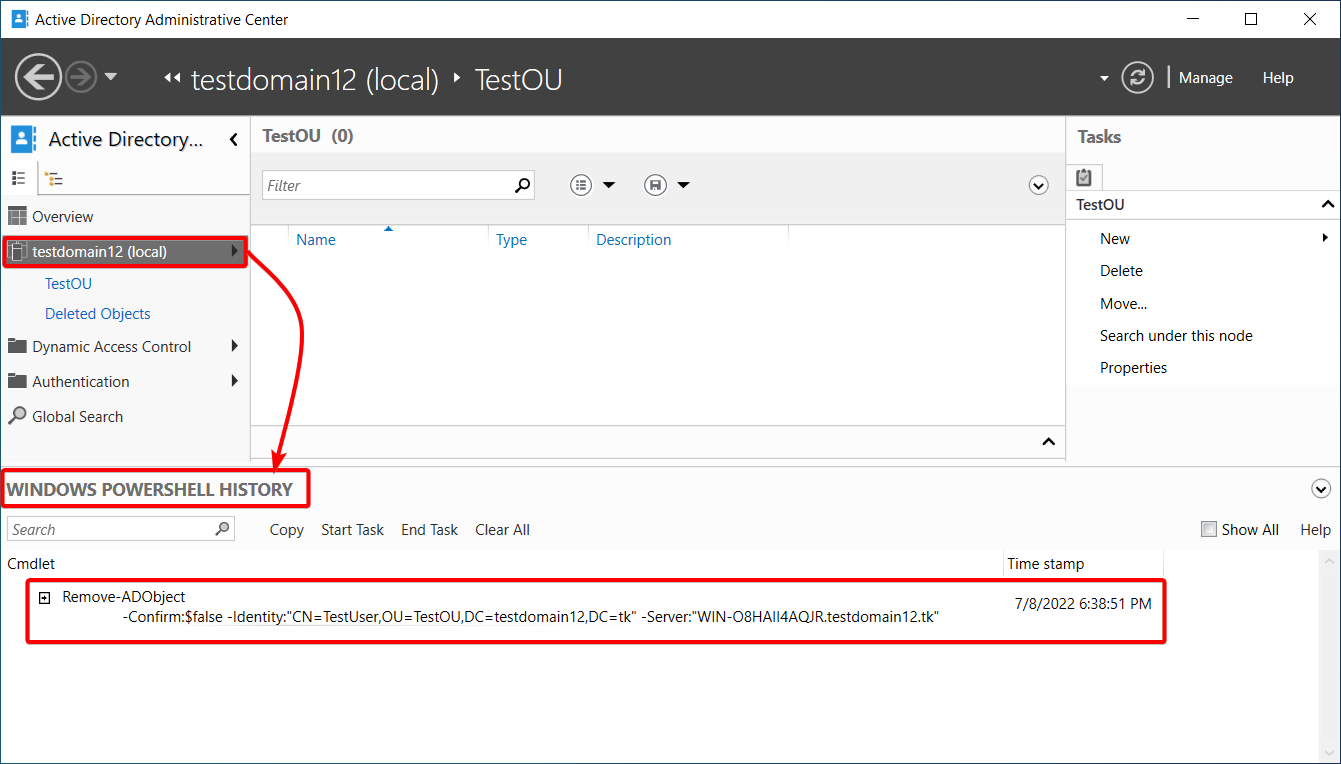

Перейдите к вашему домену и щелкните на раздел ИСТОРИЯ WINDOWS POWERSHELL внизу, чтобы развернуть раздел, так как он по умолчанию свернут.

После разворачивания вы можете увидеть историю PowerShell, так как PowerShell выполняет команды для всех изменений, которые вы вносите в ADAC. Просмотр истории позволяет определить, какие несанкционированные изменения были сделаны на вашем домене и в конечном итоге отменить их.

Внизу вы можете видеть, что объект (пользователь) был удален с помощью cmdlet Remove-ADObject. Теперь вы можете восстановить удаленного пользователя в его организационную единицу.

Расширьте функциональность политики группы и упростите управление политиками сложных паролей. Направляйте на любом уровне GPO, группы, пользователя или компьютера с настройками словаря и фразы с использованием Specops Password Policy.Попробуйте бесплатно!

Заключение

Этот учебник направлен на улучшение ваших навыков управления экземпляром AD с нуля. Справился ли он с этим? Вы рассмотрели установку и настройку экземпляра, управление пользователями, объектами и организационными единицами, что позволяет вам управлять скромной средой.

Теперь вы уверены в управлении объектами в своем домене, не беспокоясь о том, что они могут быть удалены, поскольку вы всегда можете восстановить их из корзины в несколько кликов.

Если вы когда-то дойдете до того момента, когда ваша крупная организация станет беспорядком, рассмотрите вопрос о чистке вашего AD.

Source:

https://adamtheautomator.com/active-directory-administrative-center/