A logon is an event in Windows that shows a user account being granted some access to a workstation/server/computer. This article will explain the basics of Windows logon types, how authentication plays a role, and then describe the various types of logons built into Windows.

Как специалисты по ИТ, мы все «входили в компьютеры», серверы, сетевые устройства и т. д. Но что именно означает вход в Windows? Существует ли много типов входа, поддерживаемых в Windows? Конечно, да, возможно, больше, чем вы думаете.

Понимание типов входа в Windows

Как я упоминал ранее, в Windows существует множество типов входа. Однако вход и аутентификация в Windows – это отдельные функции/события.

Вход по сравнению с аутентификацией

A Windows logon occurs on the workstation a user is attempting to access. However, Windows authentication is performed by the computer where the user account is stored. Yes, it’s a subtle difference, especially when you get into local, interactive, and network logons and authentication.

На компьютерах на основе Windows все аутентификации обрабатываются как один из нижеперечисленных типов входа. Это верно независимо от того, какой протокол аутентификации или аутентификатор используется.

Интерактивные входы с локальными или доменными учетными записями

Интерактивный вход – это вход, при котором пользователь использует локальную клавиатуру и мышь для ввода учетных данных на экране входа в Windows. Они могут войти в систему с локальной учетной записью в локальной базе данных учетных записей SAM (Менеджер учетных записей безопасности), используя имя компьютера в поле «домен».

Пользователи могут войти в систему с учетной записью домена, выбрав домен Active Directory в поле домена или введя свой UPN в поле имени пользователя. Умные карты и биометрические устройства также могут использоваться в качестве методов аутентификации для интерактивного входа.

Удаленные интерактивные входы

Когда вы инициируете сеанс протокола удаленного рабочего стола (RDP) на другой рабочей станции или сервере, это является удаленным интерактивным входом. Вы входите в систему взаимодействуя с удаленным компьютером, но делаете это удаленно. Это НЕ компьютер, с которого вы начинаете эту связь.

Это различие относительно просто на бумаге, но существует множество нюансов в том, как они отображаются, регистрируются в различных журналах событий безопасности и как они могут быть использованы или скомпрометированы без вашего согласия.

Сетевые входы в систему

A network logon is when a user logs on to a machine over the network. This is commonly for accessing shared network resources. For example, accessing a shared folder, connecting to a machine via WinRM (Windows Remote Management protocol), or a printer.

Включение событий входа в систему в Windows

По умолчанию контроллеры домена генерируют событие входа в систему при входе в систему компьютера домена. Однако можно вести более полную запись событий: Отслеживание событий входа в учетную запись и Отслеживание событий входа в систему. Это можно сделать на вашем домене с помощью стратегии группы или на конкретном сервере-члене или рабочей станции через их соответствующую локальную политику безопасности.

Вот некоторые основные инструкции для включения ведения журнала с помощью групповой политики в среде домена Active Directory:

- Войдите на свой контроллер домена.

- Откройте консоль управления групповой политикой в административных инструментах.

- Разверните объект вашего домена.

- Разверните объект Групповые объекты политики.

- Щелкните правой кнопкой мыши на объекте Политика по умолчанию для домена и выберите Правка.

- Следуйте пути: Настройки Windows -> Настройки безопасности -> Расширенная конфигурация политики аудита -> Политики аудита -> Вход/выход -> Аудит входа.

- Выберите «Настроить следующие события аудита:» флажки Успех и Сбой.

I’m now going to detail the most common Windows logon types. For each of them, I’ll include the types of authenticators that are able to initiate a logon of this type, as well as practical examples.

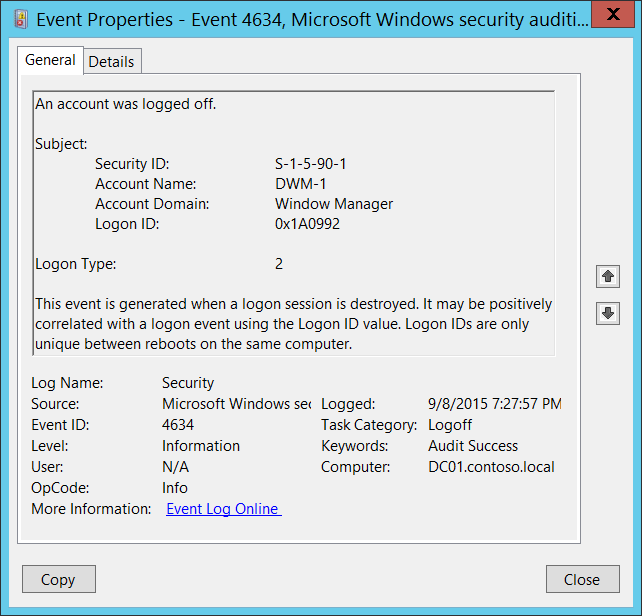

Тип входа 2: Интерактивный вход

Этот тип входа генерируется, когда пользователь входит в консоль машины. Кроме того, пользователь также может использовать смарт-карту или биометрические методы помимо традиционной клавиатуры и мыши.

Принимаемые аутентификаторы

Вы можете использовать клавиатуру и мышь, смарт-карты и биометрические устройства. В последние годы были введены новые типы устройств, включая совместимые с FIDO2 устройства безопасности (Yubikey и т. д.).

Примеры

A local logon gives a user permission to access resources on the local computer. A local logon requires a user account in the local SAM on the computer.

Тип входа 3: Сетевой вход

Этот тип входа описывает компьютер, доступный через сеть (LAN/WAN). Он обычно используется для доступа к файловым серверам, принтерам и другим сетевым устройствам.

Приемлемые autenticators

Вы можете использовать клавиатуру и мышь (пароль), билет Kerberos, и хэши NT являются всеми приемлемыми аутентификаторами для этого типа входа.

Примеры

A network logon gives the user permission (via token) to access said resources. Local authentication does need to be completed first.

Тип входа 4: Бatch вход

Этот тип входа обычно связан с расписанием задач. Event type 4 is usually rather benign, however, a malicious user could try to guess the password of an account here.

Приемлемые authenticators

A password is the only accepted authenticator as it is local.

Примеры

Когда Windows выполняет запланированную задачу, служба создает новую сессию входа для задачи, чтобы у нее были необходимые разрешения, чтобы закончить ее.

Если вы отодвинетесь в прошлое на несколько лет, вы можете вспомнить о команде ‘at’. Да, исходя из наслаждения старинными вещами, прочитайте эту документационную ссылку от Microsoft в днях Windows 2000!

Тип входа 5: Служебный вход

次й тип называется услужный логин. когда Windows запускает службу, настроенную для логина под пользователем, Windows создает новую сессию логина. Каждая служба настраена на работу под указанным учетной записью пользователя.

Приемленные аутентификаторы

Так же как и для batch логинов, тип логина службы принимает только пароль, который обычно сохраняется как секрет LSA.

Примеры

При установке локального сервера Apache Tomcat для хостинга веб-сайта, можно настроить службу Tomcat для логина под Администратором (не좋лой идеей), или, лучше всего, доменной учетной записью сервиса с очень сильным паролем.

Тип логина 7: разблокировать

когда пользователь покидает рабочий стандарт на определенный срок, Windows заблокирует компьютер. Это для защиты рабочего стандарта, его данных и других потенциальных удаленных сетевых данных от взломщиков или локальных хакеров. когда пользователь разблокирует компьютер, этот тип логина записывается в локальный журнал событий Безопасности.

Приемленные аутентификаторы

повторно, для этого типа логина принимается только пароль.

Примеры

как указано выше, после возвращения на компьютер, заблокированный политикой, разблокирование компьютера, введя пароль заново, описывает этот случай.

Тип входа 8: Сетевой логин с открытым текстом

Этот тип схож с сетевым логином (тип 3), но здесь пароль передается по сети в открытом тексте. Пароль был передан в систему аутентификации на удаленной системе в неhash-форме. Windows всегда хэширует пароли, введенные до передачи их по LAN.

Принятые аутентификаторы

Вы угадали…пароли.

Примеры

Единственным традиционным примером являлись анонимные входы в IIS (Internet Information Services), но даже те становятся scarse из-за все более и более беспокойного сетевого обстановки, с которой мы живем сегодня.

Другим примером является использование скрипта ASP (Application Service Provider) с использованием процесса логина ADVAPI.

Тип входа 9: Логин на основе новых данных аутентификации

Этот тип входа описывает использование RunAs для запуска программы под учетной записью, отличной от залогиненной. Для этого используется опция /netonly в Windows.

Приемлемые аутентификаторы

Для этого типа входа приемлемы только пароли в качестве аутентификаторов.

Примеры

Если вы хотите открыть Управление компьютером под другим администратором домена, вы можете удерживая клавишу Shift, щелкнуть правой кнопкой мыши инструмент в разделе “Административные средства” и выбрать Запустить как другой пользователь. здесь вы используете этот тип входа, чтобы открыть программу под учетной записью, отличной от той, которую вы использовали для входа на рабочий стандарт.

Тип входа 10: удаленный интерактивный вход

Этот тип входа иногда называется “RemoteInteractive”, и он описывает использованиеProtocol (или терминальных служб) для доступа к удаленному рабочему стандарту или серверу. Этот тип схож с №2 (интерактивным), но снова, мы работаем с удаленного места.

Приемлемые аутентификаторы

Используя RDP, у нас есть возможности использовать схожие аутентификаторы. Мы можем использовать смарт-карты и биометрические устройства, пока их пропускают соответствующими настройками в клиентском ПО RDP.

Примеры

Единственный основной пример, снова, – это использование RDP для подключения к удаленному компьютеру через сеть.

Тип входа 11:缓存的相互作用

Наш последний тип описывает ситуацию, когда пользователь входит на машину с помощью缓存的 учетных данных. Это очень схоже, снова, с 2-го (Interactive), но вместо ‘живого’ аутентификации у домена контроллера Windows локально использует ранее введенные (缓存) учетные данные, чтобы предоставить пользователю доступ к рабочему станции.

Приемлемые аутентификаторы

В этом случае возможны только пароли. Нет способов использовать缓存 токен смарт-карты, по очевидным причинам.

Примеры

Самый обычный пример здесь – когда ваш компьютер или рабочая станция не имеют сетевого (LAN/WAN) соединения.Поскольку Windows не может выполнять запрос аутентификации в реальном времени у контроллера домена, пока ‘did talk‘ ваша станция ‘did talk‘ с контроллером домена не прошло ‘x’ дней, локально缓存的 учетные данные используются для предоставления локальной аутентификации.

снова, групповая политика может определить количество дней, на которые ваш компьютер может оставаться в ‘сроке gracenet’. Типично это 30 или 90 дней. Но с учетом безопасности, чем меньше, тем лучше.

Заключение

Обладание хорошим знанием различных типов входа в Windows помогает ИТ-специалистам понять и устранить проблемы с различными событиями входа в журнале событий. И с точки зрения безопасности, вероятно, вы будете анализировать журналы событий безопасности контроллера домена при попытке отследить вредоносную активность в вашем домене Windows.

Спасибо за чтение. Пожалуйста, оставьте комментарий ниже!

Связанная статья: