A logon is an event in Windows that shows a user account being granted some access to a workstation/server/computer. This article will explain the basics of Windows logon types, how authentication plays a role, and then describe the various types of logons built into Windows.

Als IT-professionals zijn we allemaal ‘ingelogd op computers’, servers, netwerkapparaten, enz. Maar, wat betekent inloggen precies in Windows? Zijn er veel soorten aanmeldingen ondersteund in Windows? Zeker wel, waarschijnlijk meer dan je beseft.

Het begrijpen van Windows aanmeldingstypen

Zoals ik eerder al aangaf, zijn er een overvloed aan aanmeldingstypen in Windows. Echter, inloggen en geauthenticeerd worden in Windows zijn aparte functies/gebeurtenissen.

Inloggen versus authenticatie

A Windows logon occurs on the workstation a user is attempting to access. However, Windows authentication is performed by the computer where the user account is stored. Yes, it’s a subtle difference, especially when you get into local, interactive, and network logons and authentication.

In op Windows gebaseerde computers worden alle authenticaties verwerkt als een van de onderstaande aanmeldingstypen. Dit is waar ongeacht welk authenticatieprotocol of authenticator wordt gebruikt.

Interactieve aanmeldingen met lokale of domeinaccounts

Een interactieve aanmelding is een aanmelding waarbij een gebruiker lokale toetsenbord- en muisgegevens gebruikt om inloggegevens in het aanmeldingsscherm van Windows in te voeren. Ze kunnen aanmelden met een lokale account tegen een lokale SAM (Security Accounts Manager) accountdatabase met behulp van de computernaam in het veld ‘ domein’.

Gebruikers kunnen aanmelden met een domeincontact door ofwel de Active Directory domein te kiezen in het domeinveld of hun UPN in het gebruikersnaamveld in te typen. Smartcards en biometrische apparaten kunnen ook worden gebruikt als authenticatieweg om interactief aan te melden.

Externe interactieve aanmeldingen

Wanneer u een Remote Desktop Protocol (RDP) sessie start naar een andere werkstation of server, is dit een exteractieve login op afstand. U logt interactief in op de externe machine, maar u doet dit op afstand. Het is NIET de computer die u gebruikt om die verbinding te starten.

Dit onderscheid is relatief eenvoudig op papier, maar er zijn veel nuances in hoe ze worden gerapporteerd, gelogd in verschillende beveiligingsgebeurtenislogs, en hoe ze kunnen worden misbruikt of gecompromitteerd zonder uw medeweten.

Netwerkaanmeldingen

A network logon is when a user logs on to a machine over the network. This is commonly for accessing shared network resources. For example, accessing a shared folder, connecting to a machine via WinRM (Windows Remote Management protocol), or a printer.

Inschakelen van aanmeldingsgebeurtenissen op Windows

Standaard zullen domeincontrollers een aanmeldingsevenement genereren wanneer er wordt aangemeld op een domeincomputer. Er zijn echter meer robuuste gebeurtenissen die kunnen worden gelogd: Auditaccountaanmeldingsgebeurtenissen en Audit aanmeldingsgebeurtenissen. U kunt dit op uw domein bereiken via Group Policy of op een specifieke lidserver of werkstation via hun respectievelijke lokale beveiligingsbeleid.

Hier zijn enkele basisinstructies om logging in te schakelen met Group Policy in een Active Directory domeinomgeving:

- Meld u aan bij uw domeincontroller.

- Open de Group Policy Management Console in Administratieve Tools.

- Breid uw domeinobject uit.

- Breid het Group Policy Objects-object uit.

- Klik met de rechtermuisknop op het Default Domain Policy-object en klik op Bewerken.

- Volg het pad naar: Windows-instellingen -> Beveiligingsinstellingen -> Geavanceerde auditbeleidsconfiguratie -> Auditbeleid -> Aanmelden/afmelden -> Aanmelding controleren.

- Selecteer ‘De volgende auditgebeurtenissen configureren:” Succes en Mislukking selectievakjes.

I’m now going to detail the most common Windows logon types. For each of them, I’ll include the types of authenticators that are able to initiate a logon of this type, as well as practical examples.

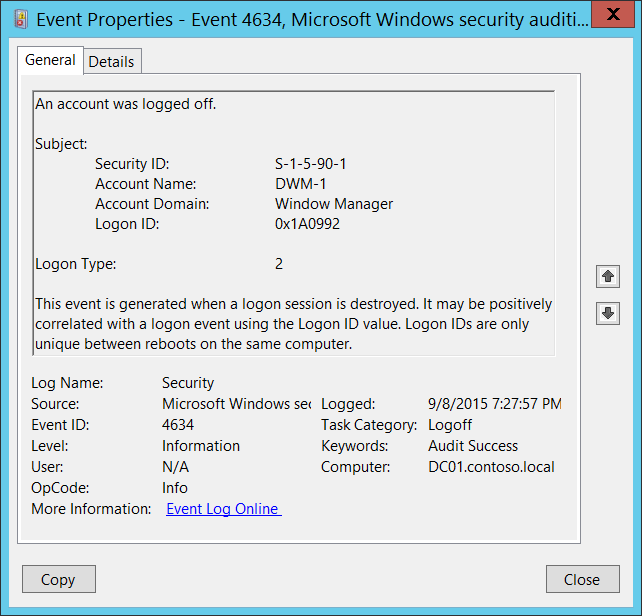

Aanmeldingstype 2: Interactieve aanmelding

Dit type aanmelding wordt gegenereerd wanneer een gebruiker zich aanmeldt bij de console van een machine. Een gebruiker kan ook smartcards of biometrische methoden gebruiken naast de traditionele toetsenbord en muis.

Geaccepteerde authenticators

U kunt het toetsenbord en de muis, smartcards en biometrische apparaten gebruiken. Er zijn nieuwe soorten apparaten geïntroduceerd in de afgelopen jaren, waaronder FIDO2-compatibele beveiligingsapparaten (Yubikey, enz.).

Voorbeelden

A local logon gives a user permission to access resources on the local computer. A local logon requires a user account in the local SAM on the computer.

Aanmeldingstype 3: Netwerkaanmelding

Dit aanmeldingstype beschrijft een computer die via het netwerk wordt benaderd (LAN/WAN). Dit wordt typisch gebruikt om toegang te krijgen tot bestandsservers, printers en andere netwerkapparaten.

Geaccepteerde authenticators

U kunt een toetsenbord en muis (wachtwoord), een Kerberos-ticket en NT-hashes zijn alle geaccepteerde authenticators voor dit type aanmelding.

Voorbeelden

A network logon gives the user permission (via token) to access said resources. Local authentication does need to be completed first.

Aanmeldingstype 4: Batchaanmelding

Dit aanmeldingstype heeft meestal betrekking op geplande taken. Aanmeldingstype 4-gebeurtenissen zijn meestal vrij onschuldig, maar een kwaadwillende gebruiker zou hier het wachtwoord van een account kunnen proberen te raden.

Geaccepteerde authenticators

A password is the only accepted authenticator as it is local.

Voorbeelden

Wanneer Windows een geplande taak uitvoert, maakt de service een nieuwe aanmeldingssessie voor de taak aan zodat deze de benodigde machtigingen heeft om deze te voltooien.

Als je een flink aantal jaren teruggaat in de tijd, herinner je je misschien het ‘at’-commando. Ja, voor nostalgische doeleinden, lees deze documentatielink van Microsoft tijdens de Windows 2000-dagen!

Aanmeldingstype 5: Serviceaanmelding

Het volgende type wordt de serviceaanmelding genoemd. Wanneer Windows een service start die geconfigureerd is om aan te melden als een gebruiker, maakt Windows een nieuwe aanmeldingssessie aan. Elke service is geconfigureerd om uitgevoerd te worden als een gespecificeerd gebruikersaccount.

Geaccepteerde authenticators

Net als batchaanmeldingen, accepteert het type serviceaanmelding alleen een wachtwoord dat meestal opgeslagen is als een LSA-geheim.

Voorbeelden

Wanneer je een lokale Apache Tomcat server opzet om een website te hosten, zou je de Tomcat-service kunnen configureren om aan te melden als de Administrator (geen goed idee), of bij voorkeur als een domeindienstaccount met een zeer sterk wachtwoord.

Aanmeldingstype 7: Ontgrendelen

Wanneer een gebruiker een werkstation voor een bepaalde tijd verlaat, zal Windows de computer vergrendelen. Dit is om het werkstation, de gegevens ervan, en andere potentiële externe netwerkgegevens te beschermen tegen aanvallers of lokale hackers. Wanneer een gebruiker de computer ontgrendelt, wordt dit aanmeldingstype gelogd in het lokale beveiligingsgebeurtenislogboek.

Geaccepteerde authenticators

Opnieuw wordt alleen een wachtwoord geaccepteerd voor dit aanmeldingstype.

Voorbeelden

Zoals hierboven vermeld, na terug te keren naar een computer die vergrendeld is door beleid, beschrijft het ontgrendelen van de computer, door het wachtwoord opnieuw in te voeren, dit evenement.

Aanmeldingstype 8: Netwerk in platte tekst aanmelden

Dit type is vergelijkbaar met een netwerkaanmelding (Type 3), maar hier werd het wachtwoord in platte tekst over het netwerk verzonden. Het wachtwoord werd in zijn ongehashte vorm doorgegeven aan het verificatiesysteem op het externe systeem. Windows hash altijd wachtwoorden die zijn ingetypt voordat ze over het LAN worden verzonden.

Geaccepteerde authenticators

Je raadt het al… wachtwoorden.

Voorbeelden

De enige traditionele voorbeeld hiervan was IIS (Internet Information Services) anonieme aanmeldingen, maar zelfs die zijn zeldzaam geworden vanwege het steeds toenemende beveiligingslandschap waarin we vandaag de dag leven.

Een ander voorbeeld is binnen een ASP (Application Service Provider) script dat het ADVAPI-aanmeldingsproces gebruikt.

Aanmeldingstype 9: Nieuwe inloggen op basis van referenties

Deze aanmeldingstype beschrijft het gebruik van RunAs om een programma te starten onder een ander account dan het ingelogde account. U gebruikt de /netonly-schakelaar in Windows om dit te bereiken.

Geaccepteerde authenticators

Alleen wachtwoorden worden geaccepteerd als authenticators voor dit aanmeldingstype.

Voorbeelden

Wanneer u Computerbeheer wilt openen als een andere domeinbeheerder, kunt u Shift ingedrukt houden terwijl u met de rechtermuisknop op de tool in Beheerhulpprogramma’s klikt, en vervolgens op Uitvoeren als andere gebruiker klikt. Hierbij gebruikt u dit aanmeldingstype om het programma te openen onder een ander account dan degene waarmee u zich hebt aangemeld bij de werkstation.

Aanmeldingstype 10: Externe interactieve aanmelding

Dit aanmeldingstype, soms aangeduid als “RemoteInteractive,” beschrijft het gebruik van het Remote Desktop Protocol (of terminal services) om toegang te krijgen tot een extern werkstation of server. Dit type is vergelijkbaar met #2 (Interactief), maar opnieuw komen we vanaf een externe locatie.

Geaccepteerde authenticators

Als we RDP gebruiken, hebben we soortgelijke authenticatoren beschikbaar. We kunnen smartcards en biometrische apparaten gebruiken, zolang ze via de juiste instellingen in de RDP-clientsoftware worden doorgegeven.

Voorbeelden

Het enige belangrijke voorbeeld is opnieuw het gebruik van RDP om met een externe computer over het netwerk te verbinden.

Inloggen type 11: Gecachede interactief inloggen

Ons laatste type beschrijft het geval waarin een gebruiker via gecachede gegevens naar de machine inlogt. Dit is weer erg gelijkaardig aan #2 (Interactief), maar in plaats van een ‘live’ authenticatie bij een domeincontroller gebruikt Windows lokaal eerder ingevoerde (gecachede) gegevens om de toegangsrechten van de gebruiker tot de werkstation te verlenen.

Geaccepteerde authenticatoren

In dit geval zijn alleen wachtwoorden mogelijk. Er bestaan geen manieren om een gecachete smartcard-token te gebruiken, voor de duidelijke reden dat er geen ‘live’ authenticatie nodig is.

Voorbeelden

Het meest voorkomende voorbeeld is wanneer uw computer of werkstation geen netwerk (LAN/WAN)verbinding heeft. Omdat Windows geen realtime authenticatierequest naar een domeincontroller kan doen, worden lokaal gecachede gegevens gebruikt om lokaal authenticatie mogelijk te maken, zolang ‘x’ aantal dagen zijn verstreken sinds uw werkstation wel met een domeincontroller heeft geconverseerd.

Opnieuw kan groepsbeleid de aantal dagen bepalen dat uw computer in een ‘grace period’ kan blijven. Dit is meestal 30 of 90 dagen. Maar, met een veiligheid in het achterhoofd, hoe minder hoe beter.

Conclusie

Een goede kennis van de verschillende aanmeldingstypen in Windows helpt IT-professionals bij het begrijpen en oplossen van problemen met verschillende aanmeldingsevenementen in Event Viewer. En vanuit een beveiligingsstandpunt zult u waarschijnlijk uw beveiligingsgebeurtenislogboeken van de domeincontroller analyseren bij het proberen op te sporen van kwaadaardige activiteiten in uw Windows-domein.

Bedankt voor het lezen. Laat hieronder een reactie achter!

Gerelateerd artikel: