A logon is an event in Windows that shows a user account being granted some access to a workstation/server/computer. This article will explain the basics of Windows logon types, how authentication plays a role, and then describe the various types of logons built into Windows.

ITプロとして、私たちはすべてコンピューター、サーバー、ネットワークデバイスなどに「ログイン」しています。しかし、Windowsでのログインとは具体的に何を意味するのでしょうか?Windowsでサポートされているログインの種類はたくさんありますか?確かに、おそらくあなたが気づいている以上に多くの種類があります。

Windowsのログオンタイプの理解

先ほどほのめかしたように、Windowsにはさまざまなログインタイプがあります。ただし、Windowsでのログインと認証は別々の機能/イベントです。

ログオンと認証

A Windows logon occurs on the workstation a user is attempting to access. However, Windows authentication is performed by the computer where the user account is stored. Yes, it’s a subtle difference, especially when you get into local, interactive, and network logons and authentication.

Windowsベースのコンピューターでは、すべての認証は以下のログオンタイプのいずれかとして処理されます。これは、どの認証プロトコルや認証者を使用しているかに関係なく真実です。

ローカルアカウントまたはドメインアカウントでの対話型ログオン

インタラクティブ ログオンは、ユーザーが Windows のログオン画面でローカル キーボードとマウスを使用して資格情報を入力するログオンです。彼らは「ドメイン」フィールドにコンピューター名を使用して、ローカル SAM (セキュリティ アカウント マネージャー) アカウント データベースに対して ローカル アカウントでログオンすることができます。

ユーザーは、ドメイン フィールドで Active Directory ドメインを選択するか、ユーザー名フィールドに UPN を入力することで、ドメイン アカウントでログオンすることができます。 スマート カードや生体認証デバイスも、インタラクティブなログオン方法として利用できます。

リモート インタラクティブ ログオン

別のワークステーションやサーバーにリモート デスクトップ プロトコル(RDP)セッションを開始すると、これはリモート インタラクティブ ログインです。リモート マシンに対してインタラクティブにログインしていますが、それをリモートで行っています。接続を開始するコンピューターではありません。

この違いは原則的に簡単ですが、報告や様々なセキュリティ イベント ログに記録される方法、無知のうちに悪用されたり侵害されたりする方法には多くの微妙な点があります。

ネットワーク ログオン

A network logon is when a user logs on to a machine over the network. This is commonly for accessing shared network resources. For example, accessing a shared folder, connecting to a machine via WinRM (Windows Remote Management protocol), or a printer.

Windows でのログオン イベントの有効化

デフォルトでは、ドメインコントローラー は、ドメインコンピューターがログオンされたときにログオンイベントを生成します。しかし、より堅牢なイベントもログに記録できます:アカウントログオンイベントの監査 および ログオンイベントの監査。これは、グループポリシー を使用してドメイン全体で実行するか、特定のメンバーサーバーやワークステーションでそれぞれの ローカルセキュリティポリシー を使用して実行できます。

ここには、アクティブディレクトリドメイン環境でログ記録を有効にするための基本的な手順があります:

- ドメインコントローラーにログインします。

- 管理ツールのグループポリシー管理コンソールを開きます。

- あなたのドメインオブジェクトを展開します。

- グループポリシーオブジェクトオブジェクトを展開します。

- デフォルトドメインポリシーオブジェクトを右クリックし、編集をクリックします。

- 以下のパスに従います:Windows設定 -> セキュリティ設定 -> 詳細監査ポリシーの構成 -> 監査ポリシー -> ログオン/ログオフ -> ログオンの監査。

- 「次の監査イベントを構成する:」成功と失敗のチェックボックスを選択します。

I’m now going to detail the most common Windows logon types. For each of them, I’ll include the types of authenticators that are able to initiate a logon of this type, as well as practical examples.

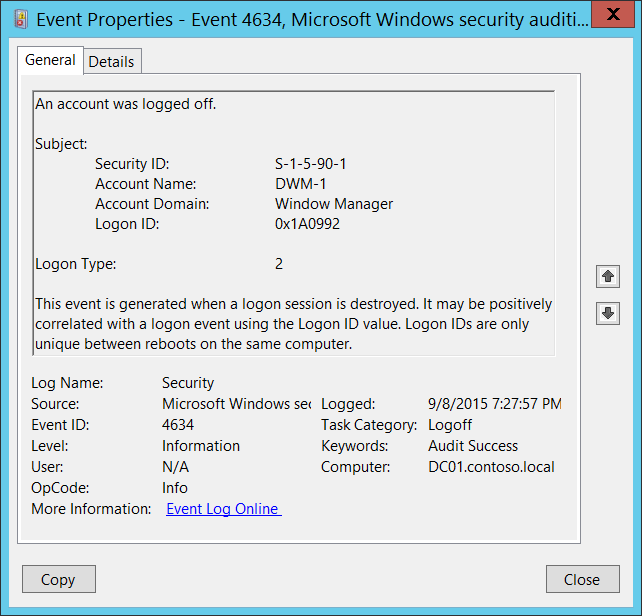

ログオンの種類2:対話型ログオン

この種類のログオンは、ユーザーがマシンのコンソールにログオンしたときに生成されます。ユーザーは従来のキーボードとマウスに加えて、スマートカードや生体認証方法を使用することもできます。

受け入れられる認証子

キーボードとマウス、スマートカード、生体認証デバイスを使用できます。近年では、FIDO2互換のセキュリティデバイス(Yubikeyなど)を含む新しいデバイスタイプも導入されています。

例

A local logon gives a user permission to access resources on the local computer. A local logon requires a user account in the local SAM on the computer.

ログオンの種類3:ネットワークログオン

このログオンタイプは、ネットワーク(LAN/WAN)を介してコンピュータがアクセスされることを記述しています。これは、ファイルサーバー、プリンター、その他のネットワークデバイスにアクセスするために一般的に使用されます。

承認者の受け入れ

キーボードとマウス(パスワード)、Kerberosチケット、NTハッシュは、このタイプのログオンの承認者としてすべて受け入れられます。

例

A network logon gives the user permission (via token) to access said resources. Local authentication does need to be completed first.

ログオンタイプ4:バッチログオン

このログオンタイプは、通常、スケジュールされたタスクに関連しています。ログオンタイプ4のイベントは通常、無害ですが、悪意のあるユーザーがここでアカウントのパスワードを推測しようとする可能性があります。

承認者の受け入れ

A password is the only accepted authenticator as it is local.

例

Windowsがスケジュールされたタスクを実行すると、サービスはタスクのために新しいログオンセッションを作成して、タスクを完了するために必要なアクセス許可を持っているようにします。

数年前に戻ると、’at’コマンドを覚えているかもしれません。そう、懐かしい思いで、Windows 2000の頃のMicrosoftのこのドキュメントリンクを読んでみてください!

ログオンタイプ5:サービスログオン

次のタイプはサービスログオンと呼ばれます。Windows がユーザーとしてログオンするように構成されたサービスを開始すると、新しいログオンセッションが作成されます。各サービスは指定されたユーザーアカウントとして実行されるように構成されています。

受け入れられる認証子

バッチログオンと同様に、サービスログオンタイプは通常 LSA シークレットとして保存されたパスワードのみを受け入れます。

例

ウェブサイトをホストするためにローカルApache Tomcatサーバーを設定する場合、Tomcat サービスを管理者として(良い考えではありませんが)またはできれば非常に強力なパスワードを持つドメインサービスアカウントとしてログオンするように構成できます。

ログオンタイプ 7:ロック解除

ユーザーが一定期間ワークステーションを離れると、Windows はコンピューターをロックします。これは、ワークステーション、そのデータ、および他の潜在的なリモートネットワークデータを攻撃者やローカルハッカーから保護するためです。ユーザーがコンピューターをロック解除すると、このログオンタイプがローカルセキュリティイベントログに記録されます。

受け入れられる認証子

このログオンタイプでもパスワードのみが受け入れられます。

例

上記のように、ポリシーでロックされたコンピューターに戻り、パスワードを再入力してコンピューターをロック解除することがこのイベントを説明します。

ログオンタイプ8:ネットワーククリアテキストログオン

このタイプはネットワークログオン(タイプ3)に類似していますが、ここではパスワードが平文でネットワーク経由で送信されました。パスワードは、ハッシュ化されていない形式でリモートシステムの認証システムに渡されました。WindowsはLAN経由で送信する前に入力されたパスワードを常にハッシュ化します。

受け入れられる認証子

それは…パスワードです。

例

これの唯一の伝統的な例は、IIS(Internet Information Services)の匿名ログインでしたが、今日のますます厳しいセキュリティ状況のため、それらも珍しくなっています。

別の例は、ASP(Application Service Provider)スクリプト内でADVAPIログオンプロセスを使用する場合です。

ログオンタイプ9:新しい資格情報ベースのログオン

このログオンタイプは、ログインしているアカウントとは異なるアカウントでプログラムを開始するためにRunAsを使用することを説明しています。 Windowsでは、/netonlyスイッチを使用してこれを実行します。

受け入れられる認証子

このログオンタイプでは、認証子としてパスワードのみが受け入れられます。

例

別のドメイン管理者としてコンピューター管理を開きたい場合、管理ツールでツールを右クリックする際にShiftキーを押したままにして、他のユーザーとして実行をクリックします。ここでは、ワークステーションにログインしたアカウントとは異なるアカウントでプログラムを開くためにこのログオンタイプにアクセスしています。

ログオンタイプ10:リモートインタラクティブログオン

このログオンタイプは、時々「RemoteInteractive」と呼ばれ、リモートデスクトッププロトコル(またはターミナルサービス)を使用してリモートワークステーションやサーバーにアクセスする詳細を示しています。このタイプは#2(インタラクティブ)に似ていますが、再度、リモート場所からアクセスしています。

受け入れられる認証子

デスクトップ仮想化サービス(RDP)を使用しているため、類似の認証装置を使用できます。スマートカードや生体認証装置を使用できますが、RDPクライアントソフトウェアで適切な設定が行われていることが条件です。

例

ここでもっとも主要な例は、ネットワーク経由でリモートコンピュータに接続するためにRDPを使用することです。

ログオンタイプ11: キャッシュされた対話型ログオン

最後のタイプは、ユーザーがキャッシュされた資格情報を使用してマシンにログオンする場合を説明しています。これは、#2(対話型)と非常によく似ていますが、ドメインコントローラーに対する「ライブ」認証の代わりに、Windowsは以前に入力された(キャッシュされた)資格情報をローカルで使用して、ユーザーにワークステーションへのアクセス許可を付与します。

受け入れられる認証装置

この場合、パスワードのみが可能です。明らかな理由から、キャッシュされたスマートカードトークンを使用する方法はありません。

例

ここで最も一般的な例は、コンピュータやワークステーションがネットワーク(LAN/WAN)接続を持っていない場合です。Windowsがドメインコントローラーにリアルタイムの認証要求を行うことができないため、ワークステーションがドメインコントローラーと通信した日から「x」日が経過していない限り、ローカルにキャッシュされた資格情報がローカル認証を許可するために使用されます。通信した

繰り返しになりますが、グループポリシーによって、コンピュータが「グレース期間」に滞在できる日数が指定されます。一般的には30日または90日ですが、セキュリティの観点からは、できるだけ短い方が良いでしょう。

結論

Windowsのさまざまなログオンタイプについて十分な知識を持つことは、ITプロがイベントビューアでのさまざまなログオンイベントの問題を理解しトラブルシューティングするのに役立ちます。セキュリティの観点からも、Windowsドメインでの悪意のある活動を追跡しようとする際には、おそらくドメインコントローラーのセキュリティイベントログを分析することになるでしょう。

お読みいただきありがとうございます。以下にコメントを残してください!

関連記事: