A logon is an event in Windows that shows a user account being granted some access to a workstation/server/computer. This article will explain the basics of Windows logon types, how authentication plays a role, and then describe the various types of logons built into Windows.

En tant que professionnels de l’informatique, nous avons tous « accédé à des ordinateurs », des serveurs, des appareils réseau, etc. Mais, que signifie exactement se connecter sous Windows? Existe-t-il de nombreux types de connexions pris en charge dans Windows? Il y en a certainement, probablement plus que vous ne le réalisez.

Comprendre les types de connexions Windows

Comme je l’ai laissé entendre plus tôt, il existe une multitude de types de connexions dans Windows. Cependant, se connecter et être authentifié dans Windows sont des fonctions/événements distincts.

Connexion vs authentification

A Windows logon occurs on the workstation a user is attempting to access. However, Windows authentication is performed by the computer where the user account is stored. Yes, it’s a subtle difference, especially when you get into local, interactive, and network logons and authentication.

Sur les ordinateurs basés sur Windows, toutes les authentifications sont traitées comme l’un des types de connexion ci-dessous. Cela est vrai quel que soit le protocole d’authentification ou l’authentificateur utilisé.

Connexions interactives avec des comptes locaux ou de domaine

Un ouverture de session interactive est une ouverture de session où un utilisateur utilise un clavier et une souris locaux pour saisir des informations d’identification dans l’écran d’ouverture de session de Windows. Ils peuvent ouvrir une session avec un compte local contre une base de données de comptes SAM locaux (Security Accounts Manager) en utilisant le nom de l’ordinateur dans le champ « domaine ».

Les utilisateurs peuvent ouvrir une session avec un compte de domaine en choisissant le domaine Active Directory dans le champ de domaine ou en saisissant leur UPN dans le champ de nom d’utilisateur. Des cartes à puce et des dispositifs biométriques peuvent également être utilisés comme méthodes d’authentification pour ouvrir une session de manière interactive.

Ouvertures de session interactives à distance

Lorsque vous initiez une session Remote Desktop Protocol (RDP) vers une autre station de travail ou serveur, il s’agit d’une connexion interactive à distance. Vous vous connectez de manière interactive à la machine distante, mais vous le faites à distance. Ce n’est PAS l’ordinateur que vous utilisez pour démarrer cette connexion.

Cette distinction est relativement simple sur le papier, mais il existe de nombreuses subtilités dans la manière dont elles sont rapportées, enregistrées dans divers journaux d’événements de sécurité, et comment elles peuvent être exploitées ou compromises sans votre connaissance.

Connexions réseau

A network logon is when a user logs on to a machine over the network. This is commonly for accessing shared network resources. For example, accessing a shared folder, connecting to a machine via WinRM (Windows Remote Management protocol), or a printer.

Activation des événements de connexion sur Windows

Par défaut, les contrôleurs de domaine généreront un événement de connexion lorsqu’un ordinateur de domaine se connecte. Cependant, il existe des événements plus robustes qui peuvent être enregistrés : Auditer les événements de connexion de compte et Auditer les événements de connexion. Vous pouvez accomplir cela sur votre domaine via la stratégie de groupe ou sur un serveur membre spécifique ou un poste de travail via leur stratégie de sécurité locale respective.

Voici quelques instructions de base pour activer la journalisation avec la stratégie de groupe dans un environnement de domaine

- Active Directory

- : Connectez-vous à votre contrôleur de domaine.

- Ouvrez la console de gestion de la stratégie de groupe dans Outils d’administration.Développez l’objet de votre domaine.

- Développez l’objet Objets de stratégie de groupe.

- Faites un clic droit sur l’objet Stratégie de domaine par défaut et cliquez sur Modifier.

- Suivez le chemin : Paramètres Windows -> Paramètres de sécurité -> Configuration avancée de la stratégie d’audit -> Stratégies d’audit -> Ouverture/Fermeture de session -> Audit de connexion.

- Sélectionnez « Configurer les événements d’audit suivants :” cases à cocher Succès et Échec.

I’m now going to detail the most common Windows logon types. For each of them, I’ll include the types of authenticators that are able to initiate a logon of this type, as well as practical examples.

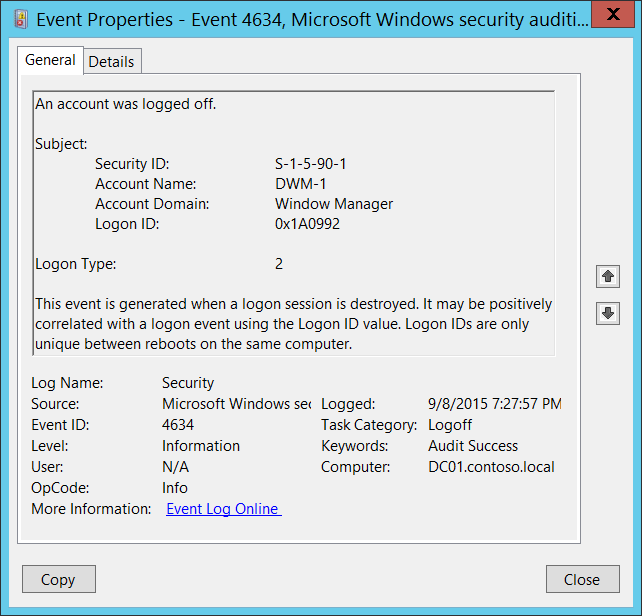

Type de connexion 2 : Connexion interactive

Ce type de connexion est généré lorsque qu’un utilisateur se connecte à la console d’une machine. Un utilisateur peut également utiliser une carte à puce ou des méthodes biométriques en plus du clavier et de la souris traditionnels.

Authentifiants acceptés

Vous pouvez utiliser le clavier et la souris, les cartes à puce et les dispositifs biométriques. De nouveaux types de dispositifs ont été introduits ces dernières années, y compris les dispositifs de sécurité compatibles FIDO2 (Yubikey, etc.).

Exemples

A local logon gives a user permission to access resources on the local computer. A local logon requires a user account in the local SAM on the computer.

Type de connexion 3 : Connexion réseau

Ce type de connexion décrit l’accès à un ordinateur à travers le réseau (LAN/WAN). Cela est généralement utilisé pour accéder à des serveurs de fichiers, des imprimantes et d’autres dispositifs réseau.

Authentificateurs acceptés

Vous pouvez utiliser un clavier et une souris (mot de passe), un ticket Kerberos, et les hachages NT sont tous des authentificateurs acceptés pour ce type de connexion.

Exemples

A network logon gives the user permission (via token) to access said resources. Local authentication does need to be completed first.

Type de connexion 4 : Connexion en lot

Ce type de connexion est généralement lié à tâches planifiées. Les événements de type de connexion 4 sont généralement plutôt anodins, cependant, un utilisateur malveillant pourrait essayer de deviner le mot de passe d’un compte ici.

Authentificateurs acceptés

A password is the only accepted authenticator as it is local.

Exemples

Lorsque Windows exécute une tâche planifiée, le service crée une nouvelle session de connexion pour la tâche afin qu’elle ait les autorisations nécessaires pour la compléter.

Si vous remontez le temps un certain nombre d’années, vous vous souviendrez peut-être de la commande ‘at’. Oui, pour des raisons de nostalgie, lisez ce lien de documentation de Microsoft pendant les jours de Windows 2000 !

Type de connexion 5 : Connexion de service

Le prochain type est appelé connexion de service. Lorsque Windows démarre un service qui est configuré pour se connecter en tant qu’utilisateur, Windows crée une nouvelle session de connexion. Chaque service est configuré pour s’exécuter sous un compte d’utilisateur spécifié.

Authentificateurs acceptés

Comme pour les connexions de lot, le type de connexion de service n’accepte qu’un mot de passe qui est généralement stocké en tant que secret LSA.

Exemples

Lors de la configuration d’un serveur local Apache Tomcat pour héberger un site Web, vous pouvez configurer le service Tomcat pour se connecter en tant qu’Administrateur (ce n’est pas une bonne idée), ou de préférence un compte de service de domaine avec un mot de passe très fort.

Type de connexion 7: Déverrouillage

Lorsqu’un utilisateur quitte un poste de travail pendant une période de temps, Windows verrouille l’ordinateur. Ceci est fait pour protéger le poste de travail, ses données et d’autres données réseau potentiellement distantes contre les attaquants ou les pirates locaux. Lorsqu’un utilisateur déverrouille l’ordinateur, ce type de connexion est enregistré dans le journal des événements de sécurité local.

Authentificateurs acceptés

Encore une fois, seul un mot de passe est accepté pour ce type de connexion.

Exemples

Comme indiqué ci-dessus, après avoir retrouvé un ordinateur qui a été verrouillé par une politique, déverrouiller l’ordinateur, en ré-entrant le mot de passe, décrit cet événement.

Type de connexion 8 : Connexion en clair sur le réseau

Ce type est similaire à une connexion sur le réseau (Type 3), mais ici le mot de passe a été envoyé sur le réseau en clair. Le mot de passe a été transmis au système d’authentification sur le système distant sous sa forme non hachée. Windows hache toujours les mots de passe saisis avant de les transmettre sur le réseau local.

Authentifiants acceptés

Vous l’avez deviné… les mots de passe.

Exemples

Le seul exemple traditionnel de ceci était les connexions anonymes IIS (Services d’information Internet), mais même celles-ci sont devenues rares en raison du paysage de sécurité de plus en plus complexe dans lequel nous vivons aujourd’hui.

Un autre exemple se trouve dans un script ASP (Fournisseur de services d’application) utilisant le processus de connexion ADVAPI.

Type de connexion 9 : Nouvelle connexion basée sur les informations d’identification

Ce type de connexion décrit l’utilisation de RunAs pour démarrer un programme sous un compte différent de celui connecté. Vous utilisez l’interrupteur /netonly dans Windows pour accomplir cela.

Authentificateurs acceptés

Seuls les mots de passe sont acceptés en tant qu’authentificateurs pour ce type de connexion.

Exemples

Lorsque vous souhaitez ouvrir Gestion de l’ordinateur en tant qu’administrateur d’un domaine différent, vous pouvez maintenir la touche Maj enfoncée tout en cliquant avec le bouton droit sur l’outil dans Outils d’administration, puis cliquer sur Exécuter en tant qu’autre utilisateur. Ici, vous accédez à ce type de connexion pour ouvrir le programme sous un compte différent de celui que vous avez utilisé pour vous connecter à la station de travail.

Type de connexion 10 : Connexion interactive à distance

Ce type de connexion parfois appelé « RemoteInteractive, » détaille l’utilisation du Protocole Bureau à distance (ou services de terminal) pour accéder à une station de travail ou un serveur distant. Ce type est similaire au #2 (Interactif), mais encore une fois, nous venons d’un emplacement distant.

Authentificateurs acceptés

Parce que nous utilisons le RDP, nous avons des authentificateurs similaires possibles. Nous pouvons utiliser des cartes à puce et des dispositifs biométriques, tant qu’ils sont transmis avec les paramètres appropriés dans le logiciel client RDP.

Exemples

L’exemple principal unique est encore une fois l’utilisation du RDP pour se connecter à un ordinateur distant via le réseau.

Type de connexion 11 : Connexion interactive mise en cache

Notre dernier type décrit quand un utilisateur se connecte à la machine via des informations d’identification mises en cache. C’est très similaire, encore une fois, à #2 (Interactive), mais au lieu d’une authentification en direct à un contrôleur de domaine, Windows utilise localement des informations d’identification précédemment saisies (mises en cache) pour accorder à l’utilisateur les autorisations d’accès à la station de travail.

Authentificateurs acceptés

Dans ce cas, seuls les mots de passe sont possibles. Il n’y a pas de moyen d’utiliser un jeton de carte à puce mis en cache, pour des raisons évidentes.

Exemples

L’exemple le plus courant ici est lorsque votre ordinateur ou votre poste de travail n’a pas de connexion réseau (LAN/WAN). Parce que Windows ne peut pas effectuer une demande d’authentification en temps réel à un contrôleur de domaine, tant que ‘x’ jours ne se sont pas écoulés depuis que votre poste de travail a communiqué avec un contrôleur de domaine, des informations d’identification mises en cache sont utilisées pour accorder une authentification locale.

Encore une fois, la stratégie de groupe peut spécifier le nombre de jours pendant lesquels votre ordinateur peut rester dans une ‘période de grâce’. En général, il s’agit de 30 ou 90 jours. Mais, avec une préoccupation pour la sécurité, moins c’est mieux.

Conclusion

Avoir une bonne connaissance des différents types de connexion dans Windows aide les professionnels de l’informatique à comprendre et à résoudre les problèmes liés aux différents événements de connexion dans l’Observateur d’événements. Et d’un point de vue de la sécurité, vous analyserez très probablement les journaux d’événements de sécurité de votre contrôleur de domaine lorsque vous essayez de traquer une activité malveillante dans votre domaine Windows.

Merci de votre lecture. Veuillez laisser un commentaire ci-dessous!

Article connexe: