A logon is an event in Windows that shows a user account being granted some access to a workstation/server/computer. This article will explain the basics of Windows logon types, how authentication plays a role, and then describe the various types of logons built into Windows.

IT 전문가로서, 우리는 모두 ‘컴퓨터’, 서버, 네트워크 장치 등에 ‘로그인’했습니다. 그러나 Windows에서 로그인이 정확히 무엇을 의미하는지 알고 계신가요? Windows에서 지원되는 다양한 유형의 로그인이 있나요? 분명히 그렇습니다. 여러분이 인식하고 있는 것보다 더 많을 것입니다.

Windows 로그인 유형 이해

이전에 언급한 대로, Windows에는 다양한 로그인 유형이 있습니다. 그러나 Windows에서 로그인하고 인증하는 것은 별개의 기능/이벤트입니다.

로그인 vs. 인증

A Windows logon occurs on the workstation a user is attempting to access. However, Windows authentication is performed by the computer where the user account is stored. Yes, it’s a subtle difference, especially when you get into local, interactive, and network logons and authentication.

Windows 기반 컴퓨터에서 모든 인증은 아래의 로그인 유형 중 하나로 처리됩니다. 이는 사용된 인증 프로토콜이나 인증자가 무엇이든 관계없이 사실입니다.

로컬 또는 도메인 계정으로의 대화형 로그인

인터랙티브 로그온은 사용자가 Windows의 로그온 화면에서 로컬 키보드와 마우스를 사용하여 자격 증명을 입력하는 로그온 방식입니다. 사용자는 로컬 SAM(보안 계정 관리자) 계정 데이터베이스에 대한 로컬 계정으로 컴퓨터 이름을 ‘도메인’ 필드에 입력하여 로그온할 수 있습니다.

사용자는 도메인 계정으로 로그온하기 위해 도메인 필드에서 Active Directory 도메인을 선택하거나 사용자 계정 이름(UPN)을 사용자 이름 필드에 입력할 수 있습니다. 스마트 카드와 생체 인식 장치를 사용하여 인터랙티브로 로그인할 수도 있습니다.

원격 인터랙티브 로그온

다른 작업 중인 컴퓨터나 서버에 원격 데스크톱 프로토콜 (RDP) 세션을 시작할 때 이는 원격 대화형 로그인입니다. 원격 기기와 대화식으로 로그인하고 있지만 원격으로 수행하고 있습니다. 이것은 해당 연결을 시작하는 데 사용하는 컴퓨터가 아닙니다.

이러한 차이점은 서론에서는 비교적 간단하지만 보안 이벤트 로그에서 보고되고 기록되는 방식, 그리고 알지 못하는 상태에서 악용되거나 손상될 수 있는 방식에는 많은 뉘앙스가 있습니다.

네트워크 로그온

A network logon is when a user logs on to a machine over the network. This is commonly for accessing shared network resources. For example, accessing a shared folder, connecting to a machine via WinRM (Windows Remote Management protocol), or a printer.

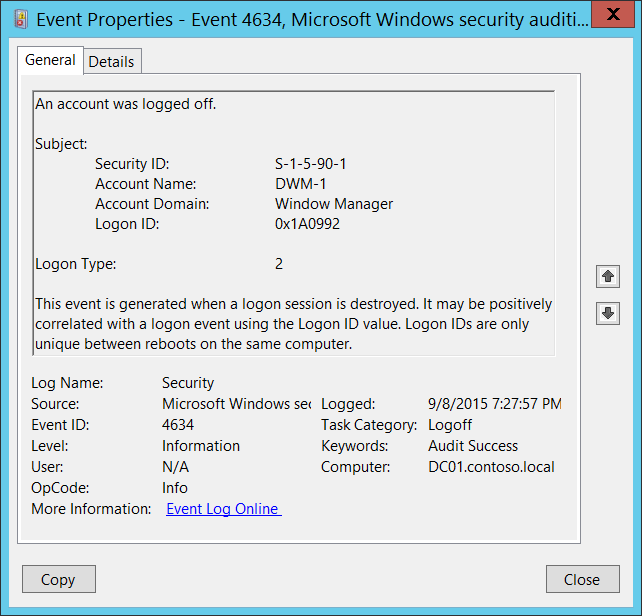

Windows에서 로그온 이벤트 사용

기본적으로 도메인 컨트롤러는 도메인 컴퓨터에 로그인할 때 로그온 이벤트를 생성합니다. 그러나 더 강력한 이벤트가 로깅될 수 있습니다: 계정 로그온 이벤트 감사 및 로그온 이벤트 감사. 이를 도메인에서 그룹 정책을 통해 또는 특정 멤버 서버나 워크스테이션에서 각각의 로컬 보안 정책을 통해 수행할 수 있습니다.

다음은 액티브 디렉터리 도메인 환경에서 그룹 정책으로 로깅을 활성화하는 기본 지침입니다:

- 도메인 컨트롤러에 로그인합니다.

- 관리 도구에서 그룹 정책 관리 콘솔을 엽니다.

- 당신의 도메인 객체를 확장합니다.

- 그룹 정책 개체 객체를 확장합니다.

- 기본 도메인 정책 객체를 마우스 오른쪽 버튼으로 클릭하고 편집을 클릭합니다.

- 다음 경로로 이동합니다: Windows 설정 -> 보안 설정 -> 고급 감사 정책 구성 -> 감사 정책 -> 로그온/로그오프 -> 로그온 감사.

- ‘다음 감사 이벤트 구성:” 성공과 실패 확인란을 선택합니다.

I’m now going to detail the most common Windows logon types. For each of them, I’ll include the types of authenticators that are able to initiate a logon of this type, as well as practical examples.

로그온 유형 2: 대화식 로그온

이 유형의 로그온은 사용자가 기계의 콘솔에 로그온할 때 생성됩니다. 사용자는 전통적인 키보드와 마우스 외에도 스마트 카드나 생체 인식 방법을 사용할 수도 있습니다.

인증자 허용

키보드와 마우스, 스마트 카드 및 생체 인식 장치를 사용할 수 있습니다. FIDO2 호환 보안 장치(Yubikey 등)를 포함한 최근 몇 년간 소개된 새로운 장치 유형이 있습니다.

예시

A local logon gives a user permission to access resources on the local computer. A local logon requires a user account in the local SAM on the computer.

로그온 유형 3: 네트워크 로그온

이 로그온 유형은 네트워크를 통한 컴퓨터 액세스를 설명합니다 (랜/워크) (LAN/WAN). 이는 일반적으로 파일 서버, 프린터 및 기타 네트워크 장치에 액세스하는 데 사용됩니다.

인증자 수락

키보드와 마우스(암호), Kerberos 티켓, NT 해시를 사용하여 이러한 유형의 로그온에 대한 인증자를 사용할 수 있습니다.

예

A network logon gives the user permission (via token) to access said resources. Local authentication does need to be completed first.

로그온 유형 4: 일괄 로그온

이 로그온 유형은 일반적으로 예약된 작업과 관련이 있습니다. 로그온 유형 4 이벤트는 일반적으로 무해하지만 악의적인 사용자가 여기서 계정의 암호를 추측하려고 할 수 있습니다.

인증자 수락

A password is the only accepted authenticator as it is local.

예

Windows가 예약된 작업을 실행할 때 서비스는 작업이 완료하는 데 필요한 권한을 가진 새 로그온 세션을 생성합니다.

시간을 거슬러 올라가면 ‘at’ 명령을 기억할 수 있습니다. 네, 회상을 위해 Windows 2000 시절 마이크로소프트의 이 문서 링크를 읽어보세요!

로그온 유형 5: 서비스 로그온

다음 유형은 서비스 로그온입니다. Windows가 사용자로 로그온하도록 구성된 서비스를 시작하면 Windows는 새로운 로그온 세션을 만듭니다. 각 서비스는 지정된 사용자 계정으로 실행하도록 구성됩니다.

수락된 식별자

배치 로그온과 마찬가지로 서비스 로그온 유형은 일반적으로 LSA 비밀로 저장된 암호만을 수락합니다.

예시

웹 사이트를 호스팅하기 위해 로컬 아파치 톰캣 서버를 설정할 때, 톰캣 서비스를 관리자(좋지 않은 아이디어) 또는 강력한 암호가 있는 도메인 서비스 계정으로 로그온하도록 구성할 수 있습니다.

로그온 유형 7: 잠금 해제

사용자가 일정 시간 동안 워크스테이션을 떠나면 Windows는 컴퓨터를 잠그게 됩니다. 이는 워크스테이션과 해당 데이터, 그리고 잠재적인 원격 네트워크 데이터를 공격자나 로컬 해커로부터 보호하기 위한 것입니다. 사용자가 컴퓨터를 잠금 해제하면 이 로그온 유형이 로컬 보안 이벤트 로그에 기록됩니다.

수락된 식별자

다시 한번, 이 로그온 유형에 대해 암호만이 수락됩니다.

예시

위에서 언급한 대로, 정책에 따라 잠긴 컴퓨터로 돌아와서 암호를 다시 입력하여 컴퓨터를 잠금 해제하는 경우 이 이벤트를 설명합니다.

로그온 유형 8: 네트워크 평문 로그온

이 유형은 네트워크 로그온 (유형 3)과 유사하지만 여기서 비밀번호가 평문으로 네트워크를 통해 전송되었습니다. 비밀번호는 해시되지 않은 형태로 원격 시스템의 인증 시스템으로 전달되었습니다. Windows는 LAN을 통해 전송하기 전에 입력된 비밀번호를 항상 해시합니다.

인증자 수락됨

맞죠…비밀번호입니다.

예시

이 유형의 전통적인 예는 IIS(인터넷 정보 서비스) 익명 로그인이었지만, 오늘날 우리가 살고 있는 점점 더 높아지는 보안 환경으로 인해 그것조차 드물어졌습니다.

또 다른 예는 ASP(응용 프로그램 서비스 제공업체) 스크립트 내에서 ADVAPI 로그온 프로세스를 사용하는 것입니다.

로그온 유형 9: 새 자격 증명 기반 로그온

이 로그온 유형은 RunAs를 사용하여 로그인한 계정과 다른 계정으로 프로그램을 시작하는 것을 설명합니다. Windows에서는 이를 수행하기 위해 /netonly 스위치를 사용합니다.

허용되는 인증자

이 로그온 유형에서는 암호만이 인증자로 허용됩니다.

예시

다른 도메인 관리자로 컴퓨터 관리를 열고 싶을 때, 관리 도구에서 해당 도구를 마우스 오른쪽 단추로 클릭하면서 Shift 키를 누른 다음 다른 사용자로 실행를 클릭합니다. 여기서는 이 로그온 유형을 사용하여 작업 스테이션에 로그인한 계정과 다른 계정으로 프로그램을 엽니다.

로그온 유형 10: 원격 대화형 로그온

이 로그온 유형은 때로 “RemoteInteractive”로 언급되며, 원격 작업 스테이션 또는 서버에 액세스하기 위해 원격 데스크톱 프로토콜(또는 터미널 서비스)을 사용하는 내용을 설명합니다. 이 유형은 #2 (대화형)와 유사하지만, 다시 말해 원격 위치에서 접속하는 것입니다.

허용되는 인증자

RDP를 사용하므로 유사한 인증자를 사용할 수 있습니다. 스마트 카드와 생체 인식 장치를 사용할 수 있지만, RDP 클라이언트 소프트웨어에서 적절한 설정을 통해 전달되어야 합니다.

예시

주요 예시는 다시 네트워크를 통해 RDP를 사용하여 원격 컴퓨터에 연결하는 것입니다.

로그온 유형 11: 캐시된 대화형 로그온

마지막 유형은 사용자가 캐시된 자격 증명을 사용하여 컴퓨터에 로그온하는 경우를 설명합니다. 이는 #2(대화형)와 매우 유사하지만, 도메인 컨트롤러의 ‘실시간’ 인증 대신 Windows에서 이전에 입력된(캐시된) 자격 증명을 사용하여 사용자에게 워크스테이션에 대한 액세스 권한을 부여합니다.

수락되는 인증자

이 경우 비밀번호만 사용할 수 있습니다. 캐시된 스마트 카드 토큰을 사용할 수 없는 것은 분명합니다.

예시

컴퓨터나 워크스테이션에 네트워크(LAN/WAN) 연결이 없는 경우가 여기에 해당합니다. Windows가 도메인 컨트롤러에 실시간 인증 요청을 할 수 없으므로, 워크스테이션이 도메인 컨트롤러와 통신한 지 ‘x’일 이내인 경우 로컬 캐시된 자격 증명을 사용하여 로컬 인증을 허용합니다.통신

그룹 정책은 컴퓨터가 ‘유예 기간’에 머무를 수 있는 일수를 지정할 수 있습니다. 일반적으로 30일 또는 90일이지만, 보안상의 이유로 기간이 짧을수록 좋습니다.

결론

Windows의 다양한 로그온 유형에 대한 충분한 지식을 갖는 것은 IT 전문가들이 이벤트 뷰어의 다양한 로그온 이벤트에 대한 문제를 이해하고 해결하는 데 도움이 됩니다. 그리고 보안적인 측면에서는 Windows 도메인에서 악성 활동을 추적하려고 할 때 도메인 컨트롤러 보안 이벤트 로그를 분석할 가능성이 매우 높습니다.

독자 여러분의 읽어 주셔서 감사합니다. 아래에 댓글을 남겨 주세요!

관련 기사: