A logon is an event in Windows that shows a user account being granted some access to a workstation/server/computer. This article will explain the basics of Windows logon types, how authentication plays a role, and then describe the various types of logons built into Windows.

Como profissionais de TI, todos nós já ‘acessamos computadores’, servidores, dispositivos de rede, etc. Mas, o que exatamente significa “acessar” no Windows? Existem muitos tipos de acessos suportados no Windows? Com certeza, provavelmente mais do que você imagina.

Compreendendo os tipos de acesso do Windows

Como eu mencionei antes, há uma infinidade de tipos de acesso no Windows. No entanto, acessar e ser autenticado no Windows são funções/eventos separados.

Acesso vs. autenticação

A Windows logon occurs on the workstation a user is attempting to access. However, Windows authentication is performed by the computer where the user account is stored. Yes, it’s a subtle difference, especially when you get into local, interactive, and network logons and authentication.

Em computadores baseados no Windows, todas as autenticações são processadas como um dos tipos de acesso abaixo. Isso é verdade independentemente do protocolo de autenticação ou autenticador usado.

Acessos interativos com contas locais ou de domínio

Um logon interativo é um logon no qual um usuário utiliza um teclado e mouse locais para inserir credenciais na tela de logon no Windows. Eles podem fazer logon com uma conta local em relação a um banco de dados de conta SAM local (Security Accounts Manager) usando o nome do computador no campo ‘domínio’.

Os usuários podem fazer logon com uma conta de domínio escolhendo o domínio do Active Directory no campo de domínio ou digitando seu UPN no campo de nome de usuário. Cartões inteligentes e dispositivos biométricos também podem ser usados como métodos de autenticação para fazer logon de forma interativa.

Logons interativos remotos

Quando você inicia uma sessão do Protocolo de Área de Trabalho Remota (RDP) para outra estação de trabalho ou servidor, trata-se de um login interativo remoto. Você está fazendo login de forma interativa na máquina remota, mas está fazendo isso remotamente. NÃO é o computador que você está usando para iniciar essa conexão.

Essa distinção é relativamente simples no papel, mas existem muitos detalhes em como são relatados, registrados em vários logs de eventos de segurança e como podem ser explorados ou comprometidos sem o seu conhecimento.

Logons de rede

A network logon is when a user logs on to a machine over the network. This is commonly for accessing shared network resources. For example, accessing a shared folder, connecting to a machine via WinRM (Windows Remote Management protocol), or a printer.

Habilitando eventos de logon no Windows

Por padrão, os controladores de domínio gerarão um evento de logon quando um computador de domínio é conectado. No entanto, há eventos mais robustos que podem ser registrados: Eventos de logon de conta de auditoria e Eventos de Logon de Auditoria. Você pode realizar isso em seu domínio via Política de Grupo ou em um servidor membro específico ou estação de trabalho através de sua política de segurança local.

Aqui estão algumas instruções básicas para habilitar o registro com a Política de Grupo em um ambiente de domínio do Active Directory:

- Acesse o seu controlador de domínio.

- Abra o Console de Gerenciamento da Política de Grupo em Ferramentas Administrativas.

- Expanda o objeto domínio.

- Expanda o objeto Objetos de Política de Grupo.

- Clique com o botão direito no objeto Política de Domínio Padrão e clique em Editar.

- Siga o caminho: Configurações do Windows -> Configurações de Segurança -> Configuração de Política de Auditoria Avançada -> Políticas de Auditoria -> Logon/Logoff -> Auditoria de Logon.

- Selecione “Configurar os seguintes eventos de auditoria:” Sucesso e Falha.

I’m now going to detail the most common Windows logon types. For each of them, I’ll include the types of authenticators that are able to initiate a logon of this type, as well as practical examples.

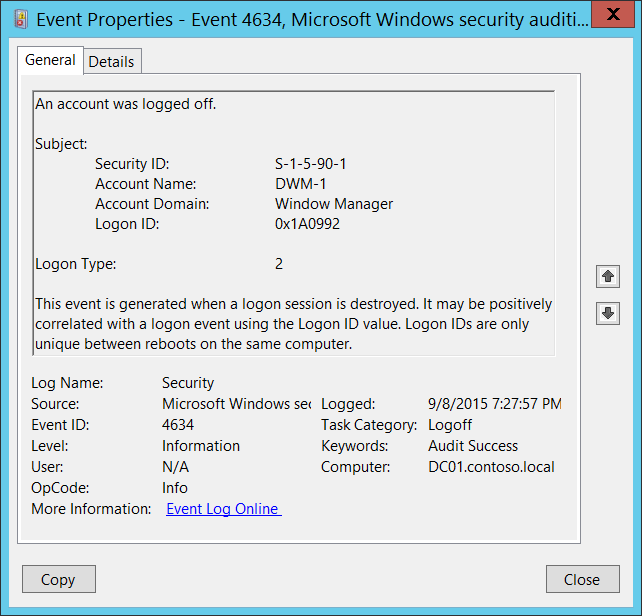

Tipo de logon 2: Logon interativo

Esse tipo de logon é gerado quando um usuário faz login no console de uma máquina. Novamente, um usuário também pode usar um cartão inteligente ou métodos biométricos além do teclado e mouse tradicionais.

Autenticadores aceitos

Você pode usar o teclado e mouse, cartões inteligentes e dispositivos biométricos. Existem novos tipos de dispositivos introduzidos nos últimos anos, incluindo dispositivos de segurança compatíveis com FIDO2 (Yubikey, etc.).

Exemplos

A local logon gives a user permission to access resources on the local computer. A local logon requires a user account in the local SAM on the computer.

Tipo de logon 3: Logon de rede

Este tipo de logon descreve um computador sendo acessado através da rede (LAN/WAN). Isso é tipicamente usado para acessar servidores de arquivos, impressoras e outros dispositivos de rede.

Autenticadores aceitos

Você pode usar um teclado e mouse (senha), um ticket Kerberos e hashes NT são todos autenticadores aceitos para este tipo de logon.

Exemplos

A network logon gives the user permission (via token) to access said resources. Local authentication does need to be completed first.

Tipo de logon 4: Logon em lote

Este tipo de logon geralmente está relacionado a tarefas agendadas. Os eventos do tipo de logon 4 geralmente são bastante benignos, no entanto, um usuário malicioso poderia tentar adivinhar a senha de uma conta aqui.

Autenticadores aceitos

A password is the only accepted authenticator as it is local.

Exemplos

Quando o Windows executa uma tarefa agendada, o serviço cria uma nova sessão de logon para a tarefa para que ela tenha as permissões necessárias para concluí-la.

Se você voltar no tempo alguns anos, pode se lembrar do comando ‘at’. Sim, por motivos de nostalgia, leia este link de documentação da Microsoft durante os dias do Windows 2000!

Tipo de logon 5: Logon de serviço

O próximo tipo é chamado de logon de serviço. Quando o Windows inicia um serviço configurado para fazer logon como um usuário, o Windows cria uma nova sessão de logon. Cada serviço é configurado para ser executado como uma conta de usuário especificada.

Autenticadores aceitos

Assim como os logons em lote, o tipo de logon de serviço aceita apenas uma senha que geralmente é armazenada como um segredo LSA.

Exemplos

Ao configurar um servidor local Apache Tomcat para hospedar um site, você poderia configurar o serviço Tomcat para fazer logon como Administrador (não é uma boa ideia), ou preferencialmente como uma conta de serviço de domínio com uma senha muito forte.

Tipo de logon 7: Desbloquear

Quando um usuário deixa uma estação de trabalho por um período de tempo, o Windows bloqueará o computador. Isso é para proteger a estação de trabalho, seus dados e outros dados de rede remota potenciais de ataques de invasores ou hackers locais. Quando um usuário desbloqueia o computador, esse tipo de logon é registrado no log de eventos de segurança local.

Autenticadores aceitos

Novamente, apenas uma senha é aceita para esse tipo de logon.

Exemplos

Como mencionado acima, ao retornar a um computador que foi bloqueado por política, desbloquear o computador, inserindo a senha novamente, descreve esse evento.

Tipo de logon 8: Logon de texto claro em rede

Este tipo é semelhante a um logon em rede (Tipo 3), mas aqui a senha foi enviada pela rede em texto claro. A senha foi passada para o sistema de autenticação no sistema remoto em sua forma não hashada. O Windows sempre faz hash das senhas digitadas antes de transmiti-las pela LAN.

Autenticadores aceitos

Você adivinhou… senhas.

Exemplos

O único exemplo tradicional disso era logins anônimos do IIS (Serviços de Informação na Internet), mas até esses se tornaram raros devido ao cenário de segurança cada vez maior em que vivemos hoje.

Outro exemplo está dentro de um script ASP (Provedor de Serviços de Aplicativos) usando o processo de logon ADVAPI.

Tipo de logon 9: Novo logon baseado em credenciais

Este tipo de logon descreve o uso do RunAs para iniciar um programa sob uma conta diferente da conta conectada. Você usa o switch /netonly no Windows para realizar isso.

Autenticadores aceitos

Apenas senhas são aceitas como autenticadores para este tipo de logon.

Exemplos

Quando você deseja abrir o Gerenciamento de Computador como um administrador de domínio diferente, você pode manter pressionada a tecla Shift enquanto clica com o botão direito na ferramenta em Ferramentas Administrativas e, em seguida, clicar em Executar como outro usuário. Aqui, você está acessando este tipo de logon para abrir o programa sob uma conta diferente daquela que você usou para fazer login na estação de trabalho.

Tipo de logon 10: Logon interativo remoto

Este tipo de logon, às vezes referido como “RemoteInteractive”, detalha o uso do Protocolo de Área de Trabalho Remota (ou serviços de terminal) para acessar uma estação de trabalho ou servidor remoto. Este tipo é semelhante ao #2 (Interativo), mas novamente, estamos vindo de um local remoto.

Autenticadores aceitos

Porque estamos usando RDP, temos autenticadores semelhantes possíveis. Podemos usar cartões inteligentes e dispositivos biométricos, desde que sejam passados com as configurações apropriadas no software cliente RDP.

Exemplos

O único exemplo principal novamente é usar o RDP para se conectar a um computador remoto pela rede.

Tipo de logon 11: Logon interativo em cache

Nosso tipo final descreve quando um usuário faz logon na máquina via credenciais em cache. Isso é muito semelhante, novamente, ao #2 (Interativo), mas em vez de uma autenticação ‘ao vivo’ a um controlador de domínio, o Windows usa localmente credenciais previamente inseridas (em cache) para conceder ao usuário permissões de acesso à estação de trabalho.

Autenticadores aceitos

Neste caso, apenas senhas são possíveis. Não há maneiras de usar um token de cartão inteligente em cache, por razões óbvias.

Exemplos

O exemplo mais comum aqui é quando seu computador ou estação de trabalho não tem conexão de rede (LAN/WAN). Como o Windows não pode fazer uma solicitação de autenticação em tempo real a um controlador de domínio, desde que não tenham passado ‘x’ dias desde que sua estação de trabalho falou com um controlador de domínio, as credenciais em cache locais são usadas para conceder autenticação local.

Novamente, a política de grupo pode especificar o número de dias que seu computador pode permanecer em um ‘período de carência’. Tipicamente, são 30 ou 90 dias. Mas, com uma mente de segurança, quanto menor, melhor.

Conclusão

Ter um bom conhecimento dos vários tipos de logon no Windows ajuda os profissionais de TI a entender e resolver problemas com vários eventos de logon no Visualizador de Eventos. E do ponto de vista da segurança, é muito provável que você esteja analisando os logs de eventos de Segurança do seu controlador de domínio ao tentar rastrear atividades maliciosas no seu domínio do Windows.

Obrigado por ler. Por favor, deixe um comentário abaixo!

Artigo relacionado: