A logon is an event in Windows that shows a user account being granted some access to a workstation/server/computer. This article will explain the basics of Windows logon types, how authentication plays a role, and then describe the various types of logons built into Windows.

作为IT专业人士,我们都曾经“登录到计算机”、“服务器”、“网络设备”等。但是,在Windows中,“登录”到底是什么意思?Windows支持很多种登录类型,这是否让你感到惊讶呢?

了解Windows登录类型

正如我之前所暗示的,Windows中有多种登录类型。然而,在Windows中登录和身份验证是两个不同的功能/事件。

登录与身份验证

A Windows logon occurs on the workstation a user is attempting to access. However, Windows authentication is performed by the computer where the user account is stored. Yes, it’s a subtle difference, especially when you get into local, interactive, and network logons and authentication.

在基于Windows的计算机上,所有的身份验证都是作为以下登录类型中的一种进行处理的。无论使用哪种身份验证协议或身份验证器,这一点都是成立的。

使用本地或域账号进行交互式登录

一个交互式登录是指用户使用本地的键盘和鼠标在Windows的登录屏幕上输入凭据进行登录。他们可以使用本地账户通过本地SAM(安全账户管理器)账户数据库,在‘域’字段中使用计算机名称进行登录。

用户可以通过在域字段中选择活动目录域或在其用户名字段中输入他们的UPN来使用域账户登录。智能卡和生物识别设备也可以作为登录的认证方法。

远程交互式登录

当你启动远程桌面协议(RDP)会话连接到另一台工作站或服务器时,这是一种远程交互式登录。您是以交互方式登录远程计算机,但您是在远程进行操作。这台计算机不是您用来启动该连接的计算机。

这种区别在纸上相对简单,但在各种安全事件日志中报告和记录时,以及如何在不知情的情况下被利用或受损,有很多细微差别。

网络登录

A network logon is when a user logs on to a machine over the network. This is commonly for accessing shared network resources. For example, accessing a shared folder, connecting to a machine via WinRM (Windows Remote Management protocol), or a printer.

在Windows上启用登录事件

默认情况下,域控制器在域计算机登录时会生成登录事件。但是,还可以记录更强大的事件:审计账户登录事件和审计登录事件。您可以通过组策略在域上或通过各自的本地安全策略在特定成员服务器或工作站上实现此目标。

以下是在Active Directory域环境中启用组策略记录的基本说明:

- 登录到您的域控制器。

- 在“管理工具”中打开组策略管理控制台。

- 展开您的域对象。

- 展开组策略对象对象。

- 右键单击默认域策略对象,然后单击编辑。

- 按照以下路径操作:Windows设置 ->安全设置 ->高级审核策略配置 ->审核策略 ->登录/注销 ->审核登录。

- 选择“配置以下审核事件:”成功和失败复选框。

I’m now going to detail the most common Windows logon types. For each of them, I’ll include the types of authenticators that are able to initiate a logon of this type, as well as practical examples.

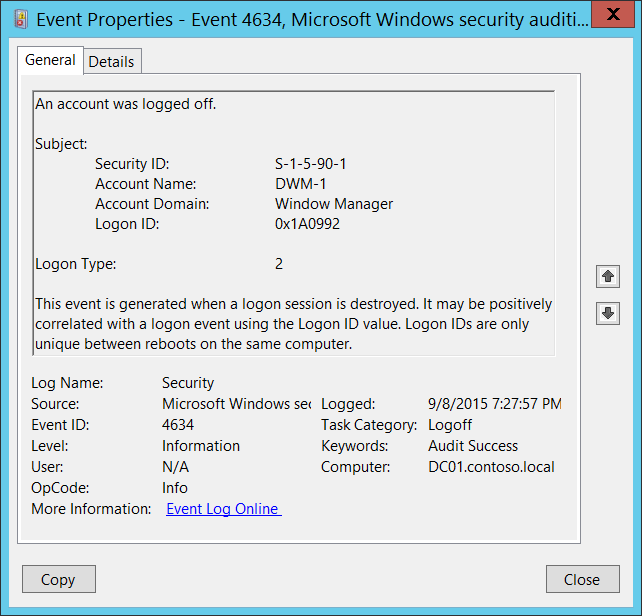

登录类型2:交互式登录

当用户登录到计算机的控制台时生成此类型的登录。用户除了传统的键盘和鼠标外,还可以使用智能卡或生物识别方法。

可接受的身份验证器

您可以使用键盘和鼠标、智能卡和生物识别设备。近年来引入了一些新的设备类型,包括符合FIDO2标准的安全设备(Yubikey等)。

示例

A local logon gives a user permission to access resources on the local computer. A local logon requires a user account in the local SAM on the computer.

登录类型3:网络登录

此登录类型描述了通过网络(LAN/WAN)访问计算机。这通常用于访问文件服务器、打印机和其他网络设备。

接受的认证方式

您可以使用键盘和鼠标(密码)、Kerberos票据,NT散列值也都是此类登录接受的认证方式。

示例

A network logon gives the user permission (via token) to access said resources. Local authentication does need to be completed first.

登录类型4:批处理登录

此登录类型通常与计划任务相关。登录类型4事件通常相对无害,但是,恶意用户可能会尝试猜测某个账户的密码。

接受的认证方式

A password is the only accepted authenticator as it is local.

示例

当Windows执行计划任务时,服务为任务创建一个新的登录会话,以便它拥有完成任务所需的权限。

如果你回顾过去很多年,你可能会记得‘at’命令。是的,出于怀旧目的,阅读这份文档链接来自微软在Windows 2000时期的!

登录类型5:服务登录

下一种类型被称为服务登录。当Windows启动配置为以用户身份登录的服务时,Windows会创建一个新的登录会话。每个服务都配置为以指定的用户帐户运行。

接受的验证器

与批处理登录类似,服务登录类型只接受通常存储为LSA秘密的密码。

示例

当设置本地Apache Tomcat服务器以托管网站时,您可以将Tomcat服务配置为以管理员(不是一个好主意)或者最好是一个具有非常强密码的域服务帐户登录。

登录类型7:解锁

当用户离开工作站一段时间时,Windows会锁定计算机。这是为了保护工作站、其数据和其他潜在的远程网络数据免受攻击者或本地黑客的攻击。当用户解锁计算机时,此登录类型将被记录在本地安全事件日志中。

接受的验证器

同样,此登录类型只接受密码。

示例

如上所述,按照策略锁定的计算机后,通过重新输入密码解锁计算机即描述了此事件。

登录类型8:网络明文登录

这种类型与网络登录(类型3)类似,但在这里,密码以明文形式通过网络发送。密码以未加密的形式传递给远程系统上的认证系统。Windows在将密码通过局域网传输之前总是对其进行加密。

接受的认证器

你猜对了……密码。

示例

这种类型的唯一传统示例是IIS(互联网信息服务)匿名登录,但即使这些也由于我们今天所生活的日益增加的安全景观而变得稀少。

另一个例子是在ASP(应用程序服务提供商)脚本中使用ADVAPI登录过程。

登录类型9:基于新凭据的登录

此登录类型描述了使用RunAs以不同于登录账户的账户启动程序。您在Windows中使用/netonly开关来实现这一点。

接受的验证器

仅接受密码作为此登录类型的验证器。

示例

当您想要以不同的域管理员身份打开计算机管理时,可以在右键单击管理工具中的工具时按住Shift键,然后单击以其他用户身份运行。在这里,您使用此登录类型来以不同于登录工作站使用的账户打开程序。

登录类型10:远程交互式登录

这种登录类型有时被称为“RemoteInteractive”,详细说明了使用远程桌面协议(或终端服务)来访问远程工作站或服务器。这个类型类似于#2(交互式),但我们再次从远程位置进行操作。

接受的验证器

由于我们使用RDP,我们有可能有类似的验证器。我们可以使用智能卡和生物识别设备,只要它们在RDP客户端软件中通过适当的设置传递即可。

示例

主要的示例再次是使用RDP通过网络连接到远程计算机。

登录类型11:缓存交互式登录

我们最后一种类型描述的是用户通过缓存凭据登录机器的情况。这非常类似于#2(交互式),但是不是向域控制器进行“实时”认证,而是Windows本地使用之前输入(缓存)的凭据来授予用户对工作站的访问权限。

接受的验证器

在这个实例中,只有密码是可能的。由于明显的原因,没有使用缓存智能卡令牌的方法。

示例

这里最常见的例子是当您的计算机或工作站没有网络(局域网/广域网)连接时。因为Windows无法实时向域控制器发送认证请求,只要您的计算机曾经与域控制器进行过通信,本地缓存的凭据就会用于授予本地认证。

再次,组策略可以指定您的计算机可以保持“宽限期”的天数。通常,这是30天或90天。但是,从安全的角度来看,越低越好。

结论

在Windows中对各种登录类型有很好的了解,有助于IT专业人员理解和解决事件查看器中的各种登录事件问题。从安全的角度来看,当您尝试跟踪Windows域中的恶意活动时,很可能会分析您的域控制器安全事件日志。

感谢您的阅读。请在下方留下评论!

相关文章: