A logon is an event in Windows that shows a user account being granted some access to a workstation/server/computer. This article will explain the basics of Windows logon types, how authentication plays a role, and then describe the various types of logons built into Windows.

Come professionisti IT, tutti abbiamo “effettuato l’accesso ai computer”, server, dispositivi di rete, ecc. Ma, cosa significa esattamente accedere in Windows? Ci sono molti tipi di accesso supportati in Windows? Certamente sì, probabilmente più di quanto si pensi.

Comprensione dei tipi di accesso di Windows

Come accennato in precedenza, ci sono una moltitudine di tipi di accesso in Windows. Tuttavia, l’accesso e l’autenticazione in Windows sono funzioni/eventi separati.

Accesso vs. autenticazione

A Windows logon occurs on the workstation a user is attempting to access. However, Windows authentication is performed by the computer where the user account is stored. Yes, it’s a subtle difference, especially when you get into local, interactive, and network logons and authentication.

Nelle macchine basate su Windows, tutte le autenticazioni vengono elaborate come uno dei tipi di accesso di seguito. Questo è vero indipendentemente dal protocollo di autenticazione o dall’autenticatore utilizzato.

Accessi interattivi con account locali o di dominio

Un accesso interattivo è un accesso in cui un utente utilizza una tastiera e un mouse locali per inserire le credenziali nella schermata di accesso in Windows. Possono accedere con un account locale in un database di account SAM (Security Accounts Manager) utilizzando il nome del computer nel campo ‘dominio’.

Gli utenti possono accedere con un account di dominio scegliendo il dominio di Active Directory nel campo dominio o digitando il proprio UPN nel campo nome utente. Le smart card e i dispositivi biometrici possono anche essere utilizzati come metodi di autenticazione per l’accesso interattivo.

Accessi interattivi remoti

Quando avvii una sessione del Protocollo desktop remoto (RDP) su un’altra postazione o server, si tratta di un accesso remoto interattivo. Ti stai collegando interattivamente alla macchina remota, ma lo stai facendo a distanza. NON è il computer che stai utilizzando per avviare quella connessione.

Questa distinzione è relativamente semplice sulla carta, ma ci sono molte sfumature nel modo in cui vengono segnalate, registrate in vari log degli eventi di sicurezza e nel modo in cui possono essere sfruttate o compromesse senza il tuo consenso.

Accessi di rete

A network logon is when a user logs on to a machine over the network. This is commonly for accessing shared network resources. For example, accessing a shared folder, connecting to a machine via WinRM (Windows Remote Management protocol), or a printer.

Abilitare gli eventi di accesso su Windows

Per impostazione predefinita, i controller di dominio generano un evento di accesso quando un computer di dominio viene effettuato l’accesso. Tuttavia, ci sono eventi più robusti che possono essere registrati: Eventi di controllo dell’accesso all’account e Eventi di accesso. Puoi fare ciò nel tuo dominio tramite Group Policy o su un server membro specifico o una postazione di lavoro tramite la loro rispettiva policy di sicurezza locale.

Ecco alcune istruzioni di base per abilitare il logging con Group Policy in un ambiente di dominio Active Directory:

- Accedi al tuo controller di dominio.

- Apri la Console di gestione Group Policy nelle Strumentazioni di amministrazione.

- Espandi l’oggetto del tuo dominio.

- Espandi l’oggetto Group Policy Objects.

- Fai clic con il pulsante destro sull’oggetto Default Domain Policy e clicca su Edit.

- Segui il percorso verso: Impostazioni di Windows -> Impostazioni di sicurezza -> Configurazione avanzata delle policy di audit -> Policy di audit -> Accesso/Disconnessione -> Audit del logon.

- Seleziona le caselle “Configura gli eventi di audit seguenti:” Successo e Fallimento.

I’m now going to detail the most common Windows logon types. For each of them, I’ll include the types of authenticators that are able to initiate a logon of this type, as well as practical examples.

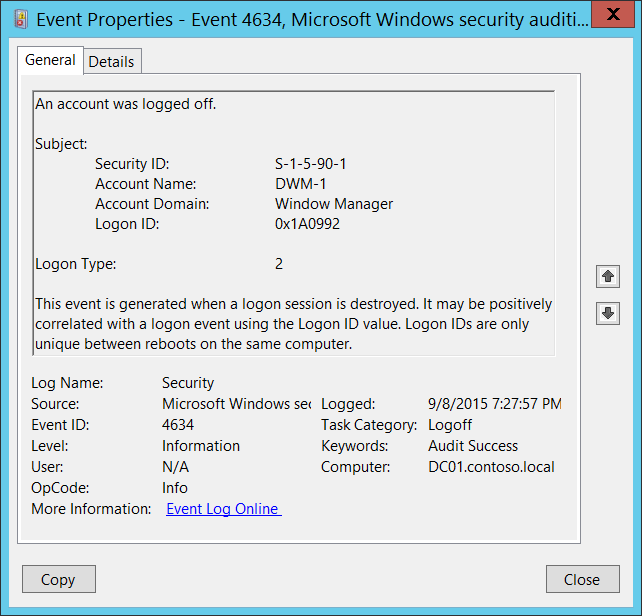

Tipologia di logon 2: Logon interattivo

Questo tipo di logon viene generato quando un utente accede alla console di una macchina. Ancora, un utente può utilizzare anche una smart card o metodi biometrici oltre alla tradizionale tastiera e mouse.

Autenticatori accettati

Puoi utilizzare tastiera e mouse, smart card e dispositivi biometrici. Negli ultimi anni sono stati introdotti nuovi tipi di dispositivi, compresi quelli compatibili con FIDO2 (Yubikey, ecc.).

Esempi

A local logon gives a user permission to access resources on the local computer. A local logon requires a user account in the local SAM on the computer.

Tipologia di logon 3: Logon di rete

Questo tipo di accesso descrive un computer che viene accesso tramite la rete (LAN/WAN). Questo tipo di accesso viene tipicamente utilizzato per accedere a server di file, stampanti e altri dispositivi di rete.

Autenticatori accettati

È possibile utilizzare una tastiera e un mouse (password), un ticket Kerberos e hash NT come autenticatori accettati per questo tipo di accesso.

Esempi

A network logon gives the user permission (via token) to access said resources. Local authentication does need to be completed first.

Tipo di accesso 4: Accesso batch

Questo tipo di accesso è tipicamente relativo a attività pianificate. Gli eventi del tipo di accesso 4 di solito sono piuttosto benigni, tuttavia, un utente malintenzionato potrebbe cercare di indovinare la password di un account in questo caso.

Autenticatori accettati

A password is the only accepted authenticator as it is local.

Esempi

Quando Windows esegue un’attività pianificata, il servizio crea una nuova sessione di accesso per l’attività in modo che abbia le autorizzazioni necessarie per completarla.

Se torni indietro nel tempo di parecchi anni, potresti ricordare il comando ‘at’. Sì, per scopi nostalgici, leggi questo link alla documentazione di Microsoft durante i giorni di Windows 2000!

Tipo di accesso 5: Accesso del servizio

Il prossimo tipo si chiama accesso al servizio. Quando Windows avvia un servizio configurato per accedere come utente, Windows crea una nuova sessione di accesso. Ogni servizio è configurato per eseguirsi come account utente specifico.

Autenticatori accettati

Come negli accessi a batch, il tipo di accesso al servizio accetta solo una password, di solito memorizzata come segreto LSA.

Esempi

Quando si imposta un server locale Apache Tomcat per ospitare un sito web, si può configurare il servizio Tomcat per accedere come Amministratore (non una buona idea), o, meglio ancora, come account di servizio di dominio con una password molto forte.

Tipo di accesso 7: Sblocca

Quando un utente lascia una workstation per un periodo di tempo, Windows bloccherà il computer. Questo serve a proteggere la workstation, i suoi dati e altri potenziali dati di rete remota dagli attaccanti o dai hacker locali. Quando un utente sblocca il computer, questo tipo di accesso viene registrato nel registro di eventi di sicurezza locale.

Autenticatori accettati

Di nuovo, per questo tipo di accesso viene accettata solo una password.

Esempi

Come detto prima, dopo aver rientrato in un computer bloccato a causa di una politica, sbloccare il computer reinserendo la password descrive questo evento.

Tipo di accesso 8: Accesso in chiaro di rete

Questo tipo è simile ad un accesso di rete (Tipo 3), ma qui la password è inviata sulla rete in chiaro. La password è stata passata al sistema di autenticazione sul sistema remoto in forma non hash. Windows ha sempre hash le password immesse prima di trasmetterle sulla LAN.

Autenticatori accettati

Avete indovinato… password.

Esempi

L’unico esempio tradizionale di questo erano gli accessi anonimi di IIS (Internet Information Services), ma anche questi sono diventati rari a causa dell’ever-increasing scenario di sicurezza in cui viviamo oggi.

Un altro esempio si trova all’interno di uno script ASP (Application Service Provider) utilizzando il processo di accesso di ADVAPI.

Tipo di accesso 9: Accesso basato su nuove credenziali

Questo tipo di accesso descrive l’utilizzo di RunAs per avviare un programma con un account diverso da quello con cui si è effettuato l’accesso. Si utilizza lo switch /netonly in Windows per ottenere questo risultato.

Autenticatori accettati

Sono accettate solo le password come autenticatori per questo tipo di accesso.

Esempi

Quando si desidera aprire Gestione computer come amministratore di dominio diverso, è possibile tenere premuto il tasto Shift mentre si fa clic con il pulsante destro del mouse sullo strumento in Strumenti di amministrazione, quindi fare clic su Esegui come altro utente. In questo caso, si sta utilizzando questo tipo di accesso per aprire il programma con un account diverso da quello utilizzato per effettuare l’accesso alla postazione di lavoro.

Tipo di accesso 10: Accesso interattivo remoto

Questo tipo di accesso, a volte indicato come “RemoteInteractive”, descrive l’utilizzo del Protocollo Desktop remoto (o dei servizi terminali) per accedere a una postazione di lavoro o a un server remoto. Questo tipo è simile al #2 (Interattivo), ma ancora una volta stiamo accedendo da una posizione remota.

Autenticatori accettati

Poiché stiamo usando RDP, abbiamo autenticatori simili possibili. Possiamo usare smart card e dispositivi biometrici, a condizione che vengano trasmessi con le impostazioni appropriate nel software client RDP.

Esempi

Ancora una volta, l’unico esempio principale è l’uso di RDP per connettersi a un computer remoto tramite la rete.

Tipo di accesso 11: accesso interattivo memorizzato nella cache

L’ultimo tipo descrive quando un utente accede alla macchina utilizzando credenziali memorizzate nella cache. Questo è molto simile anche a # 2 (Interattivo), ma invece di una autenticazione “dal vivo” a un controller di dominio, Windows utilizza localmente le credenziali immesse in precedenza (memorizzate nella cache) per concedere all’utente l’accesso alle autorizzazioni per il computer.

Autenticatori accettati

In questo caso, sono possibili solo le password. Non è possibile utilizzare un token smart card memorizzato nella cache, per motivi ovvi.

Esempi

L’esempio più comune in questo caso è quando il tuo computer o workstation non ha una connessione di rete (LAN / WAN). Poiché Windows non può inviare una richiesta di autenticazione in tempo reale a un controller di dominio, finchè non sono trascorsi ‘x’ giorni dall’ultima volta che la tua workstationha parlato con un controller di dominio, le credenziali locali memorizzate nella cache vengono utilizzate per concedere l’autenticazione locale.

Ancora una volta, la politica di gruppo può specificare il numero di giorni in cui il tuo computer può rimanere in un “periodo di grazia”. Di solito, questo è di 30 o 90 giorni. Ma, con una mente orientata alla sicurezza, più basso è meglio.

Conclusione

Avere una buona conoscenza dei vari tipi di accesso in Windows aiuta i professionisti IT a comprendere e risolvere problemi con vari eventi di accesso nell’Event Viewer. E da un punto di vista della sicurezza, è molto probabile che tu stia analizzando i log degli eventi di sicurezza del controller di dominio quando cerchi di rintracciare attività dannose nel tuo dominio Windows.

Grazie per la lettura. Si prega di lasciare un commento qui sotto!

Articolo correlato: