A logon is an event in Windows that shows a user account being granted some access to a workstation/server/computer. This article will explain the basics of Windows logon types, how authentication plays a role, and then describe the various types of logons built into Windows.

Als IT-Profis sind wir alle „auf Computer“, Server, Netzwerkgeräte usw. eingeloggt. Aber was genau bedeutet das Einloggen in Windows? Gibt es viele Arten von Anmeldungen, die in Windows unterstützt werden? Sicherlich, wahrscheinlich mehr als Sie sich bewusst sind.

Verständnis der Windows-Anmeldearten

Wie ich bereits angedeutet habe, gibt es eine Vielzahl von Anmeldetypen in Windows. Das Einloggen und die Authentifizierung in Windows sind jedoch separate Funktionen/Ereignisse.

Anmeldung vs. Authentifizierung

A Windows logon occurs on the workstation a user is attempting to access. However, Windows authentication is performed by the computer where the user account is stored. Yes, it’s a subtle difference, especially when you get into local, interactive, and network logons and authentication.

In Windows-basierten Computern werden alle Authentifizierungen als eine der folgenden Anmeldearten verarbeitet. Dies gilt unabhängig davon, welches Authentifizierungsprotokoll oder Authentifizierer verwendet wird.

Interaktive Anmeldungen mit lokalen oder Domänenkonten

Ein interaktiver Anmeldevorgang ist ein Anmeldevorgang, bei dem ein Benutzer eine lokale Tastatur und Maus verwendet, um Anmeldeinformationen im Anmeldebildschirm von Windows einzugeben. Sie können sich mit einem lokalen Konto gegen eine lokale SAM (Sicherheits-Konten-Manager)-Kontodatabase mit dem Computernamen im Feld „Domäne“ anmelden.

Benutzer können sich mit einem Domänenkonto anmelden, indem sie entweder die Active Directory-Domäne im Domänenfeld auswählen oder ihre UPN im Benutzernamensfeld eingeben. Smartcards und biometrische Geräte können ebenfalls als Authentifizierungsmethoden zum interaktiven Anmelden verwendet werden.

Remot

Wenn Sie eine Remote Desktop Protocol (RDP)-Sitzung zu einem anderen Arbeitsplatz oder Server initiieren, handelt es sich um eine entfernte interaktive Anmeldung. Sie melden sich interaktiv bei der entfernten Maschine an, tun dies jedoch aus der Ferne. Es handelt sich NICHT um den Computer, den Sie verwenden, um diese Verbindung zu starten.

Diese Unterscheidung ist auf dem Papier relativ einfach, aber es gibt viele Feinheiten in der Art und Weise, wie sie gemeldet, in verschiedenen Sicherheitsereignisprotokollen protokolliert und wie sie ohne Ihr Wissen ausgenutzt oder kompromittiert werden können.

Netzwerkanmeldungen

A network logon is when a user logs on to a machine over the network. This is commonly for accessing shared network resources. For example, accessing a shared folder, connecting to a machine via WinRM (Windows Remote Management protocol), or a printer.

Aktivieren von Anmeldeereignissen unter Windows

Standardmäßig generieren Domänencontroller ein Anmeldeereignis, wenn sich ein Domänencomputer anmeldet. Es gibt jedoch robustere Ereignisse, die protokolliert werden können: Überwachungskontenanmeldeereignisse und Überwachungsanmeldeereignisse. Dies können Sie in Ihrer Domäne über Gruppenrichtlinien oder auf einem bestimmten Mitgliedsserver oder Arbeitsplatz über deren jeweilige lokale Sicherheitsrichtlinie erreichen.

Hier sind einige grundlegende Anweisungen, um das Protokollieren mit Gruppenrichtlinien in einer Active Directory-Domänenumgebung zu aktivieren:

- Melden Sie sich bei Ihrem Domänencontroller an.

- Öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole in den Verwaltungstools.

- Erweitern Sie Ihr Domänenobjekt.

- Erweitern Sie das Objekt „Gruppenrichtlinienobjekte“.

- Klicken Sie mit der rechten Maustaste auf das Objekt „Standarddomänenrichtlinie“ und wählen Sie Bearbeiten.

- Folgen Sie dem Pfad zu: Windows-Einstellungen -> Sicherheitseinstellungen -> Erweiterte Überwachungsrichtlinienkonfiguration -> Überwachungsrichtlinien -> An-/Abmelden -> Anmeldung überwachen.

- Wählen Sie „Konfigurieren der folgenden Überwachungsereignisse:“ Erfolg und Fehler Kontrollkästchen aus.

I’m now going to detail the most common Windows logon types. For each of them, I’ll include the types of authenticators that are able to initiate a logon of this type, as well as practical examples.

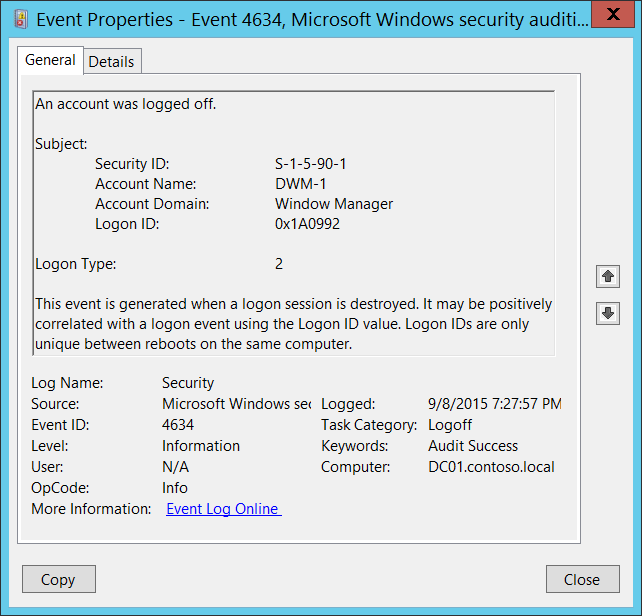

Anmeldetyp 2: Interaktive Anmeldung

Dieser Anmeldetyp wird generiert, wenn sich ein Benutzer an der Konsole eines Computers anmeldet. Ein Benutzer kann auch Smartcards oder biometrische Methoden neben der traditionellen Tastatur und Maus verwenden.

Akzeptierte Authentifizierer

Sie können Tastatur und Maus, Smartcards und biometrische Geräte verwenden. In den letzten Jahren wurden neue Gerätetypen eingeführt, darunter FIDO2-kompatible Sicherheitsgeräte (Yubikey usw.).

Beispiele

A local logon gives a user permission to access resources on the local computer. A local logon requires a user account in the local SAM on the computer.

Anmeldetyp 3: Netzwerkanmeldung

Dieser Anmeldetyp beschreibt einen Computer, der über das Netzwerk (LAN/WAN) zugegriffen wird. Dies wird typischerweise verwendet, um auf Dateiserver, Drucker und andere Netzwerkgeräte zuzugreifen.

Akzeptierte Authentifizierer

Sie können eine Tastatur und Maus (Passwort), ein Kerberos-Ticket und NT-Hashes sind alle akzeptierte Authentifizierer für diese Art von Anmeldung verwenden.

Beispiele

A network logon gives the user permission (via token) to access said resources. Local authentication does need to be completed first.

Anmeldetyp 4: Stapelanmeldung

Dieser Anmeldetyp bezieht sich in der Regel auf geplante Aufgaben. Anmeldeereignisse des Typs 4 sind normalerweise ziemlich harmlos, jedoch könnte ein bösartiger Benutzer versuchen, das Passwort eines Kontos hier zu erraten.

Akzeptierte Authentifizierer

A password is the only accepted authenticator as it is local.

Beispiele

Wenn Windows eine geplante Aufgabe ausführt, erstellt der Dienst eine neue Anmeldesitzung für die Aufgabe, damit sie über die erforderlichen Berechtigungen verfügt, um sie abzuschließen.

Wenn Sie in der Zeit ein gutes Stück zurückgehen, erinnern Sie sich vielleicht an den Befehl „at“. Ja, aus Nostalgiegründen lesen Sie diesen Dokumentationslink aus der Zeit von Windows 2000 von Microsoft!

Anmeldetyp 5: Dienstanmeldung

Der nächste Typ wird als der Dienst-Logon bezeichnet. Wenn Windows einen Dienst startet, der so konfiguriert ist, dass er sich als Benutzer anmeldet, erstellt Windows eine neue Anmeldesitzung. Jeder Dienst ist so konfiguriert, dass er unter einem bestimmten Benutzerkonto ausgeführt wird.

Akzeptierte Authentifizierer

Wie bei Stapelanmeldungen akzeptiert der Dienst-Logon-Typ nur ein Passwort, das normalerweise als LSA-Geheimnis gespeichert ist.

Beispiele

Beim Einrichten eines lokalen Apache Tomcat-Servers zur Bereitstellung einer Website könnten Sie den Tomcat-Dienst so konfigurieren, dass er sich als Administrator anmeldet (keine gute Idee) oder vorzugsweise als Domänendienstkonto mit einem sehr starken Passwort.

Logon-Typ 7: Entsperren

Wenn ein Benutzer eine Workstation für eine bestimmte Zeit verlässt, sperrt Windows den Computer. Dies dient zum Schutz der Workstation, ihrer Daten und anderer potenzieller Remote-Netzwerkdaten vor Angreifern oder lokalen Hackern. Wenn ein Benutzer den Computer entsperrt, wird dieser Anmeldetyp im lokalen Sicherheitsereignisprotokoll protokolliert.

Akzeptierte Authentifizierer

Auch hier wird nur ein Passwort für diesen Anmeldetyp akzeptiert.

Beispiele

Wie oben erwähnt, beschreibt das Entsperren des Computers durch erneutes Eingeben des Passworts nach der Rückkehr zu einem Computer, der durch Richtlinien gesperrt wurde, dieses Ereignis.

Anmeldetyp 8: Netzwerk-Klartextanmeldung

Dieser Typ ist ähnlich wie eine Netzwerkanmeldung (Typ 3), aber hier wurde das Passwort im Klartext über das Netzwerk gesendet. Das Passwort wurde in unverschlüsselter Form an das Authentifizierungssystem auf dem entfernten System übermittelt. Windows hashiert immer Passwörter, die eingegeben werden, bevor sie über das LAN übertragen werden.

Akzeptierte Authentifizierer

Du hast es erraten… Passwörter.

Beispiele

Das einzige traditionelle Beispiel dafür waren IIS (Internet Information Services) anonyme Anmeldungen, aber selbst diese sind aufgrund der ständig wachsenden Sicherheitslandschaft, in der wir heute leben, selten geworden.

Ein weiteres Beispiel ist innerhalb eines ASP (Application Service Provider) Skripts, das den ADVAPI-Anmeldevorgang verwendet.

Anmeldetyp 9: Neue Anmeldung basierend auf Anmeldeinformationen

Dieser Anmeldetyp beschreibt die Verwendung von RunAs, um ein Programm unter einem anderen Konto als dem angemeldeten Konto zu starten. Sie verwenden den /netonly-Schalter in Windows, um dies zu erreichen.

Akzeptierte Authentifizierer

Nur Passwörter werden als Authentifizierer für diesen Anmeldetyp akzeptiert.

Beispiele

Wenn Sie Computerverwaltung als anderen Domänenadministrator öffnen möchten, können Sie die Umschalttaste gedrückt halten, während Sie das Tool in den Verwaltungstools mit der rechten Maustaste anklicken, und dann auf Als anderer Benutzer ausführen klicken. Hier greifen Sie auf diesen Anmeldetyp zu, um das Programm unter einem anderen Konto als dem zu öffnen, mit dem Sie sich an der Workstation angemeldet haben.

Anmeldetyp 10: Remote interaktive Anmeldung

Dieser Anmeldetyp wird manchmal als „RemoteInteractive“ bezeichnet und beschreibt die Verwendung des Remote Desktop-Protokolls (oder Terminaldienste), um auf eine entfernte Workstation oder einen Server zuzugreifen. Dieser Typ ist ähnlich wie #2 (Interaktiv), aber wir kommen wieder von einem entfernten Standort.

Akzeptierte Authentifizierer

Weil wir RDP verwenden, haben wir ähnliche Authentifizierungen möglich. Wir können Smartcards und biometrische Geräte verwenden, solange sie mit den entsprechenden Einstellungen in der RDP-Client-Software durchgereicht werden.

Beispiele

Das einzige Hauptbeispiel ist erneut die Verwendung von RDP, um eine Verbindung zu einem entfernten Computer über das Netzwerk herzustellen.

Anmeldetyp 11: Zwischengespeicherte interaktive Anmeldung

Unser letzter Typ beschreibt, wenn sich ein Benutzer über zwischengespeicherte Anmeldeinformationen an der Maschine anmeldet. Dies ist sehr ähnlich, wiederum, zu #2 (Interaktiv), aber anstelle einer „echten“ Authentifizierung bei einem Domänencontroller verwendet Windows lokal zuvor eingegebene (zwischengespeicherte) Anmeldeinformationen, um dem Benutzer Zugriffsberechtigungen auf den Arbeitsplatz zu gewähren.

Akzeptierte Authentifizierungen

In diesem Fall sind nur Passwörter möglich. Es gibt keine Möglichkeit, aus offensichtlichen Gründen eine zwischengespeicherte Smartcard zu verwenden.

Beispiele

Das häufigste Beispiel hier ist, wenn Ihr Computer oder Arbeitsplatz keine Netzwerk (LAN/WAN)-Verbindung hat. Weil Windows keine Echtzeit-Authentifizierungsanfrage an einen Domänencontroller senden kann, solange nicht seitdem Ihr Arbeitsplatz mit einem Domänencontroller gesprochen hat, werden zwischengespeicherte Anmeldeinformationen zur lokalen Authentifizierung verwendet.

Auch hier kann die Gruppenrichtlinie die Anzahl der Tage festlegen, die Ihr Computer im „Gnadenzeitraum“ verbleiben kann. Typischerweise sind dies 30 oder 90 Tage. Aber mit Blick auf die Sicherheit gilt: je weniger, desto besser.

Abschluss

Ein gutes Verständnis der verschiedenen Anmeldearten in Windows hilft IT-Profis dabei, Probleme mit verschiedenen Anmeldeereignissen im Ereignisprotokoll zu verstehen und zu beheben. Und aus Sicherheitssicht werden Sie höchstwahrscheinlich die Sicherheitsereignisprotokolle Ihres Domänencontrollers analysieren, wenn Sie versuchen, bösartige Aktivitäten in Ihrer Windows-Domäne zu verfolgen.

Vielen Dank fürs Lesen. Bitte hinterlassen Sie unten einen Kommentar!

Verwandter Artikel: