Защита критических ресурсов вашей учетной записи AWS путем настройки двухфакторной аутентификации (MFA) должна быть высшим приоритетом, независимо от того, насколько уязвима ваша учетная запись. Как это сделать? MFA AWS – мощная функция безопасности, которая значительно повышает безопасность вашей учетной записи AWS.

В этом руководстве вы узнаете, как настроить MFA для вашей учетной записи AWS и обеспечить доступ только авторизованных пользователей к вашей инфраструктуре AWS и ресурсам.

Готовы? Читайте далее и держите ваши ресурсы AWS подальше от вредоносных сущностей!

Предварительные требования

В этом руководстве представлены практические демонстрации. Чтобы продолжить, убедитесь, что у вас есть следующее:

- Учетная запись AWS с активированным платежным режимом – Зарегистрируйтесь для получения учетной записи free-tier, если у вас еще её нет.

- A mobile device (with an internet connection) to use for an authentication app to set up AWS MFA – This tutorial uses an Android device (Xiaomi 9C) as an example. Still, the process is similar for iOS devices.

Создание IAM-пользователя с доступом по паролю

Перед настройкой AWS MFA крайне важно создать IAM-пользователя с доступом по паролю. Это гарантирует, что у вас есть безопасная и отдельная идентичность для доступа к вашим ресурсам AWS. Позднее вы будете использовать этого конкретного IAM-пользователя для AWS MFA.

IAM-пользователь – это идентификатор в вашей учетной записи AWS, который вы создаете и управляете, чтобы обеспечить безопасный доступ к вашим ресурсам AWS. У каждого IAM пользователя есть уникальные учетные данные (имя пользователя и пароль) для входа в консоль управления AWS и доступа к ресурсам AWS.

Чтобы создать IAM-пользователя с доступом по паролю:

1. Откройте предпочитаемый веб-браузер, войдите в консоль управления AWS от имени root-пользователя и перейдите в консоль IAM.

2. В консоли IAM перейдите к Пользователям (левая панель), а затем нажмите Добавить пользователя, чтобы начать добавление нового пользователя.

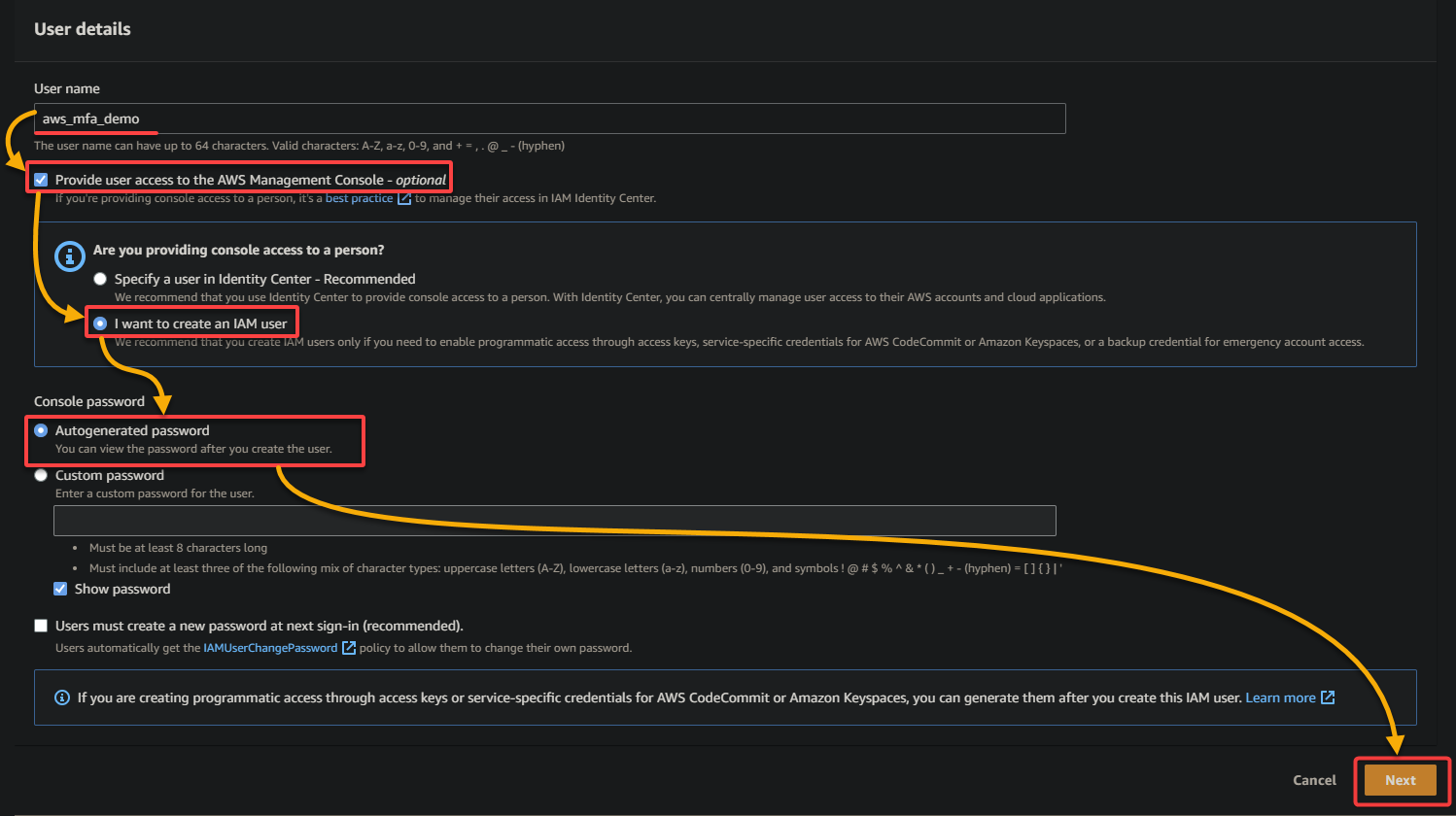

3. Настройте данные IAM-пользователя следующим образом:

- Имя пользователя: Укажите уникальное имя пользователя для этого нового пользователя (aws_mfa_demo)

- Установите флажок Предоставить пользователю доступ к консоли управления AWS, чтобы разрешить пользователю вход в консоль управления AWS.

- Выберите Я хочу создать IAM-пользователя, чтобы создать нового IAM-пользователя.

- Выберите Автоматически сгенерированный пароль, чтобы AWS сгенерировала надежный пароль для пользователя.

После настройки нажмите “Далее”, чтобы продолжить.

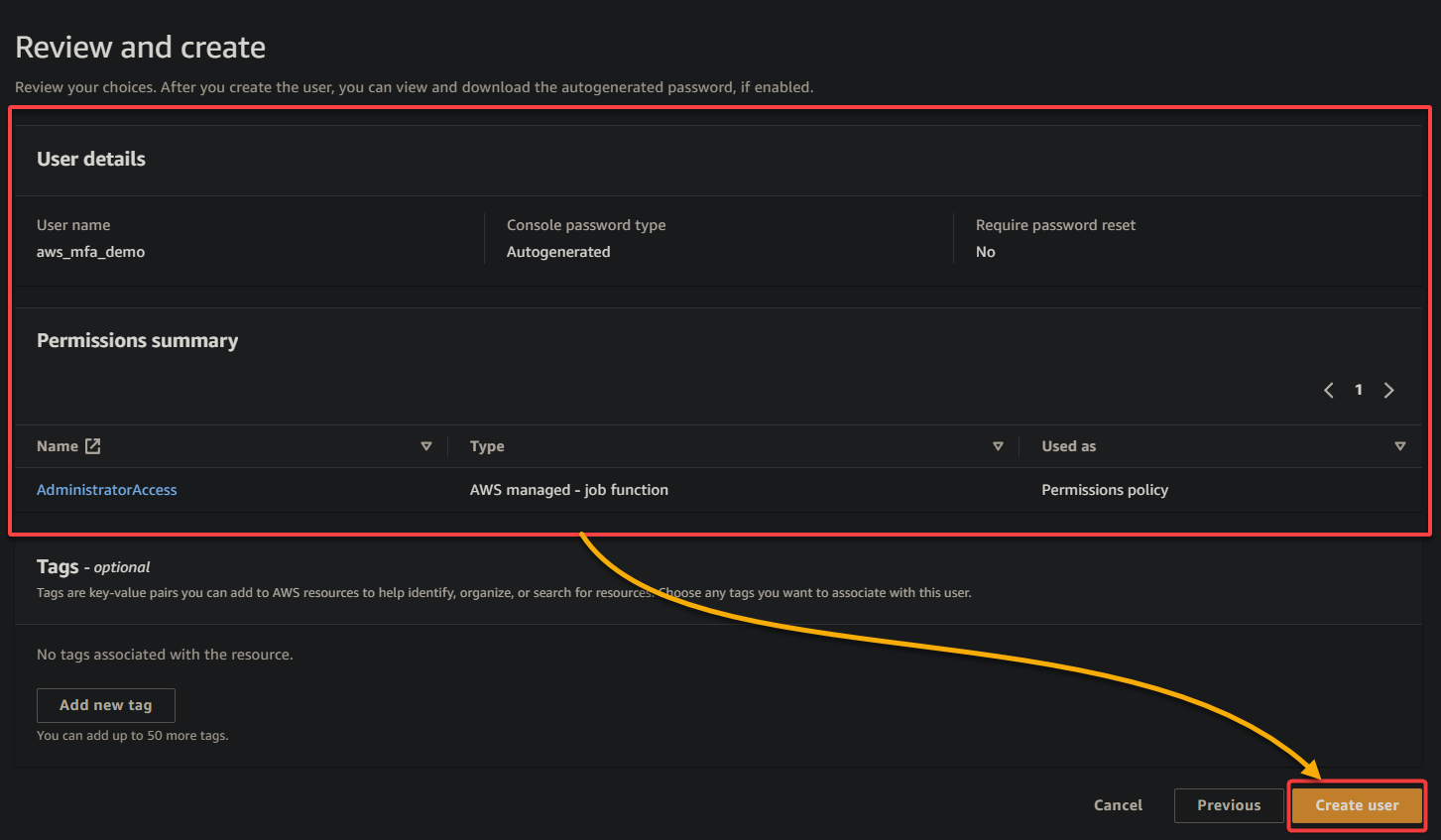

4. Теперь выберите опцию Присоединить каталог политик, выберите политику AdministratorAccess в списке и нажмите Далее, чтобы предоставить пользователю полный доступ к ресурсам AWS.

5. Проверьте данные пользователя и нажмите Создать пользователя, чтобы завершить создание IAM-пользователя.

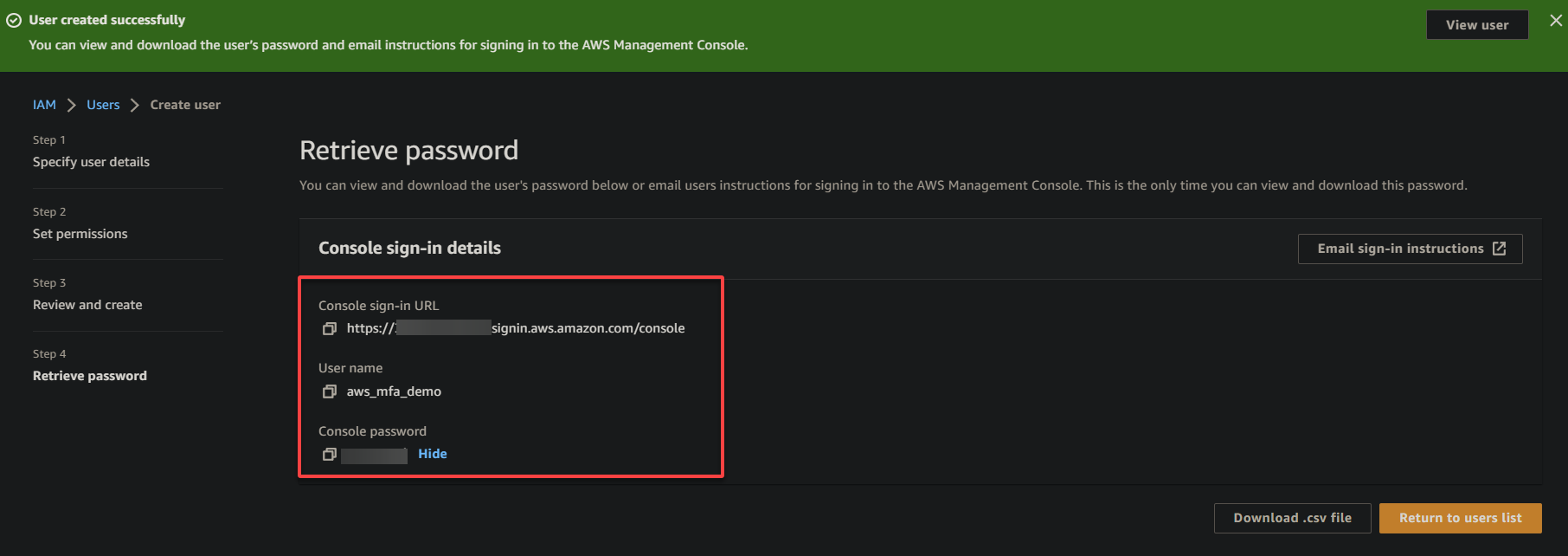

6. Наконец, откройте новую вкладку браузера, перейдите по URL-адресу для входа в консоль и войдите в систему с помощью отображаемых учетных данных IAM-пользователя.

В целях безопасности рекомендуется входить в учетную запись AWS IAM через приватный браузер (например, режим инкогнито в Google Chrome), особенно при настройке AWS MFA.

Настройка AWS MFA для защиты ресурсов AWS

Создав отдельного IAM-пользователя, вы готовы настроить свою систему AWS MFA. Однако перед этим вам необходимо установить приложение для аутентификации на вашем мобильном устройстве, которое будет генерировать уникальный шестизначный код. Вместе с паролем этот шестизначный код требуется для завершения процесса MFA при входе в систему AWS.

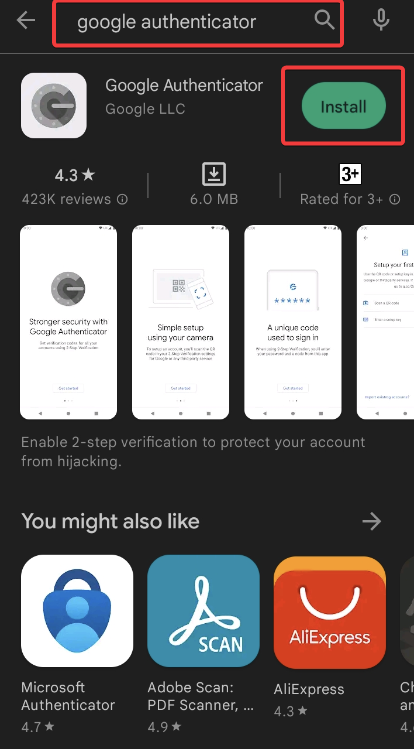

AWS поддерживает множество приложений для аутентификации, но в данном руководстве выбран Google Authenticator, который является бесплатным и совместимым с устройствами на базе Android и iOS.

Для начала настройки AWS MFA для защиты ваших ресурсов:

1. Откройте Google Play Store на своем устройстве Android, найдите и установите Google Authenticator, как показано ниже.

Возможно, вы часто используете свою учетную запись AWS и хотите получить доступ к ней с нескольких устройств (смартфон, планшет или настольный компьютер) с включенной двухфакторной аутентификацией (MFA). Если это так, вы можете использовать Authy для аутентификации входа на любом из ваших устройств.

2. После установки вернитесь на вкладку браузера, где вы вошли под учетной записью IAM, перейдите в консоль IAM и выберите только что созданного пользователя (aws_mfa_demo).

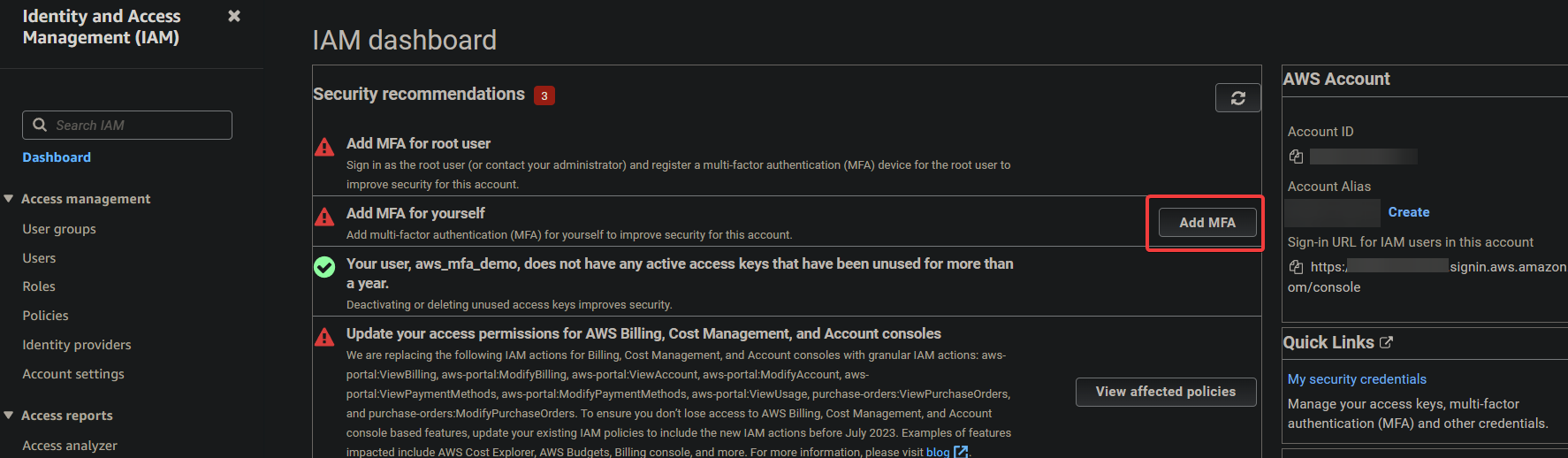

3. В разделе Рекомендации по безопасности нажмите Добавить MFA рядом с опцией Добавить MFA для себя, чтобы начать настройку MFA.

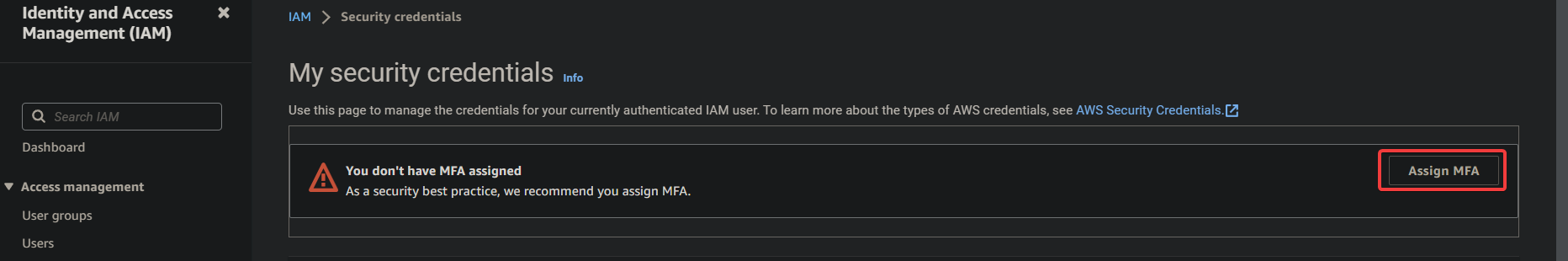

4. Теперь нажмите Назначить MFA, чтобы продолжить.

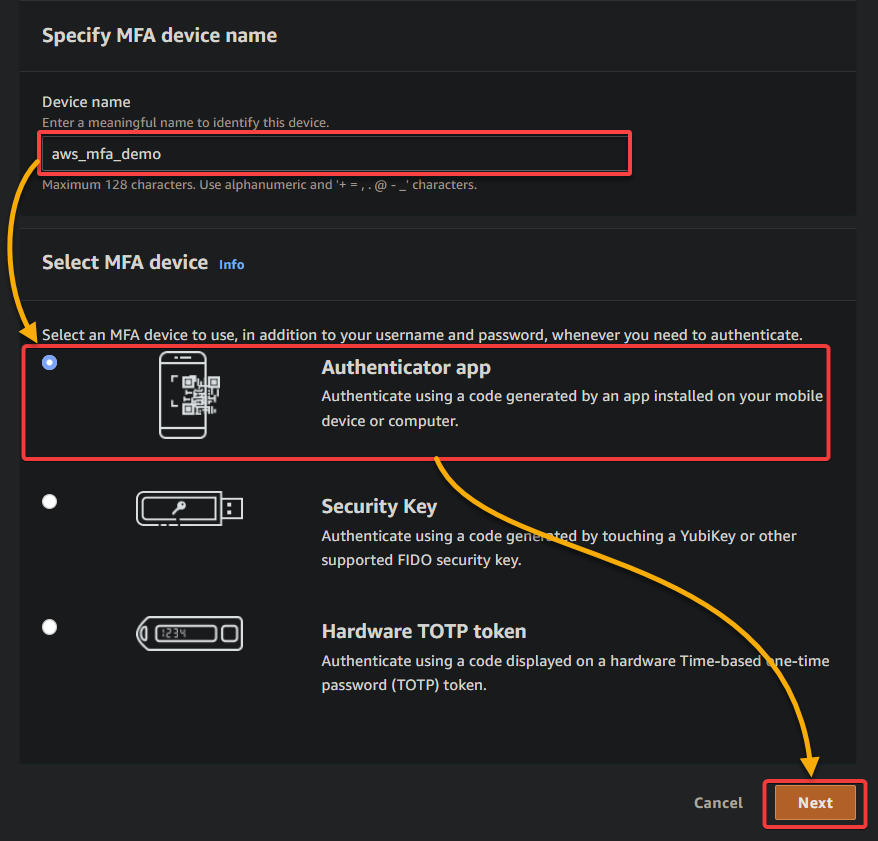

5. На следующей странице настройте параметры следующим образом:

- Имя устройства – Укажите описательное имя для своего устройства, которое поможет вам различать разные устройства MFA, связанные с вашей учетной записью AWS.

- Выберите устройство MFA – Выберите устройство MFA из доступных вариантов в зависимости от ваших конкретных потребностей и предпочтений.

В этом руководстве предлагается использовать приложение Authenticator. Программные аутентификаторы обычно являются самым популярным выбором благодаря их простоте использования и наличию на мобильных устройствах. Однако в высоко защищенных средах могут предпочтительнее аппаратные варианты, требующие дополнительных физических мер безопасности.

| MFA Device | Details |

|---|---|

| Authenticator app | Involves a software-based authenticator app, such as Google Authenticator or Authy, to generate the MFA codes. |

| Security Key | Involves a hardware-based security key, such as a YubiKey or a Nitrokey, to generate the MFA codes. With this option, you must purchase the hardware Security Key from a third-party website or vendor — more expensive than a software-based authenticator app. |

| Hardware TOTP token | Involves a hardware token (an RSA SecurID or a Gemalto token) to generate the MFA codes. These tokens are specifically intended for users with AWS GovCloud (US) accounts accessing IAM. |

После настройки нажмите Далее, чтобы зарегистрировать ваше устройство MFA.

AWS позволяет зарегистрировать до восьми устройств MFA (можно комбинировать любые поддерживаемые типы MFA) для вашего корневого и IAM-пользователей. Эта функция предоставляет гибкость в управлении вашими устройствами MFA. Одновременно вы можете выбрать лучший тип устройства MFA для каждого пользователя в зависимости от их конкретных потребностей и требований.

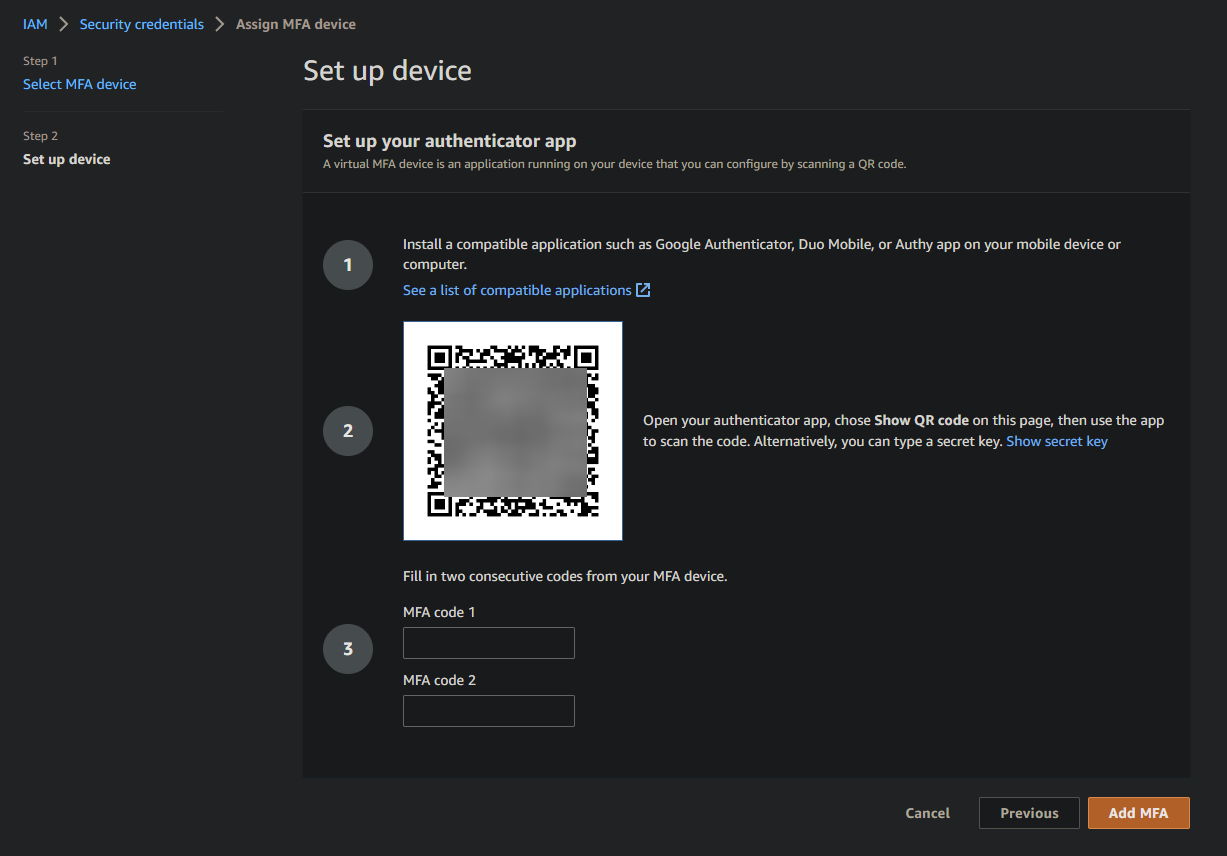

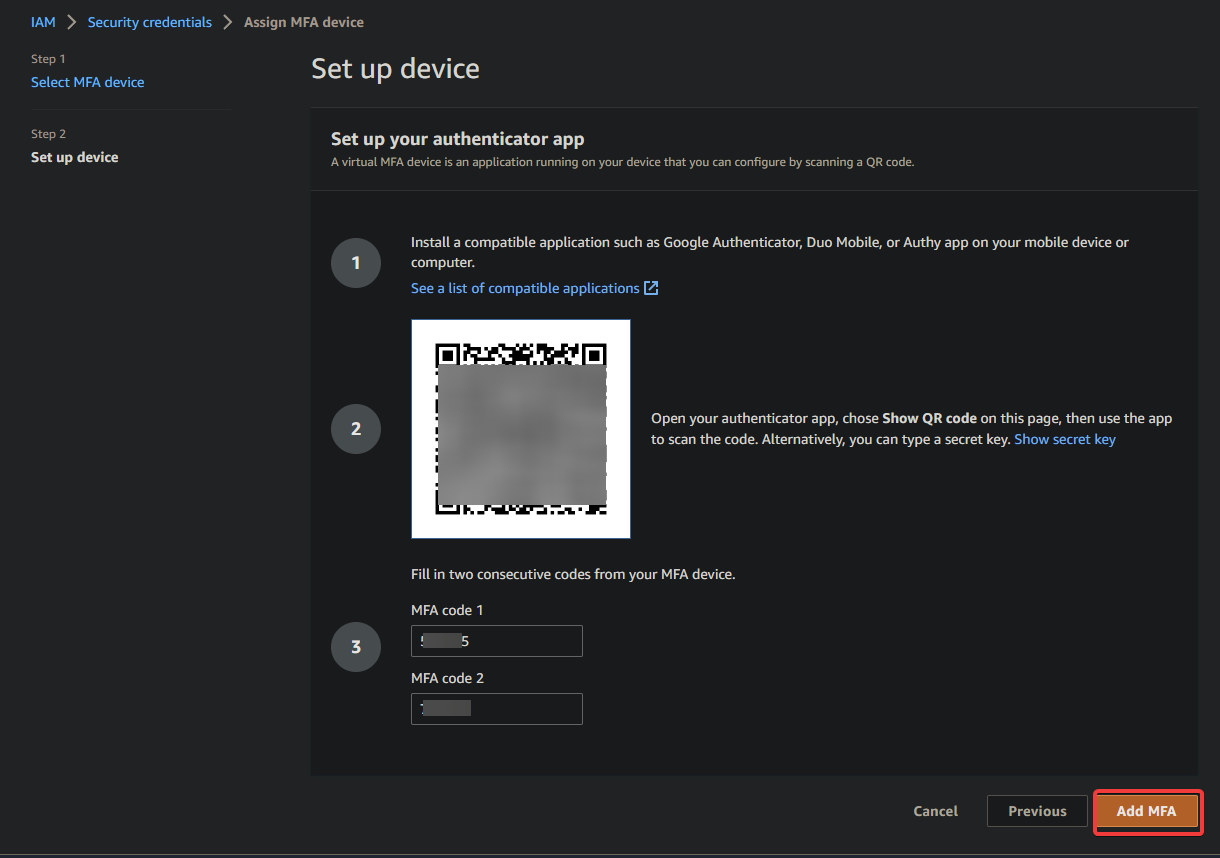

Ваш браузер перенаправляется на страницу, подобную приведенной ниже, где вы можете увидеть отображаемый QR-код.

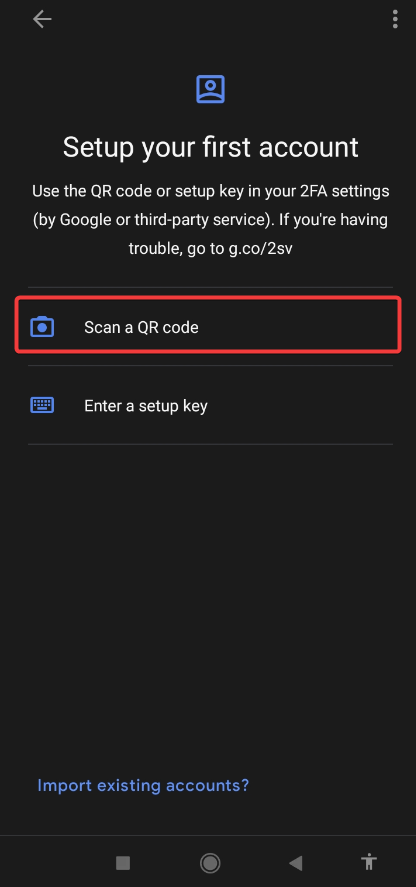

6. Затем откройте приложение Google Authenticator на вашем мобильном устройстве и коснитесь Сканировать QR-код, чтобы открыть камеру вашего устройства для сканирования QR-кода.

7. Поднесите камеру вашего устройства к отображаемому QR-коду на вашем браузере, убедившись, что QR-код находится в фокусе и полностью виден на экране.

Приложение Google Authenticator автоматически обнаруживает QR-код и добавляет новую запись для вашего IAM-пользователя AWS, вместе с шестизначным кодом аутентификации. Обратите внимание, что шестизначный код периодически меняется.

8. Теперь заполните два пустых поля на странице Настройка устройства двумя последовательными кодами аутентификации из приложения Google Authenticator и нажмите Добавить MFA. Таким образом, ваше устройство MFA аутентифицируется и регистрируется для вашего IAM-пользователя.

Обратите внимание, что каждый шестизначный код действителен только в течение ограниченного периода времени, обычно 30 секунд, и истекает. Этот аспект временной ограниченности кода MFA повышает безопасность, сокращая временное окно для злоумышленников для перехвата кода и несанкционированного доступа к ресурсам AWS.

Система MFA проверяет, что устройство пользователя генерирует коды в реальном времени, требуя пользователя предоставить два последовательных кода. Такое поведение более безопасно, чем возможность повторного использования или кражи кодов из предыдущей сессии.

Включение аутентификации MFA для пользователя IAM влияет только на учетные данные этого конкретного пользователя. Другие пользователи IAM в том же учетной записи AWS имеют отдельные идентификаторы с учетными данными, и каждый идентификатор имеет свою собственную конфигурацию MFA.

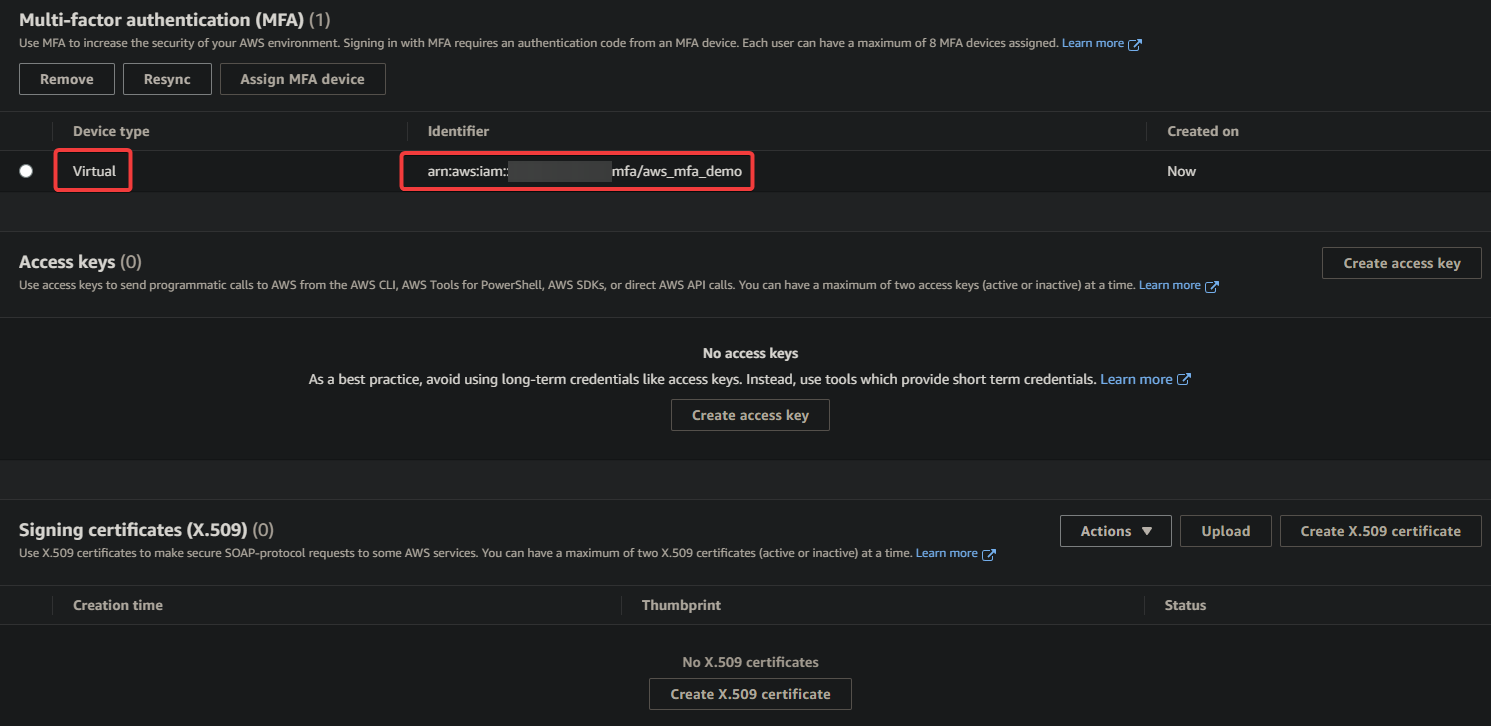

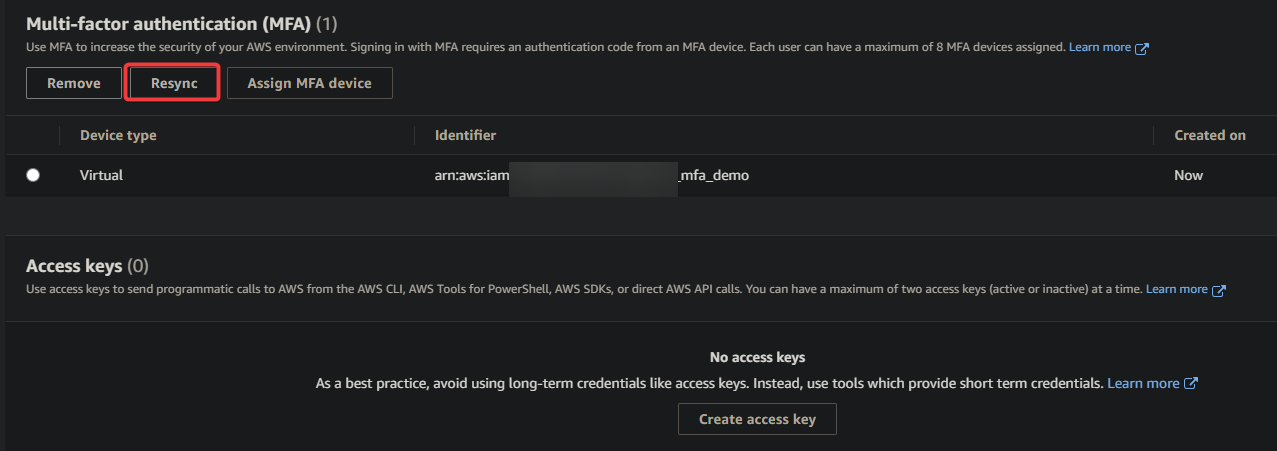

9. Наконец, вернитесь на страницу консоли IAM, и вы увидите, что устройство MFA успешно добавлено для вашего пользователя IAM, как показано ниже.

Проверка настройки MFA

После настройки MFA для вашей учетной записи AWS вам все равно нужно проверить, что ваша настройка MFA работает корректно, прежде чем полагаться на нее для аутентификации.

Чтобы проверить работоспособность вашей настройки MFA:

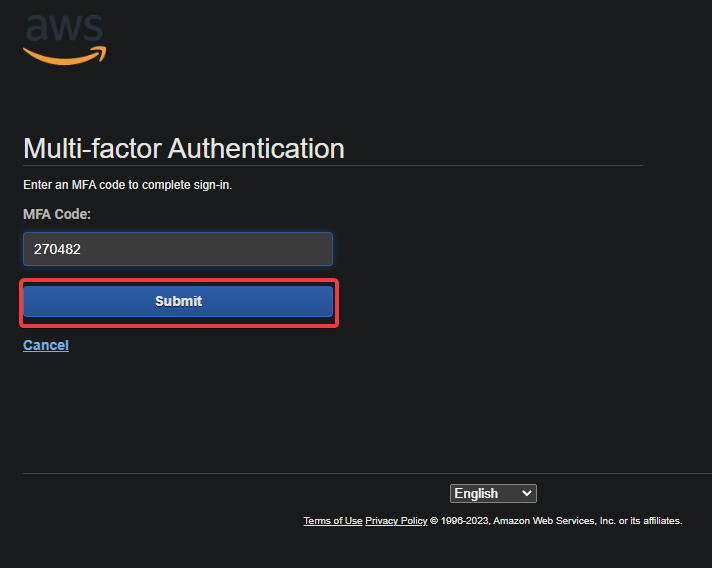

1. Выйдите из консоли IAM и снова войдите, используя учетные данные пользователя IAM. В этот раз вам будет предложено ввести шестизначный код аутентификации MFA из приложения Google Authenticator на вашем устройстве.

2. Введите код и нажмите кнопку Отправить, чтобы завершить процесс аутентификации.

3. Наконец, попробуйте получить доступ к вашим ресурсам AWS и убедитесь, что все проходит успешно.

Если вы не можете использовать свое устройство MFA для доступа к вашим ресурсам AWS, нажмите кнопку Синхронизировать на консоли IAM, чтобы синхронизировать ваше устройство MFA.

Заключение

Безопасность всегда является главной проблемой при использовании облачных вычислений. С помощью многофакторной аутентификации вы повышаете безопасность вашей учетной записи AWS. В этом руководстве вы узнали, как настроить MFA AWS для пользователей IAM, чтобы защитить ваши ресурсы от несанкционированного доступа.

С полностью функциональным MFA вы можете быть уверены, что ваша учетная запись AWS и ресурсы защищены от злонамеренной деятельности.

Защита вашей учетной записи через консоль управления AWS работает отлично, это точно. Но если вы предпочитаете работать в командной строке, почему бы вместо этого не использовать AWS MFA через AWS CLI?