AWS 계정의 중요한 리소스를 보호하기 위해 다중 인증(MFA)을 설정하는 것은 계정이 위험에 처해있는지 여부와 상관없이 최우선 과제여야 합니다. 어떻게? AWS MFA는 AWS 계정 보안을 크게 강화하는 강력한 보안 기능입니다.

이 자습서에서는 AWS 계정에 MFA를 설정하는 방법과 인가된 사용자만이 AWS 인프라와 리소스에 액세스 할 수 있도록 보장하는 방법을 배우게 될 것입니다.

준비되셨나요? 계속해서 읽으세요. 악의적인 개체를 AWS 리소스에서 차단하세요!

사전 준비 사항

이 자습서는 실습을 포함하고 있습니다. 따라하려면 다음 사항이 준비되어 있어야 합니다:

- 활성화된 요금 청구가 활성화된 AWS 계정 – 아직 계정이 없다면 무료 계층 계정을 등록하세요.

- A mobile device (with an internet connection) to use for an authentication app to set up AWS MFA – This tutorial uses an Android device (Xiaomi 9C) as an example. Still, the process is similar for iOS devices.

암호 액세스가 가능한 IAM 사용자 생성

AWS MFA 설정하기 전에, 암호 액세스가 가능한 IAM 사용자를 생성하는 것이 중요합니다. 이렇게 함으로써 AWS 리소스에 액세스하기 위한 안전하고 별도의 신원을 갖게 됩니다. 나중에 이 특정한 IAM 사용자를 AWS MFA에 사용할 것입니다.

IAM 사용자는 AWS 계정 내에서 생성하고 관리하는 신원으로, AWS 리소스에 안전한 액세스를 활성화하기 위해 사용됩니다. 각 IAM 사용자는 AWS Management Console에 로그인하고 AWS 리소스에 액세스하기 위한 고유한 자격 증명(즉, 사용자 이름과 암호)을 갖습니다.

IAM 사용자를 패스워드 액세스로 만들려면:

1. 원하는 웹 브라우저를 열고, 루트 사용자로 AWS 관리 콘솔에 로그인하고 IAM 콘솔로 이동합니다.

2. IAM 콘솔에서 사용자(왼쪽 패널)로 이동하고 새 사용자 추가를 시작하려면 사용자 추가를 클릭합니다.

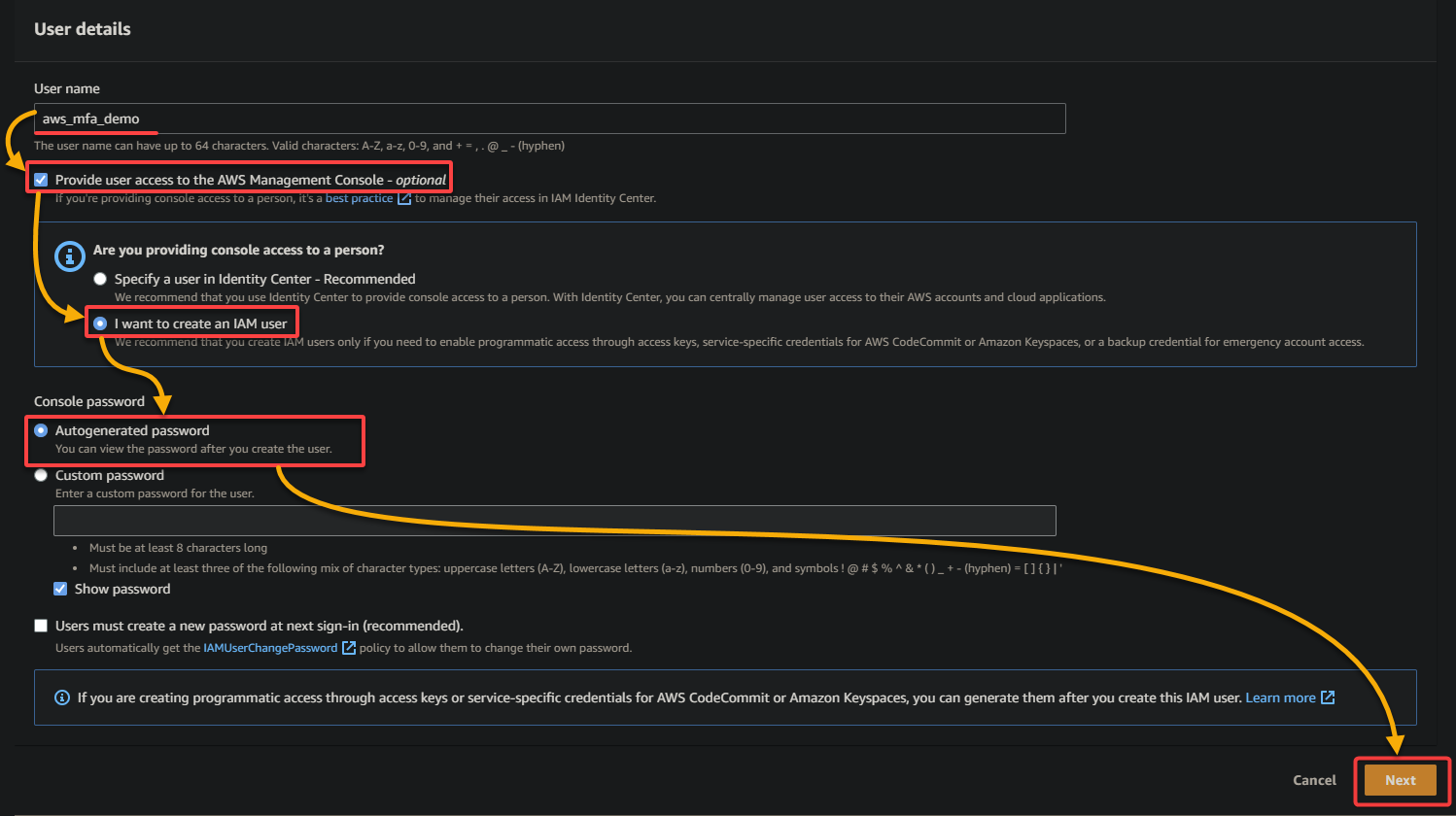

3. 다음과 같이 IAM 사용자 세부 정보를 구성합니다:

- 사용자 이름: 이 새 사용자에 대한 고유한 사용자 이름 지정(aws_mfa_demo)

- AWS 관리 콘솔에 대한 사용자 액세스 제공 확인란을 선택하여 사용자가 AWS 관리 콘솔에 로그인할 수 있도록 합니다.

- IAM 사용자 만들기를 선택하여 새 IAM 사용자를 만듭니다.

- 자동 생성된 패스워드를 선택하여 사용자에 대한 강력한 패스워드를 AWS가 생성하도록 합니다.

구성이 완료되면 다음을 클릭하여 진행합니다.

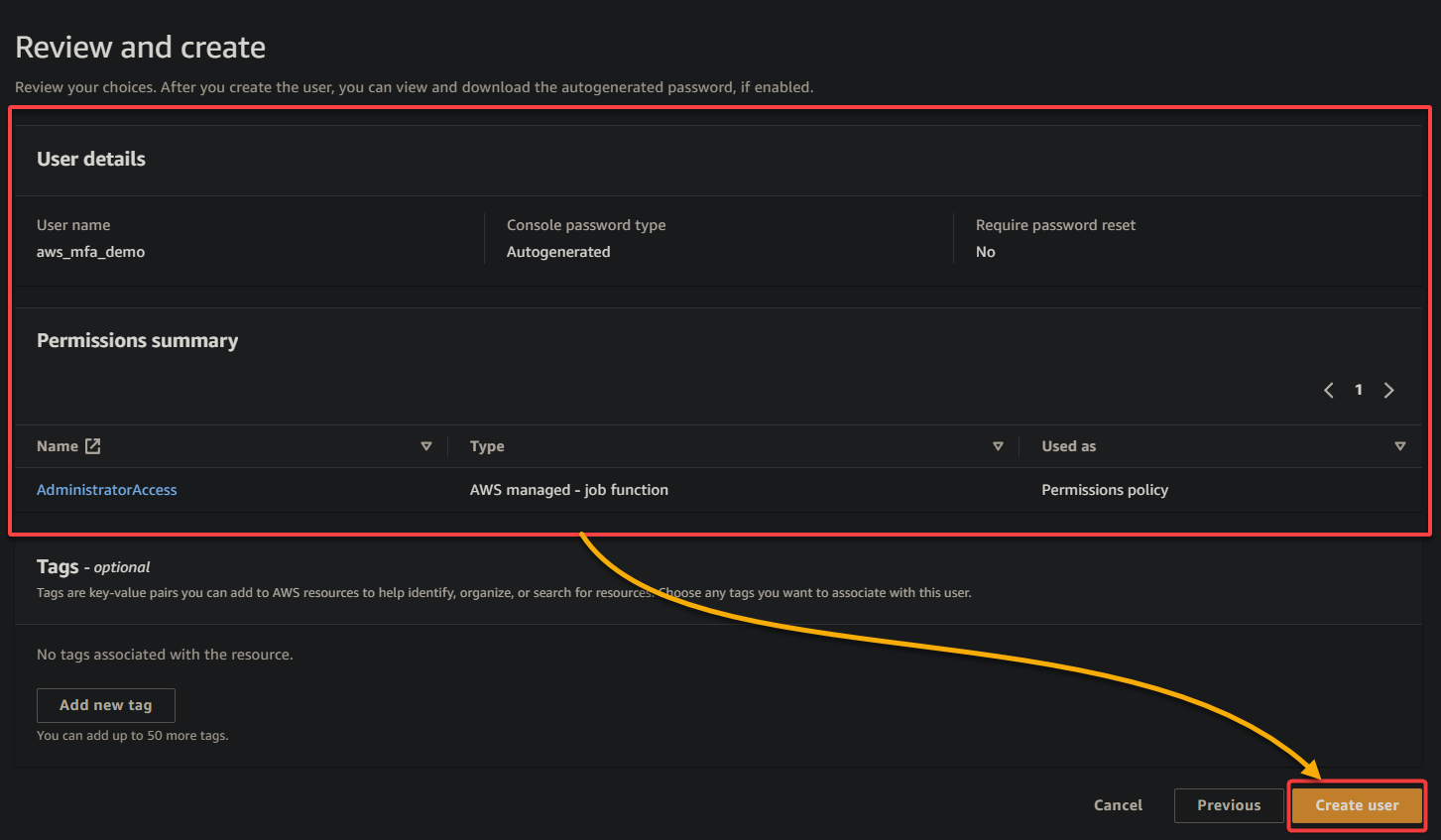

4. 이제 정책 첨부 디렉터리 옵션을 선택하고 목록에서 AdministratorAccess 정책을 선택한 후 사용자에게 AWS 리소스에 대한 완전한 액세스 권한을 부여하려면 다음을 클릭합니다.

5. 사용자 세부 정보를 검토하고 사용자 생성을 클릭하여 IAM 사용자를 최종적으로 생성합니다.

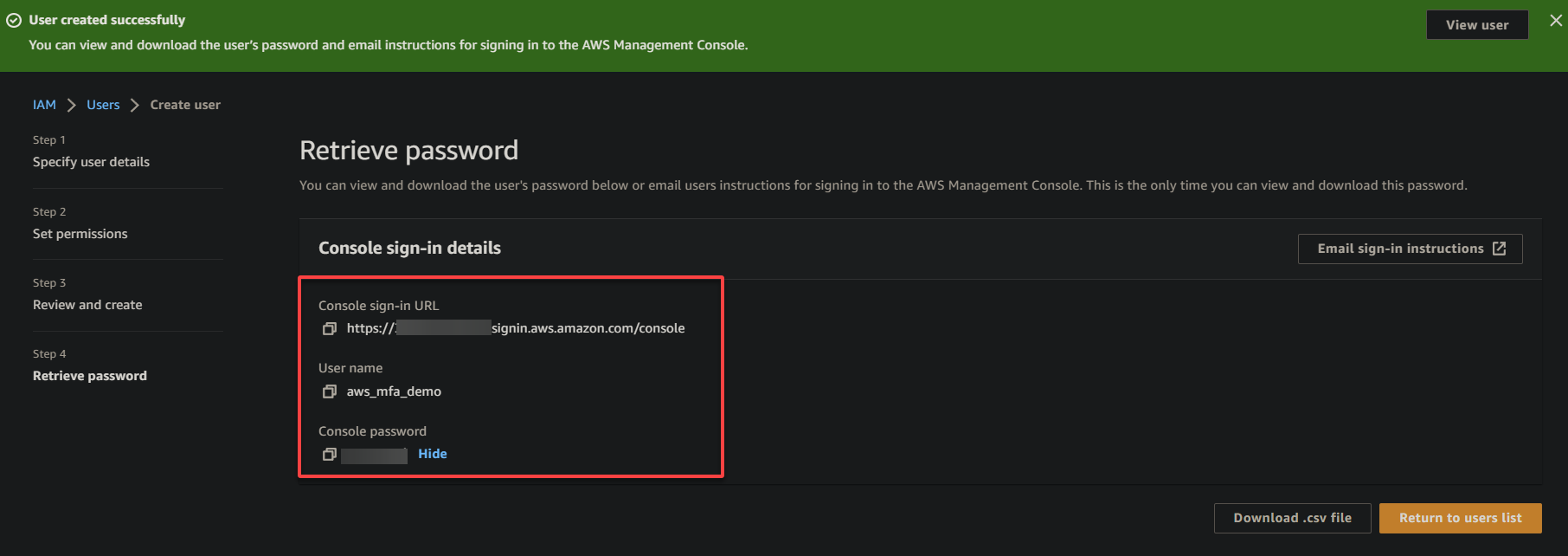

마지막으로 새로운 브라우저 탭을 열고 콘솔 로그인 URL로 이동한 후 표시된 IAM 사용자 자격 증명으로 로그인하세요.

보안상의 이유로 AWS IAM 계정에 로그인할 때 개인 브라우저(즉, Google Chrome의 은폐 모드)를 사용하는 것이 강력히 권장됩니다. 특히 AWS MFA를 설정할 때는 더욱 중요합니다.

AWS 리소스를 보호하기 위한 AWS MFA 설정

전용 IAM 사용자를 만들었으면 AWS MFA를 설정할 준비가 되었습니다. 그러나 먼저 모바일 기기에 인증 앱을 설치해야 합니다. 이 앱은 고유한 여섯 자리 코드를 생성하며 AWS에 로그인할 때 MFA 프로세스를 완료하는 데 비밀번호와 함께 필요합니다.

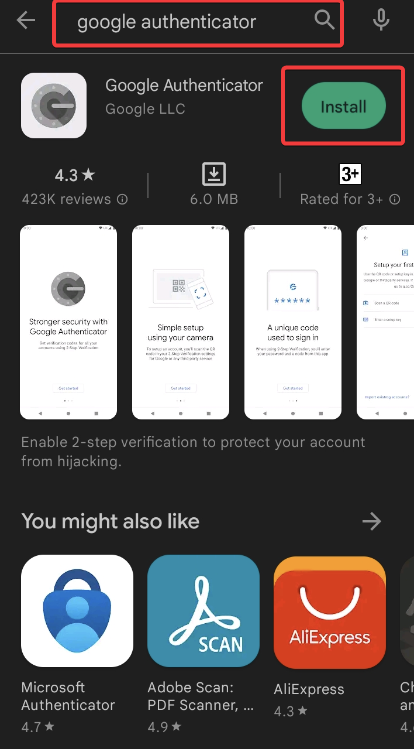

AWS는 여러 인증 앱을 지원하지만 본 자습서에서는 Android 및 iOS 기기와 호환되는 무료 앱인 Google Authenticator를 선택했습니다.

AWS 리소스를 보호하기 위해 AWS MFA를 설정하는 방법을 시작하려면:

1. Android 기기에서 Google Play Store를 열고 아래와 같이 Google Authenticator를 검색하고 설치하세요.

아마도 사용량이 많아 여러 기기(스마트폰, 태블릿 또는 데스크톱 컴퓨터)를 사용하여 MFA가 활성화된 AWS 계정에 액세스하려고 하는 것 같습니다. 그렇다면 Authy를 사용하여 어떤 기기에서든 로그인 시도를 인증할 수 있습니다.

2. 한 번 설치하면 IAM 사용자로 로그인한 브라우저 탭으로 돌아가 IAM 콘솔로 이동하고 새로 만든 사용자(aws_mfa_demo)를 선택합니다.

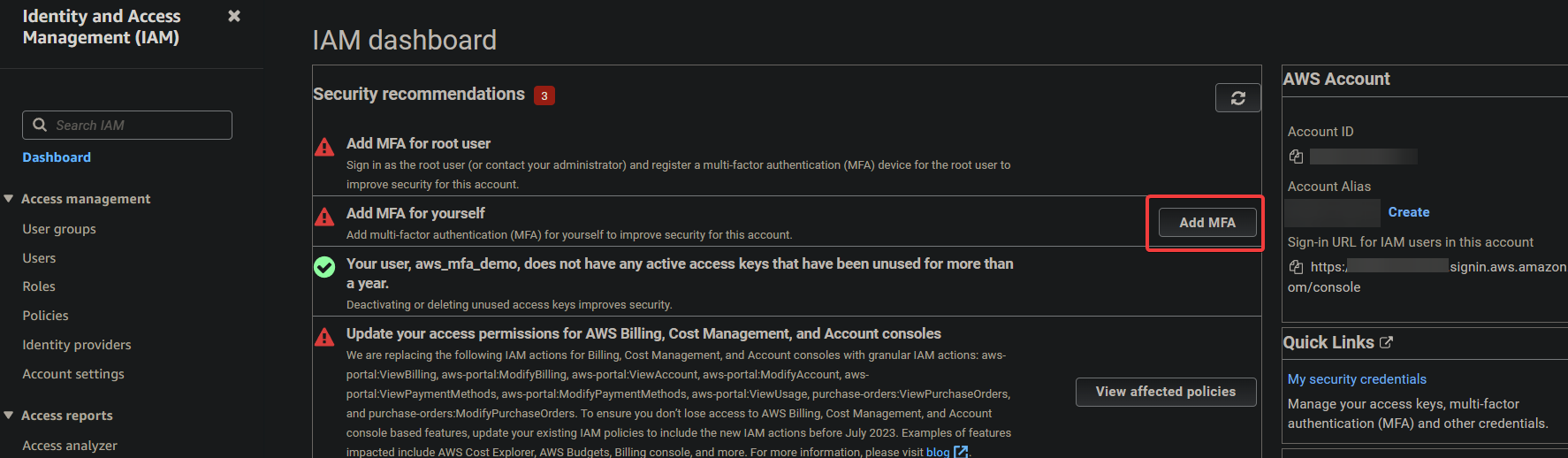

3. 보안 권장 사항 아래에서 MFA 추가 옆의 자체 MFA 추가 옵션을 클릭하여 MFA 할당을 시작합니다.

4. 이제 MFA 할당을 클릭하여 계속 진행합니다.

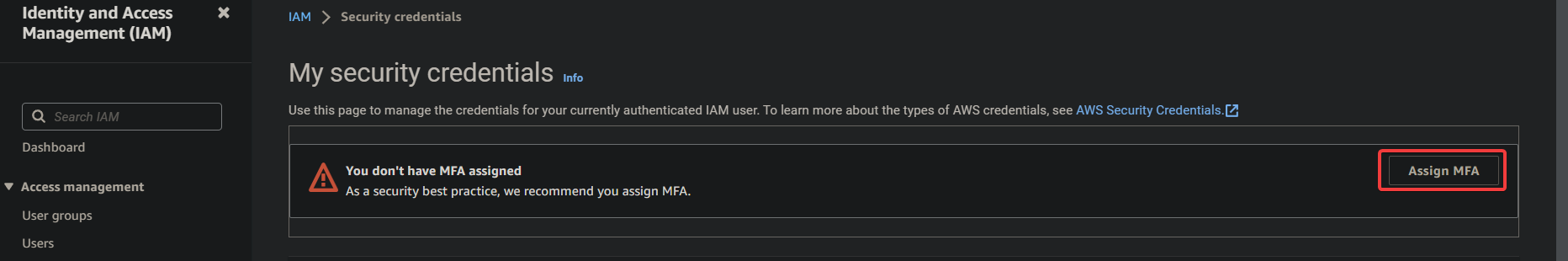

5. 다음 페이지에서 다음과 같이 설정합니다:

- 디바이스 이름 – AWS 계정과 연결된 여러 MFA 디바이스를 구별하는 데 도움이 되는 기기에 대한 설명적인 이름을 제공합니다.

- MFA 디바이스 선택 – 특정 요구 사항 및 기호에 따라 사용 가능한 옵션에서 MFA 디바이스를 선택합니다.

본 튜토리얼에서는 Authenticator 앱을 선택했습니다. 소프트웨어 기반의 인증기는 일반적으로 사용이 편리하고 모바일 기기에서 사용 가능하므로 가장 인기 있는 선택지입니다. 그러나 높은 보안 환경에서는 추가적인 물리적 보안 조치가 필요한 경우 하드웨어 기반의 옵션이 선호될 수 있습니다.

| MFA Device | Details |

|---|---|

| Authenticator app | Involves a software-based authenticator app, such as Google Authenticator or Authy, to generate the MFA codes. |

| Security Key | Involves a hardware-based security key, such as a YubiKey or a Nitrokey, to generate the MFA codes. With this option, you must purchase the hardware Security Key from a third-party website or vendor — more expensive than a software-based authenticator app. |

| Hardware TOTP token | Involves a hardware token (an RSA SecurID or a Gemalto token) to generate the MFA codes. These tokens are specifically intended for users with AWS GovCloud (US) accounts accessing IAM. |

구성이 완료되면 다음을 클릭하여 MFA 디바이스 등록을 시작합니다.

AWS는 루트 및 IAM 사용자와 최대 여덟 개의 MFA 기기(지원되는 모든 MFA 유형의 조합일 수 있음)를 등록할 수 있게 해줍니다. 이 기능을 통해 MFA 기기를 효과적으로 관리할 수 있습니다. 동시에 각 사용자에게 맞는 최적의 MFA 기기 유형을 선택하여 특정 요구에 맞게 조절할 수 있습니다.

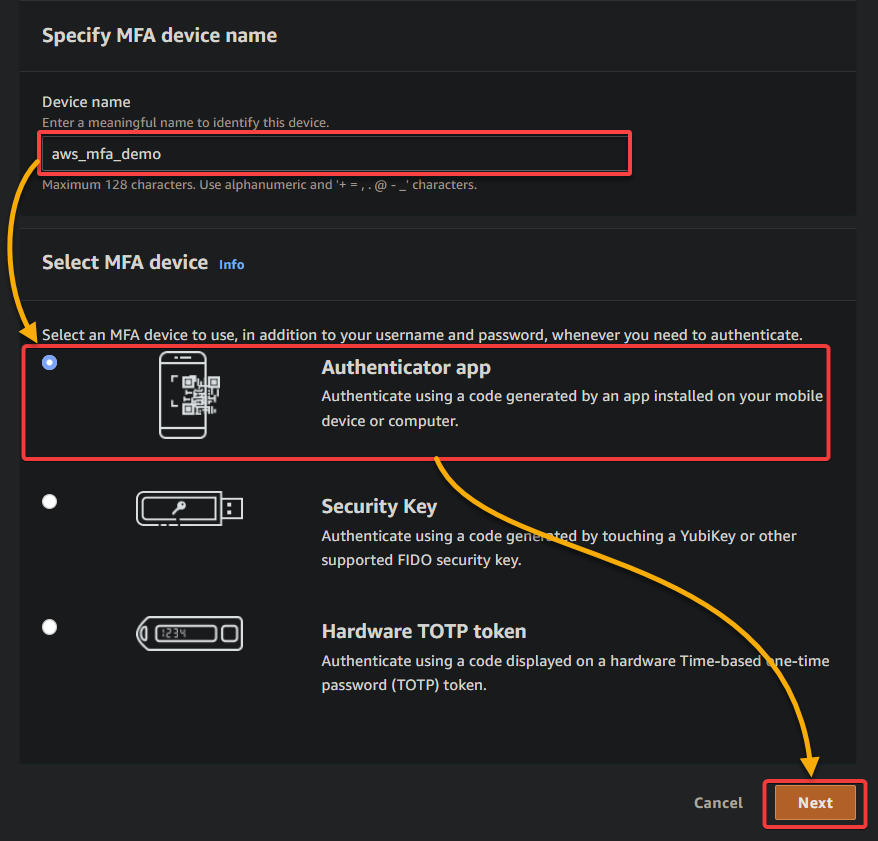

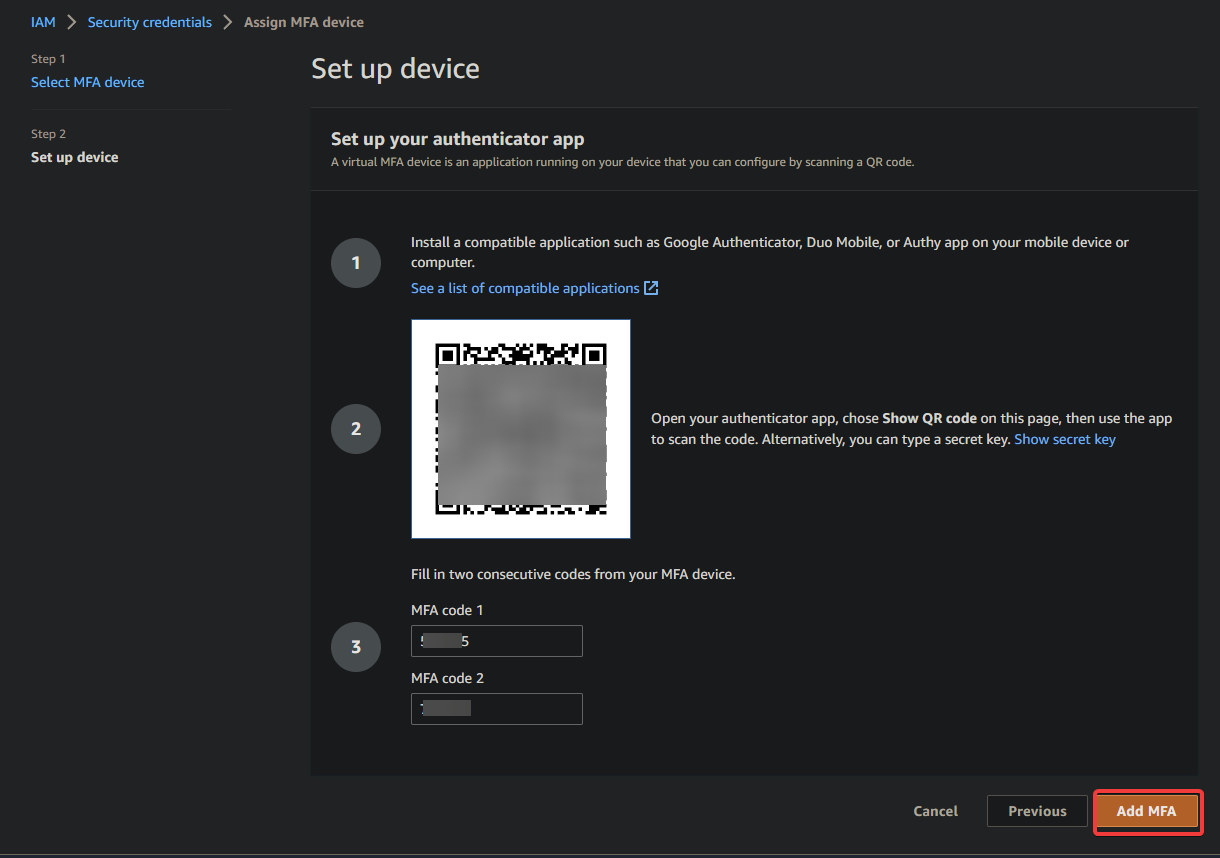

브라우저는 아래와 같은 페이지로 리디렉션되며 거기에서 QR 코드가 표시됩니다.

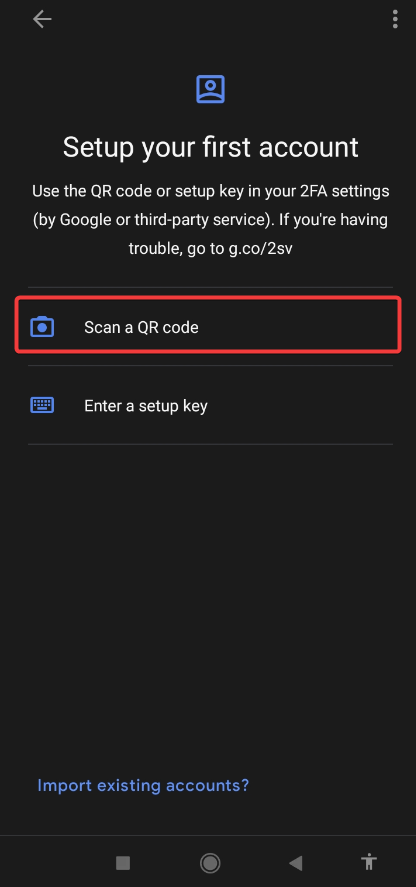

6. 그런 다음, 모바일 기기에서 Google Authenticator 앱을 열고 QR 코드 스캔을 탭하여 기기 카메라를 QR 코드 스캔에 열어주세요.

7. 브라우저에 표시된 QR 코드 앞에 기기 카메라를 가져다 놓으며 QR 코드가 초점을 맞추고 화면에 완전히 표시되도록 합니다.

Google Authenticator 앱은 자동으로 QR 코드를 감지하고 AWS IAM 사용자에 대한 새 항목을 추가하며 여섯 자리의 인증 코드를 제공합니다. 여섯 자리 코드는 주기적으로 변경됩니다.

8. 이제, 기기 설정 페이지의 두 빈 상자에 Google Authenticator 앱에서 얻은 두 연속적인 인증 코드를 입력하고 MFA 추가를 클릭합니다. 이렇게 하면 MFA 기기가 IAM 사용자에게 인증되고 등록됩니다.

각 여섯 자리 코드는 일반적으로 30초 동안만 유효하며 만료됩니다. MFA 코드의 이 시간 제한 측면은 공격자가 코드를 가로채서 AWS 리소스에 무단으로 액세스하려는 시간 창을 줄이므로 보안을 강화합니다.

MFA 시스템은 사용자가 연속으로 두 개의 코드를 제공하도록 요구함으로써 사용자 장치가 코드를 실시간으로 생성하는 것을 검증합니다. 이 동작은 이전 세션에서 코드가 재생되거나 도난당하는 것보다 더 안전합니다.

IAM 사용자에 대한 MFA 인증을 활성화하면 해당 특정 사용자의 자격 증명에만 영향을 미칩니다. 동일한 AWS 계정의 다른 IAM 사용자는 자격 증명이 있는 고유한 식별자를 가지며 각 식별자에는 자체 MFA 구성이 있습니다.

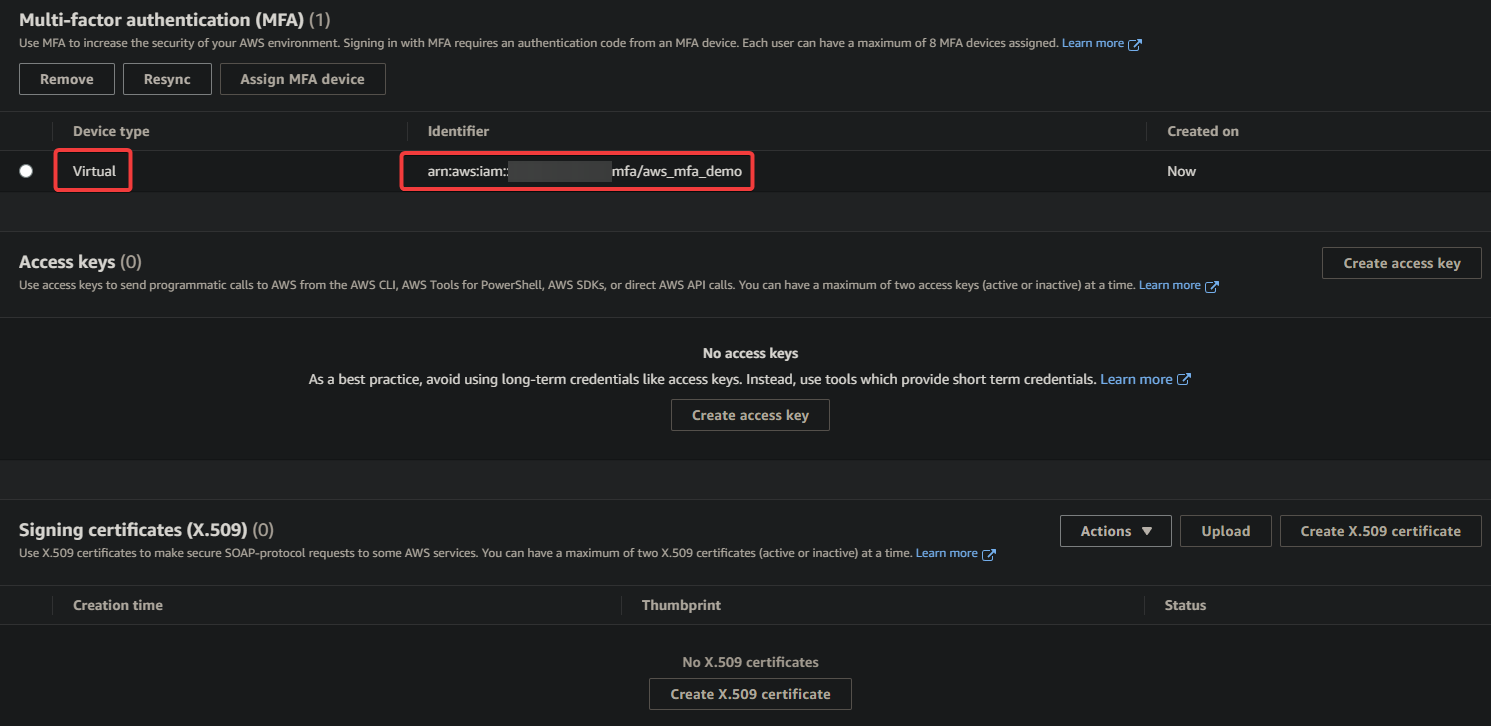

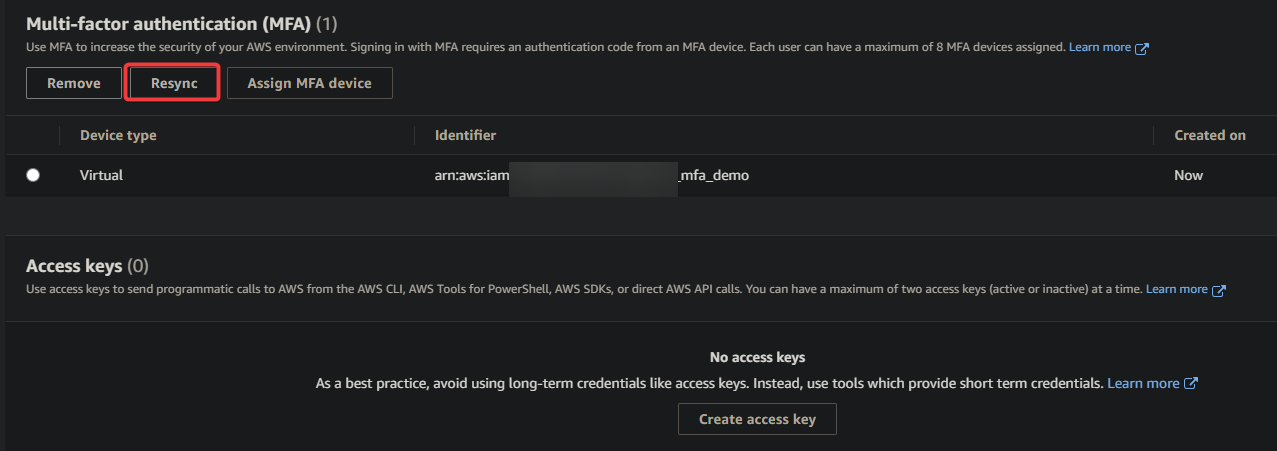

마지막으로 IAM 콘솔 페이지로 돌아가면 IAM 사용자에 대해 MFA 장치가 성공적으로 추가되었음을 확인할 수 있습니다. 아래에 표시된 대로.

MFA 설정 확인

AWS 계정에 MFA를 설정한 후에도 인증에 의존하기 전에 MFA 설정이 올바르게 작동하는지 확인해야 합니다.

MFA 설정이 작동하는지 확인하려면:

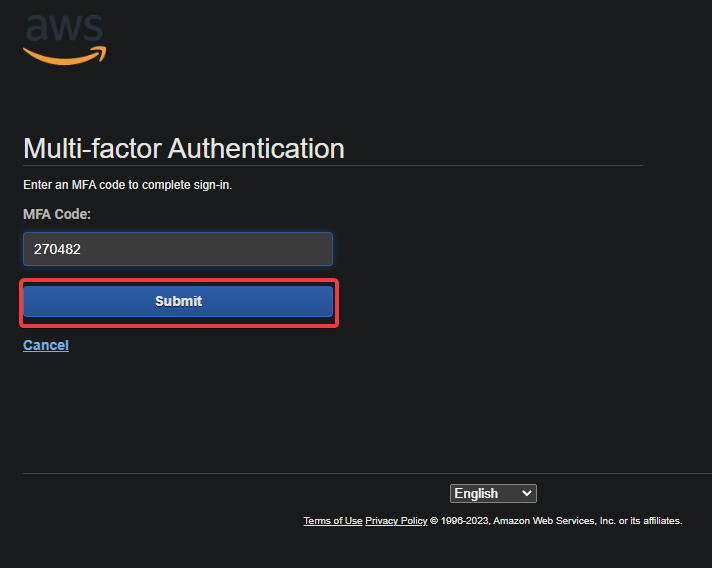

1. IAM 콘솔에서 로그아웃하고 IAM 사용자 자격 증명을 사용하여 다시 로그인합니다. 이번에는 기기의 Google Authenticator 앱에서 6자리 MFA 인증 코드를 입력하라는 메시지가 표시됩니다.

2. 코드를 입력하고 제출을 클릭하여 인증 프로세스를 완료합니다.

3. 마지막으로 AWS 리소스에 액세스하여 모든 것이 올바르게 작동하는지 확인합니다.

만약 MFA 장치를 사용하여 AWS 리소스에 액세스할 수 없는 경우, IAM 콘솔에서 재동기화 버튼을 클릭하여 MFA 장치를 재동기화합니다.

결론

보안은 클라우드 컴퓨팅에 관해서는 항상 최우선 관심사입니다. 다중 요소 인증을 통해 AWS 계정의 보안을 강화할 수 있습니다. 이 튜토리얼에서는 IAM 사용자를 위해 AWS MFA를 설정하는 방법을 배웠으며, 이를 통해 미인가된 접근으로부터 리소스를 보호할 수 있습니다.

완전히 기능이 동작하는 MFA가 있다면, AWS 계정과 리소스가 악의적인 활동으로부터 안전하다는 것에 자신감을 가질 수 있습니다.

AWS Management Console을 통해 계정을 보호하는 것은 훌륭한 방법입니다. 그러나 명령 줄 환경에서 작업하는 것을 선호한다면, 대신 AWS CLI를 사용하여 AWS MFA를 사용하는 것은 어떨까요?