הגנה על משאבים קריטיים בחשבון שלך ב-AWS על ידי הגדרת אימות דו-שלב (MFA) אמורה להיות עדיפה ראשונית, בין אם יש סיכון לחשבונך או לא. איך? MFA של AWS הוא תכליתי כחולמה המשפרת באופן משמעותי את אבטחת חשבונך ב-AWS.

במדריך זה, תלמד איך להגדיר את MFA עבור חשבון ה-AWS שלך ולוודא שרק משתמשים מורשים יכולים לגשת לתשתיות ולמשאבים שלך ב-AWS.

מוכן? המשך לקרוא והרחק מישויות זדוניות ממשאבי ה-AWS שלך!

דרישות מקדימות

מדובר במדריך עם הדגמות פעולה ידיים. כדי למשוך יחד, וודא שיש לך את הדברים הבאים במקום:

- חשבון AWS עם חיוב פעיל מאופשר – הרשם לחשבון בחינם אם אין לך עדיין.

- A mobile device (with an internet connection) to use for an authentication app to set up AWS MFA – This tutorial uses an Android device (Xiaomi 9C) as an example. Still, the process is similar for iOS devices.

יצירת משתמש IAM עם גישה לסיסמה

לפני שתגדיר את AWS MFA, יצירת משתמש IAM עם גישה לסיסמה היא חיונית. בכך תוודא כי יש לך זהות מוגנת ונפרדת לגישה למשאבי AWS שלך. תשתמש מאוחר יותר במשתמש IAM זה ספציפי עבור AWS MFA.

משתמש IAM הוא זהות בחשבון ה-AWS שלך שאתה יוצר וניהל כדי לאפשר גישה מאובטחת למשאבי ה-AWS שלך. לכל IAM יש אישורים ייחודיים (שם משתמש וסיסמה) להתחבר לממשק הניהול של AWS ולגשת למשאבי AWS.

כדי ליצור משתמש IAM עם גישה בסיסית לסיסמה:

1. פתח את הדפדפן האינטרנט המועדף עליך, התחבר ל-לוח הבקרה של AWS כמשתמש השורש, ונווט אל לוח הבקרה של IAM.

2. בלוח הבקרה של IAM, נווט אל משתמשים (בעמודה השמאלית), ולחץ על הוספת משתמש כדי להתחיל בהוספת משתמש חדש.

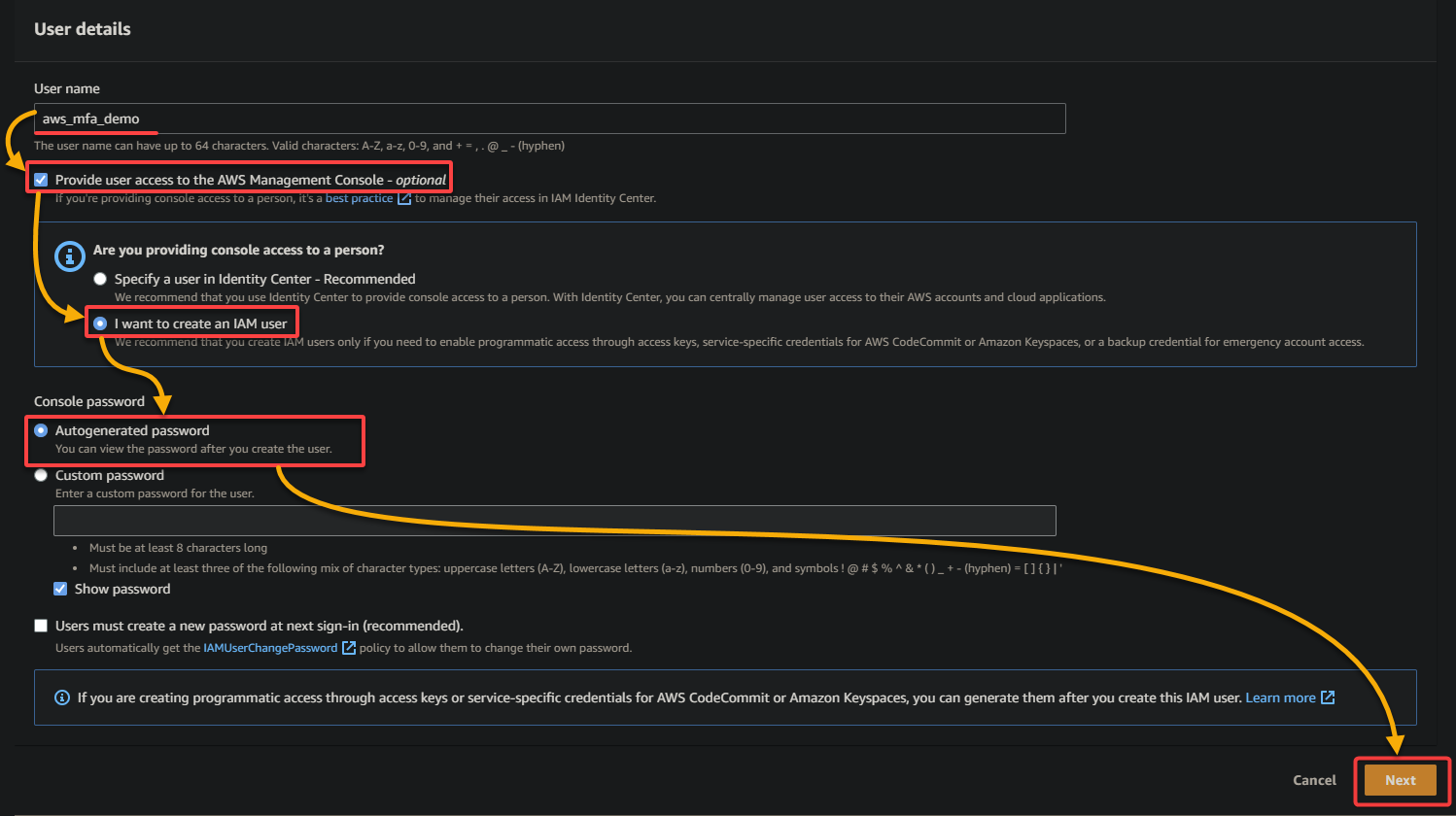

3. הגדר את פרטי המשתמש ב- IAM באמצעות ההוראות הבאות:

- שם משתמש: ספק שם משתמש ייחודי עבור משתמש זה (aws_mfa_demo)

- סמן את תיבת הסימון ספק גישה למשתמש ללוח הבקרה של AWS כדי לאפשר למשתמש להתחבר ללוח הבקרה של AWS.

- בחר רוצה ליצור משתמש IAM כדי ליצור משתמש IAM חדש.

- בחר סיסמה מוגנת באופן אוטומטי כדי ש-AWS ייצור סיסמה חזקה עבור המשתמש.

לאחר הגדרת ההגדרות, לחץ על הבא כדי להמשיך.

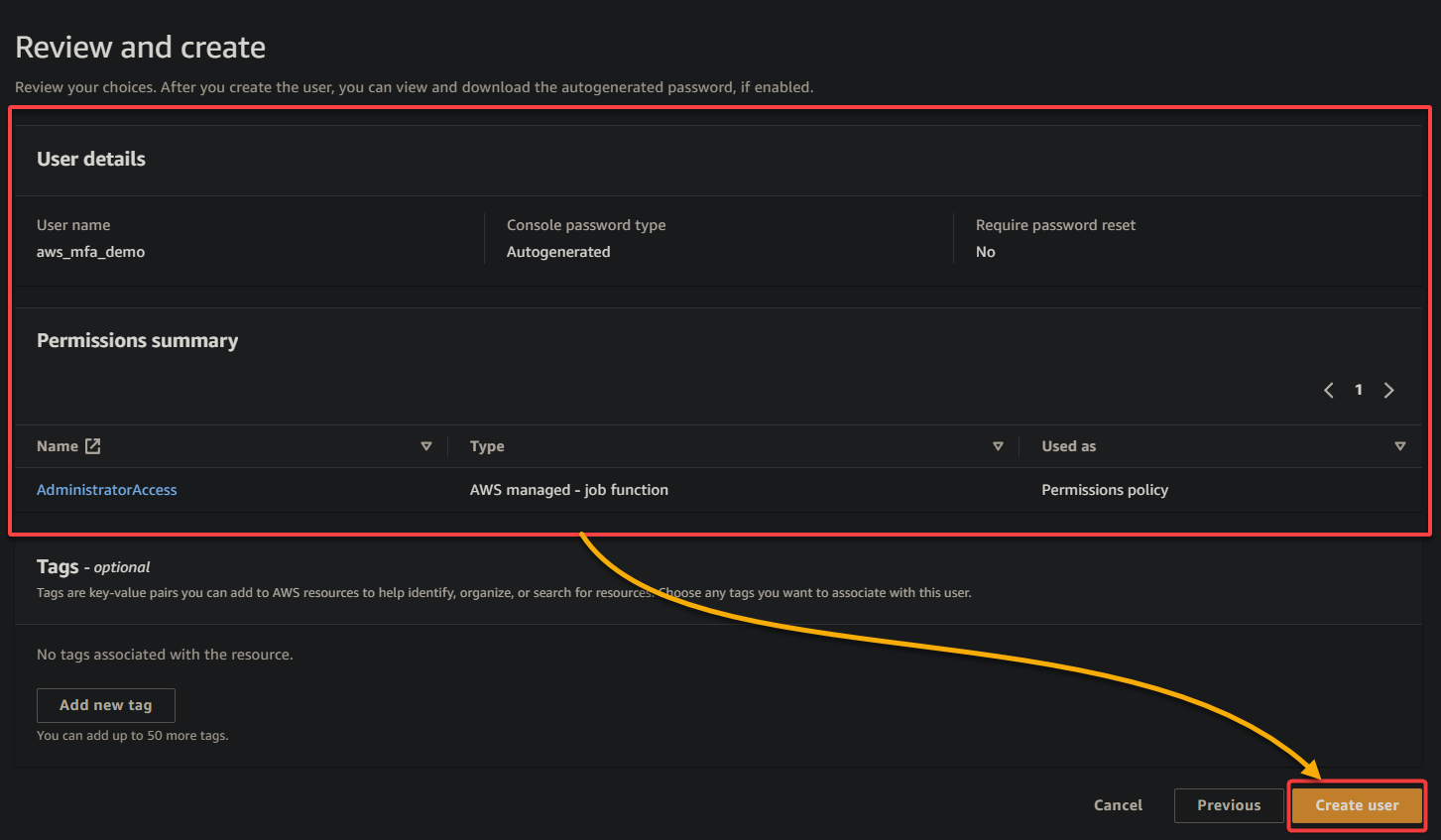

4. עכשיו, בחר את האפשרות קשר סדריות מדינויות, בחר במדיניות AdministratorAccess ברשימה, ולחץ על הבא כדי להעניק למשתמש גישה מלאה למשאבי AWS.

5. בדוק את פרטי המשתמש, ולחץ על צור משתמש כדי לסיים את יצירת המשתמש IAM.

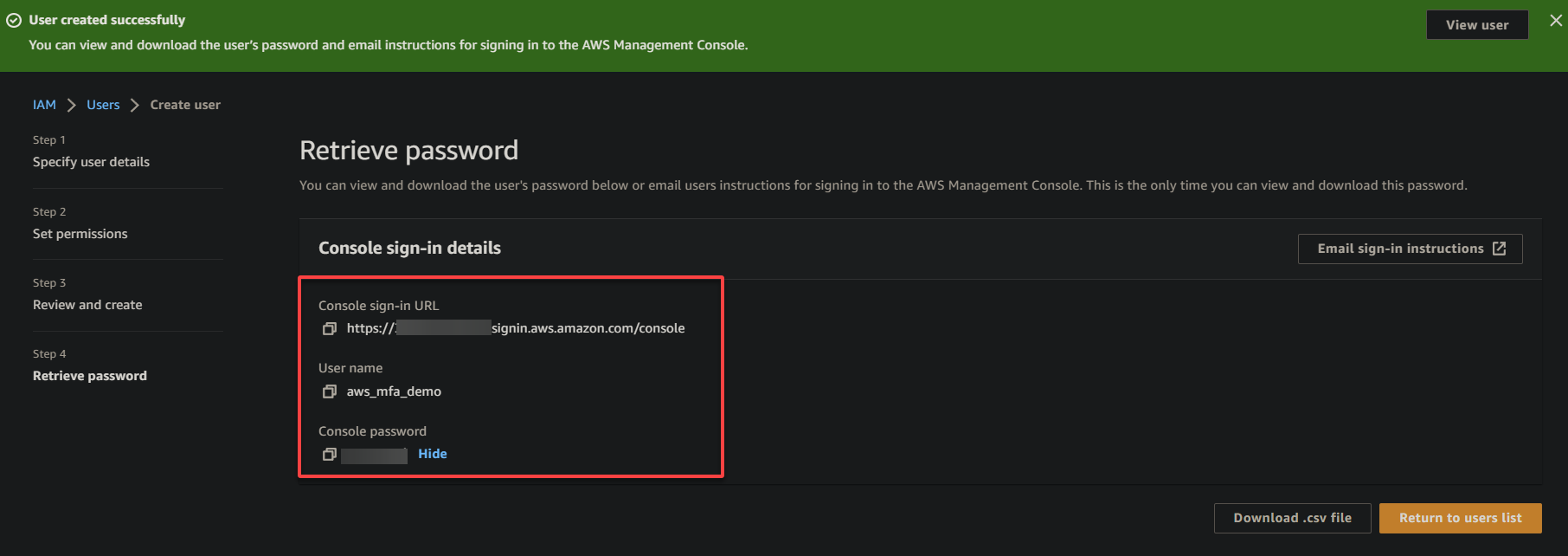

6. לבסוף, פתח כרטיסייה חדשה בדפדפן, נווט ל־כתובת ה-URL להתחברות לקונסול, והתחבר עם האישורים של משתמש IAM המוצגים.

מסיבות אבטחה, מומלץ בחום להתחבר לחשבון ה- AWS IAM שלך דרך דפדפן פרטי (כגון המצב הנסתר של Google Chrome), במיוחד כאשר מוגדרים אימות דו־שלבי של AWS.

הגדרת AWS MFA לאבטחת משאבי AWS

עם משתמש IAM מיועד שנוצר, אתה מוכן להגדיר את ה-MFA שלך ב- AWS. אבל קודם כל, עליך להתקין אפליקציית אימות במכשיר הנייד שלך שמייצרת קוד משותף של שש ספרות. יחד עם הסיסמה שלך, הקוד משותף של שש ספרות דרוש להשלמת תהליך ה-MFA בעת התחברות ל- AWS.

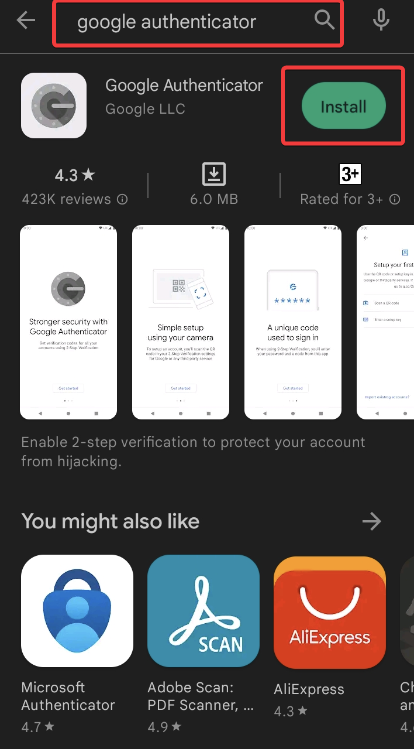

ה- AWS תומך במספר אפליקציות אימות, אך הבחירה במדריך זה היא Google Authenticator, שהוא חינמי ומתאים למכשירי Android ו- iOS.

כדי להתחיל להגדיר את ה-MFA של AWS לאבטחת המשאבים שלך:

1. פתח את חנות האפליקציות של Google במכשיר Android שלך, חפש והתקן את Google Authenticator, כפי שמוצג למטה.

אולי השימוש שלך גבוה, ואתה רוצה להשתמש במספר יחידות (טלפון נייד, טאבלט או מחשב שולחני) כדי לגשת לחשבון AWS שלך עם MFA מאופשר. אם זה המקרה, תוכל להשתמש ב- Authy כדי לאמת ניסיונות ההתחברות שלך באמצעות כל אחד מהמכשירים שלך.

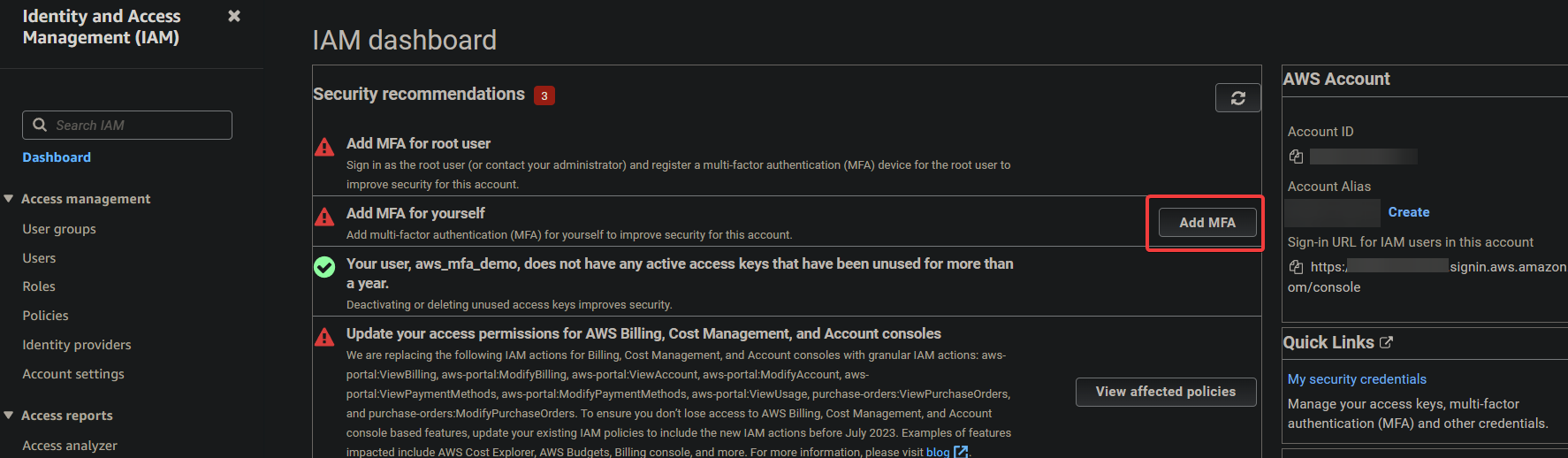

2. לאחר התקנה, חזור ללשונית הדפדפן שבה התחברת כמשתמש IAM, נווט ללוח המחוונים של IAM ובחר במשתמש שנוצר לאחרונה (aws_mfa_demo).

3. בקטע ההמלצות במסך, לחץ Add MFA ליד האפשרות Add MFA for yourself כדי להתחיל בהקצאת MFA.

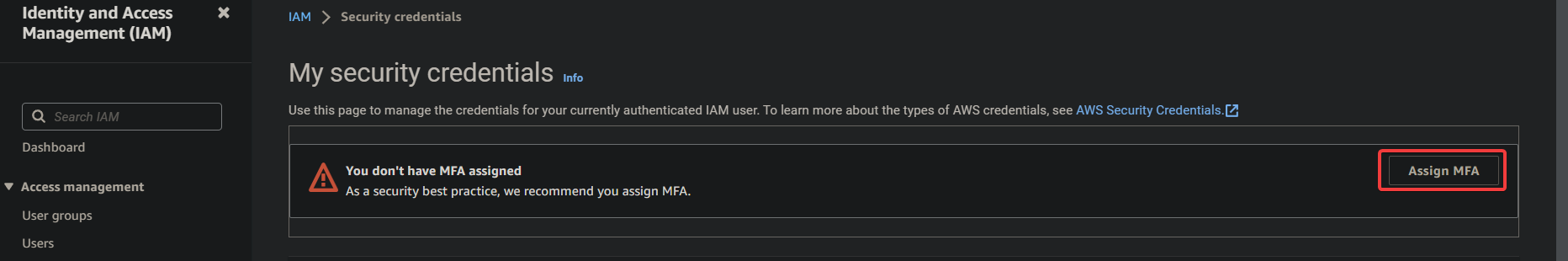

4. כעת, לחץ על Assign MFA כדי להמשיך.

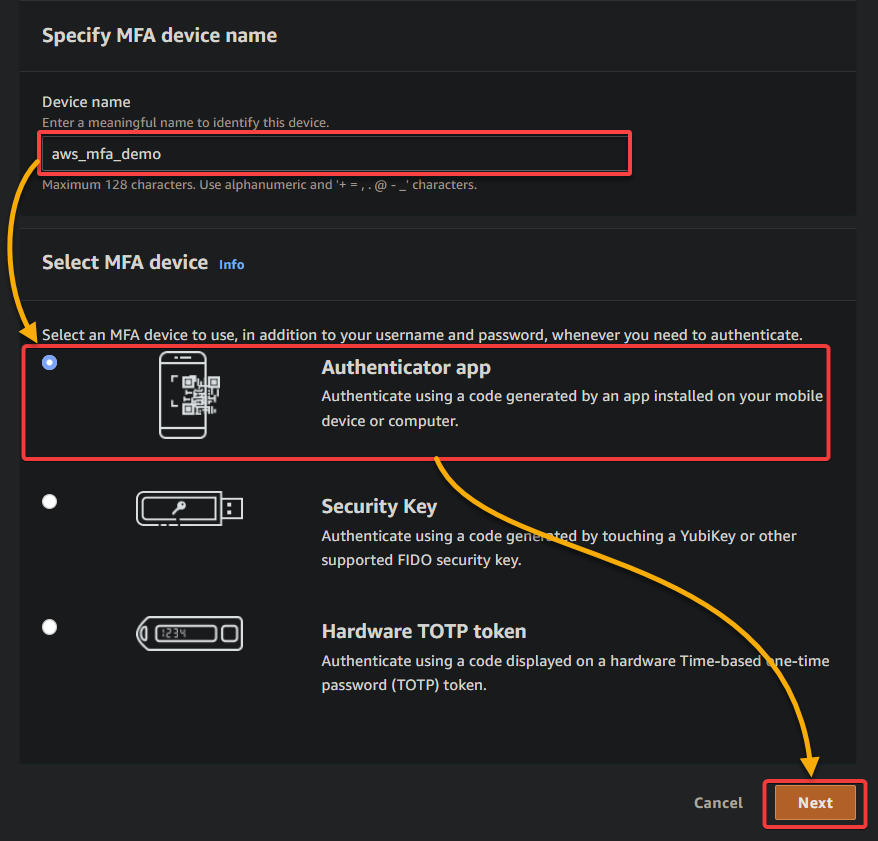

5. בעמוד הבא, הגדר את ההגדרות כדלהלן:

- שם המכשיר – ספק שם תיאורטי למכשיר שלך שיעזור לך להבחין בין מכשירי MFA שונים הקשורים לחשבון AWS שלך.

- בחר מכשיר MFA – בחר במכשיר MFA מהאפשרויות הזמינות תלוי בצרכיך הספציפיים וההעדפות שלך.

בחירה באפליקציית האימות היא בדרך כלל הבחירה הפופולרית ביותר כתוצאה מקלות השימוש והזמינות שלה במכשירים ניידים. אך אפשרויות האותנטיקציה המבוססות תוכנה יכולות להיות הבחירה המועדפת בסביבות ביטחון גבוהות יותר בהן דרושות נחילות ביטחוניות פיזיקליות נוספות.

| MFA Device | Details |

|---|---|

| Authenticator app | Involves a software-based authenticator app, such as Google Authenticator or Authy, to generate the MFA codes. |

| Security Key | Involves a hardware-based security key, such as a YubiKey or a Nitrokey, to generate the MFA codes. With this option, you must purchase the hardware Security Key from a third-party website or vendor — more expensive than a software-based authenticator app. |

| Hardware TOTP token | Involves a hardware token (an RSA SecurID or a Gemalto token) to generate the MFA codes. These tokens are specifically intended for users with AWS GovCloud (US) accounts accessing IAM. |

לאחר הגדרה, לחץ על Next כדי להתחיל ברישום ה-MFA device שלך.

אמזון וב-מקצת השותפים שלה מאפשרים לך לרשום עד שמונה מכשירי MFA (ניתן להיות בקיבולת של כל סוגי MFA נתמכים) עם השורש שלך ומשתמשי IAM שלך. התכונה הזו מעניקה לך גמישות בניהול המכשירים שלך MFA. באותו זמן, תוכל לבחור את סוג המכשיר MFA הטוב ביותר עבור כל משתמש על סמך הצרכים והדרישות המסוימות שלהם.

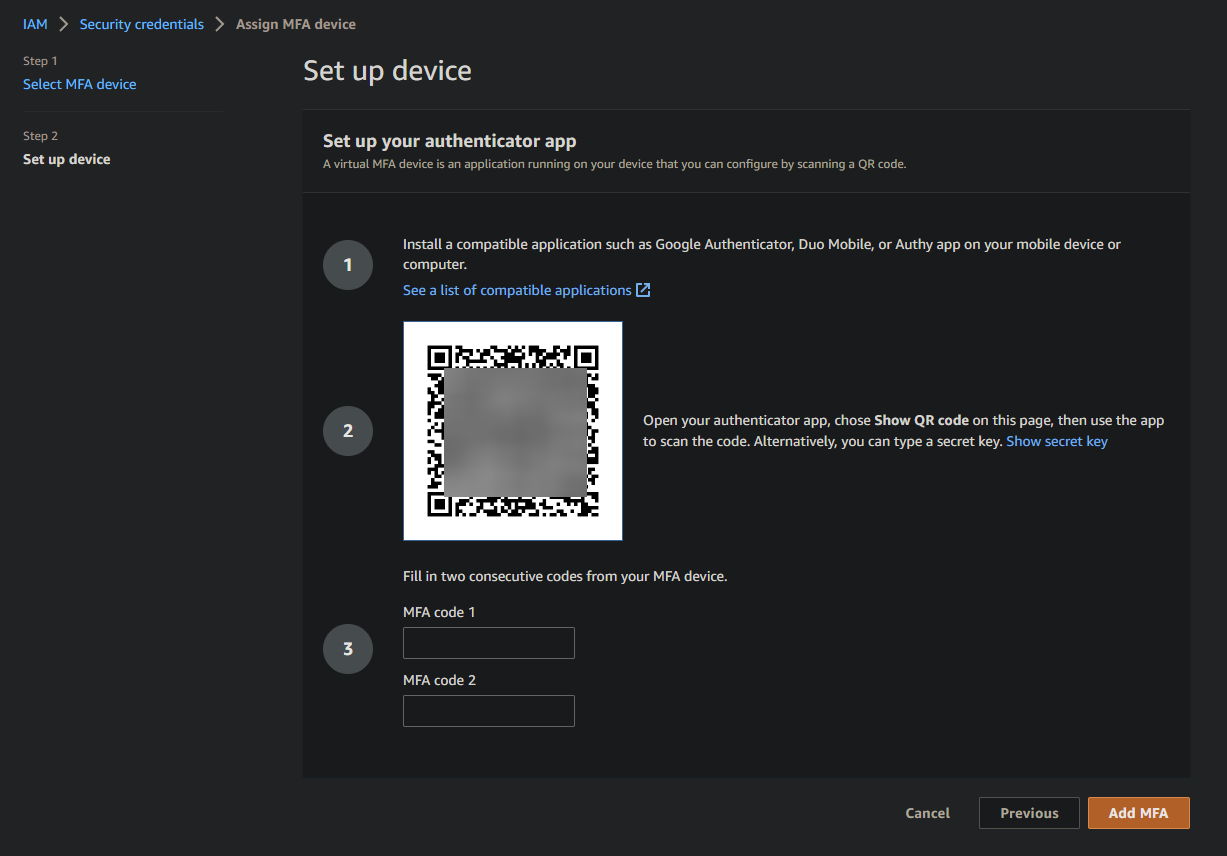

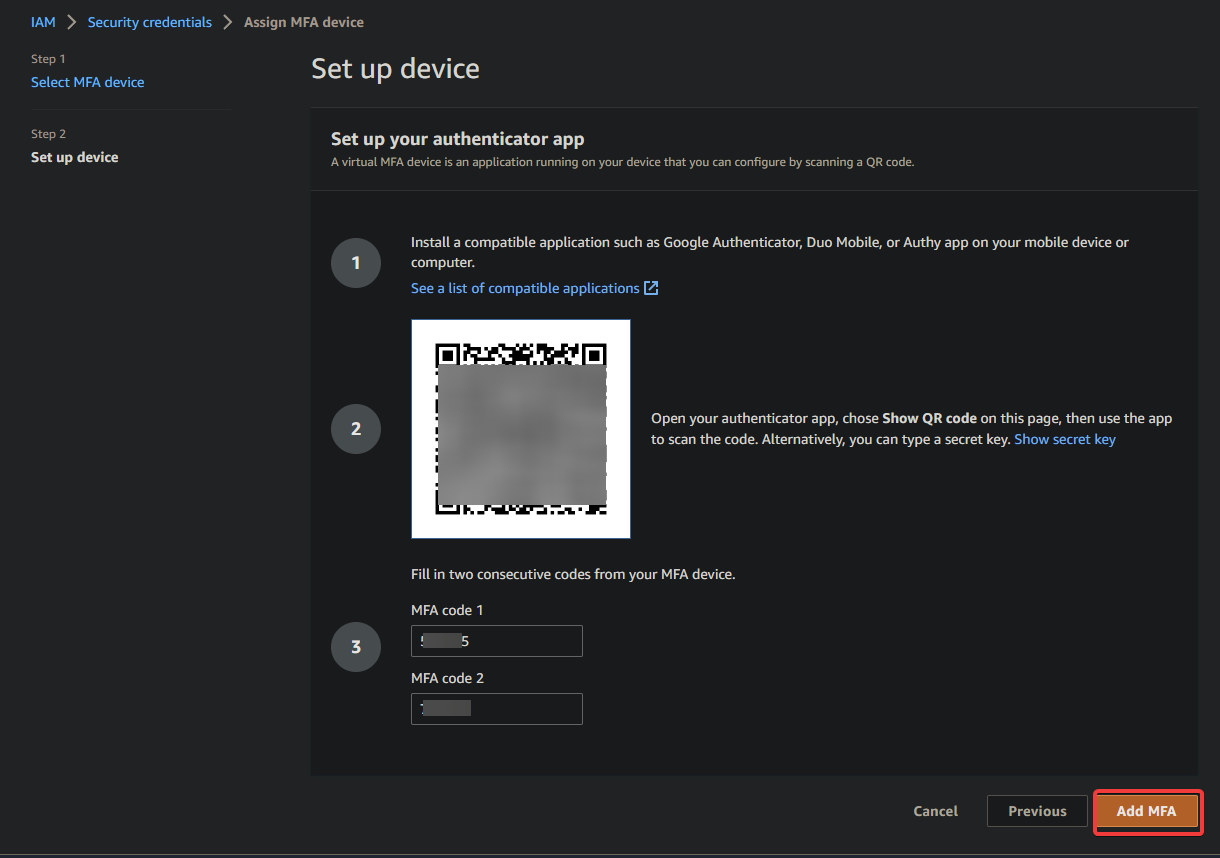

הדפדפן שלך מפנה לדף דומה לזה שמופיע למטה, שבו אתה יכול לראות קוד QR המוצג.

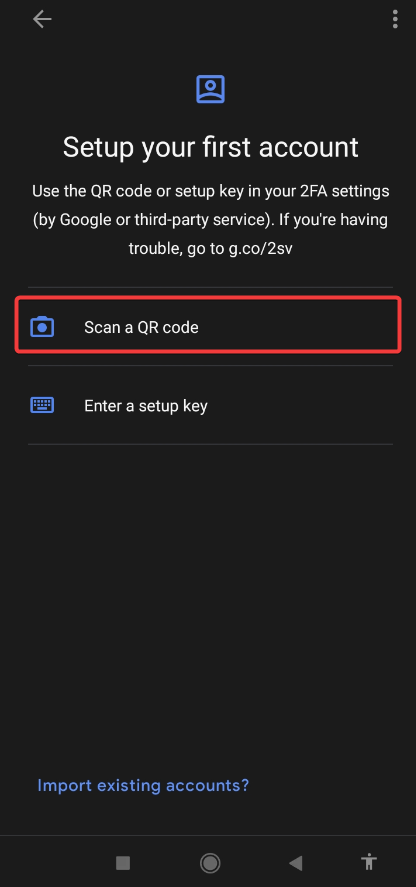

6. לאחר מכן, פתח את אפליקציית Google Authenticator במכשיר הנייד שלך והקלק על סרוק קוד QR כדי לפתוח את מצלמת המכשיר שלך לסריקת קוד QR.

7. הסתכל עם מצלמת המכשיר שלך על קוד ה-QR המוצג על הדפדפן שלך בזמן שאתה מבטיח שקוד ה-QR נמצא במוקד וכולו גלוי על המסך.

אפליקציית Google Authenticator זוהתת אוטומטית את קוד ה-QR ומוסיפה רשומה חדשה עבור משתמש IAM שלך ב- AWS, בנוסף לקוד אימות משושה ספרותי. שים לב כי הקוד המשושה הספרותי משתנה באופן תקופתי.

8. כעת, מלא את שני התיבות הריקות בעמוד הגדרת מכשיר עם שני קודי אימות רצופים מאפליקציית Google Authenticator, ולחץ על הוסף MFA. בכך אתה מאמת ומרשה את המכשיר MFA שלך למשתמש IAM שלך.

שים לב כי כל קוד משושה של שש ספרות חוקי לפרק זמן מוגבל, לרוב 30 שניות, ופג תוקף. האספקט המוגבל לזמן זה של הקוד MFA מגביל את הזמן שבו תוקפים יכולים לתפוס את הקוד כדי להשיג גישה לא מורשית למשאבי AWS.

מערכת MFA מאמתת שהמכשיר של המשתמש מייצר את הקודים בזמן אמת על ידי דרישה מהמשתמש לספק שני קודים עוקבים. התנהגות זו בטוחה יותר מקודים שמתחזרים או נגנבים מהפעלה קודמת.

הפעלת אימות MFA עבור משתמש IAM משפיעה רק על האישורים של אותו משתמש ספציפי. משתמשי IAM אחרים באותו חשבון AWS נותרים עם זהויות נפרדות עם אישורים, ולכל זהות יש תצורת MFA משלה.

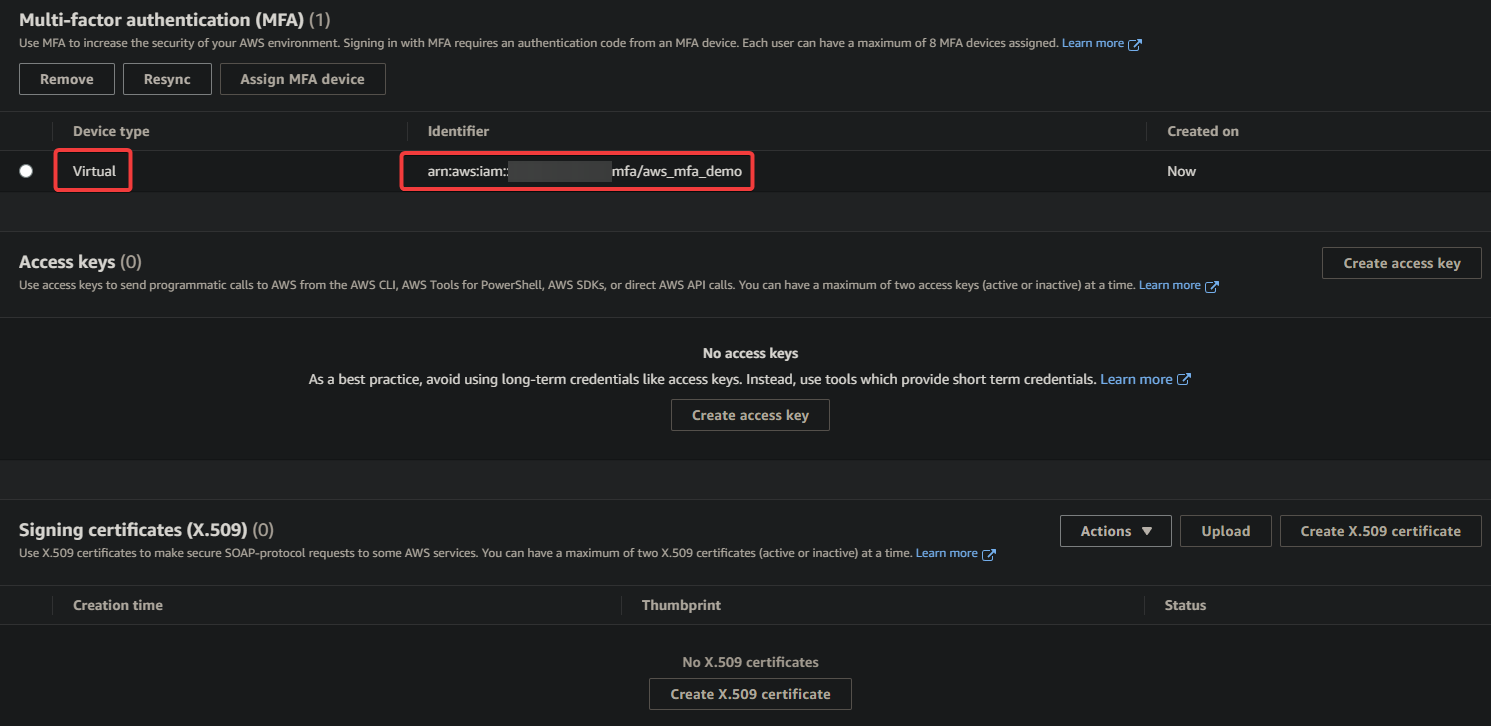

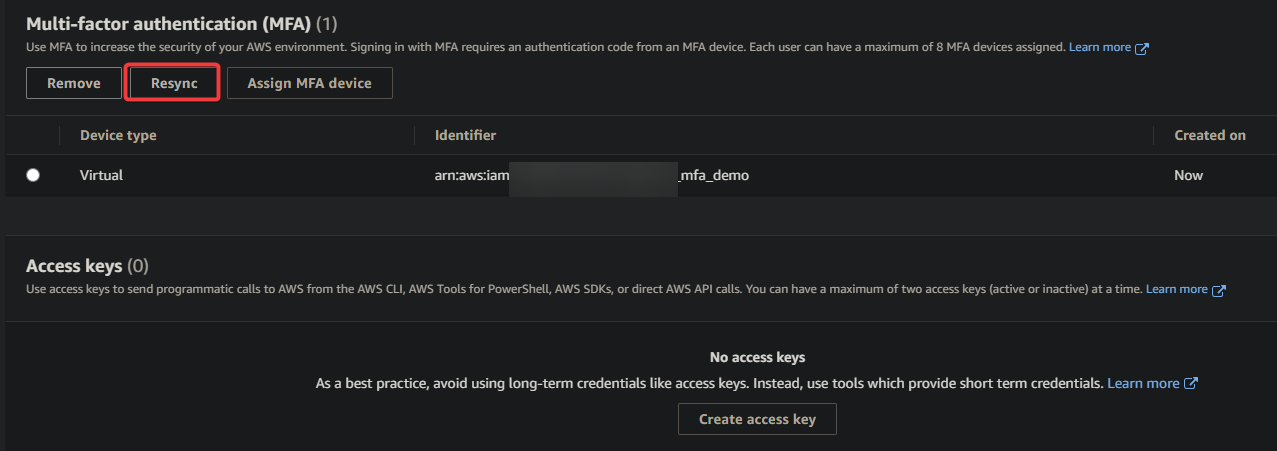

9. לבסוף, חזור לדף קונסולת ה-IAM, ותראה שהתקן ה-MFA נוסף בהצלחה עבור משתמש ה-IAM שלך, כפי שמוצג למטה.

אימות ההגדרה של MFA

לאחר הגדרת MFA עבור חשבון ה-AWS שלך, עדיין עליך לאמת שההגדרה של MFA פועלת כראוי לפני שתסמוך עליה לאימות.

כדי לאמת שההגדרה של MFA פועלת:

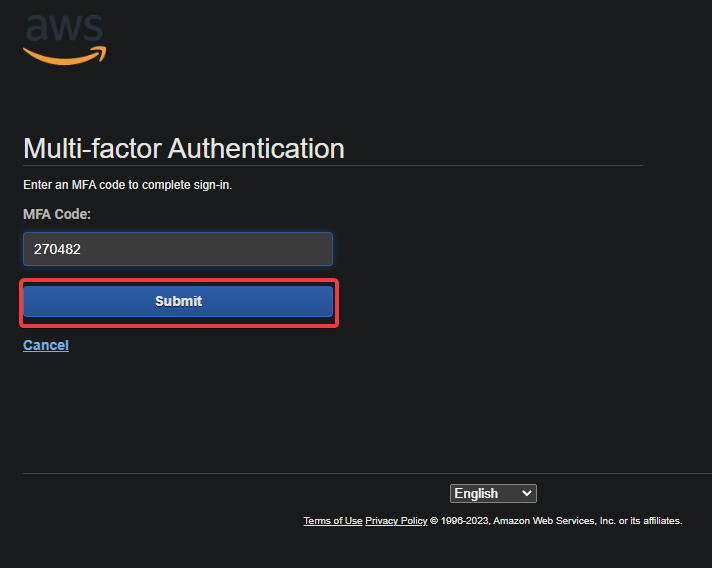

1. התנתק מקונסולת ה-IAM והתחבר שוב באמצעות אישורי משתמש ה-IAM שלך. הפעם, תתבקש להזין קוד אימות בן שישה ספרות מאפליקציית Google Authenticator במכשיר שלך.

2. הזן את הקוד ולחץ שלח כדי להשלים את תהליך האימות.

3. לבסוף, נסה לגשת למשאבי ה-AWS שלך וראה אם הכל עובד כשורה.

אם אינך יכול להשתמש בהתקן ה-MFA שלך כדי לגשת למשאבי ה-AWS שלך, לחץ על הכפתור סנכרן מחדש בקונסולת ה-IAM כדי לסנכרן מחדש את התקן ה-MFA שלך.

מסקנה

אבטחה היא תמיד דבר עליון כשמדובר בחישוב בענן. בעזרת הזדהות רב-גורמית, אתה משפר את אבטחת חשבון ה-AWS שלך. ובמדריך זה, למדת כיצד להגדיר את MFA של AWS עבור משתמשי IAM כדי להגן על המשאבים שלך מפני גישה בלתי מורשית.

עם MFA בתפקוד מלא, תוכל להיות בטוח שחשבון ה-AWS שלך והמשאבים שלך מוגנים מפעילות זדונית.

לא ספק, טיפול בחשבונך דרך לוח הניהול של AWS עובד נהדר. אך אם אתה מעדיף לעבוד בסביבת שורת פקודה, למה לא להשתמש ב-AWS MFA דרך ה-CLI של AWS?