Proteggere le risorse critiche del tuo account AWS configurando l’autenticazione multi-fattore (MFA) dovrebbe essere una priorità assoluta, che il tuo account sia a rischio o meno. Come? L’MFA AWS è una potente funzionalità di sicurezza che migliora significativamente la sicurezza del tuo account AWS.

In questo tutorial, imparerai come configurare l’MFA per il tuo account AWS e assicurarti che solo gli utenti autorizzati possano accedere alla tua infrastruttura e alle tue risorse AWS.

Pronto? Continua a leggere e tieni lontane le entità dannose dalle tue risorse AWS!

Prerequisiti

Questo tutorial include dimostrazioni pratiche. Per seguire, assicurati di avere quanto segue:

- Un account AWS con fatturazione attiva abilitata: registrati per un account gratuito se non ne hai ancora uno.

- A mobile device (with an internet connection) to use for an authentication app to set up AWS MFA – This tutorial uses an Android device (Xiaomi 9C) as an example. Still, the process is similar for iOS devices.

Creazione di un utente IAM con accesso tramite password

Prima di configurare l’MFA AWS, è cruciale creare un utente IAM con accesso tramite password. In questo modo assicuri di avere un’identità sicura e separata per accedere alle tue risorse AWS. In seguito utilizzerai questo particolare utente IAM per l’MFA AWS.

Un utente IAM è un’identità all’interno del tuo account AWS che crei e gestisci per abilitare l’accesso sicuro alle tue risorse AWS. Ciascun utente IAM ha credenziali uniche (ossia nome utente e password) per accedere alla Console di Gestione AWS e alle risorse AWS.

Per creare un utente IAM con accesso tramite password:

1. Apri il tuo browser preferito, accedi alla Console di Gestione AWS come utente root e vai alla console IAM.

2. Sulla console IAM, vai a Utenti (pannello sinistro), e clicca su Aggiungi utente per iniziare ad aggiungere un nuovo utente.

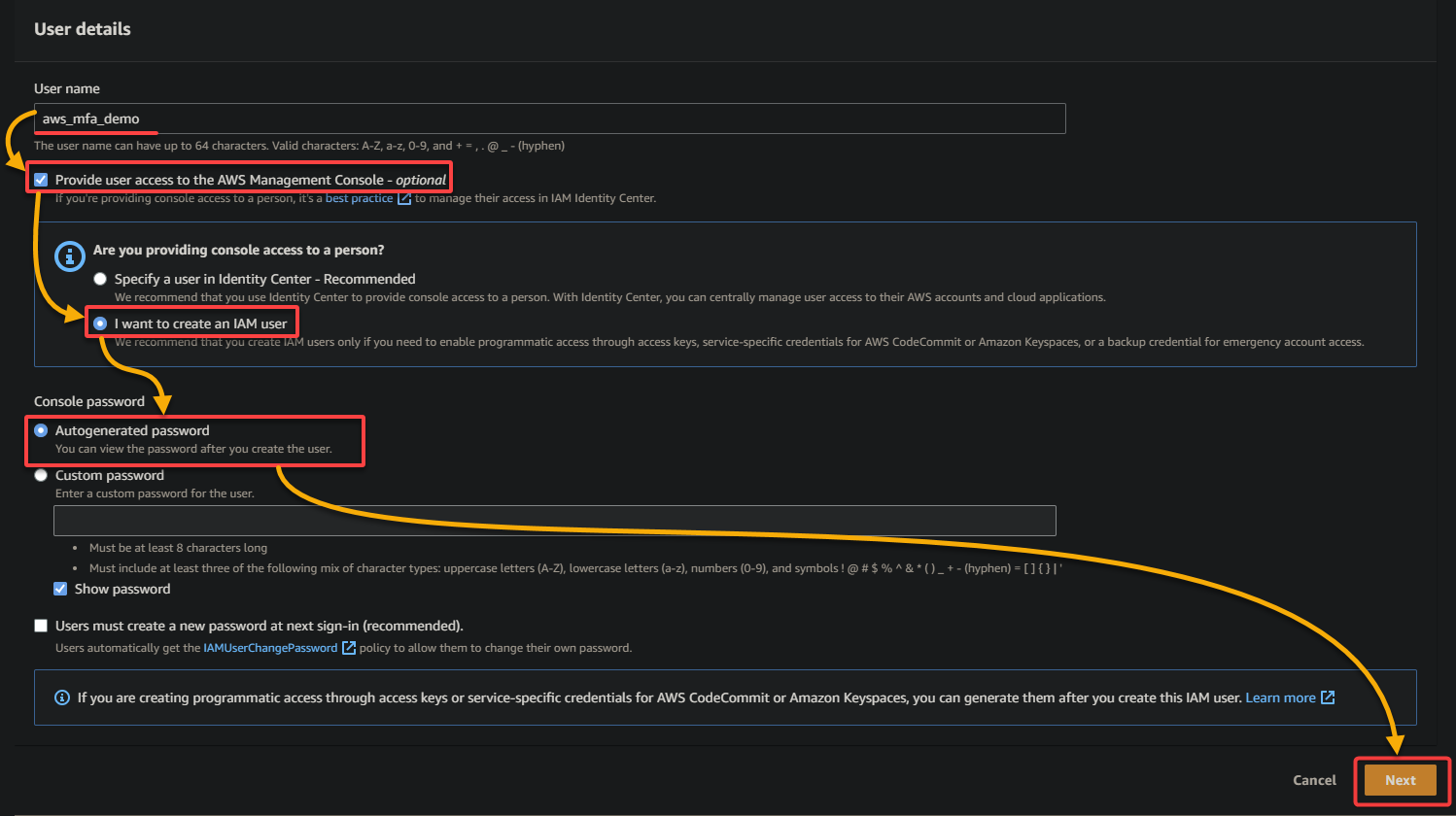

3. Configura i dettagli dell’utente IAM come segue:

- Nome utente: Fornisci un nome utente unico per questo nuovo utente (aws_mfa_demo)

- Spunta la casella Fornisci accesso all’AWS Management Console all’utente per consentire all’utente di accedere alla Console di Gestione AWS.

- Seleziona Voglio creare un utente IAM per creare un nuovo utente IAM.

- Seleziona Password autogenerata per far generare ad AWS una password robusta per l’utente.

Una volta configurato, clicca su Avanti per procedere.

4. Ora, scegli l’opzione Allega directory delle policy, seleziona la policy AdministratorAccess nell’elenco e clicca su Avanti per concedere all’utente accesso completo alle risorse AWS.

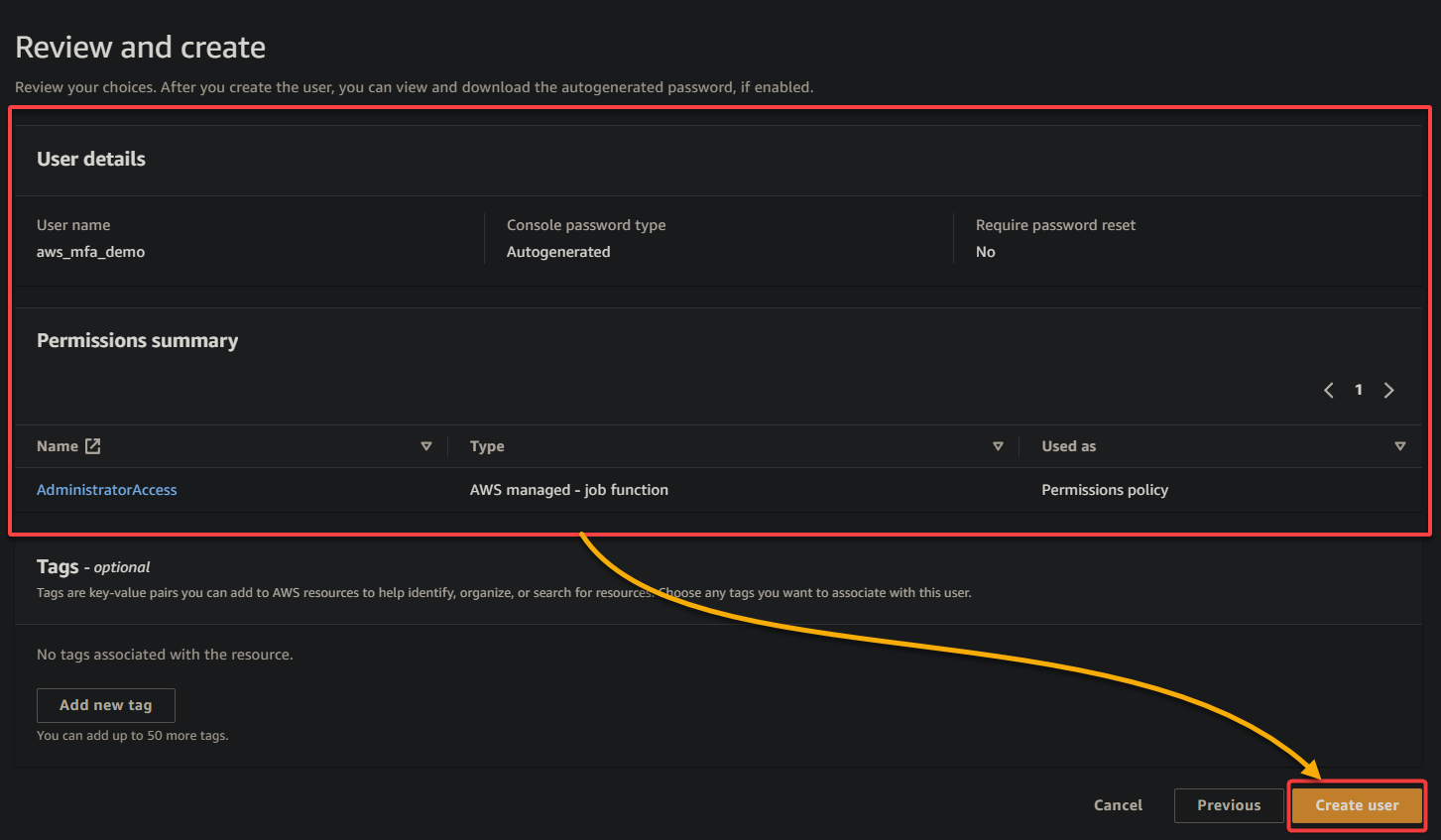

5. Rivedi i dettagli dell’utente e clicca su Crea utente per finalizzare la creazione dell’utente IAM.

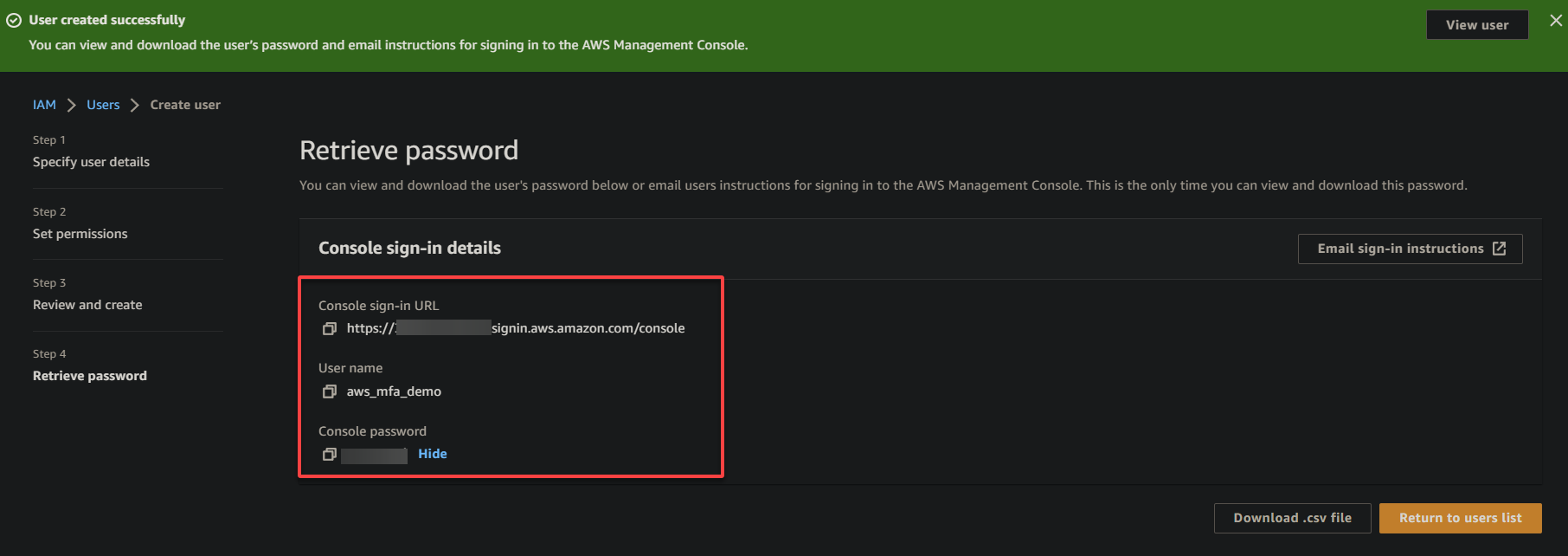

6. Infine, apri una nuova scheda del browser, vai all’URL di accesso alla Console, e accedi con le credenziali dell’utente IAM visualizzate.

Per motivi di sicurezza, è fortemente consigliato accedere al tuo account IAM AWS tramite un browser privato (ad esempio, Incognito di Google Chrome), specialmente quando si configura AWS MFA.

Configurare AWS MFA per Proteggere le Risorse AWS

Una volta creato un utente IAM dedicato, sei pronto per configurare il tuo AWS MFA. Ma prima, devi installare un’app di autenticazione sul tuo dispositivo mobile che genera un codice univoco di sei cifre. Insieme alla tua password, il codice di sei cifre è necessario per completare il processo MFA quando accedi ad AWS.

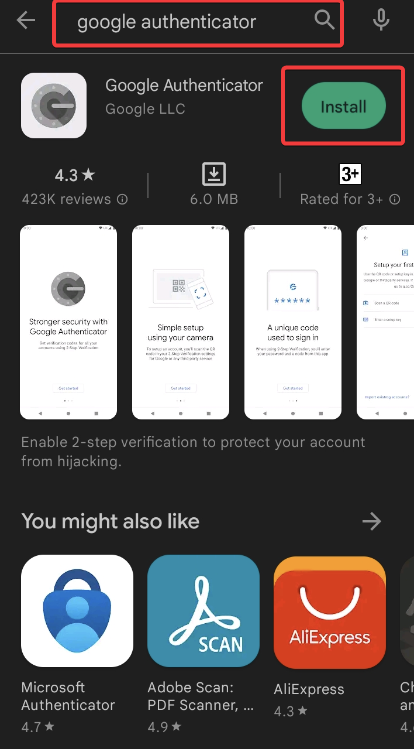

AWS supporta molte app di autenticazione, ma la scelta di questo tutorial è Google Authenticator, che è gratuito e compatibile con dispositivi Android e iOS.

Per iniziare a configurare AWS MFA per proteggere le tue risorse:

1. Apri il Google Play Store sul tuo dispositivo Android, cerca e installa Google Authenticator, come mostrato di seguito.

Forse il tuo utilizzo è elevato e desideri utilizzare più dispositivi (smartphone, tablet o computer desktop) per accedere al tuo account AWS con MFA abilitato. In tal caso, puoi utilizzare Authy per autenticare i tuoi tentativi di accesso su uno qualsiasi dei tuoi dispositivi.

2. Una volta installato, torna alla scheda del browser in cui hai effettuato l’accesso come utente IAM, vai alla console IAM e seleziona il nuovo utente creato (aws_mfa_demo).

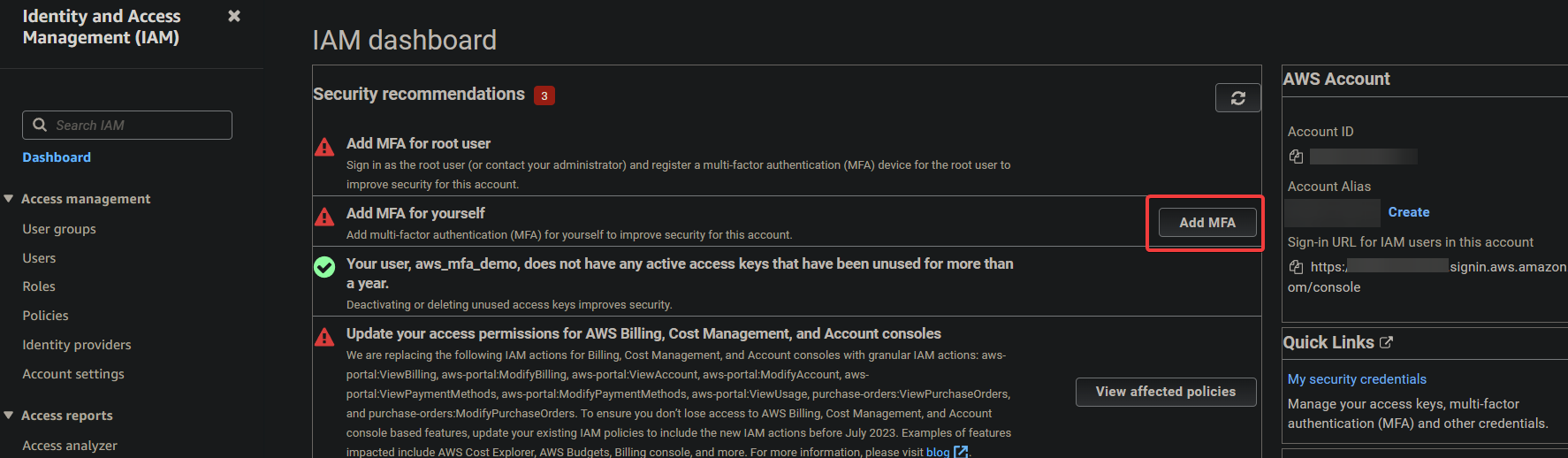

3. In “Security recommendations”, fai clic su Aggiungi MFA accanto a Aggiungi MFA per te stesso per avviare l’assegnazione di un MFA.

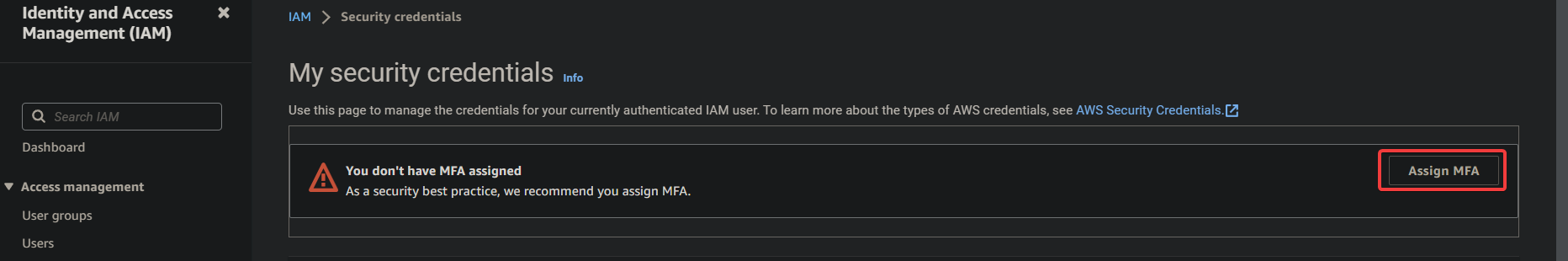

4. Ora, fai clic su Assegna MFA per continuare.

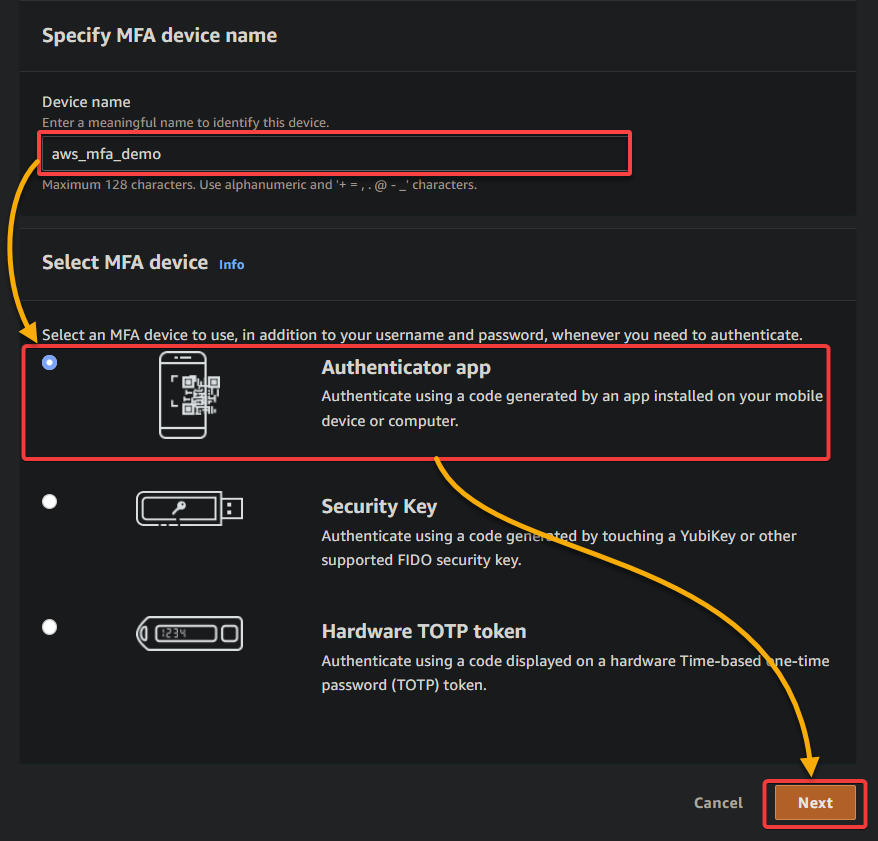

5. Nella pagina successiva, configura le impostazioni come segue:

- Nome del dispositivo – Fornisci un nome descrittivo per il tuo dispositivo che ti aiuti a distinguere tra i diversi dispositivi MFA associati al tuo account AWS.

- Seleziona dispositivo MFA – Seleziona un dispositivo MFA tra le opzioni disponibili in base alle tue esigenze e preferenze specifiche.

La scelta di questo tutorial è l’app Authenticator. Gli autenticatori basati su software sono generalmente la scelta più popolare per la loro facilità d’uso e la disponibilità sui dispositivi mobili. Tuttavia, le opzioni basate su hardware possono essere preferite in ambienti ad alta sicurezza dove sono richieste ulteriori misure di sicurezza fisica.

| MFA Device | Details |

|---|---|

| Authenticator app | Involves a software-based authenticator app, such as Google Authenticator or Authy, to generate the MFA codes. |

| Security Key | Involves a hardware-based security key, such as a YubiKey or a Nitrokey, to generate the MFA codes. With this option, you must purchase the hardware Security Key from a third-party website or vendor — more expensive than a software-based authenticator app. |

| Hardware TOTP token | Involves a hardware token (an RSA SecurID or a Gemalto token) to generate the MFA codes. These tokens are specifically intended for users with AWS GovCloud (US) accounts accessing IAM. |

Una volta configurato, fai clic su Avanti per avviare la registrazione del tuo dispositivo MFA.

AWS consente di registrare fino a otto dispositivi MFA (che possono essere una combinazione di qualsiasi tipo MFA supportato) con il tuo utente root e IAM. Questa funzionalità offre flessibilità nella gestione dei tuoi dispositivi MFA. Allo stesso tempo, puoi scegliere il miglior tipo di dispositivo MFA per ciascun utente in base alle loro esigenze specifiche e ai requisiti.

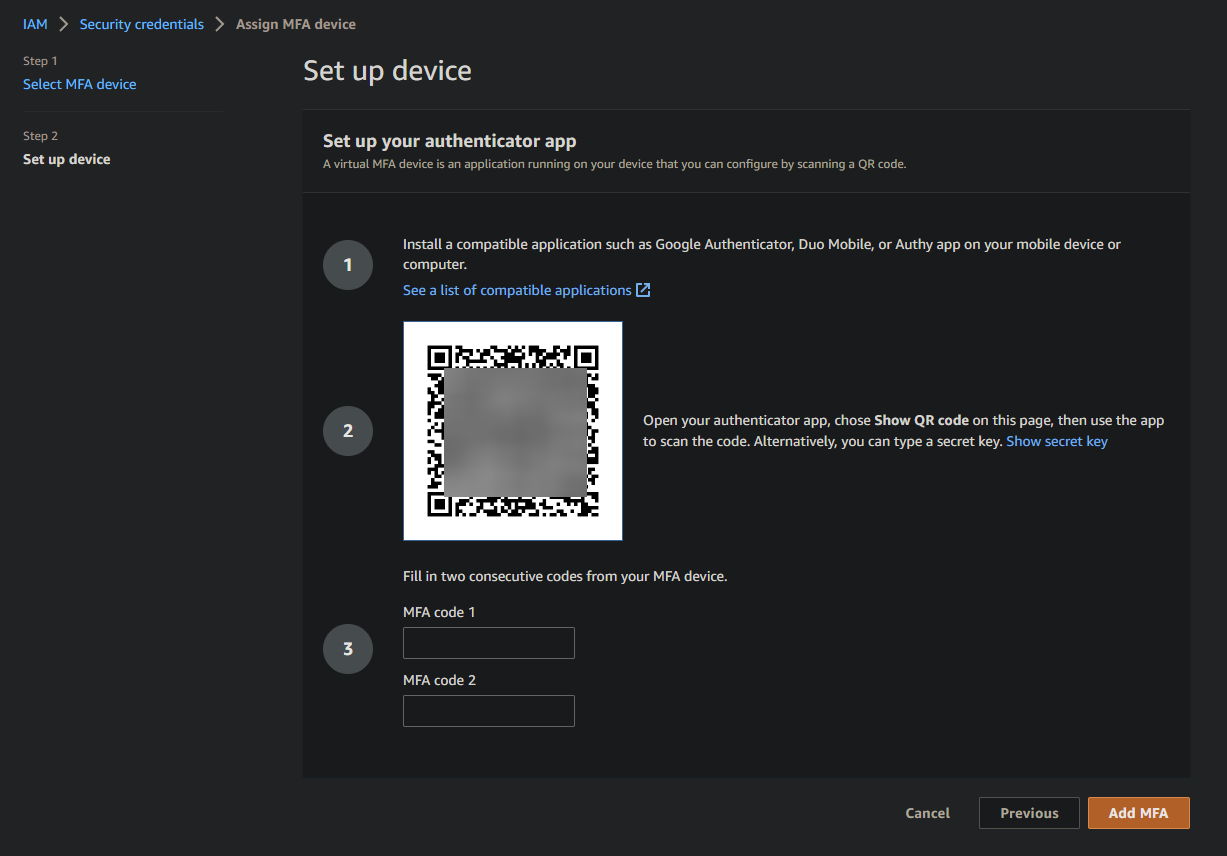

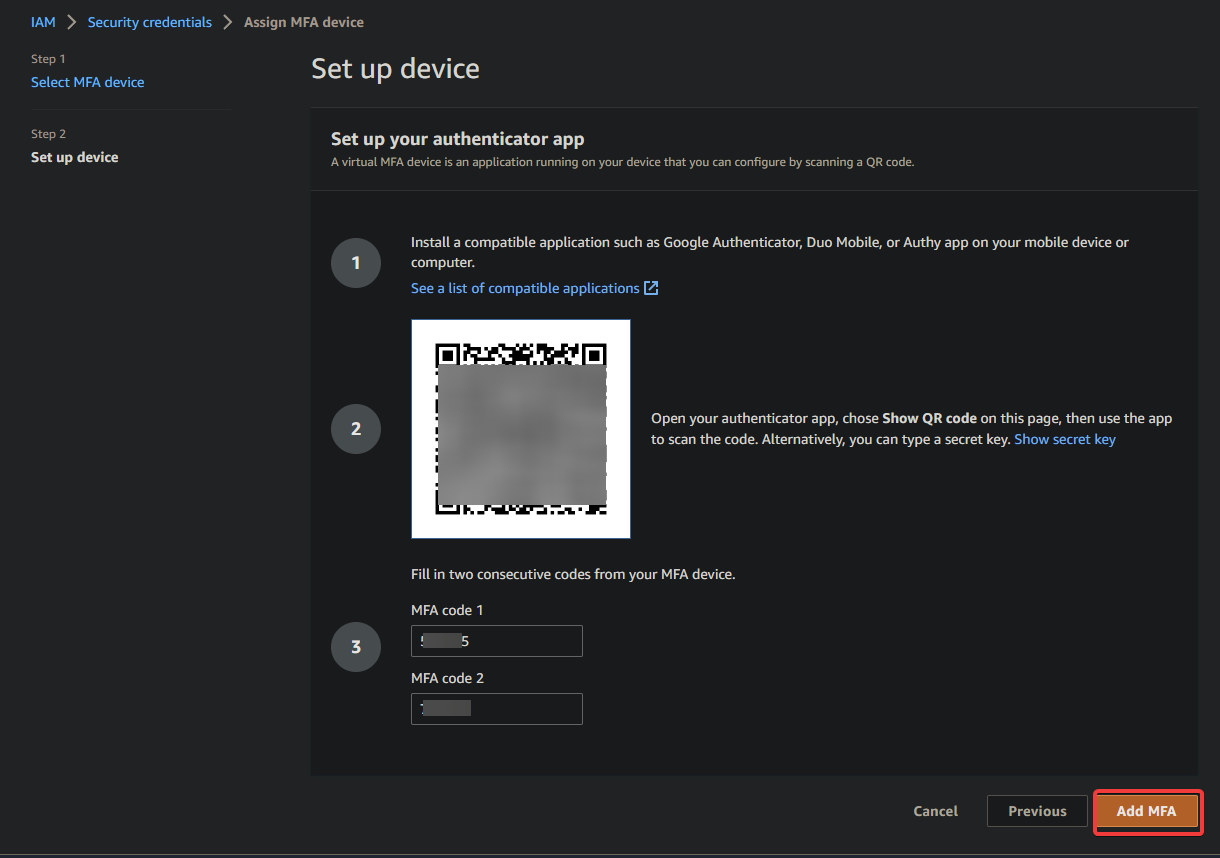

Il tuo browser reindirizza a una pagina simile a quella di seguito, dove puoi vedere un codice QR visualizzato.

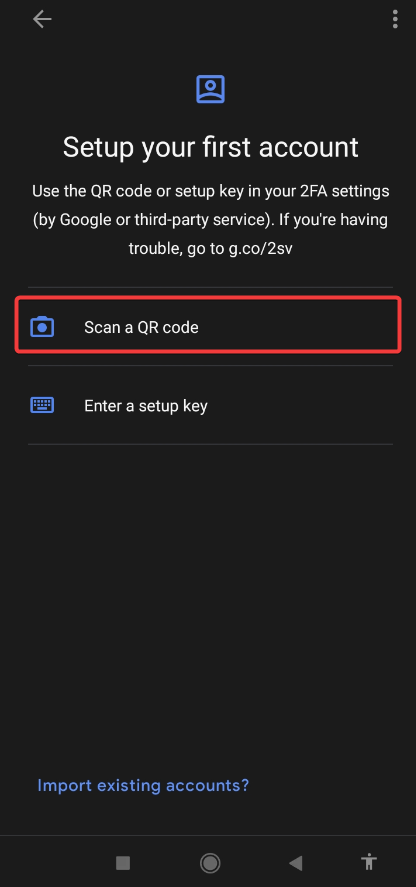

6. Successivamente, apri l’app Google Authenticator sul tuo dispositivo mobile e tocca Scansiona un codice QR per aprire la fotocamera del tuo dispositivo per la scansione del codice QR.

7. Tieni la fotocamera del tuo dispositivo rivolta al codice QR visualizzato sul tuo browser, assicurandoti che il codice QR sia a fuoco e completamente visibile sullo schermo.

L’app Google Authenticator rileva automaticamente il codice QR e aggiunge una nuova voce per il tuo utente IAM AWS, insieme a un codice di autenticazione a sei cifre. Nota che il codice a sei cifre cambia periodicamente.

8. Ora, compila le due caselle vuote sulla pagina Configura dispositivo con due codici di autenticazione successivi dall’app Google Authenticator e fai clic su Aggiungi MFA. In questo modo autentichi e registri il tuo dispositivo MFA al tuo utente IAM.

Nota che ogni codice a sei cifre è valido solo per un periodo limitato, tipicamente 30 secondi, e scade. Questo aspetto a tempo limitato del codice MFA aumenta la sicurezza riducendo la finestra temporale per gli attaccanti di intercettare il codice per ottenere l’accesso non autorizzato alle risorse AWS.

Il sistema MFA verifica che il dispositivo dell’utente generi i codici in tempo reale richiedendo all’utente di fornire due codici consecutivi. Questo comportamento è più sicuro rispetto ai codici che vengono riprodotti o rubati da una sessione precedente.

Abilitare l’autenticazione MFA per un utente IAM influisce solo sulle credenziali di quel particolare utente. Gli altri utenti IAM nello stesso account AWS hanno identità distinte con credenziali, e ogni identità ha la propria configurazione MFA.

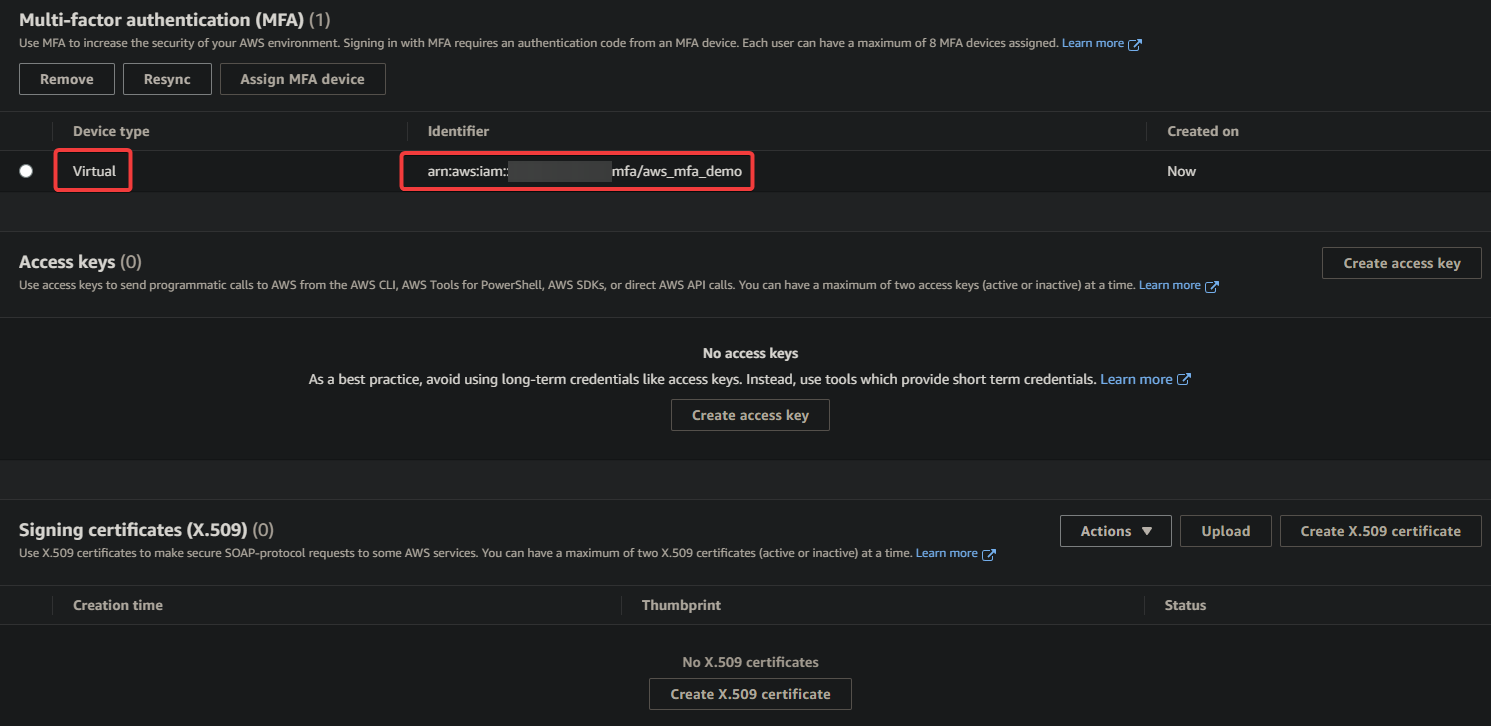

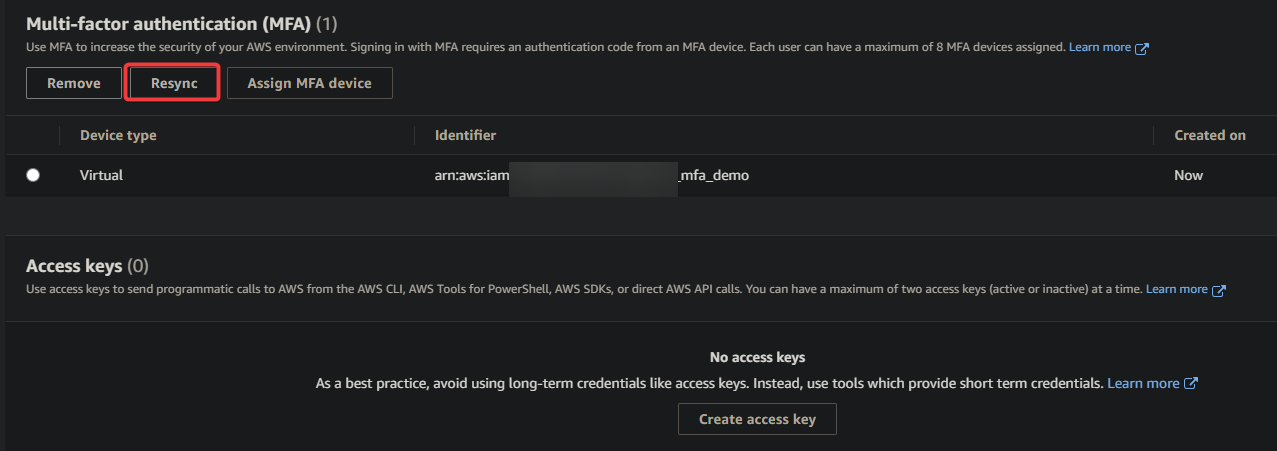

9. Infine, torna alla pagina della console IAM e vedrai che il dispositivo MFA è stato aggiunto con successo per il tuo utente IAM, come mostrato di seguito.

Verifica dell’impostazione MFA

Dopo aver configurato MFA per il tuo account AWS, devi comunque verificare che la tua impostazione MFA funzioni correttamente prima di fare affidamento su di essa per l’autenticazione.

Per verificare che la tua impostazione MFA funzioni:

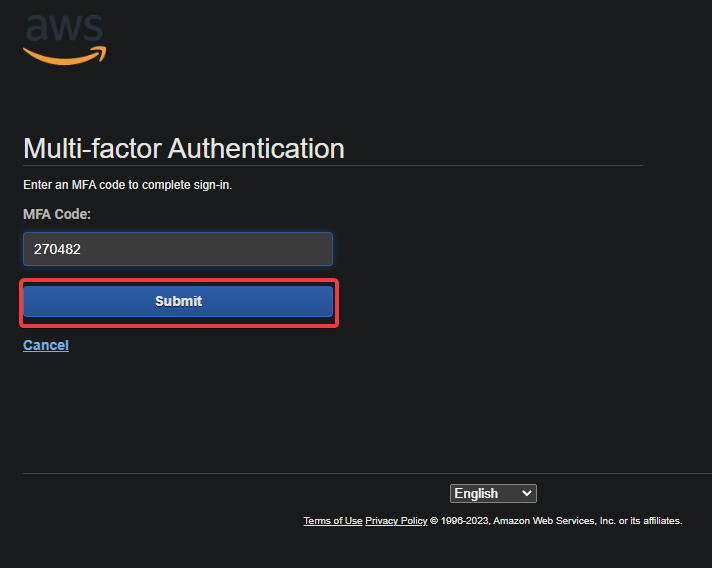

1. Esci dalla console IAM e accedi nuovamente utilizzando le credenziali del tuo utente IAM. Questa volta, ti verrà chiesto di inserire un codice di autenticazione MFA a sei cifre dall’app Google Authenticator sul tuo dispositivo.

2. Inserisci il codice e clicca su Invia per completare il processo di autenticazione.

3. Infine, prova ad accedere alle tue risorse AWS e verifica se tutto funziona correttamente.

Se non riesci ad utilizzare il dispositivo MFA per accedere alle tue risorse AWS, clicca sul pulsante Risincronizza sulla console IAM per risincronizzare il dispositivo MFA.

Conclusione

La sicurezza è sempre una preoccupazione prioritaria quando si tratta di cloud computing. Con l’aiuto dell’autenticazione multi-fattore, si aumenta la sicurezza del proprio account AWS. E in questo tutorial, hai imparato come configurare AWS MFA per gli utenti IAM per proteggere le tue risorse dall’accesso non autorizzato.

Con un MFA completamente funzionale, puoi essere sicuro che il tuo account AWS e le risorse siano protetti da attività dannose.

Proteggere il tuo account tramite la Console di Gestione AWS funziona molto bene, questo è certo. Ma se preferisci lavorare in un ambiente a riga di comando, perché non utilizzare AWS MFA tramite AWS CLI invece?